Übersicht über die zertifikatbasierte Microsoft Entra-Authentifizierung

Mit der zertifikatbasierten Authentifizierung mit Microsoft Entra (Certificate-Based Authentication, CBA) können Kunden zulassen oder verlangen, dass sich Benutzer direkt mit X.509-Zertifikaten für Ihre Microsoft Entra-ID für Anwendungen und Browseranmeldungen authentifizieren. Mit diesem Feature können Kunden eine Authentifizierung verwenden, die sicher gegen Phishing ist, und sich mit einem X.509-Zertifikat für ihre Public-Key-Infrastruktur (PKI) authentifizieren.

Was ist die zertifikatbasierte Authentifizierung von Microsoft Entra?

Vor der cloudverwalteten Unterstützung für zertifikatbasierte Authentifizierung für Microsoft Entra ID mussten Kunden die verbundbasierte Authentifizierung implementieren, die die Bereitstellung von Active Directory-Verbunddiensten (AD FS) erfordert, um die Authentifizierung mit X.509-Zertifikaten für Microsoft Entra ID durchzuführen. Mit der zertifikatbasierten Microsoft Entra-Authentifizierung können sich Kunden für eine vereinfachte Kundenumgebung und Kostenreduzierungen direkt bei Microsoft Entra ID authentifizieren, ohne dass Active Directory-Verbunddienste (AD FS) nötig sind.

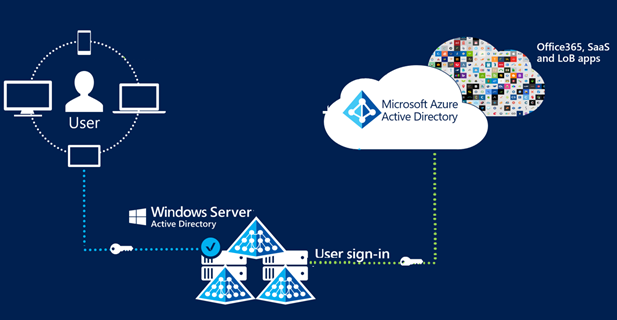

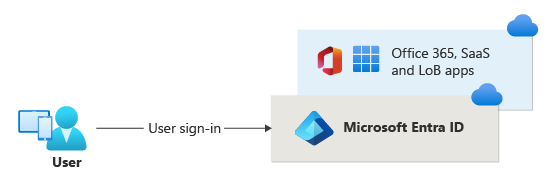

Die folgenden Abbildungen zeigen, wie die zertifikatbasierte Authentifizierung mit Microsoft Entra die Kundenumgebung durch das Vermeiden von AD FS-Verbundumgebungen vereinfacht.

Zertifikatbasierte Authentifizierung mit AD FS-Verbundumgebungen

Zertifikatbasierte Microsoft Entra-Authentifizierung

Die wichtigsten Vorteile bei der Verwendung der zertifikatbasierten Authentifizierung von Microsoft Entra

| Vorteile | BESCHREIBUNG |

|---|---|

| Hohe Benutzerfreundlichkeit | - Benutzer*innen, die eine zertifikatbasierte Authentifizierung benötigen, können sich jetzt direkt bei Microsoft Entra ID authentifizieren und müssen nicht in AD FS-Verbundumgebungen investieren. – Über die Portalbenutzeroberfläche können Benutzer*innen ganz einfach konfigurieren, wie Zertifikatfelder einem Benutzerobjektattribut zum Suchen des Benutzers bzw. der Benutzerin im Mandanten (Bindungen von Zertifikatbenutzernamen) zugeordnet werden. – Portalbenutzeroberfläche zum Konfigurieren von Authentifizierungsrichtlinien, um zu bestimmen, welche Zertifikate eine einstufige Authentifizierung bzw. Multi-Faktor-Authentifizierung darstellen |

| Einfache Bereitstellung und Verwaltung | - Die zertifikatbasierte Microsoft Entra-Authentifizierung ist ein kostenloses Feature, sodass Sie für deren Verwendung keine kostenpflichtigen Versionen von Microsoft Entra benötigen. – Bereitstellungen oder Netzwerkkonfigurationen müssen nicht mehr komplex und lokal sein. - Direkte Authentifizierung mit Microsoft Entra ID. |

| Sicher | – Lokale Kennwörter müssen nicht in irgendeiner Form in der Cloud gespeichert werden. - Schützt Ihre Benutzerkonten durch nahtloses Arbeiten mit Richtlinien für den bedingten Microsoft Entra-Zugriff, einschließlich der vor Phishing geschützten Multi-Faktor-Authentifizierung (MFA, für die eine lizenzierte Edition erforderlich ist) und der Blockierung der Legacyauthentifizierung. – Starke Authentifizierungsunterstützung, bei der Benutzer*innen Authentifizierungsrichtlinien über die Zertifikatfelder wie „Aussteller“ oder „Richtlinien-OID“ definieren können, um zu bestimmen, welche Zertifikate als einstufige oder mehrstufige Zertifikate gelten. – Das Feature funktioniert nahtlos mit Features für den bedingten Zugriff und die Funktion der Authentifizierungsstärke, um MFA zum Schutz Ihrer Benutzer*innen zu erzwingen. |

Unterstützte Szenarios

Die folgenden Szenarien werden unterstützt:

- Benutzeranmeldungen bei webbrowserbasierten Anwendungen auf allen Plattformen.

- Benutzeranmeldungen bei mobilen Office-Apps auf iOS-/Android-Plattformen sowie bei nativen Office-Apps unter Windows, einschließlich Outlook, OneDrive usw.

- Benutzeranmeldungen in nativen mobilen Browsern.

- Unterstützung differenzierter Authentifizierungsregeln für die mehrstufige Authentifizierung mithilfe von Antragsteller und Richtlinien-OIDs des Zertifikatausstellers.

- Konfigurieren von Zertifikat-zu-Benutzerkonto-Bindungen mithilfe eines der Zertifikatfelder:

- Subject Alternate Name (SAN) PrincipalName und SAN RFC822Name

- Subject Key Identifier (SKI) und SHA1PublicKey

- Aussteller + Antragsteller, Antragsteller und Aussteller + Seriennummer

- Konfigurieren von Zertifikat-zu-Benutzerkonto-Bindungen mithilfe eines der Benutzerobjektattribute:

- Benutzerprinzipalname

- onPremisesUserPrincipalName

- CertificateUserIds

Nicht unterstützte Szenarien

Folgende Szenarios werden nicht unterstützt:

- Hinweise zur Zertifizierungsstelle werden nicht unterstützt, sodass die Liste der Zertifikate, die für Benutzer*innen auf der Benutzeroberfläche für die Zertifikatauswahl angezeigt werden, nicht auf einen Bereich beschränkt ist.

- Es wird nur ein CRL-Verteilungspunkt (CDP) für eine vertrauenswürdige Zertifizierungsstelle unterstützt.

- Der CDP kann nur HTTP-URLs sein. Es werden weder OCSP-URLs (Online Certificate Status Protocol) noch LDAP-URLs (Lightweight Directory Access Protocol) unterstützt.

- Das Kennwort kann als Authentifizierungsmethoden nicht deaktiviert werden, und die Möglichkeit, sich mit einem Kennwort anzumelden, wird auch mit der Methode der zertifikatbasierten Authentifizierung von Microsoft Entra angezeigt, die den Benutzer*innen zur Verfügung steht.

Bekannte Einschränkungen mit Windows Hello For Business-Zertifikaten

- Während Windows Hello For Business (WHFB) für die Multi-Faktor-Authentifizierung in Microsoft Entra ID verwendet werden kann, wird es für neue MFA nicht unterstützt. Kunden können Zertifikate für Ihre Benutzer mithilfe des WHFB-Schlüsselpaars registrieren. Bei ordnungsgemäßer Konfiguration können diese WHFB-Zertifikate für die Multi-Faktor-Authentifizierung in Microsoft Entra ID verwendet werden. WHFB-Zertifikate sind mit der zertifikatbasierten Authentifizierung (Certificate-Based Authentication, CBA) von Microsoft Entra in Edge- und Chrome-Browsern kompatibel. derzeit sind WHFB-Zertifikate jedoch nicht mit Microsoft Entra-CBA in Nicht-Browser-Szenarien kompatibel (z. B. Office 365-Anwendungen). Die Problemumgehung besteht darin, die Option „Anmelden bei Windows Hello oder Sicherheitsschlüssel“ für die Anmeldung zu verwenden (sofern verfügbar), da diese Option keine Zertifikate für die Authentifizierung verwendet und das Problem mit Microsoft Entra-CBA vermeidet. In einigen älteren Anwendungen ist diese Option jedoch möglicherweise nicht verfügbar.

Unzulässig

Die folgenden Szenarios sind nicht mehr im Umfang der zertifikatbasierten Microsoft Entra-Zertifizierung (CBA) enthalten:

- Public Key-Infrastruktur zum Erstellen von Clientzertifikaten. Kunden müssen ihre eigene Public Key-Infrastruktur (PKI) konfigurieren und Zertifikate für ihre Benutzer und Geräte bereitstellen.

Nächste Schritte

- Ausführliche technische Informationen zur zertifikatbasierten Authentifizierung mit Azure AD

- Informationen zum Konfigurieren von Microsoft Entra-CBA

- Microsoft Entra-CBA auf iOS-Geräten

- Microsoft Entra-CBA auf Android-Geräten

- Windows-Smartcardanmeldung mithilfe der zertifikatbasierten Microsoft Entra-Authentifizierung

- Zertifikatbenutzer-IDs

- Migrieren von Verbundbenutzer*innen

- Häufig gestellte Fragen