Tutorial: Einbinden eines virtuellen Windows Server-Computers in eine verwaltete Microsoft Entra Domain Services-Domäne

Microsoft Entra Domain Services stellen verwaltete Domänendienste bereit, z.B. Domänenbeitritt, Gruppenrichtlinie, LDAP, Kerberos/NTLM-Authentifizierung, die mit Windows Server Active Directory vollständig kompatibel sind. Mit einer verwalteten Domain Services-Domäne können Sie Features für den Domänenbeitritt und Verwaltungsfunktionen für virtuelle Computer (VMs) in Azure bereitstellen. In diesem Tutorial erfahren Sie, wie Sie einen virtuellen Windows Server-Computer erstellen und dann in eine verwaltete Domäne einbinden.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen einer Windows Server-VM

- Herstellen einer Verbindung zwischen dem virtuellen Windows Server-Computer und einem virtuellen Azure-Netzwerk

- Einbinden der VM in die verwaltete Domäne

Wenn Sie kein Azure-Abonnement besitzen, erstellen Sie ein Konto, bevor Sie beginnen.

Voraussetzungen

Für dieses Tutorial benötigen Sie die folgenden Ressourcen:

- Ein aktives Azure-Abonnement.

- Wenn Sie kein Azure-Abonnement besitzen, erstellen Sie ein Konto.

- Einen mit Ihrem Abonnement verknüpften Microsoft Entra-Mandanten, der entweder mit einem lokalen Verzeichnis synchronisiert oder ein reines Cloudverzeichnis ist.

- Erstellen Sie einen Microsoft Entra-Mandanten, oder verknüpfen Sie ein Azure-Abonnement mit Ihrem Konto, sofern erforderlich.

- Eine von Microsoft Entra Domain Services verwaltete Domäne, die in Ihrem Microsoft Entra-Mandanten aktiviert und konfiguriert ist

- Ein Benutzerkonto, das Teil der verwalteten Domäne ist.

- Stellen Sie sicher, dass die Microsoft Entra Connect-Kennworthashsynchronisierung oder die Self-Service-Kennwortzurücksetzung ausgeführt wurde, damit Sie sich mit dem Konto bei der verwalteten Domäne anmelden können.

- Einen in Ihrem virtuellen Domain Services-Netzwerk bereitgestellten Azure Bastion-Host.

- Eine Anleitung zum Erstellen eines Azure Bastion-Hosts finden Sie hier.

Wenn Sie bereits über einen virtuellen Computer verfügen, den Sie in die Domäne einbinden möchten, fahren Sie mit dem Abschnitt Einbinden der VM in die verwaltete Domäne fort.

Anmelden beim Microsoft Entra Admin Center

In diesem Tutorial erstellen Sie im Microsoft Entra Admin Center eine Windows Server-VM, die in Ihre verwaltete Domäne eingebunden werden soll. Um zu beginnen, melden Sie sich zunächst beim Microsoft Entra Admin Center an.

Erstellen einer Windows-VM

Um aufzuzeigen, wie ein Computer in eine verwaltete Domäne eingebunden wird, erstellen wir zunächst einen virtuellen Windows Server-Computer. Dieser virtuelle Computer ist mit einem virtuellen Azure-Netzwerk verbunden, das Konnektivität mit der verwalteten Domäne ermöglicht. Der Vorgang zum Einbinden in eine verwaltete Domäne entspricht dem Einbinden in eine normale lokale Active Directory Domain Services-Domäne.

Wenn Sie bereits über einen virtuellen Computer verfügen, den Sie in die Domäne einbinden möchten, fahren Sie mit dem Abschnitt Einbinden der VM in die verwaltete Domäne fort.

Wählen Sie im Microsoft Entra Admin Center-Menü oder auf der Startseite die Option Ressource erstellen aus.

Klicken Sie unter virtuellen Computer auf Erstellen.

Konfigurieren Sie im Bereich Grundlagen die wichtigsten Einstellungen für den virtuellen Computer. Übernehmen Sie für die restlichen Optionen die Standardwerte.

Parameter Vorgeschlagener Wert Resource group Wählen Sie eine Ressourcengruppe wie z. B. myResourceGroup aus, oder erstellen Sie eine solche. Name des virtuellen Computers Geben Sie einen Namen für die VM ein, z. B. myVM. Region Wählen Sie die Region aus, in der Ihre VM erstellt werden soll, z. B. USA, Osten. Abbildung Wählen Sie die Windows Server-Version Benutzername Geben Sie einen Benutzernamen für das lokale Administratorkonto ein, das auf der VM erstellt werden soll, z. B. azureuser. Kennwort Geben Sie ein sicheres Kennwort für das auf der VM zu erstellende lokale Administratorkonto ein, und bestätigen Sie es. Geben Sie nicht die Anmeldeinformationen eines Domänenbenutzerkontos ein. Windows LAPS wird nicht unterstützt. Auf virtuelle Computer, die in Azure erstellt werden, kann standardmäßig nicht per RDP über das Internet zugegriffen werden. Bei aktiviertem Remotedesktopprotokoll sind Angriffe durch automatisierte Anmeldeversuche wahrscheinlich, wodurch Konten mit gängigen Namen wie Admin oder Administrator aufgrund mehrerer fehlerhafter Anmeldeversuche deaktiviert werden können.

RDP sollte nur aktiviert werden, wenn es benötigt wird, und es sollte auf eine Reihe autorisierter IP-Adressbereiche beschränkt werden. Diese Konfiguration trägt zur Sicherheit der VM bei und reduziert potenzielle Angriffsflächen. Alternativ können Sie einen Azure Bastion-Host erstellen und verwenden, der den Zugriff auf das Microsoft Entra Admin Center nur über TLS zulässt. Im nächsten Schritt dieses Tutorials wird ein Azure Bastion-Host verwendet, um eine sichere Verbindung mit dem virtuellen Computer herzustellen.

Wählen Sie unter Öffentliche Eingangsports die Option Keine aus.

Klicken Sie dann auf Weiter: Datenträger.

Wählen Sie im Dropdownmenü Typ des Betriebssystemdatenträgers die Option SSD Standard aus, und klicken Sie dann auf Weiter: Netzwerk aus.

Ihre VM muss eine Verbindung mit einem Subnetz eines virtuellen Azure-Netzwerks herstellen, das mit dem Subnetz kommunizieren kann, in dem Ihre verwaltete Domäne bereitgestellt ist. Es wird empfohlen, eine verwaltete Domäne in einem eigenen dedizierten Subnetz bereitzustellen. Stellen Sie Ihre VM nicht in demselben Subnetz wie Ihre verwaltete Domäne bereit.

Es gibt zwei Hauptmethoden, die VM bereitzustellen und eine Verbindung mit einem geeigneten virtuellen Subnetz herzustellen:

- Erstellen Sie ein Subnetz in dem virtuellen Netzwerk, in dem Ihre verwaltete Domäne bereitgestellt ist, oder wählen Sie ein entsprechendes Subnetz aus.

- Wählen Sie ein Subnetz in einem virtuellen Azure-Netzwerk aus, das per Peering in virtuellen Azure-Netzwerken mit diesem verbunden ist.

Wenn Sie ein virtuelles Subnetz auswählen, das nicht mit dem Subnetz für Ihre verwaltete Domäne verbunden ist, können Sie die VM nicht in die verwaltete Domäne einbinden. In diesem Tutorial erstellen wir ein neues Subnetz im virtuellen Azure-Netzwerk.

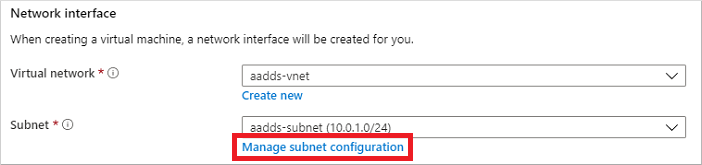

Wählen Sie im Bereich Netzwerk das virtuelle Netzwerk aus, in dem Ihre verwaltete Domäne bereitgestellt wurde, z. B. aaads-vnet.

In diesem Beispiel wird das vorhandene Subnetz aaads-subnet angezeigt, mit dem die verwaltete Domäne verbunden ist. Verbinden Sie Ihre VM nicht mit diesem Subnetz. Um ein Subnetz für die VM zu erstellen, wählen Sie Subnetzkonfiguration verwalten aus.

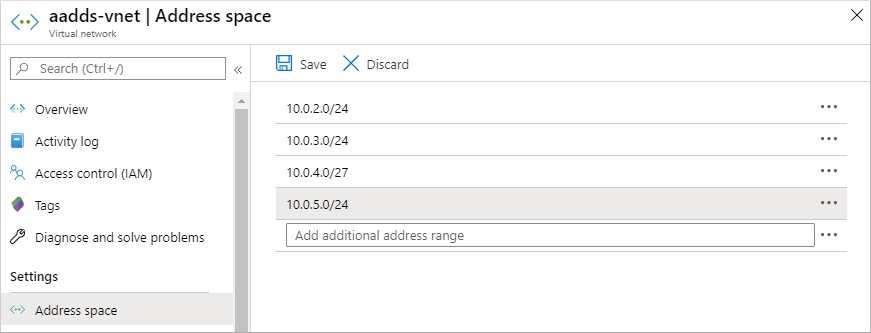

Wählen Sie im Menü auf der linken Seite des Fensters des virtuellen Netzwerks die Option Adressraum aus. Das virtuelle Netzwerk wird mit einem einzelnen Adressraum (10.0.2.0/24) erstellt. Dieser wird vom Standardsubnetz verwendet. Möglicherweise sind auch andere Subnetze verfügbar, z. B. für Workloads oder Azure Bastion.

Fügen Sie dem virtuellen Netzwerk einen zusätzlichen IP-Adressbereich hinzu. Die Größe dieses Adressbereichs und der tatsächlich zu verwendende IP-Adressbereich hängen von anderen, bereits bereitgestellten Netzwerkressourcen ab. Der IP-Adressbereich darf sich nicht mit vorhandenen Adressbereichen in Ihrer Azure-Umgebung oder in Ihrer lokalen Umgebung überschneiden. Wählen Sie die Größe des IP-Adressbereichs so, dass sie für die Anzahl virtueller Computer ausreicht, die voraussichtlich im Subnetz bereitgestellt werden.

Im folgenden Beispiel wird ein zusätzlicher IP-Adressbereich (10.0.5.0/24) hinzugefügt. Wählen Sie Speichern aus, wenn Sie so weit sind.

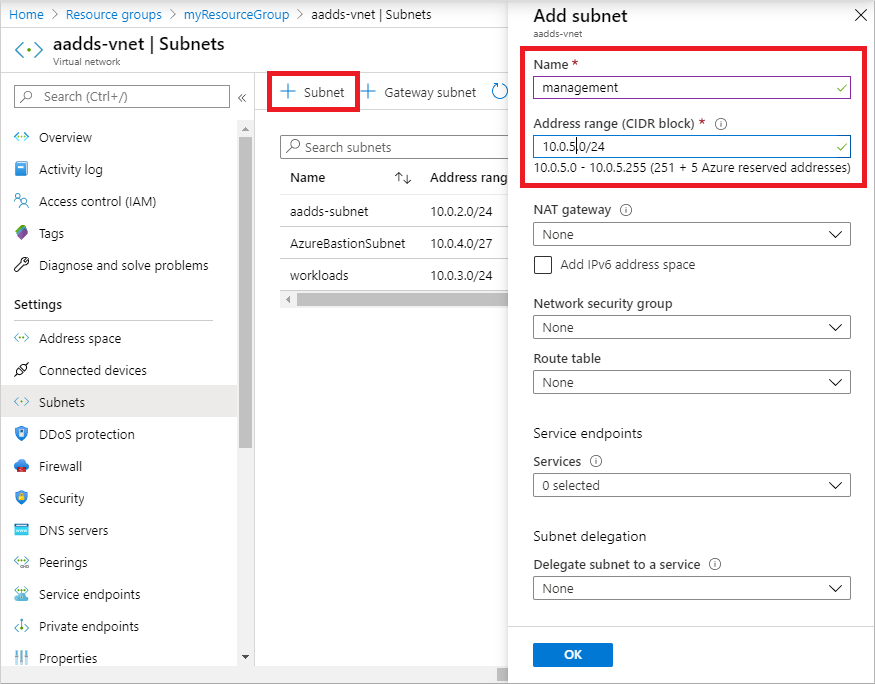

Wählen Sie als Nächstes im Menü auf der linken Seite des Fensters für das virtuelle Netzwerk die Option Subnetze und anschließend + Subnetz aus, um ein Subnetz hinzuzufügen.

Wählen Sie + Subnetz aus, und geben Sie einen Namen für das Subnetz ein, z. B. management. Geben Sie einen Adressbereich (CIDR-Block) an, z. B. 10.0.5.0/24. Stellen Sie sicher, dass sich dieser Adressbereich nicht mit einem vorhandenen Azure- oder lokalen Adressbereich überschneidet. Behalten Sie bei den anderen Optionen die Standardwerte bei, und klicken Sie auf OK.

Das Erstellen des Subnetzes dauert einige Sekunden. Klicken Sie nach dem Erstellen auf das X, um das Subnetzfenster zu schließen.

Wählen Sie für die VM-Erstellung im Bereich Netzwerk im Dropdownmenü das erstellte Subnetz aus (hier also management). Vergewissern Sie sich, dass Sie das richtige Subnetz auswählen und die VM nicht in demselben Subnetz bereitstellen wie Ihre verwaltete Domäne.

Wählen Sie im Dropdownmenü unter Öffentliche IP-Adresse die Option Keine aus. Da in diesem Tutorial Azure Bastion verwendet wird, um eine Verbindung mit der Verwaltung herzustellen, muss dem virtuellen Computer keine öffentliche IP-Adresse zugewiesen werden.

Behalten Sie bei den anderen Optionen die Standardwerte bei, und klicken Sie auf Verwaltung.

Legen Sie Startdiagnose auf Aus fest. Behalten Sie bei den anderen Optionen die Standardwerte bei, und klicken Sie auf Überprüfen + erstellen.

Überprüfen Sie die VM-Einstellungen, und klicken Sie dann auf Erstellen.

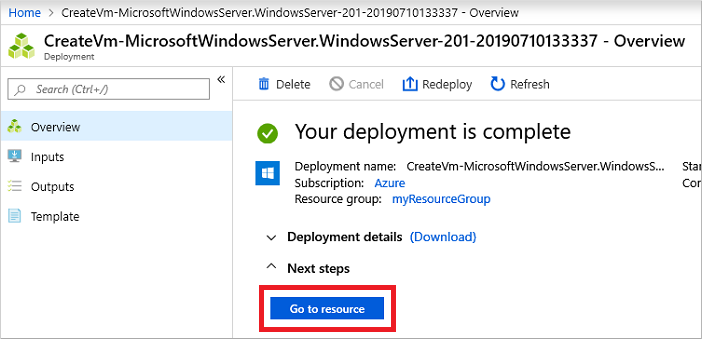

Das Erstellen der VM dauert einige Minuten. Das Microsoft Entra Admin Center zeigt den Status der Bereitstellung an. Wenn die VM bereit ist, wählen Sie Zu Ressource wechseln aus.

Herstellen einer Verbindung mit der Windows Server-VM

Verwenden Sie einen Azure Bastion-Host, um eine sichere Verbindung mit Ihren virtuellen Computern herzustellen. Bei Verwendung von Azure Bastion wird in Ihrem virtuellen Netzwerk ein verwalteter Host bereitgestellt, der webbasierte RDP- oder SSH-Verbindungen mit virtuellen Computern ermöglicht. Für die virtuellen Computer sind keine öffentlichen IP-Adressen erforderlich, und Sie müssen keine Netzwerksicherheitsgruppen-Regeln für externen Remotedatenverkehr öffnen. Sie stellen über das Microsoft Entra Admin Center von Ihrem Webbrowser aus eine Verbindung mit VMs her. Eine Anleitung zum Erstellen eines Azure Bastion-Hosts finden Sie hier.

Gehen Sie wie folgt vor, um für die Verbindungsherstellung mit Ihrem virtuellen Computer einen Bastionhost zu verwenden:

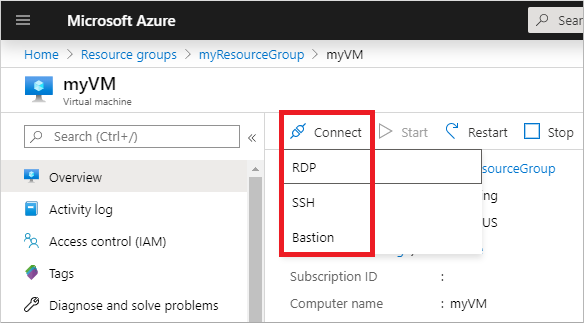

Wählen Sie im Bereich Übersicht für Ihren virtuellen Computer zuerst Verbinden und dann Bastion aus.

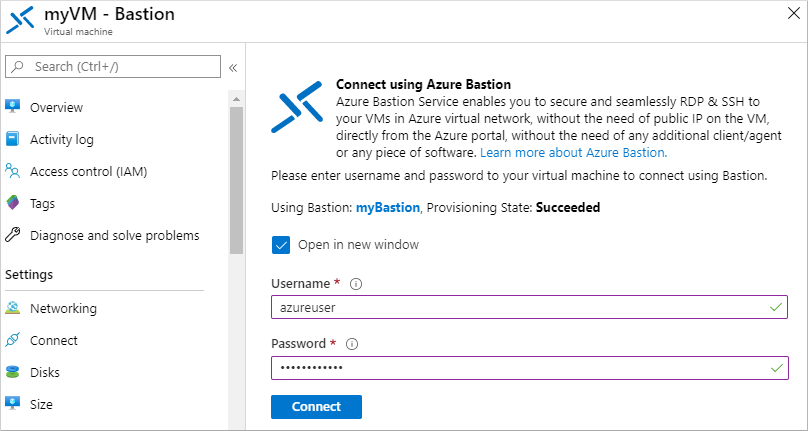

Geben Sie die Anmeldeinformationen für Ihren virtuellen Computer aus dem vorherigen Abschnitt ein, und wählen Sie anschließend Verbinden aus.

Lassen Sie in Ihrem Webbrowser bei Bedarf das Öffnen von Popups zu, damit die Bastion-Verbindung angezeigt wird. Es dauert einige Sekunden, bis die Verbindung mit Ihrem virtuellen Computer hergestellt wurde.

Einbinden der VM in die verwaltete Domäne

Nach dem Erstellen des virtuellen Computers und dem Herstellen einer webbasierten RDP-Verbindung mit Azure Bastion binden wir den virtuellen Windows Server-Computer in die verwaltete Domäne ein. Dieser Prozess ist der gleiche wie beim Herstellen einer Verbindung eines Computers mit einer regulären lokalen Active Directory Domain Services-Domäne.

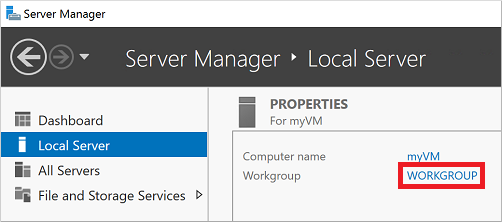

Wenn Server-Manager bei der Anmeldung beim virtuellen Computer nicht standardmäßig geöffnet wird, wählen Sie das Startmenü und dann Server-Manager aus.

Wählen Sie im linken Bereich des Server-Manager-Fensters die Option Lokaler Server. Wählen Sie im rechten Bereich unter Eigenschaften die Option Arbeitsgruppe aus.

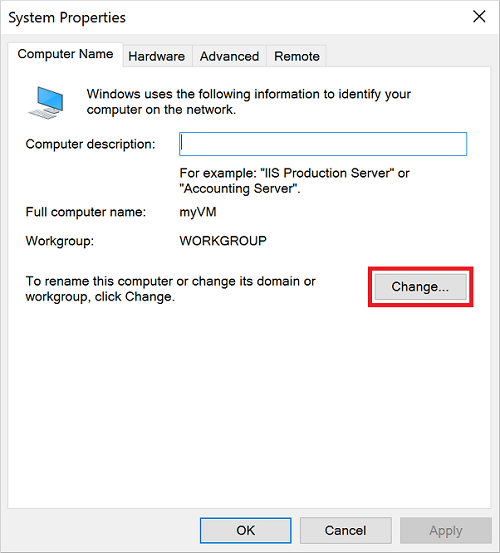

Wählen Sie im Fenster Systemeigenschaften die Option Ändern aus, um die verwaltete Domäne einzubinden.

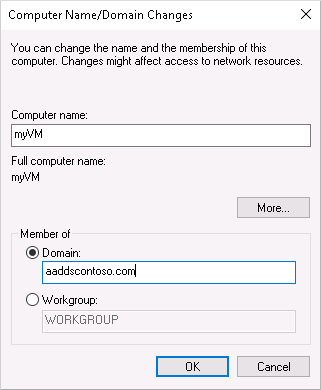

Geben Sie im Feld Domäne den Namen Ihrer verwalteten Domäne (z. B. aaddscontoso.com) an, und wählen Sie dann OK aus.

Geben Sie für die Einbindung in die Domäne Domänenanmeldeinformationen ein. Geben Sie Anmeldeinformationen für einen Benutzer an, der der verwalteten Domäne angehört. Das Konto muss Teil der verwalteten Domäne oder des Microsoft Entra-Mandanten sein. Konten aus externen Verzeichnissen, die Ihrem Microsoft Entra-Mandanten zugeordnet sind, können während der Einbindung in die Domäne nicht richtig authentifiziert werden.

Anmeldeinformationen können auf eine der folgenden Arten angegeben werden:

- UPN-Format (empfohlen): Geben Sie das Suffix für den Benutzerprinzipalnamen (User Principal Name, UPN) für das Benutzerkonto an, wie in Microsoft Entra ID konfiguriert. Das UPN-Suffix des Benutzers contosoadmin würde beispielsweise

contosoadmin@aaddscontoso.onmicrosoft.comlauten. Es gibt einige Anwendungsfälle, in denen das UPN-Format zuverlässig anstelle des SAMAccountName-Formats zum Anmelden bei der Domäne verwendet werden kann:- Wenn das UPN-Präfix eines Benutzers lang ist (z.B. Janwirklichlangerbenutzername), wird der SAMAccountName möglicherweise automatisch generiert.

- Falls mehrere Benutzer in Ihrem Microsoft Entra-Mandanten das gleiche UPN-Präfix besitzen (z.B. jan), wird ihr SAMAccountName-Format möglicherweise automatisch generiert.

- SAMAccountName-Format: Geben Sie den Kontonamen im Format SAMAccountName an. Der SAMAccountName des Benutzers contosoadmin würde beispielsweise

AADDSCONTOSO\contosoadminlauten.

- UPN-Format (empfohlen): Geben Sie das Suffix für den Benutzerprinzipalnamen (User Principal Name, UPN) für das Benutzerkonto an, wie in Microsoft Entra ID konfiguriert. Das UPN-Suffix des Benutzers contosoadmin würde beispielsweise

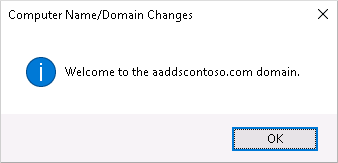

Das Einbinden in die verwaltete Domäne dauert einige Sekunden. Nach Abschluss werden Sie mit folgender Meldung in der Domäne begrüßt:

Klicken Sie auf OK , um fortzufahren.

Um den Vorgang zum Einbinden in die verwaltete Domäne abzuschließen, starten Sie die VM neu.

Tipp

Sie können eine VM mit PowerShell mit dem Cmdlet Add-Computer in eine Domäne einbinden. Im folgenden Beispiel wird die Domäne AADDSCONTOSO eingebunden und der virtuelle Computer neu gestartet. Geben Sie bei entsprechender Aufforderung die Anmeldeinformationen für einen Benutzer ein, der Teil der verwalteten Domäne ist:

Add-Computer -DomainName AADDSCONTOSO -Restart

Wenn Sie eine VM in die Domäne einbinden möchten, ohne eine Verbindung damit herzustellen und die Verbindung manuell zu konfigurieren, können Sie das Azure PowerShell-Cmdlet Set-AzVmAdDomainExtension nutzen.

Nachdem der virtuelle Windows Server-Computer neu gestartet wurde, werden alle in der verwalteten Domäne angewendeten Richtlinien an den virtuellen Computer gepusht. Sie können sich jetzt auch mit den geeigneten Domänenanmeldeinformationen bei der Windows Server-VM anmelden.

Bereinigen von Ressourcen

Im nächsten Tutorial verwenden Sie diese Windows Server-VM, um die Verwaltungstools zu installieren, mit denen Sie die verwaltete Domäne verwalten. Wenn Sie die Tutorialreihe nicht fortsetzen möchten, führen Sie die folgenden Bereinigungsschritte zum Löschen des virtuellen Computers aus. Andernfalls fahren Sie mit dem nächsten Tutorial fort.

Entfernen des virtuellen Computers aus der verwalteten Domäne

Führen Sie zum Entfernen der VM aus der verwalteten Domäne erneut die Schritte zum Einbinden der VM in eine Domäne aus. Statt die VM in die verwaltete Domäne einzubinden, wählen Sie die Einbindung in eine Arbeitsgruppe (z. B. in die Standardgruppe WORKGROUP) aus. Nach dem Neustart der VM wird das Computerobjekt aus der verwalteten Domäne entfernt.

Wenn Sie die VM löschen, ohne sie aus der Domäne zu entfernen, bleibt ein verwaistes Computerobjekt in Domain Services zurück.

Löschen der virtuellen Computer

Wenn Sie diese Windows Server-VM nicht weiterverwenden möchten, führen Sie folgende Schritte aus, um sie zu löschen:

- Wählen Sie im linken Menü die Option Ressourcengruppen aus.

- Wählen Sie Ihre Ressourcengruppe aus, z. B. myResourceGroup.

- Wählen Sie Ihre VM aus, z. B. myVM, und klicken Sie dann auf Löschen. Klicken Sie auf Ja, um das Löschen der Ressource zu bestätigen. Das Löschen der VM dauert einige Minuten.

- Nachdem die VM gelöscht wurde, wählen Sie den Betriebssystemdatenträger, die Netzwerkschnittstellenkarte sowie weitere Ressourcen mit dem Präfix myVM- aus, und löschen Sie sie.

Behandeln von Problemen mit dem Einbinden in eine Domäne

Die erfolgreiche Einbindung der Windows Server-VM in die verwaltete Domäne sollte auf die gleiche Weise erfolgen wie das Einbinden eines normalen lokalen Computers in eine Active Directory Domain Services-Domäne. Wenn die Windows Server-VM nicht in die verwaltete Domäne eingebunden werden kann, weist dies darauf hin, dass ein Problem mit der Konnektivität oder den Anmeldeinformationen besteht. Sehen Sie sich die folgenden Abschnitte zur Problembehandlung an, um die VM erfolgreich in die verwaltete Domäne einzubinden.

Konnektivitätsprobleme

Wenn Sie beim Einbinden in die Domäne nicht zur Eingabe von Anmeldeinformationen aufgefordert werden, besteht ein Konnektivitätsproblem. Die VM kann die verwaltete Domäne im virtuellen Netzwerk nicht erreichen.

Führen Sie die folgenden Problembehandlungsschritte aus, und versuchen Sie erneut, die Windows Server-VM in die verwaltete Domäne einzubinden.

- Überprüfen Sie, ob die VM mit dem virtuellen Netzwerk verbunden ist, in dem Domain Services aktiviert ist, oder eine Peeringnetzwerkverbindung nutzt.

- Versuchen Sie, den DNS-Domänennamen der verwalteten Domäne zu pingen, z. B. mit

ping aaddscontoso.com.- Wenn diese Pinganforderung nicht erfolgreich ist, versuchen Sie, die IP-Adressen für die verwaltete Domäne zu pingen, z. B. mit

ping 10.0.0.4. Die IP-Adresse Ihrer Umgebung wird auf der Seite Eigenschaften angezeigt, wenn Sie die verwaltete Domäne aus Ihrer Liste der Azure-Ressourcen auswählen. - Wenn Sie die IP-Adresse pingen können, aber nicht die Domäne, ist das DNS möglicherweise falsch konfiguriert. Überprüfen Sie, ob die IP-Adressen der verwalteten Domäne als DNS-Server für das virtuelle Netzwerk konfiguriert sind.

- Wenn diese Pinganforderung nicht erfolgreich ist, versuchen Sie, die IP-Adressen für die verwaltete Domäne zu pingen, z. B. mit

- Leeren Sie mit dem Befehl

ipconfig /flushdnsden DNS-Resolvercache auf dem virtuellen Computer.

Probleme mit Anmeldeinformationen

Wenn Sie beim Einbinden in die Domäne dazu aufgefordert werden, Anmeldeinformationen einzugeben, nach dieser Eingabe aber ein Fehler auftritt, kann die VM eine Verbindung mit der verwalteten Domäne herstellen. Mit den angegebenen Anmeldeinformationen kann die VM nicht in die verwaltete Domäne eingebunden werden.

Führen Sie die folgenden Problembehandlungsschritte aus, und versuchen Sie erneut, die Windows Server-VM in die verwaltete Domäne einzubinden.

- Stellen Sie sicher, dass das angegebene Benutzerkonto zur verwalteten Domäne gehört.

- Vergewissern Sie sich, dass das Konto Teil der verwalteten Domäne oder des Microsoft Entra-Mandanten ist. Konten aus externen Verzeichnissen, die Ihrem Microsoft Entra-Mandanten zugeordnet sind, können während der Einbindung in die Domäne nicht richtig authentifiziert werden.

- Geben Sie die Anmeldeinformationen im UPN-Format an, z. B. als

contosoadmin@aaddscontoso.onmicrosoft.com. Wenn mehrere Benutzer in Ihrem Mandanten das gleiche UPN-Präfix verwenden oder das UPN-Präfix sehr lang ist, wird der SAMAccountName für Ihr Konto möglicherweise automatisch generiert. In diesen Fällen ist das SAMAccountName-Format für Ihr Konto möglicherweise anders als Sie erwarten bzw. unterscheidet sich von dem, was Sie in Ihrer lokalen Domäne verwenden. - Überprüfen Sie, ob Sie die Kennwortsynchronisierung für Ihre verwaltete Domäne aktiviert haben. Ohne diesen Konfigurationsschritt sind die erforderlichen Kennworthashes in der verwalteten Domäne nicht vorhanden, und Ihr Anmeldeversuch kann nicht ordnungsgemäß authentifiziert werden.

- Warten Sie, bis die Kennwortsynchronisierung abgeschlossen ist. Wird das Kennwort eines Benutzerkontos geändert, aktualisiert eine automatische Hintergrundsynchronisierung von Microsoft Entra ID das Kennwort in Domain Services. Es dauert einige Zeit, bis das Kennwort für das Einbinden in die Domäne verfügbar ist.

Nächste Schritte

In diesem Tutorial haben Sie Folgendes gelernt:

- Erstellen einer Windows Server-VM

- Herstellen einer Verbindung zwischen der Windows Server-VM und einem virtuellen Azure-Netzwerk

- Einbinden der VM in die verwaltete Domäne

Konfigurieren Sie im Active Directory-Verwaltungscenter (Active Directory Administrative Center, ADAC) eine Verwaltungs-VM, um Ihre verwaltete Domäne zu verwalten.