Synchronisieren von Objekten und Anmeldeinformationen in einer von Microsoft Entra Domain Services verwalteten Domäne

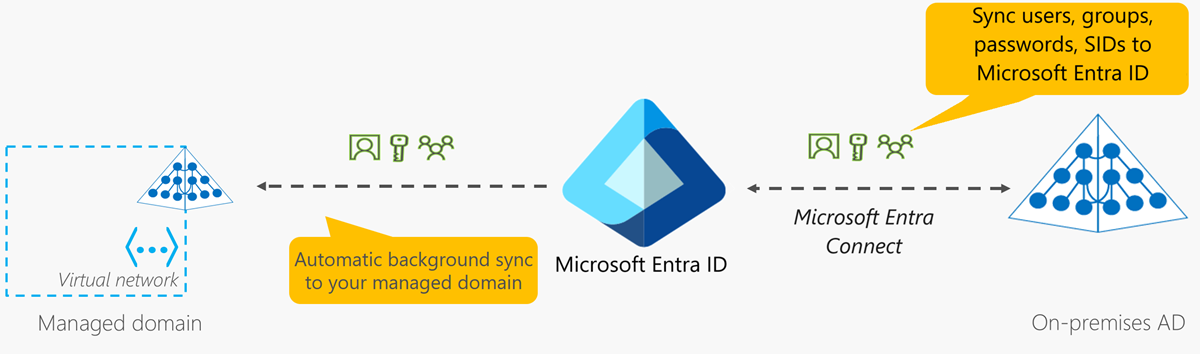

Objekte und Anmeldeinformationen in einer von Microsoft Entra Domain Services verwalteten Domäne können entweder lokal innerhalb der Domäne erstellt oder von einem Microsoft Entra-Mandanten synchronisiert werden. Bei der ersten Bereitstellung von Domain Services wird eine automatische unidirektionale Synchronisierung konfiguriert und gestartet, um die Objekte aus Microsoft Entra ID zu replizieren. Diese unidirektionale Synchronisierung wird weiterhin im Hintergrund ausgeführt, um die von Domain Services verwaltete Domäne mit allen Änderungen aus Microsoft Entra ID auf dem neuesten Stand zu halten. In umgekehrter Richtung (von Domain Services zurück zu Microsoft Entra ID) erfolgt keine Synchronisierung.

In einer Hybridumgebung können Objekte und Anmeldeinformationen aus einer lokalen AD DS-Domäne mithilfe von Microsoft Entra Connect mit Microsoft Entra ID synchronisiert werden. Nachdem diese Objekte erfolgreich mit Microsoft Entra ID synchronisiert wurden, werden diese Objekte und Anmeldeinformationen mithilfe der automatischen Hintergrundsynchronisierung über die verwaltete Domäne in Anwendungen zur Verfügung gestellt.

Das folgende Diagramm veranschaulicht, wie die Synchronisierung zwischen Domain Services, Microsoft Entra ID und einer optionalen lokalen AD DS-Umgebung funktioniert:

Synchronisierung von Microsoft Entra ID mit Domain Services

Benutzerkonten, Gruppenmitgliedschaften und Anmeldeinformationshashes werden unidirektional von Microsoft Entra ID mit Domain Services synchronisiert. Dieser Synchronisierungsvorgang erfolgt automatisch. Sie müssen diesen Vorgang nicht konfigurieren, überwachen oder verwalten. Die erste Synchronisierung kann von einigen wenigen Stunden bis hin zu mehreren Tagen dauern – dies hängt von der Anzahl Objekte im Microsoft Entra-Verzeichnis ab. Nach Abschluss der Erstsynchronisierung werden in Microsoft Entra ID vorgenommene Änderungen wie Kennwort- oder Attributänderungen automatisch mit Domain Services synchronisiert.

Wenn Benutzer*innen in Microsoft Entra ID erstellt werden, erfolgt die Synchronisierung mit Domain Services erst, wenn die Benutzer*innen ihr Kennwort in Microsoft Entra ID geändert haben. Dieser Kennwortänderungsprozess führt dazu, dass die Kennworthashes für die Kerberos- und NTLM-Authentifizierung in Microsoft Entra ID generiert und gespeichert werden. Die Kennworthashes werden für die erfolgreiche Authentifizierung der Benutzer*innen in Domain Services benötigt.

Der Synchronisierungsvorgang wird absichtlich unidirektional durchgeführt. Es erfolgt keine Synchronisierung von Änderungen in umgekehrter Richtung (von Domain Services zurück zu Microsoft Entra ID). Eine verwaltete Domäne ist größtenteils schreibgeschützt, mit Ausnahme von benutzerdefinierten Organisationseinheiten, die Sie erstellen können. Sie können keine Änderungen an den Benutzerattributen, Benutzerkennwörtern oder Gruppenmitgliedschaften in einer verwalteten Domäne vornehmen.

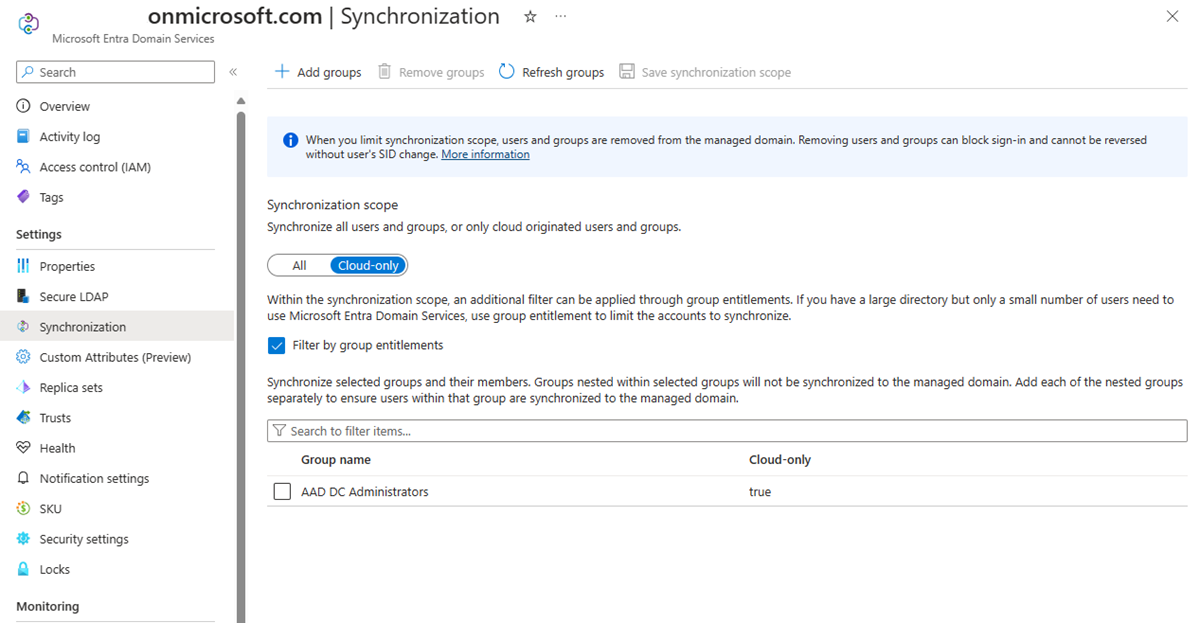

Bereichsbezogene Synchronisierung und Gruppenfilter

Sie können die Synchronisierung nur auf Benutzerkonten festlegen, die aus der Cloud stammen. Innerhalb dieses Synchronisierungsbereichs können Sie nach bestimmten Gruppen oder Benutzer*innen filtern. Sie können zwischen rein cloudbasierten Gruppen, lokalen Gruppen oder beidem wählen. Weitere Informationen zum Konfigurieren der bereichsbezogenen Synchronisierung finden Sie unter Konfigurieren der bereichsbezogenen Synchronisierung.

Synchronisierung und Zuordnung von Attributen mit Domain Services

In der folgenden Tabelle sind einige allgemeine Attribute und ihre Synchronisierung mit Domain Services aufgeführt.

| Attribut in Domain Services | `Source` | Notizen |

|---|---|---|

| UPN | UPN-Attribut des Benutzers im Microsoft Entra-Mandanten | Das UPN-Attribut aus dem Microsoft Entra-Mandanten wird unverändert mit Domain Services synchronisiert. Die Verwendung des UPN ist die zuverlässigste Möglichkeit der Anmeldung bei einer verwalteten Domäne. |

| SAMAccountName | mailNickname-Attribut des Benutzers im Microsoft Entra-Mandanten oder automatisch generiert | Das SAMAccountName-Attribut wird aus dem mailNickname-Attribut im Microsoft Entra-Mandanten erstellt. Wenn mehrere Benutzerkonten dasselbe mailNickname-Attribut aufweisen, wird das SAMAccountName-Attribut automatisch generiert. Wenn das mailNickname-Attribut oder das UPN-Präfix des Benutzers länger als 20 Zeichen ist, wird das SAMAccountName-Attribut automatisch generiert, wobei die Beschränkung von 20 Zeichen für SAMAccountName-Attribute eingehalten wird. |

| Kennwörter | Benutzerkennwort aus dem Microsoft Entra-Mandanten | Legacykennworthashes, die für die NTLM- oder Kerberos-Authentifizierung erforderlich sind, werden aus dem Microsoft Entra-Mandanten synchronisiert. Wenn der Microsoft Entra-Mandant für die Hybridsynchronisierung mithilfe von Microsoft Entra Connect konfiguriert ist, stammen diese Kennworthashes aus der lokalen AD DS-Umgebung. |

| Primäre Benutzer-/Gruppen-SID | Automatisch generiert | Die primäre SID für Benutzer-/Gruppenkonten wird in Domain Services automatisch generiert. Dieses Attribut entspricht nicht der primären Benutzer- oder Gruppen-SID des Objekts in einer lokalen AD DS-Umgebung. Sie stimmen nicht überein, da die verwaltete Domäne einen anderen SID-Namespace als die lokale AD DS-Domäne aufweist. |

| SID-Verlauf für Benutzer und Gruppen | Lokale primäre Benutzer- und Gruppen-SID | Das SidHistory-Attribut für Benutzer*innen und Gruppen in Domain Services ist so festgelegt, dass es mit der entsprechenden primären Benutzer- oder Gruppen-SID in einer lokalen AD DS-Umgebung übereinstimmt. Dieses Feature erleichtert die Lift & Shift-Migration lokaler Anwendungen zu Domain Services, da Sie keine neuen Zugriffssteuerungslisten für Ressourcen einrichten müssen. |

Tipp

Anmeldung bei der verwalteten Domäne mit dem UPN-Format: Das SAMAccountName-Attribut, z. B. AADDSCONTOSO\driley, wird für einige Benutzerkonten in einer verwalteten Domäne möglicherweise automatisch generiert. Das automatisch generierte SAMAccountName-Attribut von Benutzern kann sich von ihrem UPN-Präfix unterscheiden, sodass dies nicht immer eine zuverlässige Möglichkeit der Anmeldung ist.

Wenn beispielsweise mehrere Benutzer dasselbe mailNickname-Attribut aufweisen oder Benutzer übermäßig lange UPN-Präfixe aufweisen, wird das SAMAccountName-Attribut für diese Benutzer möglicherweise automatisch generiert. Verwenden Sie das UPN-Format, z. B. driley@aaddscontoso.com, für die zuverlässige Anmeldung bei einer verwalteten Domäne.

Attributzuordnung für Benutzerkonten

In der folgenden Tabelle ist dargestellt, wie bestimmte Attribute für Benutzerobjekte in Microsoft Entra ID mit den entsprechenden Attributen in Domain Services synchronisiert werden.

| Benutzerattribut in Microsoft Entra ID | Benutzerattribut in Domain Services |

|---|---|

| accountEnabled | userAccountControl (legt das ACCOUNT_DISABLED-Bit fest oder löscht es) |

| city | l |

| companyName | companyName |

| country | co |

| department | department |

| displayName | displayName |

| employeeId | employeeId |

| facsimileTelephoneNumber | facsimileTelephoneNumber |

| givenName | givenName |

| jobTitle | title |

| mailNickname | msDS-AzureADMailNickname |

| mailNickname | SAMAccountName (wird in einigen Fällen möglicherweise automatisch generiert) |

| manager | manager |

| mobile | mobile |

| objectid | msDS-aadObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| passwordPolicies | userAccountControl (legt das DONT_EXPIRE_PASSWORD-Bit fest oder löscht es) |

| physicalDeliveryOfficeName | physicalDeliveryOfficeName |

| postalCode | postalCode |

| preferredLanguage | preferredLanguage |

| proxyAddresses | proxyAddresses |

| state | st |

| streetAddress | streetAddress |

| surname | sn |

| telephoneNumber | telephoneNumber |

| userPrincipalName | userPrincipalName |

Attributzuordnung für Gruppen

In der folgenden Tabelle ist dargestellt, wie bestimmte Attribute für Gruppenobjekte in Microsoft Entra ID mit den entsprechenden Attributen in Domain Services synchronisiert werden.

| Gruppenattribut in Microsoft Entra ID | Gruppenattribut in Domain Services |

|---|---|

| displayName | displayName |

| displayName | SAMAccountName (wird in einigen Fällen möglicherweise automatisch generiert) |

| mailNickname | msDS-AzureADMailNickname |

| objectid | msDS-AzureADObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| proxyAddresses | proxyAddresses |

| securityEnabled | groupType |

Synchronisierung von lokalem AD DS mit Microsoft Entra ID und Domain Services

Mithilfe von Microsoft Entra Connect werden Benutzerkonten, Gruppenmitgliedschaften und Anmeldeinformationshashes aus einer lokalen AD DS-Umgebung mit Microsoft Entra ID synchronisiert. Die Attribute von Benutzerkonten wie der UPN und die lokale Sicherheits-ID (SID) werden synchronisiert. Für die Anmeldung mit Domain Services werden Legacykennworthashes, die für die NTLM- und Kerberos-Authentifizierung benötigt sind, ebenfalls mit Microsoft Entra ID synchronisiert.

Wichtig

Microsoft Entra Connect sollte nur für die Synchronisierung mit lokalen AD DS-Umgebungen installiert und konfiguriert werden. Es wird nicht unterstützt, Microsoft Entra Connect in einer verwalteten Domäne zu installieren, um Objekte zurück zu Microsoft Entra ID zu synchronisieren.

Wenn Sie das Zurückschreiben konfigurieren, werden Änderungen in Microsoft Entra ID wieder mit der lokalen AD DS-Umgebung synchronisiert. Wenn ein Benutzer beispielsweise sein Kennwort mit der Microsoft Entra-Self-Service-Kennwortverwaltung ändert, wird das Kennwort in der lokalen AD DS-Umgebung aktualisiert.

Hinweis

Verwenden Sie immer die neueste Version von Microsoft Entra Connect, um sicherzustellen, dass Sie über die Fehlerbehebungen für alle bekannten Fehler verfügen.

Synchronisierung aus einer lokalen Umgebung mit mehreren Gesamtstrukturen

Viele Organisationen verfügen über eine relativ komplexe lokale AD DS-Umgebung mit mehreren Kontogesamtstrukturen. Microsoft Entra Connect unterstützt die Synchronisierung von Benutzern, Gruppen und Anmeldeinformationshashes aus Umgebungen mit mehreren Gesamtstrukturen mit Microsoft Entra ID.

Microsoft Entra ID verfügt über einen viel einfacheren und flachen Namespace. Damit Benutzer verlässlich auf durch Microsoft Entra ID gesicherte Anwendungen zugreifen können, müssen UPN-Konflikte in den Benutzerkonten in den unterschiedlichen Gesamtstrukturen behoben werden. Verwaltete Domänen weisen ähnlich wie Microsoft Entra ID eine flache OE-Struktur auf. Alle Benutzerkonten und -gruppen werden ungeachtet der Synchronisierung aus verschiedenen lokalen Domänen oder Gesamtstrukturen im Container AADDC Users gespeichert, auch wenn Sie lokal eine hierarchische OE-Struktur konfiguriert haben. In der verwalteten Domäne werden alle hierarchischen OE-Strukturen vereinfacht.

Wie bereits beschrieben, erfolgt keine Synchronisierung von Domain Services zurück zu Microsoft Entra ID. Sie können benutzerdefinierte Organisationseinheiten (OE) in Domain Services und dann Benutzer*innen, Gruppen oder Dienstkonten innerhalb dieser benutzerdefinierten Organisationseinheiten erstellen. Keines der in benutzerdefinierten Organisationseinheiten erstellten Objekte wird wieder mit Microsoft Entra ID synchronisiert. Diese Objekte sind nur innerhalb der verwalteten Domäne verfügbar und über Microsoft Graph-PowerShell-Cmdlets, die Microsoft Graph-API oder das Microsoft Entra Admin Center nicht sichtbar.

Was wird nicht mit Domain Services synchronisiert?

Die folgenden Objekte bzw. Attribute werden nicht aus einer lokalen AD DS-Umgebung mit Microsoft Entra ID oder Domain Services synchronisiert:

- Ausgeschlossene Attribute: Sie können festlegen, dass bestimmte Attribute von der Synchronisierung mit Microsoft Entra ID aus einer lokalen AD DS-Umgebung mithilfe von Microsoft Entra Connect ausgeschlossen werden. Diese ausgeschlossenen Attribute sind dann in Domain Services nicht verfügbar.

- Gruppenrichtlinien: Die in einer lokalen AD DS-Umgebung konfigurierten Gruppenrichtlinien werden nicht mit Domain Services synchronisiert.

- Ordner „Sysvol“: Die Inhalte des Ordners Sysvol in einer lokalen AD DS-Umgebung werden nicht mit Domain Services synchronisiert.

- Computerobjekte: Computerobjekte für Computer, die mit einer lokalen AD DS-Umgebung verknüpft sind, werden nicht mit Azure Domain Services synchronisiert. Diese Computer weisen keine Vertrauensstellung mit der verwalteten Domäne auf und gehören lediglich der lokalen AD DS-Umgebung an. In Domain Services werden nur Computerobjekte für Computer angezeigt, die ausdrücklich in die verwaltete Domäne eingebunden wurden.

- SidHistory-Attribute für Benutzer*innen und Gruppen: Die primären Benutzer-SIDs und primären Gruppen-SIDs aus einer lokalen AD DS-Umgebung werden mit Domain Services synchronisiert. Allerdings werden vorhandene SidHistory-Attribute für Benutzer*innen und Gruppen nicht aus der lokalen AD DS-Umgebung mit Domain Services synchronisiert.

- OE-Strukturen (Organisationseinheiten): Organisationseinheiten, die in einer lokalen AD DS-Umgebung definiert sind, werden nicht mit Domain Services synchronisiert. Domain Services umfasst zwei integrierte Organisationseinheiten: eine für Benutzer*innen und eine für Computer. Die verwaltete Domäne weist eine flache OE-Struktur auf. Sie können eine benutzerdefinierte Organisationseinheit in der verwalteten Domäne erstellen.

Kennworthashsynchronisierung und Sicherheitsüberlegungen

Wenn Sie Domain Services aktivieren, sind Legacykennworthashes für die NTLM- und Kerberos-Authentifizierung erforderlich. In Microsoft Entra ID werden keine Klartextkennwörter gespeichert, sodass diese Hashes für vorhandene Benutzerkonten nicht automatisch generiert werden können. Die NTLM- und Kerberos-kompatiblen Kennworthashes werden immer verschlüsselt in Microsoft Entra ID gespeichert.

Die Verschlüsselungsschlüssel sind für jeden Microsoft Entra-Mandanten eindeutig. Die Hashes werden so verschlüsselt, dass nur Domain Services Zugriff auf die Entschlüsselungsschlüssel hat. Andere Dienste oder Komponenten in Microsoft Entra ID können nicht auf die Entschlüsselungsschlüssel zugreifen.

Legacykennworthashes werden dann aus Microsoft Entra ID mit den Domänencontrollern für eine verwaltete Domäne synchronisiert. Die Datenträger für diese verwalteten Domänencontroller in Domain Services werden im Ruhezustand verschlüsselt. Die Kennworthashes werden auf diesen Domänencontrollern in ähnlicher Weise gespeichert und geschützt wie Kennwörter in einer lokalen AD DS-Umgebung.

Für reine Microsoft Entra-Cloudumgebungen müssen Benutzer ihr Kennwort zurücksetzen oder ändern, damit die erforderlichen Kennworthashes in Microsoft Entra ID generiert und gespeichert werden können. Für alle Cloudbenutzerkonten, die nach dem Aktivieren von Microsoft Entra Domain Services in Microsoft Entra ID erstellt werden, werden die Kennworthashes in den NTLM- und Kerberos-kompatiblen Formaten generiert und gespeichert. Für alle Cloudbenutzerkonten müssen die Kennwörter geändert werden, bevor sie mit Domain Services synchronisiert werden.

Für hybride Benutzerkonten, die unter Verwendung von Microsoft Entra Connect aus der lokalen AD DS-Umgebung synchronisiert werden, müssen Sie Microsoft Entra Connect zum Synchronisieren von Kennworthashes in den NTLM- und Kerberos-kompatiblen Formaten konfigurieren.

Nächste Schritte

Weitere Informationen zu den Besonderheiten der Kennwortsynchronisierung finden Sie unter Funktionsweise der Kennworthashsynchronisierung mit Microsoft Entra Connect.

Erstellen Sie eine verwaltete Domäne, um mit der Verwendung von Domain Services zu beginnen.