Konfigurieren von Berechtigungsklassifizierungen

In diesem Artikel erfahren Sie, wie Sie Berechtigungsklassifizierungen in Microsoft Entra ID konfigurieren. Mit Berechtigungsklassifizierungen können Sie die Auswirkung ermitteln, die unterschiedliche Berechtigungen basierend auf den Richtlinien Ihres Unternehmens und den Risikobewertungen haben. Beispielsweise können Sie Berechtigungsklassifizierungen in Einwilligungsrichtlinien verwenden, um den Berechtigungssatz zu identifizieren, dem Benutzer zustimmen dürfen.

Drei Berechtigungsklassifizierungen werden unterstützt: „Niedrig“, „Mittel“ (Vorschau) und „Hoch“ (Vorschau). Derzeit können nur delegierte Berechtigungen klassifiziert werden, für die keine Administratoreinwilligung erforderlich ist.

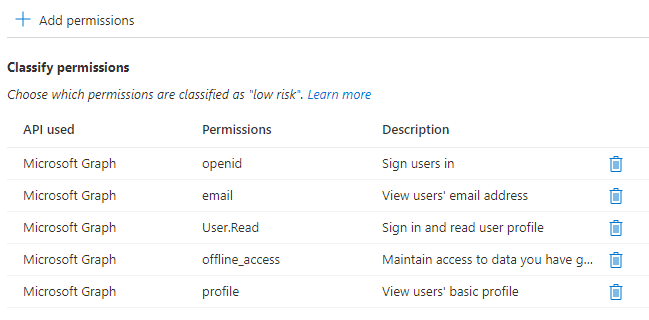

Die für eine einfache Anmeldung erforderlichen Mindestberechtigungen sind openid, profile, email und offline_access, die alle delegierte Berechtigungen für Microsoft Graph sind. Mit diesen Berechtigungen kann eine App Details des angemeldeten Benutzerprofils lesen und diesen Zugriff auch dann beibehalten, wenn der Benutzer die App nicht mehr verwendet.

Voraussetzungen

Zum Konfigurieren von Berechtigungsklassifizierungen sind folgende Voraussetzungen erforderlich:

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

- Eine der folgenden Rollen: Anwendungsadministrator oder Cloudanwendungsadministrator

Verwalten von Berechtigungsklassifizierungen

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Führen Sie die folgenden Schritte aus, um Berechtigungen mithilfe des Microsoft Entra Admin Center zu klassifizieren:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu den Einstellungen unter Identität>Anwendungen>Unternehmensanwendungen>Zustimmung und Berechtigungen>Berechtigungsklassifizierungen.

- Wählen Sie die Registerkarte für die Berechtigungsklassifizierung aus, die Sie aktualisieren möchten.

- Wählen Sie Berechtigungen hinzufügen aus, um eine weitere Berechtigung zu klassifizieren.

- Wählen Sie die API und dann mindestens eine delegierten Berechtigung aus.

In diesem Beispiel klassifizieren wir den minimalen Berechtigungssatz, der für einmaliges Anmelden erforderlich ist:

Sie können das aktuelle Azure AD PowerShell verwenden, um Berechtigungen zu klassifizieren. Berechtigungsklassifizierungen werden für das ServicePrincipal-Objekt der API konfiguriert, die die Berechtigungen veröffentlicht.

Führen Sie den folgenden Befehl aus, um eine Verbindung mit Azure AD PowerShell herzustellen. Um den erforderlichen Bereichen zuzustimmen, melden Sie sich mindestens als Cloudanwendungsadministrator an.

Connect-AzureAD

Auflisten der aktuellen Berechtigungsklassifizierungen mit Azure AD PowerShell

Rufen Sie das ServicePrincipal-Objekt für die API ab. Hier rufen wir das ServicePrincipal-Objekt für die Microsoft Graph-API ab:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Lesen Sie die Klassifizierungen für delegierte Berechtigungen für die API:

Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId | Format-Table Id, PermissionName, Classification

Klassifizieren einer Berechtigung als „Mit geringer Auswirkung“ mithilfe von Azure AD PowerShell

Rufen Sie das ServicePrincipal-Objekt für die API ab. Hier rufen wir das ServicePrincipal-Objekt für die Microsoft Graph-API ab:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Suchen Sie nach der delegierten Berechtigung, die Sie klassifizieren möchten:

$delegatedPermission = $api.OAuth2Permissions | Where-Object { $_.Value -eq "User.ReadBasic.All" }Legen Sie die Berechtigungsklassifizierung mithilfe des Berechtigungsnamens und der ID fest:

Add-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -PermissionId $delegatedPermission.Id ` -PermissionName $delegatedPermission.Value ` -Classification "low"

Entfernen einer delegierten Berechtigungsklassifizierung mithilfe von Azure AD PowerShell

Rufen Sie das ServicePrincipal-Objekt für die API ab. Hier rufen wir das ServicePrincipal-Objekt für die Microsoft Graph-API ab:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Suchen Sie nach der Klassifizierung für eine delegierte Berechtigung, die Sie entfernen möchten:

$classifications = Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "User.ReadBasic.All"}Löschen Sie die Berechtigungsklassifizierung:

Remove-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -Id $classificationToRemove.Id

Sie können Microsoft Graph PowerShell verwenden, um Berechtigungen zu klassifizieren. Berechtigungsklassifizierungen werden für das ServicePrincipal-Objekt der API konfiguriert, die die Berechtigungen veröffentlicht.

Führen Sie den folgenden Befehl aus, um eine Verbindung mit Microsoft Graph PowerShell herzustellen. Um den erforderlichen Bereichen zuzustimmen, melden Sie sich mindestens als Cloudanwendungsadministrator an.

Connect-MgGraph -Scopes "Policy.ReadWrite.PermissionGrant".

Auflisten aktuellen Berechtigungsklassifizierungen für eine API mit Microsoft Graph PowerShell

Rufen Sie das servicePrincipal-Objekt für die API ab:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Lesen Sie die Klassifizierungen für delegierte Berechtigungen für die API:

Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id

Klassifizieren einer Berechtigung als „Mit geringer Auswirkung“ mithilfe von Microsoft Graph PowerShell

Rufen Sie das servicePrincipal-Objekt für die API ab:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Suchen Sie nach der delegierten Berechtigung, die Sie klassifizieren möchten:

$delegatedPermission = $api.Oauth2PermissionScopes | Where-Object {$_.Value -eq "openid"}Festlegen der Berechtigungsklassifizierung:

$params = @{ PermissionId = $delegatedPermission.Id PermissionName = $delegatedPermission.Value Classification = "Low" } New-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id -BodyParameter $params

Entfernen einer delegierten Berechtigungsklassifizierung mithilfe von Microsoft Graph PowerShell

Rufen Sie das servicePrincipal-Objekt für die API ab:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Suchen Sie nach der Klassifizierung für eine delegierte Berechtigung, die Sie entfernen möchten:

$classifications = Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "openid"}Löschen Sie die Berechtigungsklassifizierung:

Remove-MgServicePrincipalDelegatedPermissionClassification -DelegatedPermissionClassificationId $classificationToRemove.Id -ServicePrincipalId $api.id

Um Berechtigungsklassifizierungen für eine Unternehmensanwendung zu konfigurieren, melden Sie sich bei Graph Explorer mindestens als Cloudanwendungsadministrator an.

Sie müssen der Policy.ReadWrite.PermissionGrant-Berechtigung zustimmen.

Führen Sie die folgenden Abfragen im Microsoft Graph-Tester aus, um eine delegierte Berechtigungsklassifizierung für eine Anwendung hinzuzufügen.

Auflisten aktuellen Berechtigungsklassifizierungen für eine API mit Microsoft Graph API

Auflisten der aktuellen Berechtigungsklassifizierungen für eine API mithilfe des folgenden Microsoft Graph-API-Aufrufs.

GET https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Klassifizieren einer Berechtigung als „Mit geringer Auswirkung“ mithilfe der Microsoft Graph-API

Im folgenden Beispiel klassifizieren wir die Berechtigung als „geringe Auswirkung“.

Hinzufügen einer delegierten Berechtigungsklassifizierung für eine API mithilfe des folgenden Microsoft Graph-API-Aufrufs hinzu.

POST https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Content-type: application/json

{

"permissionId": "b4e74841-8e56-480b-be8b-910348b18b4c",

"classification": "low"

}

Entfernen einer delegierten Berechtigungsklassifizierung mithilfe von Microsoft Graph-API

Führen Sie die folgende Abfrage im Microsoft Graph-Tester aus, um eine delegierte Berechtigungsklassifizierung für eine API zu entfernen.

DELETE https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications/QUjntFaOC0i-i5EDSLGLTAE