Verwalten und Anpassen von AD FS mithilfe von Microsoft Entra Connect

In diesem Artikel wird beschrieben, wie Active Directory-Verbunddienste (AD FS) mithilfe von Microsoft Entra Connect verwaltet und angepasst werden.

Außerdem erfahren Sie mehr über andere gängige AD FS-Aufgaben, die Sie möglicherweise ausführen müssen, um eine AD FS-Farm vollständig zu konfigurieren. Diese Aufgaben sind in der folgenden Tabelle aufgeführt.

| Aufgabe | BESCHREIBUNG |

|---|---|

| Verwalten von AD FS | |

| Reparieren der Vertrauensstellung | Beschreibung des Vorgangs zum Reparieren der Verbundvertrauensstellung mit Microsoft 365 |

| Erstellen eines Verbunds mit Microsoft Entra ID mithilfe einer alternativen Anmelde-ID | Beschreibung des Vorgangs zum Konfigurieren eines Verbunds mithilfe einer alternativen Anmelde-ID |

| Hinzufügen eines AD FS-Servers | Beschreibung des Vorgangs zum Erweitern einer AD FS-Farm mit einem zusätzlichen AD FS-Server |

| Hinzufügen eines AD FS-Webanwendungs-Proxyservers (WAP-Server). | Beschreibung des Vorgangs zum Erweitern einer AD FS-Farm mit einem zusätzlichen WAP-Server |

| Hinzufügen einer Verbunddomäne | Beschreibung des Vorgangs zum Hinzufügen einer Verbunddomäne |

| Aktualisieren des TLS-/SSL-Zertifikats | Beschreibung des Vorgangs zum Aktualisieren des TLS-/SSL-Zertifikats für eine AD FS-Farm |

| Anpassen von AD FS | |

| Hinzufügen eines benutzerdefinierten Firmenlogos oder einer Abbildung | Beschreibung des Vorgangs zum Anpassen einer AD FS-Anmeldeseite mit einem Firmenlogo und einer Abbildung |

| Hinzufügen einer Anmeldebeschreibung | Beschreibung des Vorgangs zum Hinzufügen einer Beschreibung für die Anmeldeseite |

| Ändern von AD FS-Anspruchsregeln | Beschreibung des Vorgangs zum Ändern der AD FS-Ansprüche für verschiedene Verbundszenarien |

Verwalten von AD FS

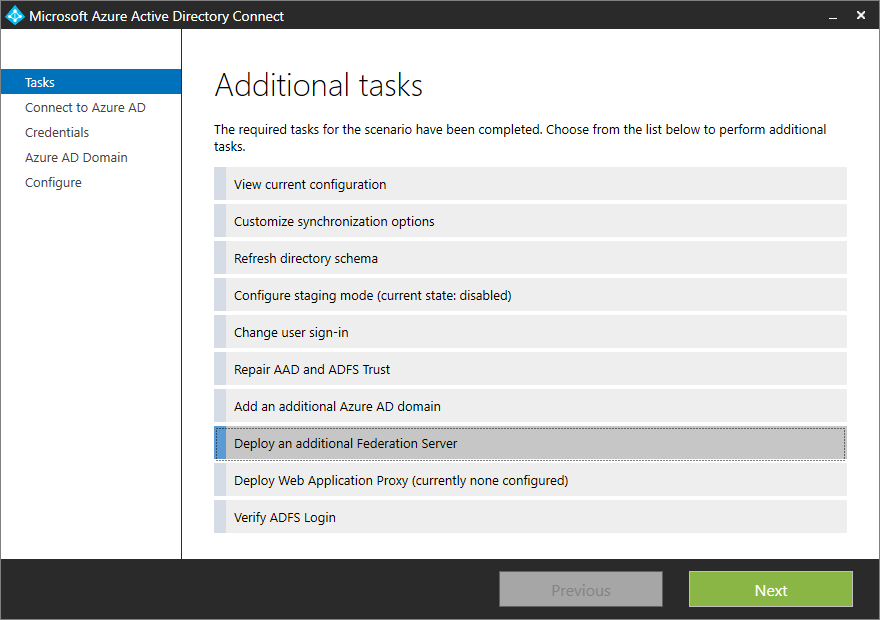

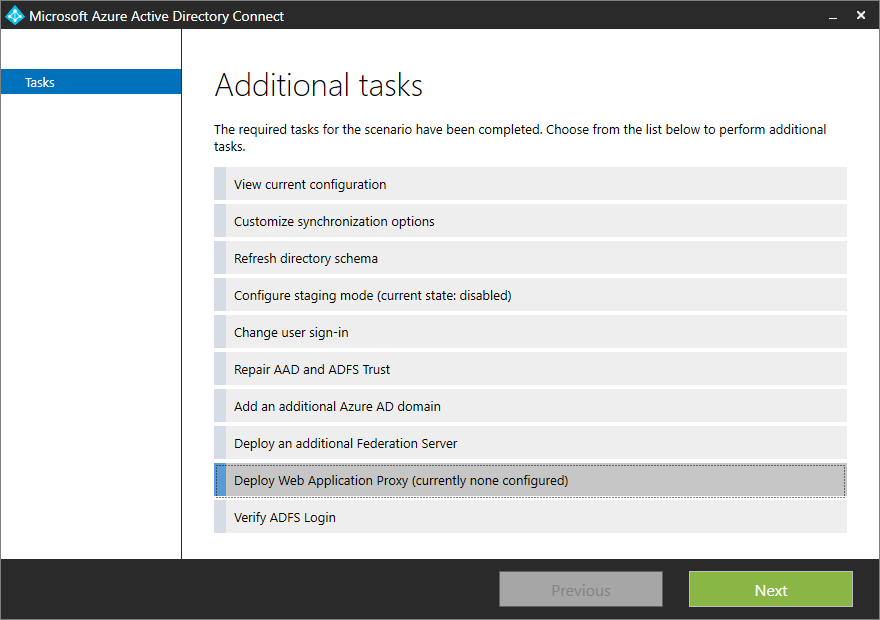

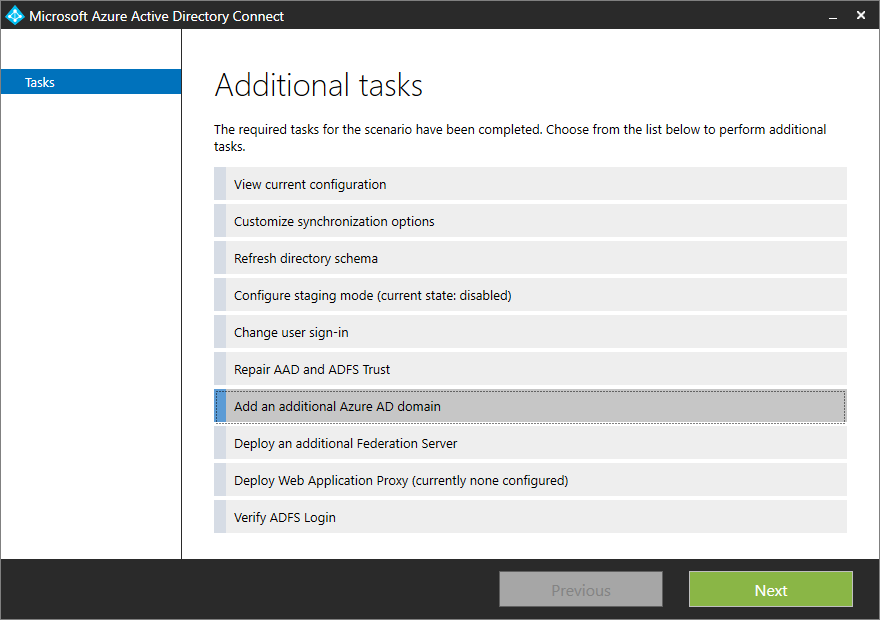

Sie können verschiedene AD FS-bezogene Aufgaben in Microsoft Entra Connect durchführen, die mithilfe des Microsoft Entra Connect-Assistenten mit minimalem Benutzereingriff ausgeführt werden können. Nachdem Sie die Installation von Microsoft Entra Connect durch Ausführen des Assistenten abgeschlossen haben, können Sie den Assistenten erneut ausführen, um weitere Aufgaben durchzuführen.

Reparieren der Vertrauensstellung

Mithilfe von Microsoft Entra Connect können Sie den aktuellen Status der AD FS- und Microsoft Entra ID-Vertrauensstellung überprüfen und entsprechende Maßnahmen ergreifen, um die Vertrauensstellung zu reparieren. Gehen Sie wie folgt vor, um Ihre Microsoft Entra ID- und AD FS-Vertrauensstellung zu reparieren:

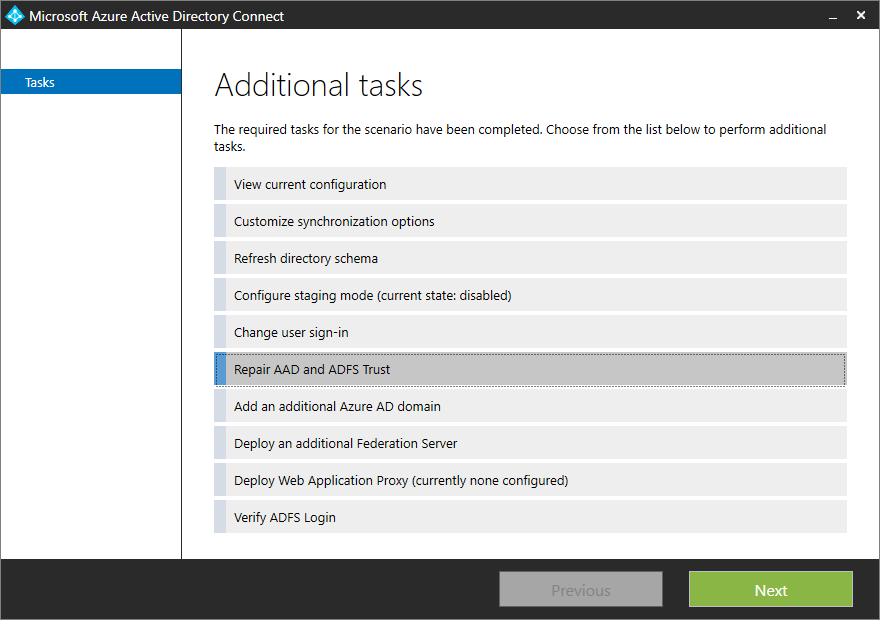

Wählen Sie in der Liste mit den Aufgaben die Option Microsoft Entra ID- und ADFS-Vertrauensstellung reparieren aus.

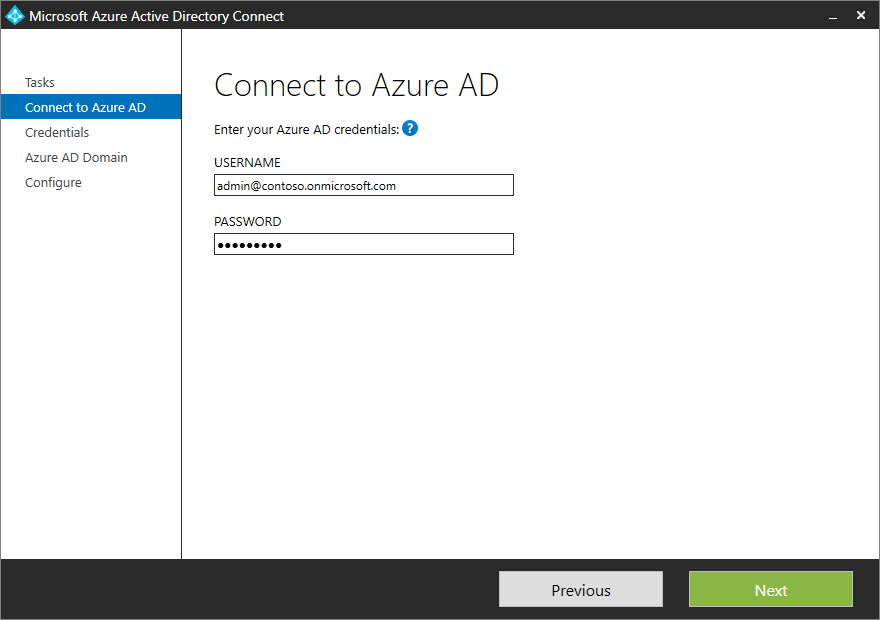

Geben Sie auf der Seite Verbindung mit Microsoft Entra ID herstellen Ihre Anmeldeinformationen als Hybrididentitätsadministrator für Microsoft Entra ID ein, und wählen Sie dann Weiter aus.

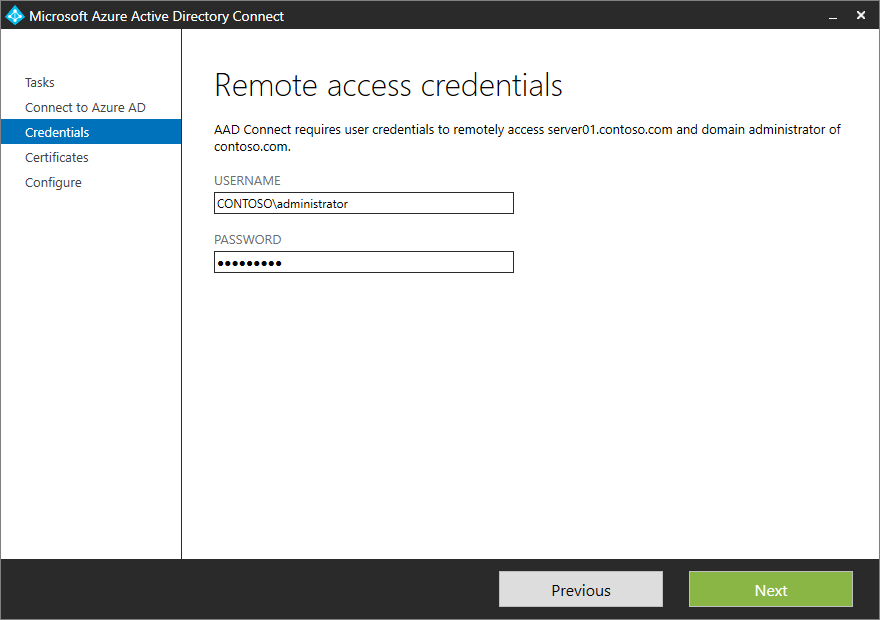

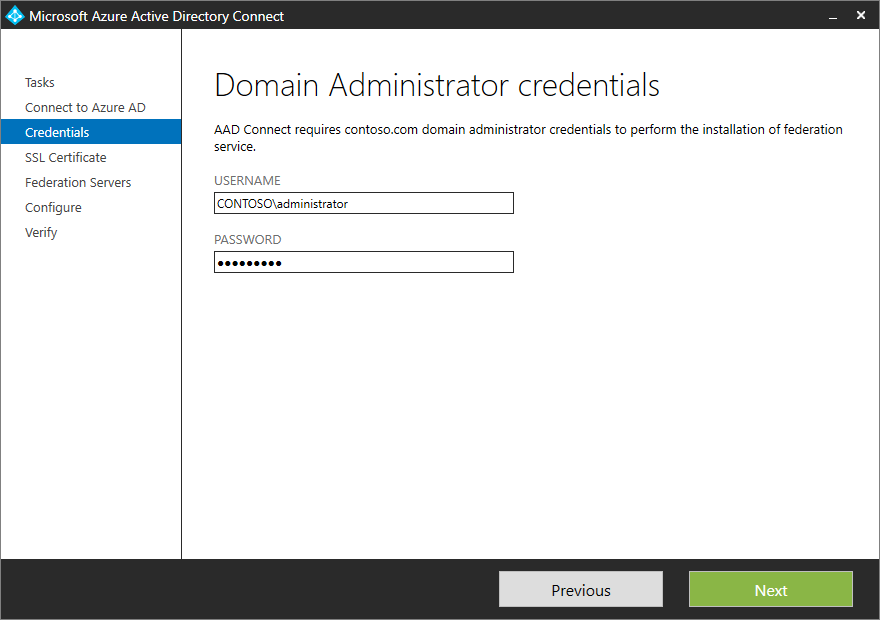

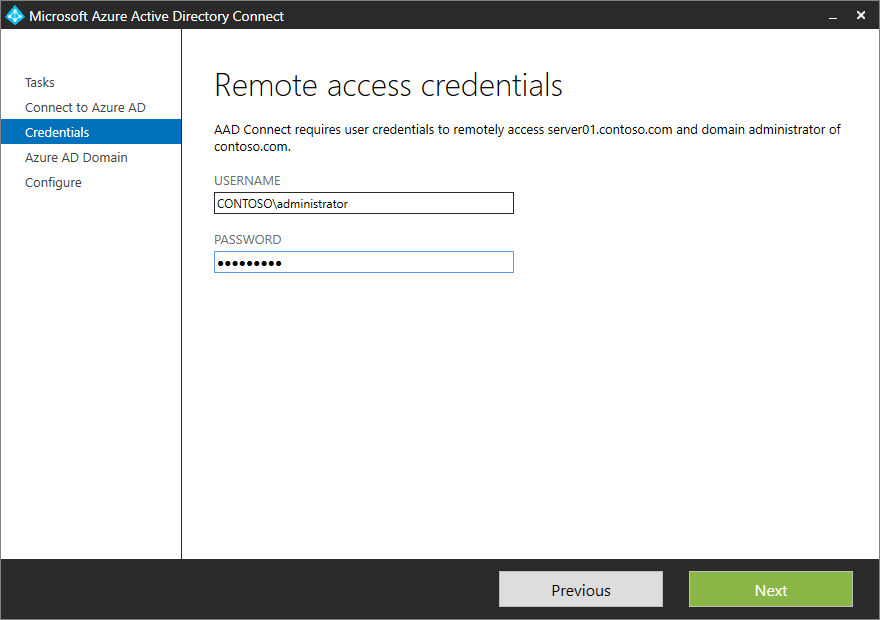

Geben Sie auf der Seite Anmeldeinformationen für den Remotezugriff die Anmeldeinformationen für den Domänenadministrator ein.

Wählen Sie Weiter aus.

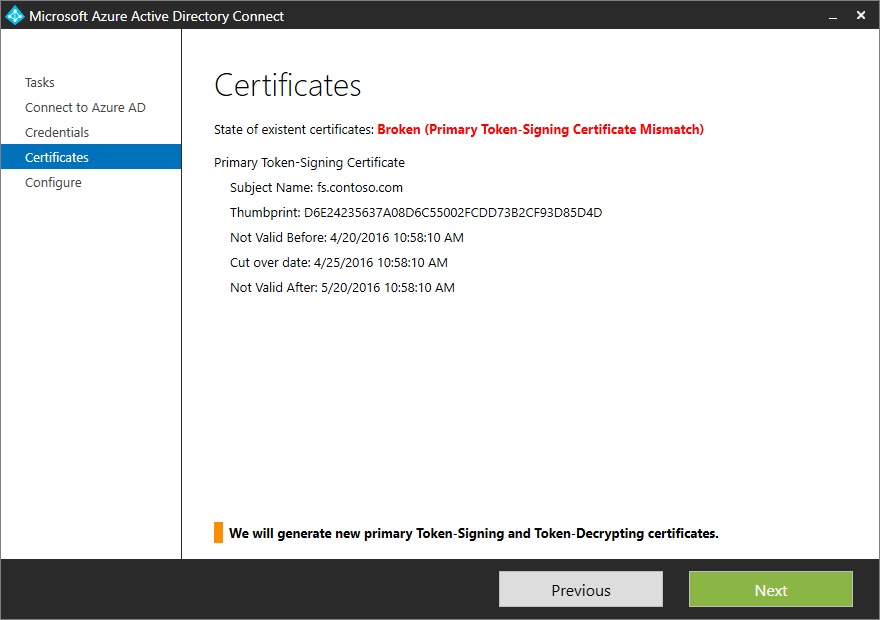

Microsoft Entra Connect überprüft die Zertifikatsintegrität und zeigt etwaige Probleme an.

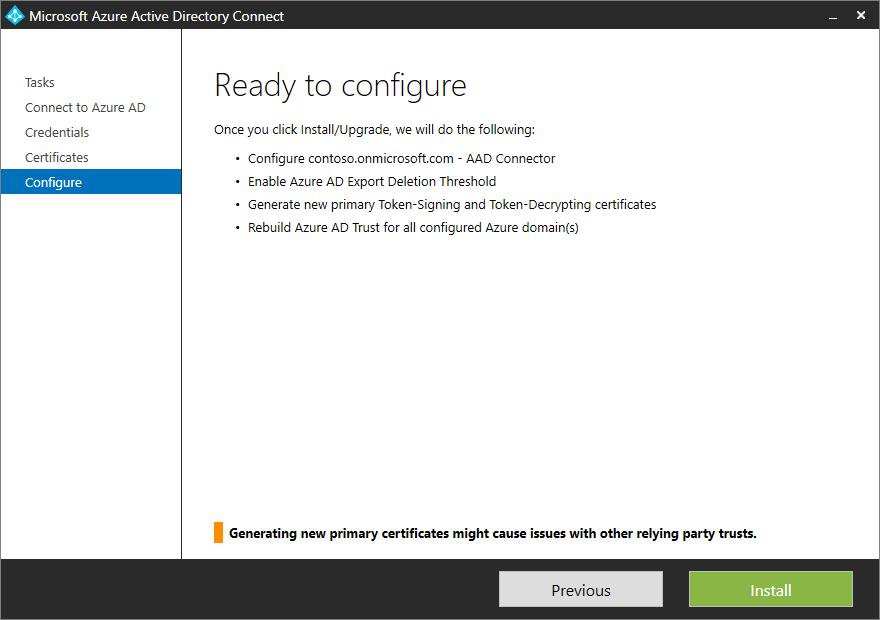

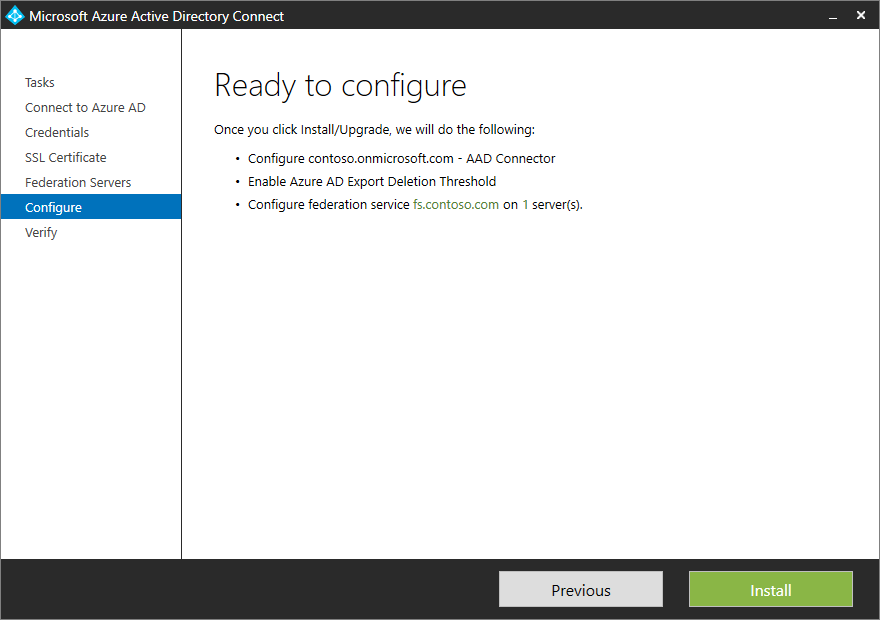

Auf der Seite Bereit zur Konfiguration wird die Liste der Aktionen angezeigt, die ausgeführt werden, um die Vertrauensstellung zu reparieren.

Wählen Sie Installieren aus, um die Vertrauensstellung zu reparieren.

Hinweis

Microsoft Entra Connect kann nur selbstsignierte Zertifikate reparieren bzw. Maßnahmen dafür ergreifen. Microsoft Entra Connect kann nicht zum Reparieren von Drittanbieterzertifikaten verwendet werden.

Erstellen eines Verbunds mit Microsoft Entra ID mithilfe von AlternateID

Es wird empfohlen, lokal und in der Cloud identische Benutzerprinzipalnamen (User Principal Name, UPN) zu verwenden. Wenn der lokale UPN eine nicht routingfähige Domäne verwendet (z. B. Contoso.local) oder aufgrund lokaler Anwendungsabhängigkeiten nicht geändert werden kann, empfiehlt es sich, eine alternative Anmelde-ID einzurichten. Mithilfe einer alternativen Anmelde-ID können Sie eine Anmeldeumgebung konfigurieren, in der sich Benutzer mit einem anderen Attribut als ihrem UPN anmelden können, z. B. mit einer E-Mail-Adresse.

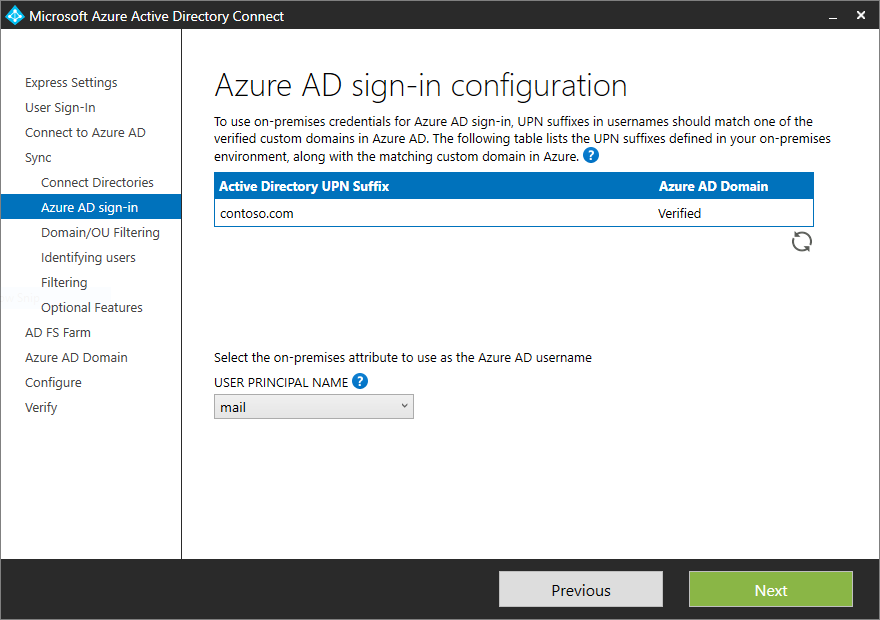

Bei der Entscheidung für den UPN in Microsoft Entra Connect wird standardmäßig das userPrincipalName-Attribut in Active Directory verwendet. Wenn Sie ein anderes Attribut für den UPN auswählen und einen Verbund mithilfe von AD FS erstellen, konfiguriert Microsoft Entra Connect AD FS für eine alternative Anmelde-ID.

Ein Beispiel für die Auswahl eines anderen Attributs für den UPN sehen Sie in der folgenden Abbildung:

Das Konfigurieren einer alternativen Anmelde-ID für AD FS besteht aus zwei Hauptschritten:

Konfigurieren der richtigen Gruppe von Ausstellungsansprüchen: Die Ausstellungsanspruchsregeln in der Microsoft Entra ID-Vertrauensstellung der vertrauenden Seite werden geändert, um das ausgewählte UserPrincipalName-Attribut als alternative ID des Benutzers zu verwenden.

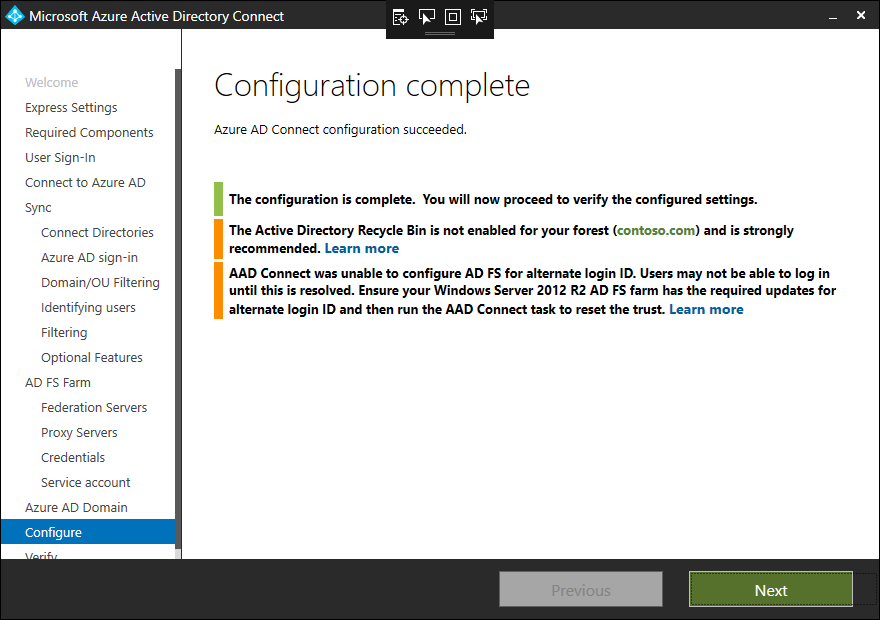

Aktivieren der alternativen Anmelde-ID in der AD FS-Konfiguration: Die AD FS-Konfiguration wird aktualisiert, damit AD FS Benutzer in den entsprechenden Gesamtstrukturen mithilfe der alternativen ID suchen kann. Diese Konfiguration wird für AD FS unter Windows Server 2012 R2 (mit KB2919355) oder höher unterstützt. Wenn die AD FS-Server unter 2012 R2 ausgeführt werden, überprüft Microsoft Entra Connect das Vorhandensein des erforderlichen KB-Updates. Wenn die KB nicht erkannt wird, wird nach Abschluss der Konfiguration eine Warnung angezeigt, wie in der folgenden Abbildung gezeigt:

Wenn eine KB fehlt, können Sie die Konfiguration korrigieren, indem Sie die erforderliche KB2919355 installieren. Anschließend können Sie die Anweisungen unter Reparieren der Vertrauensstellung befolgen.

Hinweis

Weitere Informationen zu alternateID und zu den Schritten zur manuellen Konfiguration finden Sie unter Configure an alternative sign-in ID (Konfigurieren einer alternativen Anmelde-ID).

Hinzufügen eines AD FS-Servers

Hinweis

Microsoft Entra Connect benötigt ein PFX-Zertifikat, um einen AD FS-Server hinzuzufügen. Daher können Sie diesen Vorgang nur ausführen, wenn Sie die AD FS-Farm mit Microsoft Entra Connect konfiguriert haben.

Wählen Sie Weiteren Verbundserver bereitstellen und dann Weiter aus.

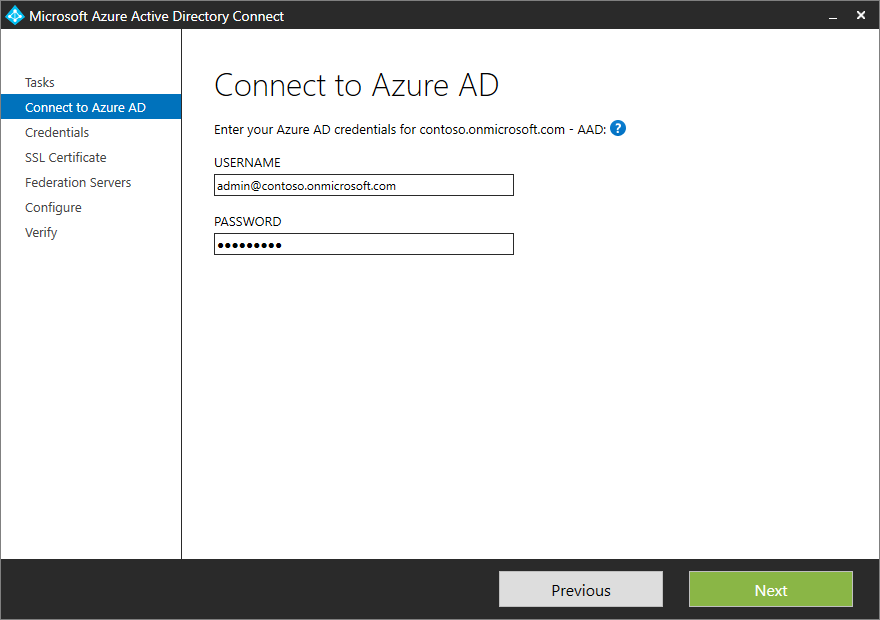

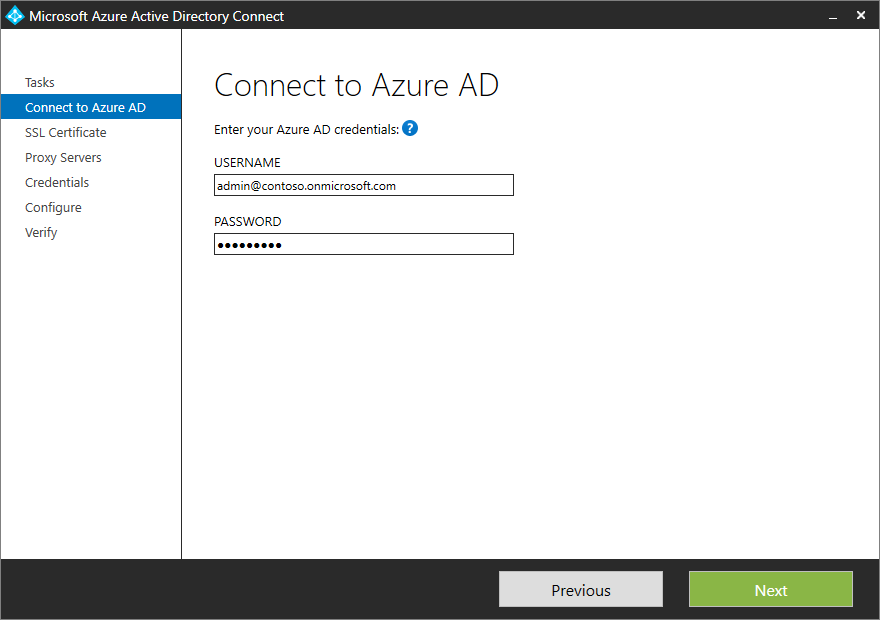

Geben Sie auf der Seite Verbindung mit Microsoft Entra ID herstellen Ihre Anmeldeinformationen als Hybrididentitätsadministrator für Microsoft Entra ID ein, und wählen Sie dann Weiter aus.

Geben Sie die Anmeldeinformationen des Domänenadministrators an.

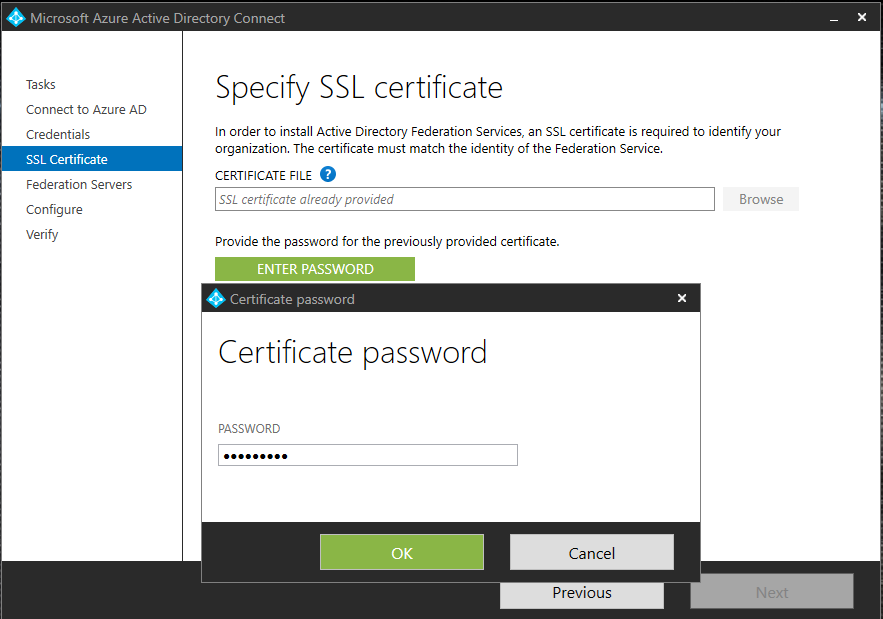

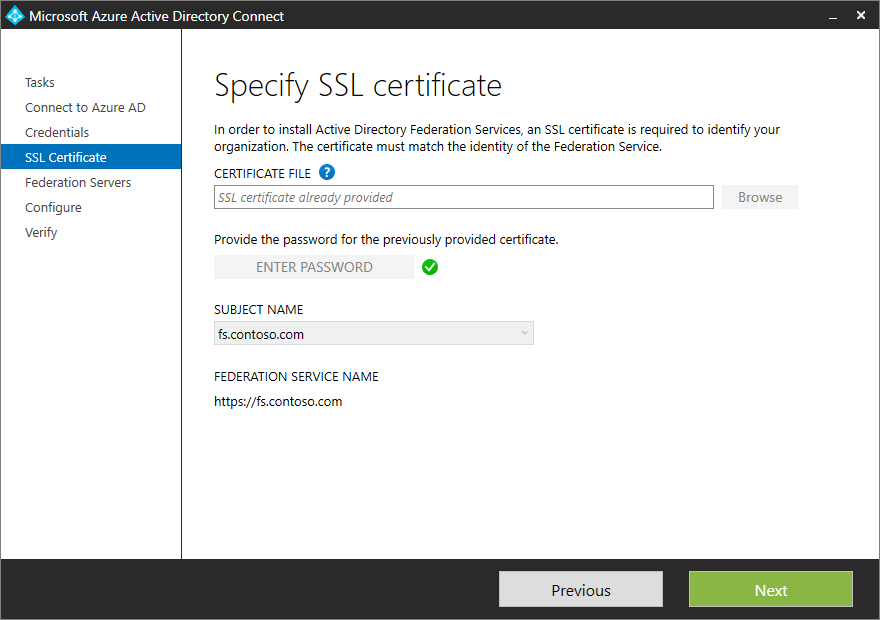

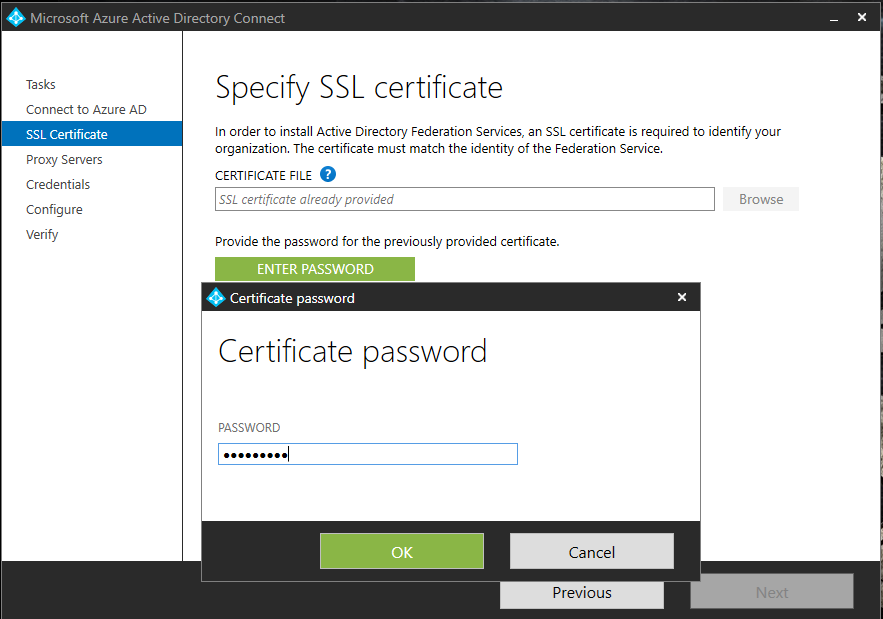

Sie werden von Microsoft Entra Connect zum Eingeben des Kennworts für die PFX-Datei aufgefordert, die Sie beim Konfigurieren der neuen AD FS-Farm mit Microsoft Entra Connect angegeben haben. Wählen Sie Kennwort eingeben aus, um das Kennwort für die PFX-Datei anzugeben.

Geben Sie auf der Seite AD FS-Server den Servernamen oder die IP-Adresse ein, der bzw. die der AD FS-Farm hinzugefügt werden soll.

Wählen Sie Weiter aus, und schließen Sie dann die letzte Konfigurationsseite ab.

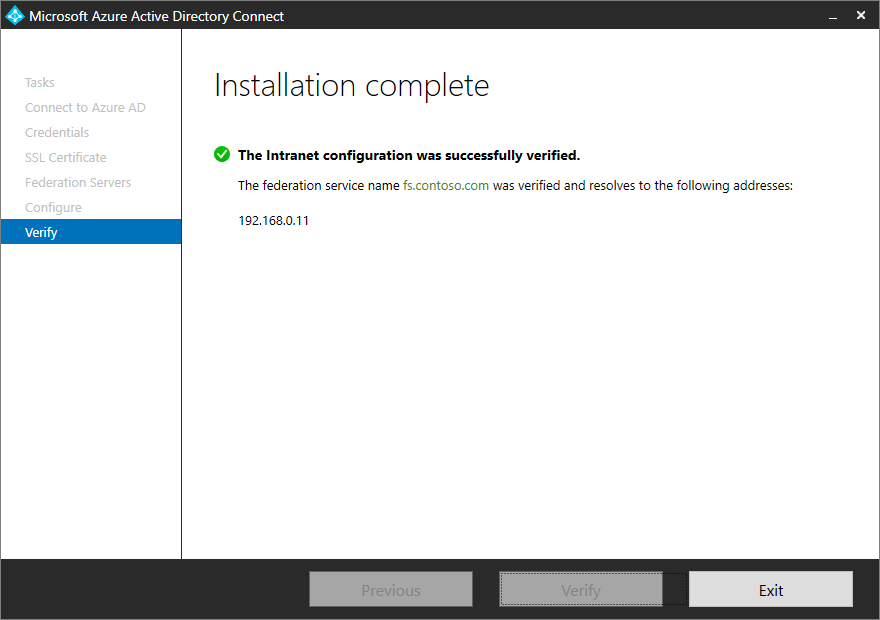

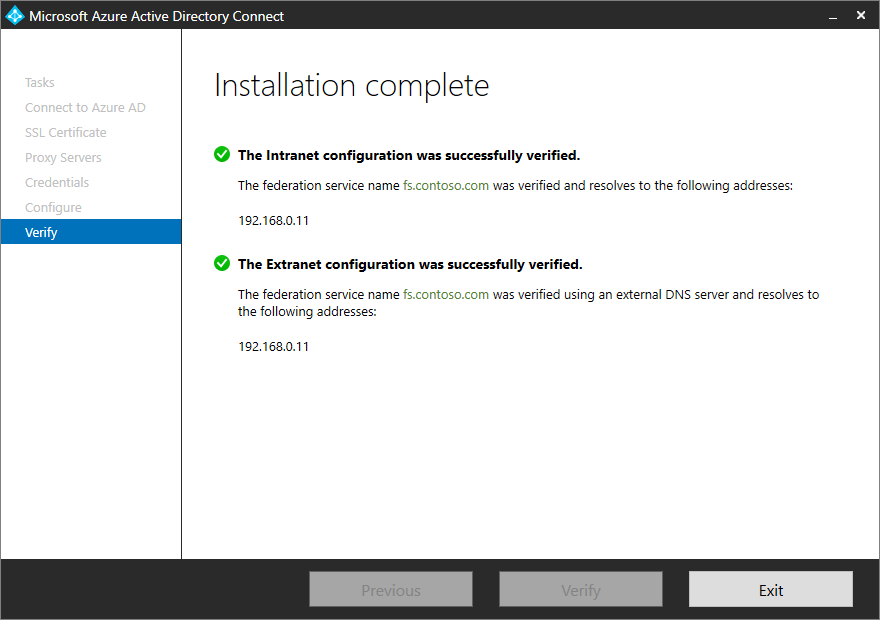

Nachdem Microsoft Entra Connect die Server der AD FS-Farm hinzugefügt hat, haben Sie die Möglichkeit, die Konnektivität zu überprüfen.

Hinzufügen eines AD FS-WAP-Servers

Hinweis

Für Microsoft Entra Connect ist die PFX-Zertifikatdatei erforderlich, um einen Webanwendungs-Proxyserver hinzuzufügen. Daher können Sie diesen Vorgang nur ausführen, nachdem Sie die AD FS-Farm mit Microsoft Entra Connect konfiguriert haben.

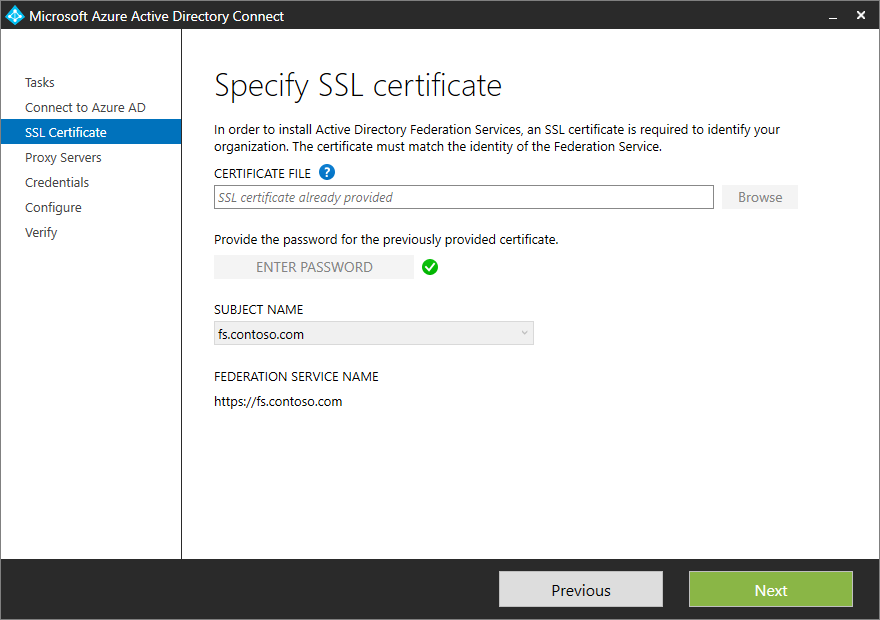

Wählen Sie in der Liste mit den verfügbaren Aufgaben die Option Webanwendungsproxy bereitstellen .

Geben Sie die Anmeldeinformationen des Azure-Hybrididentitätsadministrators an.

Geben Sie auf der Seite SSL-Zertifikat angeben das Kennwort für die PFX-Datei an, die Sie beim Konfigurieren der AD FS-Farm mit Microsoft Entra Connect angegeben haben.

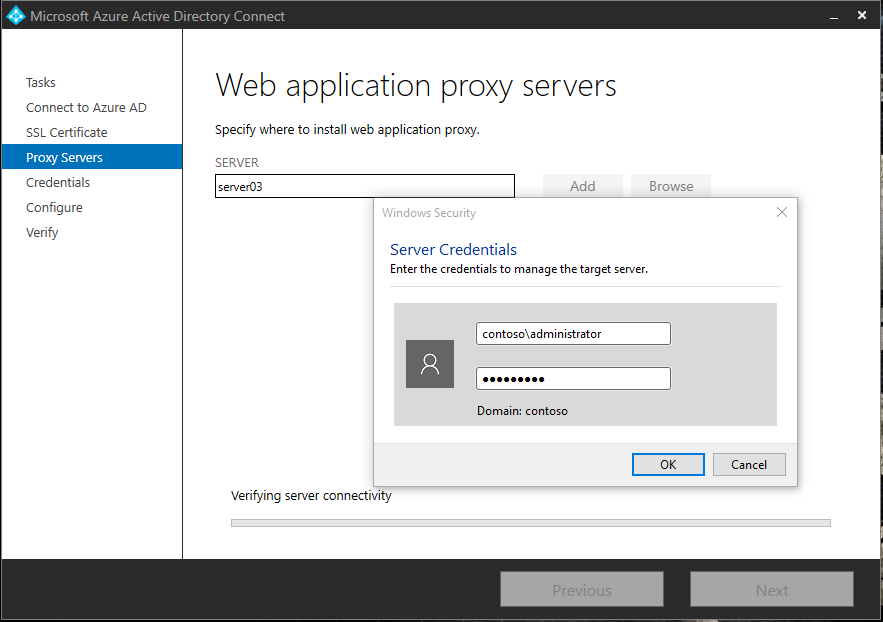

Fügen Sie den Server als WAP-Server hinzu. Da der WAP-Server möglicherweise nicht der Domäne angehört, werden Sie vom Assistenten zur Eingabe von Administratoranmeldeinformationen für den hinzugefügten Server aufgefordert.

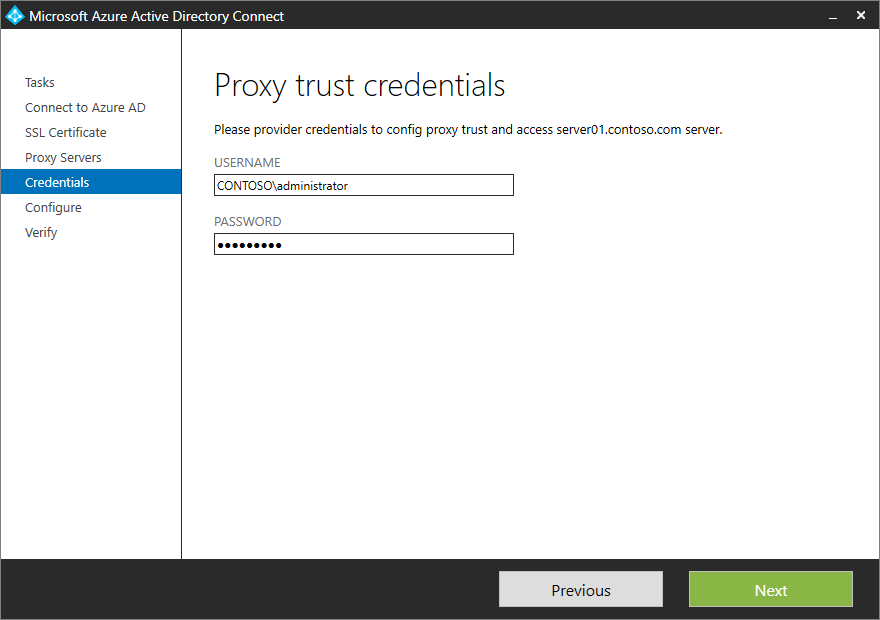

Geben Sie auf der Seite Anmeldeinformationen der Proxyvertrauensstellung Administratoranmeldeinformationen an, um die Proxyvertrauensstellung zu konfigurieren und auf den primären Server in der AD FS-Farm zuzugreifen.

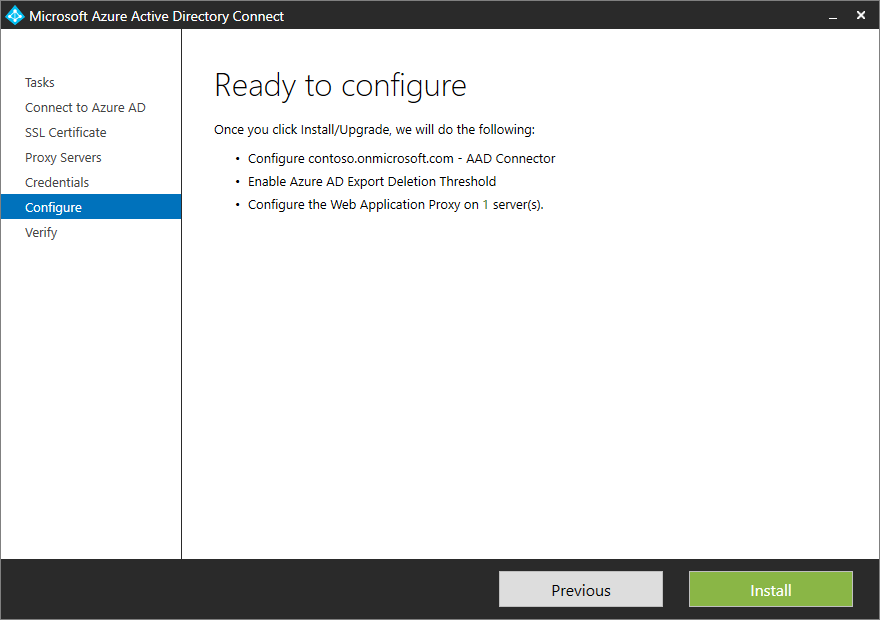

Auf der Seite Bereit zur Konfiguration zeigt der Assistent die Liste mit den Aktionen an, die ausgeführt werden.

Wählen Sie Installieren aus, um die Konfiguration abzuschließen. Nach Abschluss der Konfiguration bietet der Assistent Ihnen die Möglichkeit, die Verbindung mit den Servern zu überprüfen. Wählen Sie Überprüfen aus, um die Konnektivität zu überprüfen.

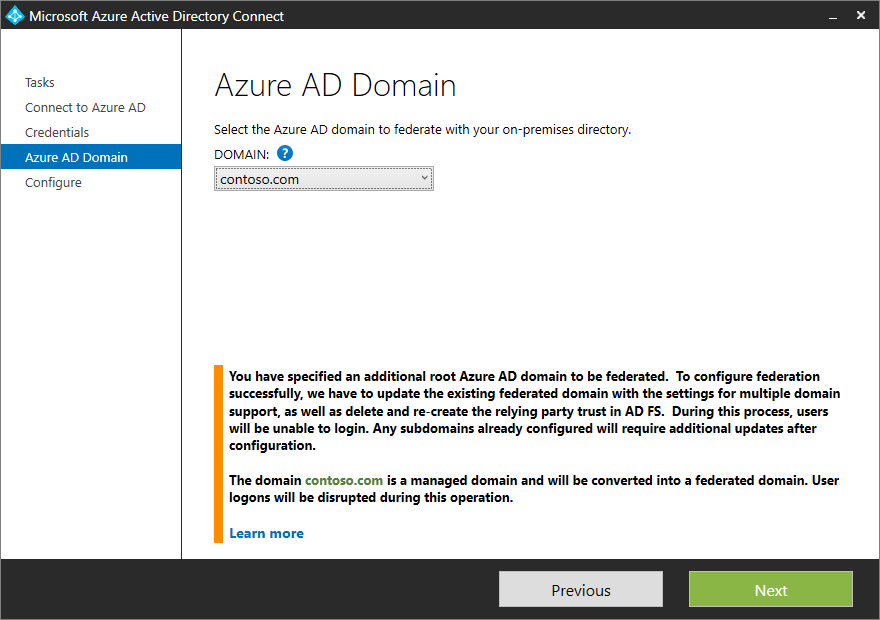

Hinzufügen einer Verbunddomäne

Es ist mit Microsoft Entra Connect einfach, eine Domäne hinzuzufügen, die mit Microsoft Entra ID verbunden werden soll. Microsoft Entra Connect fügt die Domäne für den Verbund hinzu und ändert auch die Anspruchsregeln, damit der richtige Aussteller angezeigt wird, falls Sie über mehrere Domänen in einem Verbund mit Microsoft Entra ID verfügen.

Zum Hinzufügen einer Verbunddomäne wählen Sie Weitere Microsoft Entra-Domäne hinzufügen aus.

Geben Sie auf der nächsten Seite des Assistenten die Anmeldedaten für den Hybridadmin für die Microsoft Entra ID ein.

Geben Sie auf der Seite Anmeldeinformationen für den Remotezugriff die Anmeldeinformationen des Domänenadministrators an.

Auf der nächsten Seite stellt der Assistent eine Liste mit den Microsoft Entra-Domänen bereit, mit denen Sie für Ihr lokales Verzeichnis einen Verbund eingehen können. Wählen Sie die Domäne in der Liste aus.

Nach der Auswahl der Domäne erhalten Sie vom Assistenten Informationen zu weiteren Aktionen, die er ausführt, sowie zur Auswirkung der Konfiguration. In einigen Fällen – wenn Sie eine Domäne auswählen, die noch nicht in Microsoft Entra ID überprüft wurde – unterstützt der Assistent Sie beim Überprüfen der Domäne. Weitere Informationen finden Sie unter Hinzufügen eines benutzerdefinierten Domänennamens zu Microsoft Entra ID.

Wählen Sie Weiter aus.

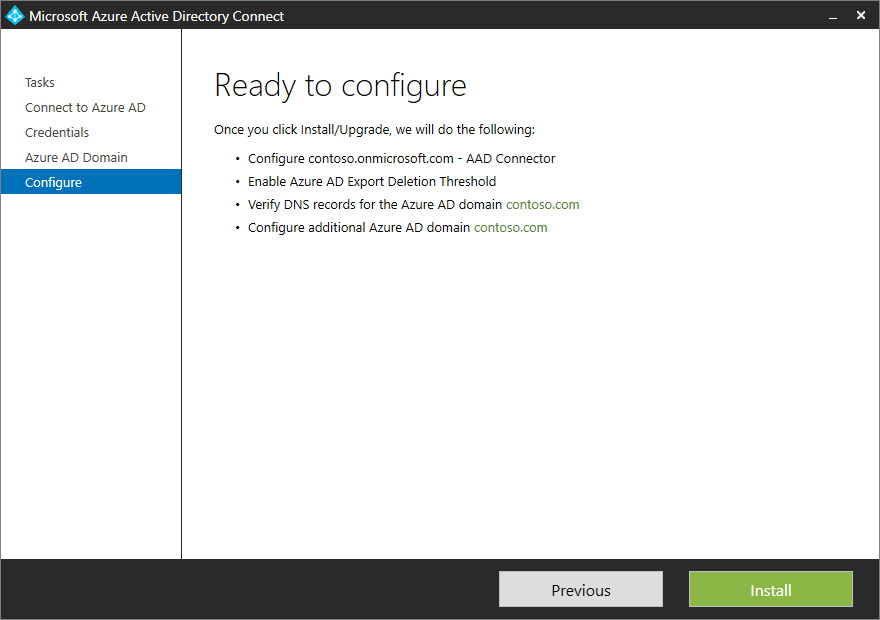

Auf der Seite Bereit zur Konfiguration sind die Aktionen aufgeführt, die von Microsoft Entra Connect ausgeführt werden.

Wählen Sie Installieren aus, um die Konfiguration abzuschließen.

Hinweis

Benutzer aus der hinzugefügten Verbunddomäne müssen synchronisiert werden, bevor sie sich bei Microsoft Entra ID anmelden können.

Anpassen von AD FS

Die folgenden Abschnitte enthalten detaillierte Informationen zu einigen häufigen Aufgaben, die zum Anpassen der AD FS-Anmeldeseite eventuell erforderlich sind.

Hinzufügen eines benutzerdefinierten Firmenlogos oder einer Abbildung

Zum Ändern des auf der Anmeldeseite angezeigten Firmenlogos verwenden Sie das unten angegebene PowerShell-Cmdlet und die entsprechende Syntax.

Hinweis

Die empfohlene Größe für das Logo beträgt 260 x 35 bei 96 dpi und einer Dateigröße von höchstens 10 KB.

Set-AdfsWebTheme -TargetName default -Logo @{path="c:\Contoso\logo.PNG"}

Hinweis

Der TargetName -Parameter ist erforderlich. Das mit AD FS veröffentlichte Standarddesign heißt „Standard“.

Hinzufügen einer Anmeldebeschreibung

Verwenden Sie zum Hinzufügen einer Beschreibung zur Anmeldeseite das folgende PowerShell-Cmdlet und die folgende Syntax.

Set-AdfsGlobalWebContent -SignInPageDescriptionText "<p>Sign-in to Contoso requires device registration. Select <A href='http://fs1.contoso.com/deviceregistration/'>here</A> for more information.</p>"

Ändern von AD FS-Anspruchsregeln

AD FS unterstützt eine umfangreiche Sprache für Ansprüche, die Sie zum Erstellen von benutzerdefinierten Anspruchsregeln verwenden können. Weitere Informationen finden Sie unter Rolle der Anspruchsregelsprache.

In den folgenden Abschnitten wird beschrieben, wie Sie benutzerdefinierte Regeln für einige Szenarien in Zusammenhang mit dem Microsoft Entra ID- und AD FS-Verbund schreiben können.

Unveränderliche ID hängt von einem Wert im Attribut ab

Microsoft Entra Connect ermöglicht Ihnen das Festlegen eines Attributs, das als Quellanker verwendet wird, wenn Objekte mit Microsoft Entra ID synchronisiert werden. Wenn der Wert im benutzerdefinierten Attribut nicht leer ist, kann es ratsam sein, einen Anspruch mit unveränderlicher ID auszugeben.

Beispielsweise können Sie ms-ds-consistencyguid als Attribut für den Quellanker auswählen und ImmutableID als ms-ds-consistencyguid ausgeben, falls für das Attribut ein Wert vorhanden ist. Wenn kein Wert für das Attribut vorhanden ist, geben Sie objectGuid als unveränderliche ID aus. Sie können den Satz mit den benutzerdefinierten Anspruchsregeln wie im folgenden Abschnitt beschrieben erstellen.

Regel 1: Abfragen von Attributen

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]

=> add(store = "Active Directory", types = ("http://contoso.com/ws/2016/02/identity/claims/objectguid", "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"), query = "; objectGuid,ms-ds-consistencyguid;{0}", param = c.Value);

Bei dieser Regel fragen Sie die Werte von ms-ds-consistencyguid und objectGuid für den Benutzer aus Active Directory ab. Ändern Sie den Speichernamen in einen passenden Speichernamen in Ihrer AD FS-Bereitstellung. Ändern Sie außerdem den Anspruchstyp in einen passenden Anspruchstyp für Ihren Verbund, wie Sie dies für objectGuid und ms-ds-consistencyguid definiert haben.

Durch die Verwendung von add anstelle von issue vermeiden Sie außerdem das Hinzufügen eines ausgehenden Ausstellungswerts für die Entität und können die Werte als Zwischenwerte verwenden. Sie geben den Anspruch in einer späteren Regel aus, nachdem Sie festgelegt haben, welcher Wert als unveränderliche ID verwendet wird.

Regel 2: Überprüfen, ob „ms-ds-consistencyguid“ für den Benutzer vorhanden ist

NOT EXISTS([Type == "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"])

=> add(Type = "urn:anandmsft:tmp/idflag", Value = "useguid");

Diese Regel definiert das temporäre Flag idflag, das auf useguid festgelegt ist, wenn ms-ds-consistencyguid für den Benutzer nicht ausgefüllt ist. Die Logik dahinter ist, dass AD FS leere Ansprüche nicht zulässt. Wenn Sie also in der Regel 1 die Ansprüche http://contoso.com/ws/2016/02/identity/claims/objectguid und http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid hinzufügen, erhalten Sie den Anspruch msdsconsistencyguid nur, wenn der Wert für den Benutzer ausgefüllt ist. Wenn er nicht ausgefüllt ist, merkt AD FS, dass ein leerer Wert vorhanden ist, und verwirft ihn sofort. Alle Objekte verfügen über objectGuid, sodass dieser Anspruch immer vorhanden ist, nachdem Regel 1 ausgeführt wurde.

Regel 3: Ausgeben von „ms-ds-consistencyguid“ als unveränderliche ID, sofern vorhanden

c:[Type == "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"]

=> issue(Type = "http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID", Value = c.Value);

Dies ist eine implizite Exist -Überprüfung. Wenn der Wert für den Anspruch vorhanden ist, geben Sie ihn als unveränderliche ID aus. Im vorherigen Beispiel wird der Anspruch nameidentifier verwendet. Sie müssen diesen in den entsprechenden Anspruchstyp für die unveränderliche ID in Ihrer Umgebung ändern.

Regel 4: Ausgeben von „objectGuid“ als unveränderliche ID, wenn „ms-ds-consistencyGuid“ nicht vorhanden ist

c1:[Type == "urn:anandmsft:tmp/idflag", Value =~ "useguid"]

&& c2:[Type == "http://contoso.com/ws/2016/02/identity/claims/objectguid"]

=> issue(Type = "http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID", Value = c2.Value);

Mit dieser Regel überprüfen Sie einfach das temporäre Flag idflag. Sie entscheiden, ob der Anspruch basierend auf dessen Wert ausgegeben werden soll.

Hinweis

Die Reihenfolge dieser Regeln ist wichtig.

SSO mit Unterdomänen-UPN

Mit Microsoft Entra Connect können Sie mehrere Domänen für den Verbund hinzufügen. Dies ist unter Hinzufügen einer neuen Verbunddomäne beschrieben. Ab der Microsoft Entra Connect-Version 1.1.553.0 wird automatisch die korrekte Anspruchsregel für issuerID erstellt. Sollten Sie die Microsoft Entra Connect-Version 1.1.553.0 (oder eine höhere Version) nicht verwenden können, verwenden Sie das Tool Microsoft Entra RPT Claim Rules, um korrekte Anspruchsregeln für die Microsoft Entra ID-Vertrauensstellung der vertrauenden Seite zu generieren und festzulegen.

Nächste Schritte

Erfahren Sie mehr über Azure AD Connect-Optionen für die Benutzeranmeldung.