Grundlegendes zu Rollen in Microsoft Entra ID

Es gibt etwa 60 integrierte Microsoft Entra-Rollen. Hierbei handelt es sich um Rollen mit einer Reihe fester Rollenberechtigungen. Zur Ergänzung der integrierten Rollen werden in Microsoft Entra ID außerdem benutzerdefinierte Rollen unterstützt. Mit benutzerdefinierten Rollen können Sie die gewünschten Rollenberechtigungen auswählen. Dadurch können Sie beispielsweise eine Rolle für die Verwaltung bestimmter Microsoft Entra-Ressourcen (etwa Anwendungen oder Dienstprinzipale) erstellen.

In diesem Artikel erfahren Sie, was Microsoft Entra-Rollen sind und wie sie verwendet werden können.

Unterschiede zwischen Microsoft Entra-Rollen und anderen Microsoft 365-Rollen

Microsoft 365 umfasst zahlreiche verschiedene Dienste – beispielsweise Microsoft Entra ID und Intune. Einige dieser Dienste verfügen über eigene rollenbasierte Zugriffssteuerungssysteme. Das gilt insbesondere für folgende Dienste:

- Microsoft Entra ID

- Microsoft Exchange

- Microsoft Intune

- Microsoft Defender for Cloud Apps

- Microsoft 365 Defender-Portal

- Complianceportal

- Kostenverwaltung + Abrechnung

Andere Dienste wie Teams, SharePoint und Managed Desktop verfügen dagegen über keine separaten rollenbasierten Zugriffssteuerungssysteme. Diese Dienste verwenden Microsoft Entra-Rollen für den administrativen Zugriff. Azure verfügt über ein eigenes rollenbasiertes Zugriffssteuerungssystem für Azure-Ressourcen wie z. B. virtuelle Computer (VMs), und dieses System unterscheidet sich von Microsoft Entra-Rollen.

Wenn wir von einem separaten rollenbasierten Zugriffssteuerungssystem sprechen, bedeutet dies, dass es einen anderen Datenspeicher gibt, in dem Rollendefinitionen und Rollenzuweisungen gespeichert werden. Ebenso gibt es einen anderen Richtlinienentscheidungspunkt, an dem Zugriffsüberprüfungen durchgeführt werden. Weitere Informationen finden Sie unter Rollen für Microsoft-Dienste und Azure-Rollen, Microsoft Entra-Rollen und klassische Abonnement-Administratorrollen.

Warum gibt es einige Microsoft Entra-Rollen für andere Dienste?

Microsoft 365 verfügt über eine Reihe rollenbasierter Zugriffssteuerungssysteme, die im Laufe der Zeit unabhängig voneinander entwickelt wurden und jeweils über ein eigenes Dienstportal verfügen. Um die Identitätsverwaltung innerhalb von Microsoft 365 über das Microsoft Entra Admin Center zu vereinfachen, haben wir einige dienstspezifische integrierte Rollen hinzugefügt, die jeweils Administratorzugriff auf einen Microsoft 365-Dienst gewähren. Ein Beispiel hierfür ist die Rolle „Exchange-Administrator“ in Microsoft Entra ID. Diese Rolle entspricht der Rollengruppe „Organisationsverwaltung“ im rollenbasierten Zugriffssteuerungssystem von Exchange und kann alle Aspekte von Exchange verwalten. Analog dazu haben wir die Rollen „Intune-Administrator“, „Teams-Administrator“, „SharePoint-Administrator“ usw. hinzugefügt. Dienstspezifische Rollen stellen im folgenden Abschnitt eine Kategorie der integrierten Microsoft Entra-Rollen dar.

Kategorien von Microsoft Entra-Rollen

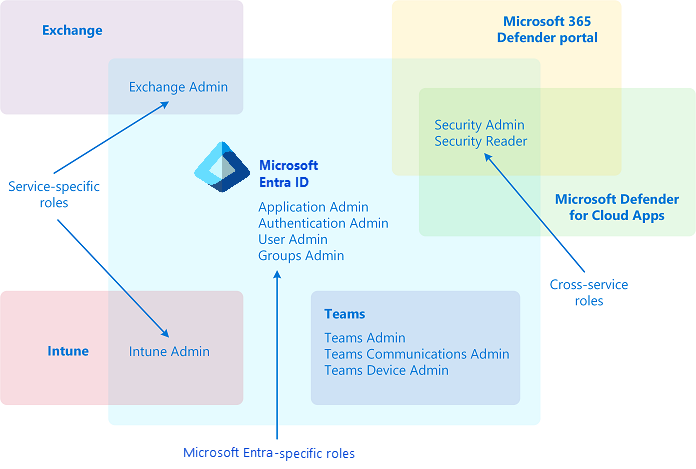

Integrierte Microsoft Entra-Rollen unterscheiden sich hinsichtlich ihres Verwendungsorts und lassen sich in drei große Kategorien unterteilen.

- Microsoft Entra ID-spezifische Rollen: Diese Rollen gewähren Berechtigungen zum Verwalten von Ressourcen ausschließlich innerhalb von Microsoft Entra ID. „Benutzeradministrator“, „Anwendungsadministrator“ und „Gruppenadministrator“ gewähren beispielsweise jeweils Berechtigungen für die Verwaltung von Ressourcen in Microsoft Entra ID.

- Dienstspezifische Rollen in Microsoft Entra ID: Microsoft-Dienste wie Microsoft 365, die Rollen in der Microsoft Entra-ID für dienstspezifische Berechtigungen definieren, um alle Features innerhalb des Dienstes zu verwalten. Von den Rollen „Exchange-Administrator“, „Intune-Administrator“, „SharePoint-Administrator“ und „Teams-Administrator“ können Features mit den jeweiligen Diensten verwaltet werden. Ein Exchange-Administrator kann Postfächer verwalten, ein Intune-Administrator kann Geräterichtlinien verwalten, ein SharePoint-Administrator kann Websitesammlungen verwalten, ein Teams-Administrator kann Aspekte der Anrufqualität verwalten usw.

- Dienstübergreifende Rollen in Microsoft Entra ID: Es gibt einige Rollen, die dienstübergreifend sind. Es gibt zwei globale Rollen: „Globaler Administrator“ und „Globaler Leser“. Diese beiden Rollen werden von allen Microsoft 365-Diensten anerkannt. Darüber hinaus gibt es einige sicherheitsbezogene Rollen wie „Sicherheitsadministrator“ und „Sicherheitsleseberechtigter“, die Zugriff auf mehrere Sicherheitsdienste in Microsoft 365 gewähren. Mit Sicherheitsadministratorrollen in Microsoft Entra ID können Sie beispielsweise das Microsoft 365 Defender-Portal, Microsoft Defender Advanced Threat Protection und Microsoft Defender for Cloud-Apps verwalten. Analog dazu können Sie mit der Rolle „Complianceadministrator“ compliancebezogene Einstellungen im Complianceportal, Exchange usw. verwalten.

Die folgende Tabelle dient zum besseren Verständnis dieser Rollenkategorien. Die Kategorien sind willkürlich benannt und sollen keine anderen Fähigkeiten implizieren als die dokumentierten Berechtigungen der Microsoft Entra-Rollen.

| Kategorie | Role |

|---|---|

| Microsoft Entra ID-spezifische Rollen | Anwendungsadministrator Anwendungsentwickler Authentifizierungsadministrator B2C-IEF-Schlüsselsatzadministrator B2C-IEF-Richtlinienadministrator Cloudanwendungsadministrator Cloudgeräteadministrator Administrator für den bedingten Zugriff Geräteadministratoren Rolle „Verzeichnis lesen“ Konten zur Verzeichnissynchronisierung Verzeichnis schreiben Administrator für Benutzerflows mit externer ID Administrator für Benutzerflowattribute mit externer ID Externer Identitätsanbieteradministrator Gruppenadministrator Gasteinladender Helpdeskadministrator Hybrididentitätsadministrator Lizenzadministrator Partnersupport der Ebene 1 Partnersupport der Ebene 2 Kennwortadministrator Privilegierter Authentifizierungsadministrator Administrator für privilegierte Rollen Meldet Reader Benutzeradministrator |

| Dienstspezifische Rollen in Microsoft Entra ID | Azure DevOps-Administrator Azure Information Protection-Administrator Abrechnungsadministrator CRM-Dienstadministrator Genehmiger für Kunden-Lockboxzugriff Desktop Analytics-Administrator Exchange-Dienstadministrator Insights Administrator Insights Business Leader Intune-Dienstadministrator Kaizala-Administrator Lync-Dienstadministrator Nachrichtencenter-Datenschutzleseberechtigter Nachrichtencenter-Leser Moderner Commerceadministrator Netzwerkadministrator Office-Apps-Administrator Power BI-Dienstadministrator Power Platform-Administrator Druckeradministrator Druckertechniker Suchadministrator Such-Editor SharePoint-Dienstadministrator Teams-Kommunikationsadministrator Teams-Kommunikationssupporttechniker Teams-Kommunikationssupportspezialist Teams-Geräteadministrator Teams-Administrator |

| Dienstübergreifende Rollen in Microsoft Entra-ID | Complianceadministrator Administrator für Konformitätsdaten Globaler Leser Sicherheitsadministrator Sicherheitsoperator Sicherheitsleseberechtigter Dienstunterstützungsadministrator |