Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie BIC-Prozessdesign in Microsoft Entra ID integrieren. Wenn Sie BIC-Prozessdesign mit Microsoft Entra ID integrieren, können Sie:

- Kontrollieren Sie in Microsoft Entra ID, wer Zugriff auf BIC-Prozessdesign hat.

- Ermöglichen Sie Es Ihren Benutzern, mit ihren Microsoft Entra-Konten automatisch bei BIC-Prozessdesign angemeldet zu sein.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Benutzerkonto mit einem aktiven Abonnement. Wenn Sie noch kein Konto besitzen, können Sie kostenlos ein Konto erstellen.

- Eine der folgenden Rollen:

- BIC Process Design Single Sign-On (SSO) aktiviertes Abonnement.

Anmerkung

Diese Integration ist auch für die Verwendung aus der Microsoft Entra US Government Cloud-Umgebung verfügbar. Sie finden diese Anwendung im Microsoft Entra US Government Cloud Application Gallery und konfigurieren sie auf die gleiche Weise wie in der öffentlichen Cloud.

Szenariobeschreibung

In diesem Artikel konfigurieren und testen Sie Microsoft Entra SSO in einer Testumgebung.

- BIC Process Design unterstützt SP-initiiertes einmaliges Anmelden.

- Das BIC-Prozessdesign unterstützt die automatisierte Benutzerbereitstellung.

Hinzufügen von BIC Process Design aus dem Katalog

Um die Integration von BIC Process Design in Microsoft Entra ID zu konfigurieren, müssen Sie BIC-Prozessdesign aus dem Katalog zu Ihrer Liste der verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich mindestens als Cloudanwendungsadministrator beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Entra ID>Enterprise-Apps>Neue Anwendung.

- Geben Sie im Abschnitt Aus der Galerie hinzufügen im Suchfeld BIC Process Design ein.

- Wählen Sie im Ergebnisbereich "BIC-Prozessentwurf " aus, und fügen Sie die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Konfigurations-Assistenten für Enterprise-Apps verwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Weitere Informationen zu Microsoft 365-Assistenten.

Konfigurieren und Testen von Microsoft Entra SSO für BIC-Prozessdesign

Konfigurieren und testen Sie Microsoft Entra SSO mit BIC Process Design mithilfe eines Testbenutzers namens B.Simon. Damit SSO funktioniert, müssen Sie eine Verknüpfungsbeziehung zwischen einem Microsoft Entra-Benutzer und dem zugehörigen Benutzer im BIC-Prozessentwurf einrichten.

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO mit BIC-Prozessdesign zu konfigurieren und zu testen:

- Konfigurieren Sie Microsoft Entra SSO – damit Ihre Benutzer dieses Feature verwenden können.

- Erstellen Sie einen Microsoft Entra-Testbenutzer – um microsoft Entra Single Sign-On mit B.Simon zu testen.

- Weisen Sie den Microsoft Entra-Testbenutzer zu – damit B.Simon das Einmalige Anmelden von Microsoft Entra verwenden kann.

- Konfigurieren Sie das SSO für den BIC-Prozessentwurf – um die Einstellungen für einmaliges Anmelden auf Anwendungsseite zu konfigurieren.

- Testbenutzer für das BIC-Prozessdesign erstellen – um ein Gegenstück zu B.Simon im BIC Process Design zu haben, das mit der Darstellung des Benutzers in Microsoft Entra verknüpft ist.

- Testen Sie SSO – um zu überprüfen, ob die Konfiguration funktioniert.

Konfigurieren von Microsoft Entra SSO

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO zu aktivieren.

Melden Sie sich mindestens als Cloudanwendungsadministrator beim Microsoft Entra Admin Center an.

Navigieren Sie zu Entra ID>Enterprise-Apps>BIC Process Design>Single Sign-On.

Wählen Sie auf der Seite " Single Sign-On-Methode auswählen " SAML aus.

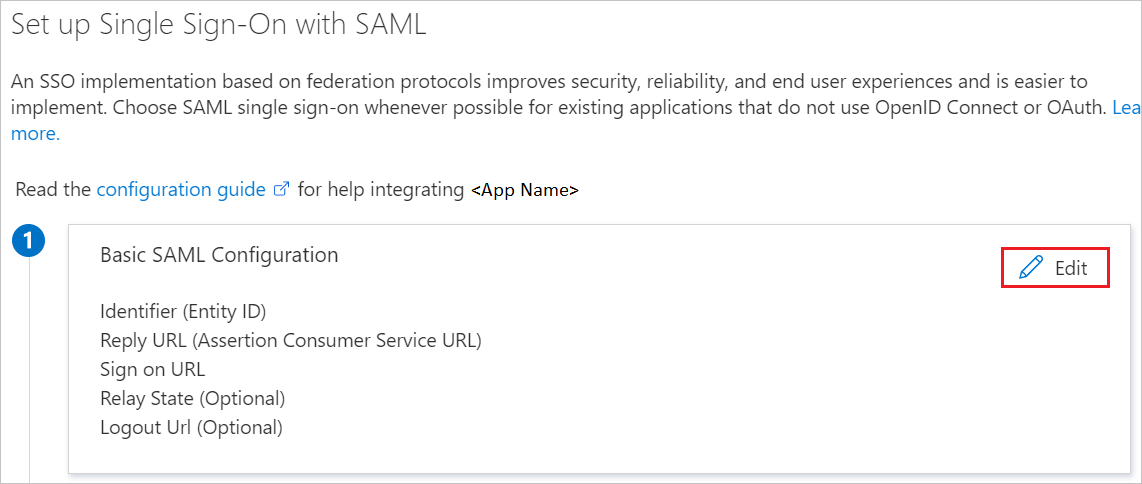

Wählen Sie auf der Seite " Einmaliges Anmelden mit SAML einrichten " das Stiftsymbol für die grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten.

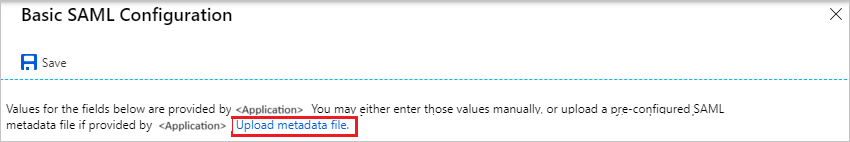

Führen Sie im Abschnitt "Grundlegende SAML-Konfiguration " die folgenden Schritte aus, wenn Sie über die Metadatendatei des Dienstanbieters verfügen:

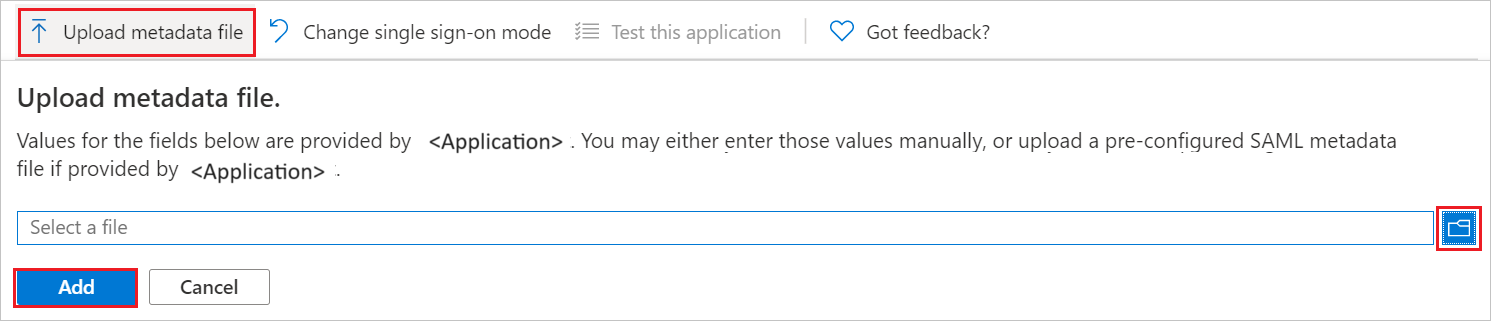

a) Wählen Sie " Metadatendatei hochladen" aus.

b. Wählen Sie das Ordnerlogo aus, um die Metadatendatei auszuwählen und "Hochladen" auszuwählen.

c. Nachdem die Metadatendatei erfolgreich hochgeladen wurde, wird der Bezeichnerwert im Abschnitt "Grundlegende SAML-Konfiguration" automatisch ausgefüllt.

d. Geben Sie im Textfeld "Anmelde-URL " eine URL mit einem der folgenden Muster ein:

Anmelde-URL https://<CUSTOMER_SPECIFIC_NAME/TENANT>.biccloud.comhttps://<CUSTOMER_SPECIFIC_NAME/TENANT>.biccloud.deAnmerkung

Wenn der Bezeichnerwert nicht automatisch ausgefüllt wird, geben Sie den Wert entsprechend Ihrer Anforderung manuell ein. Der Anmelde-URL-Wert ist nicht real. Aktualisieren Sie diesen Wert mit der tatsächlichen Anmelde-URL. Wenden Sie sich an das BIC Process Design Client-Supportteam , um diesen Wert zu erhalten. Sie können auch auf die Muster verweisen, die im Abschnitt "Grundlegende SAML-Konfiguration " angezeigt werden.

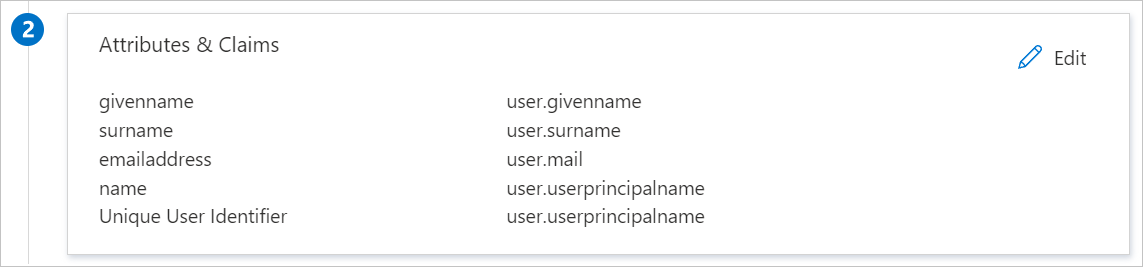

Die BIC-Prozessentwurfsanwendung erwartet die SAML-Assertionen in einem bestimmten Format. Dazu müssen Sie Ihrer SAML-Tokenattributekonfiguration benutzerdefinierte Attributzuordnungen hinzufügen. Der folgende Screenshot zeigt die Liste der Standardattribute.

Zusätzlich zu oben erwartet die BIC-Prozessentwurfsanwendung, dass einige weitere Attribute in SAML-Antwort zurückgegeben werden, die unten gezeigt werden. Diese Attribute sind auch bereits ausgefüllt, aber Sie können sie gemäß Ihren Anforderungen überprüfen.

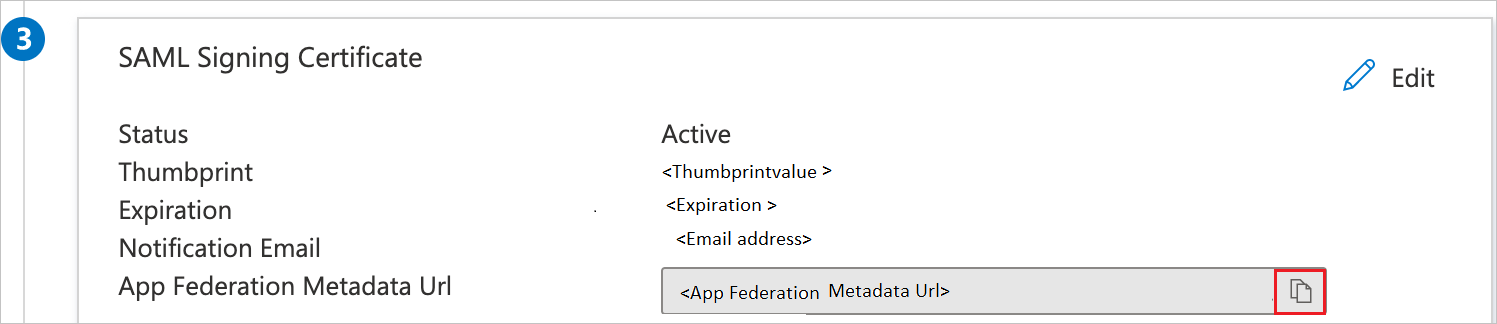

Name Quellattribut Name Benutzer.Name E-Mail-Adresse Benutzer-E-Mail Name ID user.userprincipalname E-Mail Benutzer-E-Mail nametest Anzeigename des Benutzers Wählen Sie auf der Seite " Einmaliges Anmelden mit SAML einrichten " im Abschnitt "SAML-Signaturzertifikat " die Schaltfläche "Kopieren" aus, um die URL der App-Verbundmetadaten zu kopieren und auf Ihrem Computer zu speichern.

Erstellen und Zuweisen eines Microsoft Entra-Testbenutzers

Befolgen Sie die Richtlinien im Erstellen und Zuweisen eines Benutzerkontos Schnellstart, um ein Testbenutzerkonto namens B.Simon zu erstellen.

Konfigurieren von BIC Process Design SSO

Um einmaliges Anmelden auf der BIC-Prozessentwurfsseite zu konfigurieren, müssen Sie die App-Verbundmetadaten-URL an das BIC-Prozessdesign-Supportteam senden. Sie legen diese Einstellung so fest, dass die SAML-SSO-Verbindung auf beiden Seiten ordnungsgemäß festgelegt ist.

Erstellen eines BIC-Prozessentwurfstestbenutzers

In diesem Abschnitt erstellen Sie einen Benutzer namens B.Simon in BIC Process Design. Arbeiten Sie mit dem Supportteam für BIC-Prozessdesign zusammen, um die Benutzer auf der BIC-Prozessdesign-Plattform hinzuzufügen. Benutzer müssen erstellt und aktiviert werden, bevor Sie Single Sign-On verwenden.

Testen von SSO

In diesem Abschnitt testen Sie Ihre Microsoft Entra Single Sign-On-Konfiguration mit den folgenden Optionen.

Wählen Sie "Diese Anwendung testen" aus. Diese Option leitet zur Anmelde-URL des BIC-Prozessentwurfs um, unter der Sie den Anmeldefluss initiieren können.

Wechseln Sie direkt zur Anmelde-URL von BIC Process Design und starten Sie dort den Anmeldevorgang.

Sie können Microsoft My Apps verwenden. Wenn Sie die Kachel "BIC-Prozessentwurf" in den "Meine Apps" auswählen, leitet diese Option zur Anmelde-URL des BIC-Prozessentwurfs um. Weitere Informationen finden Sie unter Microsoft Entra My Apps.

Verwandte Inhalte

Nachdem Sie das BIC-Prozessdesign konfiguriert haben, können Sie die Sitzungssteuerung erzwingen, die Exfiltration und Infiltration der vertraulichen Daten Ihrer Organisation in Echtzeit schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Cloud App Security erzwingen.