Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge aus, um die neuesten Funktionen, Sicherheitsupdates und technischen Support zu nutzen.

Dieses Tutorial zeigt Ihnen die Schritte, die Sie in Salesforce und Microsoft Entra ID ausführen müssen, um Benutzerkonten von Microsoft Entra ID in Salesforce automatisch bereitzustellen bzw. deren Bereitstellung automatisch aufzuheben.

Das in diesem Tutorial verwendete Szenario setzt voraus, dass Sie bereits über die folgenden Elemente verfügen:

Ein Microsoft Entra-Mandant.

Einen Salesforce.com-Mandanten

Einen Salesforce-Kontobenutzername und ein Kennwort sowie das Token Wenn Sie in Zukunft das Kennwort des Kontos zurücksetzen, stellt Salesforce Ihnen ein neues Token zur Verfügung und Sie müssen die Einstellungen für die Bereitstellung in Salesforce bearbeiten.

Ein benutzerdefiniertes Benutzerprofil in Salesforce. Sobald Sie ein benutzerdefiniertes Profil im Salesforce-Portal erstellt haben, bearbeiten Sie die administrativen Berechtigungen des Profils, um Folgendes zu aktivieren:

API aktiviert.

Benutzerverwaltung: Wenn Sie diese Option aktivieren, werden automatisch die folgenden Funktionen aktiviert: Berechtigungssätze zuweisen, Interne Benutzerinnen und Benutzer verwalten, IP-Adressen verwalten, Login-Zugangsrichtlinien verwalten, Kennwortrichtlinien verwalten, Profile und Berechtigungssätze verwalten, Rollen verwalten, Freigaben verwalten, Benutzerpasswörter zurücksetzen und Benutzerinnen und Benutzer freischalten, Alle Benutzerinnen und Benutzer anzeigen, Rollen und Hierarchie anzeigen, Setup und Konfiguration anzeigen.

Weitere Informationen finden Sie in der Dokumentation Salesforce Erstellen oder Klonen von Profilen.

Hinweis

Weisen Sie die Berechtigungen direkt dem Profil zu. Fügen Sie die Berechtigungen nicht über Berechtigungsgruppen hinzu.

Hinweis

Bei Rollenimporten sollten Rollen nicht manuell in Microsoft Entra ID bearbeitet werden.

Wichtig

Bei Verwendung eines Salesforce.com-Testkontos können Sie die automatisierte Benutzerbereitstellung nicht konfigurieren. Bei Testkonten ist der erforderliche API-Zugriff erst nach dem Erwerb aktiviert. Sie können diese Einschränkung umgehen, indem Sie für dieses Tutorial ein kostenloses Entwicklerkonto verwenden.

Wenn Sie eine Salesforce Sandbox-Umgebung verwenden, rufen Sie das Tutorial: Azure Active Directory-Integration in Salesforce Sandbox auf.

Microsoft Entra ID ermittelt anhand von „Zuweisungen“, welche Benutzer*innen Zugriff auf ausgewählte Apps erhalten sollen. Im Kontext der automatischen Bereitstellung von Benutzer*innen werden nur die Benutzer*innen und/oder Gruppen synchronisiert, die einer Anwendung in Microsoft Entra ID zugewiesen sind.

Vor dem Konfigurieren und Aktivieren des Bereitstellungsdiensts müssen Sie entscheiden, welche Benutzer*innen oder Gruppen in Microsoft Entra ID Zugriff auf Ihre Salesforce-App benötigen. Sie können die entsprechenden Benutzer und Gruppen gemäß der Anleitung unter Zuweisen eines Benutzers oder einer Gruppe zu einer Unternehmens-App in Azure Active Directory Ihrer Salesforce-App zuweisen.

Es wird empfohlen, Salesforce einen einzelnen Microsoft Entra-Benutzer zuzuweisen, um die Konfiguration der Bereitstellung zu testen. Später können weitere Benutzer und/oder Gruppen zugewiesen werden.

Wenn Sie einen Benutzer zu Salesforce zuweisen, müssen Sie eine gültige Benutzerrolle auswählen. Die Rolle „Standardzugriff“ funktioniert nicht für die Bereitstellung.

Hinweis

Diese App importiert im Rahmen des Bereitstellungsprozesses Profile aus Salesforce, die der Kunde beim Zuweisen von Benutzer*innen in Microsoft Entra ID auswählen kann. Beachten Sie, dass die aus Salesforce importierten Profile in Microsoft Entra ID als Rollen angezeigt werden.

Dieser Abschnitt führt Sie durch das Verbinden Ihres Microsoft Entra ID mit dem Salesforce-API zum Bereitstellen von Benutzerkonten - v.40.

Tipp

Sie können auch das SAML-basierte einmalige Anmelden für Salesforce aktivieren. Befolgen Sie dazu die Anweisungen im Azure-Portal. Einmaliges Anmelden kann unabhängig von der automatischen Bereitstellung konfiguriert werden, obwohl diese beiden Features einander ergänzen.

In diesem Abschnitt wird erläutert, wie Sie die Bereitstellung von Active Directory-Benutzerkonten für Salesforce aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

Wenn Sie Salesforce für einmaliges Anmelden konfiguriert haben, suchen Sie über das Suchfeld nach Ihrer Salesforce-Instanz. Wählen Sie andernfalls Hinzufügen aus, und suchen Sie im Anwendungskatalog nach Salesforce. Wählen Sie „Salesforce“ in den Suchergebnissen aus, und fügen Sie die Anwendung Ihrer Anwendungsliste hinzu.

Wählen Sie Ihre Salesforce-Instanz aus, und wählen Sie dann die Registerkarte Bereitstellung aus.

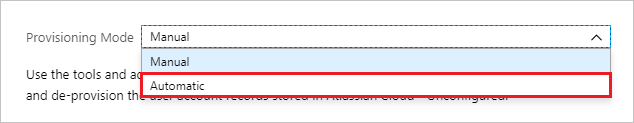

Legen Sie den Bereitstellungsmodus auf Automatisch fest.

Geben Sie im Abschnitt Administratoranmeldeinformationen die folgenden Konfigurationseinstellungen an:

Geben Sie im Textfeld Administratorbenutzername den Namen eines Salesforce-Kontos ein, dem das Profil Systemadministrator in „Salesforce.com“ zugewiesen ist.

Geben Sie im Textfeld Administratorkennwort das Kennwort für dieses Konto ein.

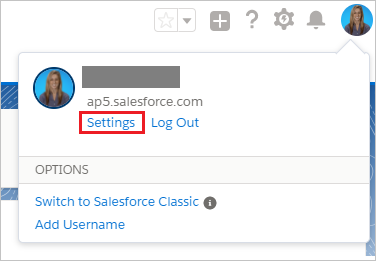

Um Ihr Salesforce-Sicherheitstoken abzurufen, öffnen Sie eine neue Registerkarte, und melden Sie sich mit dem gleichen Salesforce-Administratorkonto an. Klicken Sie in der rechten oberen Ecke der Seite auf Ihren Namen und dann auf Meine Einstellungen.

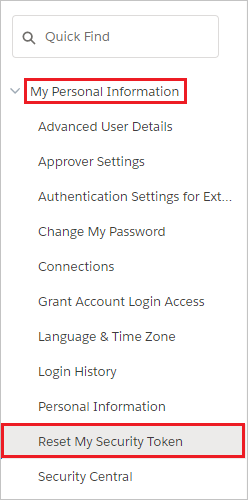

Klicken Sie im linken Navigationsbereich auf Meine persönlichen Informationen, um den entsprechenden Abschnitt zu erweitern, und dann auf Mein Sicherheitstoken zurücksetzen.

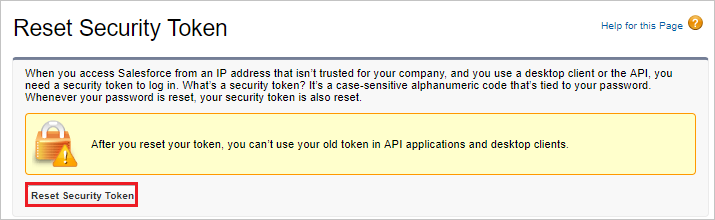

Klicken Sie auf der Seite Sicherheitstoken zurücksetzen auf die Schaltfläche Sicherheitstoken zurücksetzen.

Überprüfen Sie den E-Mail-Posteingang dieses Administratorkontos. Achten Sie auf eine E-Mail von Salesforce.com, die das neue Sicherheitstoken enthält.

Kopieren Sie das Token, wechseln Sie zu Ihrem Microsoft Entra-Fenster, und fügen Sie es in das Feld Geheimes Token ein.

Die Mandanten-URL muss eingegeben werden, wenn sich die Instanz von Salesforce in der Salesforce Government Cloud befindet. Andernfalls ist die Angabe optional. Geben Sie die Mandanten-URL im Format „https://<your-instance>.my.salesforce.com“ ein. Ersetzen Sie dabei „<your-instance>“ durch den Namen Ihrer Salesforce-Instanz.

Wählen Sie Verbindung testen aus, um sicherzustellen, dass Microsoft Entra ID eine Verbindung mit Ihrer Salesforce-App herstellen kann.

Geben Sie im Feld Benachrichtigungs-E-Mail die E-Mail-Adresse einer Person oder einer Gruppe ein, die Benachrichtigungen zu Bereitstellungsfehlern erhalten soll, und aktivieren Sie das unten gezeigte Kontrollkästchen.

Klicken Sie auf Speichern.

Wählen Sie im Abschnitt „Zuordnungen“ die Option Microsoft Entra-Benutzer mit Salesforce synchronisieren aus.

Überprüfen Sie im Abschnitt Attributzuordnungen die Benutzerattribute, die von Microsoft Entra ID mit Salesforce synchronisiert werden. Beachten Sie, dass die als übereinstimmende Eigenschaften ausgewählten Attribute für den Abgleich der Benutzerkonten in Salesforce für Updatevorgänge verwendet werden. Wählen Sie die Schaltfläche Speichern, um alle Änderungen zu übernehmen.

Um den Microsoft Entra-Bereitstellungsdienst für Salesforce zu aktivieren, ändern Sie den Bereitstellungsstatus im Abschnitt „Einstellungen“ in Ein.

Klicken Sie auf Speichern.

Hinweis

Nachdem die Benutzer in der Salesforce-Anwendung bereitgestellt wurden, muss der Administrator die sprachspezifischen Einstellungen für diese Benutzer konfigurieren. Weitere Informationen zur Sprachkonfiguration finden Sie in diesem Artikel.

Dadurch wird die Erstsynchronisierung aller Benutzer und/oder Gruppen gestartet, die Salesforce im Abschnitt „Benutzer und Gruppen“ zugewiesen sind. Die Erstsynchronisierung dauert länger als nachfolgende Synchronisierungen, die ungefähr alle 40 Minuten erfolgen, solange der Dienst ausgeführt wird. Im Abschnitt Synchronisierungsdetails können Sie den Fortschritt überwachen und Links zu Protokollen zur Bereitstellungsaktivität aufrufen. Darin sind alle Aktionen aufgeführt, die vom Bereitstellungsdienst in Ihrer Salesforce-App ausgeführt werden.

Weitere Informationen zum Lesen der Microsoft Entra-Bereitstellungsprotokolle finden Sie unter Meldung zur automatischen Bereitstellung von Konten für Benutzer*innen.

Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenSchulung

Modul

Durch die Bereitstellung und Überwachung von Unternehmensanwendungen in Azure-Lösungen kann Sicherheit gewährleistet werden. Erfahren Sie, wie Sie lokale und cloudbasierte Apps für Benutzer bereitstellen.

Zertifizierung

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Veranschaulichen der Features von Microsoft Entra ID, um Identitätslösungen zu modernisieren sowie Hybridlösungen und Identitätsgovernance zu implementieren

Dokumentation

Erfahren Sie, welche Schritte in Salesforce Sandbox und Microsoft Entra ID ausgeführt werden müssen, um Benutzerkonten von Microsoft Entra ID automatisch in Salesforce Sandbox bereitzustellen bzw. deren Bereitstellung automatisch aufzuheben.

Microsoft Entra Single Sign-On (SSO)-Integration mit Salesforce - Microsoft Entra ID

Erfahren Sie, wie Sie einmaliges Anmelden zwischen Microsoft Entra ID und Salesforce konfigurieren.

Tutorial: Microsoft Entra Integration mit Salesforce Sandbox - Microsoft Entra ID

Erfahren Sie, wie Sie einmaliges Anmelden (SSO) zwischen Microsoft Entra ID und askSpoke konfigurieren.

Eine Einführung in die Verwendung von Microsoft Entra ID für die automatisierte Bereitstellung, die Aufhebung der Bereitstellung und die fortlaufende Aktualisierung von Benutzerkonten über verschiedene Drittanbieteranwendungen hinweg.