Tutorial: Integration des einmaligen Anmeldens (SSO) von Microsoft Entra in SAP Cloud Identity Services

In diesem Tutorial erfahren Sie, wie Sie SAP Cloud Identity Services mit Microsoft Entra ID integrieren. Die Integration von SAP Cloud Identity Services mit Microsoft Entra ID ermöglicht Folgendes:

- Sie können in Microsoft Entra ID steuern, wer Zugriff auf SAP Cloud Identity Services haben soll.

- Ermöglichen Sie Ihren Benutzern, sich mit ihren Microsoft Entra-Konten automatisch bei SAP Cloud Identity Services anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Tipp

Folgen Sie dem Leitfaden für Empfehlungen und bewährte Methoden „Verwenden von Microsoft Entra ID zum Sichern des Zugriffs auf SAP-Plattformen und -Anwendungen“, um das Setup zu operationalisieren.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- SAP Cloud Identity Services-Abonnement, für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist.

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

- SAP Cloud Identity Services unterstützt SP- und IDP-initiiertes einmaliges Anmelden.

- SAP Cloud Identity Services unterstützt automatisierte Benutzerbereitstellung.

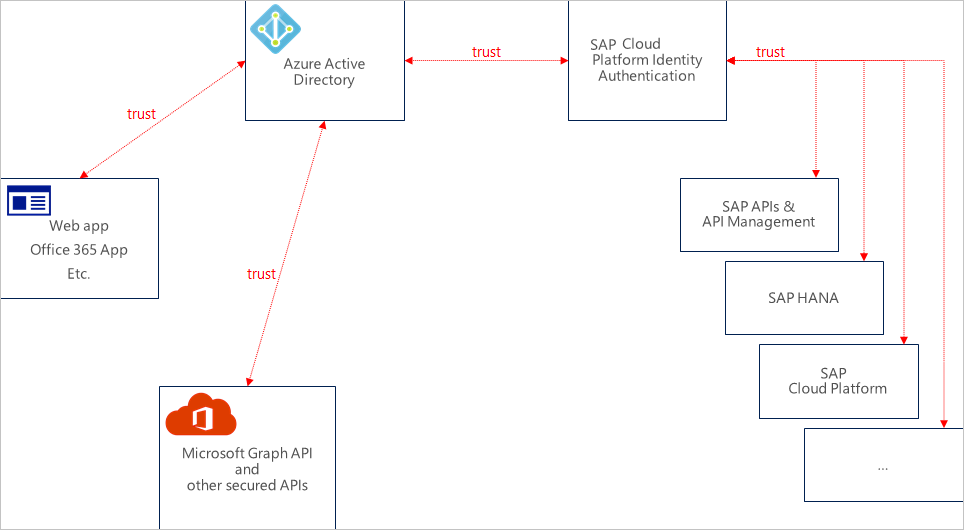

Bevor Sie sich mit den technischen Details beschäftigen, müssen Sie die Konzepte verstehen, die hier behandelt werden. Durch den Verbund von SAP Cloud Identity Services und Active Directory-Verbunddiensten (AD FS) können Sie einmaliges Anmelden (SSO) für Anwendungen oder Dienste, die durch Microsoft Entra ID (als IdP) geschützt sind, mit SAP-Anwendungen und -Diensten implementieren, die durch SAP Cloud Identity Services geschützt sind.

SAP Cloud Identity Services fungiert derzeit als Proxyidentitätsanbieter für SAP-Anwendungen. Microsoft Entra ID dient in diesem Setup als führender Identitätsanbieter.

Das folgende Diagramm veranschaulicht diese Beziehung:

Mit diesem Setup wird Ihr SAP Cloud Identity Services-Mandant als vertrauenswürdige Anwendung in Microsoft Entra ID konfiguriert.

Alle SAP-Anwendungen und -Dienste, die Sie auf diese Weise schützen möchten, werden anschließend in der SAP Cloud Identity Services-Verwaltungskonsole konfiguriert.

Daher muss die Autorisierung zum Gewähren von Zugriff auf SAP-Anwendungen und -Dienste in SAP Cloud Identity Services erfolgen (anstatt in Microsoft Entra ID).

Durch Konfigurieren von SAP Cloud Identity Services als eine Anwendung über den Microsoft Entra Marketplace entfällt die Notwendigkeit, dass Sie einzelne Ansprüche oder SAML-Assertionen konfigurieren.

Hinweis

Bisher wurde nur Web-SSO von beiden Parteien getestet. Die Datenflüsse, die für die Kommunikation zwischen Apps und APIs oder zwischen APIs benötigt werden, sollten funktionieren, wurden aber noch nicht getestet. Sie werden im Rahmen späterer Aktivitäten getestet.

Hinzufügen von SAP Cloud Identity Services aus dem Katalog

Zum Konfigurieren der Integration von SAP Cloud Identity Services in Microsoft Entra ID müssen Sie SAP Cloud Identity Services aus dem Katalog der Liste der verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff SAP Cloud Identity Services in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich SAP Cloud Identity Services aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra für SAP Cloud Identity Services

Konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra mit SAP Cloud Identity Services mithilfe eines Testbenutzers namens B. Simon. Damit einmaliges Anmelden funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in SAP Cloud Identity Services eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra mit SAP Cloud Identity Services die folgenden Schritte aus:

- Konfigurieren des einmaligen Anmeldens von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen.

- Erstellen Sie einen Microsoft Entra-Testbenutzer, um Microsoft Entra SSO mit dem Testbenutzerkonto B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B.Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

- Konfigurieren des einmaligen Anmeldens für SAP Cloud Identity Services, um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren.

- Erstellen eines SAP Cloud Identity Services-Testbenutzers, um eine Entsprechung von B. Simon in SAP Cloud Identity Services zu erhalten, die mit ihrer Darstellung in Microsoft Entra verknüpft ist.

- Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>SAP Cloud Identity Services>Einmaliges Anmelden.

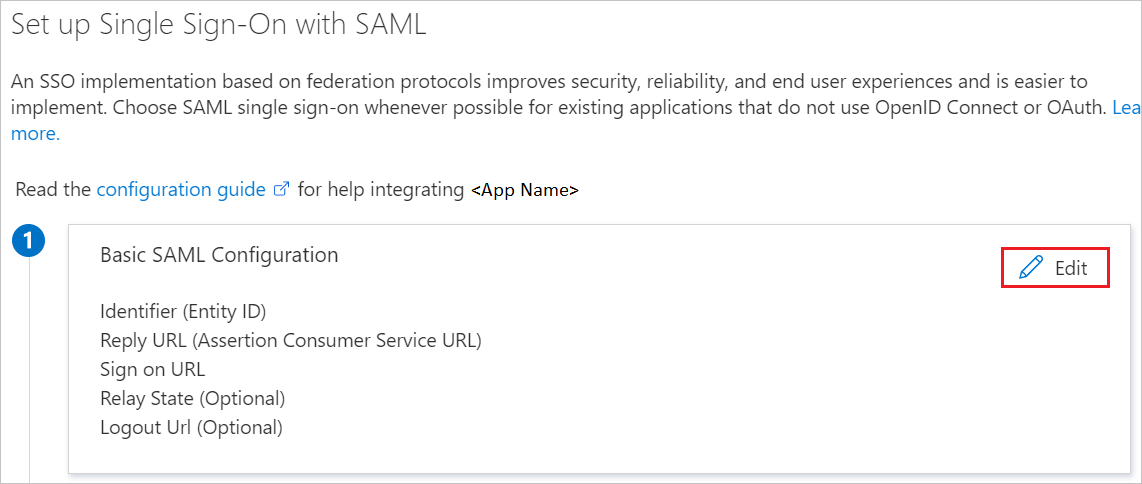

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

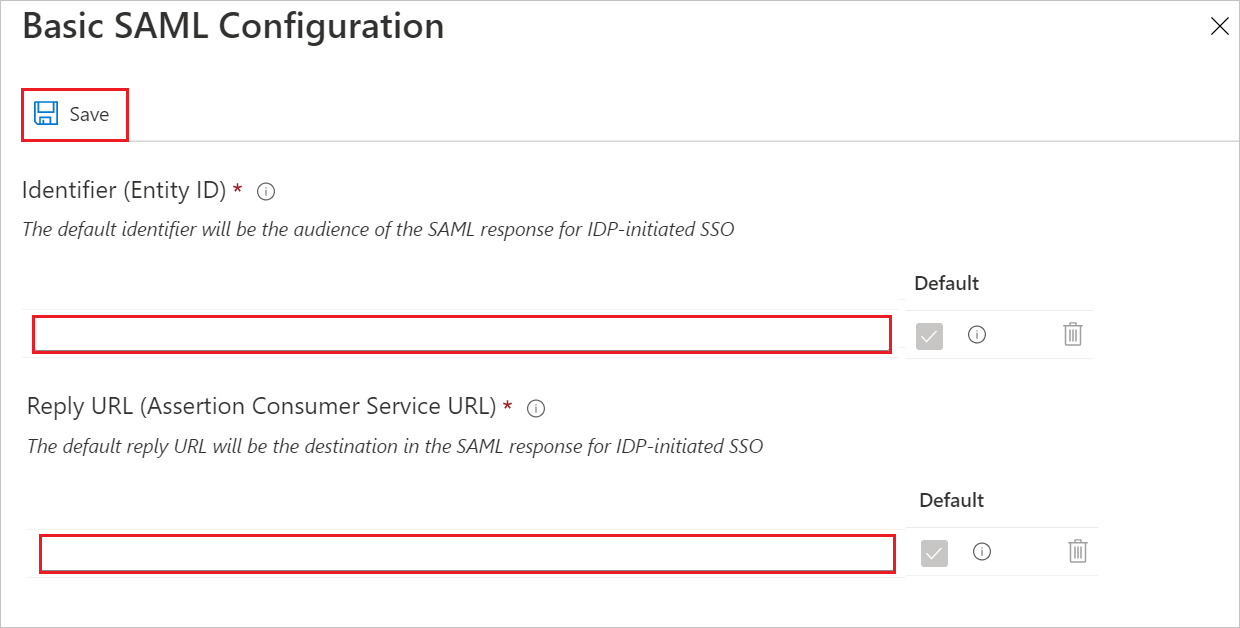

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus, wenn Sie über eine Metadatendatei des Dienstanbieters verfügen und die Anwendung im IDP-initiierten Modus konfigurieren möchten:

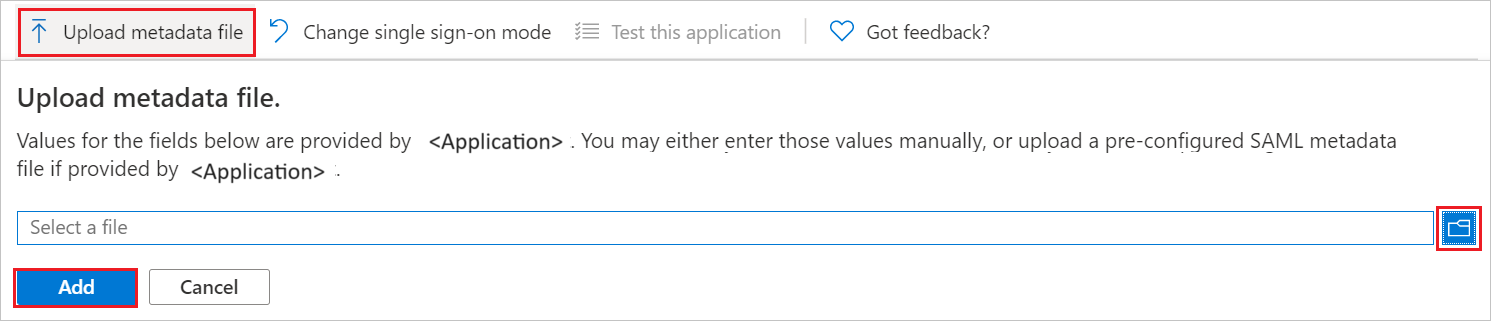

a. Klicken Sie auf Metadatendatei hochladen.

b. Klicken Sie zunächst auf das Ordnerlogo, um die Metadatendatei auszuwählen, die Sie von SAP heruntergeladen haben, und dann auf Hochladen.

c. Nach dem erfolgreichen Upload der Metadatendatei werden die Werte unter Bezeichner und Antwort-URL im Abschnitt „Grundlegende SAML-Konfiguration“ automatisch eingefügt.

Hinweis

Sollten die Werte Bezeichner und Antwort-URL nicht automatisch aufgefüllt werden, geben Sie die erforderlichen Werte manuell ein.

Wenn Sie die Anwendung im SP-initiierten Modus konfigurieren möchten:

Geben Sie im Textfeld Anmelde-URL (Optional) eine URL im folgenden Format ein:

{YOUR BUSINESS APPLICATION URL}.Hinweis

Dieser Wert entspricht nicht dem tatsächlichen Wert. Ersetzen Sie diesen Wert durch die tatsächliche Anmelde-URL. Verwenden Sie Ihre jeweilige Anmelde-URL für die Geschäftsanwendung. Wenden Sie sich im Zweifelsfall an das Supportteam für den SAP Cloud Identity Services-Client.

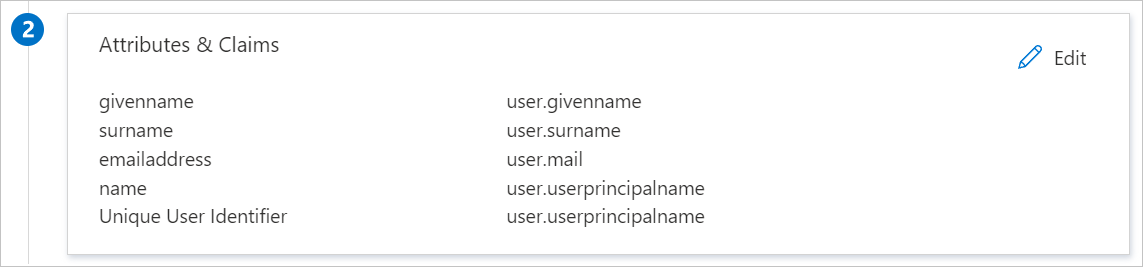

Ihre SAP Cloud Identity Services-Anwendung erwartet die SAML-Assertionen in einem bestimmten Format. Daher müssen Sie Ihrer Konfiguration der SAML-Tokenattribute benutzerdefinierte Attributzuordnungen hinzufügen. Der folgende Screenshot zeigt die Liste der Standardattribute.

Darüber hinaus wird von der SAP Cloud Identity Services-Anwendung erwartet, dass in der SAML-Antwort noch einige weitere Attribute zurückgegeben werden (siehe unten). Diese Attribute werden ebenfalls vorab aufgefüllt, Sie können sie jedoch nach Bedarf überprüfen.

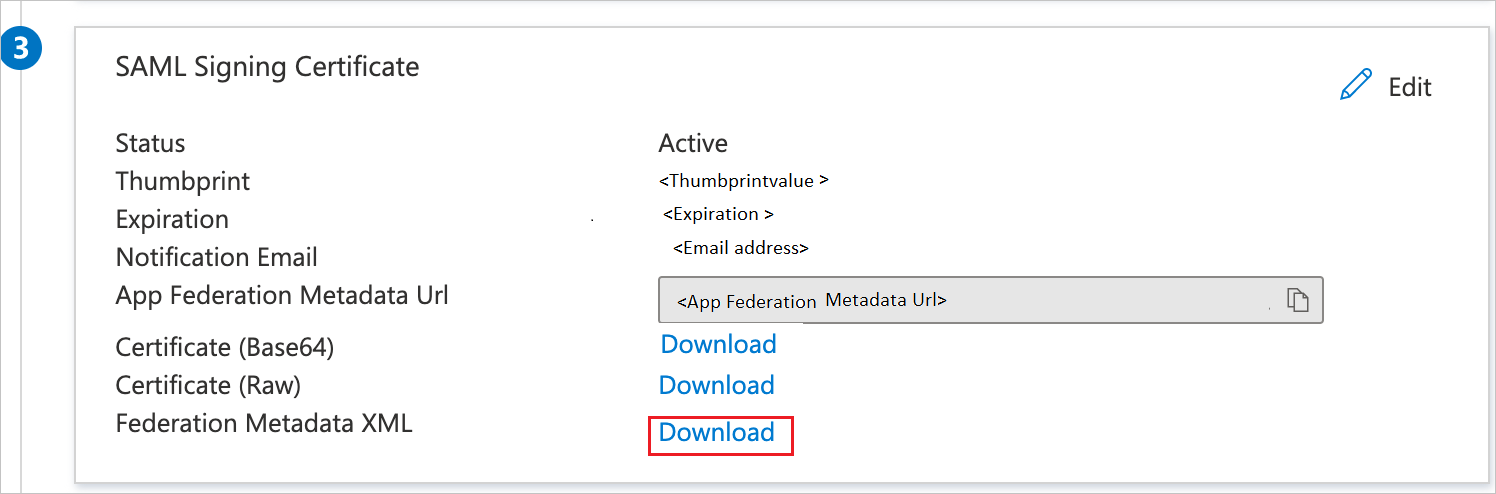

Name Quellattribut firstName user.givenname Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat auf Herunterladen, um das Ihrer Anforderung entsprechende Metadaten-XML aus den verfügbaren Optionen herunterzuladen und auf Ihrem Computer zu speichern.

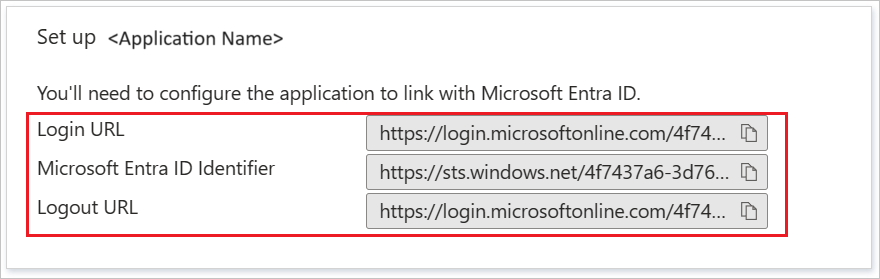

Kopieren Sie im Abschnitt Einrichten von SAP Cloud Identity Services die entsprechenden URLs gemäß Ihren Anforderungen.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B. Simon das einmalige Anmelden, indem Sie ihr Zugriff auf SAP Cloud Identity Services gewähren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>SAP Cloud Identity Services.

Navigieren Sie auf der Übersichtsseite der App zum Abschnitt Verwalten, und wählen Sie Benutzer und Gruppen aus.

Wählen Sie Benutzer hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste „Benutzer“ den Eintrag B. Simon aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

Klicken Sie im Dialogfeld Zuweisung hinzufügen auf die Schaltfläche Zuweisen.

Konfigurieren des einmaligen Anmeldens für SAP Cloud Identity Services

Melden Sie sich bei ihrer SAP Cloud Identity Services-Verwaltungskonsole an. Die URL hat das folgende Muster:

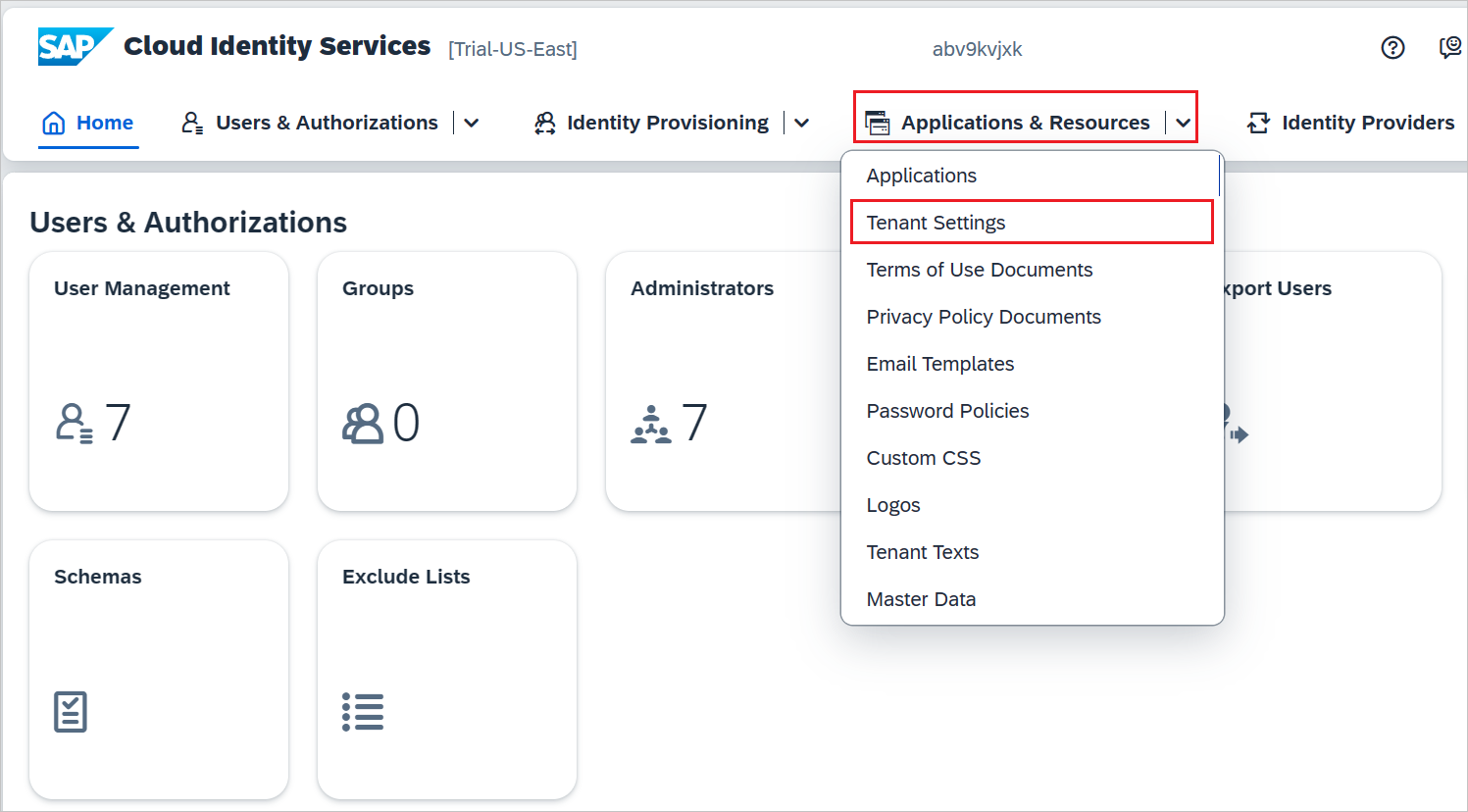

https://<tenant-id>.accounts.ondemand.com/admin.Wählen Sie unter Anwendungen und Ressourcen die Kachel Mandanteneinstellungen aus.

Wechseln Sie auf der Registerkarte Einmaliges Anmelden zu SAML 2.0-Konfiguration, klicken Sie auf die Schaltfläche Metadatendatei herunterladen, um die Metadaten herunterzuladen, und verwenden Sie sie später bei der Entra-Seitenkonfiguration.

Wählen Sie unter Identitätsanbieter die Kachel Unternehmensidentitätsanbieter aus.

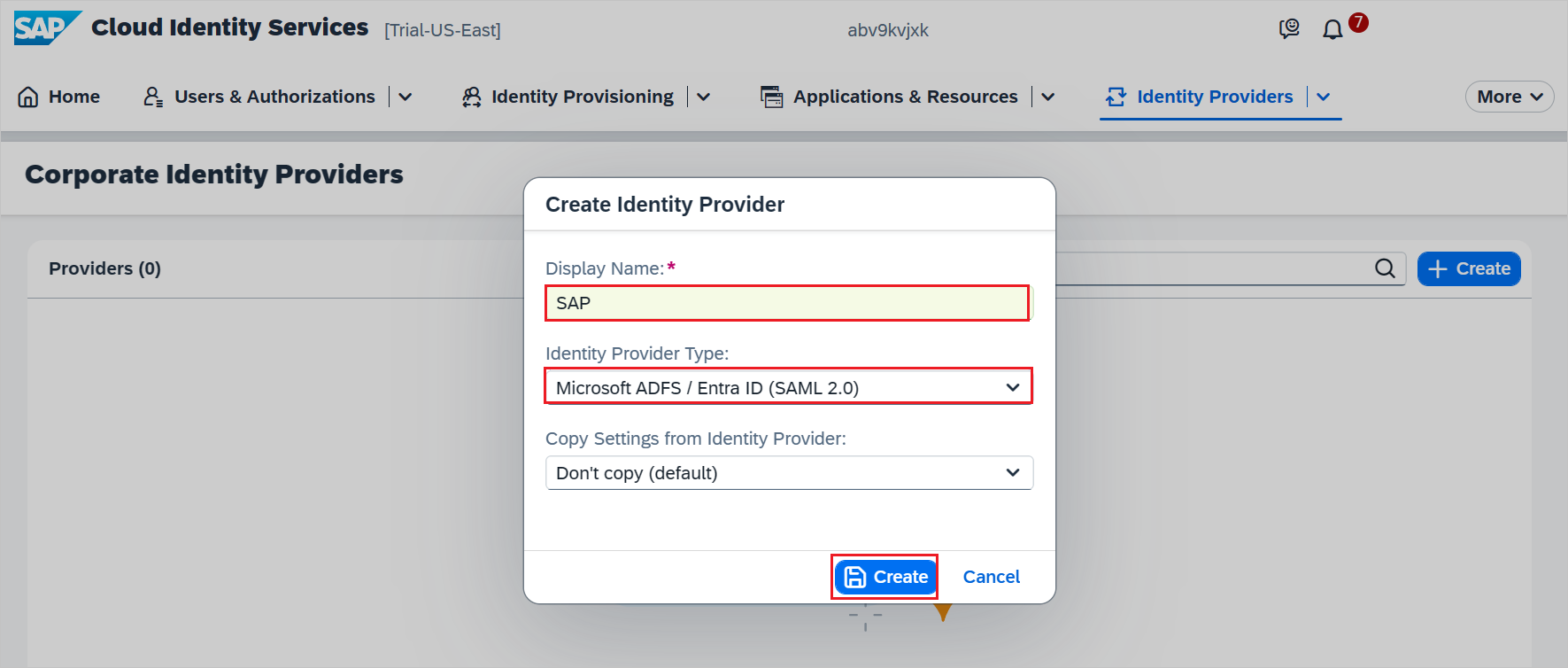

Klicken Sie auf + Erstellen, um den Identitätsanbieter zu erstellen.

Führen Sie die folgenden Schritte im Dialogfeld Identitätsanbieter erstellen aus.

a. Geben Sie unter Anzeigename einen gültigen Namen ein.

b. Wählen Sie Microsoft ADFS/Entra ID (SAML 2.0) aus der Dropdownliste aus.

c. Klicken Sie auf Erstellen.

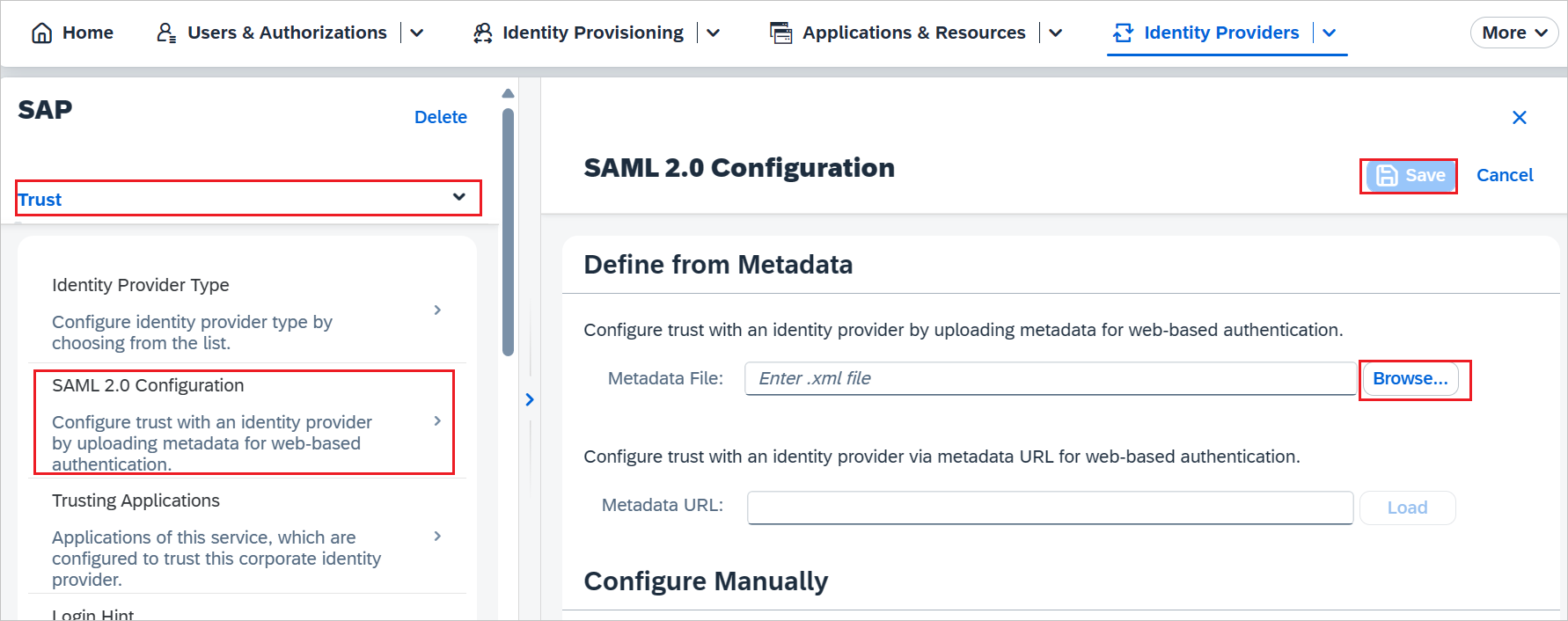

Wechseln Sie zu Vertrauensstellung –> SAML 2.0-Konfiguration, und klicken Sie auf Durchsuchen, um die Metadaten-XML-Datei hochzuladen, die Sie aus der Entra-Konfiguration heruntergeladen haben.

Klicken Sie auf Speichern.

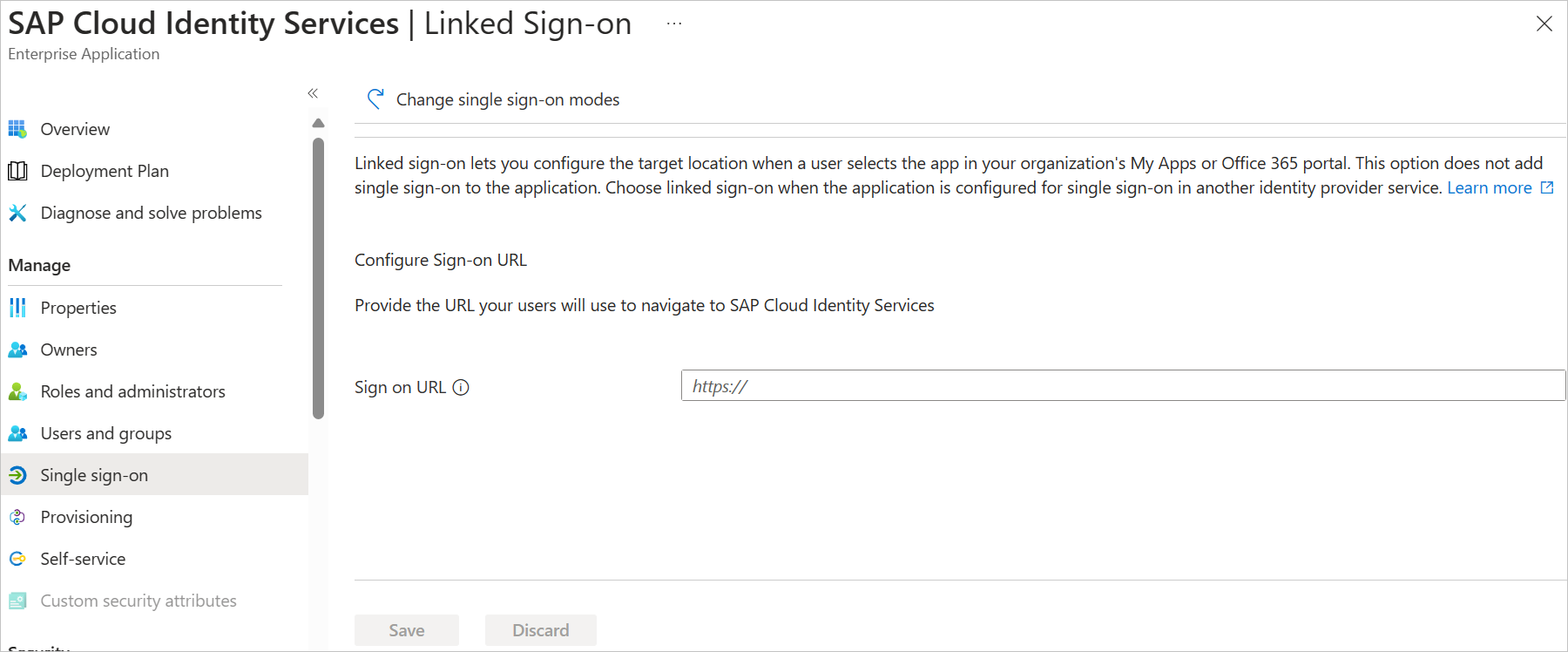

Führen Sie die folgenden Schritte nur aus, wenn Sie SSO für eine weitere SAP-Anwendung hinzufügen und aktivieren möchten. Wiederholen Sie die Schritte aus dem Abschnitt Hinzufügen von SAP Cloud Platform Identity Services aus dem Katalog.

Wählen Sie auf der Entra-Seite auf der Anwendungsintegrationsseite für SAP Cloud Identity Services die Option Anmeldung über Link aus.

Speichern Sie die Konfiguration.

Weitere Informationen finden Sie in der Dokumentation zu SAP Cloud Identity Services unter Integration in Microsoft Entra ID.

Hinweis

Die neue Anwendung nutzt die „Einmaliges Anmelden“-Konfiguration der vorherigen SAP-Anwendung. Achten Sie darauf, dass Sie in der SAP Cloud Identity Services-Verwaltungskonsole dieselben Unternehmensidentitätsanbieter verwenden.

Erstellen des SAP Cloud Identity Services-Testbenutzers

Sie müssen keinen Benutzer in SAP Cloud Identity Services erstellen. Benutzer im Microsoft Entra-Benutzerspeicher können die Funktionalität für einmaliges Anmelden (SSO) verwenden.

SAP Cloud Identity Services unterstützt die Identitätsverbundoption. Durch diese Option kann die Anwendung überprüfen, ob im Benutzerspeicher von SAP Cloud Identity Services Benutzer vorhanden sind, die vom Unternehmensidentitätsanbieter authentifiziert werden.

Die Option für Identitätsverbund ist standardmäßig deaktiviert. Ist „Identitätsverbund“ aktiviert, können auf die Anwendung nur Benutzer zugreifen, die in SAP Cloud Identity Services importiert wurden.

Weitere Informationen zum Aktivieren oder Deaktivieren des Identitätsverbunds in SAP Cloud Identity Services finden Sie in Configure Identity Federation with the User Store of SAP Cloud Identity Services (Konfigurieren des Identitätsverbunds mit dem Benutzerspeicher von SAP Cloud Identity Services) unter „Enable Identity Federation with SAP Cloud Identity Services“ (Aktivieren des Identitätsverbunds in SAP Cloud Identity Services).

Hinweis

Außerdem unterstützt SAP Cloud Identity Services automatische Benutzerbereitstellung. Weitere Informationen zum Konfigurieren der automatischen Benutzerbereitstellung finden Sie hier.

Testen des einmaligen Anmeldens

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

SP-initiiert:

Klicken Sie auf Diese Anwendung testen. Dadurch werden Sie zur Anmelde-URL für SAP Cloud Identity Services weitergeleitet, wo Sie den Anmeldeflow initiieren können.

Wechseln Sie direkt zur Anmelde-URL von SAP Cloud Identity Services, und initiieren Sie den Anmeldeflow von dort aus.

IDP-initiiert:

- Klicken Sie auf Diese Anwendung testen. Dadurch sollten Sie automatisch bei der SAP Cloud Identity Services-Instanz angemeldet werden, für die Sie einmaliges Anmelden eingerichtet haben.

Sie können auch den Microsoft-Bereich „Meine Apps“ verwenden, um die Anwendung in einem beliebigen Modus zu testen. Wenn Sie in „Meine Apps“ auf die Kachel „SAP Cloud Identity Services“ klicken, geschieht Folgendes: Wenn Sie den SP-Modus konfiguriert haben, werden Sie zum Initiieren des Anmeldeflows zur Anmeldeseite der Anwendung weitergeleitet. Wenn Sie den IDP-Modus konfiguriert haben, sollten Sie automatisch bei der SAP Cloud Identity Services-Instanz angemeldet werden, für die Sie einmaliges Anmelden eingerichtet haben. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

Nächste Schritte

Nach dem Konfigurieren von SAP Cloud Identity Services können Sie Sitzungssteuerungen erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützen. Sitzungssteuerungen basieren auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.

Lesen Sie den Leitfaden für Empfehlungen und bewährte Methoden, um das Setup zu operationalisieren.