Leitfaden zur Verwendung von SQL Server Transparent Data Encryption(transparente Datenverschlüsselung, TDE) für Big Data-Cluster

Gilt für: SQL Server 2019 (15.x)

Wichtig

Das Microsoft SQL Server 2019-Big Data-Cluster-Add-On wird eingestellt. Der Support für SQL Server 2019-Big Data-Clusters endet am 28. Februar 2025. Alle vorhandenen Benutzer*innen von SQL Server 2019 mit Software Assurance werden auf der Plattform vollständig unterstützt, und die Software wird bis zu diesem Zeitpunkt weiterhin über kumulative SQL Server-Updates verwaltet. Weitere Informationen finden Sie im Ankündigungsblogbeitrag und unter Big Data-Optionen auf der Microsoft SQL Server-Plattform.

In diesem Artikel wird veranschaulicht, wie Sie die Verschlüsselungsfunktionen für ruhende Daten von Big Data-Cluster für SQL Server verwenden, um Datenbanken zu verschlüsseln.

Für Datenbankadministratoren ist die Benutzeroberfläche für die Konfiguration von SQL Server Transparent Data Encryption die gleiche wie in SQL Server für Linux. Außerdem gilt die TDE-Standarddokumentation, sofern nicht anders angegeben. Wenn Sie den Status der Verschlüsselung auf dem Master überwachen möchten, müssen Sie zusätzlich sys.dm_database_encryption_keys und sys.certificates noch DMV-Standardabfragemuster befolgen.

Nicht unterstützte Funktionen:

- Datenpoolverschlüsselung

Voraussetzungen

- SQL Server 2019 CU8 + Big Data-Cluster

- Big Data-Tools, insbesondere Azure Data Studio

- SQL Server-Anmeldung mit Administratorrechten (Mitglied der SQL Server-Rolle „sysadmin“ auf der Masterinstanz)

Abfragen der installierten Zertifikate

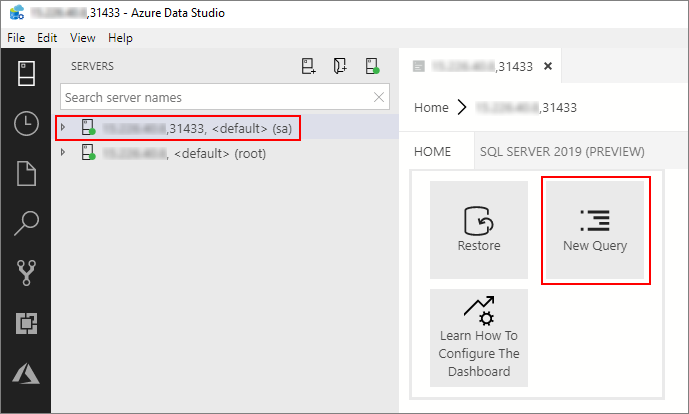

Stellen Sie in Azure Data Studio eine Verbindung mit der SQL Server-Masterinstanz Ihres Big Data-Clusters her. Weitere Informationen finden Sie unter Herstellen einer Verbindung mit der SQL Server-Masterinstanz.

Doppelklicken Sie im Fenster Server auf die Verbindung, um das Serverdashboard der SQL Server-Masterinstanz anzuzeigen. Wählen Sie Neue Abfrage aus.

Führen Sie den folgenden Transact-SQL-Befehl aus, um den Kontext in der Masterinstanz in die

master-Datenbank zu ändern.USE master; GOFragen Sie die installierten, systemseitig verwalteten Zertifikate ab.

SELECT TOP 1 name FROM sys.certificates WHERE name LIKE 'TDECertificate%' ORDER BY name DESC;Verwenden Sie bei Bedarf andere Abfragekriterien.

Der Zertifikatname wird als "TDECertificate{Zeitstempel}" aufgeführt. Wenn Sie das Präfix „TDECertificate“ gefolgt von einem Zeitstempel sehen, handelt es sich dabei um das vom systemseitig verwalteten Feature bereitgestellte Zertifikat.

Verschlüsseln einer Datenbank mithilfe des systemseitig verwalteten Zertifikats

In den folgenden Beispielen wird eine Datenbank namens userdb verschlüsselt. Außerdem wird so wie im vorherigen Abschnitt ein systemseitig verwaltetes Zertifikat namens TDECertificate2020_09_15_22_46_27 ausgegeben.

Verwenden Sie das folgende Muster, um unter Verwendung des bereitgestellten Systemzertifikats einen Verschlüsselungsschlüssel für die Datenbank zu generieren.

USE userdb; GO CREATE DATABASE ENCRYPTION KEY WITH ALGORITHM = AES_256 ENCRYPTION BY SERVER CERTIFICATE TDECertificate2020_09_15_22_46_27; GOVerschlüsseln Sie die Datenbank userdb mit dem folgenden Befehl.

ALTER DATABASE userdb SET ENCRYPTION ON; GO

Verwalten der Datenbankverschlüsselung bei Verwendung externer Anbieter

Weitere Informationen zur Verwendung von Schlüsselversionen bei der Big Data-Cluster für SQL Server-Verschlüsselung ruhender Daten finden Sie unter Schlüsselversionen in Big Data-Cluster für SQL Server. Der Abschnitt „Rotation des Hauptschlüssels für SQL Server“ enthält ein umfassendes Beispiel zur Verwaltung der Datenbankverschlüsselung bei Verwendung externer Anbieter.

Nächste Schritte

Informationen zur Verschlüsselung ruhender Daten für HDFS: