Wie funktioniert die DPM?

Die Methode, die System Center Data Protection Manager (DPM) zum Schutz von Daten nutzt, variiert je nach Art der zu schützenden Daten und der von Ihnen ausgewählten Schutzmethode. Dieser Artikel dient als Einführung in die Funktionsweise von DPM. Er soll diejenigen schulen, die neu bei DPM sind, oder diejenigen, die möglicherweise grundlegende Fragen zur Funktionsweise von DPM haben. In diesem Artikel werden datenträgerbasierte Schutzprozesse, bandbasierte Schutzprozesse, Wiederherstellungsprozesse und die Schutzrichtlinie behandelt.

Datenträgerbasierter Schutzprozess

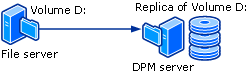

Um datenträgerbasierten Datenschutz bereitzustellen, erstellt und verwaltet der DPM-Server ein Replikat oder eine Kopie der Daten auf geschützten Servern. Die Replikate werden im Speicherpool gespeichert, der aus einem oder mehreren mit ReFs formatierten Volumes auf dem DPM-Server besteht. Die folgende Abbildung zeigt die grundlegende Beziehung zwischen einem geschützten Volume und seinem Replikat.

Unabhängig davon, ob es sich um den Schutz von Datei- oder Anwendungsdaten handelt, beginnt der Schutz mit der Erstellung eines Replikats der Datenquelle.

Das Replikat wird entsprechend den konfigurierten Einstellungen in regelmäßigen Abständen synchronisiert oder aktualisiert. Die von DPM verwendete Methode zur Synchronisierung des Replikats richtet sich nach dem zu schützenden Datentyp. Weitere Informationen finden Sie unter „Der Dateidaten-Synchronisierungsprozess“ und „Der Anwendungsdaten-Synchronisierungsprozess“. Wenn ein Replikat als inkonsistent erkannt wird, wird von DPM eine Konsistenzprüfung vorgenommen, wobei das Replikat blockweise mit der Datenquelle verglichen wird.

Ein einfaches Beispiel für eine Schutzkonfiguration besteht aus einem DPM-Server und einem geschützten Computer. Ein Computer wird geschützt, wenn Sie einen DPM-Schutz-Agent auf dem Computer installieren und seine Daten zu einer Schutzgruppe hinzufügen.

Schutz-Agents verfolgen Änderungen an geschützten Daten und übertragen die Änderungen an den DPM-Server. Der Schutz-Agent identifiziert auch Daten einem Computer, die geschützt werden können, und spielt eine Rolle beim Wiederherstellungsprozess. Sie müssen einen Schutz-Agent auf jedem Computer installieren, den Sie mit DPM schützen möchten. Schutz-Agents können von DPM installiert werden, oder Sie können Schutz-Agents manuell mithilfe von Anwendungen wie Systems Management Server (SMS) installieren.

Schutzgruppen werden verwendet, um den Schutz von Datenquellen auf Computern zu verwalten. Eine Schutzgruppe ist eine Sammlung von Datenquellen, die dieselbe Konfiguration für den Schutz aufweisen. Die Schutzkonfiguration besteht aus den Einstellungen, die für eine Schutzgruppe gelten, z. B. der Schutzgruppenname, die Schutzrichtlinie, Datenträgerzuordnungen und die Replikaterstellungsmethode.

DPM speichert für jedes Mitglied einer Schutzgruppe ein separates Replikat im Speicherpool. Ein Schutzgruppenmitglied kann eine der folgenden Datenquellen sein:

- Volume, Freigabe oder Ordner auf einem Desktopcomputer, Dateiserver oder Servercluster

- Speichergruppe auf einem Exchange-Server oder Servercluster

- Datenbank einer Instanz von SQL Server oder eines Serverclusters

Hinweis

DPM schützt keine Daten, die auf USB-Laufwerken gespeichert sind.

Der Dateidaten-Synchronisierungsprozess

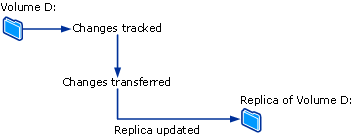

In DPM verwendet der Schutz-Agent für ein Dateivolume oder eine Freigabe auf einem Server einen Volumefilter und das Änderungsjournal, um zu bestimmen, welche Dateien geändert wurden. Dann führt er eine Prüfsummenprozedur für diese Dateien aus, um nur die geänderten Blöcke zu synchronisieren. Während der Synchronisierung werden diese Änderungen an den DPM-Server übertragen und dann auf das Replikat angewendet, um das Replikat mit der Datenquelle zu synchronisieren. Der folgende Abbildung veranschaulicht den Dateisynchronisierungsprozess.

Wenn ein Replikat mit dessen Datenquelle inkonsistent wird, gibt DPM eine Warnung mit der Angabe der betreffenden Computer und Datenquellen aus. Um das Problem zu beheben, repariert der Administrator/die Administratorin das Replikat, indem für das Replikat eine Synchronisierung mit einer Konsistenzüberprüfung initiiert wird, die auch als einfache Konsistenzprüfung bezeichnet wird. Während einer Konsistenzprüfung führt DPM eine nach Blöcken gestaffelte Prüfung aus und repariert das Replikat, um dessen Konsistenz mit der Datenquelle zu gewährleisten.

Sie können für Schutzgruppen tägliche Konsistenzprüfungen planen oder eine Konsistenzprüfung manuell anstoßen.

DPM erstellt in regelmäßigen, konfigurierbaren Intervallen einen Wiederherstellungspunkt für das Schutzgruppenmitglied. Ein Wiederherstellungspunkt ist eine Version der Daten, mit der die Daten wiederhergestellt werden können.

Der Anwendungsdaten-Synchronisierungsprozess

Bei Anwendungsdaten werden Änderungen an Volumeblöcken, die Anwendungsdateien zugeordnet sind und nach dem Erstellen des Replikats durch DPM vorgenommen wurden, vom Volumefilter nachverfolgt.

Wie die Änderungen an den DPM-Server übertragen werden, richtet sich nach der Anwendung und der Synchronisierungsart. Der Vorgang mit der Bezeichnung „Synchronisierung“ in der DPM-Verwaltungskonsole erfolgt analog zu einer inkrementellen Sicherung. Dabei wird unter Kombination mit dem Replikat eine genaue Spiegelung der Anwendungsdaten erstellt.

Während der Synchronisierungsart „Schnelle vollständige Sicherung“ in der DPM-Verwaltungskonsole wird eine vollständige Momentaufnahme vom Volumeschattenkopie-Dienst (VSS) erstellt, doch nur die geänderten Blöcke werden an den DPM-Server übertragen.

Bei jeder schnellen vollständigen Sicherung wird ein Wiederherstellungspunkt für Anwendungsdaten erstellt. Wenn die Anwendung inkrementelle Sicherungen unterstützt, wird bei jeder Synchronisierung ebenfalls ein Wiederherstellungspunkt erstellt. Der von jedem Anwendungsdatentyp unterstützte Synchronisierungstyp wird wie folgt zusammengefasst:

Für geschützte Exchange-Daten wird von der Synchronisierung eine inkrementelle VSS-Momentaufnahme mithilfe von Exchange VSS Writer übertragen. Wiederherstellungspunkte werden für jede Synchronisierung und jede vollständige Express-Sicherung erstellt.

Von SQL Server-Datenbanken, die mithilfe des Protokollversands im Nur-Lese-Modus oder mithilfe des einfachen Wiederherstellungsmodells gesichert werden, wird keine inkrementelle Sicherung unterstützt. Wiederherstellungspunkte werden nur für jede schnelle vollständige Sicherung erstellt. Für alle anderen SQL Server-Datenbanken wird von der Synchronisierung eine Sicherung des Transaktionsprotokolls übertragen und für jede inkrementelle Synchronisierung und jede vollständige Express-Sicherung werden Wiederherstellungspunkte erstellt. Das Transaktionsprotokoll ist ein serieller Datensatz aller Transaktionen, die seit der letzten Sicherung des Transaktionsprotokolls an der Datenbank ausgeführt wurden.

Windows SharePoint Services und Microsoft Virtual Server unterstützen keine inkrementelle Sicherung. Wiederherstellungspunkte werden nur für jede schnelle vollständige Sicherung erstellt.

Inkrementelle Synchronisierungen erfordern weniger Zeit als die Durchführung einer vollständigen Express-Sicherung. Jedoch nimmt die Zeit zur Datenwiederherstellung mit zunehmender Anzahl der Synchronisierungen zu. Das liegt daran, dass von DPM die letzte vollständige Sicherung, dann alle inkrementellen Synchronisierungen bis zu dem zur Wiederherstellung festgelegten Zeitpunkt wiederhergestellt werden müssen.

Zur Ermöglichung einer schnelleren Wiederherstellung werden in DPM regelmäßig vollständige Express-Sicherungen ausgeführt, die das Replikat aktualisieren und die geänderten Blöcke einbeziehen.

Während der vollständigen Express-Sicherung nimmt DPM eine Momentaufnahme des Replikats auf, bevor das Replikat um die geänderten Blöcke aktualisiert wird. Zur Durchführung häufigerer RPOs und zur Reduzierung des Datenverlustfensters führt DPM auch inkrementelle Synchronisierungen in der Zeit zwischen zwei vollständigen Express-Sicherungen durch.

Analog zum Dateidatenschutz wird bei Inkonsistenz zwischen Replikat und Datenquelle von DPM eine Warnung mit Angabe des betreffenden Servers und der betreffenden Datenquelle ausgegeben. Um das Problem zu beheben, kann der Administrator das Replikat reparieren, indem er das Replikat einer Synchronisierung mit Konsistenzprüfung unterzieht. Während einer Konsistenzprüfung führt DPM eine nach Blöcken gestaffelte Prüfung aus und repariert das Replikat, um dessen Konsistenz mit der Datenquelle zu gewährleisten.

Sie können für Schutzgruppen tägliche Konsistenzprüfungen planen oder eine Konsistenzprüfung manuell anstoßen.

Der Unterschied zwischen Dateidaten und Anwendungsdaten

Daten, die sich auf Dateiservern befinden und als Flatfiles geschützt werden müssen, werden als Dateidaten qualifiziert (z. B. Microsoft Office-Dateien, Textdateien, Batchdateien usw.).

Daten, die auf einem Anwendungsserver vorhanden sind und erfordern, dass DPM sich der Anwendung bewusst ist, sind als Anwendungsdaten qualifiziert, wie Exchange-Speichergruppen, SQL Server-Datenbanken, Windows SharePoint Services-Farmen und virtuelle Server.

Jede Datenquelle wird in der DPM-Verwaltungskonsole entsprechend dem Schutztyp angezeigt, den Sie für diese Datenquelle auswählen können. Wenn Sie beispielsweise im Assistenten zum Erstellen neuer Schutzgruppen einen Server erweitern, der Dateien enthält und auch einen virtuellen Server und eine Instanz eines SQL Server ausführt, werden die Datenquellen wie folgt behandelt:

Wenn Sie „Alle Freigaben“ oder „Alle Volumes“ erweitern, zeigt DPM die Freigaben und Volumes auf diesem Server an und schützt alle Datenquellen, die in einem dieser Knoten als Dateidaten ausgewählt sind.

Wenn Sie „Alle SQL-Server“ erweitern, zeigt DPM die Instanzen von SQL Server auf diesem Server an und schützt alle Datenquellen, die in diesem Knoten als Anwendungsdaten ausgewählt sind.

Wenn Sie „Microsoft Virtual Server“ erweitern, zeigt DPM die Hostdatenbank und Virtual Machines auf diesem Server an und schützt alle Datenquellen, die in diesem Knoten als Anwendungsdaten ausgewählt sind.

Bandbasierter Schutzprozess

Wenn Sie kurzfristigen datenträgerbasierten Schutz und langfristigen bandbasierten Schutz verwenden, kann DPM Daten vom Replikatvolume auf Band sichern, sodass keine Auswirkung auf den geschützten Computer besteht. Wenn Sie nur bandbasierten Schutz verwenden, sichert DPM die Daten direkt vom geschützten Computer auf Band.

DPM schützt Daten auf Band durch eine Kombination aus vollständigen und inkrementellen Sicherungen entweder vor der geschützten Datenquelle (für kurzfristigen Schutz auf Band oder für langfristigen Schutz auf Band, wenn DPM die Daten auf dem Datenträger nicht schützt) oder vom DPM-Replikat (für langfristigen Schutz auf Band, wenn sich kurzfristiger Schutz auf dem Datenträger befindet).

Hinweis

Wenn eine Datei offen war, als das Replikat zuletzt synchronisiert wurde, befindet sich die Sicherung dieser Datei aus dem Replikat in einem absturzeinheitlichen Zustand. Ein absturzeinheitlicher Status der Datei enthält alle Daten der Datei, die zum Zeitpunkt der letzten Synchronisierung auf dem Datenträger gespeichert wurde. Dies gilt nur für Dateisystemsicherungen. Anwendungssicherungen sind immer mit dem Anwendungsstatus konsistent.

Bestimmte Sicherungstypen und -zeitpläne finden Sie unter „Planen von Schutzgruppen“

Wiederherstellungsprozess

Die Methode des Datenschutzes, des Datenträgers oder des Bandes macht keinen Unterschied zur Wiederherstellungsaufgabe. Sie wählen den Wiederherstellungspunkt der Daten aus, die Sie wiederherstellen möchten, und DPM stellt die Daten auf dem geschützten Computer wieder her.

DPM kann maximal 448 Wiederherstellungspunkte für jedes Dateimitglied einer Schutzgruppe speichern. Bei Anwendungsdatenquellen kann DPM bis zu 448 vollständige Express-Sicherungen und bis zu 96 inkrementelle Sicherungen für jede vollständige Express-Sicherung speichern. Wenn Speicherbereichsgrenzwerte erreicht wurden und der Aufbewahrungsbereich für die vorhandenen Wiederherstellungspunkte noch nicht erfüllt ist, schlagen Schutzaufträge fehl.

Wie unter „Der Dateidatensynchronisierungsprozess“ und „Der Anwendungsdatensynchronisierungsprozess“ erläutert, unterscheidet sich der Prozess zum Erstellen von Wiederherstellungspunkten zwischen Dateidaten und Anwendungsdaten. DPM erstellt Wiederherstellungspunkte für Dateidaten, indem eine Schattenkopie des Replikats in einem von Ihnen konfigurierten Zeitplan erstellt wird. Für Anwendungsdaten erstellt jede Synchronisierung und jede vollständige Express-Sicherung einen Wiederherstellungspunkt.

Administratoren stellen Daten aus verfügbaren Wiederherstellungspunkten mithilfe des Wiederherstellungs-Assistenten in der DPM-Administratorkonsole wieder her. Wenn Sie eine Datenquelle und einen Zeitpunkt auswählen, an dem sie wiederhergestellt werden sollen, benachrichtigt DPM Sie, ob sich die Daten auf Band befinden, unabhängig davon, ob das Band online oder offline ist und welche Bänder erforderlich sind, um die Wiederherstellung abzuschließen.

Schutzrichtlinie

DPM konfiguriert die Schutzrichtlinie bzw. den Zeitplan für Aufträge für jede Schutzgruppe auf Basis der Wiederherstellungsziele, die Sie für diese Schutzgruppe festgelegt haben. Beispiele für Wiederherstellungsziele sind wie folgt:

Nicht mehr als 1 Stunde Produktionsdaten verlieren

Bereitstellen eines Aufbewahrungsbereichs von 30 Tagen

Daten für die Wiederherstellung für 7 Jahre verfügbar machen

Ihre Wiederherstellungsziele quantifizieren die Datenschutzanforderungen Ihrer Organisation. In DPM werden die Wiederherstellungsziele durch Aufbewahrungsbereich, Datenverlusttoleranz, Wiederherstellungspunktzeitplan und – für Datenbankanwendungen – den Zeitplan für vollständige Express-Sicherungen definiert.

Der Aufbewahrungsbereich gibt an, wie lange Sie die Sicherungsdaten benötigen. Benötigen Sie beispielsweise, dass Daten von heute in einer Woche verfügbar sind? In zwei Wochen? in einem Jahr?

Die Datenverlusttoleranz ist die maximale Menge an Datenverlusten, in Zeit gemessen, die für geschäftliche Anforderungen akzeptabel ist. Sie bestimmt, wie oft DPM mit dem geschützten Server synchronisiert werden soll, indem Datenänderungen vom geschützten Server gesammelt werden. Die Synchronisierungsfrequenz kann auf ein beliebiges Intervall zwischen 15 Minuten und 24 Stunden festgelegt werden. Sie können auch festlegen, dass die Synchronisierung direkt vor dem Erstellen eines Wiederherstellungspunkts erfolgt, statt nach einem bestimmten Zeitplan.

Der Wiederherstellungspunktplan legt fest, wie viele Wiederherstellungspunkte dieser Schutzgruppe erstellt werden sollen. Für den Schutz von Dateien wählen Sie die Tage und Zeiten aus, zu denen Wiederherstellungspunkte erstellt werden sollen. Für den Schutz von Anwendungsdaten, die inkrementelle Sicherungen unterstützen, wird anhand der Synchronisierungsfrequenz der Zeitplan für Wiederherstellungspunkte festgelegt. Für Datenschutz von Anwendungen, die keine inkrementellen Sicherungen unterstützen, bestimmt der Zeitplan für schnelle vollständige Sicherungen den Zeitplan für die Wiederherstellungspunkte.

Hinweis

Wenn Sie eine Schutzgruppe erstellen, identifiziert DPM den Typ der zu schützenden Daten und bietet nur die für die Daten verfügbaren Schutzoptionen.

Automatischer Erkennungsprozess

Die automatische Erkennung ist der tägliche Prozess, mit dem DPM neue oder entfernte Computer im Netzwerk automatisch erkennt. Einmal täglich sendet DPM ein kleines Paket (weniger als 10 Kilobyte) an den nächstgelegenen Domänencontroller. Der Domänencontroller antwortet auf die LDAP-Anforderung (Lightweight Directory Access Protocol) mit den Computern in dieser Domäne und DPM identifiziert neue und entfernte Computer. Der vom automatischen Erkennungsprozess erstellte Netzwerkdatenverkehr ist minimal.

Die automatische Erkennung erkennt keine neuen und entfernten Computer in anderen Domänen. Um einen Schutz-Agent auf einem Computer in einer anderen Domäne zu installieren, müssen Sie den Computer mithilfe seines vollqualifizierten Domänennamens identifizieren.

DPM-Telemetrie

DPM sammelt keine Telemetrie. Wenn Sie die Daten an Azure senden, werden die von Azure Backup benötigten Informationen an Microsoft gesendet. Diese enhalten keine personenbezogenen Informationen.

DPM-Telemetrie

Hinweis

Anwendbar ab DPM 2019 UR2.

Standardmäßig sendet DPM Diagnose- und Konnektivitätsdaten an Microsoft. Microsoft verwendet diese Daten, um die Qualität, Sicherheit und Integrität von Microsoft-Produkten und -Diensten sicherzustellen und zu verbessern.

Administrierende können dieses Feature jederzeit deaktivieren. Ausführliche Informationen zu den gesammelten Daten finden Sie unter Verwalten von Telemetrie in DPM.