Zugriffssteuerungsrichtlinien in Windows Server 2016 AD FS

Vorlagen für Zugriffssteuerungsrichtlinien in AD FS

Active Directory-Verbunddienste (AD FS) unterstützen jetzt die Verwendung von Vorlagen für Zugriffssteuerungsrichtlinien. Mithilfe von Vorlagen für Zugriffssteuerungsrichtlinien können Administrator*innen Richtlinieneinstellungen erzwingen, indem sie die Richtlinienvorlage einer Gruppe vertrauender Seiten zuweisen. Administrator*innen können auch Aktualisierungen an der Richtlinienvorlage vornehmen, und die Änderungen werden automatisch auf die vertrauenden Seiten angewendet, wenn keine Benutzerinteraktion erforderlich ist.

Was sind Vorlagen für Zugriffssteuerungsrichtlinien?

Die AD FS-Kernpipeline für die Richtlinienverarbeitung umfasst drei Phasen: Authentifizierung, Autorisierung und Anspruchsausstellung. Derzeit müssen AD FS-Administrator*innen für jede dieser Phasen separat eine Richtlinie konfigurieren. Dazu müssen sie die Auswirkungen dieser Richtlinien kennen und wissen, ob Abhängigkeiten zwischen den Richtlinien bestehen. Außerdem müssen Administrator*innen die Anspruchsregelsprache verstehen und benutzerdefinierte Regeln erstellen, um eine einfache/allgemeine Richtlinie zu aktivieren (z. B. den externen Zugriff zu blockieren).

Vorlagen für Zugriffssteuerungsrichtlinien ersetzen das alte Modell, bei dem Administrator*innen Ausstellungsautorisierungsregeln mithilfe der Anspruchssprache konfigurieren müssen. Die alten PowerShell-Cmdlets der Ausstellungsautorisierungsregeln gelten weiterhin, sind mit dem neuen Modell jedoch nicht anwendbar. Administrator*innen können entweder das neue Modell oder das alte Modell verwenden. Mithilfe des neuen Modells können Administrator*innen steuern, wann Zugriff gewährt werden soll. Dazu gehört auch die Erzwingung der Multi-Faktor-Authentifizierung.

Vorlagen für Zugriffssteuerungsrichtlinien verwenden ein Genehmigungsmodell. Dies bedeutet, dass standardmäßig niemand Zugriff hat und dass der Zugriff explizit gewährt werden muss. Diese Genehmigung kann jedoch sehr detailliert erteilt werden. Administrator*innen können der Genehmigungsregel Ausnahmen hinzufügen. Beispielsweise können Administrator*innen den Zugriff basierend auf einem bestimmten Netzwerk gewähren, indem sie diese Option auswählen und den IP-Adressbereich angeben. Die Administrator*innen können jedoch Ausnahmen hinzufügen z. B. eine Ausnahme für ein bestimmtes Netzwerk, indem sie den betreffenden IP-Adressbereich angeben.

Vordefinierte Vorlagen für Zugriffssteuerungsrichtlinien im Vergleich zu benutzerdefinierten Vorlagen für Zugriffssteuerungsrichtlinien

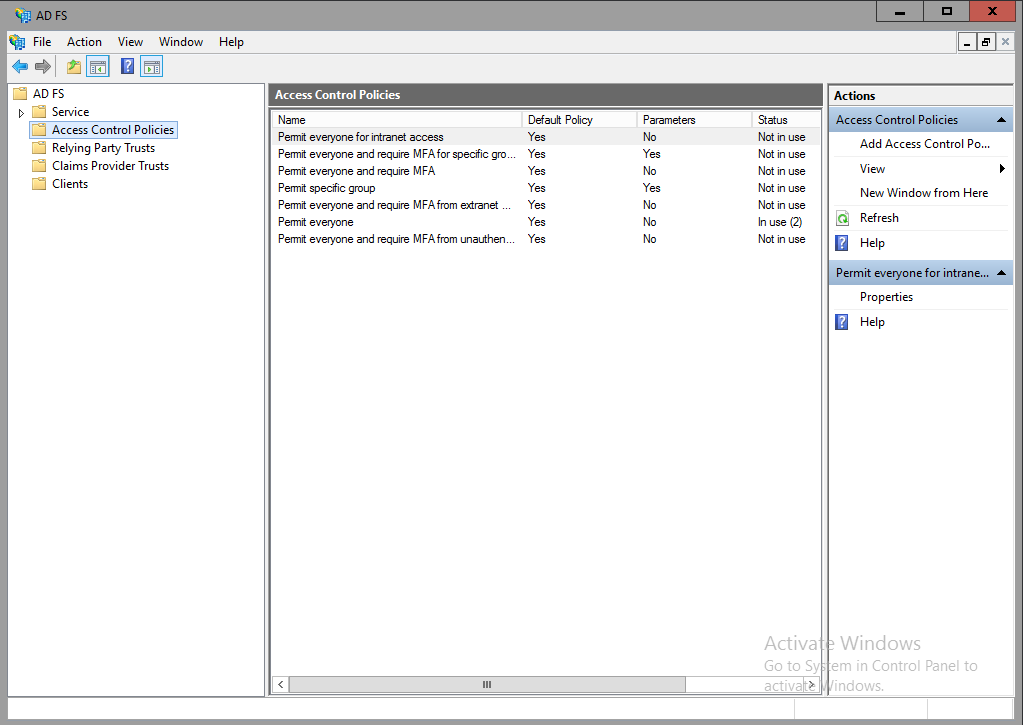

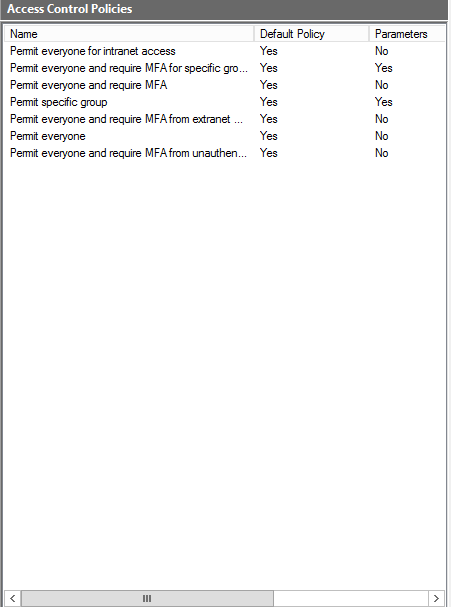

AD FS enthalten mehrere vordefinierte Vorlagen für Zugriffssteuerungsrichtlinien. Diese gelten für einige gängige Szenarien, die dieselbe Reihe an Richtlinienanforderungen aufweisen, z. B. die Clientzugriffsrichtlinie für Office 365. Die Vorlagen können nicht geändert werden.

Administrator*innen können eigene Zugriffsrichtlinienvorlagen erstellen, um mehr Flexibilität bei der Erfüllung Ihrer Geschäftsanforderungen zu erhalten. Diese können nach der Erstellung geändert werden, und Änderungen an der benutzerdefinierten Richtlinienvorlage gelten für alle vertrauenden Seiten, die von diesen Richtlinienvorlagen gesteuert werden. Um eine benutzerdefinierte Richtlinienvorlage hinzuzufügen, klicken Sie einfach in der AD FS-Verwaltung auf „Zugriffssteuerungsrichtlinie hinzufügen“.

Um eine Richtlinienvorlage zu erstellen, müssen Administrator*innen zunächst angeben, unter welchen Bedingungen eine Anforderung für die Tokenausstellung und/oder -delegierung autorisiert wird. Bedingungs- und Aktionsoptionen sind in der folgenden Tabelle aufgeführt. Fett formatierte Bedingungen können von Administrator*innen mit unterschiedlichen oder neuen Werten weiter konfiguriert werden. Administrator*innen können ggf. auch Ausnahmen angeben. Wenn eine Bedingung erfüllt ist, wird keine Genehmigungsaktion ausgelöst, falls eine Ausnahme angegeben wurde und die eingehende Anforderung der in der Ausnahme angegebenen Bedingung entspricht.

| Zulassen von Benutzer*innen | Except |

|---|---|

| Aus einem bestimmten Netzwerk | Aus einem bestimmten Netzwerk Aus bestimmten Gruppen Von Geräten mit bestimmten Vertrauensstufen Mit bestimmten Ansprüchen in der Anforderung |

| Aus bestimmten Gruppen | Aus einem bestimmten Netzwerk Aus bestimmten Gruppen Von Geräten mit bestimmten Vertrauensstufen Mit bestimmten Ansprüchen in der Anforderung |

| Von Geräten mit bestimmten Vertrauensstufen | Aus einem bestimmten Netzwerk Aus bestimmten Gruppen Von Geräten mit bestimmten Vertrauensstufen Mit bestimmten Ansprüchen in der Anforderung |

| Mit bestimmten Ansprüchen in der Anforderung | Aus einem bestimmten Netzwerk Aus bestimmten Gruppen Von Geräten mit bestimmten Vertrauensstufen Mit bestimmten Ansprüchen in der Anforderung |

| Anfordern der Multi-Faktor-Authentifizierung | Aus einem bestimmten Netzwerk Aus bestimmten Gruppen Von Geräten mit bestimmten Vertrauensstufen Mit bestimmten Ansprüchen in der Anforderung |

Wenn Administrator*innen mehrere Bedingungen auswählen, gelten diese in einer AND-Beziehung. Aktionen schließen sich gegenseitig aus, und für eine Richtlinienregel können Sie nur eine Aktion auswählen. Wenn Administrator*innen mehrere Ausnahmen auswählen, handelt es sich um eine OR-Beziehung. Nachfolgend sind einige Beispiele für Richtlinienregeln aufgeführt:

| Richtlinie | Richtlinienregeln |

|---|---|

| Für Extranetzugriff ist MFA erforderlich. Alle Benutzer*innen werden zugelassen. |

Regel 1 Aus Extranet und mit MFA Zulassen Regel 2 Aus Intranet Zulassen |

| Externer Zugriff ist nur für Nicht-Vollzeitmitarbeiter zulässig. Intranetzugriff ist für Vollzeitmitarbeiter an einem in den Arbeitsbereich eingebundenen Gerät zulässig. |

Regel 1 Aus Extranet und aus einer Gruppe von Nicht-Vollzeitmitarbeitern Zulassen Regel 2 Aus Intranet und an einem in den Arbeitsbereich eingebundenen Gerät und aus der Gruppe der Vollzeitmitarbeiter Zulassen |

| Für den Extranetzugriff ist MFA erforderlich, mit Ausnahme von „Dienstadministrator“. Der Zugriff ist allen Benutzer*innen gestattet. |

Regel 1 Aus Extranet und mit MFA Zulassen Außer Dienstadministratorgruppe Regel 2 immer Zulassen |

| Für den Zugriff mit nicht in den Arbeitsbereich eingebundenen Geräten über das Extranet ist MFA erforderlich. AD-Fabric wird für Intranet- und Extranetzugriff zugelassen. |

Regel 1 Aus Intranet und aus der AD-Fabric-Gruppe Zulassen Regel 2 Aus Extranet und an einem nicht in den Arbeitsbereich eingebundenen Gerät und aus der AD-Fabric-Gruppe und mit MFA Zulassen Regel 3 Aus Extranet und an einem in den Arbeitsbereich eingebundenen Gerät und aus der AD-Fabric-Gruppe Zulassen |

Parametrisierte Richtlinienvorlagen im Vergleich zu nicht parametrisierten Richtlinienvorlagen

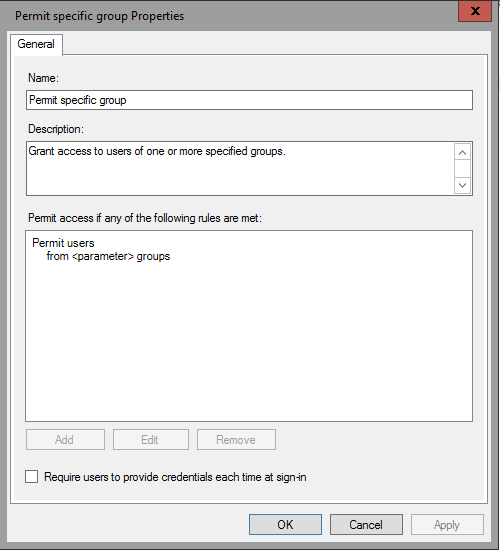

Eine parametrisierte Richtlinienvorlage ist eine Richtlinienvorlage mit Parametern. Administrator*innen müssen den Wert für diese Parameter eingeben, wenn Sie diese Vorlage vertrauenden Seiten zuweisen. Nach Erstellung der parametrisierten Richtlinienvorlage können Administrator*innen keine Änderungen mehr daran vornehmen. Ein Beispiel für eine parametrisierte Richtlinie ist die vordefinierte Richtlinie „Bestimmter Gruppe Zugriff gewähren“. Wenn diese Richtlinie auf eine vertrauende Seite angewendet wird, muss dieser Parameter angegeben werden.

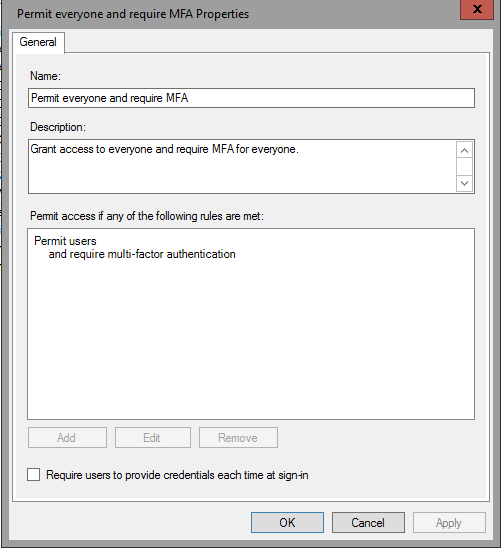

Eine nicht parametrisierte Richtlinienvorlage ist eine Richtlinienvorlage ohne Parameter. Administrator*innen können vertrauenden Seiten diese Vorlage ohne Eingabe zuweisen und nach der Erstellung einer nicht parametrisierten Richtlinienvorlage noch Änderungen daran vornehmen. Ein Beispiel hierfür ist die vordefinierte Richtlinie „Jedem Einzelnen Zugriff gewähren und MFA verlangen“.

Erstellen einer nicht parametrisierten Zugriffssteuerungsrichtlinie

Gehen Sie wie folgt vor, um eine nicht parametrisierte Zugriffssteuerungsrichtlinie zu erstellen.

So erstellen Sie eine nicht parametrisierte Zugriffssteuerungsrichtlinie

Wählen Sie links in der AD FS-Verwaltung die Option „Zugriffssteuerungsrichtlinien“ aus, und klicken Sie auf der rechten Seite auf „Zugriffssteuerungsrichtlinie hinzufügen“.

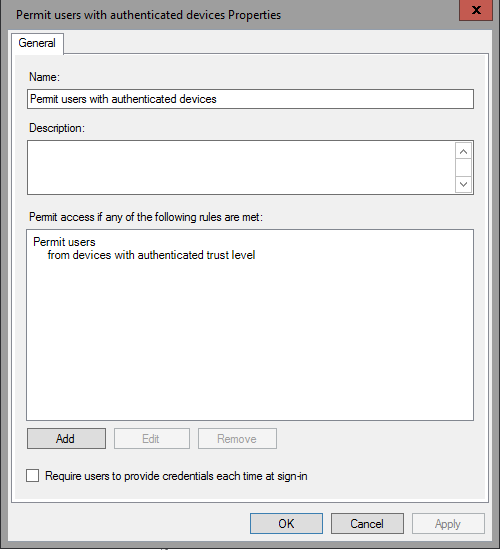

Geben Sie einen Namen und eine Beschreibung ein. Beispiel: Zulassen von Benutzer*innen mit authentifizierten Geräten.

Klicken Sie unter Zugriff gewähren, wenn eine der folgenden Regeln erfüllt ist auf Hinzufügen.

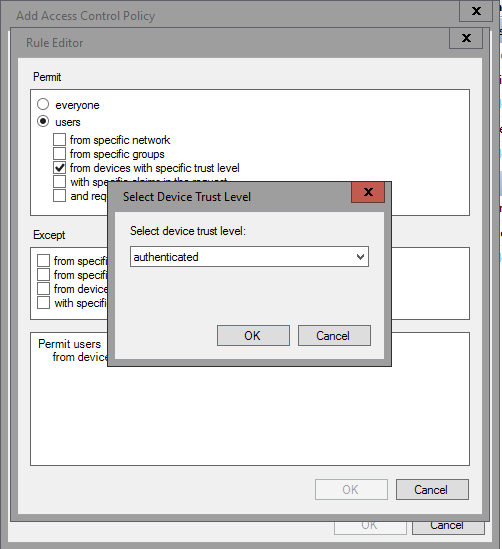

Aktivieren Sie unter „Zulassen“ ein Kontrollkästchen neben von Geräten mit einer bestimmten Vertrauensstufe.

Wählen Sie unten das unterstrichene Wort bestimmten aus.

Wählen Sie im daraufhin angezeigten Fenster in der Dropdownliste authentifiziert aus. Klicken Sie auf OK.

Klicken Sie auf OK. Klicken Sie auf OK.

Erstellen einer parametrisierten Zugriffssteuerungsrichtlinie

Gehen Sie wie folgt vor, um eine parametrisierte Zugriffssteuerungsrichtlinie zu erstellen.

So erstellen Sie eine parametrisierte Zugriffssteuerungsrichtlinie

Wählen Sie links in der AD FS-Verwaltung die Option „Zugriffssteuerungsrichtlinien“ aus, und klicken Sie auf der rechten Seite auf „Zugriffssteuerungsrichtlinie hinzufügen“.

Geben Sie einen Namen und eine Beschreibung ein. Beispiel: Zulassen von Benutzer*innen mit einem bestimmten Anspruch.

Klicken Sie unter Zugriff gewähren, wenn eine der folgenden Regeln erfüllt ist auf Hinzufügen.

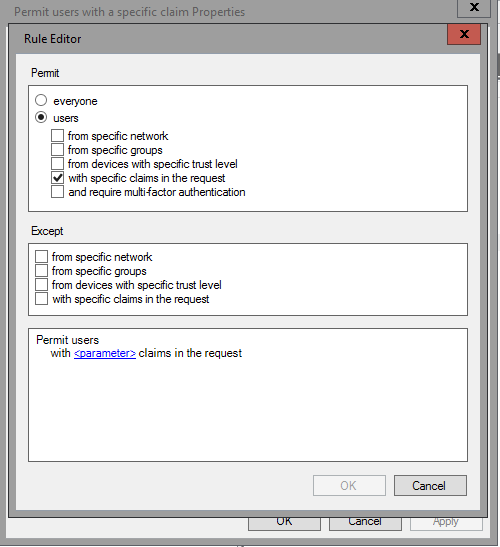

Aktivieren Sie unter „Zulassen“ das Kontrollkästchen neben mit bestimmten Ansprüchen in der Anforderung.

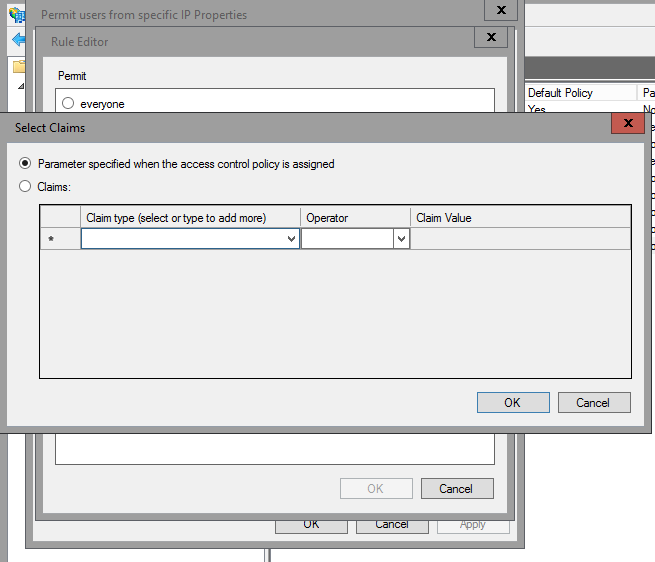

Wählen Sie unten das unterstrichene Wort bestimmten aus.

Wählen Sie im Popupfenster die Option Bei Zuweisung der Zugriffssteuerungsrichtlinie angegebener Parameter aus. Klicken Sie auf OK.

Klicken Sie auf OK. Klicken Sie auf OK.

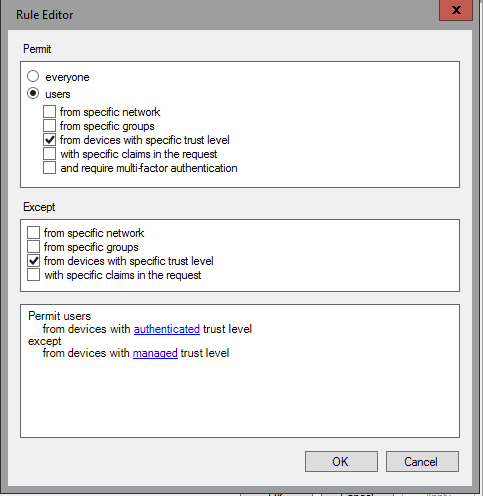

Erstellen einer benutzerdefinierten Zugriffssteuerungsrichtlinie mit einer Ausnahme

Führen Sie das folgende Verfahren aus, um eine Zugriffssteuerungsrichtlinie mit einer Ausnahme zu erstellen.

So erstellen Sie eine benutzerdefinierte Zugriffssteuerungsrichtlinie mit einer Ausnahme

Wählen Sie links in der AD FS-Verwaltung die Option „Zugriffssteuerungsrichtlinien“ aus, und klicken Sie auf der rechten Seite auf „Zugriffssteuerungsrichtlinie hinzufügen“.

Geben Sie einen Namen und eine Beschreibung ein. Beispiel: Zulassen von Benutzer*innen mit authentifizierten, aber nicht verwalteten Geräten.

Klicken Sie unter Zugriff gewähren, wenn eine der folgenden Regeln erfüllt ist auf Hinzufügen.

Aktivieren Sie unter „Zulassen“ ein Kontrollkästchen neben von Geräten mit einer bestimmten Vertrauensstufe.

Wählen Sie unten das unterstrichene Wort bestimmten aus.

Wählen Sie im daraufhin angezeigten Fenster in der Dropdownliste authentifiziert aus. Klicken Sie auf OK.

Aktivieren Sie unter „Außer“ ein Kontrollkästchen neben von Geräten mit einer bestimmten Vertrauensstufe.

Wählen Sie unten unter „Außer“ das unterstrichene Wort bestimmten aus.

Wählen Sie im daraufhin angezeigten Fenster in der Dropdownliste verwaltet aus. Klicken Sie auf OK.

Klicken Sie auf OK. Klicken Sie auf OK.

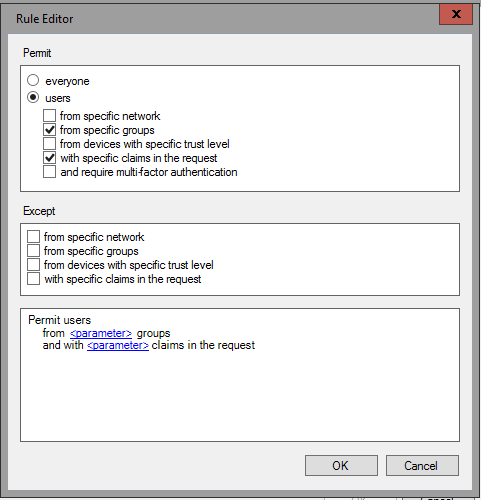

Erstellen einer benutzerdefinierten Zugriffssteuerungsrichtlinie mit mehreren Genehmigungsbedingungen

Gehen Sie wie folgt vor, um eine Zugriffssteuerungsrichtlinie mit mehreren Genehmigungsbedingungen zu erstellen.

So erstellen Sie eine parametrisierte Zugriffssteuerungsrichtlinie

Wählen Sie links in der AD FS-Verwaltung die Option „Zugriffssteuerungsrichtlinien“ aus, und klicken Sie auf der rechten Seite auf „Zugriffssteuerungsrichtlinie hinzufügen“.

Geben Sie einen Namen und eine Beschreibung ein. Beispiel: Zulassen von Benutzern mit einem bestimmten Anspruch und aus einer bestimmten Gruppe.

Klicken Sie unter Zugriff gewähren, wenn eine der folgenden Regeln erfüllt ist auf Hinzufügen.

Aktivieren Sie unter „Zulassen“ die Kontrollkästchen neben aus einer bestimmten Gruppe und mit bestimmten Ansprüchen in der Anforderung.

Wählen Sie unten neben „Gruppen“ das unterstrichene Wort bestimmten für die erste Bedingung aus.

Wählen Sie im Popupfenster die Option Bei Zuweisung der Richtlinie angegebener Parameter aus. Klicken Sie auf OK.

Wählen Sie unten neben „Ansprüche“ das unterstrichene Wort bestimmten für die zweite Bedingung aus.

Wählen Sie im Popupfenster die Option Bei Zuweisung der Zugriffssteuerungsrichtlinie angegebener Parameter aus. Klicken Sie auf OK.

Klicken Sie auf OK. Klicken Sie auf OK.

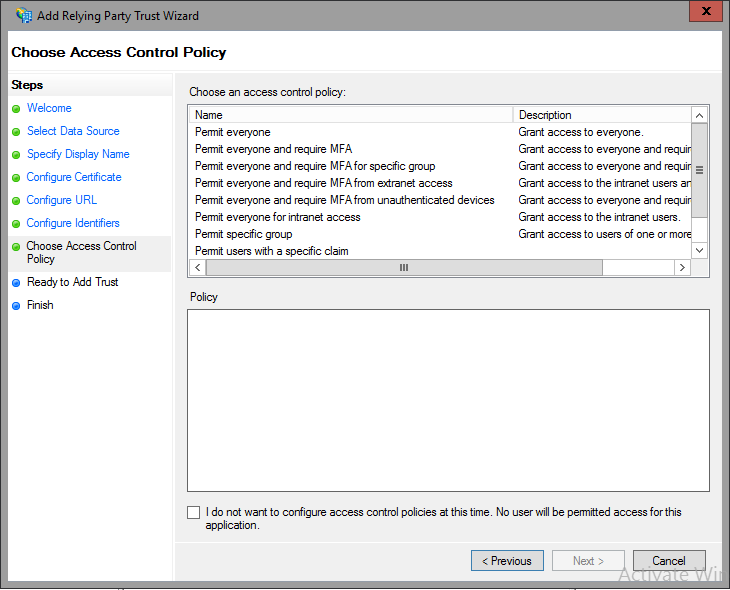

Zuweisen einer Zugriffssteuerungsrichtlinie zu einer neuen Anwendung

Der Vorgang zum Zuweisen einer Zugriffssteuerungsrichtlinie zu einer neuen Anwendung ist recht einfach und wurde jetzt in den Assistenten zum Hinzufügen einer vertrauenden Seite integriert. Im Assistenten zum Hinzufügen von Vertrauensstellungen der vertrauenden Seite können Sie die Zugriffssteuerungsrichtlinie auswählen, die Sie zuweisen möchten. Dies ist eine Anforderung beim Erstellen einer neuen Vertrauensstellung der vertrauenden Seite.

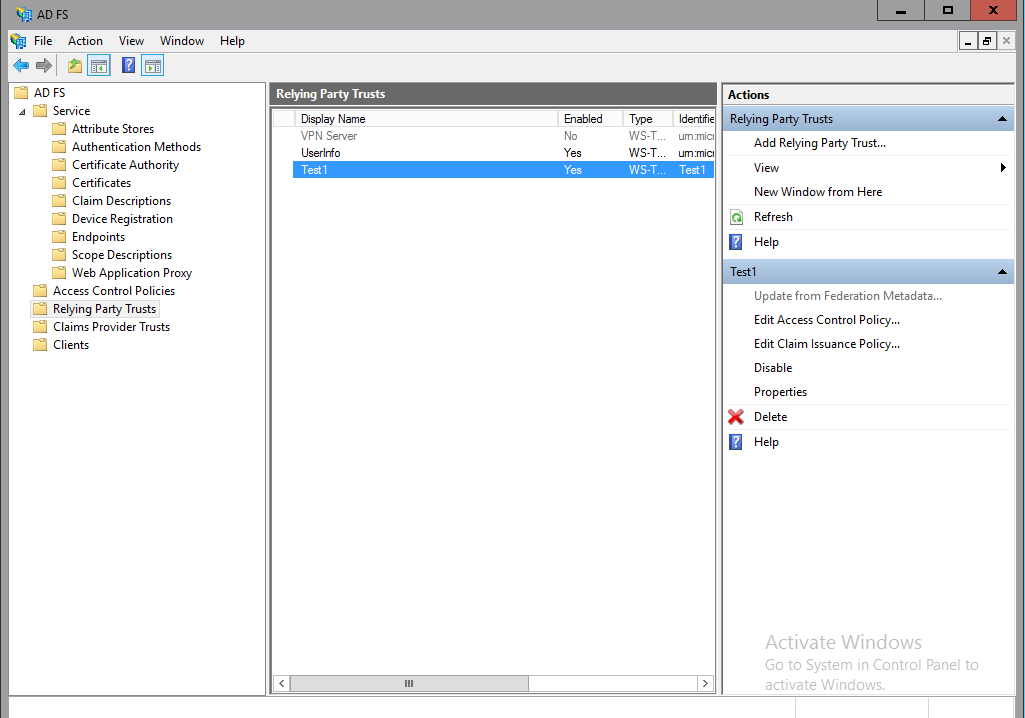

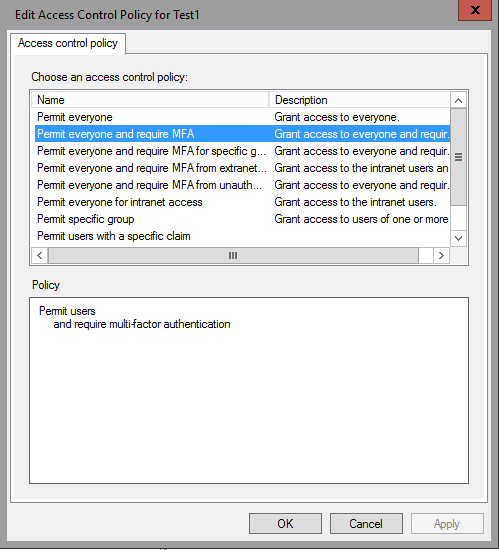

Zuweisen einer Zugriffssteuerungsrichtlinie zu einer vorhandenen Anwendung

Um einer vorhandenen Anwendung eine Zugriffssteuerungsrichtlinie zuzuweisen, wählen Sie einfach die Anwendung unter „Vertrauensstellungen der vertrauenden Seite“ aus und klicken mit der rechten Maustaste auf Zugriffssteuerungsrichtlinie bearbeiten.

Hier können Sie die Zugriffssteuerungsrichtlinie auswählen und auf die Anwendung anwenden.

Weitere Informationen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für