Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Von Bedeutung

Ab dem 1. Mai 2025 steht Azure AD B2C nicht mehr für neue Kunden zur Verfügung. Weitere Informationen finden Sie in unseren HÄUFIG gestellten Fragen.

Mit Microsoft Graph können Sie Ressourcen in Ihrem Azure AD B2C-Verzeichnis verwalten. Die folgenden Microsoft Graph-API-Vorgänge werden für die Verwaltung von Azure AD B2C-Ressourcen unterstützt, einschließlich Benutzern, Identitätsanbietern, Benutzerflüssen, benutzerdefinierten Richtlinien und Richtlinienschlüsseln. Jeder Link in den folgenden Abschnitten bezieht sich auf die entsprechende Seite in der Referenz zur Microsoft Graph-API für diesen Vorgang.

Hinweis

Sie können auch programmgesteuert ein Azure AD B2C-Verzeichnis selbst erstellen, zusammen mit der entsprechenden Azure-Ressource, die mit einem Azure-Abonnement verknüpft ist. Diese Funktionalität wird nicht über die Microsoft Graph-API bereitgestellt, sondern über die Azure-REST-API. Weitere Informationen finden Sie unter B2C-Mandanten: Erstellen.

Voraussetzungen

- Um die MS Graph-API zu verwenden und mit Ressourcen in Ihrem Azure AD B2C-Mandanten zu interagieren, benötigen Sie eine Anwendungsregistrierung, die die Entsprechenden Berechtigungen erteilt. Führen Sie die Schritte im Artikel " Registrieren einer Microsoft Graph-Anwendung" aus, um eine Anwendungsregistrierung zu erstellen, die Ihre Verwaltungsanwendung verwenden kann.

Benutzerverwaltung

Hinweis

Azure AD B2C unterstützt derzeit keine erweiterten Abfragefunktionen für Verzeichnisobjekte. Dies bedeutet, dass keine Unterstützung für die Abfrageparameter $count, $search und die Operatoren Not (not), Not equals (ne) und Ends with (endsWith) im Abfrageparameter $filter vorhanden ist. Weitere Informationen finden Sie unter Abfrageparameter in Microsoft Graph und erweiterten Abfragefunktionen in Microsoft Graph.

- Benutzer auflisten

- Erstellen eines Verbraucherbenutzers

- Abrufen eines Benutzers

- Aktualisieren eines Benutzers

- Löschen eines Benutzers

Benutzermigration

Schauen Sie sich dieses Video an, um zu erfahren, wie die Benutzermigration zu Azure AD B2C mithilfe der Microsoft Graph-API verwaltet werden kann.

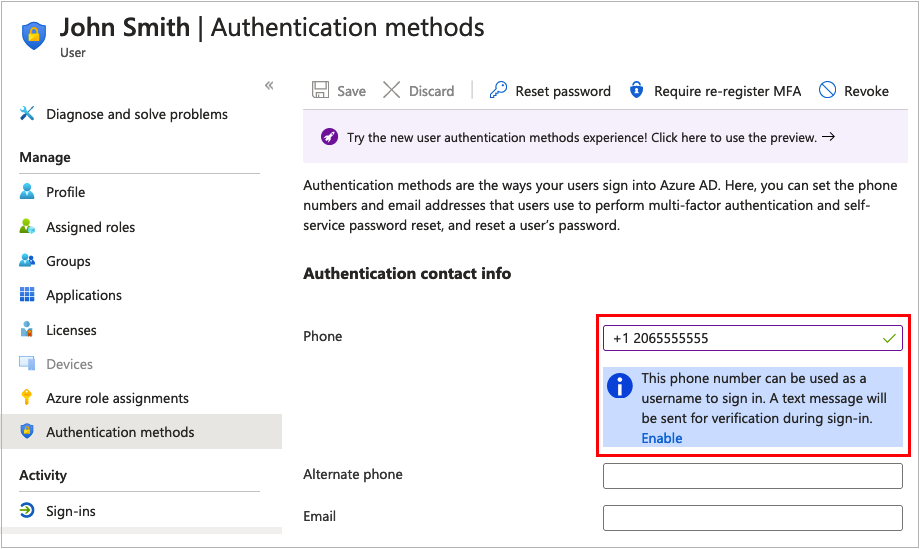

Verwaltung von Benutzertelefonnummern

Eine Telefonnummer, die von einem Benutzer zum Anmelden mit SMS oder Sprachanrufen odermehrstufiger Authentifizierung verwendet werden kann. Weitere Informationen finden Sie in der API der Microsoft Entra-Authentifizierungsmethoden.

Beachten Sie, dass der Listenvorgang nur aktivierte Telefonnummern zurückgibt. Die folgende Telefonnummer sollte für die Verwendung mit den Listenvorgängen aktiviert sein.

Hinweis

Eine richtig dargestellte Telefonnummer wird mit einem Leerzeichen zwischen der Landesvorwahl und der Telefonnummer gespeichert. Der Azure AD B2C-Dienst fügt diesen Speicherplatz derzeit nicht standardmäßig hinzu.

E-Mail-Adresse für Self-Service-Kennwortzurücksetzung

Eine E-Mail-Adresse, die von einem Benutzernamen-Anmeldekonto verwendet werden kann, um das Kennwort zurückzusetzen. Weitere Informationen finden Sie in der API der Microsoft Entra-Authentifizierungsmethoden.

Software-OATH-Tokenauthentifizierungsmethode

Ein Software-OATH-Token ist ein softwarebasierter Zahlengenerator, der den time-basierten OATH-Standard (One-Time Password, TOTP) für die mehrstufige Authentifizierung über eine Authentifikator-App verwendet. Verwenden Sie die Microsoft Graph-API, um ein Software-OATH-Token zu verwalten, das für einen Benutzer registriert ist:

Identitätsdienstleister

Verwalten Sie die Identitätsanbieter, die Für Ihre Benutzerflüsse in Ihrem Azure AD B2C-Mandanten verfügbar sind.

- Im Azure AD B2C-Mandanten verfügbare Identitätsanbieter auflisten

- Im Azure AD B2C-Mandanten konfigurierte Identitätsanbieter auflisten

- Erstellen Sie einen Identitätsanbieter

- Abrufen eines Identitätsanbieters

- Identitätsanbieter aktualisieren

- Löschen eines Identitätsanbieters

Benutzerablauf (Beta)

Konfigurieren Sie vordefinierte Richtlinien für die Registrierung, Anmeldung, kombinierte Registrierung und Anmeldung, Kennwortzurücksetzung und Profilaktualisierung.

- Auflisten von Benutzerflows

- Erstellen eines Benutzerablaufs

- Abrufen eines Benutzerflows

- Löschen eines Benutzerflows

Methoden für die Benutzerflussauthentifizierung (Beta)

Wählen Sie einen Mechanismus aus, mit dem Benutzer sich über lokale Konten registrieren lassen. Ein lokales Konto ist ein Konto, bei dem Azure AD B2C die Identitäts assertion abschließt. Weitere Informationen finden Sie unter Ressourcentyp „b2cAuthenticationMethodsPolicy“.

Benutzerdefinierte Richtlinien (Beta)

Mit den folgenden Vorgängen können Sie Ihre Azure AD B2C Trust Framework-Richtlinien verwalten, die als benutzerdefinierte Richtlinien bezeichnet werden.

- Auflisten aller in einem Mandanten konfigurierten Vertrauensframeworkrichtlinien

- Erstellen einer Vertrauensframeworkrichtlinie

- Eigenschaften einer bestehenden Vertrauensrahmenrichtlinie lesen

- Aktualisieren oder Erstellen einer Vertrauensframeworkrichtlinie.

- Löschen einer vorhandenen Vertrauensframeworkrichtlinie

Richtlinienschlüssel (Beta)

Das Identity Experience Framework speichert die geheimen Schlüssel, auf die in einer benutzerdefinierten Richtlinie verwiesen wird, um eine Vertrauensstellung zwischen Komponenten herzustellen. Diese geheimen Schlüssel können symmetrische oder asymmetrische Schlüssel/Werte sein. Im Azure-Portal werden diese Entitäten als Richtlinienschlüssel angezeigt.

Die Ressource auf oberster Ebene für Richtlinienschlüssel in der Microsoft Graph-API ist das Trusted Framework Keyset. Jedes Keyset enthält mindestens einen Schlüssel. Um einen Schlüssel zu erstellen, erstellen Sie zuerst eine leere Keymenge, und generieren Sie dann einen Schlüssel im Keyset. Sie können einen manuellen Geheimschlüssel erstellen, ein Zertifikat oder einen PKCS12-Schlüssel hochladen. Der Schlüssel kann ein generierter Geheimschlüssel, eine Zeichenfolge (z. B. das Facebook-Anwendungsgeheimnis) oder ein Zertifikat sein, das Sie hochladen. Wenn ein Keyset über mehrere Tasten verfügt, ist nur eine der Tasten aktiv.

Vertrauensframeworkrichtlinie – Keyset

- Vertrauensrahmen-Schlüsselsets auflisten

- Erstellen Sie einen Vertrauensframework-Schlüsselsatz

- Erhalten Sie ein Keyset

- Aktualisieren eines Vertrauensframework-Keysets

- Löschen von Vertrauensframework-Schlüsselsätzen

Trust Framework-Richtlinienschlüssel

- Aktuellen aktiven Schlüssel im Keyset abrufen

- Generieren eines Schlüssels in keyset

- Hochladen eines Zeichenfolgenbasierten Schlüssels

- Hochladen eines X.509-Zertifikats

- Hochladen eines PKCS12-Formatzertifikats

Anträge

- Anwendungen auflisten

- Erstellen einer Anwendung

- Anwendung aktualisieren

- ServicePrincipal erstellen

- oauth2Permission Grant erstellen

- Löschen der Anwendung

Eigenschaften der Anwendungserweiterung (Verzeichniserweiterung)

Anwendungserweiterungseigenschaften werden auch als Verzeichnis- oder Microsoft Entra-Erweiterungen bezeichnet. Um sie in Azure AD B2C zu verwalten, verwenden Sie den IdentityUserFlowAttribute-Ressourcentyp und die zugehörigen Methoden.

- Erstellen eines Benutzerfluss-Attributs

- Auflisten von Benutzerflussattributen

- Abrufen eines Benutzerfluss-Attributs

- Aktualisieren eines Benutzerfluss-Attributs

- Löschen eines Benutzerfluss-Attributs

Sie können bis zu 100 Verzeichniserweiterungswerte pro Benutzer speichern. Verwenden Sie zum Verwalten der Verzeichniserweiterungseigenschaften für einen Benutzer die folgenden Benutzer-APIs in Microsoft Graph.

- Benutzer aktualisieren: So schreiben oder entfernen Sie den Wert der Verzeichniserweiterungseigenschaft aus dem Benutzerobjekt.

-

Abrufen eines Benutzers: Zum Abrufen des Werts der Verzeichniserweiterung für den Benutzer. Die Eigenschaft wird standardmäßig über den

beta-Endpunkt zurückgegeben, jedoch nur bei$selectüber denv1.0-Endpunkt.

Bei Benutzerflüssen werden diese Erweiterungseigenschaften mithilfe des Azure-Portals verwaltet. Bei benutzerdefinierten Richtlinien erstellt Azure AD B2C die Eigenschaft für Sie, wenn die Richtlinie zum ersten Mal einen Wert in die Erweiterungseigenschaft schreibt.

Hinweis

In Der Microsoft Entra-ID werden Verzeichniserweiterungen über den ressourcentyp extensionProperty und die zugehörigen Methoden verwaltet. Da sie jedoch in B2C über die b2c-extensions-app App verwendet werden, die nicht aktualisiert werden sollte, werden sie in Azure AD B2C mithilfe des IdentityUserFlowAttribute-Ressourcentyps und der zugehörigen Methoden verwaltet.

Mandantennutzung

Verwenden Sie die API "Organisationsdetails abrufen ", um Ihr Verzeichnisgrößenkontingent abzurufen. Sie müssen den $select Abfrageparameter wie in der folgenden HTTP-Anforderung gezeigt hinzufügen:

GET https://graph.microsoft.com/v1.0/organization/organization-id?$select=directorySizeQuota

Ersetzen Sie organization-id durch Ihre Organisations- oder Mandanten-ID.

Die Antwort auf die oben genannte Anforderung sieht ähnlich wie der folgende JSON-Codeausschnitt aus:

{

"directorySizeQuota": {

"used": 156,

"total": 1250000

}

}

Überwachungsprotokolle

Weitere Informationen zum Zugreifen auf Azure AD B2C-Überwachungsprotokolle finden Sie unter Zugreifen auf Azure AD B2C-Überwachungsprotokolle.

Bedingter Zugriff

- Auflisten der integrierten Vorlagen für Szenarien mit Richtlinien für bedingten Zugriff

- Auflisten aller Richtlinien für bedingten Zugriff

- Lesezugriffeigenschaften und Beziehungen einer Richtlinie für bedingten Zugriff

- Erstellen einer neuen Richtlinie für bedingten Zugriff

- Aktualisieren einer Richtlinie für bedingten Zugriff

- Löschen einer Richtlinie für bedingten Zugriff

Abrufen oder Wiederherstellen gelöschter Benutzer und Anwendungen

Gelöschte Benutzer und Apps können nur wiederhergestellt werden, wenn sie innerhalb der letzten 30 Tage gelöscht wurden.

- Gelöschte Elemente auflisten

- Abrufen eines gelöschten Elements

- Wiederherstellen eines gelöschten Elements

- Dauerhaftes Löschen eines gelöschten Elements

Programmgesteuertes Verwalten von Microsoft Graph

Sie können Microsoft Graph auf zwei Arten verwalten:

- Delegierte Berechtigungen entweder der Benutzer oder ein Administrator stimmen den Berechtigungen zu, die die App anfordert. Der App wird die Berechtigung übertragen, als angemeldeter Benutzer Aufrufe an die Zielressource zu tätigen.

- Anwendungsberechtigungen werden von Apps verwendet, für die kein angemeldeter Benutzer erforderlich ist. Aus diesem Grund können nur Administratoren Anwendungsberechtigungen zustimmen.

Hinweis

Delegierte Berechtigungen für Benutzer, die sich über Benutzerflüsse oder benutzerdefinierte Richtlinien anmelden, können nicht für delegierte Berechtigungen für die Microsoft Graph-API verwendet werden.

Verwandte Inhalte

- Erkunden der Microsoft Graph-API

- Erkunden Sie Graph-Explorer , mit dem Sie Microsoft Graph-APIs ausprobieren und mehr darüber erfahren können.