Verwalten von Berechtigungen und Sicherheit für Rollen in Azure Automation

Die rollenbasierte Zugriffssteuerung von Azure (Azure RBAC) ermöglicht eine präzise Zugriffsverwaltung für Azure-Ressourcen. Mithilfe der rollenbasierten Zugriffssteuerung von Azure können Sie Aufgaben innerhalb Ihres Teams verteilen sowie Benutzern, Gruppen und Anwendungen nur den Zugriff gewähren, den diese zur Ausführung ihrer Aufgaben benötigen. Sie können Benutzern über das Azure-Portal, über Azure-Befehlszeilentools oder über Azure-Verwaltungs-APIs rollenbasierten Zugriff gewähren.

Rollen in Automation-Konten

Der Zugriff wird in Azure Automation erteilt, indem den Benutzern, Gruppen und Anwendungen im Automation-Kontenbereich die passende Azure-Rolle zugewiesen wird. Die folgenden vordefinierten Rollen werden von Automation-Konten unterstützt:

| Rolle | Beschreibung |

|---|---|

| Besitzer | Die Rolle „Besitzer“ erlaubt den Zugriff auf alle Ressourcen und Aktionen innerhalb eines Automation-Kontos, z.B. den Zugriff auf andere Benutzer, Gruppen und Anwendungen, um das Automation-Konto zu verwalten. |

| Mitwirkender | Die Rolle „Mitwirkender“ erlaubt Ihnen, fast alles zu verwalten. Das Einzige, was Sie nicht können, ist das Ändern der Zugriffsberechtigungen für ein Automation-Konto anderer Benutzer. |

| Leser | Mit der Rolle „Leser“ können Sie alle Ressourcen in einem Automation-Konto anzeigen, aber keine Änderungen vornehmen. |

| Mitwirkender für Automatisierung | Mit der Rolle „Mitwirkender für Automatisierung“ können Sie alle Ressourcen im Automation-Konto verwalten, mit Ausnahme von Änderungen an den Zugriffsberechtigungen anderer Benutzer für ein Automation-Konto. |

| Operator für Automation | Die Rolle „Operator für Automation“ ermöglicht das Anzeigen des Namens und der Eigenschaften des Runbooks sowie das Erstellen und Verwalten von Aufträgen für alle Runbooks in einem Automation-Konto. Diese Rolle ist hilfreich, wenn Sie Ihre Automation-Konten-Ressourcen wie Anmeldeinformationsobjekte und Runbooks vor Einblicken und Änderungen schützen, Mitgliedern Ihrer Organisation aber dennoch ermöglichen möchten, diese Runbooks auszuführen. |

| Automation-Auftragsoperator | Die Rolle „Automation-Auftragsoperator“ ermöglicht das Erstellen und Verwalten von Aufträgen für alle Runbooks in einem Automation-Konto. |

| Automation-Runbookoperator | Die Rolle „Automation-Runbookoperator“ ermöglicht das Lesen des Namens und der Eigenschaften eines Runbooks. |

| Log Analytics-Mitwirkender | Die Rolle „Log Analytics-Mitwirkender“ erlaubt Ihnen, alle Überwachungsdaten zu lesen und Überwachungseinstellungen zu bearbeiten. Das Bearbeiten von Überwachungseinstellungen schließt folgende Aufgaben ein: Hinzufügen der VM-Erweiterung zu VMs, Lesen von Speicherkontoschlüsseln zum Konfigurieren von Protokollsammlungen aus Azure Storage, Erstellen und Konfigurieren von Automation-Konten, Hinzufügen von Azure Automation-Features und Konfigurieren der Azure-Diagnose für alle Azure-Ressourcen. |

| Log Analytics-Leser | Die Rolle „Log Analytics-Leser“ erlaubt Ihnen, alle Überwachungsdaten anzuzeigen und zu durchsuchen sowie Überwachungseinstellungen anzuzeigen. Dies schließt auch die Anzeige der Konfiguration von Azure-Diagnosen für alle Azure-Ressourcen ein. |

| Überwachungsmitwirkender | Die Rolle „Überwachungsmitwirkender“ erlaubt Ihnen, alle Überwachungsdaten zu lesen und Überwachungseinstellungen zu aktualisieren. |

| Überwachungsleser | Die Rolle „Überwachungsleser“ ermöglicht Ihnen, alle Überwachungsdaten zu lesen. |

| Benutzerzugriffsadministrator | Mit der Rolle „Benutzerzugriffsadministrator“ können Sie den Benutzerzugriff auf Azure Automation-Konten verwalten. |

Rollenberechtigungen

Die folgenden Tabellen beschreiben die spezifischen Berechtigungen der einzelnen Rollen. Dazu gehören „Aktionen“, die Berechtigungen erteilen, und „Keine Aktionen“, die sie einschränken.

Besitzer

Ein Besitzer kann alles verwalten, einschließlich des Zugriffs. Die folgende Tabelle zeigt die Berechtigungen für die Rolle:

| Aktionen | Beschreibung |

|---|---|

| Microsoft.Automation/automationAccounts/* | Erstellen und Verwalten von Ressourcen aller Typen |

Mitwirkender

Ein Mitwirkender kann alles mit Ausnahme des Zugriffs verwalten. Die folgende Tabelle zeigt, welche Berechtigungen für die Rolle gewährt werden und welche nicht:

| Aktionen | Beschreibung |

|---|---|

| Microsoft.Automation/automationAccounts/* | Erstellen und Verwalten von Ressourcen aller Typen |

| Keine Aktionen | |

| Microsoft.Authorization/*/Delete | Löschen von Rollen und Rollenzuweisungen |

| Microsoft.Authorization/*/Write | Erstellen von Rollen und Rollenzuweisungen |

| Microsoft.Authorization/elevateAccess/Action | Kein Zugriff auf die Option zum Erstellen eines Benutzerzugriffsadministrators |

Leser

Hinweis

Wir haben vor Kurzem eine Änderung an der integrierten Rolle „Leser“ für das Automation-Konto vorgenommen. Weitere Informationen

Ein Leser kann alle Ressourcen in einem Automation-Konto anzeigen, aber keine Änderungen vornehmen.

| Aktionen | Beschreibung |

|---|---|

| Microsoft.Automation/automationAccounts/read | Anzeigen aller Ressourcen in ein Automation-Konto |

Mitwirkender für Automatisierung

Ein Mitwirkender für Automatisierung kann alle Ressourcen im Automation-Konto mit Ausnahme des Zugriffs verwalten. Die folgende Tabelle zeigt die Berechtigungen für die Rolle:

| Aktionen | Beschreibung |

|---|---|

| Microsoft.Automation/automationAccounts/* | Erstellen und Verwalten von Ressourcen aller Typen |

| Microsoft.Authorization/*/read | Lesen von Rollen und Rollenzuweisungen |

| Microsoft.Resources/deployments/* | Erstellen und Verwalten von Ressourcengruppenbereitstellungen |

| Microsoft.Resources/subscriptions/resourceGroups/read | Lesen von Ressourcengruppenbereitstellungen |

| Microsoft.Support/* | Erstellen und Verwalten von Supporttickets |

| Microsoft.Insights/ActionGroups/* | Lesen/Schreiben/Löschen einer Aktionsgruppe |

| Microsoft.Insights/ActivityLogAlerts/* | Lesen/Schreiben/Löschen von Aktivitätsprotokollwarnungen |

| Microsoft.Insights/diagnosticSettings/* | Lesen/Schreiben/Löschen von Diagnoseeinstellungen. |

| Microsoft.Insights/MetricAlerts/* | Lesen/Schreiben/Löschen von Metrikwarnungen (nahezu in Echtzeit). |

| Microsoft.Insights/ScheduledQueryRules/* | Protokollwarnungen für Lesen, Schreiben und Löschen in Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Auflisten der Schlüssel für einen Log Analytics-Arbeitsbereich |

Hinweis

Die Rolle „Mitwirkender für Automatisierung“ kann verwendet werden, um mithilfe der verwalteten Identität, sofern entsprechende Berechtigungen für die Zielressource festgelegt sind, oder mithilfe eines ausführenden Kontos auf eine beliebige Ressource zuzugreifen. Ein ausführendes Automation-Konto ist standardmäßig mit den Rechten von Mitwirkenden für das Abonnement konfiguriert. Befolgen Sie das Prinzip der geringsten Berechtigung und weisen Sie sorgfältig nur die Berechtigungen zu, die für die Ausführung Ihres Runbooks erforderlich sind. Beispiel: Wenn das Automatisierungskonto nur zum Starten oder Stoppen einer Azure-VM erforderlich ist, dann müssen die dem ausführenden Konto oder der verwalteten Identität zugewiesenen Berechtigungen nur zum Starten oder Beenden der VM dienen. Weisen Sie ebenso Lesezugriffsberechtigungen zu, wenn ein Runbook aus Blobspeicher liest.

Beim Zuweisen von Berechtigungen wird empfohlen, die rollenbasierte Zugriffssteuerung (Role Based Access Control, RBAC) von Azure zu verwenden, die einer verwalteten Identität zugewiesen ist. Sehen Sie sich unsere Empfehlungen für den besten Ansatz zur Verwendung einer system- oder benutzerseitig zugewiesenen verwalteten Identität an, einschließlich Verwaltung und Governance während der Lebensdauer.

Operator für Automation

Ein Operator für Automation kann Aufträge erstellen und verwalten sowie Runbooknamen und -Eigenschaften für alle Runbooks in einem Automation-Konto lesen.

Hinweis

Wenn Sie den Operatorzugriff auf einzelne Runbooks steuern möchten, legen Sie diese Rolle nicht fest. Verwenden Sie stattdessen kombiniert die Rollen Automation-Auftragsoperator und Automation-Runbookoperator.

Die folgende Tabelle zeigt die Berechtigungen für die Rolle:

| Aktionen | Beschreibung |

|---|---|

| Microsoft.Authorization/*/read | Lesen von Autorisierungen |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Lesen von Hybrid Runbook Worker-Ressourcen |

| Microsoft.Automation/automationAccounts/jobs/read | Auflisten von Aufträgen des Runbooks |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Fortsetzen eines angehaltenen Auftrags |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Abbrechen eines Auftrags in Bearbeitung |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Lesen der Auftragsdatenströme und -ausgabe |

| Microsoft.Automation/automationAccounts/jobs/output/read | Abrufen der Ausgabe eines Auftrags |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Anhalten eines Auftrags in Bearbeitung |

| Microsoft.Automation/automationAccounts/jobs/write | Erstellen von Aufträgen |

| Microsoft.Automation/automationAccounts/jobSchedules/read | Abrufen eines Azure Automation-Auftragszeitplans |

| Microsoft.Automation/automationAccounts/jobSchedules/write | Erstellen eines Azure Automation-Auftragszeitplans |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Abrufen des Arbeitsbereichs, der mit dem Automation-Konto verknüpft ist. |

| Microsoft.Automation/automationAccounts/read | Abrufen eines Azure Automation-Kontos |

| Microsoft.Automation/automationAccounts/runbooks/read | Abrufen eines Azure Automation-Runbooks |

| Microsoft.Automation/automationAccounts/schedules/read | Abrufen eines Azure Automation-Zeitplanassets |

| Microsoft.Automation/automationAccounts/schedules/write | Erstellen oder Aktualisieren eines Azure Automation-Zeitplanassets |

| Microsoft.Resources/subscriptions/resourceGroups/read | Lesen von Rollen und Rollenzuweisungen |

| Microsoft.Resources/deployments/* | Erstellen und Verwalten von Ressourcengruppenbereitstellungen |

| Microsoft.Insights/alertRules/* | Erstellen und Verwalten von Warnungsregeln |

| Microsoft.Support/* | Erstellen und Verwalten von Supporttickets |

| Microsoft.ResourceHealth/availabilityStatuses/read | Ruft den Verfügbarkeitsstatus für alle Ressourcen im angegebenen Bereich ab. |

Automation-Auftragsoperator

Die Rolle „Automation-Auftragsoperator“ wird im Bereich des Automation-Kontos vergeben. So können mit Operatorberechtigungen Aufträge für alle Runbooks in dem Konto erstellt und verwaltet werden. Wenn der Rolle „Auftragsoperator“ Leseberechtigungen für die Ressourcengruppe mit dem Automation-Konto erteilt werden, können Mitglieder der Rolle Runbooks starten. Sie haben jedoch nicht die Möglichkeit, sie zu erstellen, zu bearbeiten oder zu löschen.

Die folgende Tabelle zeigt die Berechtigungen für die Rolle:

| Aktionen | Beschreibung |

|---|---|

| Microsoft.Authorization/*/read | Lesen von Autorisierungen |

| Microsoft.Automation/automationAccounts/jobs/read | Auflisten von Aufträgen des Runbooks |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Fortsetzen eines angehaltenen Auftrags |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Abbrechen eines Auftrags in Bearbeitung |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Lesen der Auftragsdatenströme und -ausgabe |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Anhalten eines Auftrags in Bearbeitung |

| Microsoft.Automation/automationAccounts/jobs/write | Erstellen von Aufträgen |

| Microsoft.Resources/subscriptions/resourceGroups/read | Lesen von Rollen und Rollenzuweisungen |

| Microsoft.Resources/deployments/* | Erstellen und Verwalten von Ressourcengruppenbereitstellungen |

| Microsoft.Insights/alertRules/* | Erstellen und Verwalten von Warnungsregeln |

| Microsoft.Support/* | Erstellen und Verwalten von Supporttickets |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Liest eine Hybrid Runbook Worker-Gruppe. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Ruft die Ausgabe eines Auftrags ab. |

Automation-Runbookoperator

Die Rolle „Automation-Runbookoperator“ wird im Runbookbereich vergeben. Ein Automation-Runbookoperator kann den Namen und die Eigenschaften eines Runbooks anzeigen. Zusammen mit der Rolle Automation-Auftragsoperator ermöglicht diese Rolle dem Operator zudem das Erstellen und Verwalten von Aufträgen für das Runbook. Die folgende Tabelle zeigt die Berechtigungen für die Rolle:

| Aktionen | Beschreibung |

|---|---|

| Microsoft.Automation/automationAccounts/runbooks/read | Auflisten der Runbooks |

| Microsoft.Authorization/*/read | Lesen von Autorisierungen |

| Microsoft.Resources/subscriptions/resourceGroups/read | Lesen von Rollen und Rollenzuweisungen |

| Microsoft.Resources/deployments/* | Erstellen und Verwalten von Ressourcengruppenbereitstellungen |

| Microsoft.Insights/alertRules/* | Erstellen und Verwalten von Warnungsregeln |

| Microsoft.Support/* | Erstellen und Verwalten von Supporttickets |

Log Analytics-Mitwirkender

Ein Log Analytics-Mitwirkender kann alle Überwachungsdaten lesen und Überwachungseinstellungen bearbeiten. Das Bearbeiten von Überwachungseinstellungen schließt folgende Aufgaben ein: Hinzufügen der VM-Erweiterung zu VMs, Lesen von Speicherkontoschlüsseln zum Konfigurieren von Protokollsammlungen aus Azure Storage, Erstellen und Konfigurieren von Automation-Konten, Hinzufügen von Features und Konfigurieren der Azure-Diagnose für alle Azure-Ressourcen. Die folgende Tabelle zeigt die Berechtigungen für die Rolle:

| Aktionen | Beschreibung |

|---|---|

| */Lesen | Lesen von Ressourcen aller Typen mit Ausnahme geheimer Schlüssel |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | Erstellen und Verwalten von VM-Erweiterungen |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | Auflisten von klassischen Speicherkontoschlüsseln |

| Microsoft.Compute/virtualMachines/extensions/* | Erstellen und Verwalten von klassischen VM-Erweiterungen |

| Microsoft.Insights/alertRules/* | Lesen/Schreiben/Löschen von Warnungsregeln. |

| Microsoft.Insights/diagnosticSettings/* | Lesen/Schreiben/Löschen von Diagnoseeinstellungen. |

| Microsoft.OperationalInsights/* | Verwalten von Azure Monitor-Protokollen. |

| Microsoft.OperationsManagement/* | Verwalten von Azure Automation-Features in Arbeitsbereichen |

| Microsoft.Resources/deployments/* | Erstellen und Verwalten von Ressourcengruppenbereitstellungen |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | Erstellen und Verwalten von Ressourcengruppenbereitstellungen |

| Microsoft.Storage/storageAccounts/listKeys/action | Auflisten von Speicherkontoschlüsseln |

| Microsoft.Support/* | Erstellen und Verwalten von Supporttickets |

| Microsoft.HybridCompute/machines/extensions/write | Installiert oder aktualisiert eine Azure Arc-Erweiterung. |

Log Analytics-Leser

Ein Log Analytics-Leser kann alle Überwachungsdaten anzeigen und durchsuchen sowie Überwachungseinstellungen anzeigen. Hierzu zählt auch die Anzeige der Konfiguration von Azure-Diagnosen für alle Azure-Ressourcen. Die folgende Tabelle zeigt, welche Berechtigungen für die Rolle gewährt werden und welche nicht:

| Aktionen | Beschreibung |

|---|---|

| */Lesen | Lesen von Ressourcen aller Typen mit Ausnahme geheimer Schlüssel |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Verwalten von Abfragen in Azure Monitor-Protokollen. |

| Microsoft.OperationalInsights/workspaces/search/action | Durchsuchen von Azure Monitor-Protokolldaten. |

| Microsoft.Support/* | Erstellen und Verwalten von Supporttickets |

| Keine Aktionen | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | Kein Lesezugriff auf freigegebene Zugriffsschlüssel |

Überwachungsmitwirkender

Ein Überwachungsmitwirkender kann alle Überwachungsdaten lesen und Überwachungseinstellungen aktualisieren. Die folgende Tabelle zeigt die Berechtigungen für die Rolle:

| Aktionen | Beschreibung |

|---|---|

| */Lesen | Lesen von Ressourcen aller Typen mit Ausnahme geheimer Schlüssel |

| Microsoft.AlertsManagement/alerts/* | Verwalten von Warnungen |

| Microsoft.AlertsManagement/alertsSummary/* | Verwalten des Warnungsdashboards |

| Microsoft.Insights/AlertRules/* | Verwalten von Warnungsregeln |

| Microsoft.Insights/components/* | Verwalten von Application Insights-Komponenten |

| Microsoft.Insights/DiagnosticSettings/* | Verwalten von Diagnoseeinstellungen |

| Microsoft.Insights/eventtypes/* | Auflisten von Aktivitätsprotokollereignissen (Verwaltungsereignissen) in einem Abonnement. Diese Berechtigung gilt sowohl für den programmgesteuerten als auch für den Portalzugriff auf das Aktivitätsprotokoll. |

| Microsoft.Insights/LogDefinitions/* | Diese Berechtigung ist für Benutzer notwendig, die über das Portal auf Aktivitätsprotokolle zugreifen müssen. Auflisten der Protokollkategorien im Aktivitätsprotokoll. |

| Microsoft.Insights/MetricDefinitions/* | Lesen von Metrikdefinitionen (Liste der verfügbaren Metriktypen für eine Ressource). |

| Microsoft.Insights/Metrics/* | Lesen von Metriken für eine Ressource. |

| Microsoft.Insights/Register/Action | Registriert den Microsoft.Insights-Anbieter. |

| Microsoft.Insights/webtests/* | Verwalten von Application Insights-Webtests |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Verwalten von Azure Monitor-Protokolllösungspaketen. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | Verwalten von Azure Monitor-Protokollen: gespeicherte Suchen. |

| Microsoft.OperationalInsights/workspaces/search/action | Durchsuchen von Log Analytics-Arbeitsbereichen. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Auflisten der Schlüssel für einen Log Analytics-Arbeitsbereich. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Verwalten von Azure Monitor-Protokollen: Speichererkenntniskonfigurationen. |

| Microsoft.Support/* | Erstellen und Verwalten von Supporttickets |

| Microsoft.WorkloadMonitor/workloads/* | Verwalten von Workloads |

Überwachungsleser

Ein Überwachungsleser kann alle Überwachungsdaten lesen. Die folgende Tabelle zeigt die Berechtigungen für die Rolle:

| Aktionen | Beschreibung |

|---|---|

| */Lesen | Lesen von Ressourcen aller Typen mit Ausnahme geheimer Schlüssel |

| Microsoft.OperationalInsights/workspaces/search/action | Durchsuchen von Log Analytics-Arbeitsbereichen. |

| Microsoft.Support/* | Erstellen und Verwalten von Support-Tickets |

Benutzerzugriffsadministrator

Ein Benutzerzugriffsadministrator kann den Benutzerzugriff auf Azure-Ressourcen verwalten. Die folgende Tabelle zeigt die Berechtigungen für die Rolle:

| Aktionen | Beschreibung |

|---|---|

| */Lesen | Lesen aller Ressourcen |

| Microsoft.Authorization/* | Verwalten der Autorisierung |

| Microsoft.Support/* | Erstellen und Verwalten von Support-Tickets |

Zugriffsberechtigungen für die Rolle „Leser“

Wichtig

Um den generellen Azure Automation-Sicherheitsstatus zu stärken, hätte der integrierte RBAC „Leser“ keinen Zugriff auf Automation-Kontoschlüssel über den API-Aufruf GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION.

Die integrierte Rolle „Leser“ für das Automation-Konto kann nicht API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION verwenden, um die Automation-Kontoschlüssel abzurufen. Dies ist ein Vorgang mit hohen Berechtigungen, der vertrauliche Informationen bereitstellt, die ein Sicherheitsrisiko für einen unerwünschten böswilligen Akteur mit niedrigen Berechtigungen darstellen können, der Zugriff auf Automation-Kontoschlüssel erhalten und dann Aktionen mit erhöhten Rechten ausführen kann.

Für den Zugriff auf API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION wird empfohlen, zu den integrierten Rollen wie „Besitzer“, „Mitwirkender“ oder „Automation-Mitwirkender“ zu wechseln, um auf die Automation-Kontoschlüssel zuzugreifen. Diese Rollen verfügen standardmäßig über die Berechtigung listKeys (Schlüssel auflisten). Als bewährte Methode wird empfohlen, eine benutzerdefinierte Rolle mit eingeschränkten Berechtigungen für den Zugriff auf die Automation-Kontoschlüssel zu erstellen. Für eine benutzerdefinierte Rolle müssen Sie der Rollendefinition die Berechtigung Microsoft.Automation/automationAccounts/listKeys/action hinzufügen.

Erfahren Sie mehr über das Erstellen einer benutzerdefinierten Rolle aus dem Azure-Portal.

Berechtigungen für die Featureeinrichtung

In den folgenden Abschnitten werden die minimal erforderlichen Berechtigungen beschrieben, die für das Aktivieren der Features Updateverwaltung und Änderungsnachverfolgung und Bestand benötigt werden.

Berechtigungen für das Aktivieren von Updateverwaltung und Änderungsnachverfolgung und Bestand für einen virtuellen Computer

| Aktion | Berechtigung | Mindestumfang |

|---|---|---|

| Neue Bereitstellung schreiben | Microsoft.Resources/deployments/* | Abonnement |

| Neue Ressourcengruppe schreiben | Microsoft.Resources/subscriptions/resourceGroups/write | Abonnement |

| Neuen Standardarbeitsbereich erstellen | Microsoft.OperationalInsights/workspaces/write | Resource group |

| Neues Konto erstellen | Microsoft.Automation/automationAccounts/write | Resource group |

| Arbeitsbereich mit Konto verknüpfen | Microsoft.OperationalInsights/workspaces/write Microsoft.Automation/automationAccounts/read |

Workspace Automation-Konto |

| MMA-Erweiterung erstellen | Microsoft.Compute/virtualMachines/write | Virtueller Computer |

| Gespeicherten Suchvorgang erstellen | Microsoft.OperationalInsights/workspaces/write | Arbeitsbereich |

| Bereichskonfiguration erstellen | Microsoft.OperationalInsights/workspaces/write | Arbeitsbereich |

| Statusüberprüfung des Onboardings – Arbeitsbereich lesen | Microsoft.OperationalInsights/workspaces/read | Arbeitsbereich |

| Statusüberprüfung des Onboardings – Eigenschaft des verknüpften Arbeitsbereichs von Konto lesen | Microsoft.Automation/automationAccounts/read | Automation-Konto |

| Statusüberprüfung des Onboardings – Lösung lesen | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Lösung |

| Statusüberprüfung des Onboardings – VM lesen | Microsoft.Compute/virtualMachines/read | Virtueller Computer |

| Statusüberprüfung des Onboardings – Konto lesen | Microsoft.Automation/automationAccounts/read | Automation-Konto |

| Arbeitsbereichsüberprüfung des Onboardings für die VM1 | Microsoft.OperationalInsights/workspaces/read | Abonnement |

| Registrieren des Log Analytics-Anbieters | Microsoft.Insights/register/action | Abonnement |

1 Diese Berechtigung ist für das Aktivieren der Features über die Benutzeroberfläche des VM-Portals erforderlich.

Berechtigungen für das Aktivieren von Updateverwaltung und Änderungsnachverfolgung und Bestand über ein Automation-Konto

| Aktion | Berechtigung | Mindestumfang |

|---|---|---|

| Neue Bereitstellung erstellen | Microsoft.Resources/deployments/* | Abonnement |

| Erstellen einer neuen Ressourcengruppe | Microsoft.Resources/subscriptions/resourceGroups/write | Abonnement |

| AutomationOnboarding-Blatt – neuen Arbeitsbereich erstellen | Microsoft.OperationalInsights/workspaces/write | Resource group |

| AutomationOnboarding-Blatt – verknüpften Arbeitsbereich lesen | Microsoft.Automation/automationAccounts/read | Automation-Konto |

| AutomationOnboarding-Blatt – Lösung lesen | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Lösung |

| AutomationOnboarding-Blatt – Arbeitsbereich lesen | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Arbeitsbereich |

| Link für Arbeitsbereich und Konto erstellen | Microsoft.OperationalInsights/workspaces/write | Arbeitsbereich |

| Konto für Shoebox schreiben | Microsoft.Automation/automationAccounts/write | Konto |

| Gespeicherten Suchvorgang erstellen/bearbeiten | Microsoft.OperationalInsights/workspaces/write | Arbeitsbereich |

| Bereichskonfiguration erstellen/bearbeiten | Microsoft.OperationalInsights/workspaces/write | Arbeitsbereich |

| Registrieren des Log Analytics-Anbieters | Microsoft.Insights/register/action | Abonnement |

| Schritt 2: Aktivieren mehrerer VMs | ||

| VMOnboarding-Blatt – MMA-Erweiterung erstellen | Microsoft.Compute/virtualMachines/write | Virtueller Computer |

| Gespeicherten Suchvorgang erstellen/bearbeiten | Microsoft.OperationalInsights/workspaces/write | Arbeitsbereich |

| Bereichskonfiguration erstellen/bearbeiten | Microsoft.OperationalInsights/workspaces/write | Arbeitsbereich |

Verwalten von Rollenberechtigungen für Hybrid Worker-Gruppen und Hybrid Worker

Sie können benutzerdefinierte Azure-Rollen in Automation erstellen und Hybrid Worker-Gruppen und Hybrid Workern die folgenden Berechtigungen erteilen.

- Erweiterungsbasierter Hybrid Runbook Worker.

- Agent-basierter Windows Hybrid Runbook Worker.

- Agent-basierter Linux Hybrid Runbook Worker.

Berechtigungen für die Updateverwaltung

Mit der Updateverwaltung können Updatebereitstellungen für Computer in mehreren Abonnements im selben Microsoft Entra-Mandanten oder über Mandanten hinweg mithilfe von Azure Lighthouse bewertet und geplant werden. In der folgenden Tabelle sind die zum Verwalten von Bereitstellungen der Updateverwaltung benötigten Berechtigungen aufgelistet.

| Ressource | Rolle | Umfang |

|---|---|---|

| Automation-Konto | Mitwirkender von virtuellen Computern | Ressourcengruppe für das Konto |

| Log Analytics-Arbeitsbereich | Log Analytics-Mitwirkender | Log Analytics-Arbeitsbereich |

| Log Analytics-Arbeitsbereich | Log Analytics-Leser | Abonnement |

| Lösung | Log Analytics-Mitwirkender | Lösung |

| Virtueller Computer | Mitwirkender von virtuellen Computern | Virtueller Computer |

| Aktionen auf virtuellem Computer | ||

| Anzeigen des Verlaufs der Ausführung des Updatezeitplans (Ausführungen des Computers für die Softwareupdatekonfiguration) | Leser | Automation-Konto |

| Aktionen auf dem virtuellen Computer | Berechtigung | |

| Erstellen eines Updatezeitplans (Softwareupdatekonfigurationen) | Microsoft.Compute/virtualMachines/write | Für statische VM-Listen und Ressourcengruppen |

| Erstellen eines Updatezeitplans (Softwareupdatekonfigurationen) | Microsoft.OperationalInsights/workspaces/analytics/query/action | Für die Arbeitsbereichsressourcen-ID bei Verwendung einer dynamischen Liste, die nicht aus Azure stammt. |

Hinweis

Wenn Sie die Updateverwaltung verwenden, stellen Sie sicher, dass die Ausführungsrichtlinie für Skripts RemoteSigned lautet.

Konfigurieren der rollenbasierten Zugriffssteuerung von Azure für Automation-Konten

Der folgende Abschnitt veranschaulicht das Konfigurieren der rollenbasierten Zugriffssteuerung von Azure für Automation-Konten über das Azure-Portal und PowerShell.

Konfigurieren der rollenbasierten Zugriffssteuerung von Azure über das Azure-Portal

Melden Sie sich beim Azure-Portal an, und öffnen Sie auf der Seite Automation-Konten Ihr Automation-Konto.

Wählen Sie Zugriffssteuerung (IAM) und dann eine Rolle aus der Liste der verfügbaren Rollen aus. Sie können jede der verfügbaren integrierten Rollen, die von Automation-Konten unterstützt werden, oder auch eine eigene, benutzerdefinierte Rolle auswählen. Weisen Sie die Rolle einem Benutzer zu, dem Sie Berechtigungen erteilen möchten.

Ausführliche Informationen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Hinweis

Sie können die rollenbasierte Zugriffssteuerung nur im Automation-Kontobereich einrichten und nicht bei einer beliebigen Ressource unter dem Automation-Konto.

Entfernen von Rollenzuweisungen für Benutzer*innen

Sie können die Zugriffsberechtigung eines Benutzers, der selbst nicht das Automation-Konto verwaltet oder nicht mehr für die Organisation arbeitet, entfernen. Die folgenden Schritte zeigen, wie Sie die Rollenzuweisungen von Benutzer*innen entfernen. Ausführliche Anweisungen finden Sie unter Entfernen von Azure-Rollenzuweisungen:

Öffnen Sie das Blatt Zugriffssteuerung (IAM) für einen Bereich, z.B. für eine Verwaltungsgruppe, ein Abonnement, eine Ressourcengruppe oder eine Ressource, für das bzw. die Sie den Zugriff entfernen möchten.

Wählen Sie die Registerkarte Rollenzuweisungen aus, um alle Rollenzuweisungen für diesen Bereich anzuzeigen.

Aktivieren Sie in der Liste der Rollenzuweisungen das Kontrollkästchen neben dem Benutzer mit der zu entfernenden Rollenzuweisung.

Wählen Sie Entfernen.

Konfigurieren der rollenbasierten Zugriffssteuerung von Azure über PowerShell

Sie können den rollenbasierten Zugriff für ein Automation-Konto auch mit den folgenden Azure PowerShell-Cmdlets konfigurieren:

Get-AzRoleDefinition listet alle in Microsoft Entra ID verfügbaren Azure-Rollen auf. Sie können dieses Cmdlet mit dem Parameter Name verwenden, um alle Aktionen aufzulisten, die eine bestimmte Rolle ausführen kann.

Get-AzRoleDefinition -Name 'Automation Operator'

Im Folgenden sehen Sie die Beispielausgabe:

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Get-AzRoleAssignment listet die Azure-Rollenzuweisungen für den angegebenen Bereich auf. Ohne Parameter gibt dieses Cmdlet alle Rollenzuweisungen zurück, die in diesem Abonnement erstellt wurden. Verwenden Sie den ExpandPrincipalGroups-Parameter, um die Zugriffszuweisungen für den festgelegten Benutzer sowie die Gruppen, denen der Benutzer angehört, aufzulisten.

Beispiel: Verwenden Sie das folgende Cmdlet, um alle Benutzer*innen innerhalb eines Automation-Kontos mit ihren Rollen aufzulisten.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Im Folgenden sehen Sie die Beispielausgabe:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb

ObjectType : User

Verwenden Sie New-AzRoleAssignment, um Benutzern, Gruppen und Anwendungen die Zugriffsberechtigung für einen bestimmten Bereich zuzuweisen.

Beispiel: Verwenden Sie den folgenden Befehl, um einem Benutzer die Rolle „Operator für Automation“ im Geltungsbereich des Automation-Kontos zuzuweisen.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Im Folgenden sehen Sie die Beispielausgabe:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : bbbbbbbb-1111-2222-3333-cccccccccccc

ObjectType : User

Verwenden Sie Remove-AzRoleAssignment, um den Zugriff eines angegebenen Benutzers, einer Gruppe oder einer Anwendung für einen bestimmten Bereich zu entfernen.

Beispiel: Verwenden Sie den folgenden Befehl, um Benutzer*innen aus der Rolle „Operator für Automation“ im Geltungsbereich des Automation-Kontos zu entfernen.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Ersetzen Sie im vorherigen Beispiel sign-in ID of a user you wish to remove, SubscriptionID, Resource Group Name und Automation account name durch Ihre Kontodetails. Wählen Sie Ja, wenn Sie zum Bestätigen aufgefordert werden, bevor Sie mit dem Entfernen von Benutzerrollenzuweisungen fortfahren.

Berechtigungen der Rolle „Operator für Automation“ – Automation-Konto

Wenn ein Benutzer, dem im Automation-Kontobereich die Rolle „Operator für Automation“ zugewiesen wurde, das ihm zugewiesene Automation-Konto aufruft, kann er nur die Liste mit den Runbooks, Runbookaufträgen und Zeitplänen sehen, die im Automation-Konto erstellt wurden. Dieser Benutzer kann die Definitionen dieser Elemente nicht anzeigen. Der Benutzer kann den Runbookauftrag starten, beenden, unterbrechen, fortsetzen oder planen. Der Benutzer hat jedoch keinen Zugriff auf andere Automation-Ressourcen wie Konfigurationen, Hybrid Runbook Worker-Gruppen oder DSC-Knoten.

Konfigurieren der rollenbasierten Zugriffssteuerung von Azure für Runbooks

Mit Azure Automation können Sie bestimmten Runbooks Azure-Rollen zuweisen. Führen Sie das folgende Skript aus, um einen Benutzer einem bestimmten Runbook hinzuzufügen. Das Skript kann von einem Automation-Kontoadministrator oder einem Mandantenadministrator ausgeführt werden.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

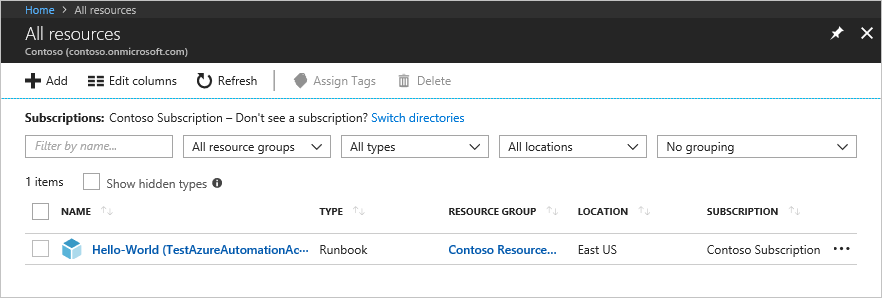

Nach Ausführung des Skripts muss der/die Benutzer*in sich im Azure-Portal anmelden und Alle Ressourcen auswählen. In der Liste kann der Benutzer das Runbook sehen, für das er als Automation-Runbookoperator hinzugefügt wurde.

Berechtigungen der Rolle „Operator für Automation“ – Runbook

Wenn ein Benutzer, dem im Runbookbereich die Rolle „Operator für Automation“ zugewiesen wurde, ein ihm zugewiesenes Runbook aufruft, kann er nur das Runbook starten und die Runbookaufträge ansehen.

Nächste Schritte

- Weitere Informationen zu Sicherheitsrichtlinien finden Sie unter Bewährte Sicherheitsmethoden in Azure Automation.

- Weitere Informationen zu Azure RBAC mithilfe von PowerShell finden Sie unter Hinzufügen oder Entfernen von Azure-Rollenzuweisungen mithilfe von Azure PowerShell.

- Ausführliche Informationen zu Runbooktypen finden Sie unter Azure Automation-Runbooktypen.

- Informationen zum Starten eines Runbooks finden Sie unter Starten eines Runbooks in Azure Automation.