Auswerten von Servern mit Azure Arc-Unterstützung auf einem virtuellen Azure-Computer

Server mit Azure Arc-Unterstützung sollen Ihnen helfen, Server, die lokal oder in anderen Clouds ausgeführt werden, mit Azure zu verbinden. Normalerweise würden Sie keinen virtuellen Azure-Computer mit Azure Arc verbinden, da alle gleichen Funktionen nativ für diese virtuellen Computer verfügbar sind. Virtuelle Azure-Computer verfügen bereits über eine Darstellung in Azure Resource Manager, VM-Erweiterungen, verwalteten Identitäten und Azure-Richtlinien. Wenn Sie versuchen, Server mit Azure Arc-Unterstützung auf einem virtuellen Azure-Computer zu installieren, erhalten Sie die Fehlermeldung, dass dies nicht unterstützt wird.

Sie können keine Server mit Azure Arc-Unterstützung auf einem virtuellen Azure-Computer für Produktionsszenarien installieren, es ist jedoch möglich, Server mit Azure Arc-Unterstützung so zu konfigurieren, dass sie nur zu Auswertungs- und Testzwecken auf einem virtuellen Azure-Computer ausgeführt werden. In diesem Artikel erfahren Sie, wie Sie einen virtuellen Azure-Computer für Testzwecke wie einen lokalen Server vorbereiten.

Hinweis

Die Schritte in diesem Artikel sind für virtuelle Computer vorgesehen, die in der Azure-Cloud gehostet werden. Azure Arc-fähige Server werden auf virtuellen Computern, die auf Azure Stack Hub oder Azure Stack Edge ausgeführt werden, nicht unterstützt.

Voraussetzungen

- Ihr Konto ist der Rolle Mitwirkender von virtuellen Computern zugewiesen. Zum Registrieren und Verwalten des virtuellen Azure-Computers mit Servern mit Azure Arc-Unterstützung sind Sie Mitglied der Rolle Ressourcenadministrator für Azure Connected Machine oder Mitwirkender in der Ressourcengruppe.

- Auf dem virtuellen Azure-Computer wird ein Betriebssystem ausgeführt, das von Servern mit Azure Arc-Unterstützung unterstützt wird. Wenn Sie über keinen virtuellen Azure-Computer verfügen, können Sie eine einfache Windows-VM oder eine einfache Ubuntu Linux 18.04 LTS-VM bereitstellen.

- Ihre Azure-VM verfügt über eine ausgehende Kommunikation, um das Azure Connected Machine-Agent-Paket für Windows aus dem Microsoft Download Center und für Linux aus dem Microsoft-Paketrepository herunterzuladen. Wenn ausgehende Verbindungen mit dem Internet nach Ihrer IT-Sicherheitsrichtlinie eingeschränkt sind, können Sie das Agent-Paket manuell herunterladen und in einen Ordner auf dem virtuellen Azure-Computer kopieren.

- Ein Konto mit erhöhten Rechten (d. h. Administrator oder Root) auf dem virtuellen Computer und RDP- oder SSH-Zugriff auf den virtuellen Computer.

Zusammenfassung der Schritte

Für die Verwaltung Ihrer Azure-VM als Server mit Azure Arc-Unterstützung müssen Sie die folgenden Änderungen an der Azure-VM vornehmen, bevor Sie Server mit Azure Arc-Unterstützung installieren und konfigurieren können.

Entfernen Sie alle VM-Erweiterungen, die auf dem virtuellen Azure-Computer bereitgestellt wurden, z. B. den Azure Monitor-Agent. Während Server mit Azure Arc-Unterstützung viele der gleichen Erweiterungen wie virtuelle Azure-Computer unterstützen, kann der Azure Connected Machine-Agent entsprechende VM-Erweiterungen nicht verwalten, die bereits auf dem virtuellen Computer bereitgestellt wurden.

Deaktivieren Sie den Azure Windows- oder Linux-Gast-Agent. Der Gast-Agent der Azure-VM dient einem ähnlichen Zweck wie der Azure Connected Machine-Agent. Um Konflikte zwischen den beiden zu vermeiden, muss der Azure-VM-Agent deaktiviert werden. Sobald er deaktiviert ist, können Sie keine VM-Erweiterungen oder bestimmte Azure-Dienste verwenden.

Erstellen Sie eine Sicherheitsregel, um den Zugriff auf Azure Instance Metadata Service (IMDS) zu verweigern. IMDS ist eine REST-API, die Anwendungen aufrufen können, um Informationen zur Darstellung des virtuellen Computers in Azure abzurufen, einschließlich Ressourcen-ID und Standort. IMDS bietet auch Zugriff auf alle verwalteten Identitäten, die dem Computer zugewiesen sind. Server mit Azure Arc-Unterstützung bieten eine eigene IMDS-Implementierung und geben Informationen über die Azure Arc-Darstellung des virtuellen Computers zurück. Um Situationen zu vermeiden, in denen beide IMDS-Endpunkte verfügbar sind und Apps zwischen den beiden Endpunkten wählen müssen, blockieren Sie den Zugriff auf die Azure-VM-IMDS, sodass nur die IMDS-Implementierung für Server mit Azure Arc-Unterstützung verfügbar ist.

Nachdem Sie diese Änderungen vorgenommen haben, verhält sich Ihr virtueller Azure-Computer wie jeder andere Computer oder Server außerhalb von Azure und befindet sich am erforderlichen Startpunkt, um Server mit Azure Arc-Unterstützung zu installieren und auszuwerten.

Wenn Server mit Azure Arc-Unterstützung auf dem virtuellen Computer konfiguriert sind, werden zwei entsprechende Darstellungen in Azure angezeigt. Eine ist die Azure-VM-Ressource mit einem Microsoft.Compute/virtualMachines-Ressourcentyp, die andere eine Azure Arc-Ressource mit einem Microsoft.HybridCompute/machines-Ressourcentyp. Da die Verwaltung des Gastbetriebssystems vom freigegebenen physischen Hostserver verhindert wird, ist die beste Möglichkeit, sich die beiden Ressourcen vorzustellen, dass die Azure-VM-Ressource die virtuelle Hardware für Ihren virtuellen Computer ist. Nun können Sie den Energiezustand steuern und Informationen zu seiner SKU, dem Netzwerk und den Speicherkonfigurationen anzeigen. Die Azure Arc-Ressource verwaltet das Gastbetriebssystem auf diesem virtuellen Computer und kann verwendet werden, um Erweiterungen zu installieren, Konformitätsdaten für Azure Policy anzuzeigen und alle anderen von Servern mit Azure Arc-Unterstützung unterstützten Aufgaben auszuführen.

Leitfaden mit Schrittanleitungen

Hinweis

Legen Sie für Windows die Umgebungsvariable so fest, dass ARC auf einer Azure-VM-Installation außer Kraft gesetzt wird.

[System.Environment]::SetEnvironmentVariable("MSFT_ARC_TEST",'true', [System.EnvironmentVariableTarget]::Machine)

Legen Sie für Linux die Umgebungsvariable so fest, dass ARC auf einer Azure-VM-Installation außer Kraft gesetzt wird.

export MSFT_ARC_TEST=true

Entfernen Sie alle VM-Erweiterungen auf dem virtuellen Azure-Computer.

Navigieren Sie im Azure-Portal zu Ihrer Azure-VM-Ressource, und wählen Sie im linken Bereich die Option Erweiterungen aus. Wenn Erweiterungen auf dem virtuellen Computer installiert sind, wählen Sie jede Erweiterung einzeln aus, und wählen Sie dann Deinstallieren aus. Warten Sie, bis die Deinstallation aller Erweiterungen abgeschlossen ist, bevor Sie mit Schritt 2 fortfahren.

Deaktivieren Sie den Azure-VM-Gast-Agent.

Um den Azure VM-Gast-Agent zu deaktivieren, stellen Sie mithilfe der Remotedesktopverbindung (Windows) oder SSH (Linux) eine Verbindung mit Ihrem virtuellen Computer her, und führen Sie die folgenden Befehle aus, um den Gast-Agent zu deaktivieren.

Führen Sie für Windows die folgenden PowerShell-Befehle aus:

Set-Service WindowsAzureGuestAgent -StartupType Disabled -Verbose Stop-Service WindowsAzureGuestAgent -Force -VerboseFür Linux führen Sie die folgenden Befehle aus:

sudo systemctl stop walinuxagent sudo systemctl disable walinuxagentBlockieren Sie den Zugriff auf den Azure IMDS-Endpunkt.

Hinweis

Die folgenden Konfigurationen müssen für 169.254.169.254 und 169.254.169.253 angewendet werden. Hierbei handelt es sich um Endpunkte, die für IMDS in Azure bzw. Azure Local verwendet werden.

Führen Sie bei bestehender Verbindung mit dem Server die folgenden Befehle aus, um den Zugriff auf den Azure IMDS-Endpunkt zu blockieren. Führen Sie für Windows den folgenden PowerShell-Befehl aus:

New-NetFirewallRule -Name BlockAzureIMDS -DisplayName "Block access to Azure IMDS" -Enabled True -Profile Any -Direction Outbound -Action Block -RemoteAddress 169.254.169.254Für Linux lesen Sie in der Dokumentation Ihrer Distribution nach, wie Sie den ausgehenden Zugriff auf

169.254.169.254/32über den TCP-Port 80 am besten blockieren können. Normalerweise blockieren Sie den ausgehenden Zugriff über die integrierte Firewall, aber Sie können ihn auch vorübergehend mithilfe von iptables oder nftables blockieren.Wenn Ihre Azure-VM unter Ubuntu ausgeführt wird, führen Sie die folgenden Schritte aus, um dessen unkomplizierte Firewall (UFW) zu konfigurieren:

sudo ufw --force enable sudo ufw deny out from any to 169.254.169.254 sudo ufw default allow incomingWenn auf Ihrem virtuellen Azure-Computer Red Hat oder SUSE Linux Enterprise Server (SLES) ausgeführt wird, führen Sie die folgenden Schritte aus, um „firewalld“ zu konfigurieren:

sudo firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 1 -p tcp -d 169.254.169.254 -j REJECT sudo firewall-cmd --reloadInformationen zu anderen Distributionen finden Sie in der Dokumentation zu Ihrer Firewall. Alternativ konfigurieren Sie mit dem folgenden Befehl eine generische iptables-Regel:

sudo iptables -I OUTPUT 1 -d 169.254.169.254 -j REJECTHinweis

Die iptables-Konfiguration muss nach jedem Neustart festgelegt werden, es sei denn, es wird eine persistente iptables-Lösung verwendet.

Installieren und konfigurieren Sie den Azure Connected Machine-Agent.

Der virtuelle Computer ist jetzt bereit, und Sie können mit der Auswertung von Servern mit Azure Arc-Unterstützung beginnen. Informationen zur Installation und Konfiguration des Azure Connected Machine-Agents finden Sie unter Verbinden von Hybridcomputern über das Azure-Portal. Befolgen Sie dann die Schritte zum Generieren eines Installationsskripts und Installieren mithilfe der Skriptmethode.

Hinweis

Wenn ausgehende Verbindungen mit dem Internet von Ihrem virtuellen Azure-Computer eingeschränkt sind, können Sie das Agent-Paket manuell herunterladen. Kopieren Sie das Agent-Paket auf den virtuellen Azure-Computer, und ändern Sie das Installationsskript für Server mit Azure Arc-Unterstützung, um auf den Quellordner zu verweisen.

Wenn Sie einen der Schritte verpasst haben, erkennt das Installationsskript, dass es auf einem virtuellen Azure-Computer ausgeführt wird, und wird mit einem Fehler beendet. Vergewissern Sie sich, dass Sie die Schritte 1 bis 3 ausgeführt haben, und führen Sie dann das Skript erneut aus.

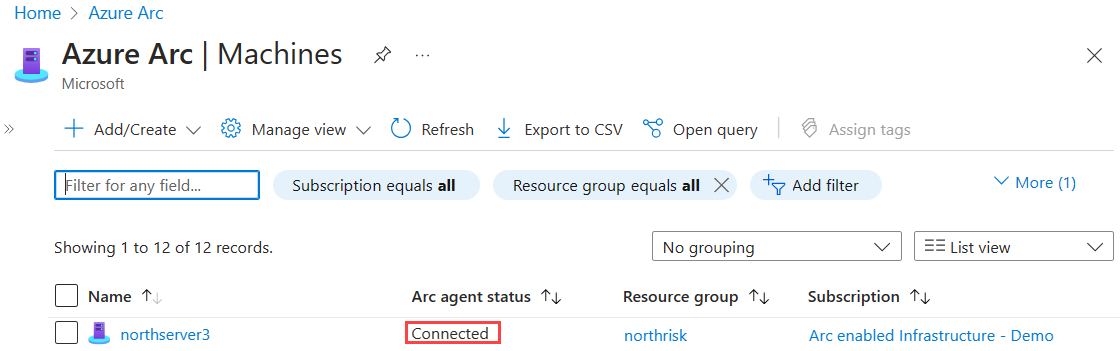

Überprüfen der Verbindung mit Azure Arc

Überprüfen Sie im Azure-Portal, ob die Serververbindung erfolgreich hergestellt wurde, nachdem Sie den Agent installiert und für die Registrierung bei Azure Arc-fähigen Servern konfiguriert haben. Sehen Sie sich Ihre Computer im Azure-Portal an.

Nächste Schritte

Erfahren Sie, wie Sie eine große Anzahl von Computern für Server mit Azure Arc-Unterstützung planen und aktivieren, um die Konfiguration wichtiger Sicherheits-, Verwaltungs- und Überwachungsfunktionen in Azure zu vereinfachen.

Erfahren Sie mehr über unsere unterstützten Azure-VM-Erweiterungen, um die Bereitstellung mit anderen Azure-Diensten wie Automation, KeyVault und anderen für Ihren Windows- oder Linux-Computer zu vereinfachen.

Wenn Sie die Tests abgeschlossen haben, deinstallieren Sie den Azure Connected Machine-Agent.