Verwalten von Warnungsregeln, die in früheren Versionen erstellt wurden

In diesem Artikel wird der Prozess der Verwaltung von Warnungsregeln beschrieben, die auf der vorherigen Benutzeroberfläche oder mithilfe der API-Version 2018-04-16 oder früher erstellt wurden. Warnungsregeln, die auf der neuesten Benutzeroberfläche erstellt wurden, werden auf der neuen Benutzeroberfläche angezeigt und verwaltet, wie unter Erstellen, Anzeigen und Verwalten von Protokollsuchwarnungen mit Azure Monitor beschrieben.

Änderungen an der Erfahrung zur Erstellung von Regeln für Protokollsuchwarnungen

Der aktuelle Warnungsregel-Assistent unterscheidet sich von der vorherigen Benutzeroberfläche:

- Bisher waren Suchergebnisse in den Nutzdaten der ausgelösten Warnung und den zugehörigen Benachrichtigungen enthalten. Die E-Mail enthielt nur zehn Zeilen aus den nicht gefilterten Ergebnissen, während die Nutzlast des Webhooks 1.000 ungefilterte Ergebnisse enthielt. So erhalten Sie ausführliche Kontextinformationen zur Warnung, um sich für die passende Vorgehensweise entscheiden zu können:

- Sie sollten Dimensionen verwenden. Dimensionen stellen den Spaltenwert, der die Warnung ausgelöst hat, und Kontext dazu bereit, warum die Warnung ausgelöst wurde, und wie Sie das Problem beheben können.

- Wenn Sie die Protokolle untersuchen möchten, können Sie den Link in der Warnung zu den Suchergebnissen in den Protokollen verwenden.

- Wenn Sie die unformatierten Suchergebnisse oder andere erweiterte Anpassungen benötigen, verwenden Sie Azure Logic Apps.

- Der Assistent für neue Warnungsregeln unterstützt keine Anpassung der JSON-Nutzdaten.

- Verwenden Sie die benutzerdefinierten Eigenschaften in der neuen API, um den von der Warnung ausgelösten Webhookaktionen statische Parameter und die zugehörigen Werte hinzuzufügen.

- Verwenden Sie für weitergehende Anpassungen Azure Logic Apps.

- Der Assistent für neue Warnungsregeln unterstützt nicht das Anpassen des E-Mail-Betreffs.

- Kund*innen verwenden häufig anstelle des Log Analytics-Arbeitsbereichs einen benutzerdefinierten E-Mail-Betreff, um die Ressource anzugeben, für die eine Warnung ausgelöst wurde. Verwenden Sie die neue API, um mithilfe der Spalte „Ressourcen-ID“ eine Warnung für die gewünschte Ressource auszulösen.

- Verwenden Sie für weitergehende Anpassungen Azure Logic Apps.

Verwalten von Warnungsregeln, die in früheren Versionen im Azure-Portal erstellt wurden

Wählen Sie im Azure-Portal die gewünschte Ressource aus.

Wählen Sie unter Überwachung die Option Warnungen aus.

Wählen Sie auf der oberen Leiste Warnungsregeln aus.

Wählen Sie die Warnungsregel aus, die Sie bearbeiten möchten.

Wählen Sie im Abschnitt Bedingung die Bedingung aus.

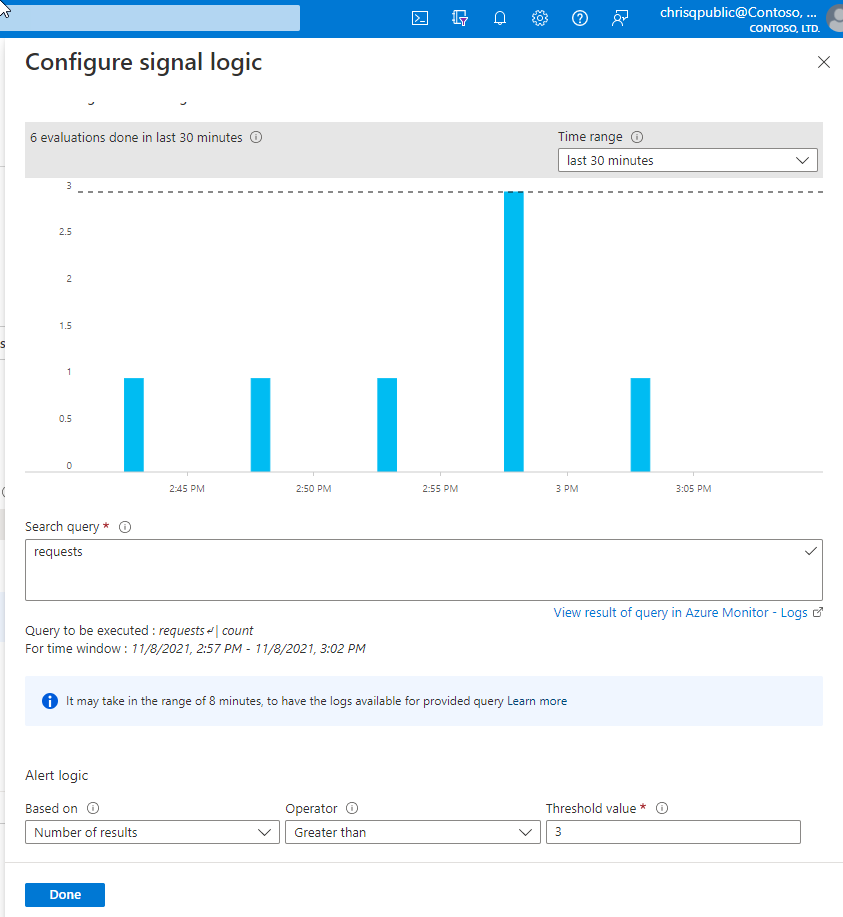

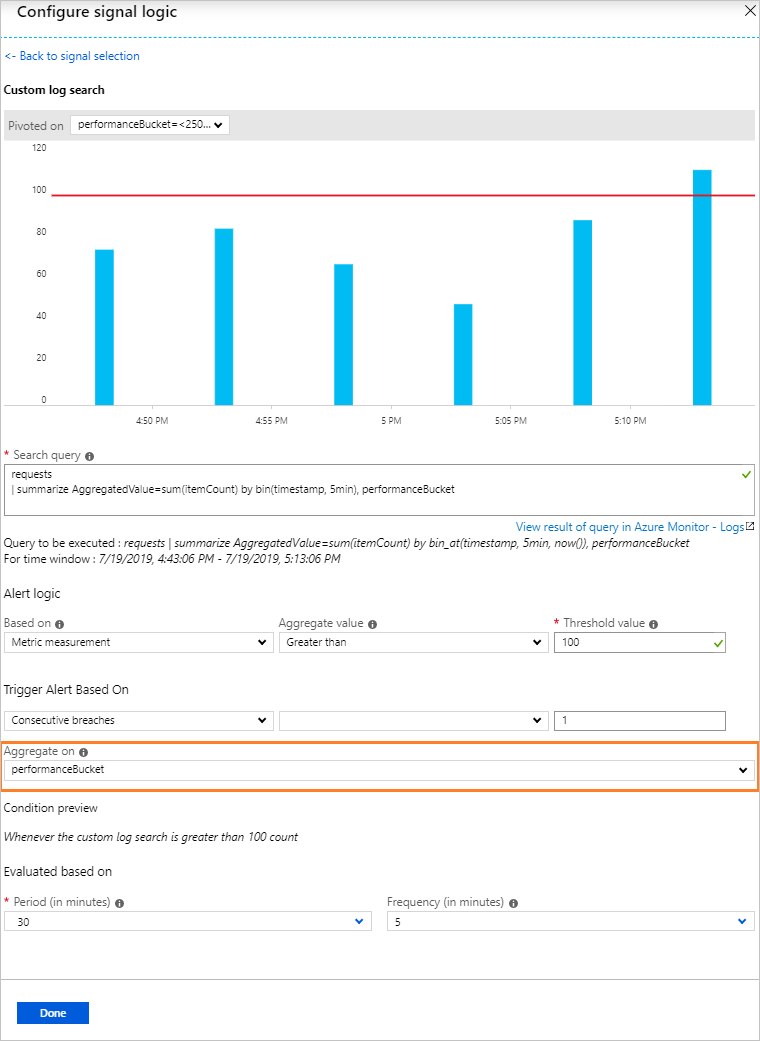

Der Bereich Signallogik konfigurieren wird geöffnet, in dem Verlaufsdaten für die Abfrage als Graph dargestellt werden. Sie können den Zeitbereich des Diagramms so ändern, dass Daten der letzten sechs Stunden bis zur letzten Woche angezeigt werden. Wenn Ihre Abfrage zusammengefasste Daten oder projektspezifische Spalten ohne Zeitspalte enthält, enthält das Diagramm einen einzelnen Wert.

Bearbeiten Sie die Bedingungen der Warnungsregel mithilfe dieser Abschnitte:

Suchabfrage: In diesem Abschnitt können Sie Ihre Abfrage ändern.

Warnungslogik: Protokollsuchwarnungen können auf zwei Arten von Measures basieren:

- Ergebnisanzahl: Anzahl der von der Abfrage zurückgegebenen Datensätze.

- Metrikmessung: Der Aggregatwert wird unter Verwendung von

summarize(gruppiert nach ausgewählten Ausdrücken und bin()-Auswahl) berechnet. Beispiel:// Reported errors union Event, Syslog // Event table stores Windows event records, Syslog stores Linux records | where EventLevelName == "Error" // EventLevelName is used in the Event (Windows) records or SeverityLevel== "err" // SeverityLevel is used in Syslog (Linux) records | summarize AggregatedValue = count() by Computer, bin(TimeGenerated, 15m)

Bei Warnungslogik mit Metrikmessungen können Sie mithilfe der Option Aggregieren nach angeben, wie Sie die Warnungen nach Dimensionen aufteilen möchten. Der Zeilengruppierungsausdruck muss eindeutig und sortiert sein.

Die bin()-Funktion kann zu uneinheitlichen Zeitintervallen führen, daher wird die bin()-Funktion zur Laufzeit automatisch durch den Warnungsdienst in die bin_at()-Funktion mit der richtigen Zeit konvertiert, um Ergebnisse mit Fixpunkt sicherzustellen.

Hinweis

Die Option Aufteilung nach Warnungsdimensionen ist nur für die aktuelle scheduledQueryRules-API verfügbar. Bei Verwendung der älteren Log Analytics-Warnungs-API müssen Sie auf die neue API umstellen. Weitere Informationen zur Umstellung finden Sie hier. Ressourcenbezogene Warnungen im großen Stil werden erst ab der API-Version

2021-08-01und neuer unterstützt.Zeitraum: Wählen Sie mithilfe der Option Zeitraum den Zeitbereich aus, für den die angegebene Bedingung überprüft werden soll.

Wenn Sie die Bearbeitung der Liste abgeschlossen haben, wählen Sie Fertig aus.

Legen Sie auf der Grundlage der Vorschaudaten den Operator, den Schwellenwert und die Frequenz fest.

Sie können mithilfe von Gesamt oder Sicherheitsverletzungen die Anzahl von Verstößen zum Auslösen einer Warnung festlegen.

Wählen Sie Fertigaus.

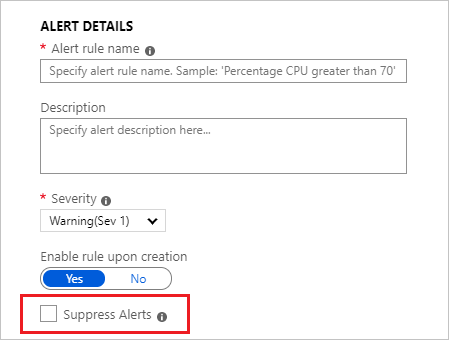

Sie können die Beschreibung und den Schweregrad der Regel bearbeiten. Diese Angaben werden in allen Warnungsaktionen verwendet. Darüber hinaus können Sie durch Auswählen von Regel beim Erstellen aktivieren festlegen, dass die Warnungsregel bei der Erstellung nicht aktiviert werden soll.

Mithilfe der Option Warnungen unterdrücken können Sie auswählen, ob Regelaktionen eine Weile unterdrückt werden sollen, nachdem eine Warnung ausgelöst wurde. Die Regel wird weiterhin ausgeführt und generiert Warnungen, es werden jedoch keine Aktionen ausgelöst, um Störungen zu vermeiden. Der Wert für Aktionen unterdrücken muss größer sein als die Frequenz der Warnung, um wirksam zu sein.

Um zustandsbehaftete Warnungen zu konfigurieren, wählen Sie Warnungen automatisch auflösen (Vorschau) aus.

Geben Sie an, ob durch die Warnungsregel einzelne oder mehrere Aktionsgruppen ausgelöst werden sollen, wenn die Warnungsbedingung erfüllt ist. Informationen zu den Einschränkungen für mögliche Aktionen finden Sie unter Einschränkungen für Azure Monitor-Dienste.

(Optional) Anpassen von Aktionen in Regeln für Protokollsuchwarnungen:

- Benutzerdefinierter E-Mail-Betreff: Überschreibt den E-Mail-Betreff von E-Mail-Aktionen. Der Text der E-Mail kann nicht geändert werden, und dieses Feld ist nicht für E-Mail-Adressen vorgesehen.

- Benutzerdefinierte JSON-Nutzlast für Webhook einschließen: Setzt den von Aktionsgruppen verwendeten Webhook-JSON-Code außer Kraft, wenn die Aktionsgruppe eine Webhookaktion enthält. Weitere Informationen zu Webhookaktionen für Protokollsuchwarnungen.

Nachdem Sie alle Warnungsregeloptionen bearbeitet haben, wählen Sie Speichern aus.

Verwalten von Protokollsuchwarnungen mithilfe von PowerShell

Hinweis

Es wird empfohlen, das Azure Az PowerShell-Modul für die Interaktion mit Azure zu verwenden. Informationen zu den ersten Schritten finden Sie unter Installieren von Azure PowerShell. Informationen zum Migrieren zum Az PowerShell-Modul finden Sie unter Migrieren von Azure PowerShell von AzureRM zum Az-Modul.

Nutzen Sie die folgenden PowerShell-Cmdlets zum Verwalten von Regeln mit der API für Regeln für geplante Abfragen:

- New-AzScheduledQueryRule: PowerShell-Cmdlet zum Erstellen einer neuen Regel für Protokollsuchwarnungen.

- Set-AzScheduledQueryRule: PowerShell-Cmdlet zum Aktualisieren einer vorhandenen Regel für Protokollsuchwarnungen.

- New-AzScheduledQueryRuleSource: PowerShell-Cmdlet zum Erstellen oder Aktualisieren des Objekts, das Quellparameter für eine Protokollsuchwarnung angibt. Wird von den Cmdlets New-AzScheduledQueryRule und Set-AzScheduledQueryRule als Eingabe verwendet.

- New-AzScheduledQueryRuleSchedule: PowerShell-Cmdlet zum Erstellen oder Aktualisieren des Objekts, das Zeitplanparameter für eine Protokollsuchwarnung angibt. Wird von den Cmdlets New-AzScheduledQueryRule und Set-AzScheduledQueryRule als Eingabe verwendet.

- New-AzScheduledQueryRuleAlertingAction: PowerShell-Cmdlet zum Erstellen oder Aktualisieren des Objekts, das Aktionsparameter für eine Protokollsuchwarnung angibt. Wird von den Cmdlets New-AzScheduledQueryRule und Set-AzScheduledQueryRule als Eingabe verwendet.

- New-AzScheduledQueryRuleAznsActionGroup: PowerShell-Cmdlet zum Erstellen oder Aktualisieren des Objekts, das Aktionsgruppenparameter für eine Protokollsuchwarnung angibt. Wird vom Cmdlet New-AzScheduledQueryRuleAlertingAction als Eingabe verwendet.

- New-AzScheduledQueryRuleTriggerCondition: PowerShell-Cmdlet zum Erstellen oder Aktualisieren des Objekts, das Parameter für Triggerbedingungen für eine Protokollsuchwarnung angibt. Wird vom Cmdlet New-AzScheduledQueryRuleAlertingAction als Eingabe verwendet.

- New-AzScheduledQueryRuleLogMetricTrigger: PowerShell-Cmdlet zum Erstellen oder Aktualisieren des Objekts, das Bedingungsparameter von Metriktriggern für Protokollsuchwarnungen des Typs „Metrische Messung“ angibt. Wird vom Cmdlet New-AzScheduledQueryRuleTriggerCondition als Eingabe verwendet.

- Get-AzScheduledQueryRule: PowerShell-Cmdlet zum Auflisten der vorhandenen Regeln für Protokollsuchwarnungen oder einer Regel für Protokollsuchwarnungen.

- Update-AzScheduledQueryRule: PowerShell-Cmdlet zum Aktivieren oder Deaktivieren einer Regel für Protokollsuchwarnungen.

- Remove-AzScheduledQueryRule: PowerShell-Cmdlet zum Löschen einer vorhandenen Regel für Protokollsuchwarnungen.

Hinweis

Mit PowerShell-Cmdlets vom Typ „ScheduledQueryRules“ können nur Regeln verwaltet werden, die in dieser Version der API für Regeln für geplante Abfragen erstellt wurden. Regeln für Protokollsuchwarnungen, die mit der älteren Log Analytics-Warnungs-API erstellt wurden, können erst nach dem Wechseln auf die API für geplante Abfrageregeln mittels PowerShell verwaltet werden.

Beispielschritte für die Erstellung einer Regel für Protokollsuchwarnungen mittels PowerShell:

$source = New-AzScheduledQueryRuleSource -Query 'Heartbeat | summarize AggregatedValue = count() by bin(TimeGenerated, 5m), _ResourceId' -DataSourceId "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.OperationalInsights/workspaces/servicews"

$schedule = New-AzScheduledQueryRuleSchedule -FrequencyInMinutes 15 -TimeWindowInMinutes 30

$metricTrigger = New-AzScheduledQueryRuleLogMetricTrigger -ThresholdOperator "GreaterThan" -Threshold 2 -MetricTriggerType "Consecutive" -MetricColumn "_ResourceId"

$triggerCondition = New-AzScheduledQueryRuleTriggerCondition -ThresholdOperator "LessThan" -Threshold 5 -MetricTrigger $metricTrigger

$aznsActionGroup = New-AzScheduledQueryRuleAznsActionGroup -ActionGroup "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.insights/actiongroups/sampleAG" -EmailSubject "Custom email subject" -CustomWebhookPayload "{ `"alert`":`"#alertrulename`", `"IncludeSearchResults`":true }"

$alertingAction = New-AzScheduledQueryRuleAlertingAction -AznsAction $aznsActionGroup -Severity "3" -Trigger $triggerCondition

New-AzScheduledQueryRule -ResourceGroupName "contosoRG" -Location "Region Name for your Application Insights App or Log Analytics Workspace" -Action $alertingAction -Enabled $true -Description "Alert description" -Schedule $schedule -Source $source -Name "Alert Name"

Beispielschritte für das Erstellen einer Regel für Protokollsuchwarnungen mithilfe von PowerShell mit ressourcenübergreifenden Abfragen:

$authorized = @ ("/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.OperationalInsights/workspaces/servicewsCrossExample", "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.insights/components/serviceAppInsights")

$source = New-AzScheduledQueryRuleSource -Query 'Heartbeat | summarize AggregatedValue = count() by bin(TimeGenerated, 5m), _ResourceId' -DataSourceId "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.OperationalInsights/workspaces/servicews" -AuthorizedResource $authorized

$schedule = New-AzScheduledQueryRuleSchedule -FrequencyInMinutes 15 -TimeWindowInMinutes 30

$metricTrigger = New-AzScheduledQueryRuleLogMetricTrigger -ThresholdOperator "GreaterThan" -Threshold 2 -MetricTriggerType "Consecutive" -MetricColumn "_ResourceId"

$triggerCondition = New-AzScheduledQueryRuleTriggerCondition -ThresholdOperator "LessThan" -Threshold 5 -MetricTrigger $metricTrigger

$aznsActionGroup = New-AzScheduledQueryRuleAznsActionGroup -ActionGroup "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.insights/actiongroups/sampleAG" -EmailSubject "Custom email subject" -CustomWebhookPayload "{ `"alert`":`"#alertrulename`", `"IncludeSearchResults`":true }"

$alertingAction = New-AzScheduledQueryRuleAlertingAction -AznsAction $aznsActionGroup -Severity "3" -Trigger $triggerCondition

New-AzScheduledQueryRule -ResourceGroupName "contosoRG" -Location "Region Name for your Application Insights App or Log Analytics Workspace" -Action $alertingAction -Enabled $true -Description "Alert description" -Schedule $schedule -Source $source -Name "Alert Name"

Sie können die Protokollsuchwarnung auch unter Verwendung von Dateien mit Vorlagen und Parametern mithilfe von PowerShell erstellen:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <yourSubscriptionName>

New-AzResourceGroupDeployment -Name AlertDeployment -ResourceGroupName ResourceGroupofTargetResource `

-TemplateFile mylogalerttemplate.json -TemplateParameterFile mylogalerttemplate.parameters.json

Nächste Schritte

- Erfahren Sie mehr über Protokollsuchwarnungen.

- Erstellen Sie Protokollsuchwarnungen mithilfe von Azure Resource Manager-Vorlagen.

- Machen Sie sich mit Webhookaktionen für Protokollsuchwarnungen vertraut.

- Weitere Informationen zum Analysieren von Protokolldaten in Azure Monitor.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für