Verwenden von verwalteten Identitäten für Azure Content Delivery Network für den Zugriff auf Azure Key Vault-Zertifikate

Wichtig

Azure CDN Standard von Microsoft (klassisch) wird am 30. September 2027 eingestellt. Um Dienstunterbrechungen zu vermeiden, ist es wichtig, dass Sie Ihre Profile von Azure CDN Standard von Microsoft (klassisch) bis zum 30. September 2027 auf die Dienstebene Azure Front Door Standard oder Premium migrieren. Weitere Informationen finden Sie unter Einstellung von Azure CDN Standard von Microsoft (klassisch).

Azure CDN von Edgio wird am 4. November 2025 eingestellt. Sie müssen Ihre Workload vor diesem Datum zu Azure Front Door migrieren, um Dienstunterbrechungen zu vermeiden. Weitere Informationen finden Sie unter Häufig gestellte Fragen zur Einstellung von Azure CDN von Edgio.

Mithilfe einer von Microsoft Entra ID generierten verwalteten Identität kann Ihre Azure Content Delivery Network-Instanz einfach und sicher auf andere mit Microsoft Entra geschützte Ressourcen wie Azure Key Vault zugreifen. Azure verwaltet die Identitätsressource, sodass Sie keine Geheimnisse erstellen oder rotieren müssen. Weitere Informationen zu verwalteten Identitäten finden Sie unter Was sind verwaltete Identitäten für Azure-Ressourcen?.

Nachdem Sie die verwaltete Identität für Azure Front Door aktiviert und die richtigen Berechtigungen für den Zugriff auf Ihren Azure Key Vault-Tresor erteilt haben, verwendet Azure Front Door nur die verwaltete Identität, um auf die Zertifikate zuzugreifen. Wenn Sie ihrem Key Vault nicht die Berechtigung für die verwaltete Identität hinzufügen, schlagen die automatische benutzerdefinierte Zertifikatrotation und das Hinzufügen neuer Zertifikate ohne Berechtigungen zum Key Vault fehl. Wenn Sie die verwaltete Identität deaktivieren, greift Azure Front Door auf die Verwendung der ursprünglich konfigurierten Microsoft Entra-App zurück. Diese Lösung wird nicht empfohlen und wird in Zukunft eingestellt.

Sie können einem Azure Front Door-Profil zwei Arten von Identitäten gewähren:

Eine systemseitig zugewiesene Identität ist an Ihren Dienst gebunden und wird gelöscht, wenn der Dienst gelöscht wird. Der Dienst kann nur über eine systemseitig zugewiesene Identität verfügen.

Eine benutzerseitig zugewiesene Identität ist eine eigenständige Azure-Ressource, die Ihrem Dienst zugewiesen werden kann. Der Dienst kann über mehrere benutzerseitig zugewiesene Identitäten verfügen.

Verwaltete Identitäten sind spezifisch für den Microsoft Entra-Mandanten, in dem Ihr Azure-Abonnement gehostet wird. Sie werden nicht aktualisiert, wenn ein Abonnement in ein anderes Verzeichnis verschoben wird. Wenn ein Abonnement verschoben wird, müssen Sie die Identität neu erstellen und konfigurieren.

Voraussetzungen

Bevor Sie eine verwaltete Identität für Azure Front Door einrichten können, benötigen Sie ein Azure Front Door Standard- oder Premium-Profil. Informationen zum Erstellen eines neuen Azure Front Door-Profils finden Sie unter Erstellen eines Azure Content Delivery Network-Profils.

Aktivieren einer verwalteten Identität

Wechseln Sie zu einem vorhandenen Azure Content Delivery Network-Profil. Wählen Sie im linken Seitenmenü unter Sicherheit die Option Einstellungen aus.

Wählen Sie entweder eine systemseitig zugewiesene oder benutzerseitig zugewiesene verwaltete Identität aus.

Systemseitig zugewiesen: Es wird eine verwaltete Identität für den Lebenszyklus des Azure Content Delivery Network-Profils erstellt und für den Zugriff auf Azure Key Vault verwendet.

Benutzerseitig zugewiesen: Eine eigenständige verwaltete Identitätsressource, die zur Authentifizierung bei einem Azure Key Vault verwendet wird und einen eigenen Lebenszyklus hat.

Vom System zugewiesen

Wechseln Sie den Status in Ein, und wählen Sie dann Speichern aus.

Sie werden mit einer Meldung aufgefordert zu bestätigen, dass Sie eine vom System verwaltete Identität für Ihr Azure Front Door-Profil erstellen möchten. Klicken Sie auf Ja, um zu bestätigen.

Nachdem die systemseitig zugewiesene verwaltete Identität erstellt und bei Microsoft Entra ID registriert wurde, können Sie die Objekt-ID (Prinzipal-ID) verwenden, um Azure Content Delivery Network den Zugriff auf Ihren Azure Key Vault-Tresor zu gewähren.

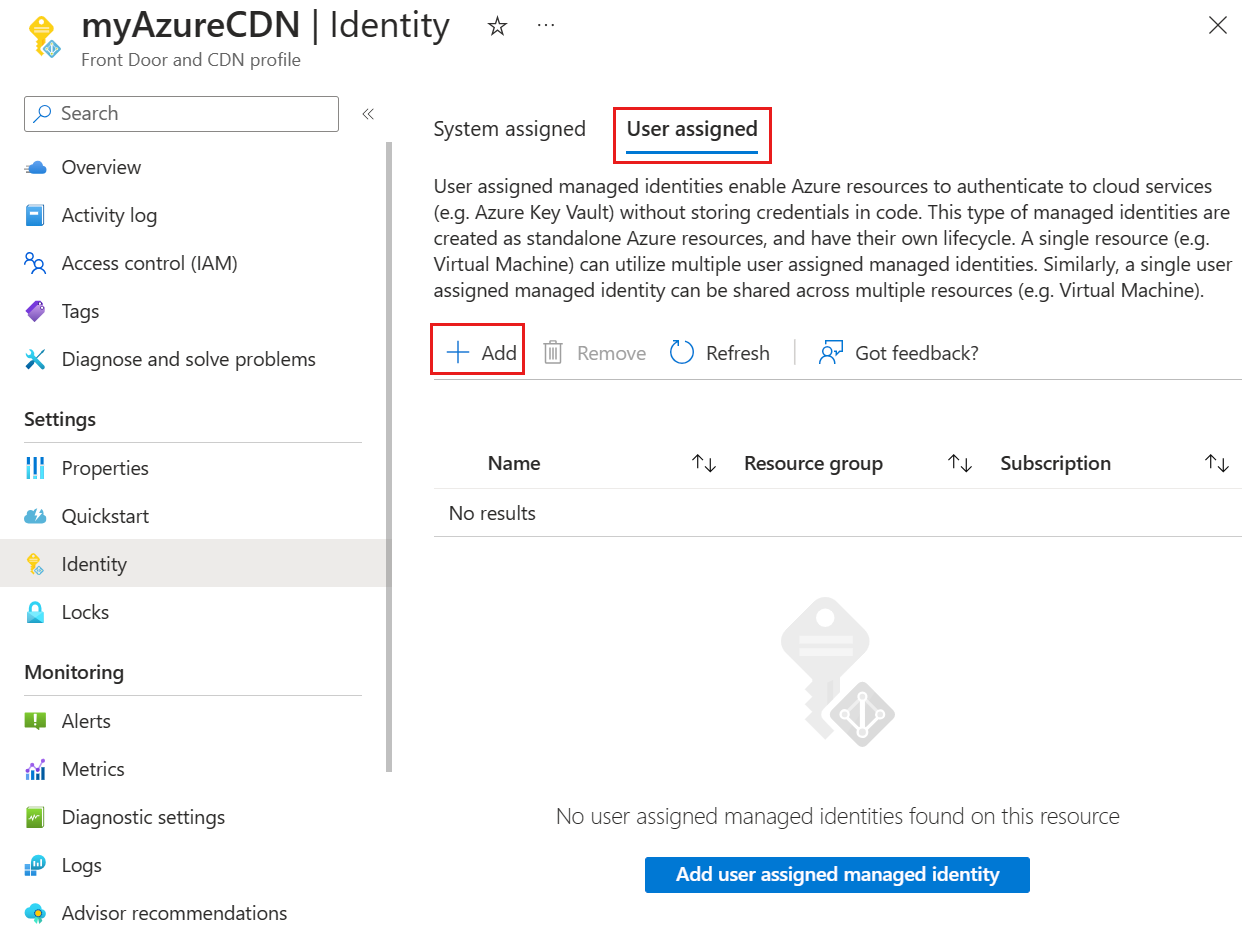

Vom Benutzer zugewiesen

Sie müssen bereits eine benutzerseitig verwaltete Identität erstellt haben. Informationen zum Erstellen einer neuen Identität finden Sie unter Erstellen einer benutzerseitig zugewiesenen verwalteten Identität.

Wählen Sie auf der Registerkarte Benutzerseitig zugewiesen die Option + Hinzufügen aus, um eine benutzerseitig zugewiesene verwaltete Identität hinzuzufügen.

Suchen Sie die vom benutzerseitig zugewiesene verwaltete Identität, und wählen Sie sie aus. Wählen Sie dann Hinzufügen aus, um dem Azure Content Delivery Network-Profil die benutzerseitig verwaltete Identität hinzuzufügen.

Der Name der von Ihnen ausgewählten benutzerseitig zugewiesenen verwalteten Identität wird im Azure Content Delivery Network-Profil angezeigt.

Konfigurieren einer Key Vault-Zugriffsrichtlinie

Navigieren Sie zu Ihrem Azure-Schlüsseltresor. Wählen Sie unter Einstellungen die Option Zugriffsrichtlinien und anschließend + Erstellen aus.

Wählen Sie auf der Registerkarte Berechtigungen der Seite Zugriffsrichtlinie erstellen unter Geheimnisberechtigungen die Optionen Auflisten und Abrufen aus. Wählen Sie dann Weiter aus, um die Registerkarte für den Prinzipal zu konfigurieren.

Fügen Sie auf der Registerkarte Prinzipal die Objekt-ID (Prinzipal-ID) ein, wenn Sie eine systemseitig verwaltete Identität verwenden, oder geben Sie einen Namen ein, wenn Sie eine benutzerseitig zugewiesene verwaltete Identität verwenden. Wählen Sie dann die Registerkarte Überprüfen + Erstellen aus. Die Registerkarte Anwendung wird übersprungen, da Azure Front Door bereits für Sie ausgewählt wurde.

Überprüfen Sie die Zugriffsrichtlinieneinstellungen, und wählen Sie dann Erstellen aus, um die Zugriffsrichtlinie einzurichten.

Nächste Schritte

- Erfahren Sie, wie Sie Benutzer/Benutzerinnen mit dem Standard-Regel-Engine zu HTTPS umleiten.