Konfigurieren des Zugriffs auf Azure Cosmos DB über virtuelle Netzwerke (VNET)

GILT FÜR: NoSQL

MongoDB

Cassandra

Gremlin

Tabelle

Sie können das Azure Cosmos DB-Konto so konfigurieren, dass der Zugriff nur aus einem bestimmten Subnetz des virtuellen Netzwerks (VNet) zugelassen wird. Aktivieren Sie den Dienstendpunkt in einem Subnetz in einem virtuellen Netzwerk, um den Zugriff auf Azure Cosmos DB zu steuern. Der Datenverkehr von diesem Subnetz wird mit der Identität des Subnetzes und des virtuellen Netzwerks an Azure Cosmos DB gesendet. Sobald der Azure Cosmos DB-Dienstendpunkt aktiviert ist, können Sie den Zugriff auf das Subnetz einschränken, indem Sie es Ihrem Azure Cosmos DB-Konto hinzufügen.

Standardmäßig ist ein Azure Cosmos DB-Konto über jede beliebige Quelle zugänglich, wenn die Anforderung zusammen mit einem gültigen Autorisierungstoken erfolgt. Wenn Sie mindestens ein Subnetz im VNET hinzufügen, erhalten nur Anforderungen aus dem jeweiligen Subnetz eine gültige Antwort. Anforderungen, die aus anderen Quellen stammen, erhalten die Fehlermeldung „403“ (Nicht zulässig).

Sie können Azure Cosmos DB-Konten so konfigurieren, dass der Zugriff nur aus einem bestimmten Subnetz eines virtuellen Azure-Netzwerks (VNET) zugelassen wird. Um den Zugriff auf ein Azure Cosmos DB-Konto mit Verbindungen aus einem Subnetz in einem virtuellen Netzwerk einzuschränken, sind diese Schritte erforderlich:

Aktivieren Sie den Dienstendpunkt für Azure Cosmos DB, um die Identität von Subnetz und virtuellem Netzwerk an Azure Cosmos DB zu senden.

Fügen Sie im Azure Cosmos DB-Konto eine Regel hinzu, die dieses Subnetz als Quelle für den Zugriff auf das Konto angibt.

Hinweis

Wenn ein Dienstendpunkt für Ihr Azure Cosmos DB-Konto in einem Subnetz aktiviert ist, wechselt die Quelle des in Azure Cosmos DB eingehenden Datenverkehrs von einer öffentlichen IP-Adresse zu einem virtuellen Netzwerk und Subnetz. Der Wechsel des Datenverkehrs gilt für jedes Azure Cosmos DB-Konto, auf das über dieses Subnetz zugegriffen wird. Wenn Ihre Azure Cosmos DB-Konten über eine IP-basierte Firewall verfügen, um dieses Subnetz zuzulassen, entsprechen Anfragen von vom Dienst aktivierten Subnetzen nicht mehr den IP-Firewallregeln, und sie werden abgelehnt.

Weitere Informationen finden Sie in den Schritten unter Migrieren einer IP-Firewallregel zur Zugriffssteuerungsliste eines virtuellen Netzwerks in diesem Artikel.

Die folgenden Abschnitte beschreiben, wie Sie den VNET-Dienstendpunkt für ein Azure Cosmos DB-Konto konfigurieren.

Konfigurieren eines Dienstendpunkts über das Azure-Portal

Konfigurieren eines Dienstendpunkts für ein vorhandenes virtuelles Azure-Netzwerk und Subnetz

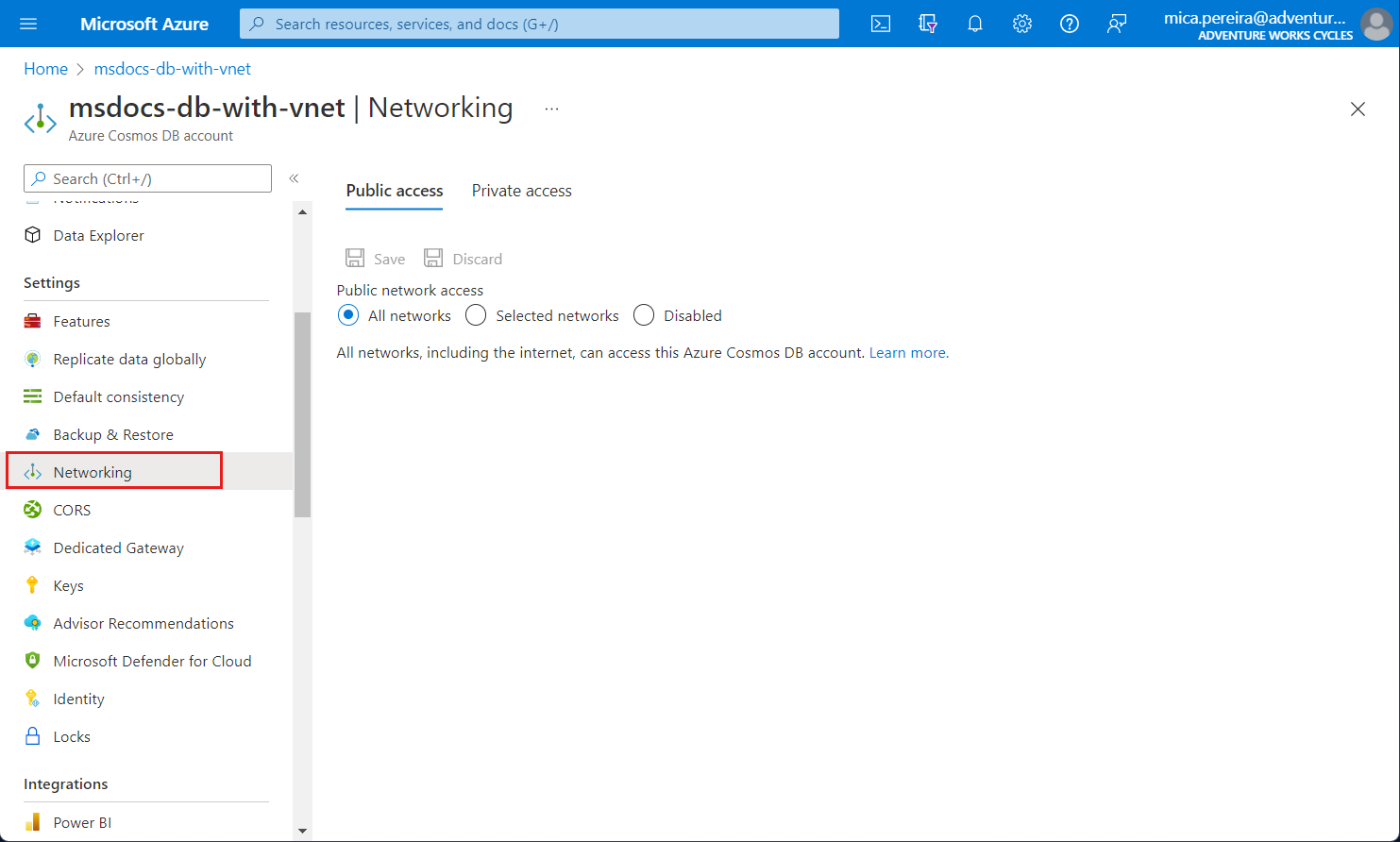

Suchen Sie im Bereich Alle Ressourcen das Azure Cosmos DB-Konto, das Sie schützen möchten.

Wählen Sie aus dem Menü „Einstellungen“ die Option Netzwerk aus.

Klicken Sie auf das Optionsfeld Ausgewählte Netzwerke.

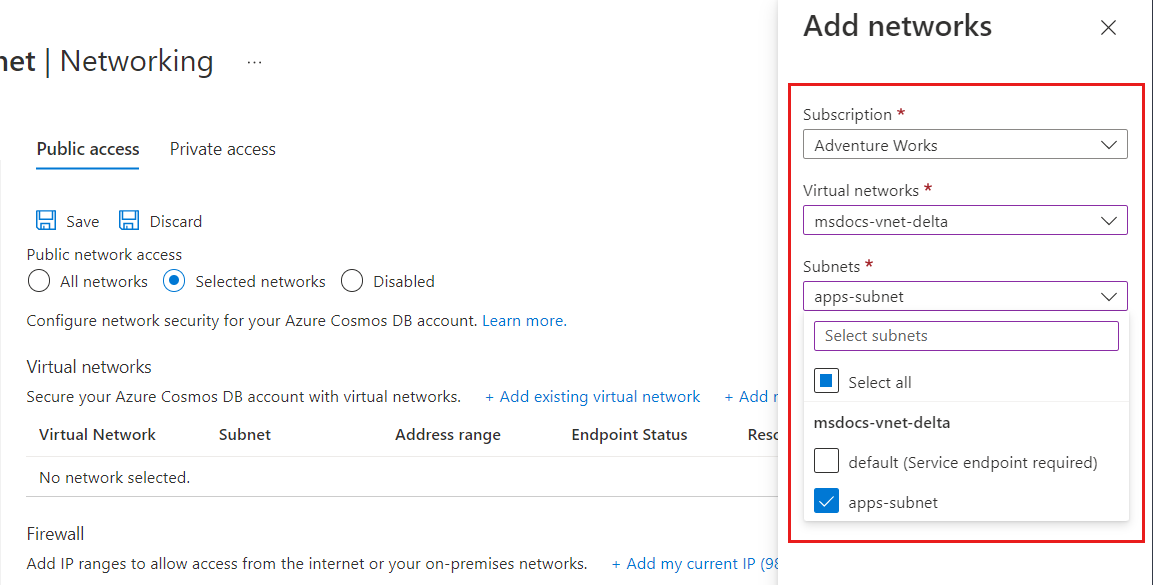

Um Zugriff auf das Subnetz eines vorhandenen virtuellen Netzwerks zu gewähren, wählen Sie unter Virtuelle Netzwerke die Option Vorhandenes Azure Virtual Network hinzufügen aus.

Wählen Sie das Abonnement aus, aus dem ein virtuelles Azure-Netzwerk hinzugefügt werden soll. Wählen Sie für Virtuelle Netzwerke und Subnetze die virtuellen Azure-Netzwerke und Subnetze aus, denen Sie Zugriff auf Ihr Azure Cosmos DB-Konto gewähren möchten. Klicken Sie als Nächstes auf Aktivieren, um die ausgewählten Netzwerke mit Dienstendpunkten für „Microsoft.AzureCosmosDB“ zu aktivieren. Wenn der Vorgang abgeschlossen ist, klicken Sie auf Hinzufügen.

Hinweis

Die Weitergabe der Konfiguration eines VNet-Dienstendpunkts kann bis zu 15 Minuten dauern, wobei der Endpunkt während dieses Zeitraums ein inkonsistentes Verhalten aufweisen kann.

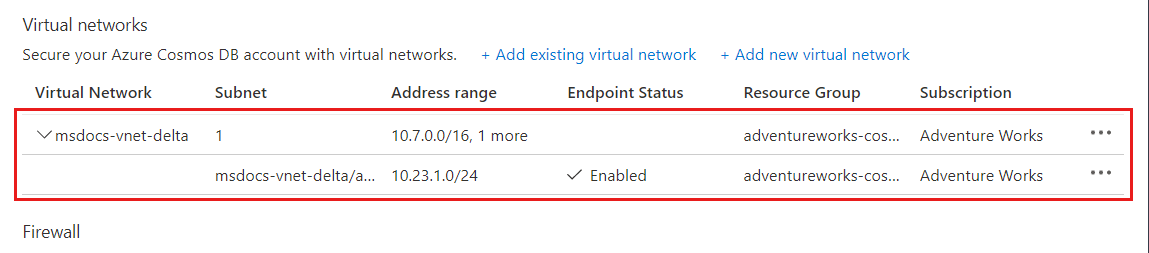

Nachdem das Azure Cosmos DB-Konto für den Zugriff aus einem virtuellen Netzwerk aktiviert wurde, lässt es nur den Datenverkehr aus diesem ausgewählten Subnetz zu. Das von Ihnen hinzugefügte virtuelle Netzwerk und das Subnetz sollten wie im folgenden Screenshot angezeigt werden:

Hinweis

Um VNET-Dienstendpunkte zu aktivieren, benötigen Sie die folgenden Abonnementberechtigungen:

- Abonnement mit virtuellem Netzwerk: Netzwerkmitwirkender

- Abonnement mit Azure Cosmos DB-Konto: DocumentDB-Kontomitwirkender

- Wenn sich Ihr virtuelles Netzwerk und Ihr Azure Cosmos DB-Konto in unterschiedlichen Abonnements befinden, stellen Sie sicher, dass für das Abonnement mit dem virtuellen Netzwerk ebenfalls ein

Microsoft.DocumentDB-Ressourcenanbieter registriert ist. Informationen zum Registrieren eines Ressourcenanbieters finden Sie im Artikel Azure-Ressourcenanbieter und -typen.

Im Folgenden finden Sie die Schritte zum Registrieren eines Abonnements bei einem Ressourcenanbieter.

Konfigurieren eines Dienstendpunkts für ein neues virtuelles Azure-Netzwerk und Subnetz

Suchen Sie im Bereich Alle Ressourcen das Azure Cosmos DB-Konto, das Sie schützen möchten.

Wählen Sie aus dem Einstellungsmenü die Option Netzwerk aus und aktivieren Sie Ausgewählte Netzwerke, um den Zugriff über ausgewählte Netzwerke zuzulassen.

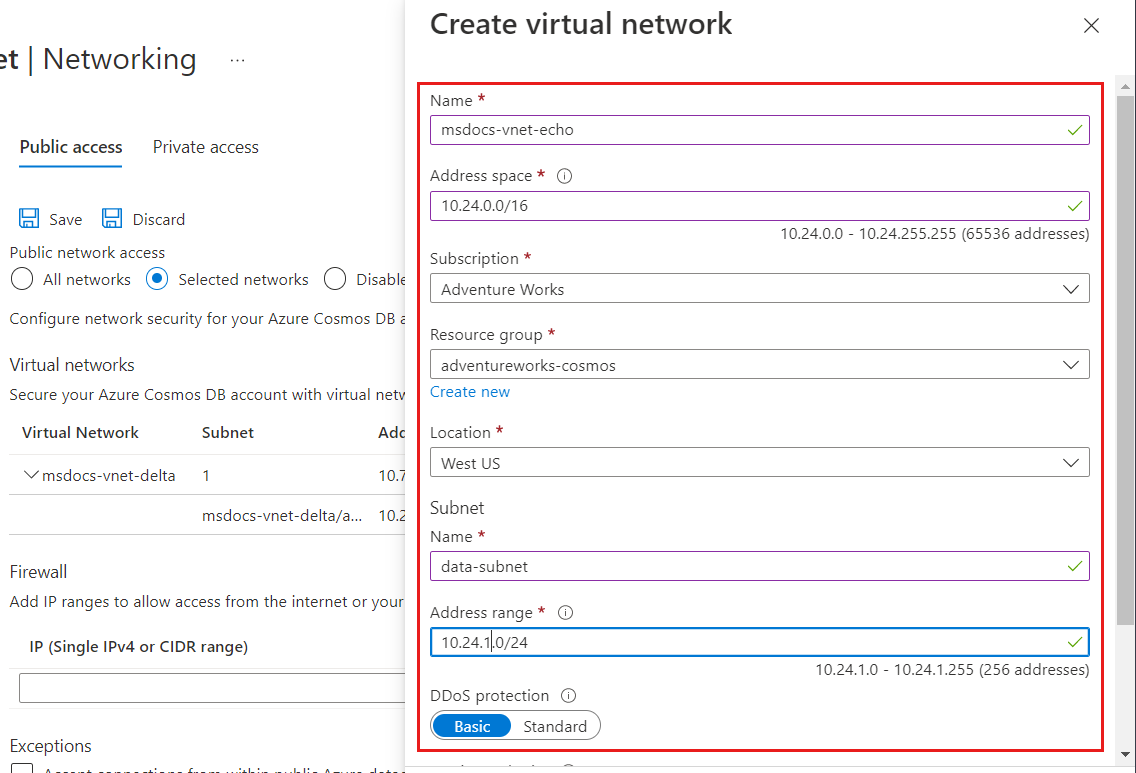

Um Zugriff auf ein neues virtuelles Azure-Netzwerk zu gewähren, wählen Sie unter Virtuelle Netzwerke die Option Neues virtuelles Netzwerk hinzufügen aus.

Geben Sie die Informationen ein, die zum Erstellen des neuen virtuellen Netzwerks erforderlich sind, und klicken Sie dann auf Erstellen. Das Subnetz wird mit einem für „Microsoft.AzureCosmosDB“ aktivierten Dienstendpunkt erstellt.

Wenn Ihr Azure Cosmos DB-Konto von anderen Azure-Diensten wie z. B. Azure KI Search verwendet wird oder Stream Analytics oder Power BI darauf zugreifen, gewähren Sie Zugriff, indem Sie das Kontrollkästchen Accept connections from within global Azure datacenters (Zugriff aus globalen Azure-Rechenzentren zulassen) aktivieren.

Um sicherzustellen, dass Sie vom Portal aus auf Azure Cosmos DB-Metriken zugreifen können, müssen Sie Optionen für Zugriff über das Azure-Portal zulassen aktivieren. Weitere Informationen zu diesen Optionen finden Sie im Artikel Konfigurieren einer IP-Firewall. Nachdem Sie den Zugriff aktiviert haben, klicken Sie auf Speichern, um die Einstellungen zu speichern.

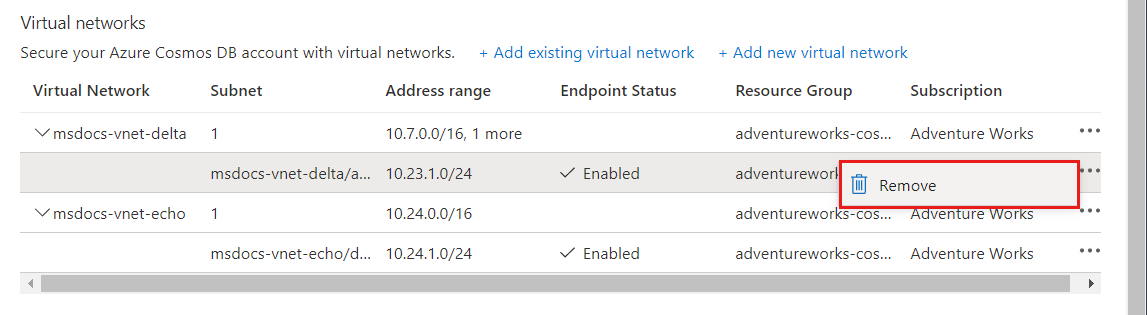

Entfernen eines Virtual Network oder eines Subnetzes

Suchen Sie im Bereich Alle Ressourcen das Azure Cosmos DB-Konto, dem Sie Dienstendpunkte zugewiesen haben.

Wählen Sie aus dem Menü „Einstellungen“ die Option Netzwerk aus.

Um eine Regel für ein virtuelles Netzwerk oder ein Subnetz zu entfernen, klicken Sie neben dem virtuellen Netzwerk oder dem Subnetz auf ... , und wählen Sie Entfernen aus.

Klicken Sie zum Übernehmen der Änderungen auf Speichern.

Konfigurieren eines Dienstendpunkts über Azure PowerShell

Hinweis

Es wird empfohlen, das Azure Az PowerShell-Modul für die Interaktion mit Azure zu verwenden. Informationen zu den ersten Schritten finden Sie unter Installieren von Azure PowerShell. Informationen zum Migrieren zum Az PowerShell-Modul finden Sie unter Migrieren von Azure PowerShell von AzureRM zum Az-Modul.

Führen Sie die folgenden Schritte aus, um über Azure PowerShell einen Dienstendpunkt für ein Azure Cosmos DB-Konto zu konfigurieren:

Installieren Sie Azure PowerShell, und melden Sie sich an.

Aktivieren Sie den Dienstendpunkt für ein vorhandenes Subnetz eines Virtual Network.

$resourceGroupName = "<Resource group name>" $vnetName = "<Virtual network name>" $subnetName = "<Subnet name>" $subnetPrefix = "<Subnet address range>" $serviceEndpoint = "Microsoft.AzureCosmosDB" Get-AzVirtualNetwork ` -ResourceGroupName $resourceGroupName ` -Name $vnetName | Set-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -AddressPrefix $subnetPrefix ` -ServiceEndpoint $serviceEndpoint | Set-AzVirtualNetworkHinweis

Wenn Sie PowerShell oder die Azure CLI verwenden, stellen Sie sicher, dass Sie die vollständige Liste der IP-Filter und Zugriffssteuerungslisten des virtuellen Netzwerks in den Parametern angeben, und nicht nur diejenigen, die hinzugefügt werden müssen.

Rufen Sie Informationen zum virtuellen Netzwerk ab.

$vnet = Get-AzVirtualNetwork ` -ResourceGroupName $resourceGroupName ` -Name $vnetName $subnetId = $vnet.Id + "/subnets/" + $subnetNameVorbereiten einer Azure Cosmos DB-Regel für das virtuelle Netzwerk

$vnetRule = New-AzCosmosDBVirtualNetworkRule ` -Id $subnetIdAktualisieren Sie die Azure Cosmos DB-Kontoeigenschaften mit der neuen Virtual Network-Endpunktkonfiguration:

$accountName = "<Azure Cosmos DB account name>" Update-AzCosmosDBAccount ` -ResourceGroupName $resourceGroupName ` -Name $accountName ` -EnableVirtualNetwork $true ` -VirtualNetworkRuleObject @($vnetRule)Führen Sie den folgenden Befehl aus, um zu überprüfen, ob Ihr Azure Cosmos DB-Konto mit dem VNET-Dienstendpunkt aktualisiert wurde, den Sie im vorherigen Schritt konfiguriert haben:

$account = Get-AzCosmosDBAccount ` -ResourceGroupName $resourceGroupName ` -Name $accountName $account.IsVirtualNetworkFilterEnabled $account.VirtualNetworkRules

Konfigurieren eines Dienstendpunkts über die Azure CLI

Azure Cosmos DB-Konten können für Dienstendpunkte konfiguriert werden, wenn sie zu einem späteren Zeitpunkt erstellt oder aktualisiert werden, sofern das Subnetz bereits für sie konfiguriert wurde. Dienstendpunkte können auch in einem Azure Cosmos DB-Konto aktiviert werden, in dem das Subnetz noch nicht konfiguriert wurde. Der Dienstendpunkt nimmt dann seine Arbeit auf, wenn das Subnetz später konfiguriert ist. Diese Flexibilität ermöglicht es Administratoren, die weder Zugriff auf das Azure Cosmos DB-Konto noch auf virtuelle Netzwerkressourcen haben, Konfigurationen unabhängig voneinander vorzunehmen.

Erstellen Sie ein neues Azure Cosmos DB-Konto, und verbinden Sie es mit einem Back-End-Subnetz eines neuen virtuellen Netzwerks.

In diesem Beispiel werden das virtuelle Netzwerk und das Subnetz mit Dienstendpunkten erstellt, die bei ihrer Erstellung für beide aktiviert wurden.

# Create an Azure Cosmos DB Account with a service endpoint connected to a backend subnet

# Resource group and Azure Cosmos DB account variables

resourceGroupName='MyResourceGroup'

location='West US 2'

accountName='mycosmosaccount'

# Variables for a new Virtual Network with two subnets

vnetName='myVnet'

frontEnd='FrontEnd'

backEnd='BackEnd'

# Create a resource group

az group create -n $resourceGroupName -l $location

# Create a virtual network with a front-end subnet

az network vnet create \

-n $vnetName \

-g $resourceGroupName \

--address-prefix 10.0.0.0/16 \

--subnet-name $frontEnd \

--subnet-prefix 10.0.1.0/24

# Create a back-end subnet with service endpoints enabled for Azure Cosmos DB

az network vnet subnet create \

-n $backEnd \

-g $resourceGroupName \

--address-prefix 10.0.2.0/24 \

--vnet-name $vnetName \

--service-endpoints Microsoft.AzureCosmosDB

svcEndpoint=$(az network vnet subnet show -g $resourceGroupName -n $backEnd --vnet-name $vnetName --query 'id' -o tsv)

# Create an Azure Cosmos DB account with default values and service endpoints

az cosmosdb create \

-n $accountName \

-g $resourceGroupName \

--enable-virtual-network true \

--virtual-network-rules $svcEndpoint

Verbinden eines Azure Cosmos DB-Kontos mit einem Back-End-Subnetz und unabhängige Konfiguration

Dieses Beispiel soll veranschaulichen, wie Sie ein Azure Cosmos DB-Konto mit einem vorhandenen oder neuen virtuellen Netzwerk verbinden. In diesem Beispiel ist das Subnetz noch nicht für Dienstendpunkte konfiguriert. Konfigurieren Sie den Dienstendpunkt mithilfe des --ignore-missing-vnet-service-endpoint-Parameters. Durch diese Konfiguration kann das Azure Cosmos DB-Konto fehlerfrei abgeschlossen werden, bevor die Konfiguration für das Subnetz des virtuellen Netzwerks abgeschlossen ist. Sobald die Subnetzkonfiguration abgeschlossen ist, kann über das konfigurierte Subnetz auf das Azure Cosmos DB-Konto zugegriffen werden.

# Create an Azure Cosmos DB Account with a service endpoint connected to a backend subnet

# that is not yet enabled for service endpoints.

# Resource group and Azure Cosmos DB account variables

resourceGroupName='MyResourceGroup'

location='West US 2'

accountName='mycosmosaccount'

# Variables for a new Virtual Network with two subnets

vnetName='myVnet'

frontEnd='FrontEnd'

backEnd='BackEnd'

# Create a resource group

az group create -n $resourceGroupName -l $location

# Create a virtual network with a front-end subnet

az network vnet create \

-n $vnetName \

-g $resourceGroupName \

--address-prefix 10.0.0.0/16 \

--subnet-name $frontEnd \

--subnet-prefix 10.0.1.0/24

# Create a back-end subnet but without configuring service endpoints (--service-endpoints Microsoft.AzureCosmosDB)

az network vnet subnet create \

-n $backEnd \

-g $resourceGroupName \

--address-prefix 10.0.2.0/24 \

--vnet-name $vnetName

svcEndpoint=$(az network vnet subnet show -g $resourceGroupName -n $backEnd --vnet-name $vnetName --query 'id' -o tsv)

# Create an Azure Cosmos DB account with default values

az cosmosdb create -n $accountName -g $resourceGroupName

# Add the virtual network rule but ignore the missing service endpoint on the subnet

az cosmosdb network-rule add \

-n $accountName \

-g $resourceGroupName \

--virtual-network $vnetName \

--subnet svcEndpoint \

--ignore-missing-vnet-service-endpoint true

read -p'Press any key to now configure the subnet for service endpoints'

az network vnet subnet update \

-n $backEnd \

-g $resourceGroupName \

--vnet-name $vnetName \

--service-endpoints Microsoft.AzureCosmosDB

Portbereich bei Verwendung des direkten Modus

Wenn Sie Dienstendpunkte mit einem Azure Cosmos DB-Konto über eine Verbindung im direkten Modus verwenden, muss der TCP-Portbereich von 10000 bis 20000 geöffnet sein.

Migrieren einer IP-Firewallregel zur Zugriffssteuerungsliste eines virtuellen Netzwerks

Führen Sie die folgenden Schritte aus, um ein Azure Cosmos DB-Konto von der Verwendung von IP-Firewallregeln zur Verwendung von VNET-Dienstendpunkten zu migrieren.

Nachdem ein Azure Cosmos DB-Konto für einen Dienstendpunkt für ein Subnetz konfiguriert worden ist, wird jede Anforderung von diesem Subnetz separat an Azure Cosmos DB gesendet. Die Anforderungen werden mit virtuellen Netzwerk- und Subnetzquelleninformationen anstelle einer öffentlichen IP-Adresse der Quelle gesendet. Diese Anforderungen stimmen nicht mehr mit einem für das Azure Cosmos DB-Konto konfigurierten IP-Filter überein. Aus diesem Grund sind die folgenden Schritte erforderlich, um Ausfallzeiten zu vermeiden.

Abrufen der Informationen zu virtuellem Netzwerk und Subnetz:

$resourceGroupName = "myResourceGroup" $accountName = "mycosmosaccount" $vnetName = "myVnet" $subnetName = "mySubnet" $vnet = Get-AzVirtualNetwork ` -ResourceGroupName $resourceGroupName ` -Name $vnetName $subnetId = $vnet.Id + "/subnets/" + $subnetNameBereiten Sie ein neues Virtual Network-Regelobjekt für das Azure Cosmos DB-Konto vor:

$vnetRule = New-AzCosmosDBVirtualNetworkRule ` -Id $subnetIdAktualisieren Sie das Azure Cosmos DB-Konto, um den Dienstendpunktzugriff aus dem Subnetz zu aktivieren:

Update-AzCosmosDBAccount ` -ResourceGroupName $resourceGroupName ` -Name $accountName ` -EnableVirtualNetwork $true ` -VirtualNetworkRuleObject @($vnetRule)Wiederholen Sie die vorherigen Schritte für alle Azure Cosmos DB-Konten, auf die Sie aus dem Subnetz zugreifen.

Aktivieren Sie den Azure Cosmos DB-Dienstendpunkt im virtuellen Netzwerk und Subnetz mit dem unter Aktivieren Sie den Dienstendpunkt für ein vorhandenes Subnetz eines virtuellen Netzwerks aufgeführten Schritt.

Entfernen Sie die IP-Firewallregel für das Subnetz aus den Firewallregeln des Azure Cosmos DB-Kontos.

Häufig gestellte Fragen

Hier sind einige häufig gestellte Fragen zur Konfiguration des Zugriffs aus virtuellen Netzwerken:

Sind Notebooks und Mongo/Cassandra Shell zurzeit mit Virtual Network-fähigen Konten kompatibel?

Zurzeit werden die Integrationen der Mongo Shell und der Cassandra Shell in Daten-Explorer von Azure Cosmos DB nicht mit VNet-Zugriff unterstützt. Diese Integration befindet sich derzeit in der aktiven Entwicklung.

Kann ich sowohl den VNET-Dienstendpunkt als auch eine IP-Zugriffssteuerungsrichtlinie für ein Azure Cosmos DB-Konto festlegen?

Sie können sowohl den VNET-Dienstendpunkt als auch eine IP-Zugriffssteuerungsrichtlinie (auch als Firewall bekannt) für Ihr Azure Cosmos DB-Konto aktivieren. Diese beiden Funktionen ergänzen sich und gewährleisten zusammen die Isolation und Sicherheit Ihres Azure Cosmos DB-Kontos. Die Verwendung einer IP-Firewall stellt sicher, dass statische IP-Adressen auf Ihr Konto zugreifen können.

Wie schränke ich den Zugriff auf ein Subnetz innerhalb eines virtuellen Netzwerks ein?

Um den Zugriff auf das Azure Cosmos DB-Konto über ein Subnetz einzuschränken, müssen Sie zwei Schritte ausführen. Lassen Sie zunächst zu, dass der Datenverkehr aus dem Subnetz seine Subnetz- und virtuelle Netzwerkidentität in Azure Cosmos DB überträgt. Die Identität des Datenverkehrs wird geändert, indem der Dienstendpunkt für Azure Cosmos DB im Subnetz aktiviert wird. Fügen Sie als Nächstes im Azure Cosmos DB-Konto eine Regel hinzu, die dieses Subnetz als eine Quelle für den Zugriff auf das Konto angibt.

Werden Zugriffssteuerungslisten virtueller Netzwerke und die IP-Firewall Anforderungen oder Verbindungen zurückgewiesen?

Wenn eine IP-Firewall oder Zugriffsregeln für virtuelle Netzwerke hinzugefügt werden, erhalten nur Anforderungen von zulässigen Quellen gültige Antworten. Andere Anforderungen werden mit einer „403“-Fehlermeldung (Nicht zulässig) zurückgewiesen. Es ist wichtig, zwischen der Firewall des Azure Cosmos DB-Kontos und einer Firewall auf Verbindungsebene zu unterscheiden. Die Quelle kann weiterhin eine Verbindung mit dem Dienst herstellen, und die Verbindungen selbst werden nicht zurückgewiesen.

Meine Anforderungen werden blockiert, wenn ich den Dienstendpunkt für Azure Cosmos DB im Subnetz aktiviere. Was ist passiert?

Wenn der Dienstendpunkt für Azure Cosmos DB in einem Subnetz aktiviert ist, wechselt die Quelle des Datenverkehrs, der das Konto erreicht, von der öffentlichen IP-Adresse zu einem virtuellen Netzwerk und Subnetz. Wenn Ihr Azure Cosmos DB-Konto über eine einzige IP-basierte Firewall verfügt, würde der Datenverkehr vom im Dienst aktivierten Subnetz nicht mehr den IP-Firewallregeln entsprechen und daher zurückgewiesen werden. Befolgen Sie die Anweisungen zur nahtlosen Migration von einer IP-basierten Firewall zu einer Zugriffssteuerung, die auf einem virtuellen Netzwerk basiert.

Werden zusätzliche rollenbasierte Azure-Zugriffssteuerungsberechtigungen für Azure Cosmos DB-Konten mit VNET-Dienstendpunkten benötigt?

Nachdem Sie die VNET-Dienstendpunkte einem Azure Cosmos DB-Konto hinzugefügt haben, benötigen Sie Zugriff auf die Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action-Aktion für alle VNETs, die in Ihrem Azure Cosmos DB-Konto konfiguriert sind, um Änderungen an den Kontoeinstellungen vornehmen zu können. Diese Berechtigung ist erforderlich, da der Autorisierungsprozess den Zugriff auf Ressourcen (z.B. auf Datenbank- und virtuelle Netzwerkressourcen) überprüft, bevor Eigenschaften ausgewertet werden.

Die Autorisierung überprüft die Berechtigung für die VNET-Ressourcenaktion selbst dann, wenn der Benutzer die VNET-ACLs nicht mithilfe der Azure CLI angibt. Derzeit unterstützt die Steuerungsebene des Azure Cosmos DB-Kontos das Festlegen des vollständigen Status des Azure Cosmos DB-Kontos. Einer der Parameter für die Aufrufe der Steuerungsebene ist virtualNetworkRules. Wenn dieser Parameter nicht angegeben wird, führt die Azure CLI einen GET DATABASE-Aufruf aus, um die virtualNetworkRules abzurufen, und verwendet diesen Wert im Aktualisierungsaufruf.

Haben die virtuellen Netzwerke mit Peering auch Zugriff auf das Azure Cosmos DB-Konto?

Nur virtuelle Netzwerke und ihre Subnetze, die dem Azure Cosmos DB-Konto hinzugefügt wurden, haben Zugriff. Ihre VNets mit Peering können erst auf das Konto zugreifen, wenn die Subnetze in den virtuellen Netzwerken mit Peering dem Konto hinzugefügt wurden.

Wie viele Subnetze dürfen maximal auf ein einzelnes Azure Cosmos DB-Konto zugreifen?

Derzeit sind maximal 256 Subnetze für ein Azure Cosmos DB-Konto zulässig.

Kann ich den Zugriff über VPN und ExpressRoute aktivieren?

Für den Zugriff auf das Azure Cosmos DB-Konto über eine lokale ExpressRoute-Instanz müssen Sie Microsoft-Peering aktivieren. Wenn Sie eine IP-Firewall oder Zugriffsregeln für das virtuelle Netzwerk eingerichtet haben, können Sie die öffentlichen IP-Adressen, die für das Microsoft-Peering verwendet werden, der IP-Firewall Ihres Azure Cosmos DB-Kontos hinzufügen, um lokalen Diensten Zugriff auf das Azure Cosmos DB-Konto zu gewähren.

Muss ich die Regeln der Netzwerksicherheitsgruppen (NSG) aktualisieren?

NSG-Regeln werden verwendet, um die Konnektivität mit einem Subnetz mit virtuellem Netzwerk einzuschränken. Wenn Sie den Dienstendpunkt für Azure Cosmos DB dem Subnetz hinzufügen, muss die ausgehende Konnektivität in NSG nicht für Ihr Azure Cosmos DB-Konto geöffnet werden.

Sind Dienstendpunkte für alle VNETs verfügbar?

Nein, nur virtuelle Netzwerke mit Azure Resource Manager können einen Dienstendpunkt aktivieren. Klassische virtuelle Netzwerke unterstützen keine Dienstendpunkte.

Wann sollte ich Verbindungen aus globalen Azure-Rechenzentren für ein Azure Cosmos DB-Konto akzeptieren?

Diese Einstellung sollte nur aktiviert werden, wenn Ihr Azure Cosmos DB-Konto für beliebige Azure-Dienste in beliebigen Azure-Regionen zugänglich sein soll. Für andere Azure-Erstanbieterdienste wie Azure Data Factory und Azure KI Search ist dokumentiert, wie Sie den Zugriff auf Datenquellen (einschließlich Azure Cosmos DB-Konten) schützen können. Diese Dokumentation finden Sie beispielsweise hier:

- Verwaltetes virtuelles Netzwerk in Azure Data Factory

- Azure KI Search Indexerzugriff auf Datenquellen mit Azure-Netzwerksicherheitsfeatures

Nächste Schritte

- Um eine Firewall für Azure Cosmos DB zu konfigurieren, lesen Sie den Artikel Firewallunterstützung.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für