Herstellen einer Verbindung zwischen Azure DevOps-Umgebungen und Defender for Cloud

Diese Seite bietet einfache Onboardingfunktionen, um Azure DevOps-Umgebungen mit Microsoft Defender for Cloud zu verbinden und so automatisch Azure DevOps-Repositorys zu entdecken.

Durch die Verbindung Ihrer Azure DevOps-Umgebungen mit Defender for Cloud erweitern Sie die Sicherheitsfunktionen von Defender for Cloud auf Ihre Azure DevOps-Ressourcen und verbessern den Sicherheitsstatus. Weitere Informationen

Voraussetzungen

Für die Durchführung dieses Schnellstarts benötigen Sie Folgendes:

- Ein Azure-Konto, in das Defender for Cloud integriert ist. Wenn Sie noch kein Azure-Konto besitzen, erstellen Sie ein kostenloses Konto.

- Beachten Sie, dass die von Defender for Cloud ausgeführten API-Aufrufe auf den globalen Grenzwert für „Verbrauch“ von Azure DevOps angerechnet werden.

- Lesen Sie die allgemeinen Fragen zur DevOps-Sicherheit in Defender for Cloud.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemeine Verfügbarkeit |

| Preise: | Preisinformationen finden Sie unter Microsoft Defender for Cloud – Preise. |

| Erforderliche Berechtigungen: | Kontoadministrator mit Berechtigungen zum Anmelden beim Azure-Portal. Mitwirkender, um einen Connector im Azure-Abonnement zu erstellen Projektsammlungsadministrator für die Azure DevOps-Organisation Zugriffsebene Basic oder Basic + Test Plans in der Azure DevOps-Organisation. Stellen Sie sicher, dass Sie über Berechtigungen als Projektsammlungsadministrator*in UND die Standardzugriffsebene für alle Azure DevOps-Organisationen verfügen, die Sie integrieren möchten. Die Zugriffsebene als Projektbeteiligte reicht nicht aus. Zugriff auf Anwendungen von Drittanbietern über OAuth: Diese Option muss auf für die Azure DevOps-Organisation auf On festgelegt werden. Weitere Informationen zu OAuth und zur Aktivierung in Ihren Organisationen finden Sie hier. |

| Regionen und Verfügbarkeit: | Weitere Informationen zur regionalen Unterstützung und Verfügbarkeit von Features finden Sie unter Unterstützung und Voraussetzungen: DevOps-Sicherheit. |

| Clouds: |  Kommerziell Kommerziell  National (Azure Government, Microsoft Azure betrieben von 21Vianet) National (Azure Government, Microsoft Azure betrieben von 21Vianet) |

Hinweis

Die Rolle Sicherheitsleseberechtigter kann auf den Bereich „Ressourcengruppe/Azure DevOps-Connector“ angewendet werden, um das Festlegen sehr privilegierter Berechtigungen auf einer Abonnementebene für Lesezugriff auf DevOps-Sicherheitsstatusbewertungen zu vermeiden.

Verbinden Ihrer Azure DevOps-Organisation

Hinweis

Nachdem Sie Azure DevOps mit Defender for Cloud verbunden haben, wird die Containerzuordnungserweiterung von Microsoft Defender for DevOps automatisch freigegeben und in allen verbundenen Azure DevOps-Organisationen installiert. Mit dieser Erweiterung kann Defender for Cloud Metadaten aus Pipelines extrahieren, z. B. die Digest-ID und den Namen eines Containers. Diese Metadaten werden verwendet, um DevOps-Entitäten mit ihren zugehörigen Cloudressourcen zu verbinden. Weitere Informationen zur Containerzuordnung finden Sie hier.

So verbinden Sie Ihre Azure DevOps-Organisation mithilfe eines nativen Connectors mit Defender for Cloud:

Melden Sie sich beim Azure-Portal an.

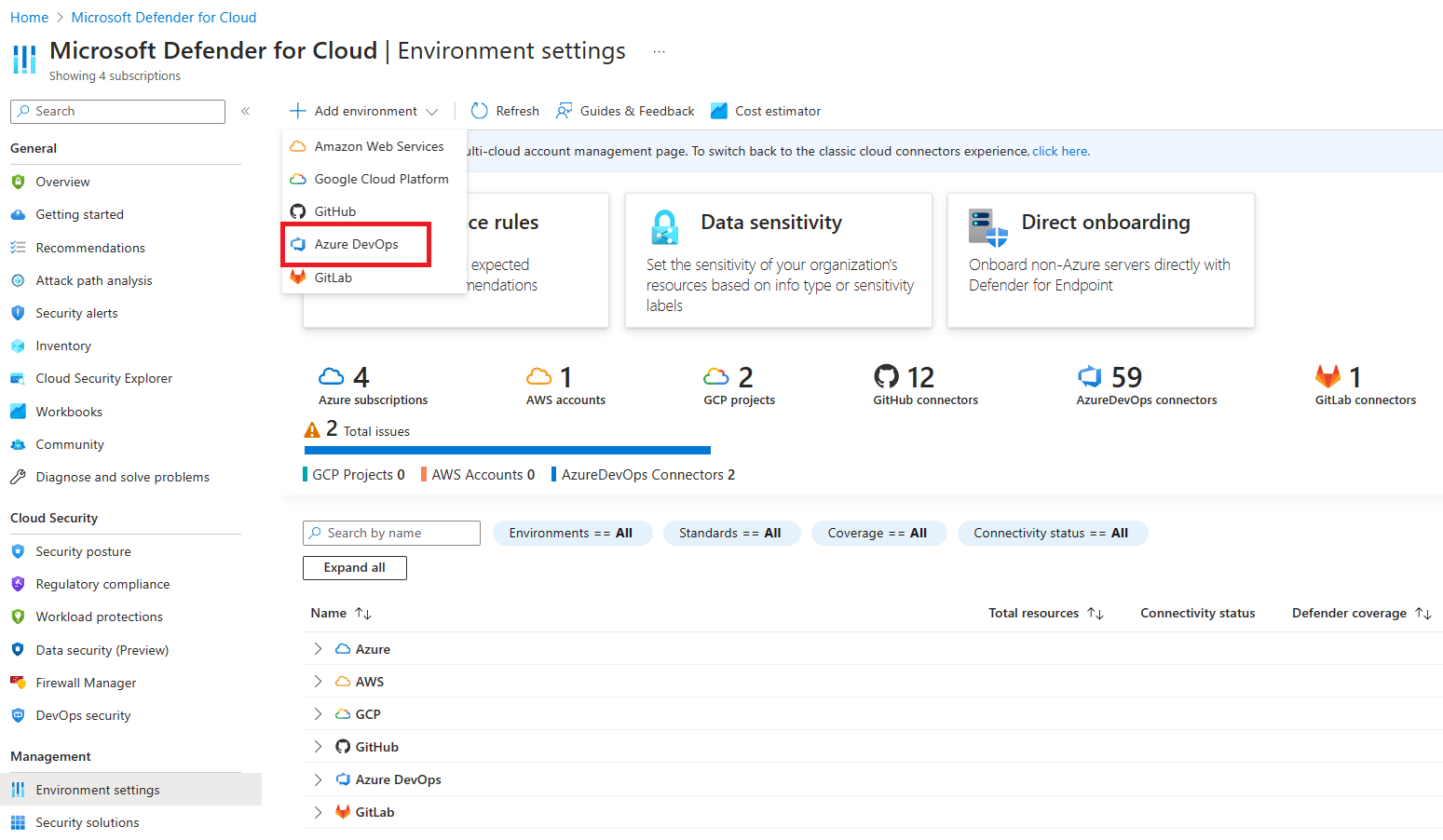

Wechseln Sie zu Microsoft Defender for Cloud>Umgebungseinstellungen.

Wählen Sie Umgebung hinzufügen aus.

Wählen Sie Azure DevOps aus.

Geben Sie einen Namen, ein Abonnement, eine Ressourcengruppe und eine Region ein.

Das Abonnement ist der Ort, an dem Microsoft Defender for Cloud die Azure DevOps-Verbindung erstellt und speichert.

Wählen Sie Weiter: Zugriff konfigurieren aus.

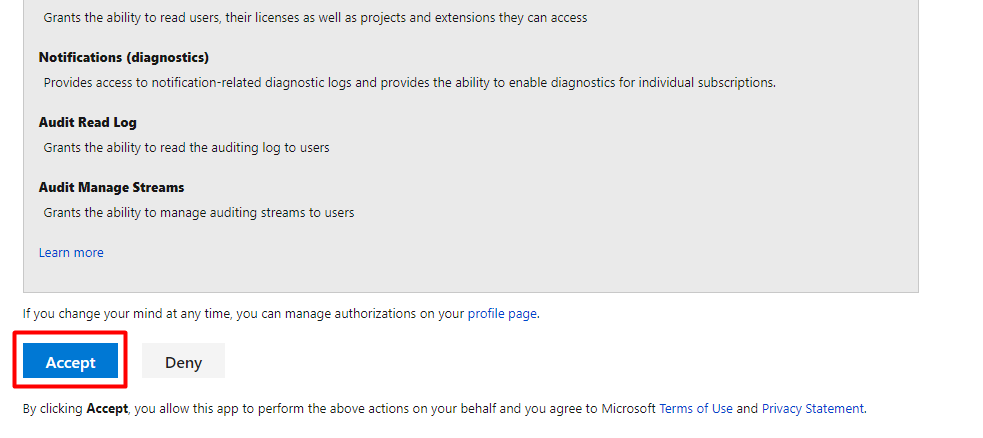

Wählen Sie Autorisieren. Achten Sie im Dropdownmenü Azure DevOps darauf, dass Sie den richtigen Azure-Mandanten autorisieren, und vergewissern Sie sich auch, dass Sie sich in Defender for Cloud im richtigen Azure-Mandanten befinden.

Lesen Sie die Liste der Berechtigungsanforderungen im Popupdialogfeld, und wählen Sie Akzeptieren aus.

Wählen Sie für „Organisationen“ eine der folgenden Optionen aus:

- Wählen Sie die Option Alle vorhandenen Organisationen aus, um alle Projekte und Repositorys in Organisationen, in denen Sie derzeit Projektsammlungsadministrator*in sind, automatisch zu ermitteln.

- Wählen Sie die Option Alle vorhandenen und zukünftigen Organisationen aus, um alle Projekte und Repositorys in allen aktuellen und zukünftigen Organisationen, in denen Sie Projektsammlungsadministrator*in sind, automatisch zu ermitteln.

Hinweis

Zugriff auf Anwendungen von Drittanbietern über OAuth muss für die Azure DevOps-Organisation auf

Onfestgelegt werden. Weitere Informationen zu OAuth und zur Aktivierung in Ihren Organisationen finden Sie hier.Da das Onboarding von Azure DevOps-Repositorys keine zusätzlichen Kosten verursacht, wird die automatische Erkennung auf die gesamte Organisation angewendet, um sicherzustellen, dass Defender for Cloud den Sicherheitsstatus umfassend bewerten und auf Sicherheitsbedrohungen in Ihrem gesamten DevOps-Ökosystem reagieren kann. Organisationen können später manuell unter Microsoft Defender for Cloud>Umgebungseinstellungen hinzugefügt und entfernt werden.

Wählen Sie Weiter: Überprüfen und generieren aus.

Überprüfen Sie die Informationen, und wählen Sie Erstellen aus.

Hinweis

Damit die erweiterten DevOps-Statusfunktionen in Defender for Cloud ordnungsgemäß funktionieren, kann nur eine einzelne Instanz einer Azure DevOps-Organisation in den Azure-Mandanten integriert werden, in dem Sie einen Connector erstellen.

Nach erfolgreichem Onboarding werden DevOps-Ressourcen (z. B. Repositorys, Builds) auf den Sicherheitsseiten „Inventar“ und „DevOps“ angezeigt. Es kann bis zu 8 Stunden dauern, bis die Ressourcen angezeigt werden. Empfehlungen zur Sicherheitsüberprüfung erfordern möglicherweise einen zusätzlichen Schritt zum Konfigurieren Ihrer Pipelines. Die Aktualisierungsintervalle für Sicherheitsergebnisse variieren je nach Empfehlung. Einzelheiten finden Sie auf der Seite „Empfehlungen“.

Nächste Schritte

- Erfahren Sie mehr über DevOps-Sicherheit in Defender for Cloud.

- Konfigurieren Sie die Aufgabe „Microsoft Security DevOps“ in Azure Pipelines.

- Behandeln Sie Probleme mit Ihrem Azure DevOps-Connector.