Netzwerksicherheit für Azure Event Grid-Ressourcen

In diesem Artikel wird beschrieben, wie Sie die folgenden Sicherheitsfunktionen mit Azure Event Grid verwenden:

- Diensttags für ausgehenden Datenverkehr

- IP-Firewallregeln für eingehenden Datenverkehr

- Private Endpunkte für eingehenden Datenverkehr

Diensttags

Ein Diensttag steht für eine Gruppe von IP-Adresspräfixen eines bestimmten Azure-Diensts. Microsoft verwaltet die Adresspräfixe, für die das Diensttag gilt, und aktualisiert das Tag automatisch, wenn sich die Adressen ändern. Auf diese Weise wird die Komplexität häufiger Updates an Netzwerksicherheitsregeln minimiert. Weitere Informationen zu Diensttags finden Sie unter Diensttags: Übersicht.

Sie können Diensttags verwenden, um Netzwerkzugriffssteuerungen in Netzwerksicherheitsgruppen oder in der Azure Firewall zu definieren. Verwenden Sie Diensttags anstelle von spezifischen IP-Adressen, wenn Sie Sicherheitsregeln erstellen. Wenn Sie den Diensttagnamen (beispielsweise AzureEventGrid) im entsprechenden Quell- oder Zielfeld einer Regel angeben, können Sie den Datenverkehr für den entsprechenden Dienst zulassen oder verweigern.

| Diensttag | Zweck | Eingehend oder ausgehend möglich? | Regional möglich? | Einsatz mit Azure Firewall möglich? |

|---|---|---|---|---|

| AzureEventGrid | Azure Event Grid: | Beide | Nein | Nein |

IP-Firewall

Azure Event Grid unterstützt IP-basierte Zugriffssteuerungen zum Veröffentlichen in Themen und Domänen. Mit IP-basierter Steuerung können Sie Herausgeber auf ein Thema oder eine Domäne beschränken, sodass Sie nur auf eine Reihe genehmigter Computer und Clouddienste festgelegt sind. Diese Funktion ergänzt die Authentifizierungsmechanismen, die von Event Grid unterstützt werden.

Standardmäßig kann auf Themen und Domänen über das Internet zugegriffen werden, solange die Anforderung eine gültige Authentifizierung und Autorisierung aufweist. Mit der IP-Firewall können Sie den Zugriff auf eine Gruppe von IP-Adressen oder IP-Adressbereichen in CIDR-Notation (Classless Inter-Domain Routing) weiter einschränken. Herausgeber, die von einer anderen IP-Adresse stammen, werden abgelehnt und erhalten eine 403-Antwort (Verboten).

Eine schrittweise Anleitung zum Konfigurieren der IP-Firewall für Themen und Domänen finden Sie unter Konfigurieren der IP-Firewall.

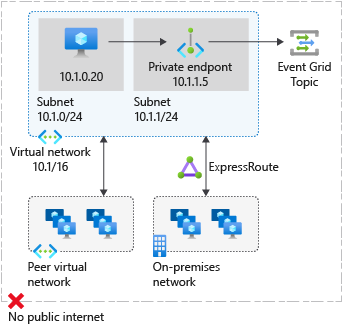

Private Endpunkte

Sie können private Endpunkte verwenden, um den Eingang von Ereignissen direkt aus Ihrem virtuellen Netzwerk in Ihre Themen und Domänen sicher über einen privaten Link zu ermöglichen, ohne das öffentliche Internet zu durchlaufen. Ein privater Endpunkt ist eine spezielle Netzwerkschnittstelle für einen Azure-Dienst in Ihrem virtuellen Netzwerk. Wenn Sie einen privaten Endpunkt für Ihr Thema oder Ihre Domäne erstellen, wird eine sichere Verbindung zwischen Clients in Ihrem virtuellen Netzwerk und der Event Grid-Ressource bereitgestellt. Dem privaten Endpunkt wird eine IP-Adresse aus dem IP-Adressbereich Ihres virtuellen Netzwerks zugewiesen. Für die Verbindung zwischen dem privaten Endpunkt und dem Event Grid-Dienst wird eine sichere private Verbindung verwendet.

Die Verwendung privater Endpunkte für Ihre Event Grid-Ressource bietet Ihnen folgende Möglichkeiten:

- Sicherer Zugriff auf Ihr Thema oder Ihre Domäne von einem virtuellen Netzwerk über das Microsoft-Backbonenetzwerk anstelle des öffentlichen Internets.

- Sicheres Verbinden aus lokalen Netzwerken, die eine Verbindung mit dem virtuellen Netzwerk über VPN oder ExpressRoute mit privatem Peering herstellen.

Wenn Sie einen privaten Endpunkt für ein Thema oder eine Domäne in Ihrem virtuellen Netzwerk erstellen, wird an den/die Ressourcenbesitzer*in eine Einwilligungsanforderung zur Genehmigung gesendet. Wenn der Benutzer, der die Erstellung des privaten Endpunkts anfordert, auch ein Besitzer der Ressource ist, wird diese Einwilligungsanforderung automatisch genehmigt. Andernfalls befindet sich die Verbindung im Status Ausstehend, bis sie genehmigt wurde. Anwendungen im virtuellen Netzwerk können eine nahtlose Verbindung mit dem Event Grid-Dienst über den privaten Endpunkt herstellen, und zwar mit denselben Verbindungszeichenfolgen und Autorisierungsmechanismen, die auch sonst verwendet würden. Ressourcenbesitzer können Einwilligungsanforderungen und die privaten Endpunkte über die Registerkarte Private Endpunkte für die Ressource im Azure-Portal verwalten.

Herstellen einer Verbindung mit privaten Endpunkten

Herausgeber*innen in einem virtuellen Netzwerk, die den privaten Endpunkt verwenden, sollten dieselbe Verbindungszeichenfolge für das Thema oder die Domäne verwenden wie Clients, die eine Verbindung mit dem öffentlichen Endpunkt herstellen. Die DNS-Auflösung (Domain Name System) leitet Verbindungen automatisch aus dem virtuellen Netzwerk an das Thema oder die Domäne über einen privaten Link weiter. Event Grid erstellt standardmäßig eine private DNS-Zone, die mit dem erforderlichen Update für die privaten Endpunkte an das virtuelle Netzwerk angefügt wird. Wenn Sie jedoch einen eigenen DNS-Server verwenden, müssen Sie möglicherweise weitere Änderungen an Ihrer DNS-Konfiguration vornehmen.

DNS-Änderungen für private Endpunkte

Wenn Sie einen privaten Endpunkt erstellen, wird der DNS-CNAME-Eintrag für die Ressource auf einen Alias in einer Unterdomäne mit dem Präfix privatelink aktualisiert. Standardmäßig wird eine private DNS-Zone erstellt, die der Unterdomäne des privaten Links entspricht.

Wenn Sie die Endpunkt-URL des Themas oder der Domäne außerhalb des virtuellen Netzwerks mit dem privaten Endpunkt auflösen, wird diese in den öffentlichen Endpunkt des Diensts aufgelöst. Die DNS-Ressourceneinträge für „topicA“ lauten nach dem Auflösen außerhalb des VNET, das den privaten Endpunkt hostet, wie folgt:

| Name | type | Wert |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

CNAME | <Azure Traffic Manager-Profil> |

Sie können den Zugriff für Clients außerhalb des virtuellen Netzwerks über den öffentlichen Endpunkt mithilfe der IP-Firewall verweigern oder steuern.

Bei Auflösung aus dem virtuellen Netzwerk, das den privaten Endpunkt hostet, wird die Endpunkt-URL des Themas oder der Domäne in die IP-Adresse des privaten Endpunkts aufgelöst. Die DNS-Ressourceneinträge für das Thema „topicA“ lauten nach dem Auflösen innerhalb des VNET, das den privaten Endpunkt hostet, wie folgt:

| Name | type | Wert |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

Ein | 10.0.0.5 |

Diese Vorgehensweise ermöglicht den Zugriff auf das Thema oder die Domäne mit derselben Verbindungszeichenfolge für Clients in dem virtuellen Netzwerk, das die privaten Endpunkte hostet, und Clients außerhalb des virtuellen Netzwerks.

Wenn Sie einen benutzerdefinierten DNS-Server in Ihrem Netzwerk verwenden, können Clients den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) für den Endpunkt des Themas oder der Domäne in die IP-Adresse des privaten Endpunkts auflösen. Konfigurieren Sie den DNS-Server so, dass die Unterdomäne der privaten Verbindung an die private DNS-Zone für das virtuelle Netzwerk delegiert wird, oder konfigurieren Sie die A-Einträge für topicOrDomainName.regionName.privatelink.eventgrid.azure.net mit der IP-Adresse des privaten Endpunkts.

Der empfohlene Name der DNS-Zone ist privatelink.eventgrid.azure.net.

Private Endpunkte und Veröffentlichung

In der folgenden Tabelle werden die verschiedenen Zustände der Verbindung mit dem privaten Endpunkt und die Auswirkungen auf die Veröffentlichung beschrieben:

| Verbindungsstatus | Veröffentlichung erfolgreich (Ja/Nein) |

|---|---|

| Genehmigt | Ja |

| Rejected (Abgelehnt) | Nein |

| Ausstehend | Nein |

| Getrennt | Nein |

Damit die Veröffentlichung erfolgreich ist, sollte der Verbindungsstatus des privaten Endpunkts Genehmigt sein. Wenn eine Verbindung abgelehnt wird, kann sie nicht mithilfe des Azure-Portals genehmigt werden. Die einzige Möglichkeit besteht darin, die Verbindung zu löschen und eine neue Verbindung zu erstellen.

Kontingente und Grenzwerte

Es gibt einen Grenzwert für die Anzahl der IP-Firewallregeln und Verbindungen privater Endpunkte pro Thema oder Domäne. Weitere Informationen finden Sie unter Kontingente und Grenzwerte in Azure Event Grid.

Nächste Schritte

Sie können die IP-Firewall für Ihre Event Grid-Ressource so konfigurieren, dass der Zugriff über das öffentliche Internet auf eine bestimmte Gruppe von IP-Adressen oder IP-Adressbereichen beschränkt wird. Schrittweise Anleitungen dazu finden Sie unter Konfigurieren der IP-Firewall.

Sie können private Endpunkte konfigurieren, um den Zugriff nur auf ausgewählte virtuelle Netzwerke zu beschränken. Schrittweise Anleitungen dazu finden Sie unter Konfigurieren privater Endpunkte.

Informationen zum Beheben von Problemen mit der Netzwerkkonnektivität finden Sie unter Beheben von Netzwerkverbindungsproblemen.