Verwenden von Azure Firewall zum Schutz von Azure Virtual Desktop-Bereitstellungen

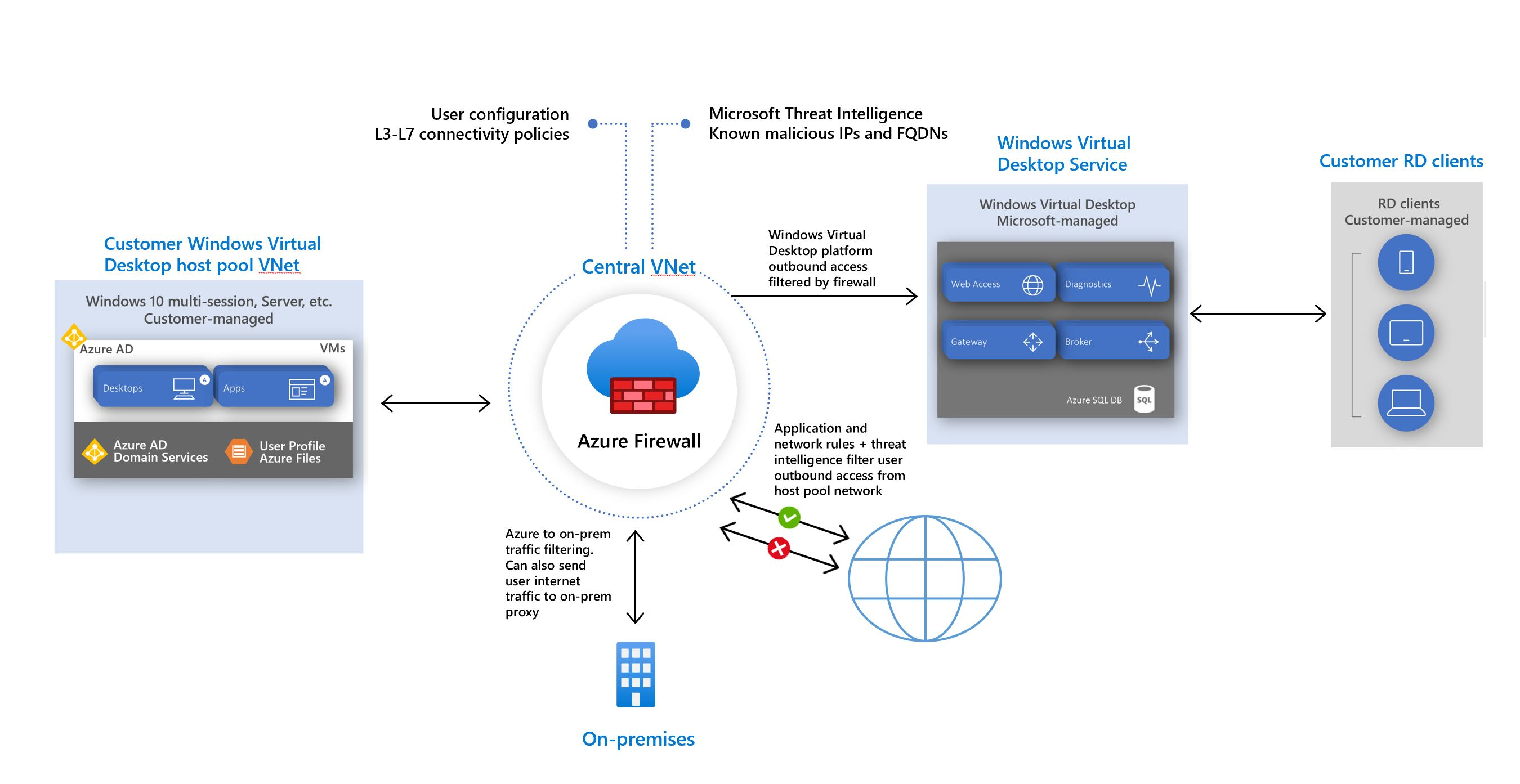

Azure Virtual Desktop ist ein Cloud-Dienst für virtuelle Desktop-Infrastrukturen (VDI), der auf Azure ausgeführt wird. Wenn ein*e Endbenutzer*in eine Verbindung mit Azure Virtual Desktop herstellt, kommt diese Sitzung von einem Sitzungshost in einem Hostpool. Ein Hostpool ist eine Sammlung von virtuellen Azure-Computern, die unter Azure Virtual Desktop als Sitzungshosts registriert werden. Diese virtuellen Computer werden in Ihrem virtuellen Netzwerk ausgeführt und unterliegen dessen Sicherheitskontrollen. Für den ordnungsgemäßen Vorgang wird ein ausgehender Internetzugang für den Azure Virtual Desktop Service benötigt und möglicherweise auch ein ausgehender Internetzugang für die Endbenutzer*innen. Mithilfe von Azure Firewall können Sie Ihre Umgebung sperren und ausgehenden Datenverkehr filtern.

Beachten Sie die Richtlinien in diesem Artikel, um mithilfe von Azure Firewall zusätzlichen Schutz für Ihren Azure Virtual Desktop-Hostpool bereitzustellen.

Voraussetzungen

- Eine bereitgestellte Azure Virtual Desktop-Umgebung und ein Hostpool Weitere Informationen finden Sie unter Azure Virtual Desktop bereitstellen.

- Eine Azure Firewall-Instanz, die mit mindestens einer Firewall Manager-Richtlinie bereitgestellt ist

- Aktivierung von DNS und DNS-Proxy in der Firewallrichtlinie, um FQDN in Netzwerkregeln zu verwenden.

Weitere Informationen zur Terminologie, die in Azure Virtual Desktop verwendet wird, finden Sie unter Azure Virtual Desktop-Terminologie.

Ausgehender Zugriff für den Hostpool auf Azure Virtual Desktop

Die virtuellen Azure-Computer, die Sie für Azure Virtual Desktop erstellen, müssen Zugriff auf mehrere vollqualifizierte Domänennamen (Fully Qualified Domain Names, FQDNs) haben, um ordnungsgemäß funktionieren zu können. Azure Firewall bietet das FQDN-Tag WindowsVirtualDesktop für Azure Virtual Desktop, um diese Konfiguration zu vereinfachen. Sie müssen eine Azure Firewall-Richtlinie und Regelsammlungen für Netzwerkregeln und Anwendungsregeln erstellen. Geben Sie der Regelsammlung eine Priorität und eine Aktion zum Zulassen oder Verweigern.

Sie müssen für jeden der erforderlichen FQDNs und Endpunkte Regeln erstellen. Eine Liste finden Sie unter Erforderlichen FQDNs und Endpunkten für Azure Virtual Desktop. Um einen bestimmten Hostpool als Quellezu identifizieren, können Sie eine IP-Gruppe mit jedem Sitzungshost erstellen, um diesen darzustellen.

Wichtig

Es wird empfohlen, die TLS-Überprüfung nicht mit Azure Virtual Desktop zu verwenden. Weitere Informationen finden Sie in den Richtlinien für Proxyserver.

Beispiel für eine Azure Firewall-Richtlinie

Alle oben erwähnten obligatorischen und optionalen Regeln können problemlos in einer einzigen Azure Firewallrichtlinie bereitgestellt werden, indem Sie die unter https://github.com/Azure/RDS-Templates/tree/master/AzureFirewallPolicyForAVD veröffentlichte Vorlage verwenden. Vor der Bereitstellung in der Produktion sollten Sie alle definierten Netzwerk- und Anwendungsregeln überprüfen und sicherstellen, dass sie mit der offiziellen Dokumentation von Azure Virtual Desktop und den Sicherheitsanforderungen übereinstimmen.

Ausgehender Zugriff für Hostpools auf das Internet

Je nach Anforderungen Ihrer Organisation möchten Sie möglicherweise sicheren ausgehenden Internetzugriff für Ihre Endbenutzer ermöglichen. Wenn die Liste der zulässigen Ziele klar definiert ist (z. B. beim Zugriff auf Microsoft 365), können Sie die Anwendungs- und Netzwerkregeln für Azure Firewall verwenden, um den erforderlichen Zugriff zu konfigurieren. Dadurch wird der Endbenutzerdatenverkehr direkt an das Internet geleitet, um eine optimale Leistung zu erzielen. Wenn Sie Netzwerkkonnektivität für Windows 365 oder Intune zulassen müssen, finden Sie weitere Informationen unter Netzwerkanforderungen für Windows 365 und unter Netzwerkendpunkte für Intune.

Wenn Sie den ausgehenden Internetdatenverkehr von Benutzern mithilfe eines vorhandenen lokalen, sicheren Webgateways filtern möchten, können Sie Webbrowser oder andere Anwendungen, die auf dem Azure Virtual Desktop-Hostpool ausgeführt werden, mithilfe einer expliziten Proxykonfiguration konfigurieren. Weitere Informationen hierzu finden Sie beispielsweise unter So verwenden Sie Microsoft Edge-Befehlszeilenoptionen zum Konfigurieren von Proxyeinstellungen. Diese Proxyeinstellungen beeinflussen nur den Internetzugriff für Endbenutzer, wodurch der ausgehende Datenverkehr der Azure Virtual Desktop-Plattform direkt über Azure Firewall ermöglicht wird.

Steuern des Benutzerzugriffs auf das Web

Administratoren können den Benutzerzugriff auf verschiedene Websitekategorien zulassen oder verweigern. Fügen Sie Ihrer Anwendungssammlung eine Regel von Ihrer spezifischen IP-Adresse zu Webkategorien hinzu, die Sie zulassen oder ablehnen möchten. Überprüfen Sie alle Webkategorien.

Nächster Schritt

- Weitere Informationen zu Azure Virtual Desktop: Was ist Azure Virtual Desktop?

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für