Abrufen von Compliancedaten von Azure-Ressourcen

Sie genießen mit Azure Policy den Vorteil, Einblicke in Steuerelemente für Ressourcen in einem Abonnement oder einer Verwaltungsgruppe von Abonnements zu erhalten. Dieses Steuerelement kann verwendet werden, um zu verhindern, dass Ressourcen am falschen Ort erstellt werden, um die allgemeine und einheitliche Verwendung von Tags zu erzwingen oder um vorhandene Ressourcen auf geeignete Konfigurationen und Einstellungen zu überprüfen. In jedem Fall werden Daten aber von Azure Policy generiert, damit Sie den Konformitätsstatus Ihrer Umgebung kennen.

Bevor Sie Konformitätsdaten überprüfen, müssen Sie die Konformitätszustände in Azure Policy verstehen.

Es gibt mehrere Möglichkeiten, auf Konformitätsinformationen, die von Ihrer Richtlinie sowie Initiativenzuweisungen erstellt wurden, zuzugreifen:

- Verwenden des Azure-Portals

- Über Befehlszeilen-Skripting

- Durch anzeigen von Azure Monitor-Protokollen

- Durch Azure Resource Graph-Abfragen

Bevor wir uns die Methoden zur Berichterstellung zur Konformität ansehen, beschäftigen wir uns damit, wann Konformitätsinformationen aktualisiert werden und mit den Ereignissen, die einen Auswertungszyklus auslösen sowie mit der Häufigkeit.

Auswertungsauslöser

Die Ergebnisse eines abgeschlossenen Auswertungszyklus stehen im Ressourcenanbieter Microsoft.PolicyInsights über die Vorgänge PolicyStates und PolicyEvents zur Verfügung. Weitere Informationen zu den Vorgängen der Azure Policy Insights-REST-API finden Sie unter Policy Insights.

Auswertungen zugewiesener Richtlinien und Initiativen geschehen im Zuge unterschiedlicher Ereignisse:

Eine Richtlinie oder Initiative wird einem Bereich neu zugewiesen. Es dauert ca. fünf Minuten, bis die Zuweisung auf den definierten Bereich angewendet wird. Dann beginnt der Auswertungszyklus für die zutreffenden Ressourcen anhand der neu zugewiesenen Richtlinie oder Initiative. Je nach den erzielten Auswirkungen werden Ressourcen als konform, nicht konform, ausgenommen oder unbekannt markiert. Eine umfangreiche Richtlinie oder Initiative, die für einen großen Ressourcenbereich ausgewertet wird, kann einige Zeit in Anspruch nehmen. Es kann daher keine exakte Dauer des Auswertungszyklus angegeben werden. Sobald er abgeschlossen ist, sind aktualisierte Konformitätsergebnisse im Portal und den SDKs verfügbar.

Eine Richtlinie oder Initiative, die bereits einem Bereich zugewiesen ist, wird aktualisiert. Der Auswertungszyklus und die zeitliche Steuerung für dieses Szenario entspricht denjenigen von Neuzuweisungen zu einem Bereich.

Eine Ressource wird in einem Bereich mit einer Zuweisung über Azure Resource Manager, die REST-API oder ein unterstütztes SDK bereitgestellt oder aktualisiert. In diesem Szenario werden nach etwa 15 Minuten die Informationen über das betroffene Ereignis (Anfügen, Überwachen, Verweigern, Bereitstellen) und den Konformitätsstatus für die jeweilige Ressource im Portal und den SDKs verfügbar. Dieses Ereignis löst keine Auswertung anderer Ressourcen aus.

Ein Abonnement (Ressourcentyp

Microsoft.Resources/subscriptions) wird innerhalb einer Verwaltungsgruppenhierarchie mit einer zugewiesenen Richtliniendefinition für den Abonnementressourcentyp erstellt oder verschoben. Die Auswertung der vom Abonnement unterstützten Auswirkungen (audit, auditIfNotExist, deployIfNotExists, modify), Protokollierung und Korrekturaktionen dauert etwa 30 Minuten.Eine Richtlinienausnahme wird erstellt, aktualisiert oder gelöscht. In diesem Szenario wird die entsprechende Zuweisung für den definierten Ausnahmebereich ausgewertet.

Standard-Konformitätsauswertungszyklus. Zuweisungen werden alle 24 Stunden automatisch neu ausgewertet. Eine große Richtlinie oder Initiative mit vielen Ressourcen kann einige Zeit in Anspruch nehmen. Es kann leider keine exakte Dauer des Auswertungszyklus angegeben werden. Sobald er abgeschlossen ist, sind aktualisierte Konformitätsergebnisse im Portal und den SDKs verfügbar.

Der Ressourcenanbieter für die Computerkonfiguration wird von einer verwalteten Ressource mit Konformitätsdetails aktualisiert.

Bedarfsgesteuerter Scan

Hinweis

Standardmäßig nimmt Azure Policy alle Ressourcen unter dem Ressourcenanbieter Microsoft.Resources von der Auswertung der Richtlinie aus, mit Ausnahme von Abonnements und Ressourcengruppen, die ausgewertet werden können.

Bedarfsgesteuerter Auswertungsscan

Ein Auswertungsscan für ein Abonnement oder eine Ressourcengruppe kann mit Azure CLI, Azure PowerShell, einem Aufruf an die REST-API oder mithilfe der GitHub-Aktion für die Azure Policy-Konformitätsprüfung gestartet werden. Dieser Scan ist ein asynchroner Prozess.

Hinweis

Nicht alle Azure-Ressourcenanbieter unterstützen On-Demand-Auswertungsscans. Azure Virtual Network Manager (AVNM) unterstützt derzeit beispielsweise weder manuelle Trigger noch den Standardzyklus für die Richtlinienkonformitätsauswertung (tägliche Scans).

Bedarfsgesteuerter Auswertungsscan – GitHub-Aktion

Verwenden Sie die Aktion „Azure Policy-Konformitätsprüfung“, um von Ihrem GitHub-Workflow aus für eine oder mehrere Ressourcen, Ressourcengruppen oder Abonnements bei Bedarf einen Auswertungsscan auszulösen und den Workflow basierend auf dem Konformitätsstatus der Ressourcen zu steuern. Sie können den Workflow auch so konfigurieren, dass er zu einer geplanten Zeit abläuft, sodass Sie zu einem geeigneten Zeitpunkt den neuesten Konformitätsstatus erhalten. Optional kann GitHub Actions einen Bericht zum Konformitätsstatus der überprüften Ressourcen zur weiteren Analyse oder Archivierung erstellen.

Im folgenden Beispiel wird eine Konformitätsprüfung für ein Abonnement ausgeführt.

on:

schedule:

- cron: '0 8 * * *' # runs every morning 8am

jobs:

assess-policy-compliance:

runs-on: ubuntu-latest

steps:

- name: Login to Azure

uses: azure/login@v1

with:

creds: ${{secrets.AZURE_CREDENTIALS}}

- name: Check for resource compliance

uses: azure/policy-compliance-scan@v0

with:

scopes: |

/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx

Weitere Informationen und Workflowbeispiele finden Sie im Repository „GitHub-Aktionen für die Azure Policy-Konformitätsprüfung“.

Bedarfsgesteuerter Auswertungsscan – Azure CLI

Die Kompatibilitätsüberprüfung wird mit dem Befehl az policy state trigger-scan gestartet.

Standardmäßig startet az policy state trigger-scan eine Auswertung für alle Ressourcen im aktuellen Abonnement. Verwenden Sie den Parameter resource-group, um eine Auswertung für eine bestimmte Ressourcengruppe zu starten. Im folgenden Beispiel wird eine Kompatibilitätsüberprüfung im aktuellen Abonnement für die MyRG-Ressourcengruppe gestartet:

az policy state trigger-scan --resource-group "MyRG"

Sie können sich dafür entscheiden, nicht auf den Abschluss des asynchronen Prozesses zu warten, bevor Sie mit dem no-wait-Parameter fortfahren.

Bedarfsgesteuerter Auswertungsscan – Azure PowerShell

Die Kompatibilitätsüberprüfung wird mit dem Start-AzPolicyComplianceScan-Cmdlet gestartet.

Standardmäßig startet Start-AzPolicyComplianceScan eine Auswertung für alle Ressourcen im aktuellen Abonnement. Verwenden Sie den Parameter ResourceGroupName, um eine Auswertung für eine bestimmte Ressourcengruppe zu starten. Im folgenden Beispiel wird eine Kompatibilitätsüberprüfung im aktuellen Abonnement für die MyRG-Ressourcengruppe gestartet:

Start-AzPolicyComplianceScan -ResourceGroupName 'MyRG'

Sie können PowerShell auf den Abschluss des asynchronen Aufrufes warten lassen, bevor Sie die Ergebnisausgabe bereitstellen, oder PowerShell im Hintergrund als Auftrag ausführen. Wenn Sie die Konformitätsüberprüfung im Hintergrund mit einem PowerShell-Auftrag ausführen möchten, verwenden Sie den Parameter AsJob, und legen Sie den Wert auf ein Objekt fest, z. B. $job in diesem Beispiel:

$job = Start-AzPolicyComplianceScan -AsJob

Sie können den Status des Auftrags überprüfen, indem Sie das $job-Objekt überprüfen. Der Auftrag ist vom Typ Microsoft.Azure.Commands.Common.AzureLongRunningJob. Verwenden Sie Get-Member für das $job-Objekt, um die verfügbaren Eigenschaften und Methoden anzuzeigen.

Während der Kompatibilitätsüberprüfung ergibt die Überprüfung der $job-Objektausgaben Ergebnisse wie diese:

$job

Id Name PSJobTypeName State HasMoreData Location Command

-- ---- ------------- ----- ----------- -------- -------

2 Long Running O... AzureLongRunni... Running True localhost Start-AzPolicyCompliance...

Wenn die Konformitätsüberprüfung abgeschlossen ist, ändert sich die State-Eigenschaft in Abgeschlossen.

Bedarfsgesteuerter Auswertungsscan – REST

Daher wartet der REST-Endpunkt als asynchroner Prozess zum Starten des Scans nicht, bis der Scan abgeschlossen ist, um zu reagieren. Stattdessen stellt er einen URI bereit, um den Status der angeforderten Auswertung abzufragen.

In jedem REST-API-URI gibt es Variablen, die Sie durch Ihre eigenen Werte ersetzen müssen:

- Ersetzen Sie

{YourRG}durch den Namen Ihrer Ressourcengruppe. - Ersetzen Sie

{subscriptionId}durch Ihre Abonnement-ID.

Der Scan unterstützt die Auswertung von Ressourcen in einem Abonnement oder in einer Ressourcengruppe. Starten Sie einen Scan nach Bereich mit einem REST-API-Befehl POST anhand der folgenden URI-Strukturen:

Subscription

POST https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/latest/triggerEvaluation?api-version=2019-10-01Resource group

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{YourRG}/providers/Microsoft.PolicyInsights/policyStates/latest/triggerEvaluation?api-version=2019-10-01

Der Aufruf gibt einen Status 202 - Akzeptiert zurück. Im Antwortheader enthalten ist eine location-Eigenschaft mit dem folgenden Format:

https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/asyncOperationResults/{ResourceContainerGUID}?api-version=2019-10-01

{ResourceContainerGUID} wird für den angeforderten Bereich statisch generiert. Wird für einen Bereich bereits ein bedarfsgesteuerter Scan ausgeführt, wird kein neuer Scan gestartet. Stattdessen wird der neuen Anforderung derselbe {ResourceContainerGUID} location-URI für den Status bereitgestellt. Ein REST-API-GET-Befehl für den location-URI gibt während der laufenden Auswertung 202 Accepted zurück. Nach Abschluss des Auswertungsscans wird der Status 200 OK zurückgegeben. Der Text eines abgeschlossenen Scans ist eine JSON-Antwort mit folgendem Status:

{

"status": "Succeeded"

}

Bedarfsgesteuerter Auswertungsscan – Visual Studio Code

Mit der Azure Policy-Erweiterung für Visual Studio Code kann ein Auswertungsscan für eine bestimmte Ressource ausgeführt werden. Bei diesem Scan handelt es sich im Gegensatz zu den Azure PowerShell- und REST-Methoden um einen synchronen Prozess. Ausführliche Informationen und Schritte finden Sie unter Verwenden der Azure Policy-Erweiterung für Visual Studio Code.

Portal

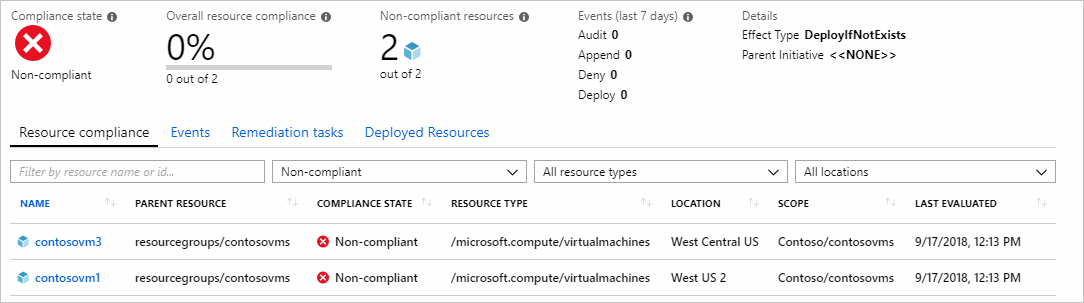

Im Azure-Portal ist eine grafische Benutzeroberfläche zum Anzeigen und Verstehen des Konformitätsstatus Ihrer Umgebung dargestellt. Auf der Seite Richtlinie stellt die Option Übersicht Details für verfügbare Bereiche zur Konformität für Richtlinien und Initiativen bereit. Neben dem Konformitätsstatus und der Anzahl pro Zuweisung ist ein Diagramm enthalten, das die Konformität der letzten sieben Tage anzeigt. Die Seite Konformität enthält weitestgehend dieselben Informationen (mit Ausnahme des Diagramms), stellt jedoch zusätzliche Optionen zum Filtern und Sortieren bereit.

Da eine Richtlinie oder Initiative unterschiedlichen Bereichen zugewiesen werden kann, finden Sie in der Tabelle den Bereich für jede Zuweisung und den Typ der Definition, die zugewiesen wurde. Die Anzahl der nicht konformen Ressourcen und Richtlinien für jede Zuweisung wird ebenfalls bereitgestellt. Wenn Sie eine Richtlinie oder Initiative in der Tabelle auswählen, erhalten Sie weitere Informationen zur Konformität für eine bestimmte Zuweisung.

Die Liste der Ressourcen auf der Registerkarte Ressourcenkonformität zeigt den Bewertungsstatus der vorhandenen Ressourcen für die aktuelle Zuweisung. Die Registerkarte ist standardmäßig auf Nicht konform festgelegt, kann aber gefiltert werden. Ereignisse (Anfügung, Überwachung, Verweigerung, Bereitstellung, Änderung), die durch die Anforderung zum Erstellen einer Ressource ausgelöst wurden, werden auf der Registerkarte Ereignisse angezeigt.

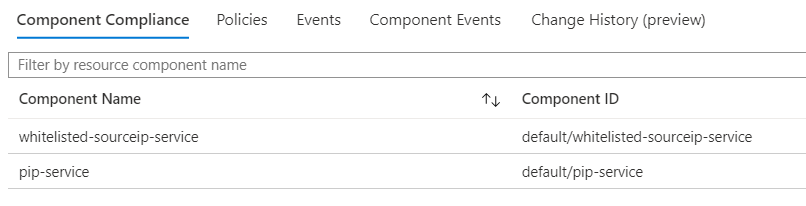

Wenn Sie bei Ressourcen im Ressourcenanbietermodus auf der Registerkarte Ressourcenkonformität die Ressource auswählen oder mit der rechten Maustaste auf die Zeile klicken und Konformitätsdetails anzeigen auswählen, wird die Seite mit Details zur Komponentenkompatibilität geöffnet. Diese Seite bietet auch Registerkarten, auf denen die Richtlinien angezeigt werden, die dieser Ressource, Ereignissen, Komponentenereignissen und dem Änderungsverlauf zugewiesen sind.

Wenn Sie sich wieder auf der Seite für Ressourcenkonformität befinden, öffnen Sie das Kontextmenü der Zeile des Ereignisses, über das Sie mehr Details erhalten möchten, und wählen Sie Aktivitätsprotokolle anzeigen aus. Die Seite des Aktivitätsprotokolls wird geöffnet und wird durch die Suche gefiltert. Die Details für die Zuweisung und Ereignisse werden angezeigt. Das Aktivitätsprotokoll stellt weiteren Kontext sowie Informationen zu diesen Ereignissen bereit.

Hinweis

Konformitätsergebnisse können über Azure Resource Graph-Abfragen aus dem Portal exportiert werden.

Befehlszeile

Die gleichen Informationen, die im Portal verfügbar sind, können über die REST-API (u. a. mit ARMClient), Azure PowerShell und die Azure CLI abgerufen werden. Ausführliche Informationen zur REST-API finden Sie in der Referenz zu Azure Policy. Die Referenzseiten zur REST-API verfügen über eine grüne Ausprobieren-Schaltfläche, mit der Sie jeden Vorgang direkt im Browser testen können.

Verwenden Sie ARMClient oder ein ähnliches Tool, um die Authentifizierung in Azure für die REST-API-Beispiele vorzunehmen.

Zusammenfassen der Ergebnisse

Mithilfe der REST-API kann die Zusammenfassung nach Container, Definition oder Zuweisung erfolgen. Es folgt ein Beispiel der Zusammenfassung auf Abonnementebene unter Verwendung der Azure Policy-Erkenntnis Für Abonnement zusammenfassen:

POST https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/latest/summarize?api-version=2019-10-01

Die Ausgabe fasst das Abonnement zusammen. In der folgenden Beispielausgabe befindet sich die zusammengefasste Konformität unter value.results.nonCompliantResources und value.results.nonCompliantPolicies. Diese Anforderung stellt weitere Details bereit, einschließlich jeder Zuweisung, aus der die nicht konformen Zahlen und die Definitionsinformationen für jede Zuweisung bestehen. Jedes Richtlinienobjekt in der Hierarchie hat einen queryResultsUri, der zum Abrufen weiterer Details auf dieser Ebene verwendet werden kann.

{

"@odata.context": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/$metadata#summary",

"@odata.count": 1,

"value": [

{

"@odata.id": null,

"@odata.context": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/$metadata#summary/$entity",

"results": {

"queryResultsUri": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/latest/queryResults?api-version=2019-10-01&$from=2018-05-18 04:28:22Z&$to=2018-05-19 04:28:22Z&$filter=ComplianceState eq 'NonCompliant'",

"nonCompliantResources": 15,

"nonCompliantPolicies": 1

},

"policyAssignments": [

{

"policyAssignmentId": "/subscriptions/{subscriptionId}/resourcegroups/rg-tags/providers/microsoft.authorization/policyassignments/37ce239ae4304622914f0c77",

"policySetDefinitionId": "",

"results": {

"queryResultsUri": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/latest/queryResults?api-version=2019-10-01&$from=2018-05-18 04:28:22Z&$to=2018-05-19 04:28:22Z&$filter=ComplianceState eq 'NonCompliant' and PolicyAssignmentId eq '/subscriptions/{subscriptionId}/resourcegroups/rg-tags/providers/microsoft.authorization/policyassignments/37ce239ae4304622914f0c77'",

"nonCompliantResources": 15,

"nonCompliantPolicies": 1

},

"policyDefinitions": [

{

"policyDefinitionReferenceId": "",

"policyDefinitionId": "/providers/microsoft.authorization/policydefinitions/1e30110a-5ceb-460c-a204-c1c3969c6d62",

"effect": "deny",

"results": {

"queryResultsUri": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/latest/queryResults?api-version=2019-10-01&$from=2018-05-18 04:28:22Z&$to=2018-05-19 04:28:22Z&$filter=ComplianceState eq 'NonCompliant' and PolicyAssignmentId eq '/subscriptions/{subscriptionId}/resourcegroups/rg-tags/providers/microsoft.authorization/policyassignments/37ce239ae4304622914f0c77' and PolicyDefinitionId eq '/providers/microsoft.authorization/policydefinitions/1e30110a-5ceb-460c-a204-c1c3969c6d62'",

"nonCompliantResources": 15

}

}

]

}

]

}

]

}

Abfragen von Ressourcen

Im vorherigen Beispiel stellt value.policyAssignments.policyDefinitions.results.queryResultsUri einen Beispiel-URI für alle nicht konformen Ressourcen für eine bestimmte Richtliniendefinition bereit. Im Wert $filter ist „ComplianceState“ gleich (eq) NonCompliant. PolicyAssignmentId ist für die Richtliniendefinition und dann die PolicyDefinitionId selbst angegeben. Der Grund für das Einschließen von PolicyAssignmentId in den Filter ist der, dass PolicyDefinitionId in mehreren Zuweisungen von Richtlinien oder Initiativen mit verschiedenen Geltungsbereichen vorhanden sein kann. Durch Angeben von PolicyAssignmentId und PolicyDefinitionId können wir die Ergebnisse eingrenzen, die wir suchen. Zuvor haben wir für PolicyStates latest verwendet, womit automatisch ein Zeitfenster mit from und to der letzten 24 Stunden festgelegt wird.

https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/latest/queryResults?api-version=2019-10-01&$from=2018-05-18 04:28:22Z&$to=2018-05-19 04:28:22Z&$filter=ComplianceState eq 'NonCompliant' and PolicyAssignmentId eq '/subscriptions/{subscriptionId}/resourcegroups/rg-tags/providers/microsoft.authorization/policyassignments/37ce239ae4304622914f0c77' and PolicyDefinitionId eq '/providers/microsoft.authorization/policydefinitions/1e30110a-5ceb-460c-a204-c1c3969c6d62'

Die folgende Beispielantwort wurde der Kürze halber auf eine einzige nicht konforme Ressource reduziert. Die ausführliche Antwort enthält mehrere Teile von Ressourcendaten, die Richtlinie (oder Initiative) sowie die Zuweisung. Beachten Sie, dass Sie auch anzeigen können, welche Zuweisungsparameter an die Richtliniendefinition übergeben wurden.

{

"@odata.context": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/$metadata#latest",

"@odata.count": 15,

"value": [

{

"@odata.id": null,

"@odata.context": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/$metadata#latest/$entity",

"timestamp": "2018-05-19T04:41:09Z",

"resourceId": "/subscriptions/{subscriptionId}/resourceGroups/rg-tags/providers/Microsoft.Compute/virtualMachines/linux",

"policyAssignmentId": "/subscriptions/{subscriptionId}/resourceGroups/rg-tags/providers/Microsoft.Authorization/policyAssignments/37ce239ae4304622914f0c77",

"policyDefinitionId": "/providers/Microsoft.Authorization/policyDefinitions/1e30110a-5ceb-460c-a204-c1c3969c6d62",

"effectiveParameters": "",

"ComplianceState": "NonCompliant",

"subscriptionId": "{subscriptionId}",

"resourceType": "/Microsoft.Compute/virtualMachines",

"resourceLocation": "westus2",

"resourceGroup": "RG-Tags",

"resourceTags": "tbd",

"policyAssignmentName": "37ce239ae4304622914f0c77",

"policyAssignmentOwner": "tbd",

"policyAssignmentParameters": "{\"tagName\":{\"value\":\"costCenter\"},\"tagValue\":{\"value\":\"Contoso-Test\"}}",

"policyAssignmentScope": "/subscriptions/{subscriptionId}/resourceGroups/RG-Tags",

"policyDefinitionName": "1e30110a-5ceb-460c-a204-c1c3969c6d62",

"policyDefinitionAction": "deny",

"policyDefinitionCategory": "tbd",

"policySetDefinitionId": "",

"policySetDefinitionName": "",

"policySetDefinitionOwner": "",

"policySetDefinitionCategory": "",

"policySetDefinitionParameters": "",

"managementGroupIds": "",

"policyDefinitionReferenceId": ""

}

]

}

Anzeigen von Ereignissen

Wenn eine Ressource erstellt oder aktualisiert wird, wird ein Ergebnis der Richtlinienauswertung generiert. Diese Ergebnisse werden als Richtlinienereignisse bezeichnet. Verwenden Sie den folgenden URI, um die neuesten Richtlinienereignisse anzuzeigen, die dem Abonnement zugewiesen sind.

https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyEvents/default/queryResults?api-version=2019-10-01

Ihre Ergebnisse sollten in etwa wie im folgenden Beispiel aussehen:

{

"@odata.context": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyEvents/$metadata#default",

"@odata.count": 1,

"value": [

{

"@odata.id": null,

"@odata.context": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyEvents/$metadata#default/$entity",

"NumAuditEvents": 16

}

]

}

Weitere Informationen zum Abfragen von Richtlinienereignissen finden Sie im Referenzartikel zu Azure Policy-Ereignissen.

Azure CLI

Die Azure CLI-Befehlsgruppe für Azure Policy umfasst die meisten Vorgänge, die in REST oder Azure PowerShell verfügbar sind. Die vollständige Liste der verfügbaren Befehle finden Sie unter Azure CLI – Azure Policy: Übersicht.

Beispiel: Abrufen der Zustandszusammenfassung für die oberste zugewiesene Richtlinie mit der höchsten Anzahl nicht konformer Ressourcen

az policy state summarize --top 1

Der erste Teil der Antwort sieht in etwa wie im folgenden Beispiel aus:

{

"odatacontext": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/$metadata#summary/$entity",

"odataid": null,

"policyAssignments": [

{

"policyAssignmentId": "/subscriptions/{subscriptionId}/providers/microsoft.authorization/policyassignments/e0704696df5e4c3c81c873e8",

"policyDefinitions": [

{

"effect": "audit",

"policyDefinitionGroupNames": [

""

],

"policyDefinitionId": "/subscriptions/{subscriptionId}/providers/microsoft.authorization/policydefinitions/2e3197b6-1f5b-4b01-920c-b2f0a7e9b18a",

"policyDefinitionReferenceId": "",

"results": {

"nonCompliantPolicies": null,

"nonCompliantResources": 398,

"policyDetails": [

{

"complianceState": "noncompliant",

"count": 1

}

],

"policyGroupDetails": [

{

"complianceState": "noncompliant",

"count": 1

}

],

"queryResultsUri": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/latest/queryResults?api-version=2019-10-01&$from=2020-07-14 14:01:22Z&$to=2020-07-15 14:01:22Z and PolicyAssignmentId eq '/subscriptions/{subscriptionId}/providers/microsoft.authorization/policyassignments/e0704696df5e4c3c81c873e8' and PolicyDefinitionId eq '/subscriptions/{subscriptionId}/providers/microsoft.authorization/policydefinitions/2e3197b6-1f5b-4b01-920c-b2f0a7e9b18a'",

"resourceDetails": [

{

"complianceState": "noncompliant",

"count": 398

},

{

"complianceState": "compliant",

"count": 4

}

]

}

}

],

...

Beispiel: Abrufen des Zustandsdatensatzes für die zuletzt ausgewertete Ressource (Standardwert ist nach Zeitstempel in absteigender Reihenfolge)

az policy state list --top 1

[

{

"complianceReasonCode": "",

"complianceState": "Compliant",

"effectiveParameters": "",

"isCompliant": true,

"managementGroupIds": "{managementgroupId}",

"odatacontext": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/$metadata#latest/$entity",

"odataid": null,

"policyAssignmentId": "/subscriptions/{subscriptionId}/providers/microsoft.authorization/policyassignments/securitycenterbuiltin",

"policyAssignmentName": "SecurityCenterBuiltIn",

"policyAssignmentOwner": "tbd",

"policyAssignmentParameters": "",

"policyAssignmentScope": "/subscriptions/{subscriptionId}",

"policyAssignmentVersion": "",

"policyDefinitionAction": "auditifnotexists",

"policyDefinitionCategory": "tbd",

"policyDefinitionGroupNames": [

""

],

"policyDefinitionId": "/providers/microsoft.authorization/policydefinitions/aa633080-8b72-40c4-a2d7-d00c03e80bed",

"policyDefinitionName": "aa633080-8b72-40c4-a2d7-d00c03e80bed",

"policyDefinitionReferenceId": "identityenablemfaforownerpermissionsmonitoring",

"policyDefinitionVersion": "",

"policyEvaluationDetails": null,

"policySetDefinitionCategory": "security center",

"policySetDefinitionId": "/providers/Microsoft.Authorization/policySetDefinitions/1f3afdf9-d0c9-4c3d-847f-89da613e70a8",

"policySetDefinitionName": "1f3afdf9-d0c9-4c3d-847f-89da613e70a8",

"policySetDefinitionOwner": "",

"policySetDefinitionParameters": "",

"policySetDefinitionVersion": "",

"resourceGroup": "",

"resourceId": "/subscriptions/{subscriptionId}",

"resourceLocation": "",

"resourceTags": "tbd",

"resourceType": "Microsoft.Resources/subscriptions",

"subscriptionId": "{subscriptionId}",

"timestamp": "2020-07-15T08:37:07.903433+00:00"

}

]

Beispiel: Abrufen der Details für alle nicht konformen Ressourcen virtueller Netzwerke

az policy state list --filter "ResourceType eq 'Microsoft.Network/virtualNetworks'"

[

{

"complianceReasonCode": "",

"complianceState": "NonCompliant",

"effectiveParameters": "",

"isCompliant": false,

"managementGroupIds": "{managementgroupId}",

"odatacontext": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/$metadata#latest/$entity",

"odataid": null,

"policyAssignmentId": "/subscriptions/{subscriptionId}/providers/microsoft.authorization/policyassignments/e0704696df5e4c3c81c873e8",

"policyAssignmentName": "e0704696df5e4c3c81c873e8",

"policyAssignmentOwner": "tbd",

"policyAssignmentParameters": "",

"policyAssignmentScope": "/subscriptions/{subscriptionId}",

"policyAssignmentVersion": "",

"policyDefinitionAction": "audit",

"policyDefinitionCategory": "tbd",

"policyDefinitionGroupNames": [

""

],

"policyDefinitionId": "/subscriptions/{subscriptionId}/providers/microsoft.authorization/policydefinitions/2e3197b6-1f5b-4b01-920c-b2f0a7e9b18a",

"policyDefinitionName": "2e3197b6-1f5b-4b01-920c-b2f0a7e9b18a",

"policyDefinitionReferenceId": "",

"policyDefinitionVersion": "",

"policyEvaluationDetails": null,

"policySetDefinitionCategory": "",

"policySetDefinitionId": "",

"policySetDefinitionName": "",

"policySetDefinitionOwner": "",

"policySetDefinitionParameters": "",

"policySetDefinitionVersion": "",

"resourceGroup": "RG-Tags",

"resourceId": "/subscriptions/{subscriptionId}/resourceGroups/RG-Tags/providers/Microsoft.Network/virtualNetworks/RG-Tags-vnet",

"resourceLocation": "westus2",

"resourceTags": "tbd",

"resourceType": "Microsoft.Network/virtualNetworks",

"subscriptionId": "{subscriptionId}",

"timestamp": "2020-07-15T08:37:07.901911+00:00"

}

]

Beispiel: Abrufen von Ereignissen, die auf nicht konforme Ressourcen virtueller Netzwerke bezogen sind, die nach einem bestimmten Datum aufgetreten sind

az policy state list --filter "ResourceType eq 'Microsoft.Network/virtualNetworks'" --from '2020-07-14T00:00:00Z'

[

{

"complianceReasonCode": "",

"complianceState": "NonCompliant",

"effectiveParameters": "",

"isCompliant": false,

"managementGroupIds": "{managementgroupId}",

"odatacontext": "https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.PolicyInsights/policyStates/$metadata#latest/$entity",

"odataid": null,

"policyAssignmentId": "/subscriptions/{subscriptionId}/providers/microsoft.authorization/policyassignments/e0704696df5e4c3c81c873e8",

"policyAssignmentName": "e0704696df5e4c3c81c873e8",

"policyAssignmentOwner": "tbd",

"policyAssignmentParameters": "",

"policyAssignmentScope": "/subscriptions/{subscriptionId}",

"policyAssignmentVersion": "",

"policyDefinitionAction": "audit",

"policyDefinitionCategory": "tbd",

"policyDefinitionGroupNames": [

""

],

"policyDefinitionId": "/subscriptions/{subscriptionId}/providers/microsoft.authorization/policydefinitions/2e3197b6-1f5b-4b01-920c-b2f0a7e9b18a",

"policyDefinitionName": "2e3197b6-1f5b-4b01-920c-b2f0a7e9b18a",

"policyDefinitionReferenceId": "",

"policyDefinitionVersion": "",

"policyEvaluationDetails": null,

"policySetDefinitionCategory": "",

"policySetDefinitionId": "",

"policySetDefinitionName": "",

"policySetDefinitionOwner": "",

"policySetDefinitionParameters": "",

"policySetDefinitionVersion": "",

"resourceGroup": "RG-Tags",

"resourceId": "/subscriptions/{subscriptionId}/resourceGroups/RG-Tags/providers/Microsoft.Network/virtualNetworks/RG-Tags-vnet",

"resourceLocation": "westus2",

"resourceTags": "tbd",

"resourceType": "Microsoft.Network/virtualNetworks",

"subscriptionId": "{subscriptionId}",

"timestamp": "2020-07-15T08:37:07.901911+00:00"

}

]

Azure PowerShell

Das Azure PowerShell-Modul für Azure Policy ist im PowerShell-Katalog unter Az.PolicyInsights verfügbar. Mit PowerShellGet können Sie das Modul mit Install-Module -Name Az.PolicyInsights installieren (stellen Sie sicher, dass Sie die neueste Version von Azure PowerShell installiert haben):

# Install from PowerShell Gallery via PowerShellGet

Install-Module -Name Az.PolicyInsights

# Import the downloaded module

Import-Module Az.PolicyInsights

# Login with Connect-AzAccount if not using Cloud Shell

Connect-AzAccount

Das Modul umfasst die folgenden Cmdlets:

Get-AzPolicyStateSummaryGet-AzPolicyStateGet-AzPolicyEventGet-AzPolicyRemediationRemove-AzPolicyRemediationStart-AzPolicyRemediationStop-AzPolicyRemediation

Beispiel: Abrufen der Zustandszusammenfassung für die oberste zugewiesene Richtlinie mit der höchsten Anzahl nicht konformer Ressourcen

PS> Get-AzPolicyStateSummary -Top 1

NonCompliantResources : 15

NonCompliantPolicies : 1

PolicyAssignments : {/subscriptions/{subscriptionId}/resourcegroups/RG-Tags/providers/micros

oft.authorization/policyassignments/37ce239ae4304622914f0c77}

Beispiel: Abrufen des Zustandsdatensatzes für die zuletzt ausgewertete Ressource (Standardwert ist nach Zeitstempel in absteigender Reihenfolge)

PS> Get-AzPolicyState -Top 1

Timestamp : 5/22/2018 3:47:34 PM

ResourceId : /subscriptions/{subscriptionId}/resourceGroups/RG-Tags/providers/Mi

crosoft.Network/networkInterfaces/linux316

PolicyAssignmentId : /subscriptions/{subscriptionId}/resourceGroups/RG-Tags/providers/Mi

crosoft.Authorization/policyAssignments/37ce239ae4304622914f0c77

PolicyDefinitionId : /providers/Microsoft.Authorization/policyDefinitions/1e30110a-5ceb-460c-a204-c1c3969c6d62

ComplianceState : NonCompliant

SubscriptionId : {subscriptionId}

ResourceType : /Microsoft.Network/networkInterfaces

ResourceLocation : westus2

ResourceGroup : RG-Tags

ResourceTags : tbd

PolicyAssignmentName : 37ce239ae4304622914f0c77

PolicyAssignmentOwner : tbd

PolicyAssignmentParameters : {"tagName":{"value":"costCenter"},"tagValue":{"value":"Contoso-Test"}}

PolicyAssignmentScope : /subscriptions/{subscriptionId}/resourceGroups/RG-Tags

PolicyDefinitionName : 1e30110a-5ceb-460c-a204-c1c3969c6d62

PolicyDefinitionAction : deny

PolicyDefinitionCategory : tbd

Beispiel: Abrufen der Details für alle nicht konformen Ressourcen virtueller Netzwerke

PS> Get-AzPolicyState -Filter "ResourceType eq '/Microsoft.Network/virtualNetworks'"

Timestamp : 5/22/2018 4:02:20 PM

ResourceId : /subscriptions/{subscriptionId}/resourceGroups/RG-Tags/providers/Mi

crosoft.Network/virtualNetworks/RG-Tags-vnet

PolicyAssignmentId : /subscriptions/{subscriptionId}/resourceGroups/RG-Tags/providers/Mi

crosoft.Authorization/policyAssignments/37ce239ae4304622914f0c77

PolicyDefinitionId : /providers/Microsoft.Authorization/policyDefinitions/1e30110a-5ceb-460c-a204-c1c3969c6d62

ComplianceState : NonCompliant

SubscriptionId : {subscriptionId}

ResourceType : /Microsoft.Network/virtualNetworks

ResourceLocation : westus2

ResourceGroup : RG-Tags

ResourceTags : tbd

PolicyAssignmentName : 37ce239ae4304622914f0c77

PolicyAssignmentOwner : tbd

PolicyAssignmentParameters : {"tagName":{"value":"costCenter"},"tagValue":{"value":"Contoso-Test"}}

PolicyAssignmentScope : /subscriptions/{subscriptionId}/resourceGroups/RG-Tags

PolicyDefinitionName : 1e30110a-5ceb-460c-a204-c1c3969c6d62

PolicyDefinitionAction : deny

PolicyDefinitionCategory : tbd

Beispiel: Abrufen von Ereignissen in Bezug auf nicht konforme virtuelle Netzwerkressourcen, die nach einem bestimmten Datum aufgetreten sind, Konvertierung in ein CSV-Objekt und Export in eine Datei.

$policyEvents = Get-AzPolicyEvent -Filter "ResourceType eq '/Microsoft.Network/virtualNetworks'" -From '2020-09-19'

$policyEvents | ConvertTo-Csv | Out-File 'C:\temp\policyEvents.csv'

Die Ausgabe des $policyEvents-Objekts ähnelt der folgenden Ausgabe:

Timestamp : 9/19/2020 5:18:53 AM

ResourceId : /subscriptions/{subscriptionId}/resourceGroups/RG-Tags/providers/Mi

crosoft.Network/virtualNetworks/RG-Tags-vnet

PolicyAssignmentId : /subscriptions/{subscriptionId}/resourceGroups/RG-Tags/providers/Mi

crosoft.Authorization/policyAssignments/37ce239ae4304622914f0c77

PolicyDefinitionId : /providers/Microsoft.Authorization/policyDefinitions/1e30110a-5ceb-460c-a204-c1c3969c6d62

ComplianceState : NonCompliant

SubscriptionId : {subscriptionId}

ResourceType : /Microsoft.Network/virtualNetworks

ResourceLocation : eastus

ResourceGroup : RG-Tags

ResourceTags : tbd

PolicyAssignmentName : 37ce239ae4304622914f0c77

PolicyAssignmentOwner : tbd

PolicyAssignmentParameters : {"tagName":{"value":"costCenter"},"tagValue":{"value":"Contoso-Test"}}

PolicyAssignmentScope : /subscriptions/{subscriptionId}/resourceGroups/RG-Tags

PolicyDefinitionName : 1e30110a-5ceb-460c-a204-c1c3969c6d62

PolicyDefinitionAction : deny

PolicyDefinitionCategory : tbd

TenantId : {tenantId}

PrincipalOid : {principalOid}

Das PrincipalOid-Feld kann verwendet werden, um einen bestimmten Benutzer mit dem Azure PowerShell-Cmdlet Get-AzADUser abzurufen. Ersetzen Sie {principalOid} durch die Antwort, die Sie aus dem vorherigen Beispiel erhalten haben.

PS> (Get-AzADUser -ObjectId {principalOid}).DisplayName

Trent Baker

Azure Monitor-Protokolle

Wenn Sie über einen Log Analytics-Arbeitsbereich mit AzureActivity aus der Log Analytics-Aktivitätslösung verfügen, die mit Ihrem Abonnement verknüpft ist, können Sie auch nicht kompatible Ergebnisse der Auswertung von neuen und aktualisierten Ressourcen mithilfe einfacher Kusto-Abfragen und über die Tabelle AzureActivity anzeigen. Mithilfe von Details in Azure Monitor-Protokollen können Warnmeldungen konfiguriert werden, um Verstöße gegen die Konformität zu überwachen.

Azure Resource Graph

Konformitätsdatensätze werden in Azure Resource Graph (ARG) gespeichert. Daten können aus ARG-Abfragen exportiert werden, um angepasste Dashboards basierend auf den relevanten Bereichen und Richtlinien zu bilden. Sehen Sie sich unsere Beispielabfragen zum Exportieren von Konformitätsdaten über ARG an.

Nächste Schritte

- Sehen Sie sich die Beispiele unter Azure Policy-Beispiele an.

- Lesen Sie die Informationen unter Struktur von Azure Policy-Definitionen.

- Lesen Sie Grundlegendes zu Richtlinienauswirkungen.

- Informieren Sie sich über das programmgesteuerte Erstellen von Richtlinien.

- Erfahren Sie, wie Sie nicht konforme Ressourcen korrigieren können.

- Weitere Informationen zu Verwaltungsgruppen finden Sie unter Organisieren Ihrer Ressourcen mit Azure-Verwaltungsgruppen.