Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

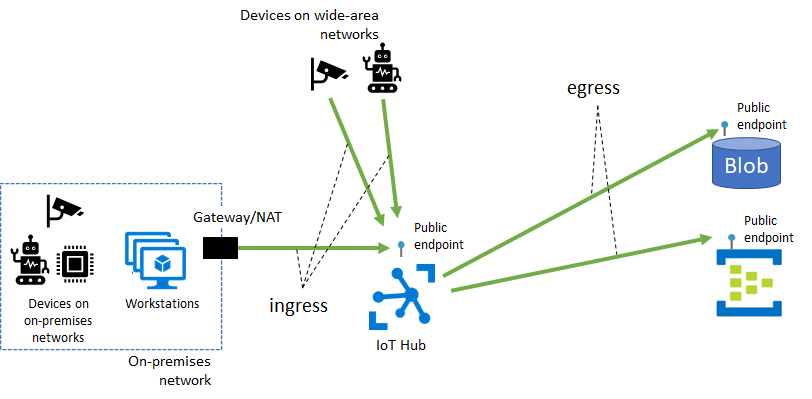

Standardmäßig werden die Hostnamen von IoT Hub einem öffentlichen Endpunkt mit einer öffentlich routingfähigen IP-Adresse über das Internet zugeordnet. Dieser öffentliche IoT Hub-Endpunkt wird von verschiedenen Kunden gemeinsam genutzt, und alle IoT-Geräte in WANs und lokalen Netzwerken können darauf zugreifen.

Einige IoT Hub-Features, einschließlich Nachrichtenrouting, Dateiupload und Massenimport/-export von Geräten, erfordern auch Konnektivität von IoT Hub zu einer kundeneigenen Azure-Ressource über seinen öffentlichen Endpunkt. Diese Verbindungspfade bilden den Ausgehenden Datenverkehr von IoT Hub zu Kundenressourcen.

Möglicherweise möchten Sie die Konnektivität mit Ihren Azure-Ressourcen (einschließlich IoT Hub) über ein virtuelles Netzwerk einschränken, das Sie besitzen und aus mehreren Gründen betreiben, darunter:

Einführung der Netzwerkisolation für Ihren IoT-Hub, indem die Verbindung mit dem öffentlichen Internet verhindert wird.

Aktivieren einer privaten Konnektivitätserfahrung von Ihren lokalen Netzwerkressourcen, wodurch sichergestellt wird, dass Ihre Daten und Ihr Datenverkehr direkt an das Azure-Backbone-Netzwerk übertragen werden.

Verhindern von Exfiltrationsangriffen von sensiblen lokalen Netzwerken.

Folgen sie etablierten azureweiten Konnektivitätsmustern mithilfe privater Endpunkte.

In diesem Artikel wird beschrieben, wie Sie diese Ziele erreichen, indem Sie Azure Private Link für eingehende Verbindungen mit IoT Hub verwenden und für ausgehende Verbindungen von IoT Hub mit anderen Azure-Ressourcen Ausnahmen für vertrauenswürdige Microsoft-Dienste definieren.

Eingehende Konnektivität mit IoT Hub mithilfe von Azure Private Link

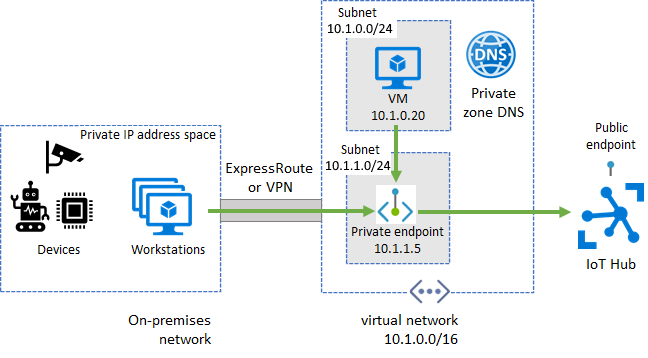

Ein privater Endpunkt ist eine private IP-Adresse, die in einem virtuellen Netzwerk eines Kunden zugeordnet ist, über das eine Azure-Ressource erreichbar ist. Mit Azure Private Link können Sie einen privaten Endpunkt für Ihren IoT-Hub einrichten, damit Dienste innerhalb Ihres virtuellen Netzwerks IoT Hub erreichen können, ohne dass Datenverkehr an den öffentlichen IoT Hub gesendet werden muss. Auf ähnliche Weise können Ihre lokalen Geräte Azure VPN-Gateway oder Azure ExpressRoute-Peering verwenden, um Verbindungen mit Ihrem virtuellen Netzwerk und Ihrem IoT-Hub (über seinen privaten Endpunkt) zu erhalten. Daher können Sie die Verbindung mit den öffentlichen IoT-Hub-Endpunkten mithilfe des IoT Hub-IP-Filters oder des Umschalters für den öffentlichen Netzwerkzugriff einschränken oder vollständig blockieren. Dieser Ansatz sorgt dafür, dass die Verbindung mit Ihrem Hub mithilfe des privaten Endpunkts für Geräte beibehalten wird. Der Schwerpunkt dieses Setups liegt auf Geräten innerhalb eines lokalen Netzwerks. Diese Einrichtung wird nicht für Geräte empfohlen, die in einem breit angelegten Netzwerk bereitgestellt werden.

Bevor Sie fortfahren, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

Sie haben ein virtuelles Azure-Netzwerk mit einem Subnetz erstellt, in dem der private Endpunkt erstellt werden soll.

Richten Sie für Geräte, die in lokalen Netzwerken arbeiten, Azure VPN-Gateway oder Azure ExpressRoute private Peering in Ihr virtuelles Azure-Netzwerk ein.

Einrichten eines privaten Endpunkts für IoT Hub Eingang

Private Endpunkte funktionieren für IoT Hub-Geräte-APIs (z. B. Geräte-zu-Cloud-Nachrichten) und Dienst-APIs (z. B. Erstellen und Aktualisieren von Geräten).

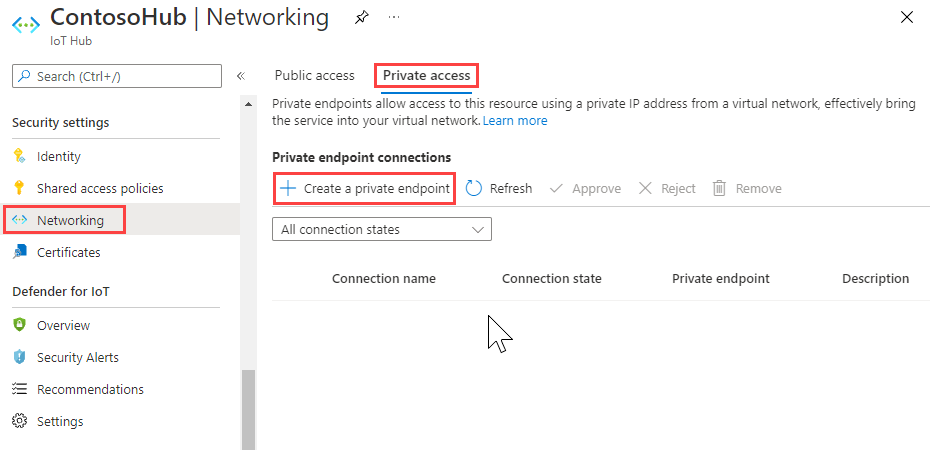

Navigieren Sie im Azure-Portal zu Ihrem IoT Hub.

Wählen Sie im linken Bereich unter "Sicherheitseinstellungen" denprivaten Netzwerkzugriff> und dann "Privaten Endpunkt erstellen" aus.

Geben Sie das Abonnement, die Ressourcengruppe, den Namen, den Netzwerkschnittstellennamen und die Region an, um den neuen privaten Endpunkt zu erstellen. Im Idealfall sollte ein privater Endpunkt in derselben Region wie Ihr Hub erstellt werden.

Wählen Sie "Weiter: Ressource" aus, und geben Sie das Abonnement für Ihre IoT Hub-Ressource an. Wählen Sie dann "Microsoft.Devices/IotHubs" für den Ressourcentyp, Ihren IoT-Hubnamen als Ressource und iotHub als Zielunterressource aus.

Wählen Sie "Weiter: Virtuelles Netzwerk" aus, und stellen Sie Ihr virtuelles Netzwerk und Ihr Subnetz bereit, um den privaten Endpunkt zu erstellen.

Wählen Sie "Weiter: DNS" aus, und wählen Sie bei Bedarf die Option für die Integration in die private DNS-Zone aus.

Wählen Sie "Weiter: Tags" aus und geben Sie optional alle Tags für Ihre Ressource an.

Wählen Sie Weiter: Überprüfen und Erstellen aus, um die Details Ihrer privaten Linkressource zu überprüfen, und wählen Sie dann Erstellen aus, um die Ressource zu erstellen.

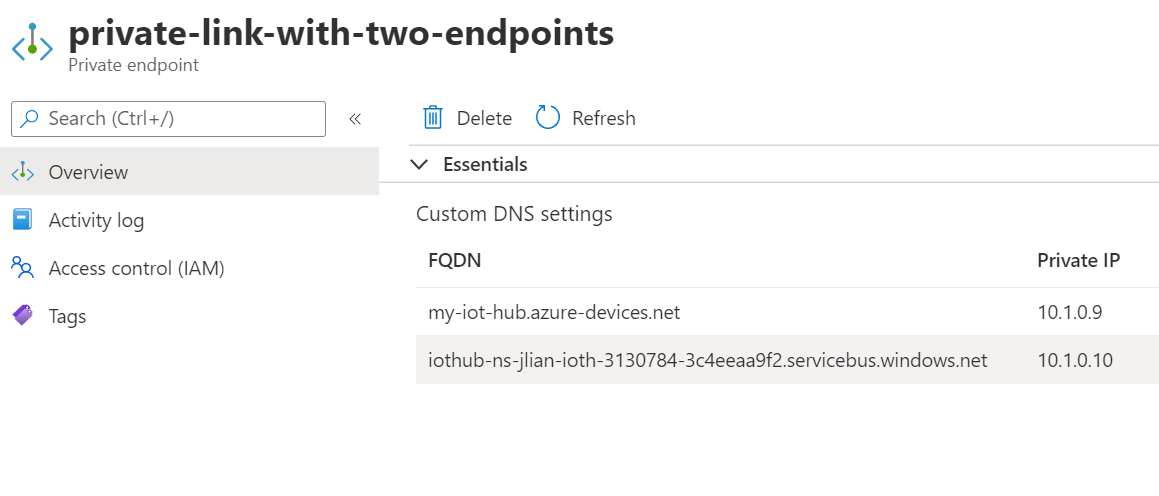

Integrierter Event Hubs-kompatibler Endpunkt

Auf den integrierten, mit Event Hubs kompatiblen Endpunkt kann auch über einen privaten Endpunkt zugegriffen werden. Wenn der private Link konfiguriert ist, sollte eine weitere private Endpunktverbindung und -konfiguration für den integrierten Endpunkt angezeigt werden. Es ist dasjenige mit servicebus.windows.net im FQDN.

Der IP-Filter von IoT Hub kann optional den öffentlichen Zugriff auf den integrierten Endpunkt steuern.

Um den Zugriff auf ihr IoT-Hub vollständig zu blockieren, deaktivieren Sie den Zugriff auf das öffentliche Netzwerk , oder verwenden Sie DEN IP-Filter, um alle IP-Adressen zu blockieren, und wählen Sie die Option aus, Regeln auf den integrierten Endpunkt anzuwenden.

Preise für private Links

Ausführliche Preisinformationen finden Sie unter Azure Private Link – Preise.

Ausgehende Konnektivität von IoT Hub zu anderen Azure-Ressourcen

IoT Hub kann für das Nachrichtenrouting, den Dateiupload und das Importieren und Exportieren von Geräten per Massenvorgang über den öffentlichen Endpunkt der Ressourcen eine Verbindung mit Azure Blob Storage-, Event Hub- und Service Bus-Ressourcen herstellen. Wenn Sie Ihre Ressource an ein virtuelles Netzwerk binden, wird die Konnektivität mit der Ressource standardmäßig blockiert. Daher verhindert diese Konfiguration, dass IoT-Hubs Daten an Ihre Ressourcen senden. Um dieses Problem zu beheben, aktivieren Sie die Konnektivität von Ihrer IoT Hub-Ressource mit Ihrem Speicherkonto, Event Hub oder Servicebus-Ressource über die Option 'Vertrauenswürdiger Microsoft-Dienst'.

Damit andere Dienste Ihren IoT-Hub als vertrauenswürdiger Microsoft-Dienst finden können, muss Ihr Hub eine verwaltete Identität verwenden. Nachdem eine verwaltete Identität bereitgestellt wurde, erteilen Sie der verwalteten Identität Ihres Hubs die Berechtigung für den Zugriff auf Ihren benutzerdefinierten Endpunkt. Befolgen Sie die in der IoT Hub-Unterstützung für verwaltete Identitäten bereitgestellten Verfahren, um eine verwaltete Identität mit der Azure-Berechtigung für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) bereitzustellen, und fügen Sie den benutzerdefinierten Endpunkt ihrem IoT-Hub hinzu. Um den Zugriff Ihrer IoT Hubs auf den benutzerdefinierten Endpunkt zu ermöglichen, stellen Sie sicher, dass Sie die Ausnahme für vertrauenswürdige Microsoft-Erstanbieter aktivieren, falls Ihre Firewallkonfigurationen vorhanden sind.

Preise für vertrauenswürdige Microsoft-Dienstoption

Die Ausnahmefunktion für vertrauenswürdige Microsoft-Erstanbieterdienste ist kostenlos. Gebühren für die bereitgestellten Speicherkonten, Event Hubs oder Servicebusressourcen gelten separat.

Nächste Schritte

Verwenden Sie die folgenden Links, um mehr über IoT Hub-Features zu erfahren: