Integrieren von Azure Key Vault in Azure Policy

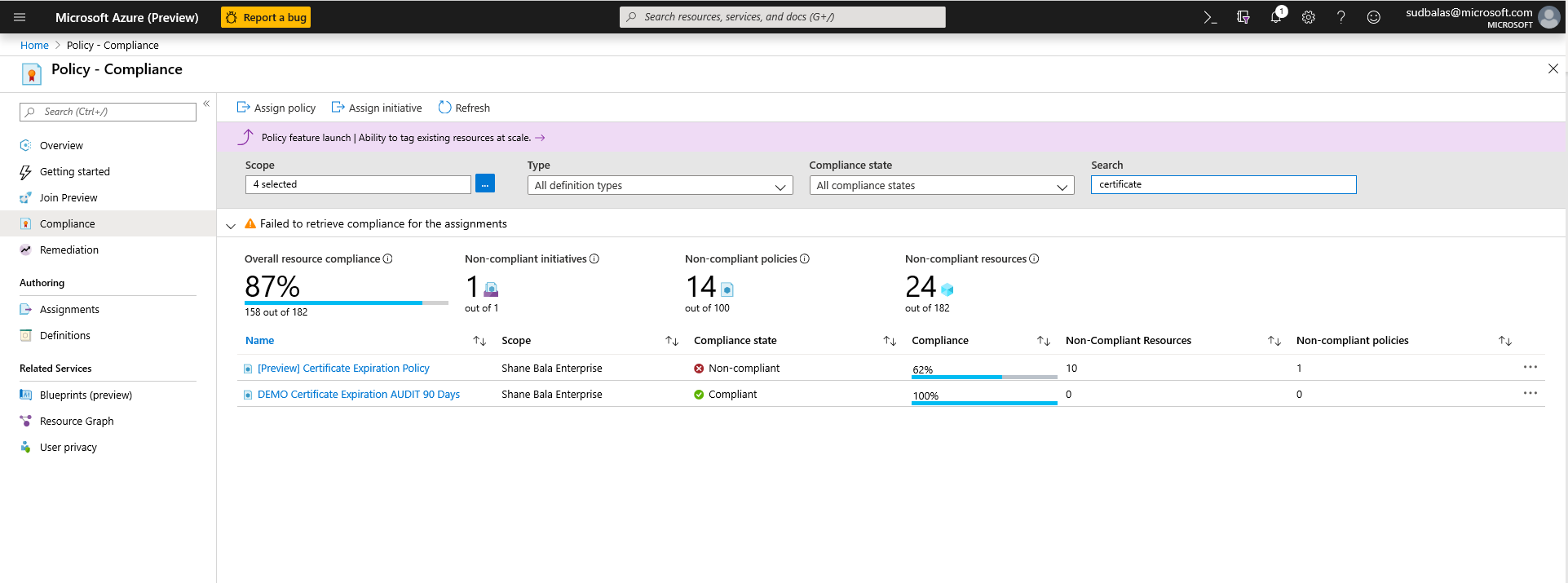

Azure Policy ist ein Governance-Tool, mit dem Benutzer ihre Azure-Umgebung im großen Umfang überwachen und verwalten sowie Schutzmaßnahmen für Azure-Ressourcen platzieren können, um sicherzustellen, dass diese mit den zugewiesenen Richtlinienregeln konform sind. Es ermöglicht es Benutzern, eine Überwachung, Echtzeiterzwingung und Wiederherstellung ihrer Azure-Umgebung auszuführen. Die Ergebnisse von Überwachungen, die per Richtlinie durchgeführt werden, stehen Benutzern in einem Konformitätsdashboard zur Verfügung. Es wird angezeigt, welche Ressourcen und Komponenten konform sind und welche nicht. Weitere Informationen finden Sie unter Übersicht über den Azure Policy-Dienst.

Beispiele für Nutzungsszenarien:

- Sie möchten die Sicherheitsstufe Ihres Unternehmens verbessern, indem Sie Anforderungen in Bezug auf die Mindestschlüsselgrößen und die maximalen Gültigkeitsdauern von Zertifikaten in den Schlüsseltresoren Ihres Unternehmens implementieren, aber Sie wissen nicht, welche Teams konform sind und welche nicht.

- Zurzeit haben Sie keine Lösung, um eine Überwachung in Ihrer Organisation durchzuführen, oder Sie führen manuelle Überwachungen Ihrer Umgebung durch, indem Sie die einzelnen Teams in Ihrer Organisation bitten, ihre Konformität zu melden. Sie suchen nach einer Möglichkeit, diese Aufgabe zu automatisieren, Überwachungen in Echtzeit durchzuführen und die Genauigkeit der Überwachung sicherzustellen.

- Sie möchten die Sicherheitsrichtlinien Ihres Unternehmens erzwingen und verhindern, dass Benutzer selbstsignierte Zertifikate erstellen, Ihnen steht aber keine automatisierte Methode zur Verfügung, um diese Erstellung zu blockieren.

- Sie möchten einige Anforderungen für Ihre Testteams lockern, aber Sie möchten auch eine strenge Kontrolle über Ihre Produktionsumgebung beibehalten. Sie benötigen eine einfache automatisierte Methode, um die Erzwingung Ihrer Ressourcen zu trennen.

- Sie möchten sicherstellen, dass Sie ein Rollback der Erzwingung neuer Richtlinien durchführen können, falls ein Problem mit der Livewebsite auftritt. Sie benötigen eine One-Click-Lösung, um die Erzwingung der Richtlinie zu deaktivieren.

- Sie verlassen sich auf eine Drittanbieterlösung zur Überwachung Ihrer Umgebung, und Sie möchten ein internes Microsoft-Angebot verwenden.

Arten von Richtlinienauswirkungen und Anleitung

Wenn Sie eine Richtlinie erzwingen, können Sie deren Auswirkungen auf die resultierende Auswertung bestimmen. Bei jeder Richtliniendefinition können Sie einen von mehreren Effekten auswählen. Daher kann sich die Richtlinienerzwingung je nach Art des auszuwertenden Vorgangs unterschiedlich auswirken. Im Allgemeinen kommt es bei Richtlinien, die in der Key Vault integriert werden, zu folgenden Auswirkungen:

Audit: Wenn die Auswirkung einer Richtlinie auf

Audit(Überprüfen) festgelegt ist, verursacht die Richtlinie keine Breaking Changes an Ihrer Umgebung. Sie werden nur auf Komponenten wie z. B. Zertifikate aufmerksam gemacht, die nicht mit den Richtliniendefinitionen innerhalb eines angegebenen Bereichs übereinstimmen. Dabei werden diese Komponenten im Dashboard für die Richtlinienkonformität als nicht konform markiert. Die Überwachung ist Standard, wenn keine Richtlinienauswirkung ausgewählt ist.Verweigern: Wenn die Auswirkungen einer Richtlinie auf

Denyfestgelegt ist, blockiert die Richtlinie die Erstellung neuer Komponenten (wie z. B. Zertifikate) und blockiert zudem neue Versionen vorhandener Komponenten, die der Richtliniendefinition nicht entsprechen. Vorhandene nicht konforme Ressourcen innerhalb eines Schlüsseltresors sind nicht betroffen. Die Überwachungsfunktionen werden weiterhin ausgeführt.Disabled: Wenn die Auswirkung einer Richtlinie auf

Disabled(Deaktiviert) festgelegt ist, wird die Richtlinie weiterhin ausgewertet, aber die Erzwingung wird nicht wirksam, sodass die Bedingung mit dem EffektDisabledkompatibel ist. Dies ist nützlich, um die Richtlinie für eine bestimmte Bedingung im Gegensatz zu allen anderen Bedingungen zu deaktivieren.Ändern: Wenn die Auswirkung einer Richtlinie auf „

Modify“ festgelegt ist, können Sie Ressourcentags hinzufügen, z. B. das Tag „Deny“ zu einem Netzwerk. Dies ist nützlich, um den Zugriff auf ein öffentliches Netzwerk für von Azure Key Vault verwaltetes HSM zu deaktivieren. Es ist erforderlich, eine verwaltete Identität für die Richtliniendefinition mithilfe des ParametersroleDefinitionIdszu konfigurieren, um den EffektModifyzu nutzen.DeployIfNotExists: Wenn die Auswirkung einer Richtlinie auf „

DeployIfNotExists“ festgelegt ist, wird eine Bereitstellungsvorlage ausgeführt, sofern die Bedingung erfüllt ist. Dies ist nützlich, um Diagnoseeinstellungen für Azure Key Vault im Log Analytics-Arbeitsbereich zu konfigurieren. Es ist erforderlich, eine verwaltete Identität für die Richtliniendefinition mithilfe des ParametersroleDefinitionIdszu konfigurieren, um den EffektDeployIfNotExistszu nutzen.AuditIfNotExists: Wenn die Auswirkung einer Richtlinie auf „

AuditIfNotExists“ festgelegt ist, können Sie Ressourcen identifizieren, denen die in den Details der Richtlinienbedingung angegebenen Eigenschaften fehlen. Dies ist nützlich, um Key Vaults zu identifizieren, für die keine Ressourcenprotokolle aktiviert sind. Es ist erforderlich, eine verwaltete Identität für die Richtliniendefinition mithilfe des ParametersroleDefinitionIdszu konfigurieren, um den EffektDeployIfNotExistszu nutzen.

Verfügbare integrierte Richtliniendefinitionen

Vordefinierte Richtlinien, die auch als „integriert“ bezeichnet werden, erleichtern die Governance über Ihre Key Vaults, sodass Sie keine benutzerdefinierten Richtlinien im JSON-Format schreiben müssen, um häufig verwendete Regeln zu erzwingen, die auf den Best Practises im Bereich der Sicherheit beruhen. Obwohl integrierte Richtlinien vorab festgelegt sind, müssen Sie für bestimmte von ihnen Parameter definieren. Wenn Sie beispielsweise die Auswirkung der Richtlinie definieren, können Sie den Key Vault und die zugehörigen Objekte überprüfen, bevor Sie einen „Verweigern“-Vorgang erzwingen, um Ausfälle zu verhindern. Die derzeit für Azure Key Vault integrierten Richtlinien sind in vier Hauptgruppen unterteilt: Key Vault, Zertifikate, Schlüssel und Geheimnisverwaltung. Innerhalb jeder Kategorie werden Richtlinien gruppiert, um bestimmte Sicherheitsziele zu erreichen.

Schlüsseltresore

Zugriffssteuerung

Mit dem Azure Policy-Dienst können Sie die Migration zum RBAC-Berechtigungsmodells tresorübergreifend steuern. Weitere Informationen finden Sie unter Migrieren von Key Vault-Zugriffsrichtlinien zu einem Berechtigungsmodell für die rollenbasierte Zugriffssteuerung in Azure.

| Policy | Effekte |

|---|---|

| Azure Key Vault sollte das RBAC-Berechtigungsmodell verwenden. | Überwachen (Standard), Verweigern, Deaktiviert |

Netzwerkzugriff

Verringern Sie das Risiko von Datenlecks, indem Sie den Zugriff auf öffentliche Netzwerke einschränken, Azure Private Link-Verbindungen aktivieren, private DNS-Zonen erstellen, um die DNS-Auflösung für einen privaten Endpunkt außer Kraft zu setzen, und den Firewallschutz aktivieren, sodass über öffentliche IP-Adressen standardmäßig nicht auf den Key Vault zugegriffen werden kann.

Löschschutz

Verhindern Sie dauerhaften Datenverlust Ihres Key Vaults und seiner Objekte, indem Sie vorläufiges Löschen und den Löschschutz aktivieren. Während Sie mit vorläufigem Löschen einen versehentlich gelöschten Key Vault für einen konfigurierbaren Aufbewahrungszeitraum wiederherstellen können, schützt Sie der Löschschutz vor Insiderangriffen, indem Sie einen obligatorischen Aufbewahrungszeitraum für vorläufig gelöschte Schlüsseltresore erzwingen. Der Schutz vor dem endgültigen Löschen kann nur aktiviert werden, wenn das vorläufige Löschen aktiviert ist. Niemand innerhalb Ihrer Organisation oder von Microsoft kann Ihre Schlüsseltresore während des Aufbewahrungszeitraums für vorläufiges Löschen löschen.

| Policy | Effekte |

|---|---|

| Für Key Vaults muss vorläufiges Löschen aktiviert sein. | Überwachen (Standard), Verweigern, Deaktiviert |

| Für Key Vaults muss Löschschutz aktiviert sein. | Überwachen (Standard), Verweigern, Deaktiviert |

| Für ein verwaltetes Azure Key Vault-HSM muss der Löschschutz aktiviert sein | Überwachen (Standard), Verweigern, Deaktiviert |

Diagnose

Aktivieren Sie Ressourcenprotokolle, um zu Untersuchungszwecken vergangene Aktivitäten nachvollziehen zu können, wenn es zu einem Sicherheitsvorfall kommt, oder Ihr Netzwerk gefährdet ist.

| Policy | Effekte |

|---|---|

| Diagnoseeinstellungen für Key Vault in Event Hub bereitstellen | DeployIfNotExists (Standard) |

| Bereitstellen: Diagnoseeinstellungen für von Key Vault verwaltete HSMs für Event Hubs konfigurieren | DeployIfNotExists (Standard), Deaktiviert |

| Stellen Sie im Log Analytics-Arbeitsbereich Diagnoseeinstellungen für Key Vaults bereit und konfigurieren Sie sie. | DeployIfNotExists (Standard), Deaktiviert |

| In Key Vaults müssen Ressourcenprotokolle aktiviert sein | AuditIfNotExists (Standard), Deaktiviert |

| In von Key Vault verwalteten HSMs müssen Ressourcenprotokolle aktiviert sein | AuditIfNotExists (Standard), Deaktiviert |

Zertifikate

Lebenszyklus von Zertifikaten

Fördern Sie die Verwendung kurzlebiger Zertifikaten, um unentdeckte Angriffe zu verringern, indem Sie den Zeitrahmen fortlaufender Schäden minimieren und den Wert des Zertifikats für Angreifer schmälern. Bei der Implementierung von kurzlebigen Zertifikaten wird empfohlen, ihr Ablaufdatum regelmäßig zu überwachen, damit sie vor Ablauf entsprechend rotiert werden können und auf diese Weise Ausfälle vermieden werden. Sie können auch die für Zertifikate festgelegte Lebensdaueraktion steuern, die entweder die innerhalb einer angegebenen Anzahl von Tagen ablaufen oder einen bestimmten Prozentsatz ihrer nutzbaren Lebensdauer erreicht haben.

| Policy | Effekte |

|---|---|

| [Vorschau]: Zertifikate müssen die angegebene maximale Gültigkeitsdauer aufweisen. | Effekte: Überwachen (Standard), Verweigern, Deaktiviert |

| [Vorschau]: Zertifikate dürfen nicht innerhalb der angegebenen Anzahl von Tagen ablaufen. | Effekte: Überwachen (Standard), Verweigern, Deaktiviert |

| Zertifikate müssen die angegebenen Aktionstrigger für die Gültigkeitsdauer aufweisen | Effekte: Überwachen (Standard), Verweigern, Deaktiviert |

Hinweis

Es wird empfohlen, die Richtlinie zum Ablauf von Zertifikaten mehrmals mit unterschiedlichen Ablaufschwellenwerten anzuwenden, z. B. mit Schwellenwerten von 180, 90, 60 und 30 Tagen.

Zertifizierungsstelle

Überwachen oder erzwingen Sie die Auswahl einer bestimmten Zertifizierungsstelle für die Ausstellung Ihrer Zertifikate, die sich entweder auf eine der integrierten Zertifizierungsstellen von Azure Key Vault (Digicert oder GlobalSign) oder eine nicht integrierte Zertifizierungsstelle Ihrer Wahl stützt. Sie können auch die Erstellung selbstsignierter Zertifikate überwachen oder verweigern.

| Policy | Effekte |

|---|---|

| Zertifikate müssen von der angegebenen integrierten Zertifizierungsstelle ausgestellt werden | Überwachen (Standard), Verweigern, Deaktiviert |

| Zertifikate müssen von der angegebenen nicht integrierten Zertifizierungsstelle ausgestellt werden | Überwachen (Standard), Verweigern, Deaktiviert |

Zertifikatattribute

Beschränken Sie den Typ der Zertifikate Ihres Key Vaults auf RSA, ECC oder HSM-gestützte Zertifikate. Wenn Sie elliptische Kurvenkryptografie oder ECC-Zertifikate verwenden, können Sie Kurvennamen wie P-256, P-256K, P-384 und P-521 anpassen und auswählen. Wenn Sie RSA-Zertifikate verwenden, können Sie die Mindestschlüsselgröße für Ihre Zertifikate auf 2048 Bit, 3072 Bit oder 4096 Bit festlegen.

| Policy | Effekte |

|---|---|

| Zertifikate müssen zulässige Schlüsseltypen verwenden | Überwachen (Standard), Verweigern, Deaktiviert |

| Zertifikate mit Kryptografie für elliptische Kurve müssen zulässige Kurvennamen verwenden | Überwachen (Standard), Verweigern, Deaktiviert |

| Zertifikate mit Verwendung von RSA-Kryptografie müssen die angegebene Mindestgröße für Schlüssel aufweisen | Überwachen (Standard), Verweigern, Deaktiviert |

Tasten

HSM-gestützte Schlüssel

Mit einem Hardwaresicherheitsmodul (HSM) werden Schlüssel gespeichert. Hierbei handelt es sich um eine physische Schutzschicht für kryptografische Schlüssel. Der kryptografische Schlüssel kann ein physisches HSM nicht verlassen, sodass dieser einen höheren Schutz als ein Softwareschlüssel bietet. Einige Organisationen verfügen über Konformitätsanforderungen, in denen die Verwendung von HSM-Schlüsseln vorgeschrieben ist. Sie können diese Richtlinie zum Überwachen sämtlicher Schlüssel in einem Ihrer Key Vaults ohne HSM-Schutz verwenden. Sie können diese Richtlinie auch verwenden, um die Erstellung neuer Schlüssel zu blockieren, die nicht per HSM geschützt sind. Diese Richtlinie gilt für alle Schlüsseltypen inklusive RSA und ECC.

| Policy | Effekte |

|---|---|

| Schlüssel müssen durch ein Hardwaresicherheitsmodul (HSM) gesichert werden | Überwachen (Standard), Verweigern, Deaktiviert |

Lebenszyklus von Schlüsseln

Mit integrierten Lebenszyklusverwaltungsfunktionen können Sie Schlüssel ohne Ablaufdatum kennzeichnen oder blockieren, Warnungen erhalten, wenn Verzögerungen bei der Schlüsselrotation möglicherweise zu einem Ausfall führen, die Erstellung neuer Schlüssel verhindern, die nahe am Ablaufdatum liegen, die Lebensdauer und den aktiven Status von Schlüsseln einschränken, um die Schlüsselrotation zu steuern, und verhindern, dass Schlüssel länger als eine bestimmte Anzahl von Tagen aktiv sind.

| Policy | Effekte |

|---|---|

| Schlüssel sollten eine Rotationsrichtlinie haben, die sicherstellt, dass ihre Rotation innerhalb der angegebenen Anzahl von Tagen nach der Erstellung geplant ist. | Audit (Überprüfen) (Standard), Disabled (Deaktiviert) |

| Key Vault-Schlüssel sollten ein Ablaufdatum aufweisen. | Überwachen (Standard), Verweigern, Deaktiviert |

| [Vorschau]: Verwaltete HSM-Schlüssel müssen ein Ablaufdatum aufweisen. | Überwachen (Standard), Verweigern, Deaktiviert |

| Für Schlüssel müssen mehr als die angegebene Anzahl von Tagen vor Ablauf vorliegen | Überwachen (Standard), Verweigern, Deaktiviert |

| [Vorschau]: Von Azure Key Vault verwaltete HSM-Schlüssel sollten mehr als die angegebene Anzahl von Tagen bis zum Ablauf aufweisen. | Überwachen (Standard), Verweigern, Deaktiviert |

| Schlüssel müssen die angegebene maximale Gültigkeitsdauer aufweisen | Überwachen (Standard), Verweigern, Deaktiviert |

| Schlüssel dürfen nicht länger als die angegebene Anzahl von Tagen aktiv sein | Überwachen (Standard), Verweigern, Deaktiviert |

Wichtig

Wenn für Ihren Schlüssel ein Aktivierungsdatum festgelegt ist, wird die obige Richtlinie die Anzahl von Tagen berechnet, die vom Aktivierungsdatum des Schlüssels bis zum aktuellen Datum verstrichen sind. Falls die Anzahl von Tagen den von Ihnen festgelegten Schwellenwert überschreitet, wird der Schlüssel als nicht mit der Richtlinie konform gekennzeichnet. Wenn für Ihren Schlüssel kein Aktivierungsdatum festgelegt ist, wird diese Richtlinie die Anzahl von Tagen berechnen, die vom Erstellungsdatum des Schlüssels bis zum aktuellen Datum verstrichen sind. Falls die Anzahl von Tagen den von Ihnen festgelegten Schwellenwert überschreitet, wird der Schlüssel als nicht mit der Richtlinie konform gekennzeichnet.

Schlüsselattribute

Beschränken Sie den Schlüsseltyp Ihres Key Vaults auf RSA, ECC oder HSM-gestützte Zertifikate. Wenn Sie elliptische Kurvenkryptografie oder ECC-Schlüssel verwenden, können Sie Kurvennamen wie P-256, P-256K, P-384 und P-521 anpassen und auswählen. Wenn Sie RSA-Schlüssel verwenden, können Sie die Verwendung einer Mindestschlüsselgröße für aktuelle und neue Schlüssel auf 2048 Bit, 3072 Bit oder 4096 Bit erzwingen. Beachten Sie, dass die Verwendung von RSA-Schlüsseln mit kleineren Schlüsselgrößen keine sichere Designpraxis ist. Daher wird empfohlen, die Erstellung neuer Schlüssel zu blockieren, die die Mindestgröße nicht erfüllen.

| Policy | Effekte |

|---|---|

| Schlüssel müssen den angegebenen kryptografischen Typ (RSA oder EC) aufweisen | Überwachen (Standard), Verweigern, Deaktiviert |

| Schlüssel mit Kryptografie für elliptische Kurve müssen die angegebenen Kurvennamen verwenden | Überwachen (Standard), Verweigern, Deaktiviert |

| [Vorschau]: Von Azure Key Vault verwaltete HSM-Schlüssel, die Kryptografie für elliptische Kurve verwenden, sollten die angegebenen Kurvennamen haben. | Überwachen (Standard), Verweigern, Deaktiviert |

| Schlüssel mit RSA-Kryptografie müssen eine angegebene Mindestgröße für Schlüssel aufweisen | Überwachen (Standard), Verweigern, Deaktiviert |

| [Vorschau]: Von Azure Key Vault verwaltete HSM-Schlüssel, die RSA-Kryptografie verwenden, sollten eine festgelegte Mindestschlüsselgröße haben. | Überwachen (Standard), Verweigern, Deaktiviert |

Geheimnisse

Lebenszyklus von Geheimnissen

Mit integrierten Lebenszyklusverwaltungsfunktionen können Sie Geheimnisse ohne Ablaufdatum kennzeichnen oder blockieren, Warnungen erhalten, wenn Verzögerungen bei der Geheimnisrotation möglicherweise zu einem Ausfall führen, die Erstellung neuer Geheimnisse verhindern, die nahe am Ablaufdatum liegen, die Lebensdauer und den aktiven Status von Geheimnissen einschränken, um die Geheimnisrotation zu steuern, und verhindern, dass Geheimnisse länger als eine bestimmte Anzahl von Tagen aktiv sind.

| Policy | Effekte |

|---|---|

| Geheimnisse müssen ein Ablaufdatum aufweisen. | Überwachen (Standard), Verweigern, Deaktiviert |

| Für Geheimnisse müssen mehr als die angegebene Anzahl von Tagen vor Ablauf vorliegen | Überwachen (Standard), Verweigern, Deaktiviert |

| Geheimnisse müssen die angegebene maximale Gültigkeitsdauer aufweisen | Überwachen (Standard), Verweigern, Deaktiviert |

| Geheimnisse dürfen nicht länger als die angegebene Anzahl von Tagen aktiv sein | Überwachen (Standard), Verweigern, Deaktiviert |

Wichtig

Wenn für Ihr Geheimnis ein Aktivierungsdatum festgelegt ist, wird die obige Richtlinie die Anzahl von Tagen berechnen, die vom Aktivierungsdatum des Geheimnisses bis zum aktuellen Datum verstrichen sind. Falls die Anzahl von Tagen den von Ihnen festgelegten Schwellenwert überschreitet, wird das Geheimnis als nicht mit der Richtlinie konform gekennzeichnet. Wenn für Ihr Geheimnis kein Aktivierungsdatum festgelegt ist, wird mit dieser Richtlinie die Anzahl von Tagen berechnet, die vom Erstellungsdatum des Geheimnisses bis zum aktuellen Datum verstrichen sind. Falls die Anzahl von Tagen den von Ihnen festgelegten Schwellenwert überschreitet, wird das Geheimnis als nicht mit der Richtlinie konform gekennzeichnet.

Geheimnisattribute

Alle Nur-Text- oder codierten Dateien können als Azure Key Vault-Geheimnisse gespeichert werden. Es kann aber sein, dass Ihre Organisation andere Rotationsrichtlinien und -einschränkungen für als Schlüssel gespeicherte Kennwörter, Verbindungszeichenfolgen oder Zertifikate festlegen möchte. Anhand eines Tags für den Inhaltstyp können Benutzer sehen, was in einem Geheimnisobjekt gespeichert ist, ohne den Wert des Geheimnisses zu lesen. Sie können Geheimnisse überwachen, für die kein Inhaltstyptag festgelegt ist, oder das Erstellen solcher neuen Geheimnisse verhindern.

| Policy | Effekte |

|---|---|

| Festlegen des Inhaltstyps für Geheimnisse erforderlich | Überwachen (Standard), Verweigern, Deaktiviert |

Beispielszenario

Sie verwalten einen Schlüsseltresor mit 100 Zertifikaten, der von mehreren Teams verwendet wird, und Sie möchten sicherstellen, dass keines der Zertifikate im Schlüsseltresor länger als zwei Jahre gültig ist.

- Sie weisen die Richtlinie Zertifikate müssen die angegebene maximale Gültigkeitsdauer aufweisen zu, legen eine maximale Gültigkeitsdauer von 24 Monaten für die Zertifikate fest und legen die Auswirkung der Richtlinie auf „Überwachen“ fest.

- Im Konformitätsbericht im Azure-Portal sehen Sie, dass 20 Zertifikate nicht konform und > zwei Jahre gültig sind. Die restlichen Zertifikate sind konform.

- Sie wenden sich an die Besitzer dieser Zertifikate und teilen die neue Sicherheitsanforderung mit, aufgrund derer Zertifikate nicht länger als zwei Jahre gültig sein dürfen. Einige Teams reagieren, und 15 Zertifikate werden mit einer maximalen Gültigkeitsdauer von zwei Jahren oder weniger aktualisiert. Andere Teams reagieren nicht, und Sie verfügen weiterhin über fünf nicht konforme Zertifikate in Ihrem Schlüsseltresor.

- Sie ändern die Auswirkung der zugewiesenen Richtlinie in „Verweigern“. Die fünf nicht konformen Zertifikate werden nicht widerrufen und funktionieren weiterhin. Sie können jedoch nicht mit einer Gültigkeitsdauer von mehr als zwei Jahren aktualisiert werden.

Aktivieren und Verwalten einer Key Vault-Richtlinie über das Azure-Portal

Auswählen einer Richtliniendefinition

Melden Sie sich beim Azure-Portal an.

Suchen Sie in der Suchleiste nach „Richtlinie“, und wählen Sie Richtlinieaus.

Wählen Sie im Fenster „Richtlinie“ die Option Definitionen aus.

Deaktivieren Sie im Kategoriefilter Alle auswählen, und wählen Sie Key Vault aus.

Jetzt sollten Ihnen alle Richtlinien angezeigt werden, die für Azure Key Vault für die Public Preview verfügbar sind. Stellen Sie sicher, dass Sie den Abschnitt mit den Richtlinienanweisungen gelesen und verstanden haben, und wählen Sie eine Richtlinie aus, die Sie einem Bereich zuweisen möchten.

Zuweisen einer Richtlinie zu einem Bereich

Wählen Sie eine Richtlinie aus, die Sie anwenden möchten. In diesem Beispiel wird die Richtlinie Gültigkeitsdauer von Zertifikaten verwalten angezeigt. Klicken Sie oben links auf die Schaltfläche „Zuweisen“.

Wählen Sie das Abonnement aus, für das die Richtlinie gelten soll. Sie können den Gültigkeitsbereich auf nur eine einzelne Ressourcengruppe innerhalb eines Abonnements beschränken. Wenn Sie die Richtlinie auf das gesamte Abonnement anwenden und einige Ressourcengruppen ausschließen möchten, können Sie auch eine Ausschlussliste konfigurieren. Legen Sie den Selektor für die Richtlinienerzwingung auf Aktiviert fest, wenn die Auswirkung der Richtlinie (Überwachen oder Verweigern) erfolgen soll, oder auf Deaktiviert, um die Auswirkung (Überwachen oder Verweigern) zu deaktivieren.

Klicken Sie oben auf dem Bildschirm auf die Registerkarte „Parameter“, um die gewünschte maximale Gültigkeitsdauer (in Monaten) festzulegen. Wenn Sie die Parameter eingeben müssen, können Sie die Option „Nur Parameter anzeigen, die Eingaben oder Überprüfung benötigen“ deaktivieren. Wählen Sie Überwachen oder Verweigern aus, um die Auswirkung der Richtlinie gemäß der Anleitung in den obigen Abschnitten zu erhalten. Wählen Sie anschließend die Schaltfläche „Überprüfen und erstellen“ aus.

Anzeigen von Konformitätsergebnissen

Wechseln Sie zurück zum Blatt „Richtlinie“, und wählen Sie die Registerkarte „Konformität“ aus. Klicken Sie auf die Richtlinienzuweisung, für die Sie die Konformitätsergebnisse anzeigen möchten.

Auf dieser Seite können Sie Ergebnisse nach konformen oder nicht konformen Tresoren filtern. Hier sehen Sie eine Liste nicht konformer Schlüsseltresore innerhalb des Gültigkeitsbereichs der Richtlinienzuweisung. Ein Tresor wird als nicht konform eingestuft, wenn eine der Komponenten (Zertifikate) im Tresor nicht konform ist. Sie können einen einzelnen Tresor auswählen, um die einzelnen nicht konformen Komponenten (Zertifikate) anzuzeigen.

Anzeigen des Namens der Komponenten in einem Tresor, die nicht konform sind

Wenn Sie überprüfen müssen, ob den Benutzern die Möglichkeit zum Erstellen von Ressourcen im Key Vault verweigert wird, klicken Sie auf die Registerkarte Komponentenereignisse (Vorschau), um eine Zusammenfassung der verweigerten Zertifikatvorgänge mit dem Anforderer und Zeitstempeln der Anforderungen anzuzeigen.

Funktionseinschränkungen

Beim Zuweisen einer Richtlinie mit der Auswirkung „Verweigern“ kann es im Durchschnitt bis zu 30 Minuten, im ungünstigsten Fall bis zu einer Stunde dauern, bis die Erstellung nicht konformer Ressourcen verweigert wird. Die Verzögerung bezieht sich auf die folgenden Szenarien:

- Es wird eine neue Richtlinie zugewiesen.

- Eine vorhandene Richtlinienzuweisung wird geändert.

- Ein neuer KeyVault (Ressource) wird in einem Bereich mit vorhandenen Richtlinien erstellt.

Bei der Richtlinienauswertung vorhandener Komponenten in einem Tresor kann es im Durchschnitt bis zu einer Stunde und im ungünstigsten Fall zwei Stunden dauern, bis die Konformitätsergebnisse in der Benutzeroberfläche des Portals angezeigt werden.

Wenn die Konformitätsergebnisse als „Nicht gestartet“ angezeigt werden, kann dies auf folgende Gründe zurückzuführen sein:

- Die Richtlinienauswertung ist noch nicht abgeschlossen. Die anfängliche Wartezeit für die Auswertung kann im schlimmsten Fall bis zu zwei Stunden in Anspruch nehmen.

- Im Gültigkeitsbereich der Richtlinienzuweisung sind keine Schlüsseltresore vorhanden.

- Im Gültigkeitsbereich der Richtlinienzuweisung sind keine Schlüsseltresore mit Zertifikaten vorhanden.

Hinweis

Für die Ressourcenanbietermodi von Azure Policy, z. B. für Azure Key Vault, werden Informationen zur Konformität auf der Seite Komponentenkonformität bereitgestellt.

Nächste Schritte

- Protokollierung und häufig gestellte Fragen zu Azure-Richtlinie für Key Vault

- Weitere Informationen zu Azure Policy

- Key Vault-Beispiele: Integrierte Azure Policy-Richtliniendefinitionen: Key Vault

- Weitere Informationen zur Cloudsicherheit-Benchmark von Microsoft für Key Vault