Tutorial: Ermitteln physischer Server mit der Ermittlung und Bewertung von Azure Migrate

Im Rahmen der Migration zu Azure ermitteln Sie Ihre Server für die Bewertung und Migration.

In diesem Tutorial wird gezeigt, wie Sie lokale physische Server mit dem Azure Migrate-Tool zur Ermittlung und Bewertung und einer einfachen Azure Migrate-Appliance ermitteln. Sie stellen die Appliance als physischen Server bereit, um kontinuierlich Server- und Leistungsmetadaten zu ermitteln.

In diesem Tutorial lernen Sie Folgendes:

- Einrichten eines Azure-Kontos

- Vorbereiten von physischen Servern für die Ermittlung

- Erstellt ein Projekt.

- Einrichten der Azure Migrate-Appliance

- Starten der kontinuierlichen Ermittlung

Hinweis

Tutorials zeigen den schnellsten Weg zum Ausprobieren eines Szenarios, dabei kommen die Standardoptionen zum Einsatz.

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Voraussetzungen

Bevor Sie mit diesem Tutorial beginnen, sollten Sie sicherstellen, dass die folgenden Voraussetzungen erfüllt sind.

| Anforderung | Details |

|---|---|

| Appliance | Sie benötigen einen Server für die Ausführung der Azure Migrate-Appliance. Der Server muss über Folgendes verfügen: - Installation von Windows Server 2022 oder 2019. (Die Bereitstellung einer Appliance wird unter Windows Server 2022 (empfohlen) und Windows Server 2019 unterstützt.) - 16 GB RAM, 8 virtuelle CPUs, ungefähr 80 GB Speicherplatz auf dem Datenträger - eine statische oder dynamische IP-Adresse sowie Internetzugriff (entweder direkt oder über einen Proxy) - Ausgehende Internetverbindung mit den erforderlichen URLs von der Appliance aus |

| Windows-Server | Lassen Sie eingehende Verbindungen an WinRM-Port 5985 (HTTP) für die Ermittlung von Windows-Servern zu. Informationen zum Ermitteln von ASP.NET-Web-Apps, die auf einem IIS-Webserver ausgeführt werden, finden Sie unter Unterstützungsmatrix für die VMware-Bewertung. |

| Linux-Server | Lassen Sie eingehende Verbindungen an Port 22 (TCP) für die Ermittlung von Linux-Servern zu. Überprüfen Sie die unterstützten Linux-Betriebssysteme und Tomcat-Versionen, um Java Web-Apps zu entdecken, die auf dem Apache Tomcat-Webserver ausgeführt werden. |

| SQL-Serverzugriff | Um SQL Server-Instanzen und -Datenbanken zu ermitteln, werden vom Windows- oder SQL Server-Konto diese Berechtigungen für jede SQL Server-Instanz verlangt. Sie können das Hilfsprogramm für die Kontobereitstellung verwenden, um benutzerdefinierte Konten zu erstellen oder ein vorhandenes Konto zu verwenden, das Mitglied der Sysadmin-Serverrolle ist. |

Hinweis

Die Installation der Azure Migrate-Appliance auf einem Server, auf dem die Replikationsappliance oder der Mobilitätsdienst-Agent installiert ist, wird nicht unterstützt. Vergewissern Sie sich, dass der Applianceserver nicht bereits verwendet wurde, um die Replikationsappliance einzurichten, bzw. dass der Mobilitätsdienst-Agent auf dem Server installiert ist.

Vorbereiten eines Azure-Benutzerkontos

Zum Erstellen eines Projekts und Registrieren der Azure Migrate-Appliance benötigen Sie ein Konto mit den folgenden Berechtigungen:

- Berechtigungen vom Typ „Mitwirkender“ oder „Besitzer“ für ein Azure-Abonnement

- Berechtigungen zum Registrieren von Microsoft Entra-Apps.

Wenn Sie gerade erst ein kostenloses Azure-Konto erstellt haben, sind Sie der Besitzer Ihres Abonnements. Wenn Sie nicht der Besitzer des Abonnements sind, müssen Sie mit dem Besitzer zusammenarbeiten, um die Berechtigungen wie folgt zuzuweisen:

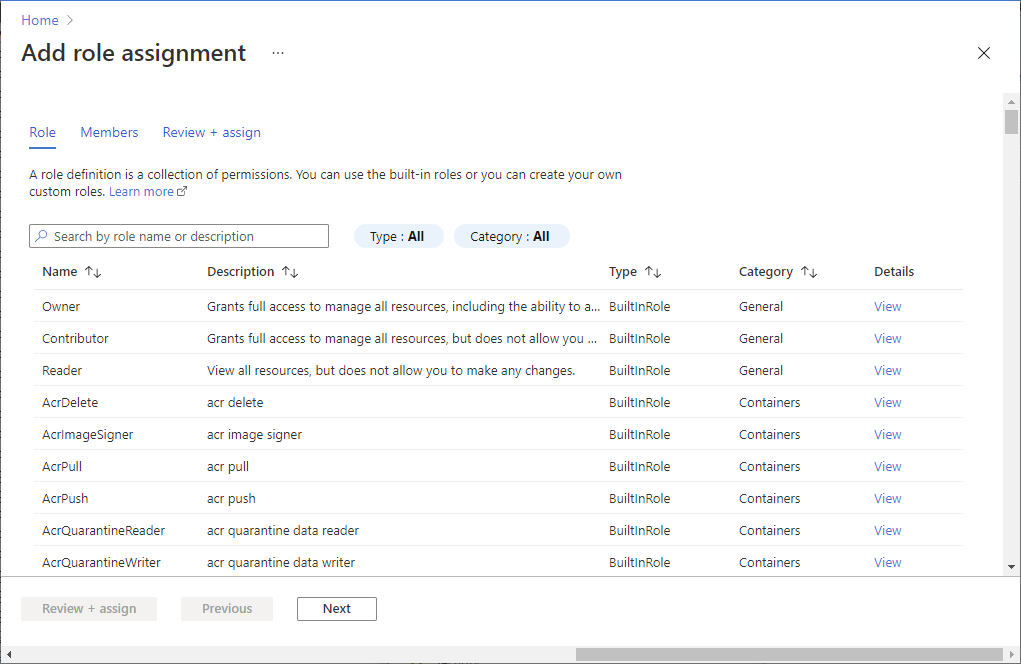

Suchen Sie im Azure-Portal nach „Abonnements“, und wählen Sie unter Dienste die Option Abonnements aus.

Wählen Sie die Option Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen aus, um die Seite Rollenzuweisung hinzufügen zu öffnen.

Weisen Sie die folgende Rolle zu. Ausführliche Informationen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Einstellung Wert Rolle Mitwirkender oder Besitzer Zugriff zuweisen zu User Members azmigrateuser

Ihr Azure-Konto benötigt Berechtigungen zum Registrieren von Microsoft Entra-Apps, um die Appliance registrieren zu können.

Navigieren Sie im Portal zu Microsoft Entra ID >Benutzer.

Bitten Sie den Mandanten oder globalen Administrator, dem Konto die Rolle Anwendungsentwickler zuzuweisen, um die Registrierung von Microsoft Entra-Anwendungen durch Benutzer zu ermöglichen. Weitere Informationen

Vorbereiten von Windows-Servern

- Verwenden Sie für Windows-Server ein Domänenkonto für in die Domäne eingebundene Server und ein lokales Konto für nicht in die Domäne eingebundene Server.

- Geben Sie bei der physischen Ermittlung den Benutzernamen im Format der Unterebene (Domäne\Benutzername) an, und das UPN-Format (username@domain.com) ist nicht unterstützt.

Das Benutzerkonto kann auf zwei Arten erstellt werden:

Option 1:

- Erstellen Sie ein Gastbenutzerkonto auf den Servern. Dieses Konto kann verwendet werden, um Konfigurations- und Leistungsdaten über eine CIM-Verbindung zu pullen sowie um eine Softwareinventur (Ermittlung installierter Anwendungen) durchzuführen und die Abhängigkeitsanalyse ohne Agent mithilfe von PowerShell-Remoting zu aktivieren.

Hinweis

Wenn Sie die Softwareinventur (Ermittlung installierter Anwendungen) durchführen und die Abhängigkeitsanalyse ohne Agent auf Windows-Servern aktivieren möchten, empfiehlt sich die Verwendung von Option 1.

Option 2:

Das Benutzerkonto sollte diesen Gruppen hinzugefügt werden: Remoteverwaltungsbenutzer, Leistungsüberwachungsbenutzer und Leistungsprotokollbenutzer.

Wenn die Gruppe „Remoteverwaltungsbenutzer“ nicht vorhanden ist, fügen Sie das Benutzerkonto der Gruppe hinzu: WinRMRemoteWMIUsers_.

Das Konto benötigt diese Berechtigungen, damit die Appliance eine CIM-Verbindung mit dem Server herstellen und die erforderlichen Konfigurations- und Leistungsmetadaten aus den hier aufgeführten WMI-Klassen pullen kann.

In einigen Fällen werden durch das Hinzufügen des Kontos zu diesen Gruppen unter Umständen nicht die erforderlichen Daten aus WMI-Klassen zurückgegeben, da das Konto möglicherweise nach UAC gefiltert ist. Um die UAC-Filterung außer Kraft zu setzen, muss das Benutzerkonto über die erforderlichen Berechtigungen für den CIMV2-Namespace und die untergeordneten Namespaces auf dem Zielserver verfügen. Sie können die hier beschriebenen Schritte ausführen, um die erforderlichen Berechtigungen zu aktivieren.

Hinweis

Stellen Sie unter Windows Server 2008 und 2008 R2 sicher, dass WMF 3.0 auf den Servern installiert ist.

Hinweis

Um SQL Server-Datenbanken auf Windows-Servern zu entdecken, werden sowohl die Windows- als auch die SQL Server-Authentifizierung unterstützt. Sie können im Appliance-Konfigurations-Manager Anmeldeinformationen für beide Authentifizierungstypen angeben. Für Azure Migrate ist ein Windows-Benutzerkonto erforderlich, das Mitglied der sysadmin-Serverrolle ist.

Vorbereiten von Linux-Servern

Für Linux-Server sind zwei Möglichkeiten zum Erstellen eines Benutzerkontos verfügbar:

Option 1:

- Sie benötigen ein sudo-Benutzerkonto auf den Servern, die Sie ermitteln möchten. Dieses Konto kann verwendet werden, um Konfigurations- und Leistungsmetadaten zu pullen sowie eine Softwareinventur (Ermittlung installierter Anwendungen) durchzuführen und die Abhängigkeitsanalyse ohne Agent zu aktivieren (über SSH-Konnektivität).

- Für die hier aufgeführten Befehle muss sudo-Zugriff aktiviert werden. Zusätzlich zu diesen Befehlen muss das Benutzerkonto auch die Berechtigung zum Ausführen der Befehle „ls“ und „netstat“ haben, um eine Abhängigkeitsanalyse ohne Agent durchzuführen.

- Stellen Sie sicher, dass Sie NOPASSWD für das Konto aktiviert haben, um die erforderlichen Befehle auszuführen, ohne bei jedem Aufruf des sudo-Befehls ein Kennwort eingeben zu müssen.

- Die Linux-Betriebssystemdistributionen,die für die Ermittlung durch Azure Migrate mit einem Konto mit sudo-Zugriff unterstützt werden, sind hier aufgeführt.

Hinweis

Wenn Sie die Softwareinventur (Ermittlung installierter Anwendungen) durchführen und die Abhängigkeitsanalyse ohne Agent auf Linux-Servern aktivieren möchten, empfiehlt sich die Verwendung von Option 1.

Option 2: Ermitteln mithilfe eines Nicht-sudo-Benutzerkontos

Wenn Sie das Benutzerkonto nicht mit sudo-Zugriff bereitstellen können, können Sie in der Registrierung „HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureAppliance“ auf dem Appliance-Server den Registrierungsschlüssel „isSudo“ auf den Wert „0“ festlegen.

Stellen Sie ein Nicht-sudo-Benutzerkonto mit den erforderlichen Funktionen bereit.

- Melden Sie sich als Root-Benutzer an. Erstellen Sie ein Nicht-sudo-Benutzerkonto, indem Sie den Befehl

sudo useradd <account-name>ausführen. Legen Sie mithilfe des Befehlssudo passwd <account-name>ein Kennwort für das Nicht-sudo-Benutzerkonto fest. - Fügen Sie das Nicht-sudo-Benutzerkonto mithilfe dieses Befehls zur Wheel-Gruppe hinzu:

sudo usermod –aG wheel <account-name>. Benutzer in dieser Gruppe verfügen über Berechtigungen zum Ausführen von Setcap-Befehlen wie unten beschrieben. - Melden Sie sich bei dem Nicht-sudo-Benutzerkonto an, das erstellt wurde, und führen Sie die folgenden Befehle aus:

Befehl Zweck setcap CAP_DAC_READ_SEARCH+eip /usr/sbin/fdisk

setcap CAP_DAC_READ_SEARCH+eip /sbin/fdiskErfassen der Daten zur Datenträgerkonfiguration. setcap "cap_dac_override,cap_dac_read_search,cap_fowner,cap_fsetid,cap_setuid,cap_setpcap,cap_net_bind_service,cap_net_admin,cap_sys_chroot,cap_sys_admin,

cap_sys_resource,cap_audit_control,cap_setfcap=+eip" /sbin/lvmErfassen der Daten zur Datenträgerleistung. setcap CAP_DAC_READ_SEARCH+eip /usr/sbin/dmidecode Erfassen der BIOS-Seriennummer. chmod a+r /sys/class/dmi/id/product_uuid Erfassen der BIOS-GUID. sudo setcap CAP_DAC_READ_SEARCH,CAP_SYS_PTRACE=ep /bin/ls

sudo setcap CAP_DAC_READ_SEARCH,CAP_SYS_PTRACE=ep /bin/netstatFür die Abhängigkeitsanalyse ohne Agent auf dem Server müssen Sie auch die erforderlichen Berechtigungen für Dateien in „/bin/netstat“ und „/bin/ls“ festlegen. - Melden Sie sich als Root-Benutzer an. Erstellen Sie ein Nicht-sudo-Benutzerkonto, indem Sie den Befehl

Wenn Sie alle oben genannten Befehle ausführen, werden Sie aufgefordert, ein Kennwort einzugeben. Geben Sie das Kennwort des Nicht-sudo-Benutzerkontos für jede Eingabeaufforderung ein.

Fügen Sie die Anmeldeinformationen des Nicht-sudo-Benutzerkontos zur Azure Migrate-Appliance hinzu.

Das Nicht-sudo-Benutzerkonto führt die hier aufgeführten Befehle regelmäßig aus.

Erstellen eines Kontos für den Zugriff auf Server

Ihr Benutzerkonto auf Ihren Servern muss über die erforderlichen Berechtigungen verfügen, um die Ermittlung installierter Anwendungen, die Abhängigkeitsanalyse ohne Agent sowie die Ermittlung von Web-Apps und SQL Server-Instanzen und -Datenbanken zu initiieren. Sie können die Benutzerkontoinformationen im Appliance-Konfigurations-Manager angeben. Die Appliance installiert keine Agents auf den Servern.

- Erstellen Sie für die Ermittlung von Windows-Servern und Web-Apps ein Konto (lokales Konto oder Domänenkonto) mit Administratorberechtigungen für die Server. Um SQL Server-Instanzen und -Datenbanken zu ermitteln, muss das Windows- oder SQL Server-Konto Mitglied der Serverrolle Systemadministrator sein oder über diese Berechtigungen für jede SQL Server-Instanz verfügen. Erfahren Sie mehr darüber, wie Sie dem Benutzerkonto die erforderliche Rolle zuweisen.

- Stellen Sie für Linux-Server ein sudo-Benutzerkonto mit Berechtigungen zur Ausführung der Befehle „ls“ und „netstat“ bereit, oder erstellen Sie ein Benutzerkonto mit den Berechtigungen CAP_DAC_READ_SEARCH und CAP_SYS_PTRACE für Dateien in /bin/netstat und /bin/ls. Wenn Sie ein sudo-Benutzerkonto bereitstellen, stellen Sie sicher, dass Sie NOPASSWD für das Konto aktiviert haben, um die erforderlichen Befehle auszuführen, ohne bei jedem Aufruf des sudo-Befehls ein Kennwort eingeben zu müssen.

Hinweis

Sie können dem Konfigurations-Manager in der Azure Migrate-Appliance mehrere Serveranmeldeinformationen hinzufügen, um die Ermittlung installierter Anwendungen, die Abhängigkeitsanalyse ohne Agent sowie die Ermittlung von Web-Apps und SQL Server-Instanzen und -Datenbanken zu initiieren. Sie können Anmeldeinformationen für die Authentifizierung für mehrere Domänen, Windows (ohne Domäne), Linux (ohne Domäne) oder SQL Server angeben. Erfahren Sie mehr über das Hinzufügen von Serveranmeldeinformationen.

Einrichten eines Projekts

Richten Sie ein neues Projekt ein.

Wählen Sie im Azure-Portal >> aus, und suchen Sie nach Azure Migrate.

Wählen Sie unter Dienste die Option Azure Migrate aus.

Wählen Sie unter Erste Schritte die Option Projekt erstellen aus.

Wählen Sie unter Create project (Projekt erstellen) Ihr Azure-Abonnement und die Ressourcengruppe aus. Falls noch keine vorhanden ist, erstellen Sie eine Ressourcengruppe.

Geben Sie unter Projektdetails den Projektnamen und die geografische Region an, in der Sie das Projekt erstellen möchten. Beachten Sie die unterstützten geografischen Regionen für öffentliche Clouds und Azure Government-Clouds.

Hinweis

Erstellen Sie im Abschnitt Erweiterte Konfiguration ein Azure Migrate-Projekt mit Verbindungen über private Endpunkte. Weitere Informationen

Klicken Sie auf Erstellen.

Warten Sie einige Minuten, bis das Projekt bereitgestellt wurde. Das Tool Azure Migrate: Ermittlung und Bewertung wird dem neuen Projekt standardmäßig hinzugefügt.

Hinweis

Wenn Sie bereits ein Projekt erstellt haben, können Sie dieses Projekt zum Registrieren zusätzlicher Appliances verwenden, um weitere Server zu ermitteln und zu bewerten. Weitere Informationen

Einrichten der Appliance

Die Azure Migrate-Appliance ermittelt Server und sendet Konfigurations- und Leistungsmetadaten zu Servern an Azure Migrate. Die Appliance kann durch Ausführung eines PowerShell-Skripts eingerichtet werden, das aus dem Projekt heruntergeladen werden kann.

Die Einrichtung der Appliance umfasst Folgendes:

- Geben Sie einen Appliancenamen ein, und generieren Sie einen Projektschlüssel im Portal.

- Herunterladen einer gezippten Datei mit dem Azure Migrate-Installationsskript aus dem Azure-Portal.

- Extrahieren der Inhalte aus der gezippten Datei. Starten der PowerShell-Konsole mit Administratorrechten.

- Führen Sie das PowerShell-Skript zum Starten des Appliance-Konfigurations-Manager aus.

- Führen Sie die Erstkonfiguration der Appliance aus, und registrieren Sie sie unter Verwendung des Projektschlüssels im Projekt.

1. Generieren des Projektschlüssels

- Wählen Sie unter Migrationsziele die Option >Server, Datenbanken und Web-Apps>Azure Migrate: Ermittlung und Bewertung die Option Ermitteln aus.

- Wählen Sie unter Discover servers (Server ermitteln)>Sind Ihre Server virtualisiert? die Option Physische oder andere (AWS, GCP, Xen usw.) aus.

- Geben Sie unter 1: Generieren des Projektschlüssels einen Namen für die Azure Migrate-Appliance ein, die Sie für die Ermittlung physischer oder virtueller Server einrichten. Für den Namen können bis zu 14 alphanumerische Zeichen angegeben werden.

- Wählen Sie Schlüssel generieren aus, um mit der Erstellung der erforderlichen Azure-Ressourcen zu beginnen. Schließen Sie die Seite „Server ermitteln“ nicht, während die Ressourcen erstellt werden.

- Nach der erfolgreichen Erstellung der Azure-Ressourcen wird ein Projektschlüssel generiert.

- Kopieren Sie den Schlüssel, da Sie ihn benötigen, um die Registrierung der Appliance während der Konfiguration abzuschließen.

2. Herunterladen des Installationsskripts

Wählen Sie unter 2:Herunterladen der Azure Migrate-Anwendung die Option Herunterladen aus.

Überprüfen der Sicherheit

Vergewissern Sie sich vor der Bereitstellung, dass die gezippte Datei sicher ist.

Öffnen Sie auf dem Server, auf den Sie die Datei heruntergeladen haben, ein Administratorbefehlsfenster.

Führen Sie den folgenden Befehl aus, um den Hash für die gezippte Datei zu generieren:

C:\>CertUtil -HashFile <file_location> [Hashing Algorithm]- Beispielverwendung:

C:\>CertUtil -HashFile C:\Users\administrator\Desktop\AzureMigrateInstaller.zip SHA256

Überprüfen Sie die aktuelle Applianceversion und die Hashwerte:

Download Hashwert Aktuelle Version 07783A31D1E66BE963349B5553DC1F1E94C70AA149E11AC7D8914F4076480731

Hinweis

Das gleiche Skript kann verwendet werden, um eine physische Appliance für die öffentliche Azure-Cloud oder die Azure Government-Cloud mit Konnektivität für öffentliche oder private Endpunkte einzurichten.

3. Ausführen des Azure Migrate-Installationsskripts

Extrahieren Sie die gezippte Datei in einem Ordner auf dem Server, der die Appliance hostet. Führen Sie das Skript nicht auf einem Server mit einer vorhandenen Azure Migrate-Appliance aus.

Starten Sie PowerShell auf dem oben genannten Server mit Administratorberechtigungen (erhöhten Rechten).

Ändern Sie das PowerShell-Verzeichnis in den Ordner, in den die Inhalte der gezippten Datei extrahiert wurden, die Sie heruntergeladen haben.

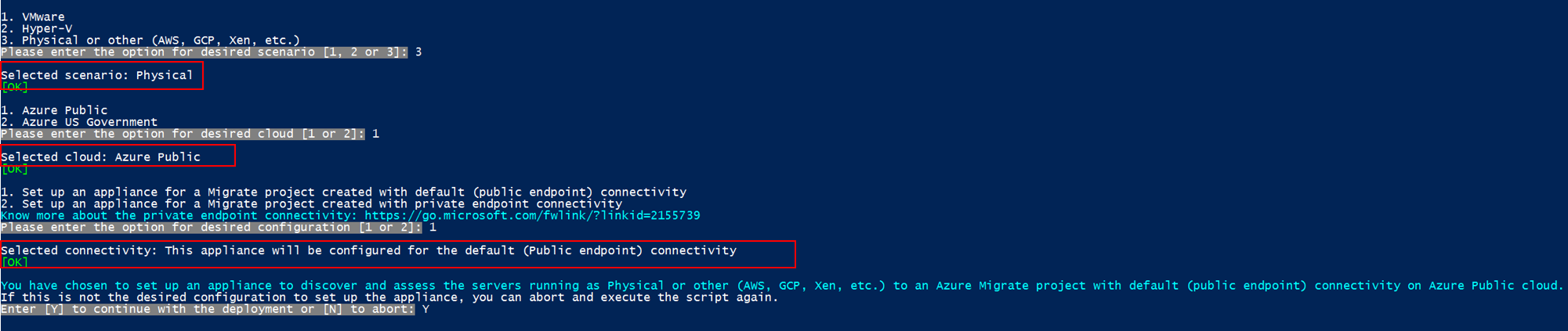

Führen Sie das Skript

AzureMigrateInstaller.ps1mit folgendem Befehl aus:PS C:\Users\administrator\Desktop\AzureMigrateInstaller> .\AzureMigrateInstaller.ps1Treffen Sie eine Auswahl aus den Szenario-, Cloud- und Konnektivitätsoptionen, um eine Appliance mit der gewünschten Konfiguration bereitzustellen. Mit der nachfolgend gezeigten Auswahl richten Sie beispielsweise eine Appliance zum Ermitteln und Bewerten physischer Server (oder in anderen Clouds wie AWS, GCP, Xen, usw. ausgeführter Server) für ein Azure Migrate-Projekt mit Standardkonnektivität (öffentlicher Endpunkt) in einer öffentlichen Azure-Cloud ein.

Das Installationsskript führt folgende Schritte aus:

- Installation von Agents und einer Webanwendung.

- Installation von Windows-Rollen, darunter beispielsweise Windows-Aktivierungsdienst, IIS und PowerShell ISE.

- Download und Installation eines wiederbeschreibbaren IIS-Moduls.

- Aktualisierung eines Registrierungsschlüssels (HKLM) mit dauerhaften Einstellungsdetails für Azure Migrate.

- Erstellung der folgenden Dateien in diesem Pfad:

- Konfigurationsdateien:

%ProgramData%\Microsoft Azure\Config - Protokolldateien:

%ProgramData%\Microsoft Azure\Logs

- Konfigurationsdateien:

Nach der erfolgreichen Ausführung des Skripts wird der Appliance-Konfigurations-Manager automatisch gestartet.

Hinweis

Bei Problemen können Sie zum Troubleshooting unter „C:\ProgramData\Microsoft Azure\Logs\AzureMigrateScenarioInstaller_Zeitstempel.log“ auf die Skriptprotokolle zugreifen.

Überprüfen des Appliancezugriffs auf Azure

Stellen Sie sicher, dass die Appliance eine Verbindung mit Azure-URLs für öffentliche Clouds und Azure Government-Clouds herstellen kann.

4. Konfigurieren der Appliance

Führen Sie die Ersteinrichtung der Appliance durch.

Öffnen Sie in einem Browser auf einem beliebigen Server, der eine Verbindung mit der Appliance herstellen kann, die URL der Appliance-Web-App: https://Name oder IP-Adresse der Appliance: 44368.

Alternativ können Sie auch auf dem Desktop auf die App-Verknüpfung klicken, um die App zu öffnen.

Akzeptieren Sie die Lizenzbedingungen und lesen Sie die Drittanbieterinformationen.

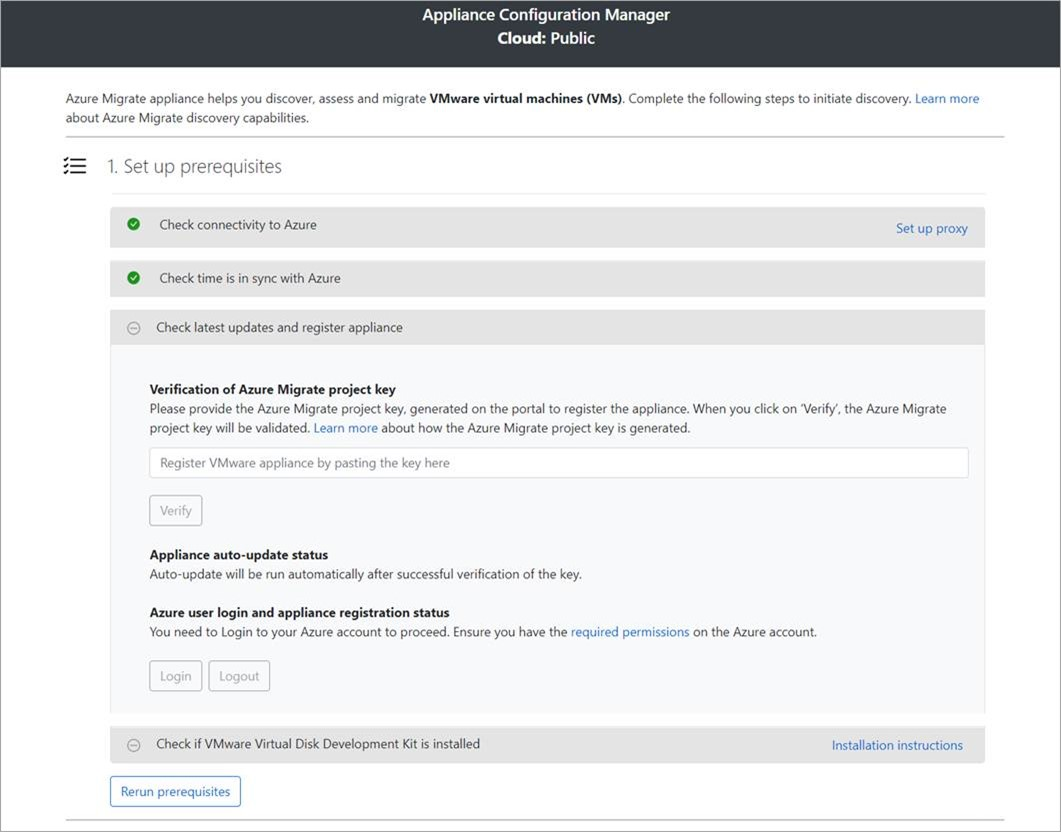

Einrichten von Voraussetzungen und Registrieren der Appliance

Wählen Sie im Konfigurationsmanager die Option Voraussetzungen einrichten aus und führen Sie dann die folgenden Schritte aus:

Konnektivität: Die Appliance überprüft, ob der Server über Internetzugriff verfügt. Wenn der Server einen Proxy verwendet:

Wählen Sie Proxy einrichten aus, um die Proxyadresse (im Formular

http://ProxyIPAddressoderhttp://ProxyFQDN, wobei der FQDN auf einen vollqualifizierten Domänennamen verweist) und den Lauschport anzugeben.Geben Sie die Anmeldeinformationen ein, wenn der Proxy eine Authentifizierung erfordert.

Wenn Sie Proxydetails hinzugefügt oder den Proxy oder die Authentifizierung deaktiviert haben, wählen Sie Speichern, um die Konnektivitätsprüfung auszulösen und erneut zu überprüfen.

Es werden nur HTTP-Proxys unterstützt.

Uhrzeitsynchronisierung: Überprüfen Sie, ob die Uhrzeit der Appliance mit der Internetzeit synchronisiert ist, damit die Ermittlung ordnungsgemäß funktioniert.

Updates installieren und die Appliance registrieren: Führen Sie die folgenden Schritte aus, um die automatische Aktualisierung auszuführen und die Appliance zu registrieren:

Hinweis

Dies ist eine neue Benutzeroberfläche in der Azure Migrate-Appliance, die nur verfügbar ist, wenn Sie eine Appliance mit dem neuesten vom Portal heruntergeladenen OVA/Installer-Skript eingerichtet haben. Die bereits registrierten Appliances sehen weiterhin die ältere Version der Benutzeroberfläche und funktionieren weiterhin ohne Probleme.

Wenn die Appliance automatisch aktualisiert werden soll, fügen Sie den Projektschlüssel ein, den Sie aus dem Portal kopiert haben. Wenn Sie nicht über den Schlüssel verfügen, wechseln Sie zu Azure Migrate: Ermittlung und Bewertung >Übersicht>Vorhandene Appliances verwalten. Wählen Sie den Appliancenamen aus, den Sie beim Erstellen des Projektschlüssels angegeben haben, und kopieren Sie dann den angezeigten Schlüssel.

Die Appliance überprüft den Schlüssel und startet den Dienst für die automatische Aktualisierung, der alle Dienste auf der Appliance auf ihre neuesten Versionen aktualisiert. Wenn die automatische Aktualisierung fertig ist, können Sie Appliancedienste anzeigen auswählen, um den Status und die Versionen der auf dem Applianceserver ausgeführten Dienste anzuzeigen.

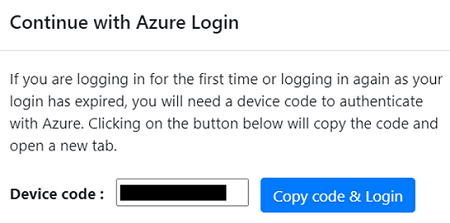

Um die Appliance zu registrieren, müssen Sie Anmelden auswählen. Wählen Sie in Mit Azure-Anmeldung fortfahren die Option Code kopieren und Anmelden aus, um den Gerätecode zu kopieren (Sie müssen über einen Gerätecode verfügen, um sich bei Azure zu authentifizieren) und eine Azure-Anmeldeaufforderung auf einer neuen Browserregisterkarte zu öffnen. Stellen Sie sicher, dass Sie den Popupblocker im Browser deaktiviert haben, um die Eingabeaufforderung zu sehen.

Fügen Sie auf einer neuen Registerkarte in Ihrem Browser den Gerätecode ein, und melden Sie sich mit Ihrem Azure-Benutzernamen und dem zugehörigen Kennwort an. Die Anmeldung mit einer PIN wird nicht unterstützt.

Hinweis

Wenn Sie die Registerkarte für die Anmeldung versehentlich schließen, ohne sich anzumelden, aktualisieren Sie die Browserregisterkarte des Appliance-Konfigurationsmanagers, um den Gerätecode und die Schaltfläche „Code kopieren und anmelden“ anzuzeigen.

Kehren Sie nach erfolgreicher Anmeldung zur Browserregisterkarte zurück, auf der der Appliance-Konfigurations-Manager angezeigt wird. Wenn das Azure-Benutzerkonto, mit dem Sie sich angemeldet haben, über die erforderlichen Berechtigungen für die Azure-Ressourcen verfügt, die während der Schlüsselgenerierung erstellt wurden, wird die Applianceregistrierung gestartet.

Nachdem die Appliance erfolgreich registriert wurde, können Sie sich die Registrierungsdetails anzeigen lassen, indem Sie auf Details anzeigen klicken.

Während der Konfiguration der Appliance können Sie jederzeit die Voraussetzungen erneut ausführen, um zu prüfen, ob die Appliance alle Voraussetzungen erfüllt.

Starten der kontinuierlichen Ermittlung

Stellen Sie nun eine Verbindung zwischen der Appliance und den zu ermittelnden physischen Servern her, und starten Sie die Ermittlung.

Wählen Sie in Schritt 1: Angeben von Anmeldeinformationen für die Ermittlung physischer oder virtueller Windows- und Linux-Servern die Option Anmeldeinformationen hinzufügen aus.

Wählen Sie für Windows-Server den Quelltyp Windows-Server aus, geben Sie einen Anzeigenamen für die Anmeldeinformationen ein, und fügen Sie den Benutzernamen und das Kennwort hinzu. Wählen Sie Speichern aus.

Wenn Sie die kennwortbasierte Authentifizierung für Linux-Server verwenden, wählen Sie den Quelltyp Linux-Server (kennwortbasiert) aus, geben Sie einen Anzeigenamen für die Anmeldeinformationen ein, und fügen Sie den Benutzernamen und das Kennwort hinzu. Wählen Sie Speichern.

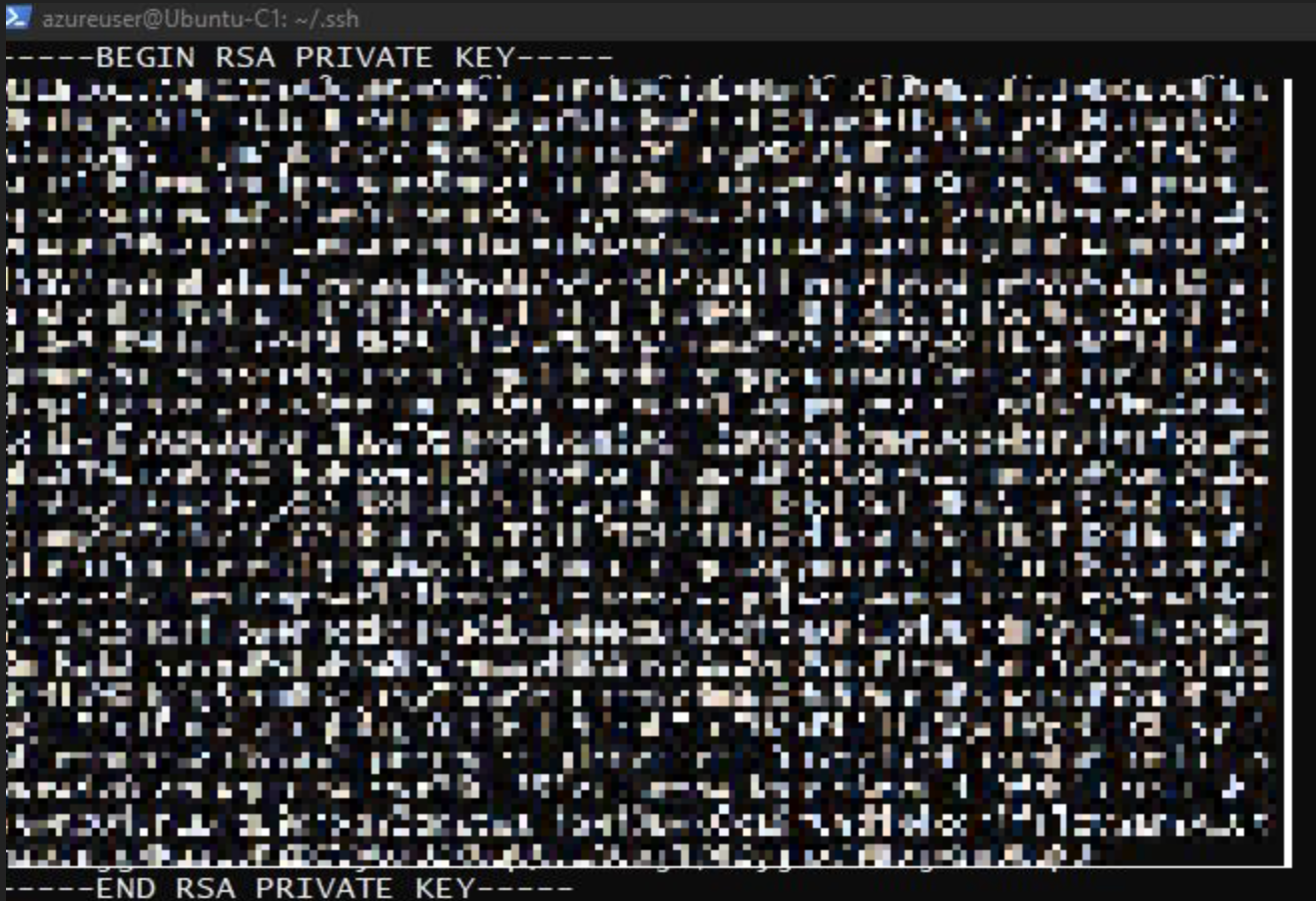

Wenn Sie die auf SSH-Schlüsseln basierende Authentifizierung für Linux-Server verwenden, wählen Sie den Quelltyp Linux-Server (auf SSH-Schlüsseln basierend) aus. Geben Sie einen Anzeigenamen für die Anmeldeinformationen ein, fügen Sie den Benutzernamen hinzu, suchen Sie nach der Datei mit dem privaten SSH-Schlüssel, und wählen Sie diese aus. Wählen Sie Speichern.

- Azure Migrate unterstützt den privaten SSH-Schlüssel, der vom Befehl „ssh-keygen“ mithilfe von RSA-, DSA-, ECDSA- und ed25519-Algorithmen generiert wird.

- Derzeit unterstützt Azure Migrate keinen auf einer Passphrase basierenden SSH-Schlüssel. Verwenden Sie einen SSH-Schlüssel ohne eine Passphrase.

- Derzeit wird die von PuTTY generierte Datei mit dem privaten SSH-Schlüssel von Azure Migrate nicht unterstützt.

- Die SSH-Schlüsseldatei unterstützt CRLF, um einen Zeilenumbruch in der von Ihnen hochgeladenen Textdatei zu markieren. Auf Linux-Systemen erstellte SSH-Schlüssel enthalten in der Regel LF als Zeilenvorschubzeichen. Sie können sie in CRLF konvertieren, indem Sie die Datei in Vim öffnen,

:set textmodeeingeben und die Datei speichern. - Wenn Ihre Linux-Server die ältere Version von RSA-Schlüssel unterstützen, können Sie den Schlüssel mithilfe des Befehls

$ ssh-keygen -m PEM -t rsa -b 4096generieren. - Azure Migrate unterstützt das OpenSSH-Format der Datei mit dem privaten SSH-Schlüssel. Dies ist hier dargestellt:

Wenn Sie mehrere Anmeldeinformationen gleichzeitig hinzufügen möchten, wählen Sie Weitere hinzufügen aus, um die Angaben zu speichern und weitere Anmeldeinformationen hinzuzufügen. Es werden mehrere Anmeldeinformationen für die Ermittlung physischer Server unterstützt.

Hinweis

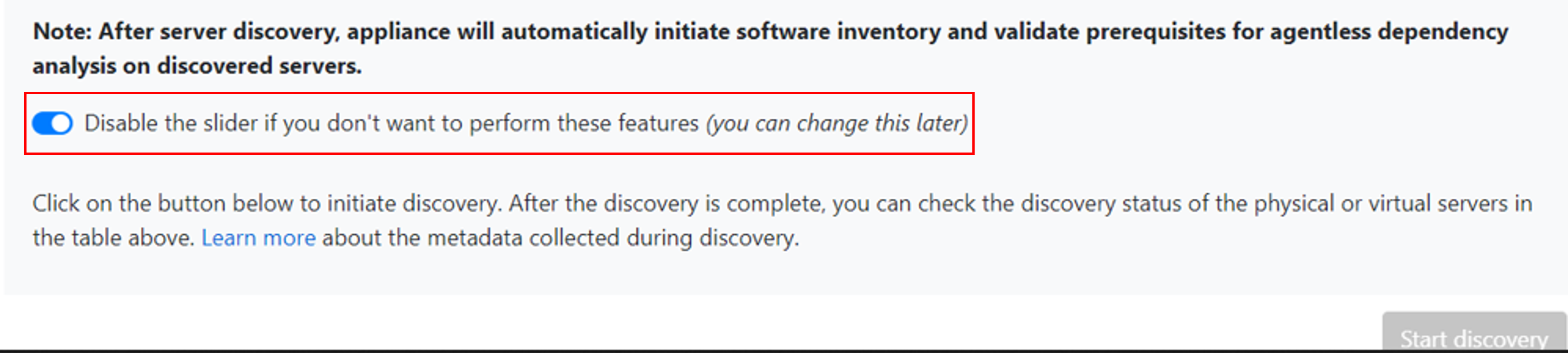

Standardmäßig werden die Anmeldeinformationen zum Erfassen von Daten über die installierten Anwendungen, Rollen und Funktionen sowie zum Erfassen von Abhängigkeitsdaten von Windows- und Linux-Servern verwendet – es sei denn, Sie deaktivieren den Schieberegler, um diese Features nicht zu nutzen (wie im letzten Schritt beschrieben).

Wählen Sie in Schritt 2: Angeben von Details zu physischen oder virtuellen Servern die Option Ermittlungsquelle hinzufügen aus, um die IP-Adresse/den FQDN des Servers und den Anzeigenamen für die Anmeldeinformationen zur Verbindungsherstellung mit dem Server anzugeben.

Sie können entweder jeweils ein einzelnes Element oder mehrere Elemente in einem Schritt hinzufügen. Es besteht auch die Möglichkeit, Serverdetails über CSV importieren bereitzustellen.

- Wenn Sie auf Einzelnes Element hinzufügen klicken, können Sie den Betriebssystemtyp auswählen, den Anzeigenamen für die Anmeldeinformationen angeben, den IP-Adresse/FQDN-Wert des Servers hinzufügen und dann Speichern auswählen.

- Wenn Sie auf Add multiple items (Mehrere Elemente hinzufügen) klicken, können Sie mehrere Datensätze auf einmal hinzufügen, indem Sie IP-Adresse/FQDN für den Server mit dem Anzeigenamen für die Anmeldeinformationen im Textfeld angeben. Überprüfen Sie die hinzugefügten Einträge, und wählen Sie Speichern aus.

- Wenn Sie CSV importieren (standardmäßig ausgewählt) auswählen, können Sie eine CSV-Vorlagendatei herunterladen, die Datei mit dem IP-Adresse/FQDN-Wert des Servers und einem Anzeigenamen für die Anmeldeinformationen auffüllen. Importieren Sie die Datei dann in die Appliance. Überprüfen Sie die Einträge in der Datei, und wählen Sie Speichern aus.

Wählen Sie Speichern. Die Appliance versucht, die Verbindung mit den hinzugefügten Servern zu überprüfen, und zeigt den Überprüfungszustand für jeden Server in der Tabelle an.

- Wenn bei der Überprüfung eines Servers ein Fehler auftritt, sehen Sie sich den Fehler an, indem Sie Fehler bei der Überprüfung in der Spalte „Status“ auswählen. Beheben Sie das Problem, und wiederholen Sie die Überprüfung.

- Um einen Server zu entfernen, wählen Sie Löschen aus.

Sie können die Verbindung mit Servern jederzeit vor Beginn der Ermittlung erneut überprüfen.

Vor dem Initiieren der Ermittlung können Sie den Schieberegler deaktivieren, um keine Softwareinventur und Abhängigkeitsanalyse ohne Agent auf den hinzugefügten Servern durchzuführen. Sie können diese Option jederzeit ändern.

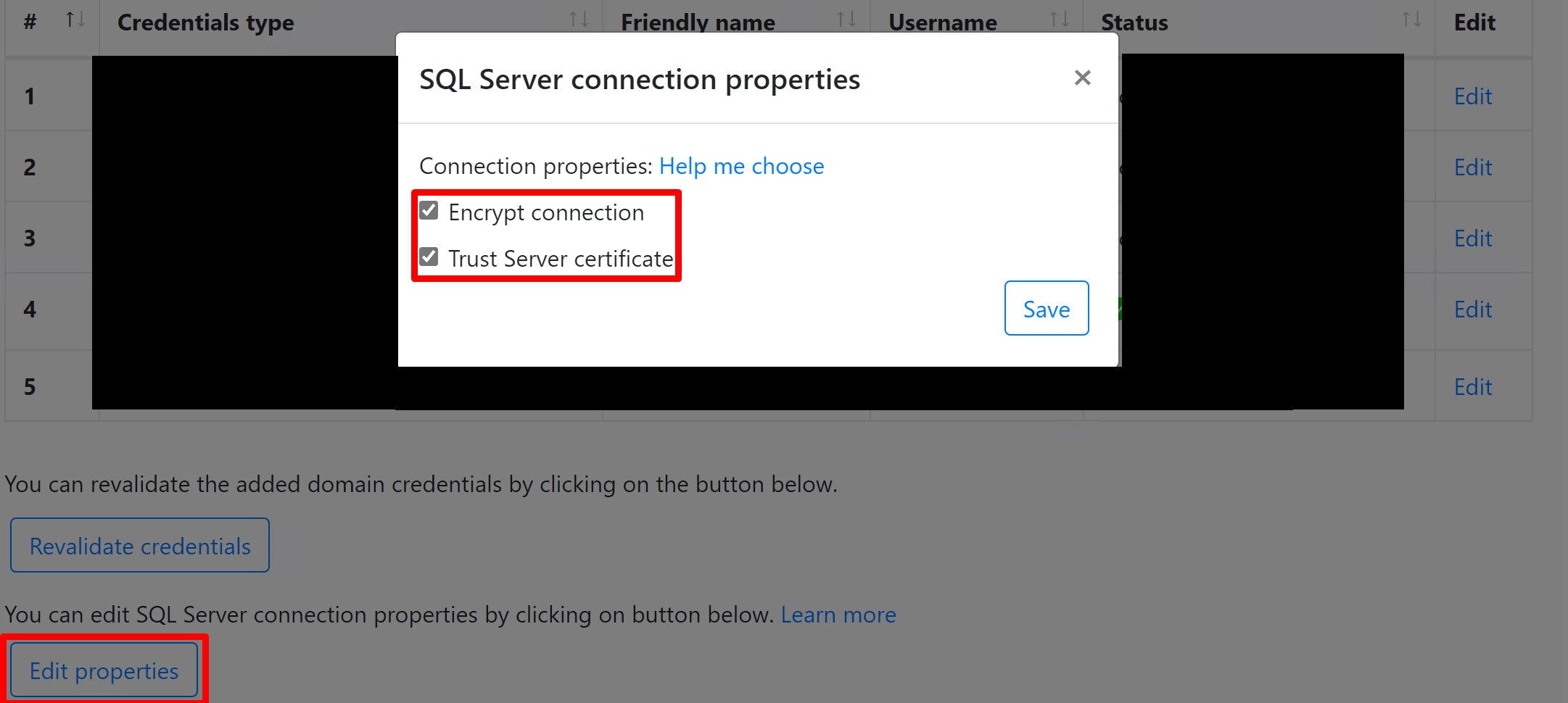

Zur Ermittlung von SQL Server-Instanzen und -Datenbanken können Sie zusätzliche Anmeldeinformationen hinzufügen (Windows-Domäne/keine Domäne, SQL-Authentifizierungsanmeldeinformationen). Die Appliance versucht dann, die Anmeldeinformationen automatisch den SQL-Servern zuzuordnen. Wenn Sie Domänenanmeldeinformationen hinzufügen, authentifiziert die Appliance die Anmeldeinformationen anhand der Active Directory-Instanz der Domäne, um die Sperrung von Benutzerkonten zu verhindern. So überprüfen Sie die Überprüfung der Domänenanmeldeinformationen:

- Sehen Sie sich im Konfigurations-Manager in der Tabelle mit den Anmeldeinformationen den Überprüfungsstatus für Domänenanmeldeinformationen an. Nur die Domänenanmeldeinformationen werden überprüft.

- Wenn die Überprüfung fehlschlägt, können Sie den Status Fehler auswählen, um den Validierungsfehler anzuzeigen. Beheben Sie das Problem und wählen Sie dann Anmeldeinformationen erneut überprüfen aus, um die Überprüfung der Anmeldeinformationen erneut zu überprüfen.

Ermittlung starten

Wählen Sie Ermittlung starten aus, um die Ermittlung der erfolgreich überprüften Server zu starten. Nachdem die Ermittlung erfolgreich gestartet wurde, können Sie den Ermittlungsstatus für jeden Server in der Tabelle überprüfen.

Wie die Ermittlung funktioniert

Es dauert etwa zwei Minuten, bis die Ermittlung von 100 Servern abgeschlossen ist und ihre Metadaten im Azure-Portal angezeigt werden.

Die Softwareinventur (Ermittlung installierter Anwendungen) wird automatisch eingeleitet, wenn die Ermittlung von Servern abgeschlossen wurde.

Die Softwareinventur identifiziert SQL Server-Instanzen, die auf den Servern ausgeführt werden. Anhand dieser gesammelten Informationen versucht die Appliance, mithilfe der in der Appliance angegebenen Anmeldeinformationen für Windows-Authentifizierung oder SQL Server-Authentifizierung eine Verbindung mit den entsprechenden SQL Server-Instanzen herzustellen. Anschließend werden Daten zu SQL Server-Datenbanken und deren Eigenschaften erfasst. Die SQL Server-Ermittlung erfolgt einmal alle 24 Stunden.

Die Appliance kann nur mit den SQL Server-Instanzen verbunden werden, mit denen sie über eine Netzwerk-Sichtverbindung verfügt. Für die Softwareinventarisierung selbst ist möglicherweise keine Netzwerk-Sichtverbindung erforderlich.

Die für die Ermittlung installierter Anwendungen benötigte Zeit hängt von der Anzahl der ermittelten Server ab. Bei 500 Servern dauert es ungefähr ein Stunde, bis der ermittelte Bestand im Azure Migrate-Portal angezeigt wird.

Bei der Softwareinventur wird die auf ermittelten Servern vorhandene Webserverrolle identifiziert. Wenn für einen Server die Webserverrolle aktiviert ist, führt Azure Migrate die Ermittlung von Web-Apps auf dem Server durch. Konfigurationsdaten von Web-Apps werden alle 24 Stunden aktualisiert.

Bei der Softwareinventur werden die hinzugefügten Serveranmeldeinformationen mit Servern abgeglichen und für die Abhängigkeitsanalyse ohne Agent überprüft. Wenn die Ermittlung von Servern abgeschlossen ist, können Sie im Portal die Abhängigkeitsanalyse ohne Agent auf den Servern aktivieren. Nur die Server mit erfolgreicher Überprüfung können ausgewählt werden, um die Abhängigkeitsanalyse ohne Agent zu aktivieren.

SQL Server-Instanzen und die Daten der Datenbanken werden innerhalb von 24 Stunden nach Beginn der Ermittlung im Portal angezeigt.

Standardmäßig verwendet Azure Migrate für Verbindungen mit SQL-Instanzen die sicherste Methode, d. h., Azure Migrate verschlüsselt die Kommunikation zwischen der Azure Migrate-Appliance und den SQL Server-Quellinstanzen, indem die TrustServerCertificate-Eigenschaft auf

truefestgelegt wird. Darüber hinaus verwendet die Transportschicht TLS/SSL zum Verschlüsseln des Kanals und Umgehen der Zertifikatkette zur Überprüfung der Vertrauenswürdigkeit. Daher muss der Server der Appliance so eingerichtet sein, dass er die Stammzertifizierungsstelle des Zertifikats als vertrauenswürdig einstuft. Sie können die Verbindungseinstellungen jedoch ändern, indem Sie in der Appliance Edit SQL Server connection properties (SQL Server-Verbindungseigenschaften bearbeiten) auswählen. Hier erfahren Sie mehr, um zu verstehen, was Sie auswählen müssen.

Überprüfen von Servern im Portal

Nach Abschluss der Ermittlung können Sie überprüfen, ob die Server im Portal angezeigt werden.

- Öffnen Sie das Azure Migrate-Dashboard.

- Wählen Sie unter Azure Migrate – Server>Azure Migrate: Ermittlung und Bewertung das Symbol mit der Anzahl für Ermittelte Server aus.

Supportstatus anzeigen

In den Abschnitten Ermittelte Server und Ermittelte Datenbankinstanzen können Sie tiefere Einblicke in den Supportstatus Ihrer Umgebung gewinnen.

In der Spalte Supportstatus der Betriebssystemlizenz wird der Supportstatus des Betriebssystems angezeigt, unabhängig davon, ob es sich im Mainstream-Support, im erweiterten Support oder außerhalb des Supports befindet. Wenn Sie den Supportstatus auswählen, wird auf der rechten Seite ein Bereich geöffnet, der klare Anleitungen zu umsetzbaren Schritten enthält, die ausgeführt werden können, um Server und Datenbanken im erweiterten Support oder außerhalb des Supports zu sichern.

Um die verbleibende Dauer bis zum Ende des Supports anzuzeigen, d. h. die Anzahl der Monate, für welche die Lizenz gültig ist, wählen Sie Spalten>Support endet in>Übermitteln aus. Die Spalte Support endet in zeigt die Dauer in Monaten an.

Die Spalte Datenbankinstanzen zeigt die Anzahl der von Azure Migrate ermittelten Instanzen an. Wählen Sie die Zahl der Instanzen aus, um die Details der Datenbankinstanz anzuzeigen. Der Supportstatus der Lizenz der Datenbankinstanz zeigt den Supportstatus der Datenbankinstanz an. Wenn Sie den Supportstatus auswählen, wird auf der rechten Seite ein Bereich geöffnet, der klare Anleitungen zu umsetzbaren Schritten enthält, die ausgeführt werden können, um Server und Datenbanken im erweiterten Support oder außerhalb des Supports zu sichern.

Um die verbleibende Dauer bis zum Ende des Supports anzuzeigen, d. h. die Anzahl der Monate, für welche die Lizenz gültig ist, wählen Sie Spalten>Support endet in>Übermitteln aus. Die Spalte Support endet in zeigt die Dauer in Monaten an.

Löschen von Servern

Nachdem die Ermittlung initiiert wurde, können Sie alle hinzugefügten Server aus dem Appliancekonfigurations-Manager löschen, indem Sie in der Tabelle nach Ermittlungsquelle hinzufügen suchen und Löschen auswählen.

Hinweis

Wenn Sie einen Server löschen möchten, auf dem die Ermittlung initiiert wurde, werden die laufende Ermittlung und Bewertung beendet, was sich möglicherweise auf die Vertrauenswürdigkeit der Bewertung auswirkt, die diesen Server enthält. Weitere Informationen

Nächste Schritte

- Bewerten Sie physische Server für die Migration zu Azure.

- Informieren Sie sich über die Daten, die von der Appliance im Zuge der Ermittlung gesammelt werden.