DNS-Integration für private Azure Endpunkte

Ein privater Azure-Endpunkt ist eine Netzwerkschnittstelle, die Sie privat und sicher mit einem Dienst verbindet, der von Azure Private Link unterstützt wird. Ein privater Endpunkt verwendet eine private IP-Adresse aus Ihrem virtuellen Netzwerk und macht den Dienst so in Ihrem virtuellen Netzwerk verfügbar. Dabei kann es sich um einen Azure-Dienst wie z. B. Azure Storage, Azure Cosmos DB, SQL usw. oder Ihren eigenen Private Link-Dienst handeln. In diesem Artikel werden DNS-Konfigurationsszenarien für private Azure Endpunkte beschrieben.

Informationen zu privaten DNS-Zoneneinstellungen für Azure-Dienste, die einen privaten Endpunkt unterstützen, finden Sie unter Private DNS-Zonenwerte von Azure Private Endpoint.

Szenarien der DNS-Konfiguration

Der FQDN der Dienste wird automatisch in eine öffentliche IP-Adresse aufgelöst. Ändern Sie die DNS-Konfiguration, damit die Auflösung in die private IP-Adresse des privaten Endpunkts erfolgt.

DNS ist eine kritische Komponente für die ordnungsgemäße Funktion der Anwendung, indem die IP-Adresse des privaten Endpunkts erfolgreich aufgelöst wird.

Basierend auf Ihren Einstellungen sind die folgenden Szenarien mit integrierter DNS-Auflösung verfügbar:

Peered virtual network workloads without Azure Private Resolver

Azure Private Resolver für virtuelle Netzwerke und lokale Workloads

Virtuelle Netzwerkworkloads ohne Azure Private Resolver

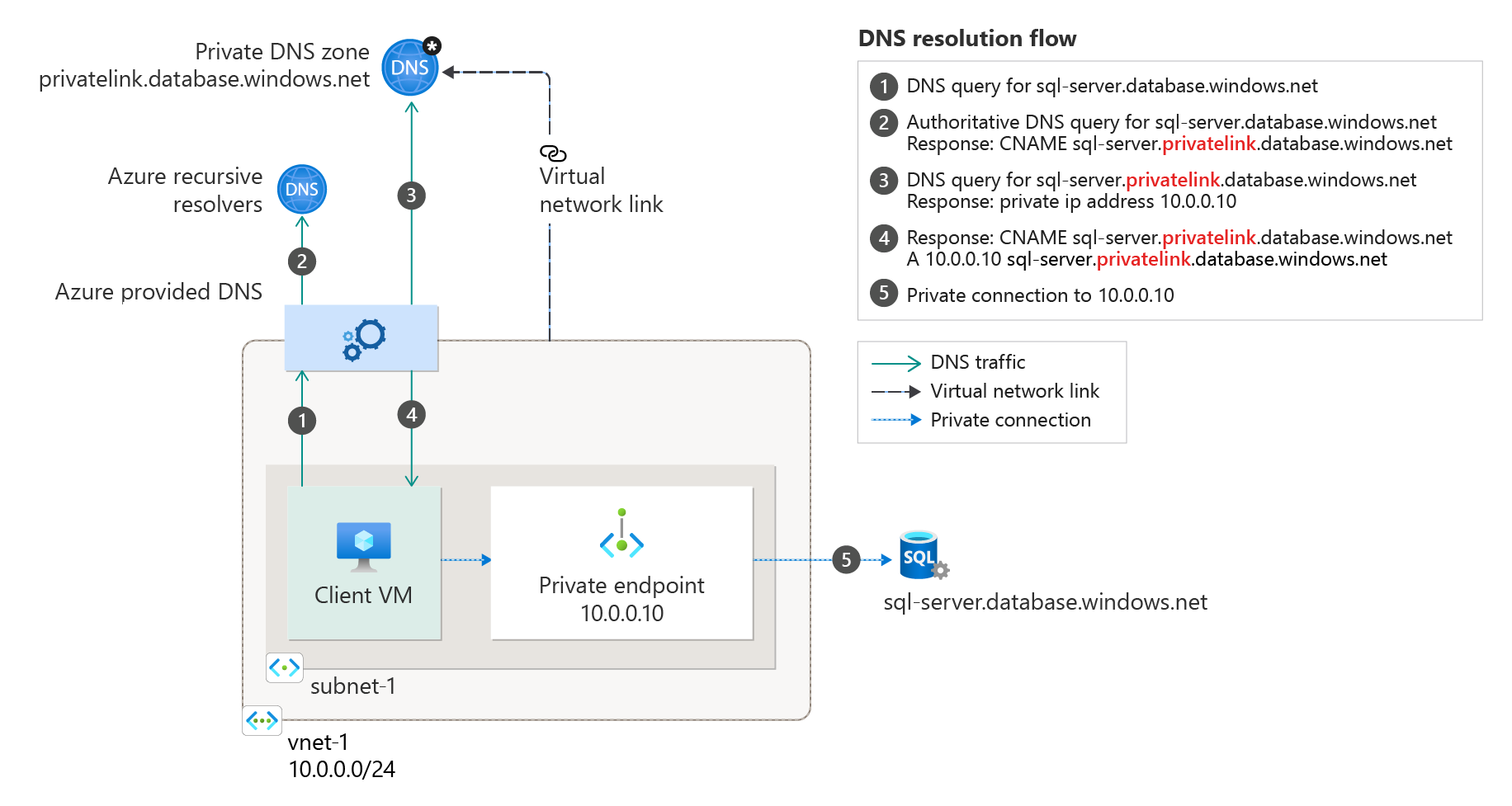

Diese Konfiguration ist für Workloads virtueller Netzwerke ohne benutzerdefinierten DNS-Server geeignet. In diesem Szenario fragt der Client die IP-Adresse des privaten Endpunkts beim von Azure bereitgestellten DNS-Dienst als 168.63.129.16 ab. Azure DNS ist für die DNS-Auflösung der privaten DNS-Zonen verantwortlich.

Hinweis

In diesem Szenario wird die empfohlene private DNS-Zone für Azure SQL-Datenbank verwendet. Für andere Dienste können Sie das Modell mithilfe der folgenden Referenz anpassen: DNS-Zonenkonfiguration für Azure-Dienste.

Für eine korrekte Konfiguration benötigen Sie die folgenden Ressourcen:

Virtuelles Clientnetzwerk

Private DNS-Zone privatelink.database.windows.net mit A-Datensatz

Informationen zum privaten Endpunkt (Name des FQDN-Eintrags und private IP-Adresse)

Der folgende Screenshot veranschaulicht die DNS-Auflösungssequenz aus Workloads virtueller Netzwerke über private DNS-Zonen:

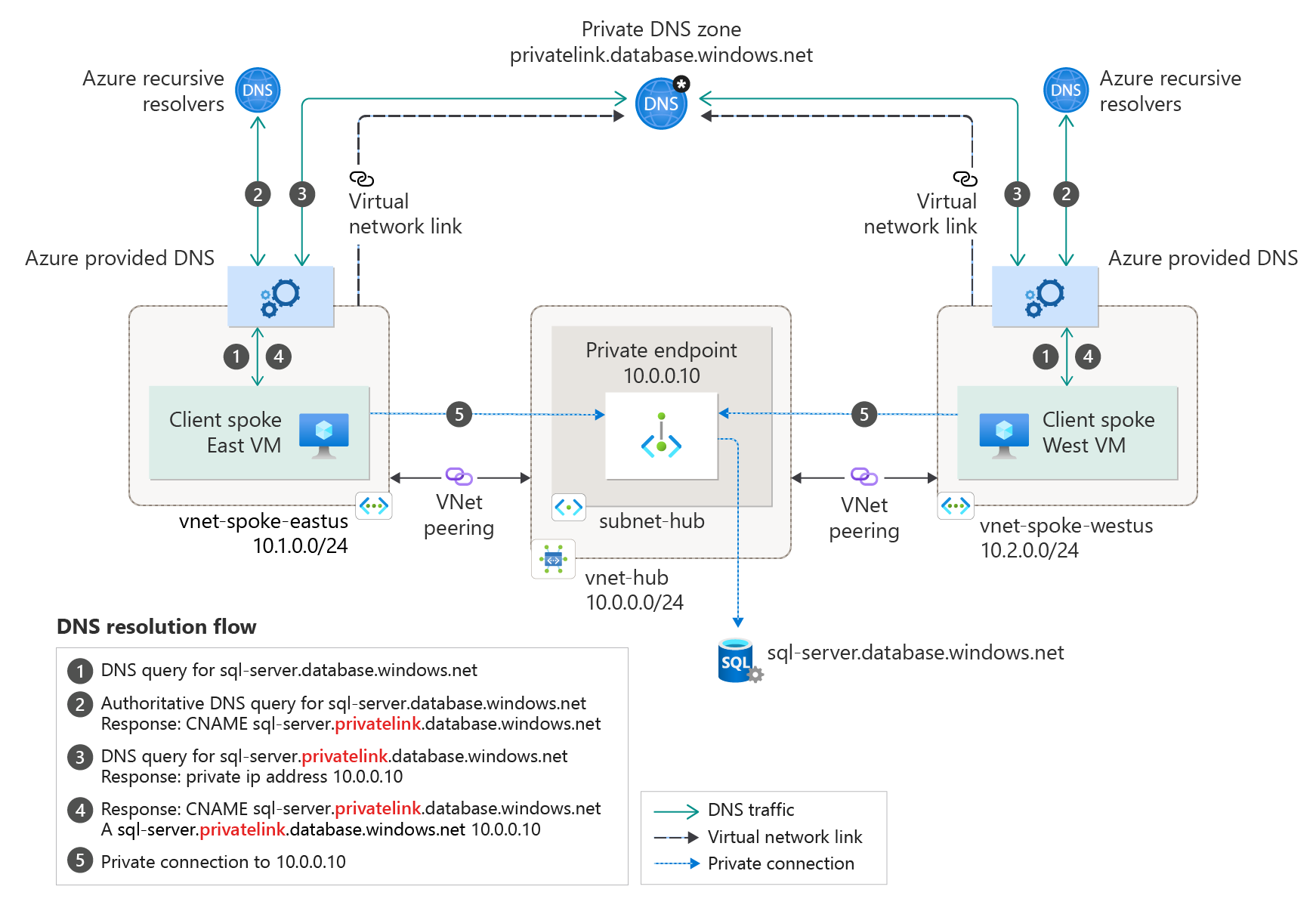

Peered virtual network workloads without Azure Private Resolver

Sie können dieses Modell auf virtuelle Netzwerke mit Peering ausweiten, die demselben privaten Endpunkt zugeordnet sind. Dazu fügen Sie neue Verknüpfungen für virtuelle Netzwerke zur privaten DNS-Zone für alle mittels Peering verbundenen virtuellen Netzwerke hinzu.

Wichtig

Für diese Konfiguration ist eine einzelne private DNS-Zone erforderlich. Zum Erstellen mehrerer Zonen mit demselben Namen für verschiedene virtuelle Netzwerke müssen die DNS-Einträge manuell zusammengeführt werden.

Wenn Sie einen privaten Endpunkt in einem Hub-and-Spoke-Modell aus einem anderen Abonnement oder sogar innerhalb desselben Abonnements verwenden, müssen Sie die gleichen privaten DNS-Zonen mit allen Spokes und virtuellen Hubnetzwerken verknüpfen, die Clients enthalten, die DNS-Auflösung aus den Zonen benötigen.

In diesem Szenario wird eine Hub-and-Spoke-Netzwerktopologie verwendet. Die Spoke-Netzwerke nutzen einen gemeinsamen privaten Endpunkt. Die virtuellen Spoke-Netzwerke sind mit derselben privaten DNS-Zone verknüpft.

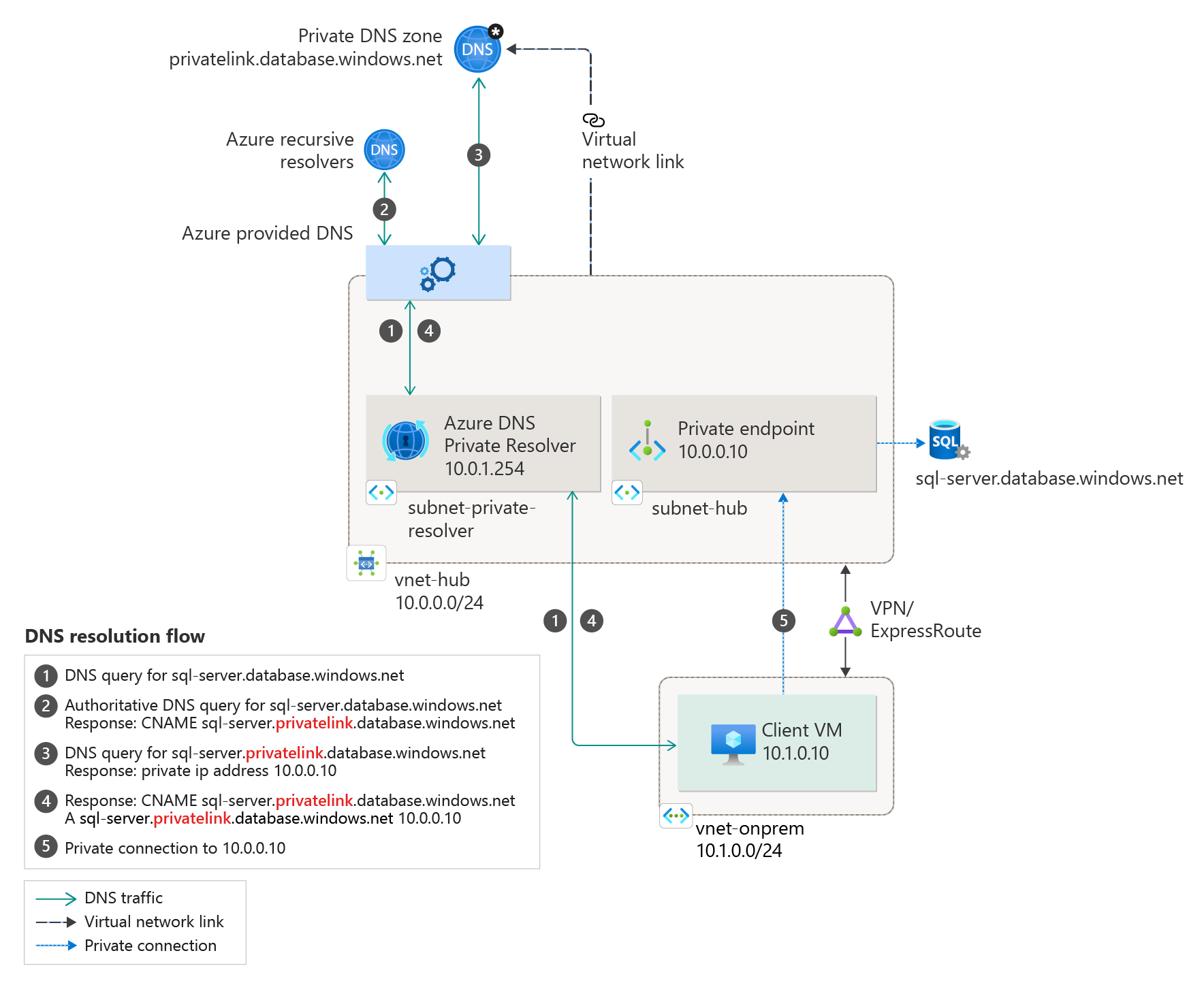

Azure Private Resolver für lokale Workloads

Verwenden Sie Azure Private Resolver, um den FQDN eines privaten Endpunkts aufzulösen, um die öffentliche DNS-Zone des Azure-Diensts in Azure aufzulösen. Azure Private Resolver ist ein von Azure verwalteter Dienst, der DNS-Abfragen auflösen kann, ohne dass ein virtueller Computer als DNS-Weiterleitung fungiert.

Das folgende Szenario ist für ein lokales Netzwerk vorgesehen, das für die Verwendung eines Azure Private Resolver konfiguriert ist. Der private Resolver leitet die Anforderung für den privaten Endpunkt an Azure DNS weiter.

Hinweis

In diesem Szenario wird die empfohlene private DNS-Zone für Azure SQL-Datenbank verwendet. Für andere Dienste können Sie das Modell mithilfe der folgenden Referenz anpassen: Dns-Zonenwerte für Azure-Dienste.

Für eine ordnungsgemäße Konfiguration sind die folgenden Ressourcen erforderlich:

Lokales Netzwerk

Virtuelles Netzwerk mit Verbindung mit lokalem Standort

Zonen im privaten DNS privatelink.database.windows.net mit A-Datensatz

Informationen zum privaten Endpunkt (Name des FQDN-Eintrags und private IP-Adresse)

Das folgende Diagramm veranschaulicht die DNS-Auflösungssequenz eines lokalen Netzwerks. Die Konfiguration verwendet einen privaten Resolver, der in Azure bereitgestellt wird. Die Auflösung erfolgt durch eine private DNS-Zone, die mit einem virtuellen Netzwerk verknüpft ist:

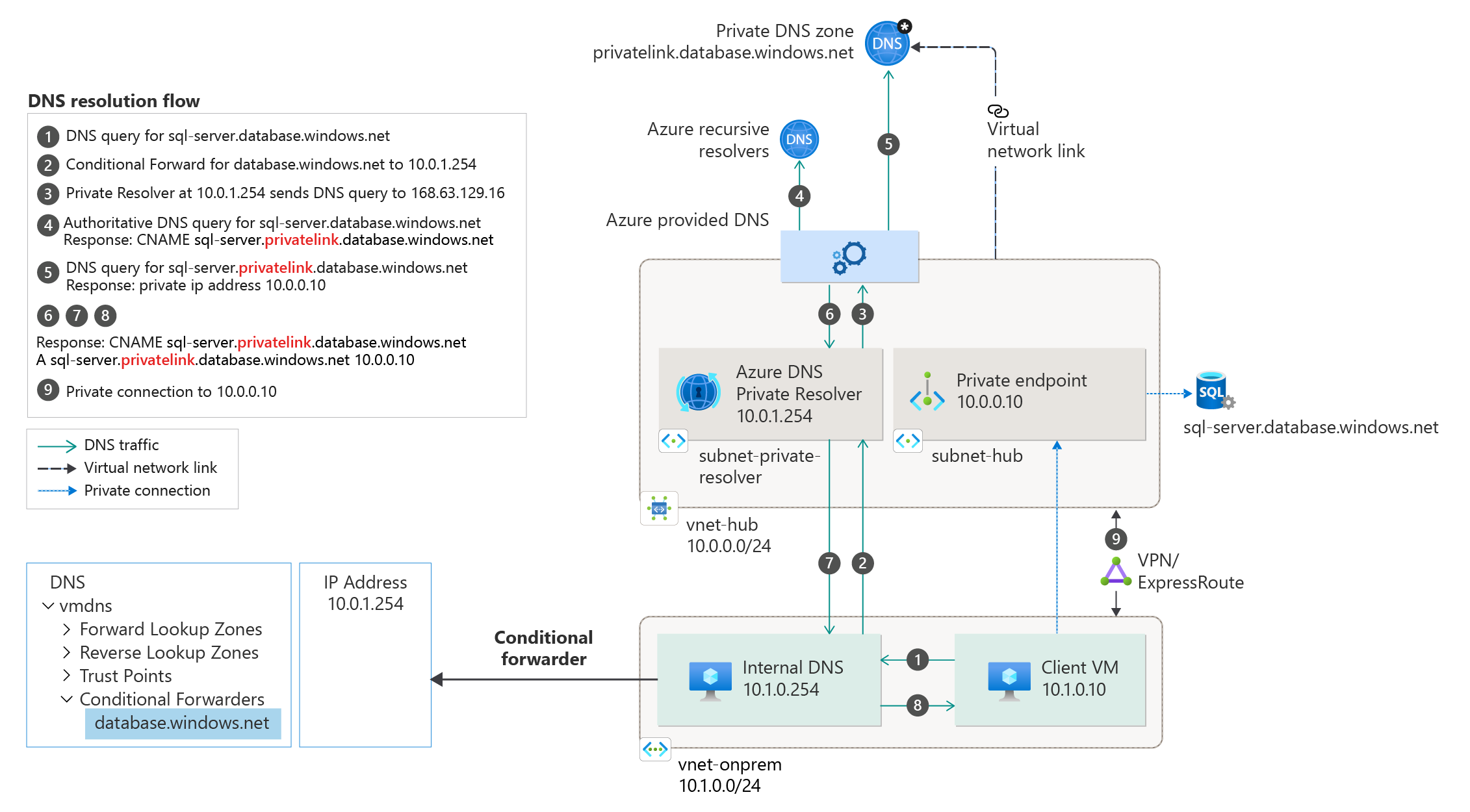

Azure Private Resolver mit lokaler DNS-Weiterleitung

Diese Konfiguration kann für ein lokales Netzwerk erweitert werden, für das bereits eine DNS-Lösung vorhanden ist.

Die lokale DNS-Lösung ist so konfiguriert, dass der DNS-Datenverkehr über eine bedingte Weiterleitung an Azure geleitet wird. Die bedingte Weiterleitung verweist auf den in Azure bereitgestellten privaten Resolver.

Hinweis

In diesem Szenario wird die empfohlene private DNS-Zone für Azure SQL-Datenbank verwendet. Für andere Dienste können Sie das Modell mithilfe der folgenden Referenz anpassen: Dns-Zonenwerte für Azure-Dienste

Für eine korrekte Konfiguration benötigen Sie die folgenden Ressourcen:

Lokales Netzwerk mit einer benutzerdefinierten DNS-Lösung

Virtuelles Netzwerk mit Verbindung mit lokalem Standort

Zonen im privaten DNS privatelink.database.windows.net mit A-Datensatz

Informationen zum privaten Endpunkt (Name des FQDN-Eintrags und private IP-Adresse)

Das folgende Diagramm veranschaulicht die DNS-Auflösung eines lokalen Netzwerks. Die DNS-Auflösung wird bedingt an Azure weitergeleitet. Die Auflösung erfolgt durch eine private DNS-Zone, die mit einem virtuellen Netzwerk verknüpft ist.

Wichtig

Die bedingte Weiterleitung muss über die empfohlene Weiterleitung der Zone des öffentlichen DNS erfolgen. Beispiel: database.windows.net anstelle vonprivatelink.database.windows.net.

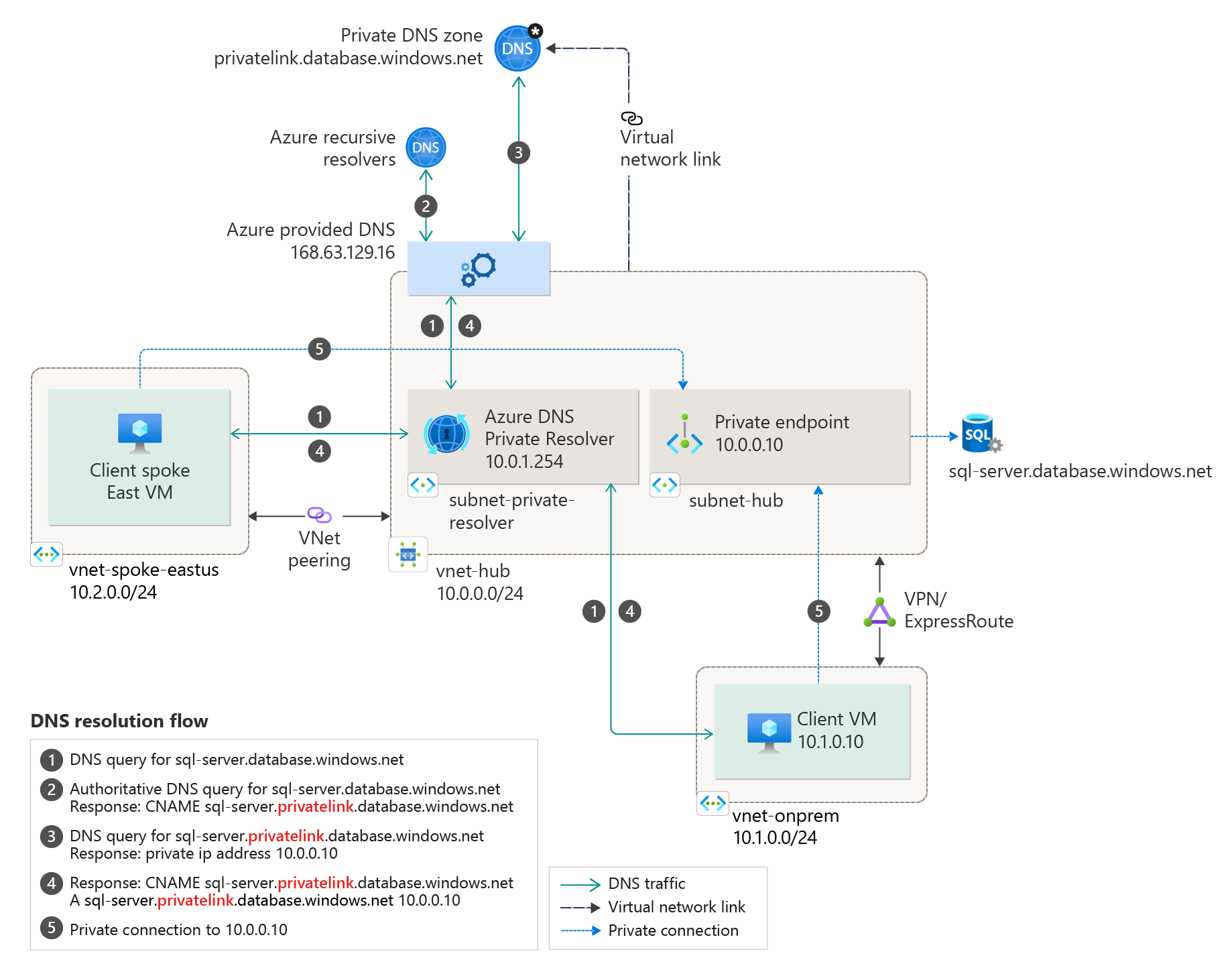

Azure Private Resolver für virtuelle Netzwerke und lokale Workloads

Für Workloads, die von virtuellen und lokalen Netzwerken aus auf einen privaten Endpunkt zugreifen, verwenden Sie Azure Private Resolver, um die in Azure bereitgestellte öffentliche DNS-Zone des Azure-Diensts aufzulösen.

Im folgenden Szenario wird ein lokales Netzwerk mit virtuellen Netzwerken in Azure verwendet. Beide Netzwerke greifen auf den privaten Endpunkt in einem Netzwerk mit freigegebenem Hub zu.

Der private Resolver ist dafür verantwortlich, alle DNS-Abfragen über den von Azure bereitgestellten DNS-Dienst 168.63.129.16 aufzulösen.

Wichtig

Für diese Konfiguration ist eine einzelne private DNS-Zone erforderlich. Alle Clientverbindungen aus lokalen Netzwerken und virtuellen Netzwerken mit Peering müssen ebenfalls dieselbe private DNS-Zone verwenden.

Hinweis

In diesem Szenario wird die empfohlene private DNS-Zone für Azure SQL-Datenbank verwendet. Für andere Dienste können Sie das Modell mithilfe der folgenden Referenz anpassen: DNS-Zonenkonfiguration für Azure-Dienste.

Für eine korrekte Konfiguration benötigen Sie die folgenden Ressourcen:

Lokales Netzwerk

Virtuelles Netzwerk mit Verbindung mit lokalem Standort

Azure Private Resolver

Zonen im privaten DNS privatelink.database.windows.net mit A-Datensatz

Informationen zum privaten Endpunkt (Name des FQDN-Eintrags und private IP-Adresse)

Das folgende Diagramm veranschaulicht die DNS-Auflösung für beide Netzwerke, d. h. das lokale und das virtuelle Netzwerk. Die Auflösung verwendet Azure Private Resolver.

Die Auflösung erfolgt durch eine private DNS-Zone, die mit einem virtuellen Netzwerk verknüpft ist:

Private DNS-Zonengruppe

Wenn Sie sich entschließen, Ihren privaten Endpunkt in eine private DNS-Zone zu integrieren, wird auch eine private DNS-Zonengruppe erstellt. Die DNS-Zonengruppe verfügt über eine starke Verknüpfung zwischen der privaten DNS-Zone und dem privaten Endpunkt. Dies hilft bei der Verwaltung der privaten DNS-Zoneneinträge, wenn der private Endpunkt aktualisiert wird. Wenn Sie z. B. Regionen hinzufügen oder entfernen, wird die private DNS-Zone automatisch mit der korrekten Anzahl von Einträgen aktualisiert.

Zuvor wurden die DNS-Einträge für den privaten Endpunkt über Skripts erstellt (wobei bestimmte Informationen zum privaten Endpunkt abgerufen und dann in der DNS-Zone hinzugefügt wurden). Bei der DNS-Zonengruppe müssen keine zusätzlichen CLI-/PowerShell-Leitungen für jede DNS-Zone geschrieben werden. Außerdem werden beim Löschen des privaten Endpunkts alle DNS-Einträge innerhalb der DNS-Zonengruppe gelöscht.

In einer Hub-and-Spoke-Topologie ermöglicht ein häufiges Szenario die Erstellung privater DNS-Zonen nur einmal im Hub. Diese Einrichtung ermöglicht es den Speichen, sich dafür zu registrieren, anstatt in jedem Speichen verschiedene Zonen zu erstellen.

Hinweis

- Jede DNS-Zonengruppe kann bis zu fünf DNS-Zonen unterstützen.

- Das Hinzufügen mehrerer DNS-Zonengruppen zu einem einzelnen privaten Endpunkt wird nicht unterstützt.

- Lösch- und Aktualisierungsvorgänge für DNS-Einträge können von Azure Traffic Manager und DNS ausgeführt werden. Dies ist ein normaler Plattformvorgang, der für die Verwaltung Ihrer DNS-Einträge erforderlich ist.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für