Azure-Rollen, Microsoft Entra-Rollen und Administratorrollen für klassische Abonnements

Wenn Sie Azure noch nicht kennen, ist es vielleicht etwas schwierig, die verschiedenen Rollen in Azure zu verstehen. In diesem Artikel werden die folgenden Rollen und ihre Verwendung beschrieben:

- Azure-Rollen

- Microsoft Entra-Rollen

- Administrator für klassisches Abonnement

Rollenbeziehungen

Es ist hilfreich, sich mit dem Entwicklungsverlauf auszukennen, um die Rollen in Azure besser zu verstehen. Bei der ersten Veröffentlichung von Azure wurde der Zugriff auf Ressourcen mit nur drei Administratorrollen verwaltet: Kontoadministrator, Dienstadministrator und Co-Admin. Später wurde die rollenbasierte Zugriffssteuerung von Azure (Azure Role-Based Access Control, Azure RBAC) hinzugefügt. Die rollenbasierte Zugriffssteuerung in Azure ist ein neueres Autorisierungssystem, mit dem eine präzise Verwaltung des Zugriffs auf Azure-Ressourcen ermöglicht wird. Azure RBAC umfasst viele integrierte Rollen, kann in unterschiedlichen Bereichen zugewiesen werden und ermöglicht es Ihnen, Ihre eigenen benutzerdefinierten Rollen zu erstellen. Zum Verwalten von Ressourcen in Microsoft Entra ID, z. B. Benutzer, Gruppen und Domänen, gibt es mehrere Microsoft Entra-Rollen.

Das folgende Diagramm gibt einen Überblick darüber, wie die Azure-Rollen, Microsoft Entra-Rollen und Administratorrollen für klassische Abonnements zusammenhängen.

Azure-Rollen

Die rollenbasierte Zugriffssteuerung von Azure (Azure Role-Based Access Control, Azure RBAC) ist ein Autorisierungssystem, das auf Azure Resource Manager basiert und eine präzise Verwaltung des Zugriffs auf Azure-Ressourcen, z. B. Compute und Speicher, ermöglicht. Azure RBAC umfasst mehr als 100 integrierte Rollen. Es gibt fünf grundlegende Azure-Rollen. Die ersten drei Rollen gelten für alle Ressourcentypen:

| Azure-Rolle | Berechtigungen | Notizen |

|---|---|---|

| Bes. |

|

Dem Dienstadministrator und den Co-Administratoren wird die Rolle „Besitzer“ für den Abonnementbereich zugewiesen Gilt für alle Ressourcentypen. |

| Mitwirkender |

|

Gilt für alle Ressourcentypen. |

| Leser |

|

Gilt für alle Ressourcentypen. |

| Administrator:in für rollenbasierte Zugriffssteuerung |

|

|

| Benutzerzugriffsadministrator |

|

Die verbleibenden integrierten Rollen ermöglichen die Verwaltung bestimmter Azure-Ressourcen. Mit der Rolle Mitwirkender von virtuellen Computern können Benutzer beispielsweise virtuelle Computer erstellen und verwalten. Eine Liste mit allen integrierten Rollen finden Sie unter Integrierte Rollen für die rollenbasierte Zugriffssteuerung in Azure.

Nur das Azure-Portal und die Azure Resource Manager-APIs unterstützen Azure RBAC. Benutzer, Gruppen und Anwendungen, denen Azure-Rollen zugewiesen sind, können die APIs des klassischen Azure-Bereitstellungsmodells nicht verwenden.

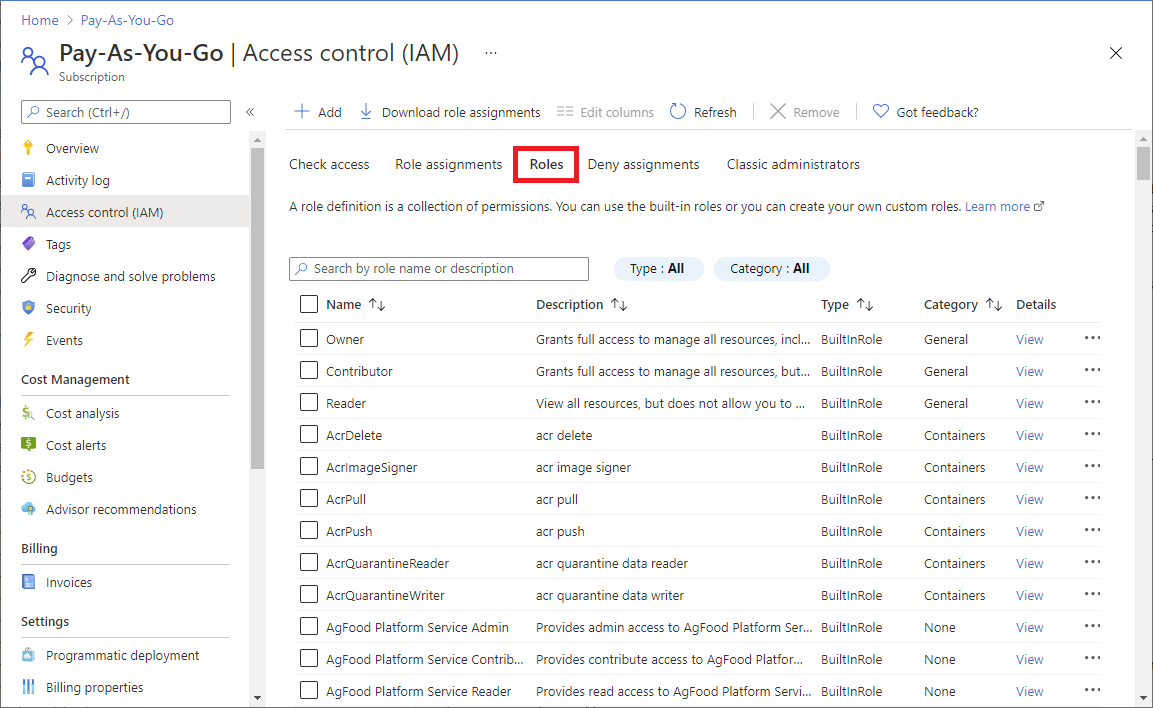

Im Azure-Portal werden Rollenzuweisungen, für die Azure RBAC genutzt wird, auf der Seite Zugriffssteuerung (IAM) angezeigt. Diese Seite finden Sie im gesamten Portal, z. B. unter Verwaltungsgruppen, Abonnements, Ressourcengruppen und verschiedenen Ressourcen.

Wenn Sie auf die Registerkarte Rollen klicken, wird die Liste mit den integrierten und benutzerdefinierten Rollen angezeigt.

Weitere Informationen finden Sie unter Weisen Sie Azure-Rollen über das Azure-Portal zu.

Microsoft Entra-Rollen

Microsoft Entra-Rollen werden verwendet, um Microsoft Entra-Ressourcen in einem Verzeichnis zu verwalten, z. B. Erstellen oder Bearbeiten von Benutzern, Zuweisen von Administratorrollen für andere Personen, Zurücksetzen von Benutzerkennwörtern, Verwalten von Benutzerlizenzen und Verwalten von Domänen. In der folgenden Tabelle werden einige der wichtigeren Microsoft Entra-Rollen beschrieben.

| Microsoft Entra-Rolle | Berechtigungen | Notizen |

|---|---|---|

| Globaler Administrator |

|

Die Person, die die Anmeldung für den Microsoft Entra-Mandanten vornimmt, wird ein globaler Administrator. |

| Benutzeradministrator |

|

|

| Rechnungsadministrator |

|

Im Azure-Portal finden Sie die Liste mit den Microsoft Entra-Rollen auf der Seite Rollen und Administratoren. Eine Liste aller Microsoft Entra-Rollen finden Sie unter Administratorrollenberechtigungen in Microsoft Entra ID.

Unterschiede zwischen Azure-Rollen und Microsoft Entra-Rollen

Grob gesehen werden mit Azure-Rollen Berechtigungen zum Verwalten von Azure-Ressourcen gesteuert, während mit Microsoft Entra-Rollen Berechtigungen zum Verwalten von Microsoft Entra-Ressourcen gesteuert werden. Die folgende Tabelle enthält einen Vergleich einiger Unterschiede.

| Azure-Rollen | Microsoft Entra-Rollen |

|---|---|

| Verwalten des Zugriffs auf Azure-Ressourcen | Verwalten des Zugriffs auf Microsoft Entra-Ressourcen |

| Unterstützt benutzerdefinierte Rollen | Unterstützt benutzerdefinierte Rollen |

| Bereich kann auf mehreren Ebenen angegeben werden (Verwaltungsgruppe, Abonnement, Ressourcengruppe, Ressource) | Der Bereich kann auf Mandantenebene (organisationsweit), für eine Verwaltungseinheit oder für ein einzelnes Objekt (z. B. eine bestimmte Anwendung) angegeben werden. |

| Zugriff auf Rolleninformationen ist per Azure-Portal, Azure CLI, Azure PowerShell, Azure Resource Manager-Vorlagen, REST-API möglich | Auf Rolleninformationen kann im Azure-Portal, im Microsoft Entra Admin Center, im Microsoft 365 Admin Center, in Microsoft Graph und in Microsoft Graph PowerShell zugegriffen werden |

Überlappen sich Azure-Rollen und Microsoft Entra-Rollen?

Standardmäßig umfassen Azure-Rollen und Microsoft Entra-Rollen nicht Azure und Microsoft Entra ID. Aber wenn ein globaler Administrator den Zugriff erweitert, indem er im Azure-Portal den Switch Zugriffsverwaltung für Azure-Ressourcen auswählt, wird dem globalen Administrator die Rolle Benutzerzugriffsadministrator (eine Azure-Rolle) für alle Abonnements eines bestimmten Mandanten gewährt. Die Rolle „Benutzerzugriffsadministrator“ ermöglicht es dem Benutzer, anderen Benutzern Zugriff auf Azure-Ressourcen zu gewähren. Dieser Switch kann hilfreich sein, um wieder Zugriff auf das Abonnement zu erlangen. Weitere Informationen finden Sie unter Erhöhen der Zugriffsrechte zum Verwalten aller Azure-Abonnements und Verwaltungsgruppen.

Mehrere Microsoft Entra-Rollen umfassen Microsoft Entra ID und Microsoft 365, z. B. die Rollen „Globaler Administrator“ und „Benutzeradministrator“. Wenn Sie beispielsweise Mitglied der Rolle „Globaler Administrator“ sind, verfügen Sie über globale Administratorfunktionen in Microsoft Entra ID und Microsoft 365, z. B. Vornehmen von Änderungen an Microsoft Exchange und Microsoft SharePoint. Standardmäßig hat der globale Administrator aber keinen Zugriff auf Azure-Ressourcen.

Administrator für klassisches Abonnement

Wichtig

Am 31. August 2024 werden klassische Azure-Administratorrollen zusammen mit klassischen Azure-Ressourcen und Azure-Dienst-Manager eingestellt und ab diesem Datum nicht mehr unterstützt. Wenn Sie weiterhin über aktive Rollenzuweisungen für „Co-Administrator“ oder „Dienstadministrator“ verfügen, konvertieren Sie diese Rollenzuweisungen sofort in Azure RBAC.

Weitere Informationen finden Sie unter Verwaltung von Azure-Abonnements im klassischen Bereitstellungsmodell.

Kontoadministrator, Dienstadministratorund Co-Administrator- sind die drei klassischen Abonnementadministratorrollen in Azure. Administratoren für klassische Abonnements verfügen über Vollzugriff auf das Azure-Abonnement. Sie können Ressourcen über das Azure-Portal, Azure Resource Manager-APIs und APIs des klassischen Azure-Bereitstellungsmodells verwalten. Das Konto, das für die Registrierung für Azure verwendet wird, wird automatisch sowohl als Kontoadministrator als auch als Dienstadministrator festgelegt. Anschließend können zusätzliche Co-Administratoren hinzugefügt werden. Der Dienstadministrator und die Co-Administratoren haben gleichwertigen Zugriff wie Benutzer, denen für den Abonnementbereich die Rolle „Besitzer“ (eine Azure-Rolle) zugewiesen wurde. In der folgenden Tabelle sind die Unterschiede zwischen diesen drei Rollen für Administratoren für klassische Abonnements beschrieben.

| Administrator für klassisches Abonnement | Begrenzung | Berechtigungen | Notizen |

|---|---|---|---|

| Kontoadministrator | 1 pro Azure-Konto |

|

Vom Konzept her der für die Abrechnung zuständige Besitzer des Abonnements. |

| Dienstadministrator | 1 pro Azure-Abonnement |

|

Standardmäßig ist der Kontoadministrator für ein neues Abonnement gleichzeitig auch der Dienstadministrator. Der Dienstadministrator verfügt über gleichwertigen Zugriff wie ein Benutzer, dem für den Abonnementbereich die Rolle „Besitzer“ zugewiesen ist. Der Dienstadministrator hat Vollzugriff auf das Azure-Portal. |

| Co-Administrator | 200 pro Abonnement |

|

Der Co-Administrator verfügt über gleichwertigen Zugriff wie ein Benutzer, dem für den Abonnementbereich die Rolle „Besitzer“ zugewiesen ist. |

Im Azure-Portal können Sie auf der Registerkarte Klassische Administratoren Co-Administratoren verwalten oder den Dienstadministrator anzeigen.

Weitere Informationen finden Sie unter Verwaltung von Azure-Abonnements im klassischen Bereitstellungsmodell.

Azure-Konto und Azure-Abonnements

Ein Azure-Konto wird zum Einrichten einer Abrechnungsbeziehung verwendet. Ein Azure-Konto umfasst eine Benutzeridentität, mindestens ein Azure-Abonnement und verschiedene zugeordnete Azure-Ressourcen. Die Person, die das Konto erstellt, ist der Kontoadministrator für alle Abonnements, die unter diesem Konto erstellt werden. Diese Person ist auch der Standard-Dienstadministrator für das Abonnement.

Mit Azure-Abonnements können Sie den Zugriff auf Azure-Ressourcen organisieren. Mit diesen Abonnements können Sie darüber hinaus steuern, wie die Ressourcennutzung gemeldet, abgerechnet und bezahlt wird. Jedes Abonnement kann in Bezug auf Abrechnung und Zahlung unterschiedlich eingerichtet sein, sodass Sie je nach Büro, Abteilung, Projekt usw. verschiedene Abonnements und verschiedene Pläne haben. Jeder Dienst gehört zu einem Abonnement, und die Abonnement-ID kann für programmgesteuerte Vorgänge erforderlich sein.

Jedes Abonnement ist einem Microsoft Entra-Verzeichnis zugeordnet. Sie finden das Verzeichnis, dem das Abonnement zugeordnet ist, indem Sie im Azure-Portal zu Abonnements navigieren und ein Abonnement auswählen, um das Verzeichnis anzuzeigen.

Konten und Abonnements werden im Azure-Portal verwaltet.