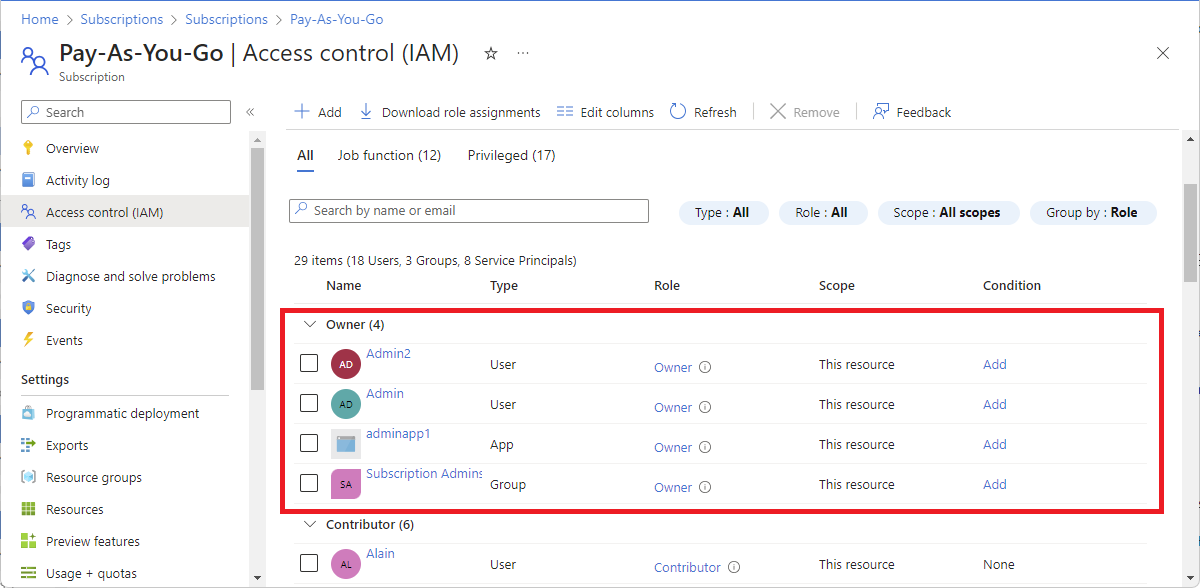

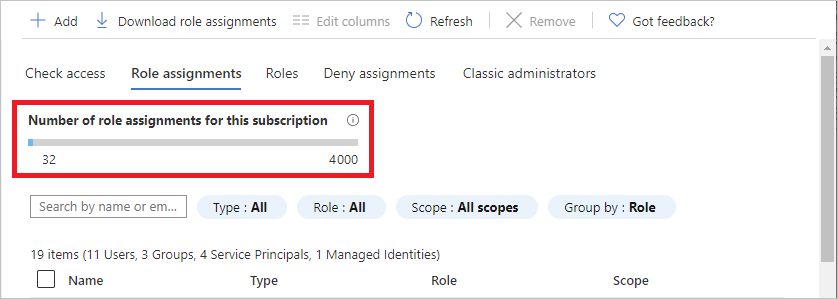

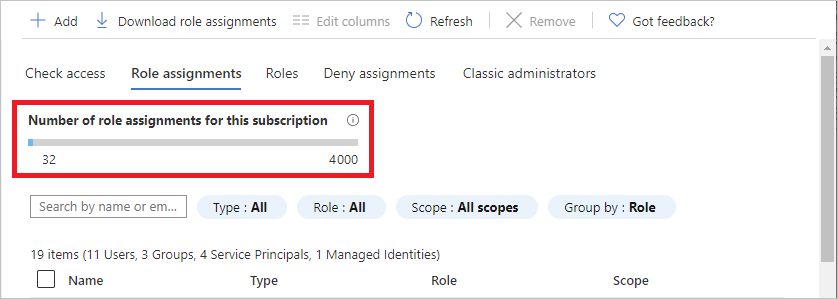

Jedes Abonnement kann über bis zu 4000 Rollenzuweisungen verfügen. Dieser Grenzwert schließt Rollenzuweisungen im Abonnement, in der Ressourcengruppe und im Ressourcenbereich ein. Berechtigte Rollenzuweisungen und für die Zukunft geplante Rollenzuweisungen zählen nicht zu diesem Grenzwert. Damit Sie diesen Grenzwert nachverfolgen können, enthält die Registerkarte Rollenzuweisungen ein Diagramm, in dem die Anzahl der Rollenzuweisungen für das aktuelle Abonnement aufgeführt ist.

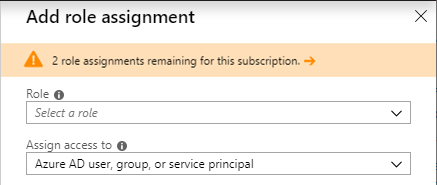

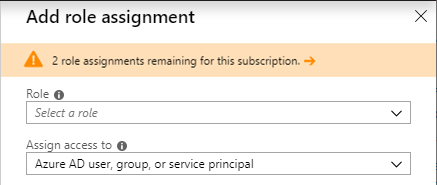

Wenn Sie sich der maximalen Anzahl nähern und versuchen, weitere Rollenzuweisungen hinzuzufügen, wird im Bereich Rollenzuweisung hinzufügen eine Warnung angezeigt. Möglichkeiten, wie Sie die Anzahl der Rollenzuweisungen reduzieren können, finden Sie unter Behandeln von Azure RBAC-Grenzwerten.

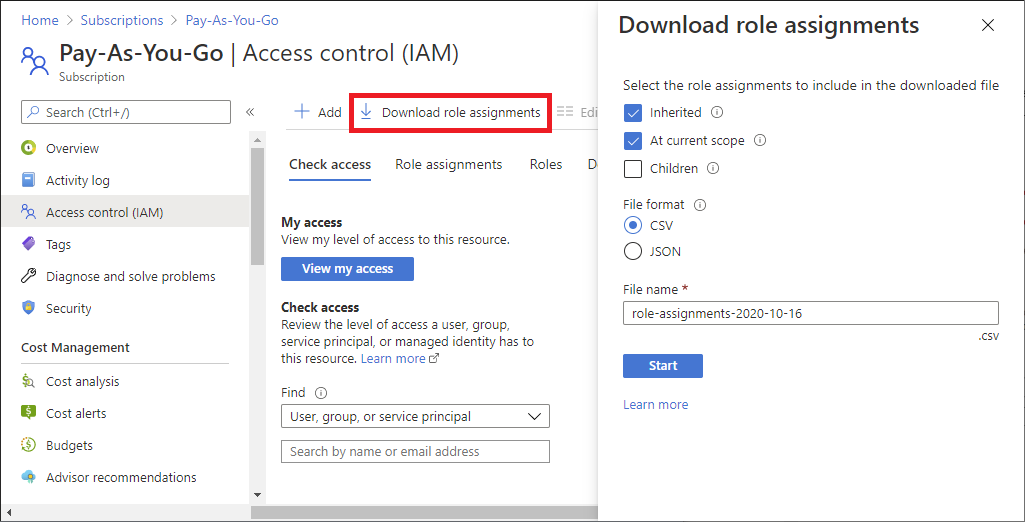

Herunterladen von Rollenzuweisungen

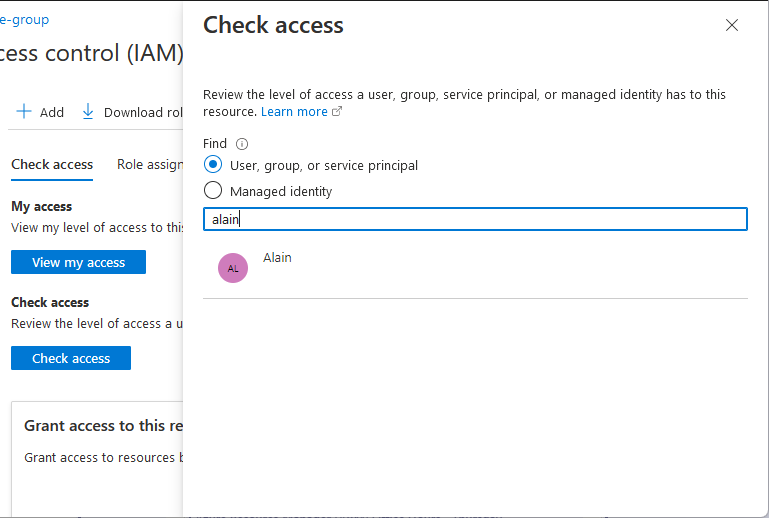

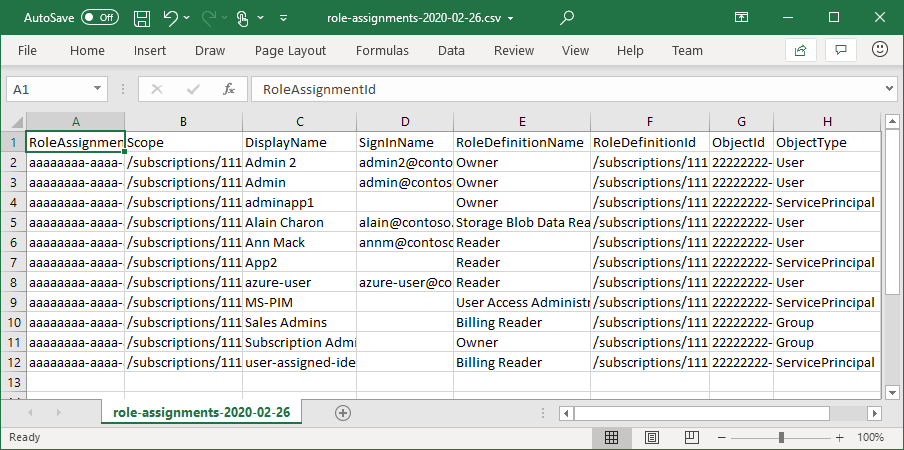

Sie können Rollenzuweisungen in einem Bereich im CSV-oder JSON-Format herunterladen. Dies kann hilfreich sein, wenn Sie die Liste in einer Kalkulationstabelle überprüfen oder bei der Migration eines Abonnements eine Inventur durchführen müssen.

Beachten Sie beim Herunterladen von Rollenzuweisungen unbedingt die folgenden Kriterien:

- Wenn Sie nicht über die Berechtigungen zum Lesen des Verzeichnisses verfügen, z. B. die Rolle „Verzeichnisleseberechtigte“, sind die Spalten DisplayName, SignInName und ObjectType leer.

- Rollenzuweisungen, deren Sicherheitsprinzipal gelöscht wurde, sind nicht eingeschlossen.

- Klassischen Administratoren gewährter Zugriff ist nicht eingeschlossen.

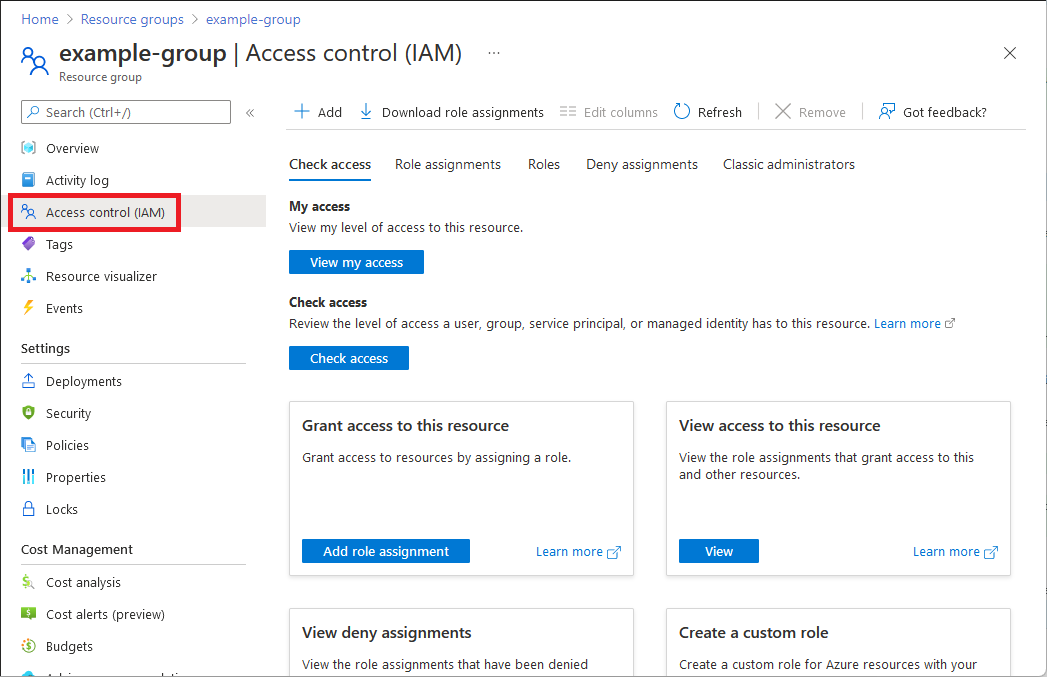

Führen Sie die folgenden Schritte aus, um Rollenzuweisungen in einem Bereich herunterzuladen.