Anwenden einer Azure Resource Manager-Sperre auf ein Speicherkonto

Microsoft empfiehlt, alle Ihre Speicherkonten mit einer Azure Resource Manager-Sperre zu sperren, um das versehentliche oder böswillige Löschen der Speicherkonten zu verhindern. Es gibt zwei Arten von Azure Resource Manager-Sperren:

- Die CannotDelete-Sperre hindert Benutzer daran, ein Speicherkonto zu löschen, lässt aber das Lesen und Ändern der Konfiguration zu.

- Die ReadOnly-Sperre hindert Benutzer daran, ein Speicherkonto zu löschen und die zugehörige Konfiguration zu ändern, lässt jedoch das Lesen der Konfiguration zu.

Weitere Informationen zu Azure Resource Manager-Sperren finden Sie unter Sperren von Ressourcen, um Änderungen zu verhindern.

Achtung

Das Sperren eines Speicherkontos schützt Container oder Blobs innerhalb dieses Kontos nicht davor, gelöscht oder überschrieben zu werden. Weitere Informationen über den Schutz von Blobdaten finden Sie unter Übersicht über den Datenschutz.

Konfigurieren einer Azure Resource Manager-Sperre

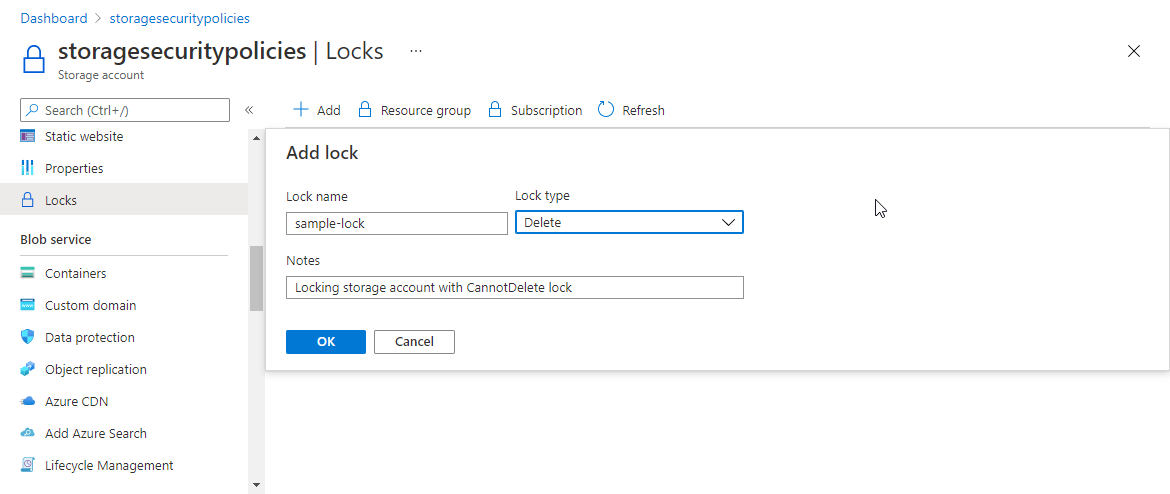

Führen Sie die folgenden Schritte aus, um eine Sperre für ein Speicherkonto im Azure-Portal zu konfigurieren:

Navigieren Sie zum Speicherkonto im Azure-Portal.

Wählen Sie im Bereich Einstellungen die Option Sperren aus.

Wählen Sie Hinzufügen.

Geben Sie einen Namen für die Ressourcensperre und den Typ der Sperre an. Optional können Sie einen Hinweis über die Sperre hinzufügen.

Autorisieren von Datenvorgängen bei einer aktiven ReadOnly-Sperre

Wenn eine ReadOnly-Sperre auf ein Speicherkonto angewandt wird, ist der Vorgang List Keys für das Speicherkonto gesperrt. Beim Vorgang List Keys handelt es sich um einen HTTPS-POST-Vorgang. Wenn für das Konto eine ReadOnly-Sperre festgelegt ist, werden alle POST-Vorgänge verhindert. Beim Vorgang List Keys werden die Kontozugriffsschlüssel zurückgegeben, die dann zum Lesen und Schreiben von Daten im Speicherkonto verwendet werden können.

Wenn ein Client zu dem Zeitpunkt, an dem die Sperre auf das Speicherkonto angewandt wird, im Besitz der Kontozugriffsschlüssel ist, kann dieser Client weiterhin die Schlüssel für den Zugriff auf die Daten verwenden. Clients, die keinen Zugriff auf die Schlüssel haben, müssen jedoch Microsoft Entra-Anmeldeinformationen verwenden, um auf Blob- oder Warteschlangendaten im Speicherkonto zuzugreifen.

Benutzer im Azure-Portal sind möglicherweise betroffen, wenn eine ReadOnly-Sperre angewandt wird, wenn sie zuvor im Portal mit den Kontozugriffsschlüsseln auf Blob- oder Warteschlangendaten zugegriffen haben. Nach dem Anwenden der Sperre müssen Portalbenutzer Microsoft Entra-Anmeldeinformationen verwenden, um im Portal auf Blob- oder Warteschlangendaten zuzugreifen. Hierfür müssen einem Benutzer zwei oder mehr RBAC-Rollen zugewiesen werden: mindestens die Azure Resource Manager-Rolle „Leser“ sowie eine der Azure Storage-Rollen für den Datenzugriff. Weitere Informationen finden Sie in den folgenden Artikeln:

- Auswählen der Autorisierung des Zugriffs auf Blobdaten im Azure-Portal

- Auswählen der Autorisierung des Zugriffs auf Warteschlangendaten im Azure-Portal

Möglicherweise können Clients nicht mehr auf den Azure Files- oder Table Storage-Dienst zugreifen, wenn sie zuvor mit den Kontoschlüsseln darauf zugegriffen haben. Wenn Sie eine ReadOnly-Sperre auf ein Speicherkonto anwenden möchten, empfiehlt es sich, Workloads des Azure Files- und Table Storage-Diensts in ein Speicherkonto zu verschieben, das nicht mit einer ReadOnly-Sperre gesperrt ist.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für