Serverseitige Verschlüsselung von Azure Disk Storage

Gilt für: ✔️ Linux-VMs ✔️ Windows-VMs ✔️ Flexible Skalierungsgruppen ✔️ Einheitliche Skalierungsgruppen

Die meisten von Azure verwalteten Datenträger werden mit der Azure Storage-Verschlüsselung verschlüsselt, die die serverseitige Verschlüsselung verwendet, um Ihre Daten zu schützen und Ihnen dabei zu helfen, die Sicherheits- und Complianceanforderungen Ihrer Organisation zu erfüllen. Die Azure Storage-Verschlüsselung verschlüsselt Ihre auf verwalteten Azure-Datenträgern (Betriebssystemdatenträger und reguläre Datenträger) gespeicherten ruhenden Daten standardmäßig, wenn sie in der Cloud gespeichert werden. Datenträger mit aktivierter Verschlüsselung auf dem Host werden jedoch nicht über Azure Storage verschlüsselt. Für Datenträger mit aktivierter Verschlüsselung auf dem Host stellt der Server, der Ihre VM hostet, die Verschlüsselung für Ihre Daten bereit, und die verschlüsselten Daten werden an Azure Storage übermittelt.

Daten in verwalteten Azure-Datenträgern werden transparent mit 256-Bit-AES-Verschlüsselung – einer der stärksten verfügbaren Blockverschlüsselungen – FIPS 140-2-konform ver- und entschlüsselt. Weitere Informationen zu den kryptografischen Modulen, die verwalteten Azure-Datenträgern zugrunde liegen, finden Sie unter Kryptografie-API: Die nächste Generation.

Die Azure Storage-Verschlüsselung wirkt sich nicht auf die Leistung verwalteter Datenträger aus, und es fallen keine zusätzlichen Kosten an. Weitere Informationen über die Azure Storage-Verschlüsselung finden Sie unter Azure Storage-Verschlüsselung.

Hinweis

Temporäre Datenträger sind keine verwalteten Datenträger und werden nicht von SSE verschlüsselt, es sei denn, Sie aktivieren die Verschlüsselung auf dem Host.

Informationen zur Verwaltung von Verschlüsselungsschlüsseln

Sie können von der Plattform verwaltete Schlüssel für die Verschlüsselung der verwalteten Datenträger verwenden oder die Verschlüsselung mit eigenen Schlüsseln verwalten. Wenn Sie die Verschlüsselung mit eigenen Schlüsseln verwalten möchten, können Sie einen vom Kunden verwalteten Schlüssel angeben, der zum Verschlüsseln und Entschlüsseln aller Daten in verwalteten Datenträgern verwendet werden soll.

In den folgenden Abschnitten werden die einzelnen Optionen für die Schlüsselverwaltung ausführlicher beschrieben.

Von der Plattform verwaltete Schlüssel

Verwaltete Datenträger verwenden standardmäßig von der Plattform verwaltete Verschlüsselungsschlüssel. Alle verwalteten Datenträger, Momentaufnahmen, Images und Daten, die auf vorhandene verwaltete Datenträger geschrieben wurden, werden im Ruhezustand automatisch mit von der Plattform verwalteten Schlüsseln verschlüsselt. Von der Plattform verwaltete Schlüssel werden von Microsoft verwaltet.

Vom Kunden verwaltete Schlüssel

Sie können die Verschlüsselung auf der Ebene verwalteter Datenträger mit eigenen Schlüsseln verwalten. Wenn Sie einen vom Kunden verwalteten Schlüssel angeben, wird dieser zum Schützen und Steuern des Zugriffs auf den Schlüssel verwendet, mit dem Ihre Daten verschlüsselt werden. Vom Kunden verwaltete Schlüssel ermöglichen eine höhere Flexibilität bei der Verwaltung von Zugriffssteuerungen.

Sie müssen einen der folgenden Azure-Schlüsselspeicher verwenden, um Ihre kundenseitig verwalteten Schlüssel zu speichern:

Sie können entweder ihre RSA-Schlüssel in den Schlüsseltresor importieren oder neue RSA-Schlüssel in Azure Key Vault generieren. Die Verschlüsselung und Entschlüsselung von verwalteten Azure-Datenträgern erfolgt durch Umschlagverschlüsselung vollständig transparent. Daten werden mithilfe eines AES-256 basierten Datenverschlüsselungsschlüssels (DEK) verschlüsselt, der wiederum mit Ihren Schlüsseln geschützt wird. Der Speicherdienst generiert Datenverschlüsselungsschlüssel und verschlüsselt sie mit vom Kunden verwalteten Schlüsseln unter Verwendung der RSA-Verschlüsselung. Mithilfe der Umschlagverschlüsselung können Sie Ihre Schlüssel gemäß Ihren Kompatibilitätsrichtlinien regelmäßig rotieren (ändern), ohne Ihre VMs zu beeinträchtigen. Wenn Sie Ihre Schlüssel rotieren, verschlüsselt der Speicherdienst die Datenverschlüsselungsschlüssel mit den neuen, vom Kunden verwalteten Schlüsseln neu.

Verwaltete Datenträger und die Key Vault-Instanz oder das verwaltete HSM müssen sich in der gleichen Azure-Region befinden, können aber zu verschiedenen Abonnements gehören. Sie müssen sich auch im selben Microsoft Entra-Mandanten befinden, es sei denn, Sie verwenden das Verschlüsseln verwalteter Datenträger mit mandantenübergreifenden kundenseitig verwalteten Schlüsseln (Vorschau).

Vollständige Kontrolle über Ihre Schlüssel

Sie müssen den Zugriff auf verwaltete Datenträger in Ihrer Key Vault-Instanz oder verwalteten Datenträgern gewähren, damit Sie Ihre Schlüssel zum Verschlüsseln und Entschlüsseln des DEK verwenden können. Dies ermöglicht eine umfassende Kontrolle über Ihre Daten und Schlüssel. Sie können Ihre Schlüssel jederzeit deaktivieren oder den Zugriff auf verwaltete Datenträger widerrufen. Sie können auch die Verwendung von Verschlüsselungsschlüsseln mithilfe der Azure Key Vault-Überwachung überwachen, um sicherzustellen, dass nur verwaltete Datenträger oder andere vertrauenswürdige Azure-Dienste auf Ihre Schlüssel zugreifen.

Wichtig

Wenn ein Schlüssel entweder deaktiviert, gelöscht oder abgelaufen ist, werden alle VMs mit Betriebssystem- oder Datendatenträgern, die diesen Schlüssel verwenden, automatisch heruntergefahren. Nach dem automatisierten Herunterfahren werden VMs erst wieder gestartet, wenn der Schlüssel wieder aktiviert ist oder Sie einen neuen Schlüssel zuweisen.

Generell beginnen Datenträger-E/A (Lese- oder Schreibvorgänge) eine Stunde nach dem Deaktivieren, Löschen oder Ablaufen eines Schlüssels Fehler aufzuweisen.

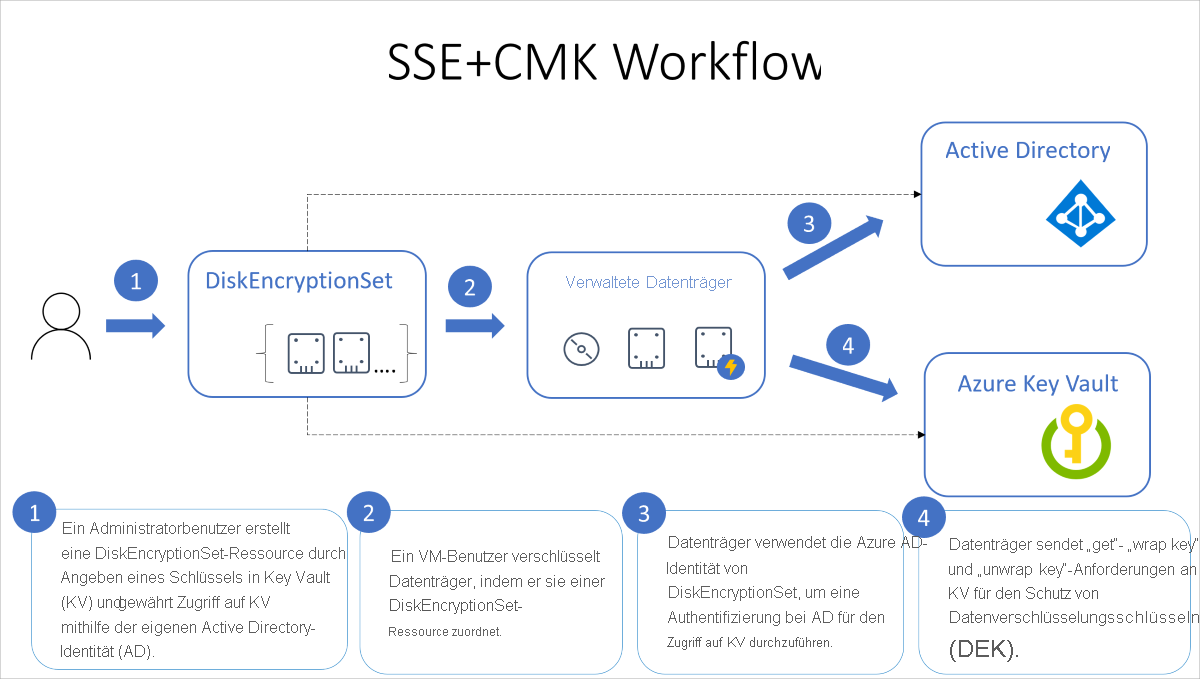

Das folgende Diagramm zeigt, wie verwaltete Datenträger Microsoft Entra ID und Azure Key Vault verwenden, um Anforderungen mit dem kundenseitig verwalteten Schlüssel zu senden:

In der folgenden Liste wird das Diagramm ausführlicher erläutert:

- Ein Azure Key Vault-Administrator erstellt Schlüsseltresorressourcen.

- Der Schlüsseltresoradministrator importiert die jeweiligen RSA-Schlüssel in Key Vault oder generiert neue RSA-Schlüssel in Key Vault.

- Dieser Administrator erstellt eine Instanz der Datenträgerverschlüsselungssatz-Ressource und gibt eine Azure Key Vault-ID sowie eine Schlüssel-URL an. Der Datenträgerverschlüsselungssatz ist eine neue Ressource, die zur Vereinfachung der Schlüsselverwaltung für verwaltete Datenträger eingeführt wurde.

- Beim Erstellen eines Datenträgerverschlüsselungssatzes wird eine systemseitig zugewiesene verwaltete Identität in Microsoft Entra ID erstellt und mit dem Datenträgerverschlüsselungssatz verknüpft.

- Der Azure Key Vault-Administrator erteilt dann der verwalteten Identität Berechtigungen zum Durchführen von Vorgängen im Schlüsseltresor.

- Ein VM-Benutzer erstellt Datenträger, indem er sie dem Datenträgerverschlüsselungssatz zuordnet. Der VM-Benutzer kann auch die serverseitige Verschlüsselung mit vom Kunden verwalteten Schlüsseln für vorhandene Ressourcen aktivieren, indem er diese dem Datenträgerverschlüsselungssatz zuordnet.

- Verwaltete Datenträger verwenden die verwaltete Identität, um Anforderungen an den Azure Key Vault zu senden.

- Zum Lesen oder Schreiben von Daten senden verwaltete Datenträger Anforderungen an Azure Key Vault, um den Datenverschlüsselungsschlüssel zu verschlüsseln (wrap) und zu entschlüsseln (unwrap), um die Daten zu verschlüsseln und zu entschlüsseln.

Informationen zum Widerrufen von Kunden verwalteter Schlüsseln finden Sie in den Artikeln zu Azure Key Vault-PowerShell und zur Azure Key Vault-CLI. Durch das Widerrufen des Zugriffs wird der Zugriff auf alle Daten im Speicherkonto blockiert, da Azure Storage keinen Zugriff mehr auf den Verschlüsselungsschlüssel hat.

Automatische Rotation von kundenseitig verwalteten Schlüsseln

Im Allgemeinen gilt: Wenn Sie kundenseitig verwaltete Schlüssel verwenden, sollten Sie die automatische Schlüsselrotation zur aktuellen Schlüsselversion aktivieren. Die automatische Schlüsseldrehung trägt dazu bei, dass Ihre Schlüssel sicher sind. Ein Datenträger verweist über den Datenträgerverschlüsselungssatz auf einen Schlüssel. Wenn Sie die automatische Rotation für einen Datenträgerverschlüsselungssatz aktivieren, aktualisiert das System automatisch alle verwalteten Datenträger, Momentaufnahmen und Images, die auf den Datenträgerverschlüsselungssatz verweisen, um die neue Version des Schlüssels innerhalb von einer Stunde zu verwenden. Lesen Sie Einrichten von Azure Key Vault und DiskEncryptionSet mit automatischer Schlüsselrotation, um zu erfahren, wie Sie kundenseitig verwaltete Schlüssel mit automatischer Schlüsselrotation aktivieren.

Hinweis

Virtual Machines-Instanzen werden während der automatischen Schlüsselrotation nicht neu gestartet.

Wenn Sie die automatische Schlüsselrotation nicht aktivieren können, können Sie andere Methoden verwenden, um vor dem Ablauf von Schlüsseln informiert zu werden. Auf diese Weise können Sie sicherstellen, dass Ihre Schlüssel vor dem Ablauf rotiert werden und so die Geschäftskontinuität gewährleisten. Sie können entweder Azure Policy oder Azure Event Grid verwenden, um eine Benachrichtigung zu senden, wenn ein Schlüssel bald abläuft.

Beschränkungen

Vorerst gelten für vom Kunden verwaltete Schlüssel die folgenden Einschränkungen:

- Wenn dieses Feature für einen Datenträger mit inkrementellen Momentaufnahmen aktiviert ist, kann es auf diesem Datenträger oder seinen Momentaufnahmen nicht deaktiviert werden. Um dieses Problem zu umgehen, kopieren Sie alle Daten auf einen anderen verwalteten Datenträger ohne kundenseitig verwaltete Schlüssel. Sie können dies entweder mit der Azure CLI oder mit dem Azure PowerShell-Modul tun.

- Es werden ausschließlich Software- und HSM RSA-Schlüssel der Größen 2.048 Bit, 3.072 Bit und 4.096 Bit unterstützt.

- Für HSM-Schlüssel ist der Premium-Tarif von Azure Key Vault erforderlich.

- Nur für Disk Ultra- oder SSD Premium v2-Datenträger:

- Momentaufnahmen, die von Datenträgern erstellt werden, die mit serverseitiger Verschlüsselung und vom Kunden verwalteten Schlüsseln verschlüsselt wurden, müssen mit denselben vom Kunden verwalteten Schlüsseln verschlüsselt werden.

- Benutzerseitig zugewiesene verwaltete Identitäten werden für Disk Ultra- und SSD Premium v2-Datenträger, die mit kundenseitig verwalteten Schlüsseln verschlüsselt sind, nicht unterstützt.

- Derzeit keine Unterstützung in den Regionen „Azure Government“ oder „Azure China“.

- Die meisten Ressourcen, die sich auf Ihre vom Kunden verwalteten Schlüssel (Datenträgerverschlüsselungssätze, VMs, Datenträger und Momentaufnahmen) beziehen, müssen sich im selben Abonnement und in derselben Region befinden.

- Azure Key Vault-Instanzen können aus einem anderen Abonnement verwendet werden, müssen sich aber in derselben Region wie Ihr Datenträgerverschlüsselungssatz befinden. Als Vorschau können Sie Azure Key Vaults in verschiedenen Microsoft Entra-Mandanten verwenden.

- Datenträger, die mit kundenseitig verwalteten Schlüsseln verschlüsselt sind, können nur in eine andere Ressourcengruppe verschoben werden, wenn die Zuordnung der VM, an die sie angefügt sind, aufgehoben wird.

- Mit kundenseitig verwalteten Schlüsseln verschlüsselte Datenträger, Momentaufnahmen und Images können nicht zwischen Abonnements verschoben werden.

- Verwaltete Datenträger, die vorher oder aktuell mit Azure Disk Encryption verschlüsselt wurden, können nicht mit kundenseitig verwalteten Schlüsseln verschlüsselt werden.

- Pro Region und Abonnement können nur bis zu 5.000 Datenträgerverschlüsselungssätze erstellt werden.

- Informationen über die Verwendung von kundenseitig verwalteter Schlüssel mit Shared Image Gallerys finden Sie unter Vorschau: Verwenden von kundenseitig verwalteten Schlüsseln zum Verschlüsseln von Images.

Unterstützte Regionen

Von Kunden verwaltete Schlüssel sind in allen Regionen verfügbar, in denen verwaltete Datenträger verfügbar sind.

Wichtig

Kundenseitig verwaltete Schlüssel basieren auf den verwalteten Identitäten von Azure-Ressourcen, einem Feature von Microsoft Entra ID. Wenn Sie vom Kunden verwaltete Schlüssel konfigurieren, wird Ihren Ressourcen im Hintergrund automatisch eine verwaltete Identität zugewiesen. Wenn Sie anschließend das Abonnement, die Ressourcengruppe oder den verwalteten Datenträger von einem Microsoft Entra-Verzeichnis in ein anderes Verzeichnis verschieben, wird die den verwalteten Datenträgern zugeordnete verwaltete Identität nicht an den neuen Mandanten übertragen, sodass kundenseitig verwaltete Schlüssel möglicherweise nicht mehr funktionieren. Weitere Informationen finden Sie unter Übertragen eines Abonnements zwischen Microsoft Entra-Verzeichnissen.

Informationen zum Aktivieren kundenseitig verwalteter Schlüssel für verwaltete Datenträger finden Sie in den Artikeln, in denen erläutert wird, wie Sie diese entweder mit dem Azure PowerShell-Modul, der Azure CLI oder dem Azure-Portal aktivieren.

Ein Codebeispiel finden Sie unter Erstellen eines verwalteten Datenträgers auf der Grundlage einer Momentaufnahme mithilfe der Befehlszeilenschnittstelle.

Verschlüsselung auf dem Host: End-to-End-Verschlüsselung für Ihre VM-Daten

Wenn Sie die Verschlüsselung auf dem Host aktivieren, wird die Verschlüsselung auf dem VM-Host gestartet (also auf dem Azure-Server, dem Ihr virtueller Computer zugeordnet ist). Die Daten für Ihren temporären Datenträger sowie für den Cache von Betriebssystemdatenträgern und regulären Datenträgern werden auf diesem VM-Host gespeichert. Nach Aktivierung der Verschlüsselung auf dem Host werden alle diese Daten sowohl im Ruhezustand als auch bei der Übertragung an den Speicherdienst verschlüsselt, wo sie gespeichert werden. Mit der Verschlüsselung auf dem Host erreichen Sie also im Grunde eine End-to-End-Verschlüsselung Ihrer Daten. Bei der Verschlüsselung auf dem Host wird weder die VM-CPU beansprucht noch die Leistung Ihrer VM beeinträchtigt.

Temporäre Datenträger und kurzlebige Betriebssystemdatenträger werden im Ruhezustand mit plattformseitig verwalteten Schlüsseln verschlüsselt, wenn Sie die End-to-End-Verschlüsselung aktivieren. Der Cache von Betriebssystemdatenträgern und regulären Datenträgern wird im Ruhezustand entweder mit kundenseitig verwalteten Schlüsseln oder mit plattformseitig verwalteten Schlüsseln verschlüsselt. Dies hängt vom ausgewählten Datenträgerverschlüsselungstyp ab. Wenn ein Datenträger beispielsweise mit kundenseitig verwalteten Schlüsseln verschlüsselt ist, wird der Cache für den Datenträger ebenfalls mit kundenseitig verwalteten Schlüsseln verschlüsselt. Ist ein Datenträger dagegen mit plattformseitig verwalteten Schlüsseln verschlüsselt, wird auch der Cache für den Datenträger mit plattformseitig verwalteten Schlüsseln verschlüsselt.

Beschränkungen

- Unterstützt für Ultra Disks mit der Sektorgröße 4K und SSD Premium v2-Datenträger.

- Nur unterstützt für Ultra Disks mit der Sektorgröße 512E und SSD Premium v2-Datenträger, wenn sie nach dem 13.05.2023 erstellt wurden.

- Erstellen Sie für Datenträger, die vor diesem Datum erstellt wurden, eine Momentaufnahme des Datenträgers, und erstellen Sie mit der Momentaufnahme einen neuen Datenträger.

- Kann nicht auf virtuellen Computern (VMs) oder Skalierungssätzen für virtuelle Computer aktiviert werden, bei denen derzeit oder jemals Azure Disk Encryption aktiviert war.

- Azure Disk Encryption kann nicht auf Datenträgern aktiviert werden, auf denen Verschlüsselung auf dem Host aktiviert ist.

- Die Verschlüsselung kann für vorhandene VM-Skalierungsgruppen aktiviert werden. Es werden jedoch nur neue VMs automatisch verschlüsselt, die nach dem Aktivieren der Verschlüsselung erstellt wurden.

- Bei vorhandenen VMs muss deren Zuordnung aufgehoben und sie müssen erneut zugeordnet werden, damit sie verschlüsselt werden können.

Unterstützte VM-Größen

Die vollständige Liste unterstützter VM-Größen kann programmgesteuert per Pull abgerufen werden. Informationen zum programmgesteuerten Abrufen finden Sie im Abschnitt zum Ermitteln der unterstützten VM-Größen im Artikel zum Azure PowerShell-Modul oder zur Azure CLI.

Informationen zum Aktivieren der End-to-End-Verschlüsselung mithilfe der Verschlüsselung auf dem Host finden Sie in den Artikeln, in denen erläutert wird, wie Sie diese entweder mit dem Azure PowerShell-Modul, der Azure CLI oder dem Azure-Portal aktivieren.

Doppelte Verschlüsselung im Ruhezustand

Kunden mit besonders hohen Sicherheitsanforderungen, die befürchten, dass ein einzelner Verschlüsselungsalgorithmus, eine einzelne Verschlüsselungsimplementierung oder ein einzelner Verschlüsselungsschlüssel kompromittiert werden könnte, haben nun die Möglichkeit, eine zusätzliche Verschlüsselungsebene mit einem anderen Verschlüsselungsalgorithmus/-modus auf der Infrastrukturebene zu nutzen (unter Verwendung von plattformseitig verwalteten Schlüsseln). Diese neue Ebene kann auf Datenträger für persistente Betriebssysteme und für Daten, Momentaufnahmen und Images angewendet werden, um sie im Ruhezustand mit doppelter Verschlüsselung zu verschlüsseln.

Beschränkungen

Die ruhende doppelte Verschlüsselung wird derzeit nicht für Ultra Disks oder SSD Premium v2-Datenträgern unterstützt.

Informationen zum Aktivieren der Mehrfachverschlüsselung ruhender Daten für verwaltete Datenträger finden Sie unter Aktivieren der Mehrfachverschlüsselung für ruhende Daten auf verwalteten Datenträgern.

Vergleich: Serverseitige Verschlüsselung und Azure-Datenträgerverschlüsselung

Azure Disk Encryption nutzt entweder das DM-Crypt-Feature von Linux oder das BitLocker-Feature von Windows, um verwaltete Datenträger mit kundenseitig verwalteten Schlüsseln innerhalb der Gast-VM zu verschlüsseln. Die serverseitige Verschlüsselung mit vom Kunden verwalteten Schlüsseln bewirkt eine ADE-Verbesserung, indem Sie beliebige Betriebssystemtypen und Images für Ihre VMs verwenden können, indem Daten im Speicherdienst verschlüsselt werden.

Wichtig

Kundenseitig verwaltete Schlüssel basieren auf den verwalteten Identitäten von Azure-Ressourcen, einem Feature von Microsoft Entra ID. Wenn Sie vom Kunden verwaltete Schlüssel konfigurieren, wird Ihren Ressourcen im Hintergrund automatisch eine verwaltete Identität zugewiesen. Wenn Sie anschließend das Abonnement, die Ressourcengruppe oder den verwalteten Datenträger von einem Microsoft Entra-Verzeichnis in ein anderes Verzeichnis verschieben, wird die den verwalteten Datenträgern zugeordnete verwaltete Identität nicht an den neuen Mandanten übertragen, sodass kundenseitig verwaltete Schlüssel möglicherweise nicht mehr funktionieren. Weitere Informationen finden Sie unter Übertragen eines Abonnements zwischen Microsoft Entra-Verzeichnissen.

Nächste Schritte

- Aktivieren Sie die End-to-End-Verschlüsselung mithilfe der Verschlüsselung auf dem Host entweder mit dem Azure PowerShell-Modul, der Azure CLI oder dem Azure-Portal.

- Informationen zum Aktivieren der Mehrfachverschlüsselung ruhender Daten für verwaltete Datenträger finden Sie unter Aktivieren der Mehrfachverschlüsselung für ruhende Daten auf verwalteten Datenträgern.

- Aktivieren Sie kundenseitig verwaltete Schlüssel für verwaltete Datenträger entweder mit dem Azure PowerShell-Modul, der Azure CLI oder dem Azure-Portal.

- Untersuchen der Azure Resource Manager-Vorlagen zum Erstellen verschlüsselter Datenträger mit vom Kunden verwalteten Schlüsseln

- Was ist der Azure-Schlüsseltresor?