Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie mehr über Sicherheitsadministratorregeln in Azure Virtual Network Manager. Verwenden Sie Sicherheitsadministratorregeln, um globale Netzwerksicherheitsregeln zu definieren, die für alle virtuellen Netzwerke innerhalb einer Netzwerkgruppe gelten. Sie erfahren, was Sicherheitsadministratorregeln sind, wie sie funktionieren und wann sie verwendet werden sollen.

Was ist eine Sicherheitsadministrationsregel?

Sicherheitsadministratorregeln sind globale Netzwerksicherheitsregeln, die sicherheitsrelevante Richtlinien durchsetzen, die in der Regelsammlung in virtuellen Netzwerken definiert sind. Verwenden Sie diese Regeln, um den Datenverkehr über virtuelle Netzwerke innerhalb Ihrer Ziel-Netzwerkgruppen zuzulassen, immer zuzulassen oder zu verweigern. Diese Netzwerkgruppen können nur aus virtuellen Netzwerken innerhalb des Bereichs Ihrer Virtual Network Manager-Instanz bestehen. Sicherheitsverwaltungsregeln können nicht auf virtuelle Netzwerke angewendet werden, die nicht von einem virtuellen Netzwerkmanager verwaltet werden.

Hier sind einige Szenarien, in denen Sie Sicherheitsadministratorregeln verwenden können:

| Szenario | Beschreibung |

|---|---|

| Einschränken des Zugriffs auf Netzwerkports mit hohem Risiko | Verwenden Sie Sicherheitsadministratorregeln, um Datenverkehr für bestimmte Ports zu blockieren, die häufig von Angreifern bestimmt sind, z. B. Port 3389 für Remotedesktopprotokoll (RDP) oder Port 22 für Secure Shell (SSH). |

| Durchsetzung von Konformitätsanforderungen | Verwenden Sie Sicherheitsadministratorregeln, um Complianceanforderungen zu erzwingen. Blockieren Sie z. B. den Datenverkehr an oder von bestimmten IP-Adressen oder Netzwerkblöcken. |

| Schützen vertraulicher Daten | Verwenden Sie Sicherheitsadministratorregeln, um den Zugriff auf vertrauliche Daten einzuschränken, indem Sie den Datenverkehr an oder von bestimmten IP-Adressen oder Subnetzen blockieren. |

| Erzwingen der Netzwerksegmentierung | Verwenden Sie Sicherheitsadministratorregeln, um die Netzwerksegmentierung durch Blockieren des Datenverkehrs zwischen virtuellen Netzwerken oder Subnetzen zu erzwingen. |

| Durchsetzen von Sicherheit auf Anwendungsebene | Verwenden Sie Sicherheitsadministratorregeln, um die Sicherheit auf Anwendungsebene zu erzwingen, indem Sie den Datenverkehr zu oder von bestimmten Anwendungen oder Diensten blockieren. |

Mithilfe von Azure Virtual Network Manager verfügen Sie über einen zentralen Speicherort zum Verwalten von Sicherheitsadministratorregeln. Mithilfe der Zentralisierung können Sie Sicherheitsrichtlinien im großen Maßstab definieren und auf mehrere virtuelle Netzwerke gleichzeitig anwenden.

Hinweis

Derzeit gelten Sicherheitsverwaltungsregeln nicht für private Endpunkte, die in den Bereich eines verwalteten virtuellen Netzwerks fallen.

Funktionsweise von Sicherheitsregeln für Administratoren

Sicherheitsrichtlinien erlauben oder verweigern Netzwerkverkehr für bestimmte Ports, Protokolle sowie Quell- oder Ziel-IP-Präfixe in einer vorgegebenen Richtung. Wenn Sie eine Sicherheitsadministratorregel definieren, geben Sie die folgenden Bedingungen an:

- Die Priorität der Regel

- Die auszuführende Aktion (zulassen, verweigern oder immer zulassen)

- Die Richtung des Datenverkehrs (Eingehend oder ausgehend)

- Das zu verwendende Protokoll

Um Sicherheitsrichtlinien in mehreren virtuellen Netzwerken zu erzwingen, erstellen und stellen Sie eine Sicherheitsadministratorkonfiguration bereit. Diese Konfiguration enthält eine Reihe von Regelsammlungen, und jede Regelsammlung enthält eine oder mehrere Sicherheitsadministratorregeln. Ordnen Sie die Regelsammlung nach der Erstellung den Netzwerkgruppen zu, die Sicherheitsadministratorregeln erfordern. Die Regeln gelten für alle virtuellen Netzwerke, die in den Netzwerkgruppen enthalten sind, wenn Sie die Konfiguration bereitstellen. Eine einzelne Konfiguration bietet eine zentrale und skalierbare Durchsetzung von Sicherheitsrichtlinien in mehreren virtuellen Netzwerken.

Wichtig

Sie können pro Region nur eine Sicherheitsadministratorkonfiguration bereitstellen. Es können jedoch mehrere Verbindungskonfigurationen in einer Region vorhanden sein. Um mehrere Sicherheitsadministratorkonfigurationen in einer Region bereitzustellen, erstellen Sie stattdessen mehrere Regelsammlungen in einer Sicherheitskonfiguration.

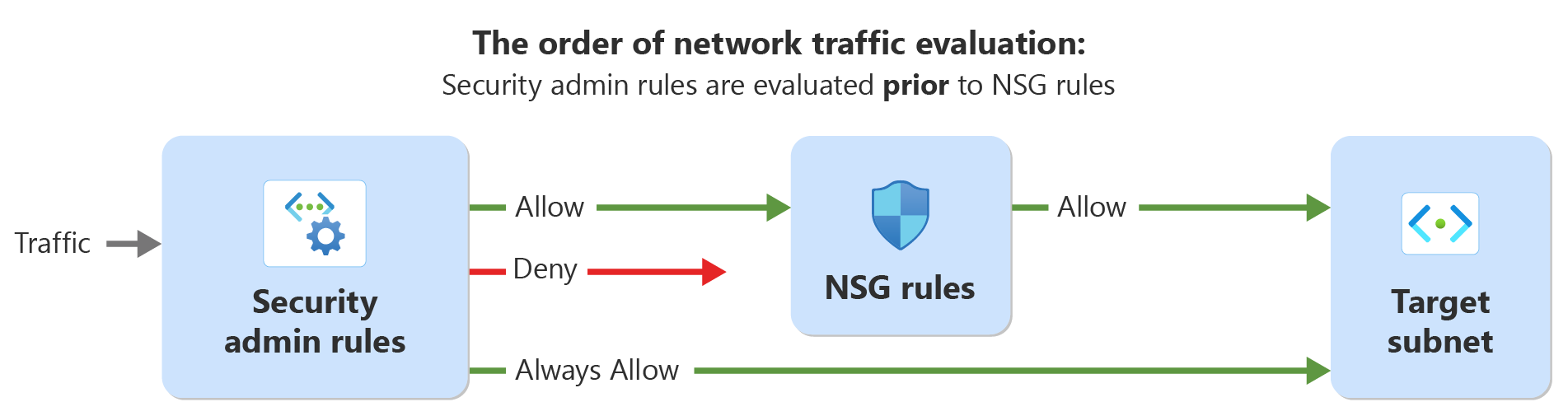

Bewertung von Sicherheitsverwaltungsregeln und Netzwerksicherheitsgruppen (NSGs)

Sie können Sicherheitsadministratorregeln und Netzwerksicherheitsgruppen (NSGs) verwenden, um Netzwerksicherheitsrichtlinien in Azure zu erzwingen. Sie haben jedoch unterschiedliche Bereiche und Prioritäten.

Netzwerkadministratoren in einem zentralen Governanceteam verwenden Sicherheitsadministratorregeln. Einzelne Anwendungs- oder Dienstteams können die Sicherheit bei Bedarf mithilfe von NSGs weiter angeben. Sicherheitsadministratorregeln haben eine höhere Priorität als NSGs und werden vor NSG-Regeln ausgewertet.

Einzelne Anwendungs- oder Dienstteams verwenden NSGs, um Netzwerkdatenverkehr zu und von einzelnen Subnetzen oder Netzwerkschnittstellen zu filtern. NSGs haben eine niedrigere Priorität als Sicherheitsadministratorregeln und werden nach Sicherheitsadministratorregeln ausgewertet.

Derzeit wenden Sie Sicherheitsadministratorregeln auf der Ebene des virtuellen Netzwerks an. Sie können Netzwerksicherheitsgruppen auf Subnetz- und NIC-Ebene zuordnen. Diese Tabelle zeigt diese Unterschiede und Ähnlichkeiten:

| Regeltyp | Zielgruppe | Anwendung auf | Auswertungsreihenfolge | Aktionstypen | Parameter |

|---|---|---|---|---|---|

| Sicherheitsadministratorregeln | Netzwerkadministratoren, zentrales Governance-Team | Virtuelle Netzwerke | Höhere Priorität | Zulassen, Verweigern, Immer zulassen | Priorität, Protokoll, Aktion, Quelle, Ziel |

| Netzwerksicherheitsgruppenregeln | Einzelne Teams | Subnetze, NICs | Geringere Priorität, nach Sicherheitsverwaltungsregeln | Zulassen/Verweigern | Priorität, Protokoll, Aktion, Quelle, Ziel |

Sicherheitsadministratorregeln können drei Aktionen für den Datenverkehr ausführen: Zulassen, Immer zulassen und Verweigern. Wenn Sie eine Zulassungsregel erstellen, wird sie zuerst ausgewertet, gefolgt von Netzwerksicherheitsgruppenregeln. Diese Aktion ermöglicht es Netzwerksicherheitsgruppenregeln, den Datenverkehr bei Bedarf anders zu behandeln.

Wenn Sie eine Regel "Immer zulassen " oder " Verweigern " erstellen, wird die Datenverkehrsauswertung beendet, nachdem die Sicherheitsadministratorregel ausgewertet wurde. Mit einer Regel Immer zulassen wird der Datenverkehr direkt an die Ressource weitergeleitet und beendet eine weitere (und möglicherweise widersprüchliche) Bewertung durch NSG-Regeln. Diese Aktion kann nützlich sein, um den Datenverkehr zu erzwingen und eine Verweigerung durch Netzwerksicherheitsgruppenregeln zu verhindern. Mit einer Verweigerungsregel stoppt der Datenverkehr, ohne an das Ziel übermittelt zu werden. Sicherheitsadministratorregeln sind nicht von NSGs abhängig, sodass Sie sie verwenden können, um eigene Standardsicherheitsregeln zu erstellen.

Mithilfe von Sicherheitsadministratorregeln und NSGs können Sie Netzwerksicherheitsrichtlinien auf globaler und individueller Ebene erzwingen. Dieser Ansatz stellt sicher, dass Ihre virtuellen Netzwerke sicher sind und den Sicherheitsrichtlinien Ihrer Organisation entsprechen.

Wichtig

Wenn Sie Regeln für die Sicherheitsadministration bereitstellen, wird ein Modell letztendlicher Konsistenz verwendet. Dieses Modell bedeutet, dass Sicherheitsadministratorregeln nach kurzer Verzögerung auf die In einem virtuellen Netzwerk enthaltenen Ressourcen angewendet werden. Wenn Sie Ressourcen zu einem virtuellen Netzwerk hinzufügen, das Sicherheitsadministratorregeln angewendet hat, erhalten diese Ressourcen schließlich dieselben Sicherheitsadministratorregeln mit Verzögerung.

Vorteile von Sicherheitsadministratorregeln

Sicherheitsadministratorregeln bieten viele Vorteile für die Sicherung der Ressourcen Ihrer Organisation. Durch die Verwendung von Sicherheitsadministratorregeln können Sie zulässigen Datenverkehr durchsetzen und eine Verweigerung durch widersprüchliche Netzwerksicherheitsgruppenregeln verhindern. Sie können auch standardmäßige Sicherheitsadministratorregeln erstellen, die nicht von der Existenz von NSGs abhängig sind. Diese Standardregeln können besonders nützlich sein, wenn Anwendungsbesitzer NSGs falsch konfigurieren oder vergessen, NSGs einzurichten. Darüber hinaus bieten Sicherheitsadministratorregeln eine Möglichkeit, die Sicherheit in großem Umfang zu verwalten, was den betrieblichen Aufwand reduziert, der mit einer wachsenden Anzahl von Netzwerkressourcen einhergeht.

Schützen von Ports mit hohem Risiko

Basierend auf der Branchenstudie und den Vorschlägen von Microsoft können Sie den Datenverkehr von außerhalb einschränken, indem Sie Sicherheitsadministratorregeln für diese Liste mit besonders risikoreichen Ports verwenden. Diese Ports werden häufig für die Verwaltung von Ressourcen oder unsicheren und unverschlüsselten Datenübertragungen verwendet und sollten nicht für das Internet verfügbar gemacht werden. Bestimmte virtuelle Netzwerke und ihre Ressourcen müssen jedoch Datenverkehr für die Verwaltung oder andere Prozesse zulassen. Sie können bei Bedarf Ausnahmen erstellen. Erfahren Sie, wie Sie Ports mit hohem Risiko mit Ausnahmen für diese Szenarien blockieren.

| Port | Protocol | Beschreibung |

|---|---|---|

| 20 | TCP | Unverschlüsselter FTP-Datenverkehr |

| 21 | TCP | Unverschlüsselter FTP-Datenverkehr |

| 22 | TCP | SSH. Potenzielle Brute-Force-Angriffe |

| 23 | TCP | TFTP ermöglicht nicht authentifizierten und unverschlüsselten Datenverkehr |

| 69 | UDP | TFTP ermöglicht nicht authentifizierten und unverschlüsselten Datenverkehr |

| 111 | TCP/UDP | RPC. Unverschlüsselte Authentifizierung zulässig |

| 119 | TCP | NNTP für unverschlüsselte Authentifizierung |

| 135 | TCP/UDP | Endpunktzuordnung, mehrere Remoteverwaltungsdienste |

| 161 | TCP | SNMP für unsichere/keine Authentifizierung |

| 162 | TCP/UDP | SNMP-Trap – unsichere/keine Authentifizierung |

| 445 | TCP | SMB – bekannter Angriffsvektor |

| 512 | TCP | Rexec unter Linux – Remotebefehle ohne Verschlüsselung/Authentifizierung |

| 514 | TCP | Remoteshell – Remotebefehle ohne Authentifizierung oder Verschlüsselung |

| 593 | TCP/UDP | HTTP RPC EPMAP – unverschlüsselter Remoteprozeduraufruf |

| 873 | TCP | Rsync – unverschlüsselte Dateiübertragung |

| 2049 | TCP/UDP | Netzwerkdateisystem |

| 3389 | TCP | RDP – Gängiger Brute Force-Angriffsport |

| 5800 | TCP | VNC-Remoteframepuffer über HTTP |

| 5900 | TCP | VNC-Remoteframepuffer über HTTP |

| 11211 | UDP | Memcached |

Bedarfsorientierte Verwaltung

Azure Virtual Network Manager bietet eine Möglichkeit, Ihre Sicherheitsrichtlinien im großen Maßstab mithilfe von Sicherheitsadministratorregeln zu verwalten. Wenn Sie eine Sicherheitsadministratorkonfiguration auf eine Netzwerkgruppe anwenden, erhalten alle virtuellen Netzwerke und ihre enthaltenen Ressourcen im Bereich der Netzwerkgruppe die Sicherheitsadministratorregeln in der Richtlinie.

Neue Ressourcen werden zusammen mit vorhandenen Ressourcen geschützt. Wenn Sie z. B. neue VMs zu einem virtuellen Netzwerk im Bereich einer Sicherheitsadministratorregel hinzufügen, werden die virtuellen Computer automatisch gesichert. Kurz nachdem Sie diese virtuellen Computer bereitgestellt haben, schützen Sicherheitsrichtlinien sie.

Wenn Sie neue Sicherheitsrisiken identifizieren, können Sie den Schutz im Großen und Umfang bereitstellen, indem Sie eine Sicherheitsadministratorregel erstellen, um vor dem neuen Risiko zu schützen und auf Ihre Netzwerkgruppen anzuwenden. Nachdem Sie diese neue Regel bereitgestellt haben, schützt sie alle Ressourcen im Bereich der Netzwerkgruppen jetzt und in Zukunft.

Nichtanwendung von Sicherheitsadministratorregeln

In den meisten Fällen gelten Sicherheitsverwaltungsregeln für alle virtuellen Netzwerke und Subnetze innerhalb des Geltungsbereichs der Sicherheitskonfiguration einer Netzwerkgruppe. Einige Dienste wenden jedoch aufgrund der Netzwerkanforderungen des Dienstes keine Sicherheitsadministrationsregeln an. Die Netzwerkabsichtsrichtlinie des Diensts erzwingt diese Anforderungen.

Nichtanwendung von Sicherheitsadministratorregeln auf virtueller Netzwerkebene

Standardmäßig werden Sicherheitsadministratorregeln nicht auf ein virtuelles Netzwerk angewendet, das die folgenden Dienste enthält:

- Verwaltete Azure SQL-Instanzen

- Azure Databricks

Sie können Azure Virtual Network Manager aktivieren, um Sicherheitsadministratorregeln für virtuelle Netzwerke mit diesen Diensten anzuwenden, indem Sie mithilfe dieses Formulars eine Anforderung übermitteln.

Wenn ein virtuelles Netzwerk diese Dienste enthält, überspringen die Sicherheitsadministratorregeln dieses virtuelle Netzwerk. Wenn auf dieses virtuelle Netzwerk Zulassen-Regeln angewendet werden sollen, erstellen Sie Ihre Sicherheitskonfiguration mit dem AllowRulesOnly-Feldsatz in der securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices .NET-Klasse. Wenn diese Einstellung festgelegt ist, werden nur Zulassen-Regeln in Ihrer Sicherheitskonfiguration auf dieses virtuelle Netzwerk angewendet.

Ablehnungsregeln werden auf dieses virtuelle Netzwerk nicht angewendet. Virtuelle Netzwerke ohne diese Dienste können weiterhin Die Regeln Zulassen undVerweigern verwenden.

Sie können eine Sicherheitskonfiguration mit nur Erlauben-Regeln erstellen und in Ihren virtuellen Netzwerken mithilfe von Azure PowerShell und Azure CLI implementieren.

Hinweis

Wenn mehrere Azure Virtual Network Manager-Instanzen unterschiedliche Einstellungen in der securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices-Klasse auf dasselbe virtuelle Netzwerk anwenden, wird die Einstellung der Network Manager-Instanz mit dem höchsten Bereich verwendet.

Nehmen wir an, Sie haben zwei virtuelle Netzwerkmanager. Der erste Netzwerk-Manager ist auf die Stammverwaltungsgruppe ausgelegt und verfügt über eine Sicherheitskonfiguration, die auf AllowRulesOnly in der securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices Klasse festgelegt ist. Der zweite Manager des virtuellen Netzwerks ist auf ein Abonnement unter der Stammverwaltungsgruppe ausgerichtet und verwendet das Standardfeld Keine in seiner Sicherheitskonfiguration. Wenn beide Konfigurationen Sicherheitsverwaltungsregeln für dasselbe virtuelle Netzwerk anwenden, wird die Einstellung AllowRulesOnly für das virtuelle Netzwerk angewendet.

Nichtanwendung von Sicherheitsadministratorregeln auf Subnetzebene

Einige Dienste wenden Sicherheitsadministratorregeln auf Subnetzebene nicht an, wenn die virtuellen Netzwerke der Subnetze im Rahmen einer Sicherheitsadministratorkonfiguration sind. Diese Dienste umfassen:

- Azure Application Gateway

- Azure Bastion

- Azure Firewall

- Azure Route Server

- Azure VPN-Gateway

- Azure Virtual WAN

- Azure ExpressRoute-Gateway

In diesem Fall wirken sich die Sicherheitsverwaltungsregeln nicht auf die Ressourcen im Subnetz mit diesen Diensten aus. Auf andere Subnetze innerhalb desselben virtuellen Netzwerks werden jedoch Sicherheitsverwaltungsregeln angewendet.

Hinweis

Wenn Sie Sicherheitsverwaltungsregeln auf Subnetze anwenden möchten, die ein Azure Application Gateway enthalten, stellen Sie sicher, dass jedes Subnetz nur Gateways enthält, die mit aktivierter Netzwerkisolation bereitgestellt werden. Wenn ein Subnetz ein Azure Application Gateway ohne Netzwerkisolation enthält, werden Sicherheitsverwaltungsregeln nicht auf dieses Subnetz angewendet.

Felder für die Sicherheitsverwaltung

Beim Definieren einer Sicherheitsverwaltungsregel gibt es erforderliche und optionale Felder.

Erforderliche Felder

Priorität

Die Priorität einer Sicherheitsadministratorregel ist eine ganze Zahl zwischen 1 und 4.096. Je niedriger der Wert, desto höher ist die Priorität der Regel. Eine Verweigerungsregel mit einer Priorität von 10 hat beispielsweise Vorrang vor einer Erlaubnisregel mit einer Priorität von 20.

Aktion

Sie können eine von drei Aktionen für eine Sicherheitsregel definieren:

| Aktion | BESCHREIBUNG |

|---|---|

| Zulassen | Erlaubt den Verkehr über den spezifischen Port, das Protokoll und die Quell-/Ziel-IP-Präfixe in der angegebenen Richtung. |

| Verweigern | Blockiert den Datenverkehr für die angegebenen Port-, Protokoll- und Quell-/Ziel-IP-Präfixe in der angegebenen Richtung. |

| Immer zulassen | Unabhängig von anderen Regeln niedrigerer Priorität oder benutzerdefinierten Netzwerksicherheitsgruppen erlaubt den Datenverkehr für die angegebenen Port-, Protokoll- und Quell-/Ziel-IP-Präfixe in der angegebenen Richtung. |

Direction

Geben Sie die Verkehrsrichtung an, für die die Regel gilt. Sie können entweder eingehend oder ausgehend definieren.

Protocol

Folgende Protokolle werden derzeit mit Sicherheitsverwaltungsregeln unterstützt:

- TCP

- UDP

- ICMP

- ESP

- AH

- Beliebige Protokolle

Optionale Felder

Quell- und Zieltypen

- IP-Adressen: Sie können IPv4- oder IPv6-Adressen oder Adressblöcke in CIDR-Notation angeben. Um mehrere IP-Adressen auflisten zu können, trennen Sie jede IP-Adresse durch ein Komma.

- Dienst-Tag: Sie können bestimmte Service-Tags auf der Grundlage von Regionen oder eines ganzen Service definieren. In der öffentlichen Dokumentation unter Verfügbare Diensttags finden Sie die Liste der unterstützten Tags. Aus dieser Liste geht hervor, dass die Sicherheitsverwaltungsregeln derzeit die Diensttags „AzurePlatformDNS“, „AzurePlatformIMDS“ und „AzurePlatformLKM“ nicht unterstützen.

Quell- und Zielhäfen

Sie können bestimmte gemeinsame Ports definieren, die von der Quelle oder dem Ziel blockiert werden sollen. Hier ist eine Liste allgemeiner TCP-Ports:

| Ports | Dienstname |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

Nächste Schritte

Erfahren Sie, wie Sie den Netzwerkdatenverkehr mithilfe einer Sicherheitsadministratorkonfiguration blockieren.