Integrieren von Azure-Diensten mit virtuellen Netzwerken zur Netzwerkisolation

Die VNet-Integration für einen Azure-Dienst ermöglicht es Ihnen, den Zugriff auf den Dienst nur auf Ihre virtuelle Netzwerkinfrastruktur zu beschränken. Die VNet-Infrastruktur umfasst auch virtuelle Netzwerke mit Peering und lokale Netzwerke.

Die VNet-Integration bietet Azure-Diensten die Vorteile der Netzwerkisolation mit einer oder mehrerer der folgenden Methoden:

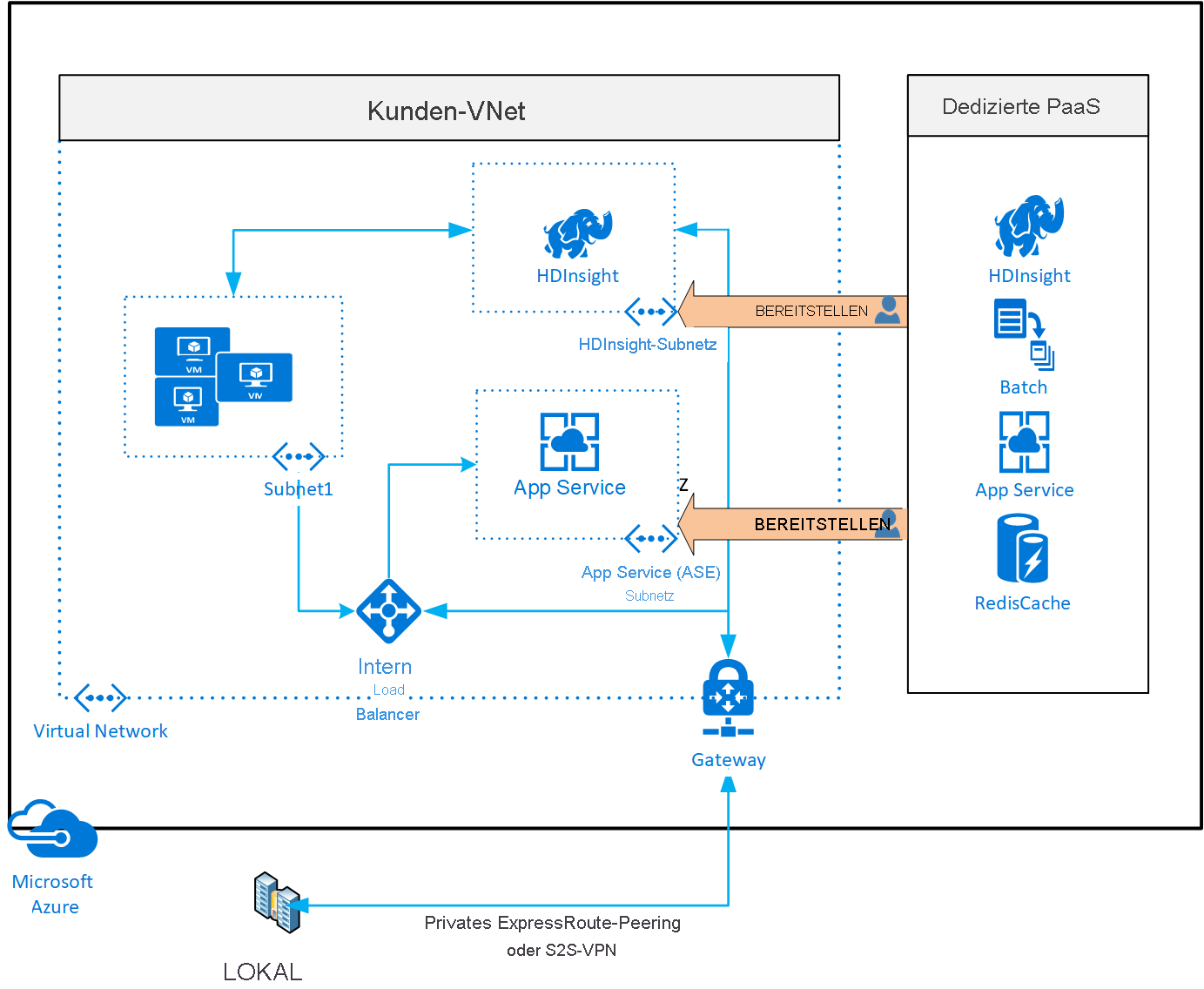

Bereitstellen dedizierter Instanzen des Diensts in einem virtuellen Netzwerk. Auf die Dienste kann dann innerhalb des virtuellen Netzwerks und von lokalen Netzwerken aus privat zugegriffen werden.

Verwenden von Privaten Endpunkten, die eine private und sichere Verbindung zwischen Ihnen und dem Dienst herstellen, der von Azure Private Link unterstützt wird. Ein privater Endpunkt verwendet eine private IP-Adresse aus Ihrem virtuellen Netzwerk und macht den Dienst so in Ihrem virtuellen Netzwerk verfügbar.

Zugreifen auf den Dienst unter Verwendung öffentlicher Endpunkte, indem ein virtuelles Netzwerk mithilfe von Dienstendpunkten auf den Dienst erweitert wird. Durch Dienstendpunkte können Dienstressourcen an das virtuelle Netzwerk gebunden werden.

Verwenden von Diensttags, um Datenverkehr zu Ihren Azure-Ressourcen von und zu öffentlichen IP-Endpunkten zuzulassen oder zu verweigern.

Bereitstellen von dedizierten Azure-Diensten in virtuellen Netzwerken

Wenn Sie dedizierte Azure-Dienste in einem virtuellen Netzwerk bereitstellen, können Sie über private IP-Adressen privat mit den Dienstressourcen kommunizieren.

Das Bereitstellen eines dedizierten Azure-Diensts in Ihrem virtuellen Netzwerk bietet die folgenden Möglichkeiten:

Ressourcen im virtuellen Netzwerk können über private IP-Adressen privat miteinander kommunizieren. Beispiel: Direktes Übertragen von Daten zwischen HDInsight und SQL Server auf einem virtuellen Computer im virtuellen Netzwerk.

Lokale Ressourcen können mit privaten IP-Adressen über Site-to-Site-VPN (VPN Gateway) oder ExpressRoute auf Ressourcen in einem virtuellen Netzwerk zugreifen.

Für virtuelle Netzwerke kann Peering eingerichtet werden, damit Ressourcen in den virtuellen Netzwerken mithilfe privater IP-Adressen miteinander kommunizieren können.

Der Azure-Dienst verwaltet Dienstinstanzen in einem virtuellen Netzwerk vollständig. Diese Verwaltung schließt Überwachung der Integrität der Ressourcen und Skalieren mit Last ein.

Dienstinstanzen werden in einem Subnetz in einem virtuellen Netzwerk bereitgestellt. Eingehender und ausgehender Netzwerkzugriff auf das Subnetz muss gemäß der Anleitung durch den Dienst über Netzwerksicherheitsgruppen geöffnet sein.

Bestimmte Dienste legen Einschränkungen für das Subnetz fest, in dem sie bereitgestellt werden. Diese Einschränkungen betreffen die Anwendung von Richtlinien, Routen oder die Kombination von VMs und Dienstressourcen innerhalb desselben Subnetzes. Überprüfen Sie für jeden Dienst die spezifischen Einschränkungen, da sie sich im Laufe der Zeit ändern können. Beispiele für solche Dienste sind Azure NetApp Files, Dedicated HSM, Azure Container Instances, App Service.

Optional ist für Dienste möglicherweise ein delegiertes Subnetz als expliziter Bezeichner erforderlich, damit ein Subnetz einen bestimmten Diensts hosten kann. Azure-Dienste verfügen über die explizite Berechtigung zum Erstellen dienstspezifischer Ressourcen im delegierten Subnetz mit Delegierung.

Betrachten Sie ein Beispiel für eine REST-API-Antwort in einem virtuellen Netzwerk mit einem delegierten Subnetz. Eine umfassende Liste der Dienste, die das Modell des delegierten Subnetzes verwenden, erhalten Sie über die API für verfügbare Delegierungen.

Eine Liste der Dienste, die in einem virtuellen Netzwerk bereitgestellt werden können, finden Sie unter Bereitstellen von dedizierten Azure-Diensten in virtuellen Netzwerken.

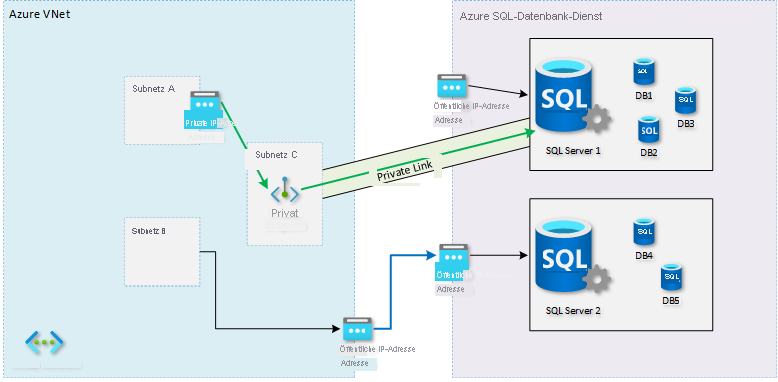

Private Link und private Endpunkte

Private Endpunkte ermöglichen den sicheren Eingang von Datenverkehr aus Ihrem virtuellen Netzwerk zu einer Azure-Ressource. Diese private Verbindung wird ohne die Erfordernis öffentlicher IP-Adressen eingerichtet. Ein privater Endpunkt ist eine spezielle Netzwerkschnittstelle für einen Azure-Dienst in Ihrem virtuellen Netzwerk. Wenn Sie einen privaten Endpunkt für Ihre Ressource erstellen, wird eine sichere Verbindung zwischen Clients in Ihrem virtuellen Netzwerk und Ihrer Azure-Ressource bereitgestellt. Dem privaten Endpunkt wird eine IP-Adresse aus dem IP-Adressbereich Ihres virtuellen Netzwerks zugewiesen. Die Verbindung zwischen dem privaten Endpunkt und dem Azure-Dienst ist eine private Verbindung.

Im Diagramm wird auf der rechten Seite ein Azure SQL-Datenbank als der PaaS-Dienst angezeigt, der das Ziel ist. Das Ziel kann jeder Dienst sein, der private Endpunkte unterstützt. Es gibt mehrere Instanzen des logischen SQL Server für mehrere Kunden, die alle über öffentliche IP-Adressen erreichbar sind.

In diesem Fall wird eine Instanz eines logischen SQL Server mit einem privaten Endpunkt verfügbar gemacht. Der Endpunkt macht den SQL Server über eine private IP-Adresse im virtuellen Netzwerk des Clients erreichbar. Aufgrund der Änderung der DNS-Konfiguration sendet die Clientanwendung ihren Datenverkehr jetzt direkt an diesen privaten Endpunkt. Beim Zieldienst kommt Datenverkehr an, der von einer privaten IP-Adresse des virtuellen Netzwerks stammt.

Der grüne Pfeil stellt eine private Verbindung dar. Neben dem privaten Endpunkt kann die Zielressource weiterhin eine öffentliche IP-Adresse besitzen. Die öffentliche IP-Adresse wird nicht mehr von der Clientanwendung verwendet. Die Firewall kann den Zugriff auf diese öffentliche IP-Adresse sperren, sodass nur über private Endpunkte zugegriffen werden kann. Verbindungen mit einem SQL Server ohne privaten Endpunkt aus dem virtuellen Netzwerk stammen von einer öffentlichen IP-Adresse. Der blaue Pfeil stellt diesen Flow dar.

Die Clientanwendung verwendet in der Regel einen DNS-Hostnamen, um den Zieldienst zu erreichen. An der Anwendung sind keine Änderungen erforderlich. Die DNS-Auflösung im virtuellen Netzwerk muss so konfiguriert werden, dass der gleiche Hostname nicht als die ursprüngliche öffentliche IP-Adresse, sondern als die private IP-Adresse der Zielressource aufgelöst wird. Durch die private Verbindung zwischen dem Client und dem Zieldienst ist der Client nicht auf die öffentliche IP-Adresse angewiesen. Der Zieldienst kann den öffentlichen Zugriff deaktivieren.

Durch diese Gefährdung einzelner Instanzen können Sie Datendiebstahl verhindern. Böswillige Akteure können keine Informationen aus der Datenbank sammeln und in eine andere öffentliche Datenbank oder ein anderes Speicherkonto hochladen. Sie können den Zugriff auf die öffentlichen IP-Adressen aller PaaS-Dienste verhindern. Sie können den Zugriff auf PaaS-Instanzen über ihre privaten Endpunkte weiterhin zulassen.

Weitere Informationen zu Private Link und eine Liste der unterstützten Azure-Dienste finden Sie unter Was ist Private Link?.

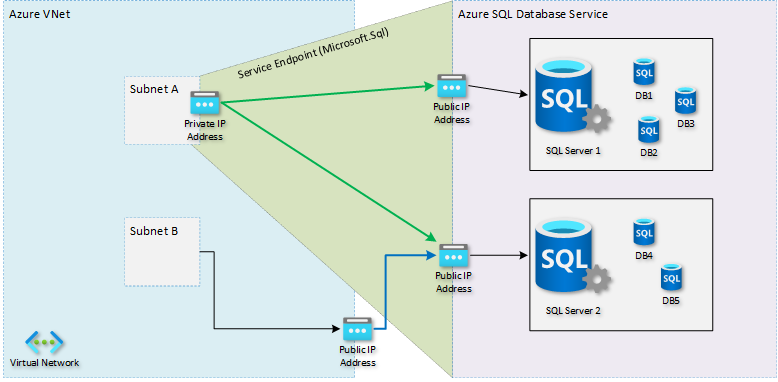

Dienstendpunkte

Dienstendpunkte bieten sichere und direkte Konnektivität mit Azure-Diensten über das Azure-Backbonenetzwerk. Endpunkte ermöglichen es Ihnen, Ihre Azure-Ressourcen auf Ihre virtuellen Netzwerke zu beschränken und so zu schützen. Mit Dienstendpunkten können private IP-Adressen im virtuellen Netzwerk einen Azure-Dienst erreichen, ohne dass eine ausgehende öffentliche IP-Adresse erforderlich ist.

Ohne Dienstendpunkte kann es schwierig sein, den Zugriff nur auf Ihr virtuelles Netzwerk zu beschränken. Die Quell-IP-Adresse kann sich ändern oder mit anderen Kunden geteilt werden. Ein Beispiel dafür sind PaaS-Dienste mit gemeinsam genutzten ausgehenden IP-Adressen. Bei Dienstendpunkten wird die Quell-IP-Adresse, die dem Zieldienst angezeigt wird, zu einer privaten IP-Adresse aus Ihrem virtuellen Netzwerk. Durch diese Änderung des eingehenden Datenverkehrs kann der Ursprung einfach identifiziert und zum Konfigurieren geeigneter Firewallregeln verwendet werden. Es kann etwa nur Datenverkehr aus einem bestimmten Subnetz innerhalb dieses virtuelle Netzwerk zugelassen werden.

Mit Dienstendpunkten bleiben DNS-Einträge für Azure-Dienste unverändert und werden weiterhin als öffentliche IP-Adressen aufgelöst, die dem Azure-Dienst zugewiesen werden.

Im folgenden Diagramm ist die rechte Seite der gleiche PaaS-Zieldienst. Auf der linken Seite befindet sich ein virtuelles Kundennetzwerk mit zwei Subnetzen: Subnetz A mit einem Dienstendpunkt für Microsoft.Sql und Subnetz B, für das keine Dienstendpunkte definiert sind.

Wenn eine Ressource in Subnetz B versucht, einen beliebigen SQL Server zu erreichen, verwendet sie eine öffentliche IP-Adresse für die ausgehende Kommunikation. Der blaue Pfeil stellt diesen Datenverkehr dar. Die SQL Server-Firewall muss den Netzwerkdatenverkehr zu dieser öffentlichen IP-Adresse entweder zulassen oder blockieren.

Wenn eine Ressource in Subnetz A versucht, einen Datenbankserver zu erreichen, wird sie als private IP-Adresse aus dem virtuellen Netzwerk angezeigt. Die grünen Pfeile stellen diesen Datenverkehr dar. Die SQL Server-Firewall kann jetzt Subnetz A explizit zulassen oder blockieren. Die Kenntnis der öffentlichen IP-Adresse des Quelldiensts ist nicht erforderlich.

Dienstendpunkte gelten für alle Instanzen des Zieldiensts. Beispielsweise alle SQL Server-Instanzen von Azure-Kunden, nicht nur die Instanz des Kunden.

Weitere Informationen finden Sie unter Dienstendpunkte im virtuellen Netzwerk.

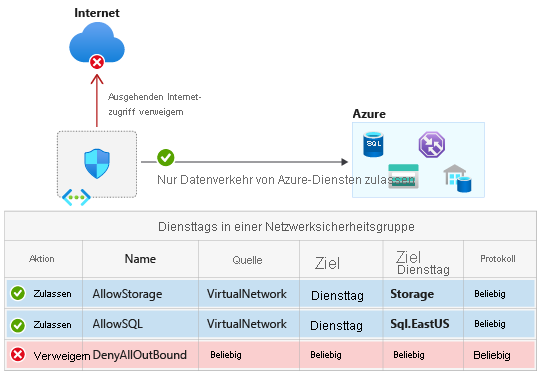

Diensttags

Ein Diensttag steht für eine Gruppe von IP-Adresspräfixen eines bestimmten Azure-Diensts. Mit Diensttags können Sie Netzwerkzugriffssteuerungen in Netzwerksicherheitsgruppen oder in der Azure Firewall definieren. Sie können den Datenverkehr für den Dienst zulassen oder verweigern. Um den Datenverkehr zuzulassen oder zu verweigern, geben Sie den Diensttag im Quell- oder Zielfeld einer Regel an.

So erreichen Sie Netzwerkisolation und Schutz Ihrer Azure-Ressourcen im Internet beim Zugriff auf Azure-Dienste mit öffentlichen Endpunkten. Erstellen Sie ein-/ausgehende Netzwerksicherheitsgruppen-Regeln, um Datenverkehr zum und aus dem Internet zu verweigern und Datenverkehr von/zu AzureCloud zuzulassen. Weitere Diensttags finden Sie unter Verfügbare Diensttags bestimmter Azure-Dienste.

Weitere Informationen zu Diensttags und Azure-Diensten, die diese unterstützen, finden Sie unter Übersicht über Diensttags.

Private Endpunkte und VNet-Dienstendpunkte im Vergleich

Hinweis

Microsoft empfiehlt die Verwendung von Azure Private Link. Private Link bietet bessere Möglichkeiten im Hinblick auf den privaten Zugriff auf PaaS aus dem lokalen Netzwerk, integrierten Schutz vor Datenexfiltration und eine Zuordnung zwischen dem Dienst und der privaten IP-Adresse in Ihrem eigenen Netzwerk. Weitere Informationen hierzu finden Sie unter Azure Private Link.

Anstatt nur die Unterschiede zu betrachten, sollte beachtet werden, dass Dienstendpunkte und private Endpunkte gemeinsame Merkmale aufweisen.

Beide Features werden für eine präzisere Steuerung der Firewall auf dem Zieldienst verwendet. Beispielsweise das Einschränken des Zugriffs auf SQL Server Datenbanken oder Speicherkonten. Wie in den Abschnitten oben ausgeführt wurde, unterscheidet sich dieser Vorgang jedoch bei den beiden Endpunktarten.

Beide Ansätze lösen das Problem der Portauslastung bei der Quellnetzwerk-Adressenübersetzung (Source Network Address Translation, SNAT). Möglicherweise stellen Sie eine Auslastung fest, wenn Sie Datenverkehr über ein virtuelles Netzwerkgerät (Network Virtual Appliance, NVA) oder einen Dienst mit limitierten SNAT-Ports tunneln. Wenn Sie Dienstendpunkte oder private Endpunkte verwenden, nimmt der Datenverkehr einen optimierten Pfad direkt zum Zieldienst. Von beiden Ansätze können bandbreitenintensive Anwendungen profitieren, da sowohl Latenz als auch Kosten reduziert werden.

In beiden Fällen können Sie dennoch sicherstellen, dass der Datenverkehr zum Zieldienst über eine Netzwerkfirewall oder ein NVA verläuft. Dieser Prozess unterscheidet sich bei den beiden Ansätzen. Wenn Sie Dienstendpunkte verwenden, sollten Sie den Dienstendpunkt im Firewallsubnetz konfigurieren und nicht im Subnetz, in dem der Quelldienst bereitgestellt wird. Wenn Sie private Endpunkte verwenden, legen Sie eine benutzerdefinierte Route (User Defined Route, UDR) für die IP-Adresse des privaten Endpunkts im Quellsubnetz an. Nicht im Subnetz des privaten Endpunkts.

Weitere Informationen zu den Unterschieden finden Sie in der folgenden Tabelle.

| Aspekt | Dienstendpunkte | Private Endpunkte |

|---|---|---|

| Dienstumfang, auf dessen Ebene die Konfiguration gilt | Gesamter Dienst (z. B. alle SQL Server oder Speicherkonten aller Kunden) | Einzelne Instanz (z. B. eine bestimmte SQL Server-Instanz oder ein Speicherkonto, das Sie besitzen) |

| Integrierter Schutz vor Datenexfiltration: Möglichkeit des Verschiebens/ Kopierens von Daten aus einer geschützten PaaS-Ressource in eine andere ungeschützte PaaS-Ressource durch böswillige Insider | Nein | Ja |

| Privater Zugriff auf PaaS-Ressource in der lokalen Umgebung | Nein | Ja |

| Für Dienstzugriff erforderliche NSG-Konfiguration | Ja (mit Diensttags) | Nein |

| Der Dienst kann ohne öffentliche IP-Adresse erreicht werden. | Nein | Ja |

| Azure-zu-Azure-Datenverkehr verbleibt im Azure-Backbonenetzwerk. | Ja | Ja |

| Der Dienst kann seine öffentliche IP-Adresse deaktivieren. | Nein | Ja |

| Sie können Datenverkehr aus einem Azure Virtual Network leicht einschränken. | Ja (Zugriff aus bestimmten Subnetzen zulassen oder NSGs verwenden) | Ja |

| Sie können von lokalen Umgebungen (VPN/ExpressRoute) kommenden Datenverkehr einfach einschränken. | Nicht verfügbar | Ja |

| Erfordert DNS-Änderungen | Nein | Ja (siehe DNS-Konfiguration) |

| Beeinflusst die Kosten Ihrer Lösung | Nein | Ja (siehe Preise für Private Link) |

| Wirkt sich auf die zusammengesetzte SLA Ihrer Lösung aus. | Nein | Ja (Der eigentliche Dienst der privaten Verbindung hat eine SLA von 99,99 %) |

| Setup und Wartung | Einfache Einrichtung mit weniger Verwaltungsaufwand | Zusätzlicher Aufwand ist erforderlich. |

| Grenzwerte | Keine Beschränkung für die Gesamtzahl von Dienstendpunkten in einem virtuellen Netzwerk. Azure-Dienste können die Anzahl der Subnetze, die für die Sicherung der Ressource verwendet werden, begrenzen. (siehen Häufig gestellte Fragen zu virtuellen Netzwerken) | Yes (siehe Private Link-Grenzwerte) |

Azure-Dienstressourcen, die auf virtuelle Netzwerke beschränkt und so geschützt sind, sind über lokale Netzwerke nicht erreichbar. Wenn Sie Datenverkehr aus der lokalen Umgebung zulassen möchten, müssen Sie öffentliche IP-Adressen (meist NAT) aus der lokalen Umgebung bzw. per ExpressRoute zulassen. Diese IP-Adressen können über die Konfiguration der IP-Firewall für die Azure-Dienstressourcen hinzugefügt werden. Weitere Informationen finden Sie unter Virtuelles Netzwerk – Häufig gestellte Fragen.

Nächste Schritte

Erfahren Sie, wie Sie Ihre App in ein Azure-Netzwerk integrieren können.

Erfahren Sie, wie Sie den Zugriff auf Ressourcen mithilfe von Diensttags einschränken können.

Erfahren Sie, wie Sie eine private Verbindung mit einem Azure Cosmos DB-Konto über Azure Private Link herstellen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für