Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

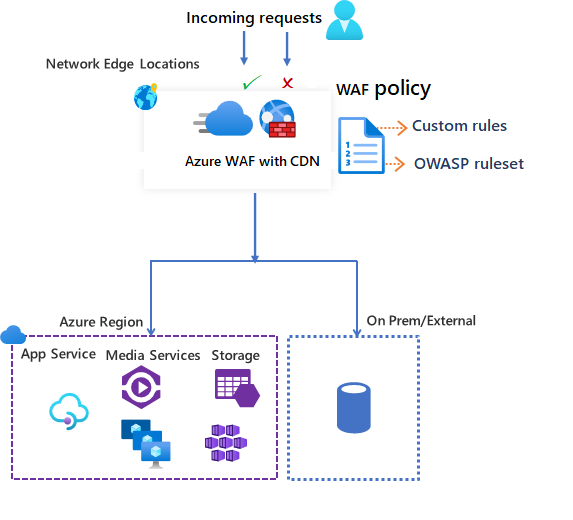

Eine Azure Web Application Firewall-Bereitstellung im Azure Content Delivery Network bietet einen zentralen Schutz für Ihre Webinhalte. Die Azure-Webanwendungsfirewall schützt Ihre Webdienste vor häufigen Exploits und Sicherheitsrisiken. Es hilft, Ihren Dienst für Ihre Benutzer hoch verfügbar zu halten und Ihnen dabei zu helfen, Complianceanforderungen zu erfüllen.

Wichtig

Die Vorschau der Azure Web Application Firewall im Azure Content Delivery Network akzeptiert keine neuen Kunden mehr. Wir empfehlen Kunden stattdessen, die Azure Web Application Firewall auf Azure Front Door zu verwenden.

Wir bieten bestehenden Kunden einen Vorschauvertrag auf Servicelevel. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar. Ausführliche Informationen finden Sie unter ergänzende Nutzungsbedingungen für Microsoft Azure Previews.

Die Azure-Webanwendungsfirewall im Azure Content Delivery Network ist eine globale und zentrale Lösung. Sie wird an Edgestandorten des Azure-Netzwerks auf der ganzen Welt bereitgestellt. Die Azure-Webanwendungsfirewall stoppt böswillige Angriffe in der Nähe der Angriffsquellen, bevor sie Ihren Ursprung erreichen. Sie erhalten globalen bedarfsgerechten Schutz ohne Leistungseinbußen.

Eine Webanwendungsfirewall (WAF)-Richtlinie verknüpft einen beliebigen CDN-Endpunkt (Content Delivery Network) in Ihrem Abonnement. Sie können neue Regeln innerhalb weniger Minuten bereitstellen, sodass Sie schnell auf das Ändern von Bedrohungsmustern reagieren können.

WAF-Richtlinien und -Regeln

Sie können eine WAF-Richtlinie konfigurieren und diese Richtlinie einem oder mehreren CDN-Endpunkten für den Schutz zuordnen. Eine WAF-Richtlinie besteht aus zwei verschiedenen Arten von Sicherheitsregeln:

- Benutzerdefinierte Regeln: Regeln, die Sie selbst erstellen können.

- Verwaltete Regelsätze: Von Azure verwaltete vorkonfigurierte Regeln, die Sie aktivieren können.

Wenn beide vorhanden sind, verarbeitet die WAF benutzerdefinierte Regeln vor der Verarbeitung der Regeln in einem verwalteten Regelsatz.

Eine Regel besteht aus einer Übereinstimmungsbedingung, einer Priorität und einer Aktion. Unterstützte Aktionstypen sind ALLOW, BLOCK, LOGund REDIRECT. Sie können eine vollständig angepasste Richtlinie erstellen, die Ihre spezifischen Anforderungen für den Anwendungsschutz erfüllt, indem Sie verwaltete und benutzerdefinierte Regeln kombinieren.

Die WAF verarbeitet Regeln innerhalb einer Richtlinie in einer Prioritätsreihenfolge. Priorität ist eine eindeutige ganze Zahl, die die Reihenfolge der zu verarbeitenden Regeln definiert. Kleinere Zahlen sind eine höhere Priorität, und die WAF wertet diese Regeln vor Regeln aus, die einen größeren Wert aufweisen. Nachdem die WAF mit einer Regel mit einer Anforderung übereinstimmt, wendet sie die entsprechende Aktion an, die die Regel für die Anforderung definiert. Nachdem die WAF eine solche Übereinstimmung verarbeitet hat, werden Regeln mit niedrigeren Prioritäten nicht weiter verarbeitet.

Eine im Azure Content Delivery Network gehostete Webanwendung kann jeweils nur eine WAF-Richtlinie zugeordnet sein. Sie können aber auch einen CDN-Endpunkt verwenden, dem keine WAF-Richtlinien zugeordnet sind. Wenn eine WAF-Richtlinie vorhanden ist, wird sie an alle Edgespeicherorte repliziert, um konsistente Sicherheitsrichtlinien auf der ganzen Welt sicherzustellen.

Benutzerdefinierte Regeln

Benutzerdefinierte Regeln können Folgendes umfassen:

Übereinstimmungsregeln: Sie können die folgenden benutzerdefinierten Übereinstimmungsregeln konfigurieren:

IP-Positivliste und IP-Sperrliste: Sie können den Zugriff auf Ihre Webanwendungen auf der Grundlage einer Liste von Client-IP-Adressen (oder IP-Adressbereichen) steuern. Unterstützt werden sowohl IPv4- als auch IPv6-Adresstypen.

IP-Listenregeln verwenden die

RemoteAddressim AnforderungsheaderX-Forwarded-Forenthaltene IP-Adresse und nicht den Wert, denSocketAddressder WAF verwendet. Sie können IP-Listen so konfigurieren, dass anforderungen blockiert oder zugelassen werden, bei denen dieRemoteAddressIP mit einer IP in der Liste übereinstimmt.Wenn Sie Anforderungen an die ip-Quelladresse blockieren müssen, die von der WAF verwendet wird (z. B. die Proxyserveradresse, wenn sich der Benutzer hinter einem Proxy befindet), sollten Sie die Azure Front Door Standard- oder Premium-Stufe verwenden. Weitere Informationen finden Sie unter Konfigurieren einer IP-Einschränkungsregel mit einer WAF für Azure Front Door.

Geografische Zugriffssteuerung: Sie können den Zugriff auf Ihre Webanwendungen basierend auf dem Ländercode steuern, der der IP-Adresse eines Clients zugeordnet ist.

HTTP-parameterbasierte Zugriffssteuerung: Sie können Regeln auf Zeichenfolgen-Übereinstimmungen in HTTP- oder HTTPS-Anforderungsparametern basieren. Beispiele sind Abfragezeichenfolgen,

POSTArgumente, Anforderungs-URI, Anforderungsheader und Anforderungstext.Methodenbasierte Zugriffssteuerung anfordern: Sie können Regeln auf der HTTP-Anforderungsmethode der Anforderung basieren. Beispiele sind :

GET,PUTundHEAD.Größenbeschränkung: Sie können Regeln auf den Längen bestimmter Teile einer Anforderung basieren, z. B. Abfragezeichenfolge, URI oder Anforderungstext.

Regeln für die Zinssteuerung: Diese Regeln begrenzen ungewöhnlich hohen Datenverkehr von jeder Client-IP-Adresse.

Sie können einen Schwellenwert für die Anzahl der Webanforderungen konfigurieren, die von einer Client-IP-Adresse während einer einminütigen Dauer zulässig sind. Diese Regel unterscheidet sich von einer auf IP-Listen basierenden benutzerdefinierten Regel, die entweder alle Anforderungen von einer Client-IP-Adresse zulässt oder blockiert.

Rate limits can be combined with more match conditions, such as HTTP or HTTPS parameter matches, for granular rate control.

Von Azure verwaltete Regelsätze

Azure-verwaltete Regelsätze bieten eine Möglichkeit zum Bereitstellen des Schutzes vor einer gemeinsamen Gruppe von Sicherheitsbedrohungen. Da Azure diese Regelsätze verwaltet, werden die Regeln nach Bedarf aktualisiert, um vor neuen Angriffssignaturen zu schützen. Der von Azure verwaltete Standardregelsatz enthält Regeln für die folgenden Bedrohungskategorien:

- Cross-Site-Scripting

- Java-Angriffe

- Local File Inclusion

- PHP Code-Injection

- Remotebefehlsausführung

- Remote File Inclusion

- Session Fixation

- Schutz vor Einschleusung von SQL-Befehlen

- Protokollangreifer

Die Versionsnummer des Standardregelsatzes wird erhöht, wenn dem Regelsatz neue Angriffssignaturen hinzugefügt werden.

Der Standardregelsatz ist in Ihren WAF-Richtlinien standardmäßig im Erkennungsmodus aktiviert. Sie können einzelne Regeln im Standardregelsatz deaktivieren bzw. aktivieren, um die Anforderungen Ihrer Anwendungen zu erfüllen. Sie können auch bestimmte Aktionen (ALLOW, BLOCK, LOGund REDIRECT) pro Regel festlegen. Die Standardaktion für den verwalteten Standardregelsatz ist BLOCK.

Benutzerdefinierte Regeln werden immer angewendet, bevor die WAF die Regeln im Standardregelsatz auswertet. Wenn eine Anforderung einer benutzerdefinierten Regel entspricht, wendet die WAF die entsprechende Regelaktion an. Die Anforderung wird entweder blockiert oder an das Back-End übergeben. Es werden keine anderen benutzerdefinierten Regeln oder Regeln im Standardregelsatz verarbeitet. Der Standardregelsatz kann auch aus WAF-Richtlinien entfernt werden.

WAF-Modi

Sie können eine WAF-Richtlinie so konfigurieren, dass sie in den folgenden beiden Modi ausgeführt wird:

- Erkennungsmodus: Die WAF führt keine anderen Aktionen als Überwachung und Protokollierung der Anforderung und ihrer übereinstimmenden WAF-Regel in WAF-Protokolle durch. Sie können die Protokollierungsdiagnose für das Azure Content Delivery Network aktivieren. Wenn Sie das Azure-Portal verwenden, wechseln Sie zum Abschnitt "Diagnose" .

- Verhinderungsmodus: Die WAF führt die angegebene Aktion aus, wenn eine Anforderung einer Regel entspricht. Wenn eine Übereinstimmung gefunden wird, werden keine weiteren Regeln ausgewertet, die eine niedrigere Priorität haben. Jede Anforderung mit einer Regelübereinstimmung wird außerdem in den WAF-Protokollen protokolliert.

WAF-Aktionen

Sie können eine der folgenden Aktionen auswählen, wenn für eine Anforderung die Bedingungen einer Regel erfüllt sind:

-

ALLOW: Die Anforderung durchläuft die WAF und wird an das Back-End weitergeleitet. Für diese Anforderung können keine weiteren Regeln mit niedrigerer Priorität blockiert werden. -

BLOCK: Die Anforderung ist blockiert. Die WAF sendet eine Antwort an den Client, ohne die Anforderung an das Back-End weiterzuleiten. -

LOG: Die Anforderung wird in den WAF-Protokollen protokolliert. Die WAF bewertet weiterhin Regeln mit niedrigerer Priorität. -

REDIRECT: Die WAF leitet die Anforderung an den angegebenen URI um. Der angegebene URI ist eine Einstellung auf Richtlinienebene. Nachdem Sie die Einstellung konfiguriert haben, werden alle Anforderungen, die der Aktion entsprechen, an diesenREDIRECTURI gesendet.

Konfiguration

Sie können alle WAF-Regeltypen mithilfe des Azure-Portals, REST-APIs, Azure Resource Manager-Vorlagen und Azure PowerShell konfigurieren und bereitstellen.

Überwachung

Die Überwachung der Azure Web Application Firewall im Azure Content Delivery Network ist in Azure Monitor integriert, um Warnungen nachzuverfolgen und Datenverkehrstrends zu überwachen.