Verwalten des Nachrichtenflusses mit Postfächern an mehreren Speicherorten (Exchange Online und lokales Exchange)

Übersicht

Diese Dokumentation enthält detaillierte Anleitungen zur Behandlung komplexer Nachrichtenflussszenarien in Umgebungen, die Microsoft 365 oder Office 365 nutzen.

Die in dieser Dokumentation beschriebenen Beispiele verwenden die fiktive Organisation , Contosodie die Domäne contoso.combesitzt. Die IP-Adresse des Contoso-E-Mail-Servers lautet 131.107.21.231, und der Drittanbieter verwendet 10.10.10.1 für seine IP-Adresse. Dies sind nur Beispiele. Sie können die Domänennamen und die öffentlichen IP-Adressen in diesen Beispielen entsprechend Ihrer Organisation anpassen.

Diese Dokumentation behandelt die folgenden komplexen E-Mail-Flussszenarien:

-

Verwalten des Nachrichtenflusses mit Postfächern an mehreren Speicherorten (Exchange Online und lokales Exchange)

-

Übersicht

- Wichtige Informationen

- Szenario 1: MX-Eintrag verweist auf Microsoft 365 oder Office 365 und Microsoft 365 oder Office 365 filtert alle Nachrichten

- Szenario 2: MX-Eintrag verweist auf Microsoft 365 oder Office 365, und E-Mails werden lokal gefiltert

- Szenario 3: MX-Eintrag verweist auf meine lokalen Server

- Szenario 4: MX-Eintrag verweist auf den lokalen Server, der Ihre Nachrichten filtert und Compliancelösungen bereitstellt. Ihr lokaler Server muss Nachrichten über Microsoft 365 oder Office 365 an das Internet weiterleiten.

- Siehe auch

-

Übersicht

Wichtige Informationen

In bestimmten Hybrid-E-Mail-Flussszenarien können Kunden in Situationen auftreten, in denen ausgehende E-Mails, die von ihrem lokalen Exchange-Server oder E-Mail-Gateway stammen oder über diesen weitergeleitet werden, zuerst über ihren Office 365-Mandanten weitergeleitet werden. Dies tritt auf, wenn das E-Mail-Gateway oder der lokale Exchange-Server ein bestimmtes Zertifikat (z. B gateway.contoso.com . oder exchange.contoso.com) verwendet und der vom Hybridkonfigurations-Assistenten (HCW) erstellte eingehende Connector eine Standardzertifikatkonfiguration (*.contoso.com) verwendet. Folglich werden vom lokalen Server oder Gateway gesendete E-Mails dem Office 365-Mandanten zugeordnet, bevor sie Empfänger mit MX-Einträgen erreichen, die auf Exchange Online verweisen. Obwohl dies unbeabsichtigt ist, ist dies der Standardprozess für die E-Mail-Zuordnung für den entsprechenden Office 365-Mandanten. Informationen zur Funktionsweise der Nachrichtenzuordnung in Microsoft 365 finden Sie unter Office 365-Nachrichtenzuordnung.

Fügen Sie spf.protection.outlook.com daher in den SPF-Eintrag Ihrer Domäne ein, auch wenn E-Mails direkt von Ihrem lokalen Server oder Gateway an das Internet gesendet werden. Wenn Ihr Mandant nicht in der Microsoft 365 Global Umgebung gehostet wird, unterscheidet sich die einzuschließde Domäne. Den richtigen Eintrag für die jeweilige Umgebung finden Sie in der Dokumentation Einrichten von SPF zum Identifizieren gültiger E-Mail-Quellen für Ihre Microsoft 365-Domäne .

Wenn Sie das Routingverhalten in diesem Szenario ändern möchten, können Sie die schritte ausführen, die im Abschnitt Häufig gestellte Fragen #6(b) des Blogbeitrags "Office 365-Nachrichtenzuordnung" beschrieben sind.

Szenario 1: MX-Eintrag verweist auf Microsoft 365 oder Office 365 und Microsoft 365 oder Office 365 filtert alle Nachrichten

- Ich migriert meine Postfächer zu Exchange Online und möchte einige Postfächer auf dem E-Mail-Server meiner Organisation (lokaler Server) beibehalten. Ich möchte Microsoft 365 oder Office 365 als Spamfilterlösung verwenden und meine Nachrichten von meinem lokalen Server mithilfe von Microsoft 365 oder Office 365 an das Internet senden. Microsoft 365 oder Office 365 sendet und empfängt alle Nachrichten.

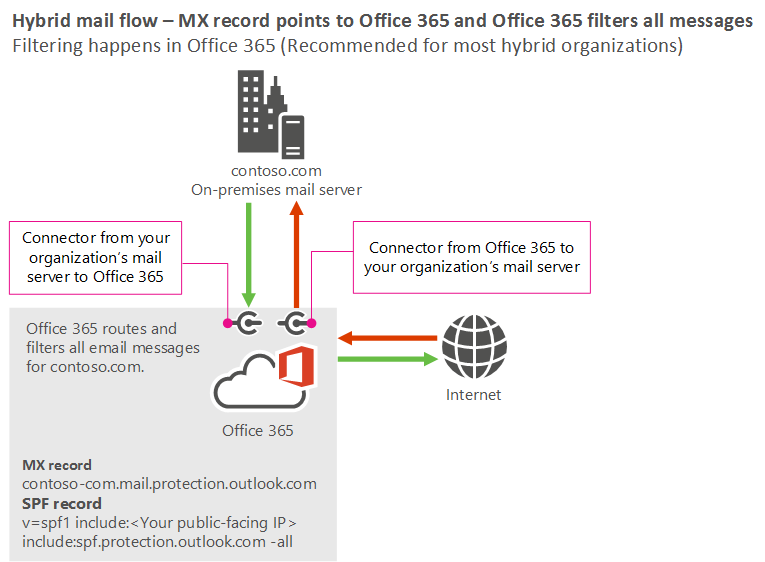

Die meisten Kunden, die eine hybride Einrichtung des E-Mail-Flusses benötigen, sollten Microsoft 365 oder Office 365 erlauben, ihre gesamte Filterung und das gesamte Routing durchzuführen. Es wird empfohlen, dass Sie Ihren MX-Eintrag auf Microsoft 365 oder Office 365 verweisen, da diese Einstellung die genaueste Spamfilterung ermöglicht. In diesem Szenario sieht der Nachrichtenfluss in Ihrer Organisation aus wie im folgenden Diagramm dargestellt.

Bewährte Methoden

Fügen Sie Ihre benutzerdefinierten Domänen in Microsoft 365 oder Office 365 hinzu. Befolgen Sie die Anweisungen unter Hinzufügen einer Domäne zu Microsoft 365, um nachzuweisen, dass Sie der Besitzer der Domänen sind.

Erstellen Sie Benutzerpostfächer in Exchange Online , oder verschieben Sie die Postfächer aller Benutzer nach Microsoft 365 oder Office 365.

Aktualisieren der DNS-Einträge für die Domänen, die Sie in Schritt 1 hinzugefügt haben. (Sie wissen nicht genau, wie diese Aufgabe ausgeführt wird? Befolgen Sie die Anweisungen auf dieser Seite.) Die folgenden DNS-Einträge steuern den Nachrichtenfluss:

MX-Eintrag: Verweisen Sie Ihren MX-Eintrag im folgenden Format auf Microsoft 365 oder Office 365: <domainKey-com.mail.protection.outlook.com>

Wenn Ihre Domäne z. B. contoso.comist, muss der MX-Eintrag wie folgt aussehen: contoso-com.mail.protection.outlook.com.

SPF-Eintrag: Dieser Datensatz sollte Microsoft 365 oder Office 365 als gültigen Absender auflisten. alle IP-Adressen von Ihren lokalen Servern, die eine Verbindung mit EOP herstellen; und alle Drittanbieter, die E-Mails im Namen Ihrer Organisation senden. Wenn die Internet-IP-Adresse Ihres E-Mail-Servers Ihrer Organisation beispielsweise131.107.21.231 lautet, sollte der SPF-Eintrag für contoso.com wie folgt aussehen:

v=spf1 ip4:131.107.21.231 include:spf.protection.outlook.com -allAlternativ müssen Sie abhängig von den Anforderungen von Drittanbietern möglicherweise die Domäne des Drittanbieters einschließen, wie im folgenden Beispiel gezeigt:

v=spf1 include:spf.protection.outlook.com include:third_party_cloud_service.com -all

Verwenden Sie im Exchange Admin Center (EAC) den Connector-Assistenten zum Konfigurieren des Nachrichtenflusses mithilfe von Connectors in Microsoft 365 oder Office 365 für die folgenden Szenarien:

Senden von Nachrichten von Microsoft 365 oder Office 365 an die E-Mail-Server Ihrer Organisation

Senden von Nachrichten von Ihren lokalen Servern an Microsoft 365 oder Office 365

Wenn eines der folgenden Szenarien für Ihre Organisation gilt, müssen Sie einen Connector erstellen, der das Senden von E-Mails von Ihren lokalen Servern an Microsoft 365 oder Office 365 unterstützt.

Ihre Organisation ist im Auftrag Ihres Kunden zum Senden von E-Mails autorisiert, Ihrer Organisation gehört die Domäne jedoch nicht. So ist beispielsweise contoso.com autorisiert, E-Mails über fabrikam.com zu senden, die nicht zu contoso.com gehört.

Ihre Organisation leitet Nichtzustellbarkeitsberichte (auch als NDRs oder Unzustellbarkeitsnachrichten bezeichnet) über Microsoft 365 oder Office 365 an das Internet weiter.

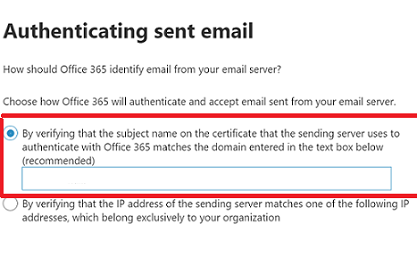

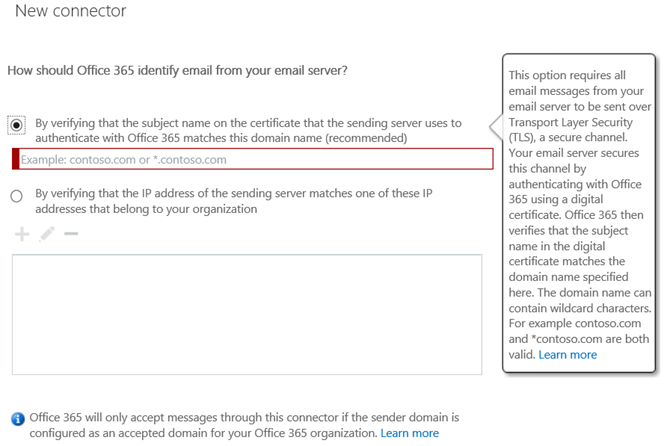

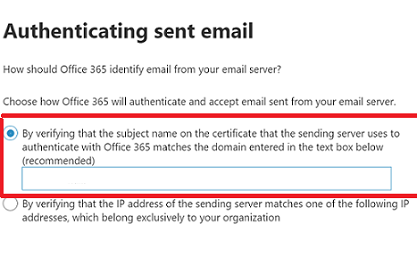

Um den Connector zu erstellen, wählen Sie die erste Option im Assistenten zum Erstellen des Connectors auf dem Bildschirm Wie sollte Office 365 E-Mails für Ihren E-Mail-Server identifizieren aus, wie in den beiden folgenden Screenshots für Neues EAC bzw. klassisches EAC gezeigt.

Diese Konfiguration ermöglicht Es Microsoft 365 oder Office 365, Ihren E-Mail-Server mithilfe des Zertifikats zu identifizieren. In diesem Szenario enthält der allgemeine Name des Zertifikats oder der alternative Antragstellername die Domäne, die zu Ihrer Organisation gehört. Weitere Informationen finden Sie unter Identifying email from your email server. Details zur Connectorkonfiguration finden Sie unter Teil 2: Konfigurieren von E-Mails für den Nachrichtenfluss von Ihrem E-Mail-Server zu Microsoft 365 oder Office 365.

In den folgenden Szenarien sind keine Connectors notwendig, solange keine besonderen Anforderungen bei einem Ihrer Partner vorhanden sind, z. B.Erzwingen von TLS mit einer Bank.

Senden von E-Mails von Microsoft 365 oder Office 365 an eine Partnerorganisation

Senden von E-Mails von einer Partnerorganisation an Microsoft 365 oder Office 365

Hinweis

Wenn Ihre Organisation Exchange 2010 oder höher verwendet, wird empfohlen, den Hybridkonfigurations-Assistenten zum Konfigurieren von Connectors in Microsoft 365 oder Office 365 sowie auf Ihren lokalen Exchange-Servern zu verwenden. In diesem Szenario kann der MX-Eintrag Ihrer Domäne nicht auf den E-Mail-Server Ihrer Organisation verweisen.

Szenario 2: MX-Eintrag verweist auf Microsoft 365 oder Office 365, und E-Mails werden lokal gefiltert

- Ich migriert meine Postfächer zu Exchange Online und möchte einige Postfächer auf dem E-Mail-Server meiner Organisation (lokaler Server) beibehalten. Ich möchte die Filter- und Compliancelösungen verwenden, die bereits in meiner lokalen Umgebung vorhanden sind. Alle Nachrichten, die aus dem Internet an meine Cloudpostfächer oder von meinen Cloudpostfächern an das Internet gesendet werden, müssen über meine lokalen Server weitergeleitet werden.

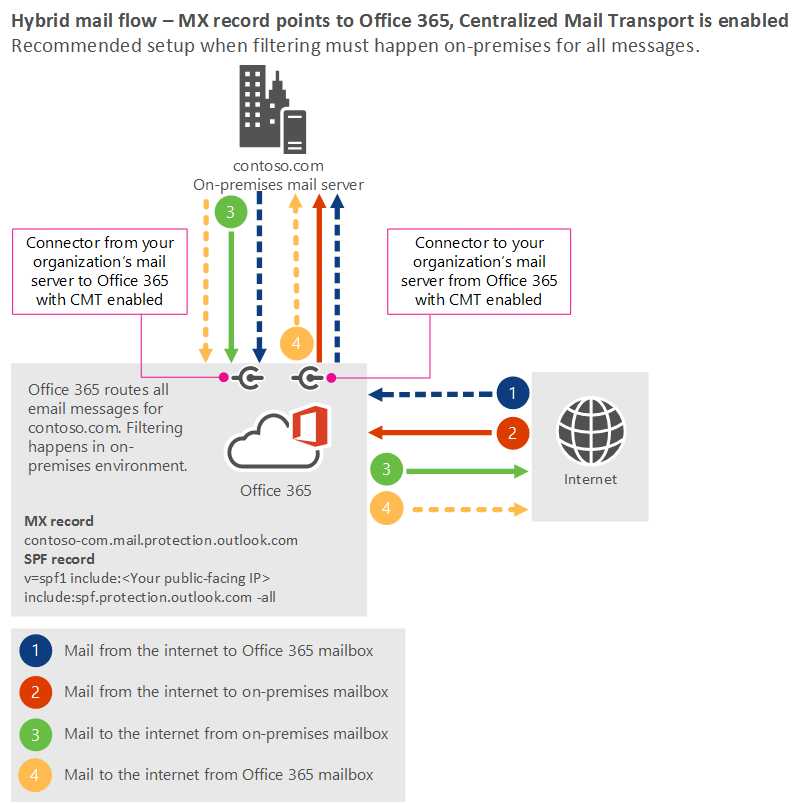

Wenn Sie geschäftliche oder behördliche Gründe für das Filtern von E-Mails in Ihrer lokalen Umgebung haben, empfehlen wir, den MX-Eintrag Ihrer Domäne auf Microsoft 365 oder Office 365 zu verweisen und den zentralisierten E-Mail-Transport zu aktivieren. Dieses Setup bietet optimale Spamfilterung und schützt die IP-Adressen Ihrer Organisation. In diesem Szenario sieht der Nachrichtenfluss in Ihrer Organisation aus wie im folgenden Diagramm dargestellt.

Bewährte Methoden

Fügen Sie Ihre benutzerdefinierten Domänen in Microsoft 365 oder Office 365 hinzu. Befolgen Sie die Anweisungen unter Hinzufügen einer Domäne zu Microsoft 365, um nachzuweisen, dass Sie der Besitzer der Domänen sind.

Erstellen Sie Benutzerpostfächer in Exchange Online , oder verschieben Sie die Postfächer aller Benutzer nach Microsoft 365 oder Office 365.

Aktualisieren der DNS-Einträge für die Domänen, die Sie in Schritt 1 hinzugefügt haben. (Sie wissen nicht genau, wie diese Aufgabe ausgeführt wird? Befolgen Sie die Anweisungen auf dieser Seite.) Die folgenden DNS-Einträge steuern den Nachrichtenfluss:

- MX-Eintrag: Verweisen Sie Ihren MX-Eintrag im folgenden Format auf Microsoft 365 oder Office 365: <domainKey-com.mail.protection.outlook.com>

Wenn Ihre Domäne z. B. contoso.comist, muss der MX-Eintrag wie folgt aussehen: contoso-com.mail.protection.outlook.com.

SPF-Eintrag: Dieser Datensatz sollte Microsoft 365 oder Office 365 als gültigen Absender sowie alle IP-Adressen von Ihren lokalen Servern, die eine Verbindung mit EOP herstellen, und alle Drittanbieter, die E-Mails im Namen Ihrer Organisation senden, auflisten. Wenn die internetseitige IP-Adresse Ihres E-Mail-Servers Ihrer Organisation beispielsweise 131.107.21.231 lautet, sollte der SPF-Eintrag für contoso.com wie folgt aussehen:

v=spf1 ip4:131.107.21.231 include:spf.protection.outlook.com -all

Verwenden Sie den zentralen E-Mail-Transport für lokale Compliancelösungen.

E-Mails, die aus dem Internet an ein Postfach in Exchange Online gesendet werden, werden zuerst an Ihren lokalen Server gesendet und dann an Exchange Online zurückgesendet, um an das Postfach übermittelt zu werden. Zeile 1 stellt diesen Pfad im Szenario 2-Diagramm dar.

E-Mails, die von Exchange Online stammen und für das Internet bestimmt sind, werden zuerst an Ihre lokalen Server gesendet, dann wieder an Exchange Online gesendet und dann an das Internet übermittelt. Zeile 4 stellt diesen Pfad im Szenario 2-Diagramm dar.

Erstellen Sie für diese Konfiguration Connectors mithilfe von Hybrid Configuration Wizard oder Cmdlets, und aktivieren Sie den zentralen E-Mail-Transport. Ausführliche Informationen zu CMT finden Sie unter Transportoptionen in Exchange-Hybridbereitstellungen.

In den folgenden Szenarien sind keine Connectors notwendig, solange keine besonderen Anforderungen bei einem Ihrer Partner vorhanden sind, z. B.Erzwingen von TLS mit einer Bank.

Senden von E-Mails von Microsoft 365 oder Office 365 an eine Partnerorganisation

Senden von E-Mails von einer Partnerorganisation an Microsoft 365 oder Office 365

Szenario 3: MX-Eintrag verweist auf lokale Server

- Ich migriert meine Postfächer zu Exchange Online und möchte einige Postfächer auf dem E-Mail-Server meiner Organisation (lokaler Server) beibehalten. Ich möchte die Filter- und Compliancelösungen verwenden, die bereits in meiner lokalen E-Mail-Umgebung vorhanden sind. Alle Nachrichten, die aus dem Internet an meine Cloudpostfächer oder von Cloudpostfächern an das Internet gesendet werden, müssen über meine lokalen Server weitergeleitet werden. Außerdem muss der MX-Eintrag meiner Domäne auf meinen lokalen Server verweisen.

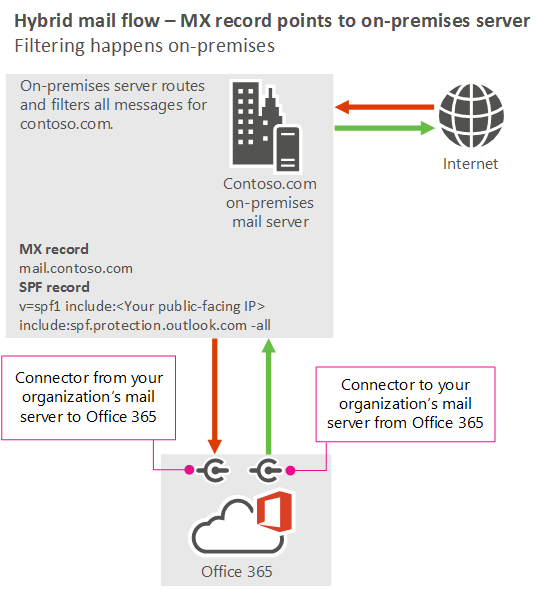

Alternativ zu Szenario 2 können Sie den MX-Eintrag Ihrer Domäne auf den E-Mail-Server Ihrer Organisation anstatt auf Microsoft 365 oder Office 365 verweisen. Einige Organisationen haben eine geschäftliche oder behördliche Anforderung für dieses Setup, aber die Filterung funktioniert in der Regel besser, wenn Sie Szenario 2 verwenden.

In diesem Szenario sieht der Nachrichtenfluss in Ihrer Organisation aus wie im folgenden Diagramm dargestellt.

Bewährte Methoden

Verwenden Sie die folgenden bewährten Methoden, wenn der MX-Eintrag für Ihre Domäne auf Ihre lokalen IP-Adresse verweisen muss:

Fügen Sie Ihre benutzerdefinierten Domänen in Microsoft 365 oder Office 365 hinzu. Befolgen Sie die Anweisungen unter Hinzufügen einer Domäne zu Microsoft 365, um nachzuweisen, dass Sie der Besitzer der Domänen sind.

Erstellen Sie Benutzerpostfächer in Exchange Online , oder verschieben Sie die Postfächer aller Benutzer nach Microsoft 365 oder Office 365.

Aktualisieren der DNS-Einträge für die Domänen, die Sie in Schritt 1 hinzugefügt haben. (Sie wissen nicht genau, wie diese Aufgabe ausgeführt wird? Befolgen Sie die Anweisungen auf dieser Seite.) Die folgenden DNS-Einträge steuern den Nachrichtenfluss:

SPF-Eintrag: Dieser Datensatz sollte Microsoft 365 oder Office 365 als gültigen Absender auflisten. Sie sollte auch alle IP-Adressen von Ihren lokalen Servern enthalten, die eine Verbindung mit EOP herstellen, sowie alle Drittanbieter, die E-Mails im Namen Ihrer Organisation senden. Wenn die Internet-IP-Adresse Ihres E-Mail-Servers Ihrer Organisation beispielsweise131.107.21.231 lautet, sollte der SPF-Eintrag für contoso.com wie folgt aussehen:

v=spf1 ip4:131.107.21.231 include:spf.protection.outlook.com -all

Da Sie keine Nachrichten von Ihren lokalen Servern über Microsoft 365 oder Office 365 an das Internet weiterleiten, müssen Sie technisch gesehen keine Connectors für die folgenden Szenarien erstellen. Wenn Sie ihren MX-Eintrag jedoch irgendwann so ändern, dass er auf Microsoft 365 oder Office 365 verweist, müssen Sie Connectors erstellen. Daher ist es am besten, dies im Voraus zu tun. Verwenden Sie im Exchange Admin Center den Connector-Assistenten für Teil 2: Konfigurieren von E-Mails für den Fluss von Ihrem E-Mail-Server zu Microsoft 365 oder Office 365 für die folgenden Szenarien, oder verwenden Sie den Hybridkonfigurations-Assistenten , um Connectors zu erstellen:

Senden von E-Mails von Microsoft 365 oder Office 365 an die E-Mail-Server Ihrer Organisation

Senden von E-Mails von Ihren lokalen Servern an Microsoft 365 oder Office 365

Um sicherzustellen, dass Nachrichten an die lokalen Server der Organisation über MX gesendet werden, gehen Sie zu Auf von einer Partnerorganisation gesendete E-Mails anwendbare Beispielsicherheitseinschränkungen, und befolgen Sie „Beispiel 3: Sämtliche von der Domäne „ContosoBank.com“ Ihrer Partnerorganisation stammenden E-Mails sollen über einen bestimmten IP-Adressbereich gesendet werden.“

Szenario 4: MX-Eintrag verweist auf den lokalen Server, der Ihre Nachrichten filtert und Compliancelösungen bereitstellt. Ihr lokaler Server muss Nachrichten über Microsoft 365 oder Office 365 an das Internet weiterleiten.

- Ich migriert meine Postfächer zu Exchange Online und möchte einige Postfächer auf dem E-Mail-Server meiner Organisation (lokaler Server) beibehalten. Ich möchte die Filter- und Compliancelösungen verwenden, die bereits in meiner lokalen E-Mail-Umgebung vorhanden sind. Alle Nachrichten, die von meinen lokalen Servern gesendet werden, müssen über Microsoft 365 oder Office 365 an das Internet weitergeleitet werden. Außerdem muss der MX-Eintrag meiner Domäne auf meinen lokalen Server verweisen.

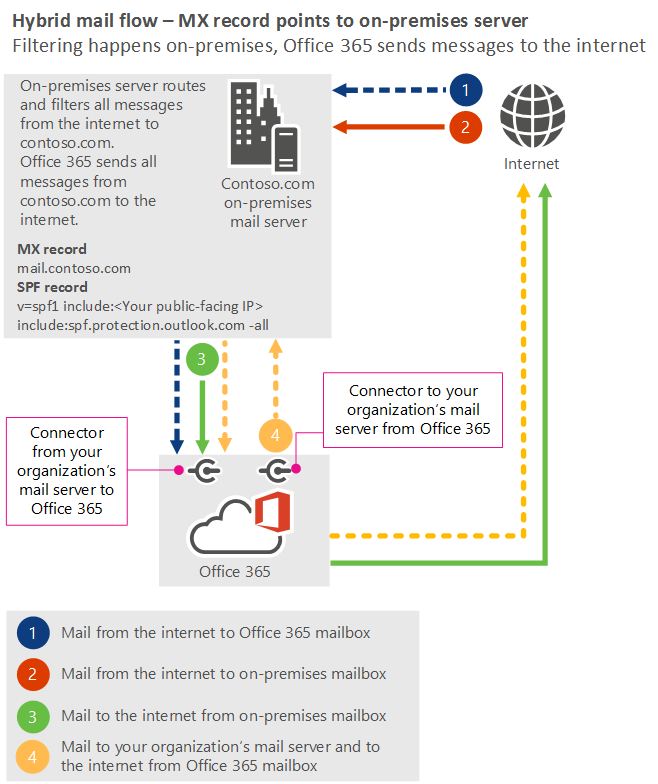

In diesem Szenario sieht der Nachrichtenfluss in Ihrer Organisation aus wie im folgenden Diagramm dargestellt.

Bewährte Methoden

Verwenden Sie die folgenden bewährten Methoden, wenn der MX-Eintrag für Ihre Domäne auf Ihre lokalen IP-Adresse verweisen muss:

Fügen Sie Ihre benutzerdefinierten Domänen in Microsoft 365 oder Office 365 hinzu. Befolgen Sie die Anweisungen unter Hinzufügen einer Domäne zu Microsoft 365, um nachzuweisen, dass Sie der Besitzer der Domänen sind.

Erstellen Sie Benutzerpostfächer in Exchange Online , oder verschieben Sie die Postfächer aller Benutzer nach Microsoft 365 oder Office 365.

Aktualisieren der DNS-Einträge für die Domänen, die Sie in Schritt 1 hinzugefügt haben. (Sie wissen nicht genau, wie diese Aufgabe ausgeführt wird? Befolgen Sie die Anweisungen auf dieser Seite.) Die folgenden DNS-Einträge steuern den Nachrichtenfluss:

MX-Eintrag: Der MX-Eintrag muss im folgenden Format auf Ihren lokalen Server verweisen: mail.<domainKey>.com

Wenn Ihre Domäne z. B. contoso.comist, muss der MX-Eintrag wie folgt aussehen: .mail.contoso.com.

SPF-Eintrag: Dieser Datensatz sollte Microsoft 365 oder Office 365 als gültigen Absender auflisten. Sie sollte auch alle IP-Adressen von Ihren lokalen Servern enthalten, die eine Verbindung mit EOP herstellen, sowie alle Drittanbieter, die E-Mails im Namen Ihrer Organisation senden. Wenn die internetseitige IP-Adresse Ihres E-Mail-Servers Ihrer Organisation beispielsweise 131.107.21.231 lautet, sollte der SPF-Eintrag für contoso.com wie folgt aussehen:

v=spf1 ip4:131.107.21.231 include:spf.protection.outlook.com -all

Verwenden Sie im EAC den Connector-Assistenten, um den E-Mail-Fluss mithilfe von Connectors in Microsoft 365 oder Office 365 für die folgenden Szenarien zu konfigurieren:

Senden von E-Mails von Microsoft 365 oder Office 365 an die E-Mail-Server Ihrer Organisation

Senden von E-Mails von Ihren lokalen Servern an Microsoft 365 oder Office 365

Erstellen Sie einen Connector zur Unterstützung des Szenarios "Senden von E-Mails von Ihren lokalen Servern an Microsoft 365 oder Office 365", wenn eines der folgenden Szenarien für Ihre Organisation zutrifft:

Ihre Organisation ist im Auftrag Ihres Kunden zum Senden von E-Mails autorisiert, Ihrer Organisation gehört die Domäne jedoch nicht. So ist beispielsweise contoso.com autorisiert, E-Mails über fabrikam.com zu senden, die nicht zu contoso.com gehört.

Ihre Organisation leitet Nichtübermittlungsberichte (Non-Delivery Reports, NDRs) über Microsoft 365 oder Office 365 an das Internet weiter.

Der MX-Eintrag für Ihre Domäne contoso.com verweist auf Ihren lokalen Server, und Benutzer in Ihrer Organisation leiten Nachrichten automatisch an E-Mail-Adressen außerhalb Ihrer Organisation weiter. Beispielsweise ist die kate@contoso.com Weiterleitung aktiviert, und alle Nachrichten werden an kate@tailspintoys.comgesendet. Wenn john@fabrikam.com eine Nachricht an kate@contoso.comgesendet wird, bis die Nachricht bei Microsoft 365 oder Office 365 eingeht, wird die Absenderdomäne fabrikam.com, und die Empfängerdomäne wird tailspin.com. Die Absenderdomäne und die Empfängerdomäne gehören nicht zu Ihrer Organisation.

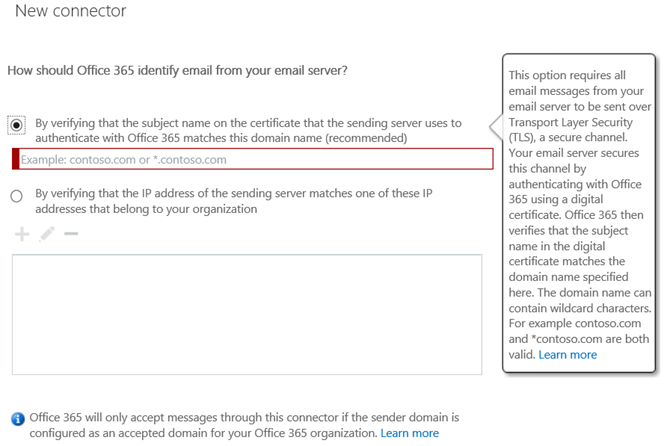

Um den Connector zu erstellen, wählen Sie die erste Option im Assistenten zum Erstellen des Connectors auf dem Bildschirm Wie sollte Microsoft 365 oder Office 365 E-Mails für Ihren E-Mail-Server identifizieren aus, wie in den beiden folgenden Screenshots gezeigt, für Neues EAC bzw. klassisches EAC.

Mit dieser Option kann Microsoft 365 oder Office 365 Ihren E-Mail-Server mithilfe des Zertifikats identifizieren. In diesem Szenario enthält der allgemeine Name des Zertifikats oder der alternative Antragstellername die Domäne, die zu Ihrer Organisation gehört. Weitere Informationen finden Sie unter Identifying email from your email server. Details zur Connectorkonfiguration finden Sie unter Teil 2: Konfigurieren von E-Mails für den Nachrichtenfluss von Ihrem E-Mail-Server zu Microsoft 365 oder Office 365.

- Einrichten von Connectors für den sicheren Nachrichtenfluss mit einer Partnerorganisation , um sicherzustellen, dass Nachrichten an die lokalen Server Ihrer Organisation über MX gesendet werden.

Siehe auch

Verwalten aller Postfächer und des Nachrichtenflusses mit Microsoft 365 oder Office 365

Problembehandlung für den Office Microsoft 365- oder 365-E-Mail-Fluss

Testen des E-Mail-Flusses durch Überprüfen Ihrer Microsoft 365- oder Office 365-Connectors