Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Der Verfügbarkeitsschlüssel ist ein Stammschlüssel, der automatisch generiert wird, wenn Sie eine Datenverschlüsselungsrichtlinie (Data Encryption Policy, DEP) erstellen. Microsoft 365 speichert und schützt diesen Schlüssel. Im Gegensatz zu den Schlüsseln, die Sie in Azure Key Vault verwalten, können Sie nicht direkt darauf zugreifen. Nur Microsoft 365-Dienstcode kann es programmgesteuert verwenden.

Ihr Hauptzweck ist die Wiederherstellung nach einem unerwarteten Verlust Ihrer Stammschlüssel. Wenn Sie die Kontrolle über Ihre Schlüssel verlieren, wenden Sie sich an Microsoft-Support, um Daten mithilfe des Verfügbarkeitsschlüssels wiederherzustellen und zu einem neuen DEP zu migrieren.

Der Verfügbarkeitsschlüssel unterscheidet sich von Azure Key Vault Schlüsseln auf drei Arten:

- Wiederherstellung: Stellt eine Break-Glass-Option bereit, wenn beide Azure Key Vault Schlüssel verloren gehen

- Defense in Depth: Logische Trennung von Steuerung und Speicher verhindert totalen Verlust durch einen einzelnen Ausfall

- Hochverfügbarkeit: Unterstützt temporäre Azure Key Vault Ausfälle für Exchange/Multiworkloads (SharePoint/OneDrive verwendet sie nur bei expliziten Wiederherstellungsanforderungen)

Sie haben die alleinige Autorität, den Verfügbarkeitsschlüssel zu deaktivieren oder zu zerstören, wenn Sie den Dienst verlassen. Weitere Informationen finden Sie im Microsoft Trust Center.

Verwendungen des Verfügbarkeitsschlüssels

Der Verfügbarkeitsschlüssel unterstützt die Wiederherstellung, wenn ein Angreifer die Kontrolle über Ihren Schlüsseltresor erlangt oder ein Fehlmanagement zum Verlust von Schlüsseln führt. Alle Dienste teilen sich die folgenden Verhaltensweisen:

- Wiederherstellung: Entschlüsselt Daten, damit Sie mit einem neuen DEP erneut verschlüsseln können

- Nur programmgesteuert: Kein direkter Administratorzugriff; nur Dienstcode kann es verwenden

- Kein Ersatz: Ihre beiden Kundenschlüssel bleiben die primären Verschlüsselungswurzeln

Dienstspezifisches Verhalten:

Zusätzlich zur Unterstützung der Wiederherstellung stellt der Verfügbarkeitsschlüssel den kontinuierlichen Zugriff bei kurzen Azure Key Vault Ausfällen für Hintergrundvorgänge wie Antischadsoftwarescans, eDiscovery, DLP, Postfachmigrationen und Indizierung sicher.

Fallbacklogik: Wenn unwrap mit einem Kundenschlüssel fehlschlägt, versucht der Dienst den zweiten. Wenn beide Fehler mit Systemfehlern auftreten, wird auf den Verfügbarkeitsschlüssel zurückfallen. Fehler vom Typ "Zugriff verweigert" lösen kein Fallback für Benutzeraktionen aus.

Sicherheit des Verfügbarkeitsschlüssels

Microsoft schützt Verfügbarkeitsschlüssel in zugriffsgesteuerten internen Geheimnisspeichern. Kunden können nicht direkt auf den Verfügbarkeitsschlüssel zugreifen. Sie können nur Rollenschlüssel verwenden, die Sie in Azure Key Vault verwalten. Alle Vorgänge erfolgen über automatisierten Dienstcode. Weitere Informationen finden Sie unter Rollen oder Rotieren eines Kundenschlüssels oder eines Verfügbarkeitsschlüssels.

Geheimnisspeicher für Verfügbarkeitsschlüssel

Verwaltungsvorgänge erfordern eine Rechteausweitung über lockbox mit Begründung, Vorgesetztergenehmigung und automatischer zeitgebundener Sperrung.

| Arbeitslast | Speicherort |

|---|---|

| Exchange und Multiworkload | Exchange Active Directory-Geheimnisspeicher in mandantenspezifischen Containern |

| SharePoint und OneDrive | Interner Geheimnisspeicher mit SQL-Datenbank Back-End; Schlüssel, die mit AES-256/HMAC- und RSA-2048-Zertifikaten umschlossen sind |

Defense-in-Depth

Microsoft verwendet defense-in-depth zum Schutz von Verfügbarkeitsschlüsseln:

- Anwendungsisolation: Nur Microsoft 365-Dienstcode kann Schlüssel für die Ver-/Entschlüsselung verwenden.

- Logische Trennung: Kundenschlüssel, Verfügbarkeitsschlüssel und Kundendaten werden an isolierten Standorten gespeichert.

- Zugriffssteuerungen: Techniker haben keinen direkten Zugriff auf Geheimnisspeicher (siehe Verwaltungszugriffssteuerungen).

- Technische Steuerelemente: Blockieren der interaktiven Anmeldung bei privilegierten Dienstkonten

- Überwachung: Kontinuierliche Angriffserkennung, zentrale Protokollierung und Warnungen bei nicht autorisierten Zugriffsversuchen oder Baselineabweichungen

Verwenden des Verfügbarkeitsschlüssels zur Wiederherstellung nach Schlüsselverlust

Wenn Sie die Kontrolle über Ihre Kundenschlüssel verlieren, können Sie mit dem Verfügbarkeitsschlüssel betroffene Daten entschlüsseln und unter einem neuen DEP mit neuen Kundenschlüsseln erneut verschlüsseln.

- Erstellen Sie zwei neue Kundenschlüssel in separaten Azure Abonnements.

- Erstellen Sie einen neuen DEP (Exchange oder Multiworkload).

- Weisen Sie den DEP betroffenen Postfächern oder Mandanten zu.

- Erneute Verschlüsselung im Hintergrund zulassen (bis zu 72 Stunden). Der Verfügbarkeitsschlüssel schützt Daten während des Übergangs.

Verwendung des Verfügbarkeitsschlüssels

Wenn Sie einen DEP erstellen, generiert Microsoft 365 einen DEP-Schlüssel, der dreimal verschlüsselt ist: einmal mit jedem Kundenschlüssel und einmal mit dem Verfügbarkeitsschlüssel. Es werden nur verschlüsselte Versionen gespeichert.

Entschlüsselungsfluss:

- Entschlüsseln Sie den DEP-Schlüssel mithilfe eines Kundenschlüssels.

- Verwenden Sie den DEP-Schlüssel, um den Postfach-/Workloadschlüssel zu entschlüsseln.

- Verwenden Sie diesen Schlüssel, um die Daten zu entschlüsseln und darauf zuzugreifen.

Trigger für Verfügbarkeitsschlüssel

Wenn Microsoft 365 einen DEP-Schlüssel benötigt:

- Liest die DEP, um beide Kundenschlüssel zu identifizieren.

- Wählt zufällig einen Schlüssel aus und fordert Azure Key Vault an, den DEP-Schlüssel zu entpacken.

- Wenn dies fehlschlägt, versucht es mit dem alternativen Schlüssel.

- Wenn beide Fehler auftreten, wertet den Fehlertyp aus:

- Systemfehler (Key Vault nicht verfügbar, Timeouts, Netzwerkfehler): Greift auf den Verfügbarkeitsschlüssel zurück.

- Zugriff verweigert (Schlüssel gelöscht, Berechtigungen entfernt): Die Benutzeranforderung schlägt mit einem Fehler fehl (kein Fallback).

Wichtig

Interne Vorgänge (Postfachverschiebungen, Indizierung, Virenschutz, eDiscovery, DLP) können weiterhin auf den Verfügbarkeitsschlüssel zurückgreifen, wenn beide Kundenschlüssel unabhängig vom Fehlertyp nicht erreichbar sind, bis Sie den Verfügbarkeitsschlüssel löschen.

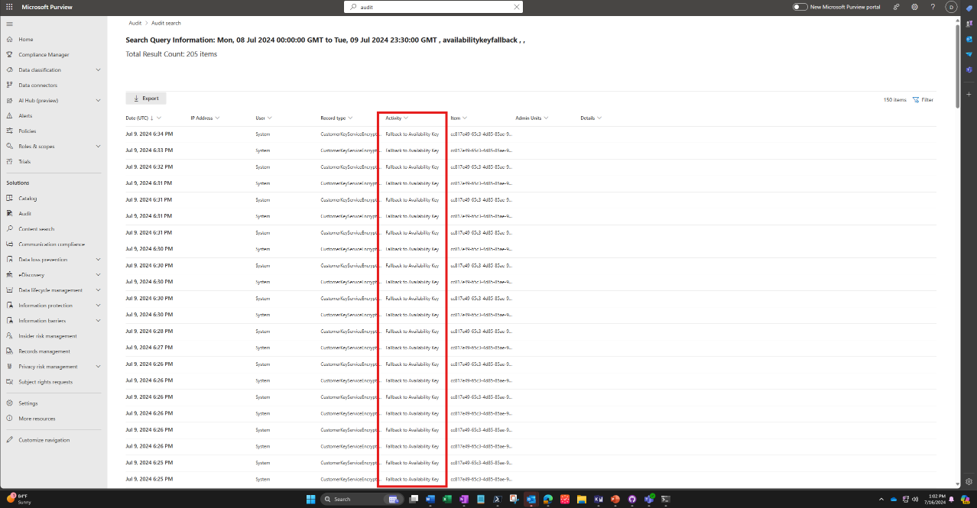

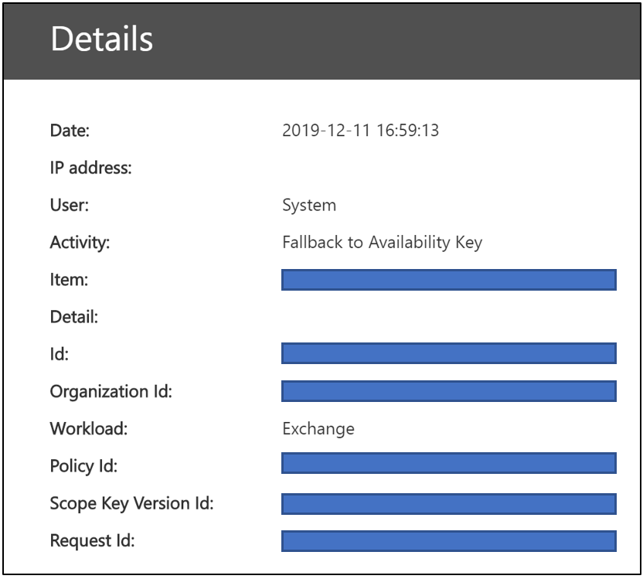

Überwachungsprotokolle und der Verfügbarkeitsschlüssel

Die automatisierte Hintergrundverarbeitung generiert keine vom Kunden sichtbaren Protokolle. Wenn der Verfügbarkeitsschlüssel verwendet wird, erstellen Fallbackereignisse einheitliche Überwachungsprotokolleinträge im Microsoft Purview-Portal:

- Datensatztyp: CustomerKeyServiceEncryption

- Aktivität: Fallback auf Verfügbarkeitsschlüssel

-

Workloadfeld:

ExchangeoderM365DataAtRestEncryption

Die Felder umfassen Datum, Uhrzeit, organization-ID, DEP-ID, Richtlinien-ID und Anforderungs-ID (Schemadetails).

Hinweis

Die Verwendung des SharePoint-Verfügbarkeitsschlüssels wird erst protokolliert, wenn der Kunde die Lockbox-Genehmigung erteilt.

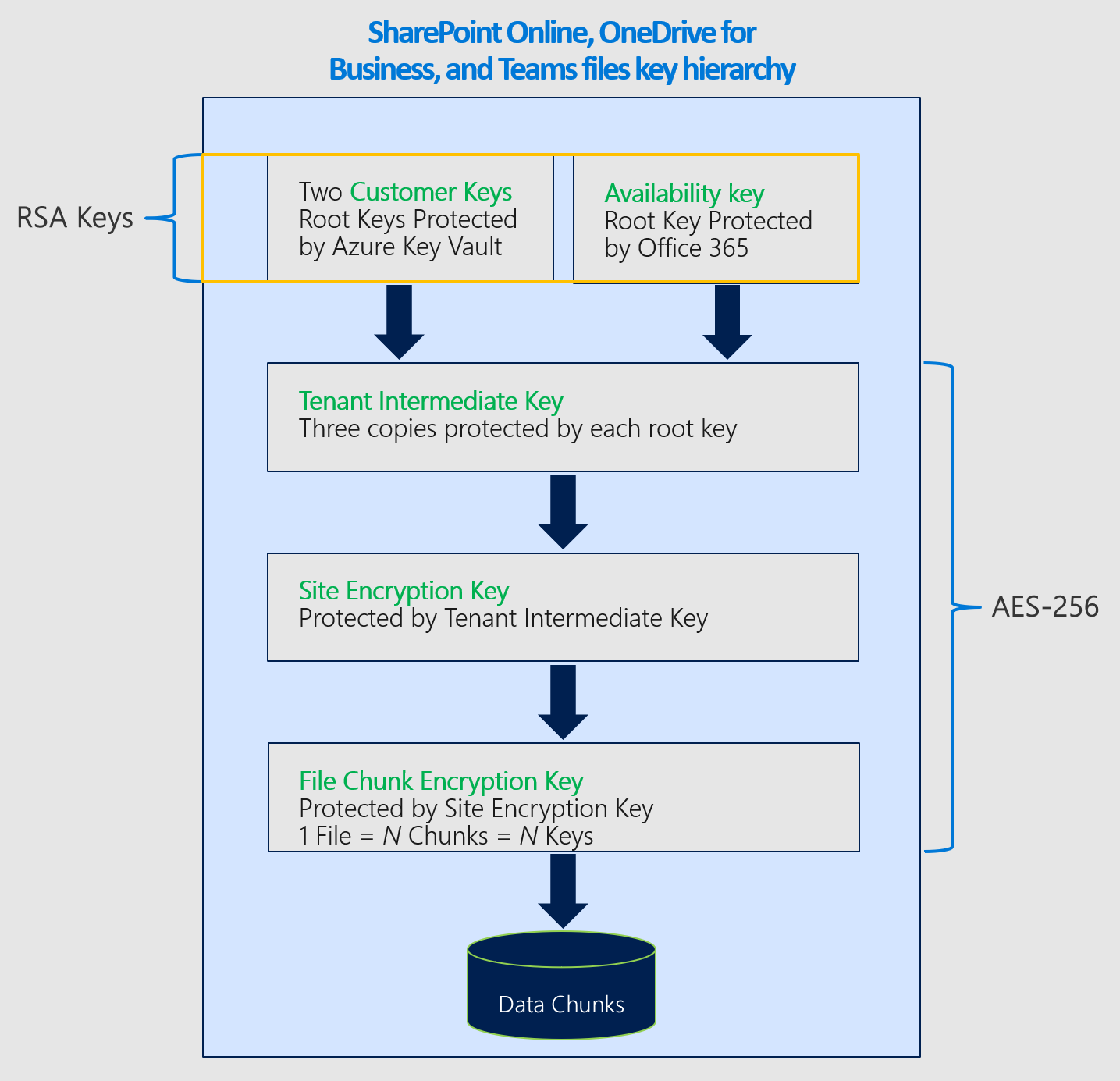

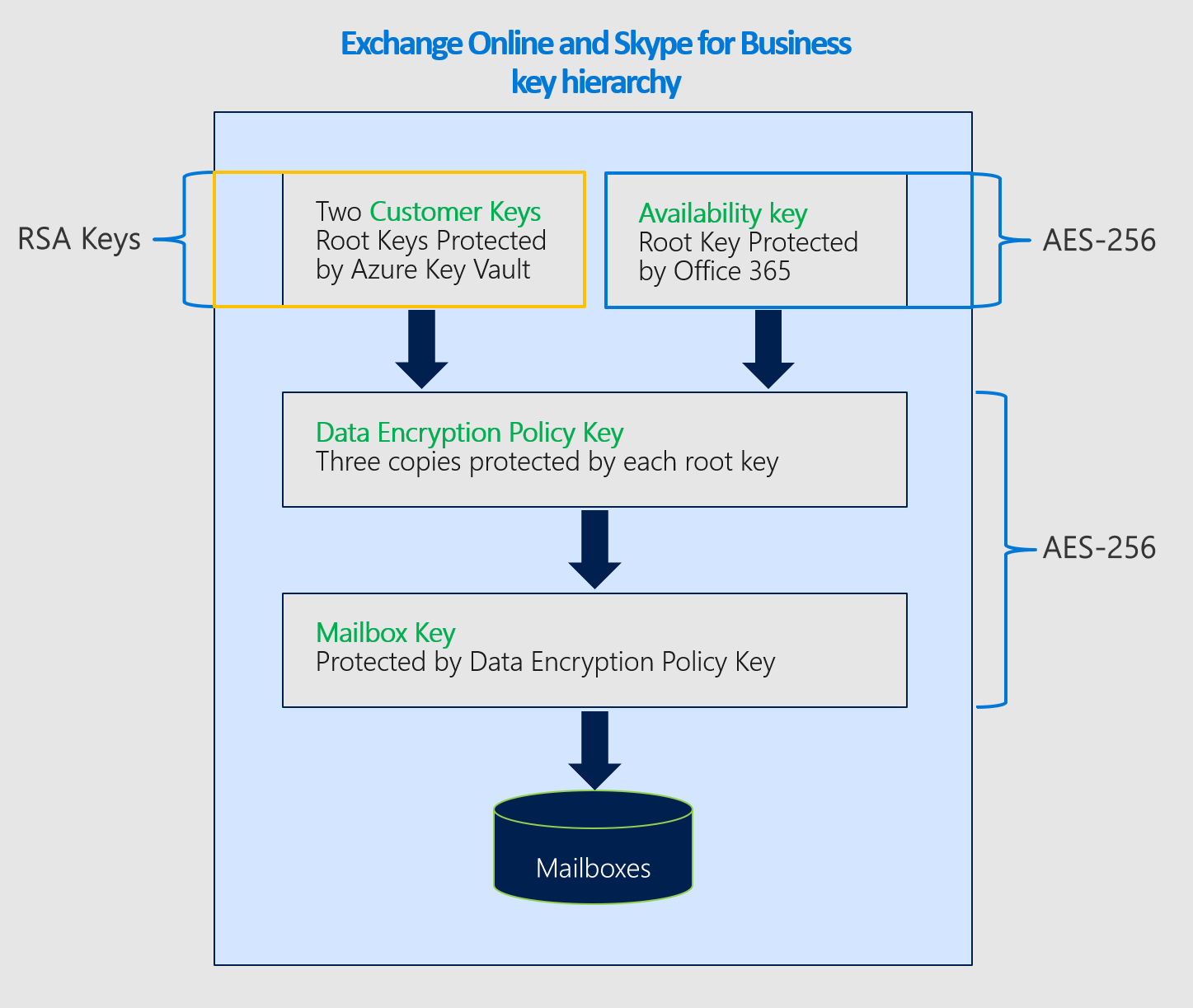

Verfügbarkeitsschlüssel in der Kundenschlüsselhierarchie

Der Verfügbarkeitsschlüssel umschließt die Ebene der Darunter liegenden Schlüssel in der Verschlüsselungshierarchie. Algorithmen nach Dienst:

| Dienst | Algorithmus |

|---|---|

| Exchange und Multiworkload | AES-256 |

| SharePoint und OneDrive | RSA-2048 |

Verschlüsselungsverfahren für Exchange

Verschlüsselungsverfahren für SharePoint