Bereitstellen von Big Data-Cluster für SQL Server im Active Directory-Modus: Voraussetzungen

Gilt für: SQL Server 2019 (15.x)

In diesem Dokument wird erläutert, wie Sie die Bereitstellung eines SQL Server-Big Data-Clusters im Active Directory-Authentifizierungsmodus vorbereiten. Der Cluster verwendet eine vorhandene AD-Domäne für die Authentifizierung.

Wichtig

Das Microsoft SQL Server 2019-Big Data-Cluster-Add-On wird eingestellt. Der Support für SQL Server 2019-Big Data-Clusters endet am 28. Februar 2025. Alle vorhandenen Benutzer*innen von SQL Server 2019 mit Software Assurance werden auf der Plattform vollständig unterstützt, und die Software wird bis zu diesem Zeitpunkt weiterhin über kumulative SQL Server-Updates verwaltet. Weitere Informationen finden Sie im Ankündigungsblogbeitrag und unter Big Data-Optionen auf der Microsoft SQL Server-Plattform.

Hinweis

Vor dem Release von SQL Server 2019 CU5 gab es eine Einschränkung für Big Data-Cluster, durch die nur ein Cluster für eine Active Directory-Domäne bereitgestellt werden konnte. Diese Einschränkung wurde mit dem CU5-Release entfernt. Weitere Informationen zu den neuen Funktionen finden Sie unter Konzept: Bereitstellen von Big Data-Cluster für SQL Server im Active Directory-Modus. Die in diesem Artikel gezeigten Beispiele sind an beide Bereitstellungsszenarios angepasst.

Hintergrund

Um die Active Directory-Authentifizierung (AD) zu aktivieren, erstellt der Big Data-Cluster automatisch die Benutzer, Gruppen, Computerkonten und Dienstprinzipalnamen, die von den verschiedenen Diensten im Cluster benötigt werden. Um eine gewisse Eigenständigkeit dieser Konten sowie bereichsbezogene Berechtigungen zu ermöglichen, empfiehlt es sich, vor der Clusterbereitstellung eine Organisationseinheit (OE) erstellen. Alle AD-Objekte im Zusammenhang mit Big Data-Clustern werden während der Bereitstellung erstellt.

Voraussetzungen

Organisationseinheit (OE)

Eine Organisationseinheit (OE) ist eine Unterteilung innerhalb einer Active Directory-Instanz, in der Benutzer, Gruppen und sogar andere Organisationseinheiten platziert werden. Große Organisationseinheiten können verwendet werden, um die funktionale Struktur oder Geschäftsstruktur einer Organisation widerzuspiegeln. In diesem Artikel wird eine Organisationseinheit namens bdc als Beispiel erstellt.

Hinweis

Die Organisationseinheit (OE) stellt Verwaltungsgrenzen dar und ermöglicht es Kunden, den Gültigkeitsbereich von Datenadministratoren zu steuern.

Sie können OE-Entwurfsprinzipien befolgen, um die für Sie am besten geeignete Struktur bei der Arbeit mit Organisationseinheiten in Ihrer Organisation zu ermitteln.

AD-Konto für das Domänendienstkonto des Big Data-Clusters

Zum automatischen Erstellen aller erforderlichen Objekte in Active Directory benötigt der Big Data-Cluster ein AD-Konto, das über bestimmte Berechtigungen zum Erstellen von Benutzern, Gruppen und Computerkonten in der angegebenen Organisationseinheit (OE) verfügt. In diesem Artikel wird erläutert, wie die Berechtigungen dieses AD-Kontos konfiguriert werden. Wir verwenden einen AD-Konto namens bdcDSA als Beispiel in diesem Artikel.

Automatisch generierte Active Directory-Objekte

Die Big Data-Cluster-Bereitstellung generiert automatisch Konten- und Gruppennamen. Jedes Konto repräsentiert einen Dienst und wird während der gesamten Lebensdauer des Big Data-Clusters von diesem verwaltet. Diese Konten besitzen die Dienstprinzipalnamen (SPNs), die für jeden Dienst erforderlich sind. Eine vollständige Liste der automatisch generierten und vom Big Data-Cluster verwalteten AD-Konten, Gruppen und Dienste finden Sie unter Automatisch generierte Active Directory-Objekte.

Wichtig

Abhängig von der im Domänencontroller festgelegten Richtlinie zum Kennwortablauf, können die Kennwörter für diese Konten ablaufen. Es gibt keinen Mechanismus zum automatischen Rotieren von Anmeldeinformationen für alle Konten im Big Data-Cluster, sodass der Cluster nach dem Erreichen des Ablaufdatums nicht mehr funktionsfähig ist. Sie können azdata bdc rotate verwenden, um die Kennwörter automatisch generierter AD-Konten für den Big Data-Cluster zu rotieren. Weitere Informationen finden Sie unter azdata-bdc-rotate. Fügen Sie diesen Befehl zu Ihren Automatisierungsskripts oder Pipelines während des Sicherheitshärtungsvorgangs hinzu.

Erstellen von AD-Objekten

Führen Sie die folgenden Schritte aus, bevor Sie einen Big Data-Cluster anhand der AD-Integration bereitstellen:

- Erstellen Sie eine Organisationseinheit (OE) zum Speichern aller auf den Big Data-Cluster bezogenen AD-Objekte. Alternativ dazu können Sie auch bei der Bereitstellung eine vorhandene Organisationseinheit auswählen.

- Erstellen Sie ein AD-Konto für den Big Data-Cluster, oder verwenden Sie ein vorhandenes Konto, und weisen Sie diesem AD-Konto die richtigen Berechtigungen innerhalb der bereitgestellten Organisationseinheit (OE) zu.

Erstellen eines Benutzers in AD für das Domänendienstkonto des Big Data-Clusters

Der Big Data-Cluster benötigt ein Konto mit bestimmten Berechtigungen. Bevor Sie fortfahren, müssen Sie entweder über ein vorhandenes AD-Konto verfügen oder ein neues erstellen, das der Big Data-Cluster zum Einrichten der erforderlichen Objekte verwenden kann.

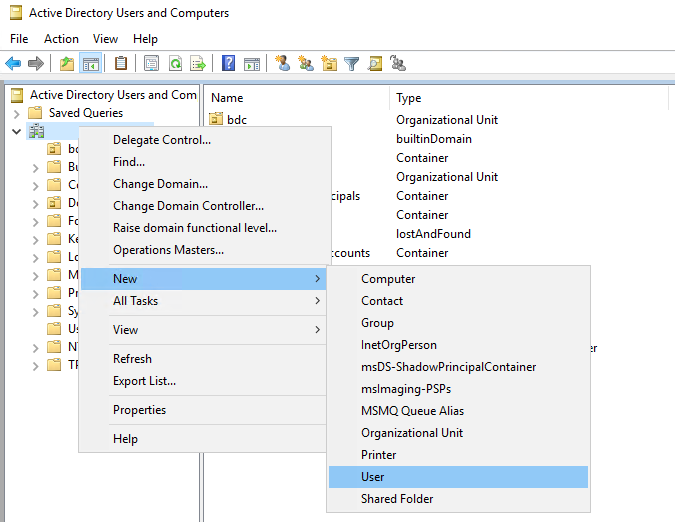

Um in AD einen neuen Benutzer zu erstellen, können Sie mit der rechten Maustaste auf die Domäne oder die OE klicken und Neu>Benutzer auswählen:

Dieser Benutzer wird im vorliegenden Artikel als Domänendienstkonto für den Big Data-Cluster oder als DSA (Domain Service Account, Domänendienstkonto) bezeichnet.

Erstellen einer Organisationseinheit

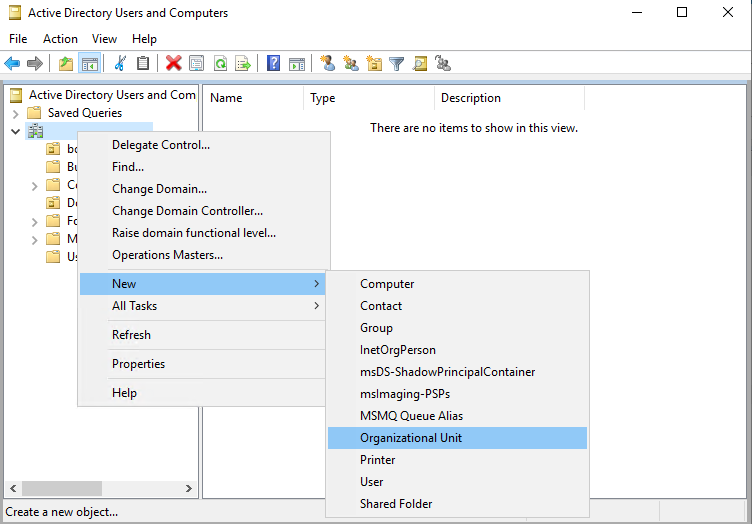

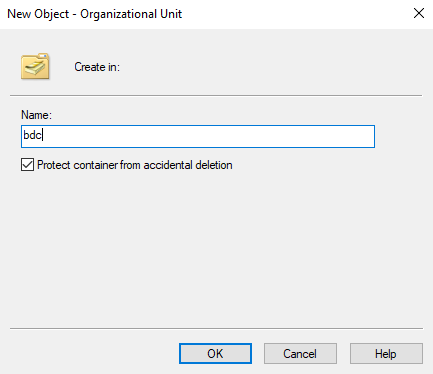

Öffnen Sie auf dem Domänencontroller Active Directory-Benutzer und -Computer. Klicken Sie im linken Bereich mit der rechten Maustaste auf das Verzeichnis, in dem Sie Ihre OE erstellen möchten. Klicken Sie dann auf Neu>Organisationseinheit, und folgen Sie den Anweisungen des Assistenten, um die OE zu erstellen. Alternativ können Sie eine OE mithilfe von PowerShell erstellen:

New-ADOrganizationalUnit -Name "<name>" -Path "<Distinguished name of the directory you wish to create the OU in>"

In den Beispielen in diesem Artikel wird bdc als Name der OE verwendet.

Festlegen von Berechtigungen für ein AD-Konto

Unabhängig davon, ob Sie einen neuen AD-Benutzer erstellt haben oder einen vorhandenen AD-Benutzer verwenden, benötigt der Benutzer bestimmte Berechtigungen. Dieses Konto ist das Benutzerkonto, das der Controller des Big Data-Clusters verwendet, um den Cluster in AD hinzuzufügen. Das DSA muss in der Lage sein, Benutzer, Gruppen und Computerkonten in der OE zu erstellen. In den folgenden Schritten heißt das Domänendienstkonto des Big Data-Clusters bdcDSA.

Wichtig

Sie können einen beliebigen Namen für das DSA verwenden, aber es wird davon abgeraten, den Kontonamen nach der Bereitstellung des Big Data-Clusters zu ändern.

Öffnen Sie auf dem Domänencontroller Active Directory-Benutzer und -Computer.

Navigieren Sie im linken Bereich zu Ihrer Domäne und dann zu der OE, die für

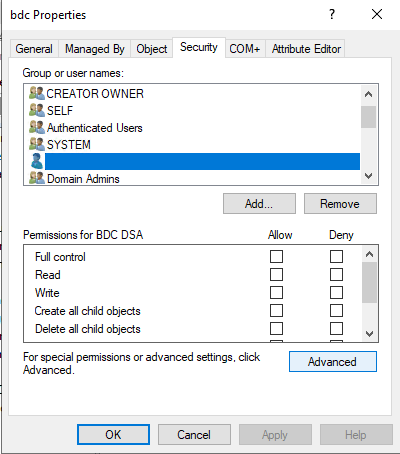

bdcverwendet wird.Klicken Sie mit der rechten Maustaste auf die OE, und wählen Sie Eigenschaften aus.

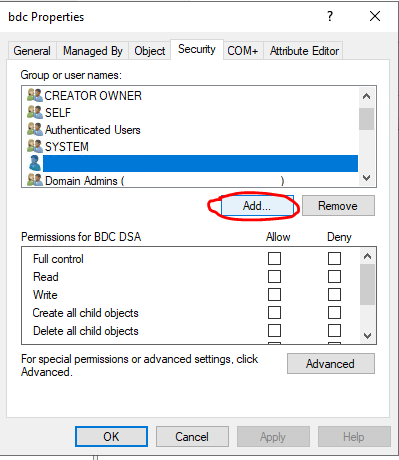

Wechseln Sie zur Registerkarte Sicherheit. Stellen Sie hierbei sicher, dass die Einstellung Erweiterte Funktionen aktiviert wurde, indem Sie mit der rechten Maustaste auf die OE klicken und dann Anzeigen auswählen.

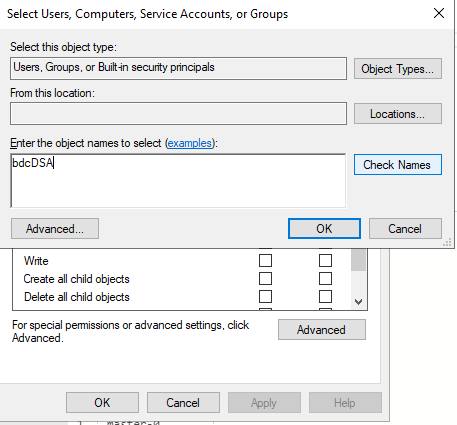

Klicken Sie auf Hinzufügen, und fügen Sie den Benutzer bdcDSA hinzu.

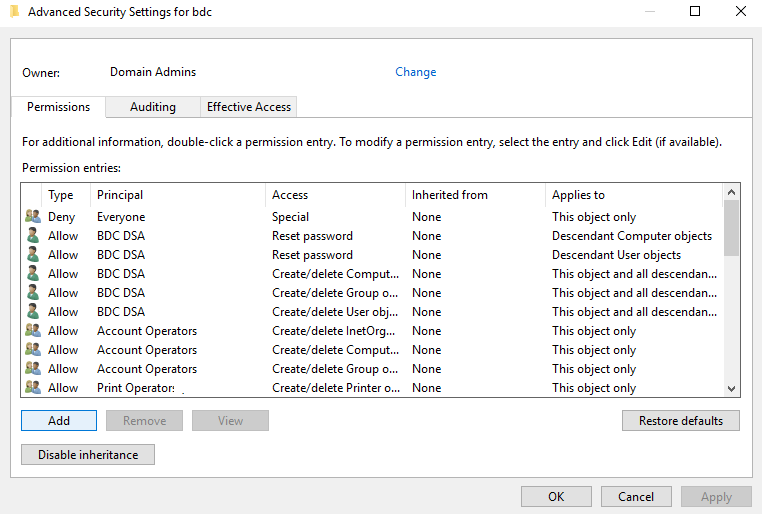

Wählen Sie den Benutzer bdcDSA aus, und löschen Sie alle Berechtigungen. Klicken Sie anschließend auf Erweitert.

Wählen Sie Hinzufügen aus.

Klicken Sie auf Prinzipal auswählen, fügen Sie bdcDSA ein, und klicken Sie auf OK.

Legen Sie den Typ auf Zulassen fest.

Legen Sie Anwenden auf auf Dieses und alle untergeordneten Objekte fest.

Scrollen Sie bis ganz nach unten, und klicken Sie auf Alle löschen.

Scrollen Sie zurück nach oben, und aktivieren Sie die folgenden Berechtigungen:

- Alle Eigenschaften lesen

- Alle Eigenschaften schreiben

- Computerobjekte erstellen

- Computerobjekte löschen

- Gruppenobjekte erstellen

- Gruppenobjekte löschen

- Benutzerobjekte erstellen

- Benutzerobjekte löschen

Klicken Sie auf OK.

Wählen Sie Hinzufügen aus.

Klicken Sie auf Prinzipal auswählen, fügen Sie bdcDSA ein, und klicken Sie auf OK.

Legen Sie den Typ auf Zulassen fest.

Legen Sie Anwenden auf auf Untergeordnete Computerobjekte fest.

Scrollen Sie bis ganz nach unten, und klicken Sie auf Alle löschen.

Scrollen Sie zurück nach oben, und wählen Sie Kennwort zurücksetzen aus.

Klicken Sie auf OK.

Wählen Sie Hinzufügen aus.

Klicken Sie auf Prinzipal auswählen, fügen Sie bdcDSA ein, und klicken Sie auf OK.

Legen Sie den Typ auf Zulassen fest.

Legen Sie Anwenden auf auf Untergeordnete Benutzerobjekte fest.

Scrollen Sie bis ganz nach unten, und klicken Sie auf Alle löschen.

Scrollen Sie zurück nach oben, und wählen Sie Kennwort zurücksetzen aus.

Klicken Sie auf OK.

Klicken Sie zwei weitere Male auf OK, um die geöffneten Dialogfelder zu schließen.

Zugehöriger Inhalt

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für