Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: SQL Server 2022 (16.x) und höhere Versionen

Verknüpfte Server können jetzt mithilfe der Authentifizierung mit Microsoft Entra ID (vormals Azure Active Directory) konfiguriert werden und unterstützt drei Mechanismen für die Bereitstellung von Anmeldeinformationen:

- Kennwort

- Zugriffstoken

- Verwaltete Identität (SQL Server 2025 und höher)

In diesem Artikel werden die Kennwort- und Zugriffstokenauthentifizierung behandelt. Für SQL Server 2025 und höher können Sie auch die verwaltete Identitätsauthentifizierung für verknüpfte Server verwenden. Weitere Informationen finden Sie unter Konfigurieren der verwalteten Identität für verknüpfte Server.

In diesem Artikel wird angenommen, dass Sie über zwei SQL Server-Instanzen (S1 und S2) verfügen. Beide wurden so konfiguriert, dass sie die Microsoft Entra-Authentifizierung unterstützen und dem SSL/TLS-Zertifikat der jeweils anderen Instanz vertrauen. Die Beispiele in diesem Artikel werden auf dem Server S1 ausgeführt, um einen verknüpften Server mit Server S2 zu erstellen.

Voraussetzungen

- Vollständig funktionsfähige Microsoft Entra-Authentifizierung für SQL Server. Weitere Informationen finden Sie unter Microsoft Entra-Authentifizierung für SQL Server und Tutorial: Einrichten der Microsoft Entra-Authentifizierung für SQL Server.

- SQL Server Management Studio (SSMS), Version 18.0 oder höher

Hinweis

Der Antragstellername des von S2 verwendeten SSL/TLS-Zertifikats muss mit dem im provstr-Attribut angegebenen Servernamen übereinstimmen. Dies sollte entweder der vollqualifizierte Domänenname (FQDN) oder der Hostname von S2 sein.

Verbindungsserverkonfigurationen für die Microsoft Entra-Authentifizierung

Wir erläutern die Konfiguration von Verbindungsservern mithilfe der Kennwortauthentifizierung und unter Verwendung eines Azure-Anwendungsgeheimnisses oder Zugriffstokens.

Konfiguration von Verbindungsservern mithilfe der Kennwortauthentifizierung

Hinweis

Während Microsoft Entra-ID der neue Name für Azure Active Directory (Azure AD) ist, bleibt Azure AD in einigen fest kodierten Elementen wie Benutzeroberfläche-Feldern, Verbindungsanbietern, Fehlercodes und Cmdlets erhalten, um Störungen in bestehenden Umgebungen zu vermeiden. In diesem Artikel sind die beiden Namen austauschbar.

Wenn Sie Authentication=ActiveDirectoryPassword bei der Kennwortauthentifizierung in der Anbieterzeichenfolge verwenden, wird dem Verbindungsserver signalisiert, dass die Kennwortauthentifizierung mit Microsoft Entra verwendet werden soll. Sie müssen eine Anmeldung für einen Verbindungsserver erstellen, um jede Anmeldung bei S1 einer Microsoft Entra-Anmeldung bei S2 zuzuordnen.

Verbinden Sie sich in SSMS mit

S1, und erweitern Sie im Fenster Objekt-Explorer die Option Serverobjekte.Klicken Sie mit der rechten Maustaste auf Verbindungsserver, und wählen Sie Neuer Verbindungsserver aus.

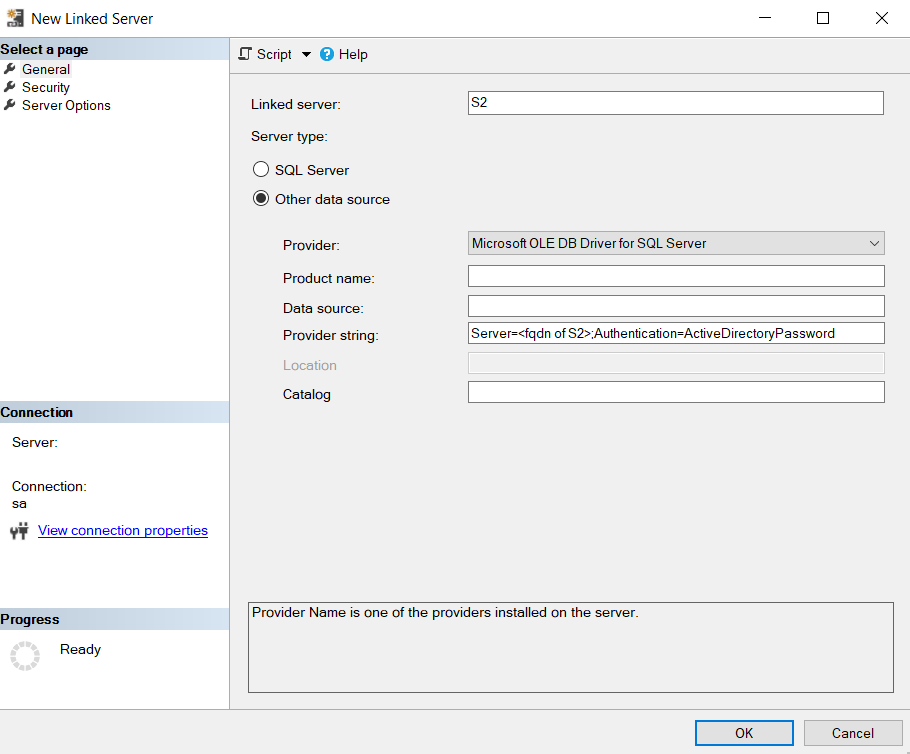

Füllen Sie die Informationen zum Verbindungsserver aus:

-

Verbindungsserver:

S2. Alternativ können Sie den Namen Ihres Verbindungsservers verwenden. -

Servertyp:

Other data source -

Anbieter:

Microsoft OLE DB Driver for SQL Server - Produktname: Leer lassen

- Datenquelle: Leer lassen

-

Anbieterzeichenfolge:

Server=<fqdn of S2>;Authentication=ActiveDirectoryPassword - Katalog: Leer lassen

-

Verbindungsserver:

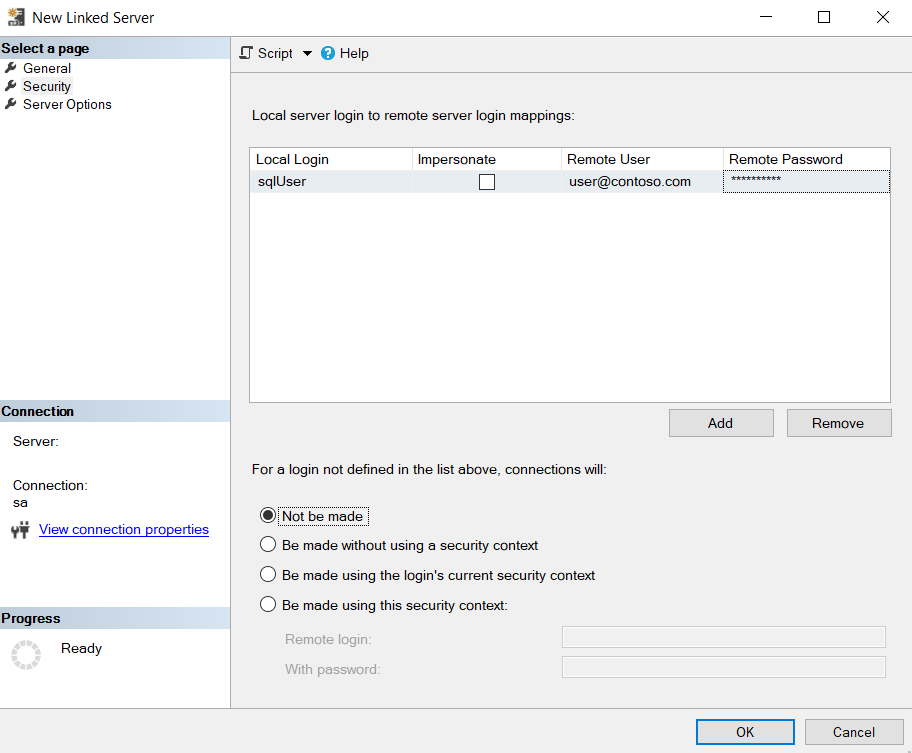

Wählen Sie die Registerkarte Sicherheit .

Wählen Sie Hinzufügen.

-

Lokale Anmeldung: Geben Sie den Anmeldenamen an, der zum Herstellen einer Verbindung mit

S1verwendet wird. - Identität wechseln: Nicht aktivieren

-

Remotebenutzer: Benutzername des Microsoft Entra-Benutzers, der zum Verbinden mit S2 (im Format von

user@contoso.com) verwendet wird - Remotekennwort: Kennwort des Microsoft Entra-Benutzers.

-

Für eine Anmeldung, die nicht in der oben angezeigten Liste definiert ist, werden Verbindungen:

Not be made

-

Lokale Anmeldung: Geben Sie den Anmeldenamen an, der zum Herstellen einer Verbindung mit

Wählen Sie OK aus.

Konfiguration von Verbindungsservern mithilfe der Zugriffstokenauthentifizierung

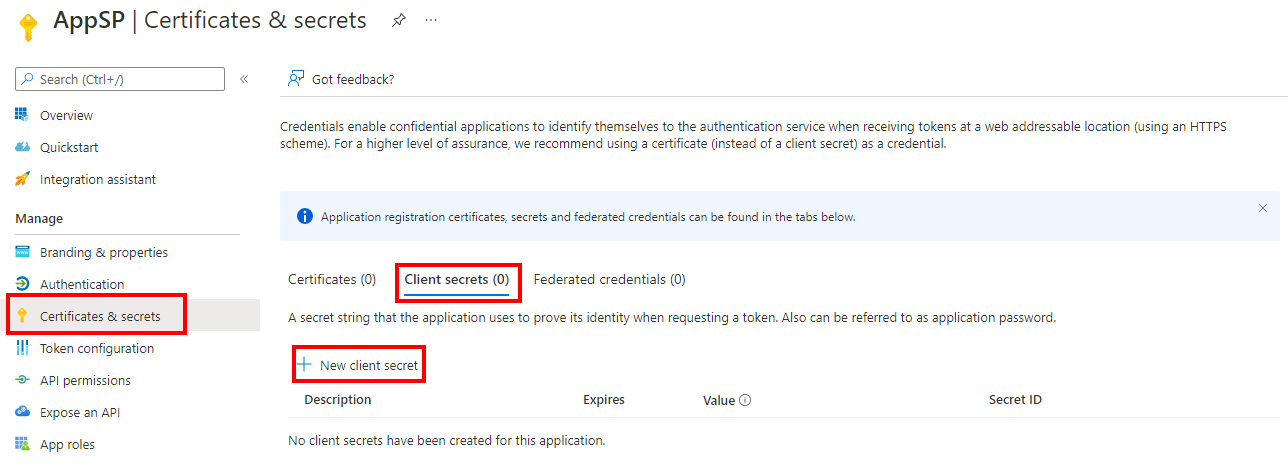

Bei der Zugriffstokenauthentifizierung wird der Verbindungsserver mit AccessToken=%s in der Anbieterzeichenfolge erstellt. Eine Anmeldung für einen Verbindungsserver wird erstellt, damit jede Anmeldung bei S1 einer Microsoft Entra-Anwendung zugeordnet werden kann, der Anmeldeberechtigungen für S2 erteilt wurden. Der Anwendung muss ein Geheimnis zugewiesen sein, das von S1 zum Generieren des Zugriffstokens verwendet wird. Ein Geheimnis kann erstellt werden, indem Sie zum Azure-Portal>Microsoft Entra ID>App-Registrierungen>YourApplication>Zertifikate & Geheimnisse>Neuer geheimer Clientschlüssel navigieren.

Verbinden Sie sich in SSMS mit

S1, und erweitern Sie im Fenster Objekt-Explorer die Option Serverobjekte.Klicken Sie mit der rechten Maustaste auf Verbindungsserver, und wählen Sie Neuer Verbindungsserver aus.

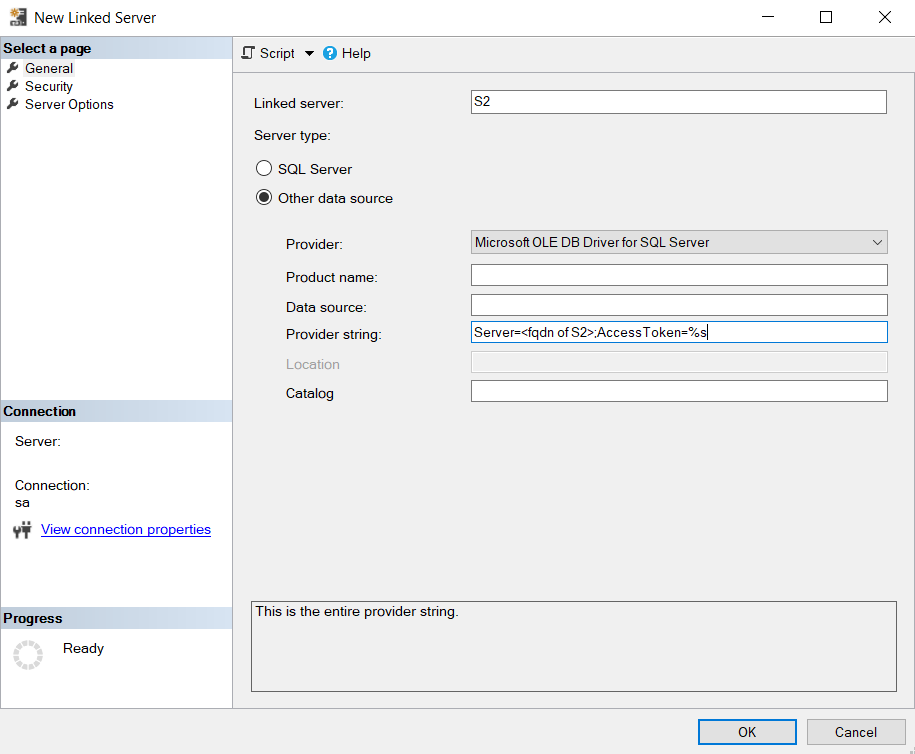

Füllen Sie die Informationen zum Verbindungsserver aus:

-

Verbindungsserver:

S2. Alternativ können Sie den Namen Ihres Verbindungsservers verwenden. -

Servertyp:

Other data source -

Anbieter:

Microsoft OLE DB Driver for SQL Server - Produktname: Leer lassen

- Datenquelle: Leer lassen

-

Anbieterzeichenfolge:

Server=<fqdn of S2>;AccessToken=%s - Katalog: Leer lassen

-

Verbindungsserver:

Wählen Sie die Registerkarte Sicherheit .

Wählen Sie Hinzufügen.

-

Lokale Anmeldung: Geben Sie den Anmeldenamen an, der zum Herstellen einer Verbindung mit

S1verwendet wird. - Identität wechseln: Nicht aktivieren

- Remotebenutzer: Client-ID der Microsoft Entra-Anwendung, die zum Herstellen einer Verbindung mit S2 verwendet wird Sie können die Anwendungs-ID (Client-ID) im Menü Übersicht der Microsoft Entra-Anwendung finden.

- Remotekennwort: Geheimnis-ID, die bei der Erstellung eines neuen geheimen Clientschlüssels für die Anwendung ermittelt wurde

-

Für eine Anmeldung, die nicht in der oben angezeigten Liste definiert ist, werden Verbindungen:

Not be made

-

Lokale Anmeldung: Geben Sie den Anmeldenamen an, der zum Herstellen einer Verbindung mit

Wählen Sie OK aus.