Konfigurieren der Server-zu-Server-Authentifizierung von SharePoint Server zu SharePoint in Microsoft 365

GILT FÜR: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

Dieser Artikel ist Teil einer Roadmap der Verfahren zum Konfigurieren von SharePoint-Hybridlösungen. Stellen Sie sicher, dass Sie einer Roadmap folgen, wenn Sie die Verfahren in diesem Artikel durcharbeiten.

Hinweis

Es wird empfohlen, den SharePoint-Hybridkonfigurations-Assistenten zu verwenden, um die Server-zu-Server-Authentifizierung zwischen SharePoint Server und SharePoint in Microsoft 365 einzurichten. Wenn Sie den Hybridkonfigurations-Assistenten aus irgendeinem Grund nicht verwenden können, führen Sie die Schritte in diesem Artikel aus, um die Server-zu-Server-Authentifizierung zu aktivieren.

Konfigurieren der Server-zu-Server-Authentifizierung

Dieser Artikel bietet Hilfestellung für den Prozess der Bereitstellung einer SharePoint-Hybridumgebung, der SharePoint Server und SharePoint in Microsoft 365 integriert.

Tipp

Um ein möglichst genaues Ergebnis zu erzielen, führen Sie die Prozeduren in der Reihenfolge aus, in der sie in diesem Artikel aufgeführt sind.

Überprüfen der Webanwendungseinstellungen

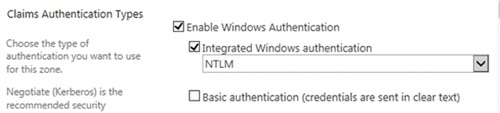

Bei einer SharePoint-Hybridbereitstellung können unidirektionale Benutzer Anforderungen an SharePoint in Microsoft 365 von jeder SharePoint Server-Webanwendung senden, die zur Verwendung der integrierten Windows-Authentifizierung mit NTLM konfiguriert ist.

Sie müssen beispielsweise sicherstellen, dass lokale Suchcenterwebsites, die Sie in Ihrer Lösung einsetzen möchten, für die mit NTML integrierte Windows-Authentifizierung konfiguriert sind. Ist das nicht der Fall, müssen Sie die Webanwendung entweder für die Verwendung der Windows-Authentifizierung mit NTLM konfigurieren oder eine Suchcenterwebsite für eine Webanwendung verwenden, die diese Anforderung erfüllt. Sie müssen auch sicherstellen, dass die Benutzer, die erwarten, dass Suchergebnisse von SharePoint in Microsoft 365 zurückgegeben werden, Verbundbenutzer sind.

So prüfen Sie, ob eine Webanwendung die Anforderung erfüllt.

Vergewissern Sie sich, dass das Benutzerkonto, unter dem dieses Verfahren ausgeführt wird, Mitglied der SharePoint-Gruppe "Farmadministratoren" ist.

Wählen Sie in der Zentraladministration Anwendungsverwaltung und dann Webanwendungen verwalten aus.

Wählen Sie in der Spalte Name die Webanwendung, die Sie überprüfen möchten, und dann auf dem Menüband die Option Authentifizierungsanbieter aus.

Wählen Sie im Dialogfeld Authentifizierungsanbieter in der Spalte Zone die Zone aus, der die Suchcenterwebsite zugeordnet ist.

Vergewissern Sie sich, dass im Dialogfeld Authentifizierung bearbeiten die integrierte Windows-Authentifizierung und NTML (wie in der folgenden Abbildung gezeigt) aktiviert sind.

Konfigurieren von OAuth über HTTP (falls erforderlich)

OAuth in SharePoint Server erfordert standardmäßig HTTPS. Wenn Sie Ihre primäre Webanwendung so konfiguriert haben, dass sie HTTP anstatt SSL verwendet, , müssen Sie OAuth über HTTP auf jedem Webserver in Ihrer SharePoint Server-Farm aktivieren.

Hinweis

Wenn Sie Ihre primäre Webanwendung für die Verwendung von SSL konfiguriert haben, ist dieser Schritt nicht erforderlich.

Um OAuth über HTTP zu aktivieren, führen Sie die folgenden Befehle als Farmadministratorkonto an der SharePoint 2016-Verwaltungsshell-Eingabeaufforderung auf jedem Webserver in Ihrer SharePoint Server-Farm aus:

$serviceConfig = Get-SPSecurityTokenServiceConfig

$serviceConfig.AllowOAuthOverHttp = $true

$serviceConfig.Update()

Wenn Sie OAuth über HTTP für einen Test aktiviert haben, Ihre Umgebung aber für die Verwendung von SSL konfigurieren möchten, können Sie OAuth über HTTP deaktivieren, indem Sie die folgenden Befehle als Farmadministratorkonto an der SharePoint 2016-Verwaltungsshell-Eingabeaufforderung auf jedem Webserver in Ihrer SharePoint Server-Farm ausführen:

$serviceConfig = Get-SPSecurityTokenServiceConfig

$serviceConfig.AllowOAuthOverHttp = $false

$serviceConfig.Update()

Konfigurieren der Server-zu-Server-Authentifizierung zwischen lokalem SharePoint-Server und SharePoint in Microsoft 365

Dieser Abschnitt hilft Ihnen bei der Server-zu-Server-Authentifizierung zwischen:

SharePoint Server

SharePoint in Microsoft 365

Microsoft Entra-ID

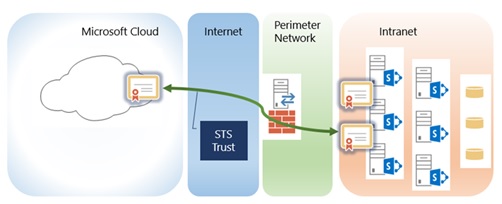

Wenn Sie die Server-zu-Server-Authentifizierung für Hybridumgebungen einrichten, erstellen Sie eine Vertrauensstellung zwischen Ihrer lokalen SharePoint-Farm und Ihrem SharePoint in Microsoft 365-Mandanten, der Microsoft Entra-ID als vertrauenswürdigen Tokensignaturdienst verwendet. Durch das Hinzufügen der erforderlichen PowerShell-Module und -Snap-Ins kann dieses Verfahren in einem einzigen PowerShell-Fenster auf einem lokalen SharePoint-Webserver erfolgen.

Tipp

[!TIPP] Es ist empfehlenswert, die Schritte, die Sie durchführen, die PowerShell-Cmdlets, die Sie ausführen und die Fehler, die möglicherweise auftreten, zu protokollieren. Sie sollten den gesamten Inhalt des PowerShell-Puffers erfassen, wenn Sie fertig sind und bevor Sie das Fenster schließen. Damit erhalten Sie einen Verlauf der Schritte, die Sie vorgenommen haben, und dies kann hilfreich sein, wenn Sie Fehler im Prozess beheben oder den Prozess anderen erklären müssen. Außerdem dient dies als Gedächtnisstütze, wenn die Einrichtung schrittweise erfolgt.

Hier eine allgemeine Ansicht der Verfahren, die Sie in diesem Abschnitt durchführen müssen:

Installieren von Onlinedienstverwaltungstools auf einem Webserver in Ihrer SharePoint Server-Farm.

Konfigurieren der Server-zu-Server-Authentifizierung:

Festlegen von Variablen für nachfolgende Schritte.

Laden Sie das integrierte SharePoint Server STS-Zertifikat in SharePoint in Microsoft 365 hoch.

Hinzufügen eines Dienstprinzipalnamens (Service Principal Name bzw. SPN) zu Azure.

Registrieren der Prinzipalobjekt-ID der SharePoint in Microsoft 365-Anwendung mit lokalem SharePoint Server.

Konfigurieren eines allgemeinen Authentifizierungsbereichs zwischen Ihrer lokalen SharePoint Server-Farm und SharePoint in Microsoft 365.

Konfigurieren Sie einen lokalen Microsoft Entra Anwendungsproxy.

Installieren von Online-Dienstverwaltungstools und konfigurieren des Windows PowerShell-Fensters

Für die weiteren Schritte müssen Sie diese Tools auf einem lokalen SharePoint Server-Webserver installieren:

Microsoft Graph PowerShell

SharePoint in Microsoft 365-Verwaltungsshell

Dies ist am einfachsten auf einem Webserver in Ihrer SharePoint-Farm möglich, da es einfacher ist , das Microsoft.SharePoint.PowerShell-Snap-In auf den Webservern zu laden als auf Servern, auf denen SharePoint Server nicht installiert ist.

Für die Authentifizierung bei SharePoint Server, SharePoint in Microsoft 365 und Microsoft Entra ID sind unterschiedliche Benutzerkonten erforderlich. Informationen zur Bestimmung des richtigen Kontos finden Sie unter Erforderliche Konten für die Konfiguration und das Testen der Hybridlösung.

Hinweis

Um die Schritte in diesem Abschnitt zu vereinfachen, öffnen wir ein PowerShell-Eingabeaufforderungsfenster auf einem SharePoint Server-Webserver und fügen die Module und Snap-Ins hinzu, mit denen Sie eine Verbindung mit SharePoint Server, SharePoint in Microsoft 365 und Microsoft Entra ID herstellen können. (Detaillierte Schritte dazu finden Sie weiter unten in diesem Artikel.) Wir lassen dieses Fenster dann geöffnet für die verbleibenden PowerShell-Schritte in diesem Artikel.

So installieren Sie die Online-Dienstverwaltungstools und konfigurieren das PowerShell-Fenster:

Installieren der neuesten Version von Microsoft Graph PowerShell

Installieren der SharePoint in Microsoft 365-Verwaltungsshell:

SharePoint in Microsoft 365-Verwaltungsshell (64-Bit-Version)

Weitere Informationen zur finden Sie unter Einführung in die SharePoint in Microsoft 365-Verwaltungsshell.

Öffnen Sie ein PowerShell-Fenster.

Um sicherzustellen, dass Sie den Puffer nicht vollständig füllen und keinen Teil Ihres Befehlsverlaufs verlieren, erhöhen Sie die Puffergröße des PowerShell-Fensters:

Wählen Sie die obere linke Ecke des PowerShell-Fensters und anschließend Eigenschaften aus.

Wählen Sie im PowerShell-Eigenschaftenfenster die Registerkarte Layout aus.

Legen Sie den Wert im Feld Höhe unterhalb von Bildschirmpuffergröße auf 9999 fest, und wählen Sie anschließend OK aus.

Mit diesem Schritt werden die Module, die Sie heruntergeladen haben, geladen, sodass Sie sie in Ihrer PowerShell-Sitzung verwenden können. Kopieren Sie die folgenden Befehle in Ihre PowerShell-Sitzung, und drücken Sie anschließend die Eingabetaste.

Add-PSSnapin Microsoft.SharePoint.PowerShell Import-Module Microsoft.PowerShell.Utility Import-Module Microsoft.GraphFalls Sie später einen der Konfigurationsschritte erneut ausführen müssen, verwenden Sie diese Befehle erneut, um die erforderlichen Module und Snap-Ins in PowerShell zu laden.

Geben Sie die folgenden Befehle ein, um sich über die PowerShell-Eingabeaufforderung bei SharePoint in Microsoft 365 anzumelden:

Connect-MgGraph -Scopes "Group.ReadWrite.All","RoleManagement.ReadWrite.Directory"Sie werden aufgefordert, sich anzumelden. Sie müssen sich mit einem globalen Microsoft 365-Administratorkonto anmelden. Sie können andere Möglichkeiten zum Herstellen einer Verbindung mit Microsoft Graph erkunden.

Lassen Sie das PowerShell-Fenster geöffnet, bis sie alle in diesem Artikel beschriebenen Schritte durchgeführt haben. Sie benötigen es für eine Reihe von Prozeduren in den folgenden Abschnitten.

Konfigurieren der Server-zu-Server-Authentifizierung (S2S-Authentifizierung)

Nachdem Sie nun die Tools installiert haben, mit denen Sie Microsoft Entra-ID und SharePoint in Microsoft 365 remote verwalten können, können Sie die Server-zu-Server-Authentifizierung einrichten.

Zu erstellende Variablen

In diesem Abschnitt werden die Variablen beschrieben, die Sie im folgenden Prozess erstellen. Diese Variablen enthalten wichtige Informationen, die noch in einer Reihe der verbleibenden Konfigurationsschritte verwendet werden.

| Variable | Kommentare |

|---|---|

| $spcn | Der Stammdomänenname Ihrer öffentlichen Domäne. Dieser Wert darf keine URL sein; er sollte nur der Domänennameohne Protokoll sein. Ein Beispiel ist "adventureworks.com". |

| $spsite | Die interne URL Ihrer lokalen primären Webanwendung, http://sharepoint oder https://sharepoint.adventureworks.com. Dies ist eine vollständige URL, die das richtige Protokoll (entweder http: oder https:// ) verwendet. Dies ist die interne URL der Webanwendung, die Sie für die Hybridfunktion verwenden: Ein Beispiel ist "http://sharepoint" oder " https://sharepoint.adventureworks.com". |

| $site | Das Objekt Ihrer lokalen primären Webanwendung. Der Befehl, mit dem diese Variable gefüllt wird, ruft das Objekt der Website, die Sie in der $spsite-Variablen angegeben haben, ab. Diese Variable wird automatisch gefüllt. |

| $spoappid | Die Anwendungsprinzipal-ID für SharePoint in Microsoft 365 lautet immer 00000003-0000-0ff1-ce00-0000000000000. Dieser generische Wert identifiziert SharePoint in Microsoft 365-Objekten in einer Microsoft 365-organization. |

| $spocontextID | Die Kontext-ID (ObjectID) Ihres SharePoint in Microsoft 365-Mandanten. Dieser Wert ist eine eindeutige GUID, die Ihren SharePoint in Microsoft 365-Mandanten identifiziert. Dieser Wert wird automatisch erfasst, sobald Sie den Befehl zum Festlegen der Variablen ausführen. |

| $metadataEndpoint | Die URL, die von Ihrem Microsoft Entra-ID-Proxy verwendet wird, um eine Verbindung mit Ihrem Microsoft Entra Mandanten herzustellen. Für diese Variable müssen Sie keinen Wert eingeben. |

Schritt 1: Festlegen von Variablen

Nachdem Sie die Variablen identifiziert haben, die Sie festlegen müssen, legen Sie die Werte anhand der folgenden Anweisungen fest. Indem Sie die am häufigsten verwendeten Variablen vorab festlegen, sollten Sie die nachfolgenden Schritte schneller ausführen können. Diese Variablen behalten ihren Wert so lange, wie Sie die PowerShell-Sitzung nicht schließen. Achten Sie darauf, dass Sie genaue Informationen überall dort bereitstellen, wo spitzen Klammern (<>) angezeigt werden, und entfernen Sie die spitzen Klammern immer, bevor Sie den Befehl ausführen. Ändern Sie den Code nicht außerhalb der spitzen Klammern.

Hinweis

Wenn Sie einen oder mehrere dieser Konfigurationsschritte später wiederholen müssen, sollten Sie zunächst die folgenden PowerShell-Befehle in diesem Schritt ausführen, um die wichtigen Variablenwerte erneut einzugeben.

Kopieren Sie die folgenden Variablendeklarationen, und geben Sie sie in einen Texteditor wie Notepad ein. Legen Sie die für Ihr Unternehmen spezifischen Eingabewerte fest. Führen Sie über die PowerShell-Eingabeaufforderung, die Sie mit den Online-Dienstverwaltungstools erstellt haben, die Befehle aus.

$spcn="*.<public_root_domain_name>.com"

$spsite=Get-Spsite <principal_web_application_URL>

$site=Get-Spsite $spsite

$spoappid="00000003-0000-0ff1-ce00-000000000000"

$spocontextID = (Get-MgOrganization).Id

$metadataEndpoint = "https://accounts.accesscontrol.windows.net/" + $spocontextID + "/metadata/json/1

Nachdem Sie die Werte dieser Variablen eingegeben haben, können Sie diese Werte anzeigen, indem Sie den Namen der entsprechenden Variablen in das PowerShell-Fenster eingeben. Wenn Sie beispielsweise eingeben $metadataEndpoint , wird ein Wert ähnlich dem folgenden zurückgegeben:

https://accounts.accesscontrol.windows.net/00fceb75-246c-4ac4-a0ad-7124xxxxxxxx/metadata/json/1

Schritt 2: Hochladen von STS-Zertifikaten auf SharePoint in Microsoft 365

In diesem Schritt laden Sie das STS-Zertifikat für Ihre SharePoint Server-Farm an Ihren SharePoint in Microsoft 365-Mandanten hoch, sodass SharePoint Server und SharePoint in Microsoft 365 sich gegenseitig mit ihren Serviceanwendungen verbinden und diese verwenden können.

Die Befehle in diesem Schritt fügen das lokale STS-Zertifikat (nur öffentlicher Schlüssel) dem SharePoint in Microsoft 365-Prinzipalobjekt Ihrer Microsoft 365-organization hinzu.

Geben Sie an der PowerShell-Eingabeaufforderung die folgenden Befehle ein:

Import-Module Microsoft.Graph.Applications

$params = @{

keyCredential = @{

type = "AsymmetricX509Cert"

usage = "Verify"

key = [System.Text.Encoding]::ASCII.GetBytes("MIIDYDCCAki...")

}

passwordCredential = $null

proof = "eyJ0eXAiOiJ..."

}

Add-MgServicePrincipalKey -ServicePrincipalId $spoappid -BodyParameter $params

Schritt 3: Hinzufügen eines SPN für Ihren öffentlichen Domänennamen zu Microsoft Entra ID

In diesem Schritt fügen Sie Ihrem Microsoft Entra Mandanten einen Dienstprinzipalnamen (Service Principal Name, SPN) hinzu. Das Prinzipalobjekt SharePoint in Microsoft 365 und der öffentliche DNS-Namespace Ihres Unternehmens bilden den SPN.

Genau wie SPNs in Active Directory registriert das Erstellen dieses SPNs ein Objekt in Microsoft Entra ID, das zur Unterstützung der gegenseitigen Authentifizierung zwischen SharePoint Server und SharePoint in Microsoft 365 verwendet wird. Die grundlegende Syntax für den SPN lautet:

<Diensttyp>/<instance Name>

Dabei gilt:

<der Diensttyp> ist das SharePoint in Microsoft 365-Prinzipalobjekt, das für alle SharePoint-Mandanten in Microsoft 365-Mandanten identisch ist.

<instance name> ist die URL des öffentlichen DNS-Namespace des Unternehmens, die stets als Platzhalter ausgedrückt wird, auch wenn das Secure-Channel-Zertifikat bzw. SSL-Zertifikat ein SAN-Zertifikat ist.

Hier ein Beispiel:

00000003-0000-0ff1-ce00-000000000000/*.<public domain name>.com

Wenn der allgemeine Name in Ihrem Zertifikat "sharepoint.adventureworks.com" lautet, sieht die Syntax des SPN folgendermaßen aus:

00000003-0000-0ff1-ce00-000000000000/*.adventureworks.com

Mithilfe eines Wildcardwerts kann SharePoint in Microsoft 365 Verbindungen mit jedem Host in dieser Domäne überprüfen. Dies ist nützlich, falls Sie den Hostnamen des externen Endpunkts (sofern Ihre Topologie über einen solchen verfügt) oder Ihre SharePoint Server-Webanwendung einmal ändern müssen.

Um den SPN Microsoft Entra ID hinzuzufügen, geben Sie die folgenden Befehle in die Microsoft Graph PowerShell-Eingabeaufforderung ein.

$msp = Get-MgServicePrincipal -Filter "AppId eq '$spoappid'"

$params =@{

"servicePrincipalNames"="$spoappid/$spcn"

}

Update-MgServicePrincipal -ServicePrincipalId $msp.Id -BodyParameter $params

Um zu überprüfen, ob der SPN festgelegt wurde, geben Sie die folgenden Befehle in der Microsoft Graph PowerShell-Eingabeaufforderung ein.

$msp = Get-MgServicePrincipal -Filter "AppId eq '$spoappid'"

$spns = $msp.ServicePrincipalNames

$spns

Ihnen sollte nun eine aktuelle Liste der SPNs für SharePoint in Microsoft 365 in Ihrer Microsoft 365-Organisation angezeigt werden, und einer der SPNs sollte den Namen Ihrer öffentlichen Stammdomäne enthalten (angeführt von der Prinzipal-ID der SharePoint in Microsoft 365-Anwendung). Diese Registrierung ist eine Platzhalterregistrierung und sollte dem folgenden Beispiel ähneln:

00000003-0000-0ff1-ce00-000000000000/*.<public domain name>.com

Dies sollte der einzige SPN in der Liste sein, der Ihren öffentlichen Stammdomänennamen enthält.

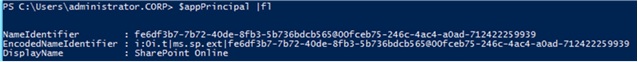

Schritt 4: Registrieren der Prinzipalobjekt-ID der SharePoint in Microsoft 365-Anwendung mit SharePoint Server.

In diesem Schritt wird die ID des SharePoint in Microsoft 365-Anwendungsprinzipalobjekts im lokalen SharePoint in Microsoft 365-Anwendungsverwaltungsdienst gespeichert, wodurch SharePoint Server mittels OAuth SharePoint in Microsoft 365 authentifizieren kann.

Geben Sie an der PowerShell-Eingabeaufforderung die folgenden Befehle ein:

$spoappprincipalID = (Get-MgServicePrincipal -Filter "servicePrincipalName eq '$spoappid'").Id

$sponameidentifier = "$spoappprincipalID@$spocontextID"

$appPrincipal = Register-SPAppPrincipal -site $site.rootweb -nameIdentifier $sponameidentifier -displayName "SharePoint"

Um diesen Schritt zu überprüfen, geben Sie an der PowerShell-Eingabeaufforderung die Variable „$appPrincipal ein:

$appPrincipal | fl

Die erwartete Ausgabe ist eine Beschreibung des registrierten Anwendungsprinzipals namens SharePoint Online und sollten diesem Beispiel ähneln.

Schritt 5: Festlegen des SharePoint in Microsoft 365-Authentifizierungsbereichs

In diesem Schritt wird der Authentifizierungsbereich Ihrer SharePoint Server-Farm auf die Kontext-ID der Microsoft 365-Organisation der Organisation festgelegt.

Geben Sie an der PowerShell-Eingabeaufforderung den folgenden Befehl ein:

Set-SPAuthenticationRealm -realm $spocontextID

Um diesen Schritt zu überprüfen, geben Sie an der PowerShell-Eingabeaufforderung due folgenden Befehle ein:

$spocontextID

Get-SPAuthenticationRealm

Die Ausgabe der einzelnen Befehle ist die GUID, die die Kontext-ID der SharePoint in Microsoft 365-Mandanten darstellt. Diese GUIDs müssen identisch sein.

Wichtig

[!WICHTIGER HINWEIS] Sollten Sie Farmsetupskripte konfiguriert haben, die den Wert des Farmauthentifizierungsbereichs angeben, sollten Sie die Setupskripte mit diesem neuen Wert aktualisieren, bevor Sie sie erneut ausführen. > Weitere Informationen zu den Anforderungen für Bereichswerte in Farmsetupskripts finden Sie unter Planen der Server-zu-Server-Authentifizierung in SharePoint Server. Da Sie diese SharePoint-Farm jetzt so konfiguriert haben, dass sie Teil der Hybridkonfiguration ist, muss der Wert des SharePoint-Farmauthentifizierungsbereichs immer mit der Instanzkontext-ID übereinstimmen. Falls Sie diesen Wert ändern, ist die Farm nicht länger Teil der Hybridfunktionalität.

Schritt 6: Konfigurieren eines lokalen Proxys für Microsoft Entra-ID

In diesem Schritt erstellen Sie einen Microsoft Entra-ID-Proxydienst in der SharePoint Server-Farm. Dadurch wird Microsoft Entra-ID als vertrauenswürdiger Tokenaussteller aktiviert, den SharePoint Server zum Signieren und Authentifizieren von Anspruchstoken von SharePoint in Microsoft 365 verwendet.

Geben Sie an der PowerShell-Eingabeaufforderung die folgenden Befehle ein:

New-SPAzureAccessControlServiceApplicationProxy -Name "ACS" -MetadataServiceEndpointUri $metadataEndpoint -DefaultProxyGroup

New-SPTrustedSecurityTokenIssuer -MetadataEndpoint $metadataEndpoint -IsTrustBroker:$true -Name "ACS"

So überprüfen Sie den Befehl New-SPAzureAccessControlServiceApplicationProxy:

Blättern Sie durch die SharePoint 2016-Zentraladministration-Website, und klicken Sie auf Sicherheit>Allgemeine Sicherheit>Vertrauensstellung verwalten.

Stellen Sie sicher, dass ein Eintrag mit einem Namen vorhanden ist, der mit ACS beginnt und vom Typ Vertrauenswürdiger Dienstconsumer ist.

Um diesen Schritt zu überprüfen, geben Sie an der PowerShell-Eingabeaufforderung den folgenden Befehl ein.

Get-SPTrustedSecurityTokenIssuerDie Ausgabe, die erwartet wird, ist eine Beschreibung des vertrauenswürdigen Tokenherausgebers der Farm, dessen Wert der RegisteredIssuerName-Eigenschaft wie folgt lautet:

00000001-0000-0000-c000-000000000000@<context ID>Dabei gilt:

- <context ID> ist die Kontext-ID Ihres SharePoint-Mandanten in Microsoft 365, die der Wert in der $spocontextID Variablen ist.

Schritt 7: Aktualisieren der Hybridverbundsuche

Ab Oktober 2021 ist ein zusätzlicher Schritt erforderlich, um eine vorhandene SharePoint-Hybridkonfiguration anzupassen, um mit der neuen Microsoft 365-Suchmaschine zu arbeiten und sich zu authentifizieren.

Das Skript muss auf einem Server ausgeführt werden, auf dem SharePoint lokal installiert ist (2013, 2016 oder 2019). Das Skript versucht, die erforderlichen Modulabhängigkeiten (MSOnline, AzureAD) auf dem Server zu installieren, auf dem es ausgeführt wird.

Laden Sie das Konfigurationsskript herunter.

Führen Sie das Skript aus dem Verzeichnis aus, in das das Skript heruntergeladen wurde, mithilfe des Lokalen SharePoint-Farmadministratorkontos aus, und verwenden Sie dabei den folgenden Befehl:

Update-FederatedHybridSearchForM365.ps1 -HybridWebApp YourHybridWebApplication -ForceFühren Sie den folgenden Befehl aus, um weitere Informationen zu den Parameterwerten zu erfahren:

Get-Help .\Update-FederatedHybridSearchForM365.ps1Melden Sie sich mit dem globalen Microsoft 365-Administratorkonto an, wenn Sie dazu aufgefordert werden.

Warten Sie, bis die Skriptausführung abgeschlossen ist. Falls Probleme auftreten, wenden Sie sich an Microsoft-Support.

Nach der Skriptausführung werden Benutzern keine Änderungen angezeigt, wenn diese Änderung implementiert wird.

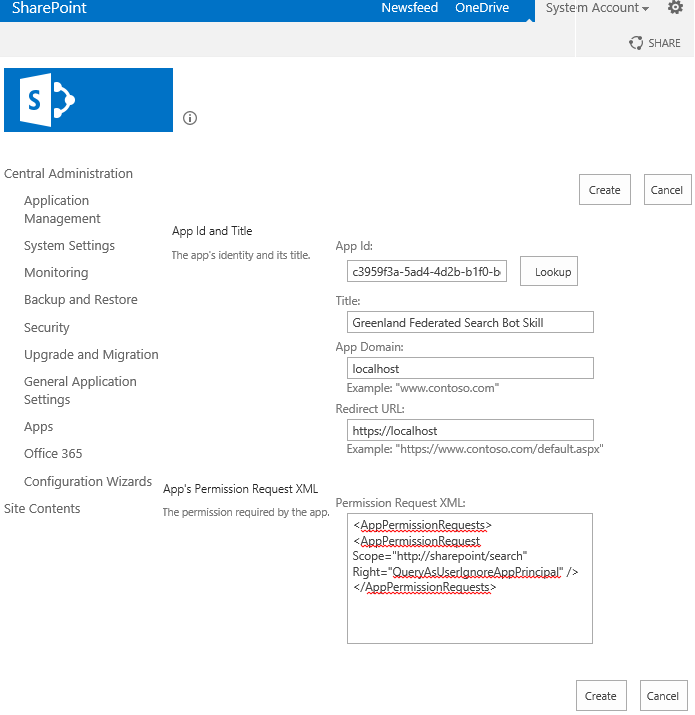

Schritt 8 (nur für SharePoint Server 2013 erforderlich): Erteilen der Berechtigung "Neuer App-Prinzipal" "QueryAsUserIgnoreAppPrincipal"

SharePoint Server 2013 benötigt in jeder Verbundabfrage eine ausgeblendete Einschränkung. Der Reverseproxy gibt die Dokumente zurück, die am Reverseproxystandort selbst indiziert sind, nicht wie erwartet an der internen lokalen Suchwebsite. Um dies zu vermeiden, müssen Sie die folgenden Schritte auf Ihrer SharePoint Server 2013-Administratorwebsite ausführen:

Navigieren Sie zu und suchen Sie nach

<CentralAdminURL>/_layouts/appinv.aspxc3959f3a-5ad4-4d2b-b1f0-bc70f9a5d0a1. Dort sollten Sie den Bot skill für die Grönland-Verbundsuche finden.Wenn im Feld App-Domäne Elemente vorhanden sind, lassen Sie diese be, und wenn es leer ist, verwenden Sie localhost.

Verwenden Sie in der Umleitungs-URL https://localhost.

Fügen Sie im Feld Permission Request XML (Berechtigungsanforderungs-XML) den folgenden XML-Auszug ein:

<AppPermissionRequests> <AppPermissionRequest Scope="http://sharepoint/search" Right="QueryAsUserIgnoreAppPrincipal" /> </AppPermissionRequests>Die Konfigurationsseite sollte in etwa wie im folgenden Screenshot angezeigt werden. Wählen Sie abschließend Erstellen aus.

Überprüfung und weitere Schritte

Prüfen Sie nach Abschluss der Aufgaben in diesem Thema und der entsprechenden Validierungsschritte die Einrichtung von SSO und Verzeichnissynchronisierung.

Sie sollten den gesamten Inhalt des PowerShell-Puffers in einer Datei speichern, damit Sie einen Überblick über den Verlauf der Schritte haben, die Sie durchgeführt haben. Dies ist insbesondere dann hilfreich, wenn Sie Ihren Konfigurationsverlauf für die Problembehandlung oder aus einem anderen Grund nachvollziehen müssen. Außerdem hilft es Ihnen, wieder genau da anzusetzen, wo Sie zuletzt aufgehört haben, wenn die Konfiguration mehrere Tage dauert oder von mehrere Personen durchgeführt wird.

Nachdem Sie die in diesem Thema aufgeführten Konfigurationsaufgaben abgeschlossen und geprüft haben, fahren Sie mit Ihrer Konfigurationsroadmap fort.