Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: Advanced Threat Analytics Version 1.9

Das Entitätsprofil bietet Ihnen eine Dashboard für eine umfassende untersuchung von Benutzern, Computern, Geräten und den Ressourcen, auf die sie Zugriff haben, sowie deren Verlauf. Die Profilseite nutzt den neuen Logischen ATA-Aktivitätsübersetzer, der eine Gruppe von (bis zu einer Minute aggregierten) Aktivitäten betrachten und in einer einzelnen logischen Aktivität gruppieren kann, um Ihnen ein besseres Verständnis der tatsächlichen Aktivitäten Ihrer Benutzer zu ermöglichen.

Um auf eine Entitätsprofilseite zuzugreifen, wählen Sie den Namen der Entität aus, z. B. einen Benutzernamen, in der verdächtigen Aktivität Zeitleiste.

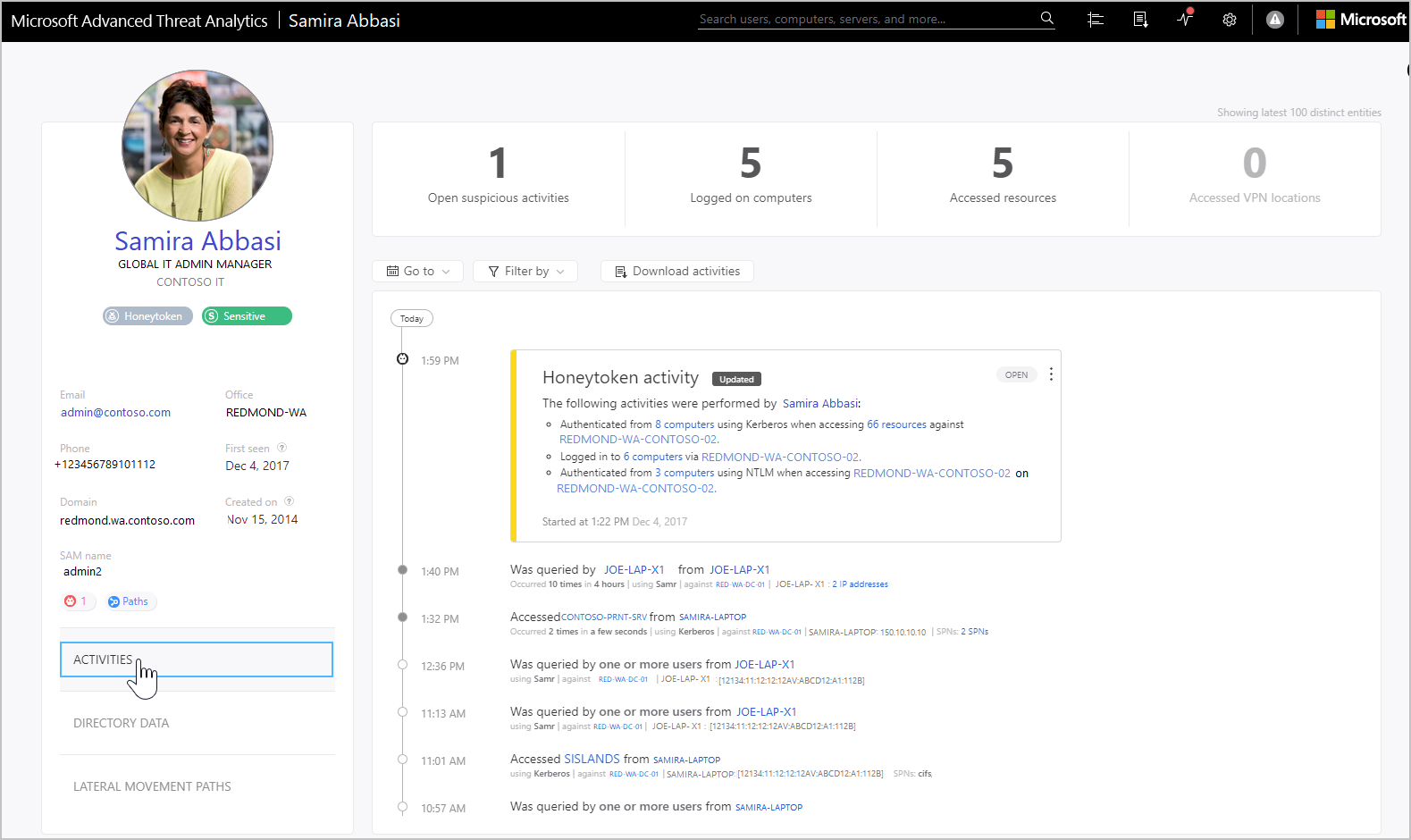

Im linken Menü finden Sie alle Active Directory-Informationen, die für die Entität verfügbar sind – E-Mail-Adresse, Domäne, Datum der ersten Anzeige. Wenn die Entität vertraulich ist, wird ihnen mitgeteilt, warum. Ist der Benutzer beispielsweise als vertraulich oder Mitglied einer vertraulichen Gruppe gekennzeichnet? Wenn es sich um einen sensiblen Benutzer handelt, wird das Symbol unter dem Namen des Benutzers angezeigt.

Anzeigen von Entitätsaktivitäten

Wählen Sie die Registerkarte Aktivitäten aus, um alle Aktivitäten anzuzeigen, die vom Benutzer ausgeführt oder für eine Entität ausgeführt werden.

Standardmäßig wird im Bereich Standard des Entitätsprofils eine Zeitleiste der Aktivitäten der Entität mit einem Verlauf von bis zu sechs Monaten angezeigt, von dem aus Sie auch einen Drilldown zu den Entitäten durchführen können, auf die der Benutzer zugreift, oder für Entitäten benutzer, die auf die Entität zugegriffen haben.

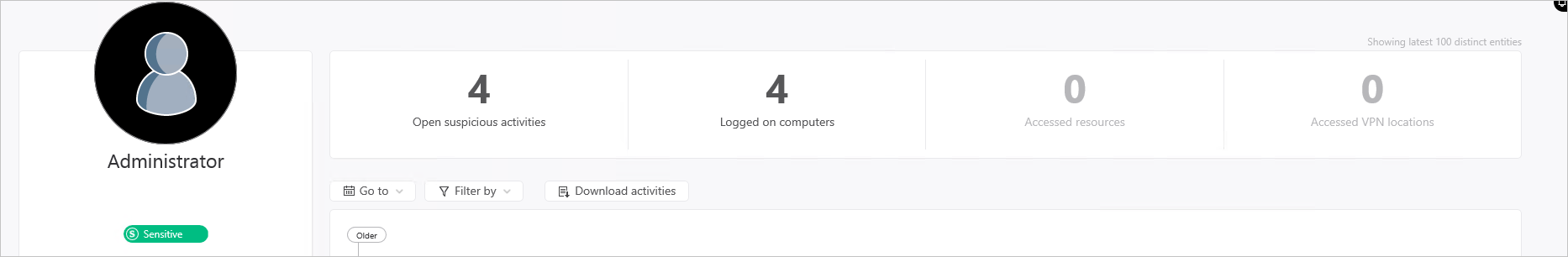

Oben können Sie die Zusammenfassungskacheln anzeigen, die Ihnen einen schnellen Überblick darüber geben, was Sie auf einen Blick über Ihre Entität verstehen müssen. Diese Kacheln ändern sich je nachdem, um welchen Entitätstyp es sich handelt. Für einen Benutzer wird Folgendes angezeigt:

Wie viele geöffnete verdächtige Aktivitäten gibt es für den Benutzer?

Wie viele Computer hat sich der Benutzer angemeldet?

Anzahl der Ressourcen, auf die der Benutzer zugegriffen hat

Von welchen Standorten aus sich der Benutzer beim VPN angemeldet hat

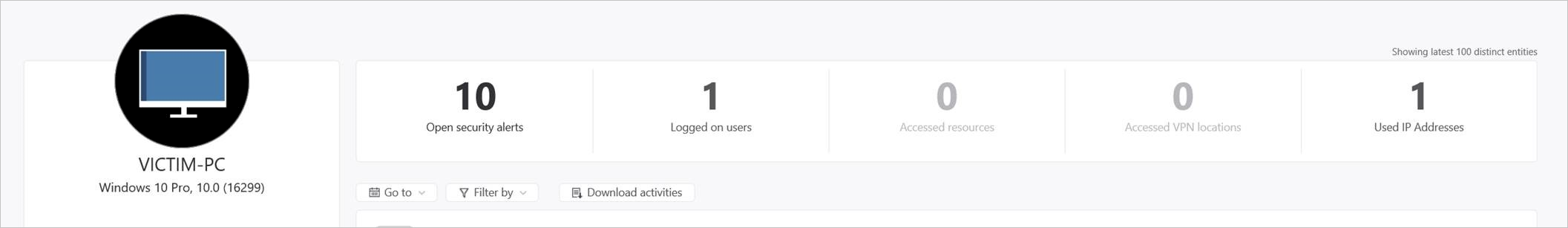

Für Computer sehen Sie Folgendes:

Anzahl von offenen verdächtigen Aktivitäten für den Computer

Wie viele Benutzer sich beim Computer angemeldet haben

Anzahl der Ressourcen, auf die der Computer zugegriffen hat

Wie viele Standorte auf dem Computer aus wurde auf vpn zugegriffen?

Eine Liste der vom Computer verwendeten IP-Adressen

Mithilfe der Schaltfläche Filtern nach über dem aktivitäts-Zeitleiste können Sie die Aktivitäten nach Aktivitätstyp filtern. Sie können auch einen bestimmten (lauten) Aktivitätstyp herausfiltern. Dies ist hilfreich für die Untersuchung, wenn Sie die Grundlagen der Funktionsweise einer Entität im Netzwerk verstehen möchten. Sie können auch zu einem bestimmten Datum wechseln und die Aktivitäten wie gefiltert nach Excel exportieren. Die exportierte Datei enthält eine Seite für Änderungen an Verzeichnisdiensten (Dinge, die sich in Active Directory für das Konto geändert haben) und eine separate Seite für Aktivitäten.

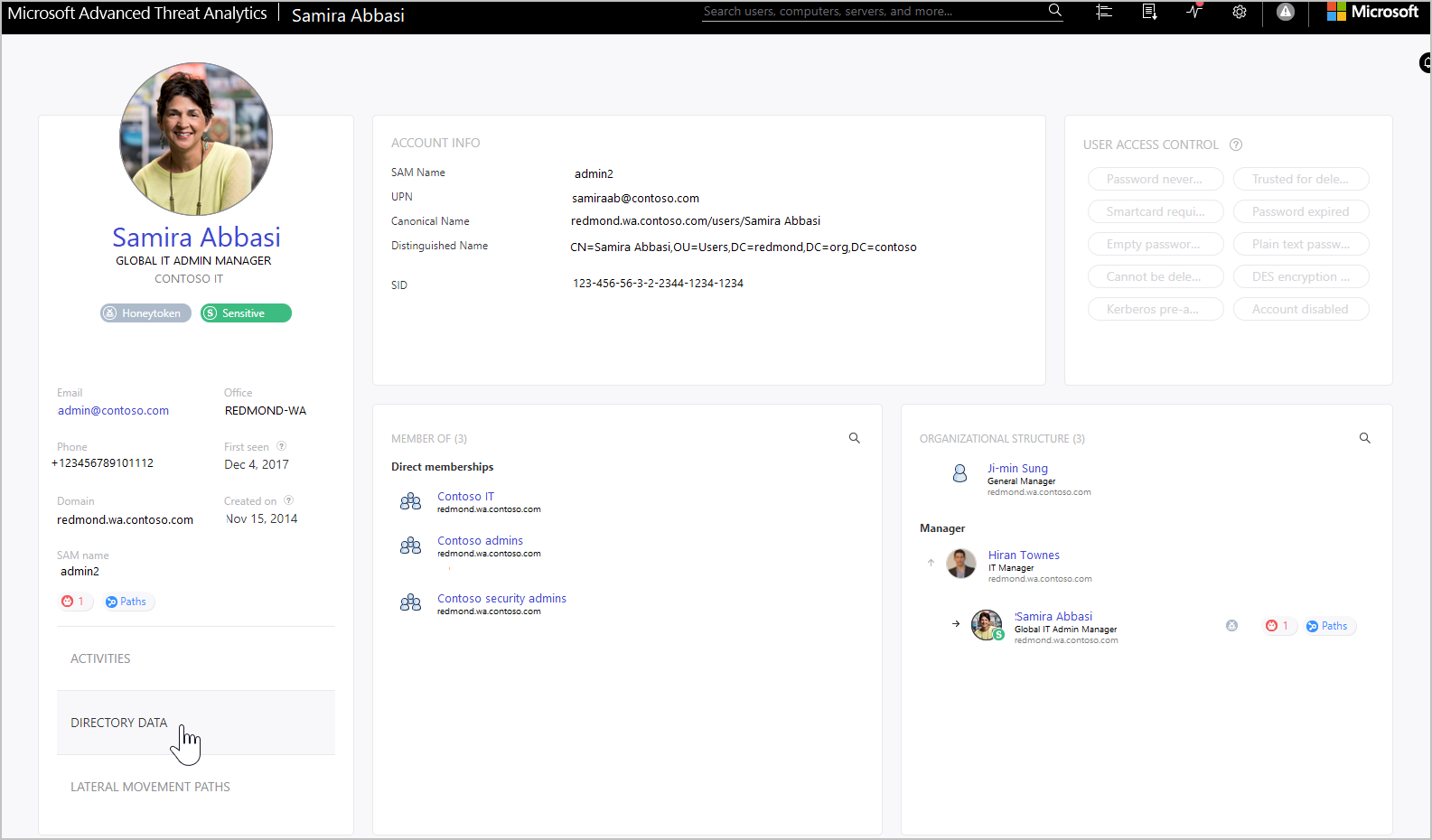

Anzeigen von Verzeichnisdaten

Die Registerkarte Verzeichnisdaten enthält die statischen Informationen, die in Active Directory verfügbar sind, einschließlich Sicherheitsflags für die Benutzerzugriffssteuerung. ATA zeigt auch Gruppenmitgliedschaften für den Benutzer an, sodass Sie feststellen können, ob der Benutzer über eine direkte oder rekursive Mitgliedschaft verfügt. Für Gruppen listet ATA bis zu 1.000 Mitglieder der Gruppe auf.

Im Abschnitt Benutzerzugriffssteuerung zeigt ATA Sicherheitseinstellungen an, die Möglicherweise Ihre Aufmerksamkeit erfordern. Sie können wichtige Flags für den Benutzer sehen, z. B. kann der Benutzer die EINGABETASTE drücken, um das Kennwort zu umgehen, hat der Benutzer ein Kennwort, das nie abläuft usw.

Anzeigen von Lateral Movement-Pfaden

Wenn Sie die Registerkarte Lateral Movement-Pfade auswählen, können Sie eine vollständig dynamische und klickbare Karte anzeigen, die Ihnen eine visuelle Darstellung der Lateral Movement-Pfade zu und von diesem Benutzer bietet, die zum Infiltrieren Ihres Netzwerks verwendet werden können.

Die Karte enthält eine Liste der Hops zwischen Computern oder Benutzern, die ein Angreifer von diesem Benutzer benötigt, um ein sensibles Konto zu kompromittieren. Wenn der Benutzer selbst über ein sensibles Konto verfügt, können Sie sehen, wie viele Ressourcen und Konten direkt verbunden sind. Weitere Informationen finden Sie unter Lateral Movement-Pfade.