Was ist Advanced Threat Analytics (ATA)?

Gilt für: Advanced Threat Analytics, Version 1.9

Advanced Threat Analytics (ATA) ist eine lokale Plattform, die Ihr Unternehmen vor mehreren Arten erweiterter gezielter Cyberangriffe und Insider-Bedrohungen schützt.

Hinweis

Supportlebenszyklus

Die endgültige Version von ATA ist allgemein verfügbar. ATA Mainstream Support endete am 12. Januar 2021. Der erweiterte Support wird bis Januar 2026 fortgesetzt. Weitere Informationen finden Sie in unserem Blogbeitrag.

Funktionsweise von ATA

ATA nutzt eine geschützte Netzwerkparser-Engine, um Netzwerkdatenverkehr für Authentifizierungs-, Autorisierungs- und Informationssammlungsprotokolle zu erfassen und analysieren (z. B. Kerberos, DNS, RPC, NTLM und andere Protokolle). Diese Informationen sammelt ATA über:

- Portspiegelung von Domänencontrollern und DNS-Servern zum ATA-Gateway und/oder

- Bereitstellen eines ATA Lightweight Gateway (LGW) direkt auf Domänencontrollern

ATA verwendet Informationen aus mehreren Datenquellen, z. B. Protokollen und Ereignissen in Ihrem Netzwerk, um das Verhalten von Benutzern und anderen Entitäten in der Organisation zu erlernen und ein Verhaltensprofil zu ihnen zu erstellen. ATA empfängt Ereignisse und Protokolle von:

- SIEM-Integration

- Windows-Ereignisweiterleitung (WEF)

- Direkt aus dem Windows-Ereignissammler (für das Lightweight Gateway)

Weitere Informationen zur Architektur finden Sie unter ATA-Architektur.

Welchen Zweck erfüllt ATA?

ATA-Technologie erkennt mehrere verdächtige Aktivitäten und konzentriert sich auf mehrere Phasen der Cyberangriffs-Kill-Chain, darunter:

- Reconnaissance, wenn Angreifer Informationen darüber sammeln, wie die Umgebung erstellt wird, was die verschiedenen Ressourcen sind und welche Entitäten vorhanden sind. In der Regel erstellen Angreifer hier Pläne für ihre nächsten Angriffsphasen.

- Lateraler Bewegungskreislauf, während welchem Angreifer Zeit und Aufwand investieren, um ihre Angriffsfläche innerhalb Ihres Netzwerks auszuweiten.

- Domänen-Dominanz (Persistenz), bei der ein Angreifer die Informationen erfasst, mit denen er seine Kampagne mithilfe verschiedener Einstiegspunkte, Anmeldeinformationen und Techniken fortsetzen kann.

Diese Phasen eines Cyberangriffs sind ähnlich und vorhersehbar, unabhängig davon, welche Art von Unternehmen angegriffen wird oder welche Art von Informationen das Ziel ist. ATA sucht nach drei Standard-Angriffstypen: Böswillige Angriffe, ungewöhnliches Verhalten und Sicherheitsprobleme und Risiken.

Bösartige Angriffe werden deterministisch erkannt, indem Sie nach der vollständigen Liste der bekannten Angriffstypen suchen, darunter:

- Pass-the-Ticket (PtT)

- Pass-the-Hash (PtH)

- Overpass-the-Hash

- Forged PAC (MS14-068)

- Golden Ticket

- Böswillige Replikationen

- Reconnaissance

- Brute-Force

- Remoteausführung

Eine vollständige Liste der bösartigen Angriffe und deren Beschreibung finden Sie unter Welche verdächtigen Aktivitäten kann ATA erkennen?

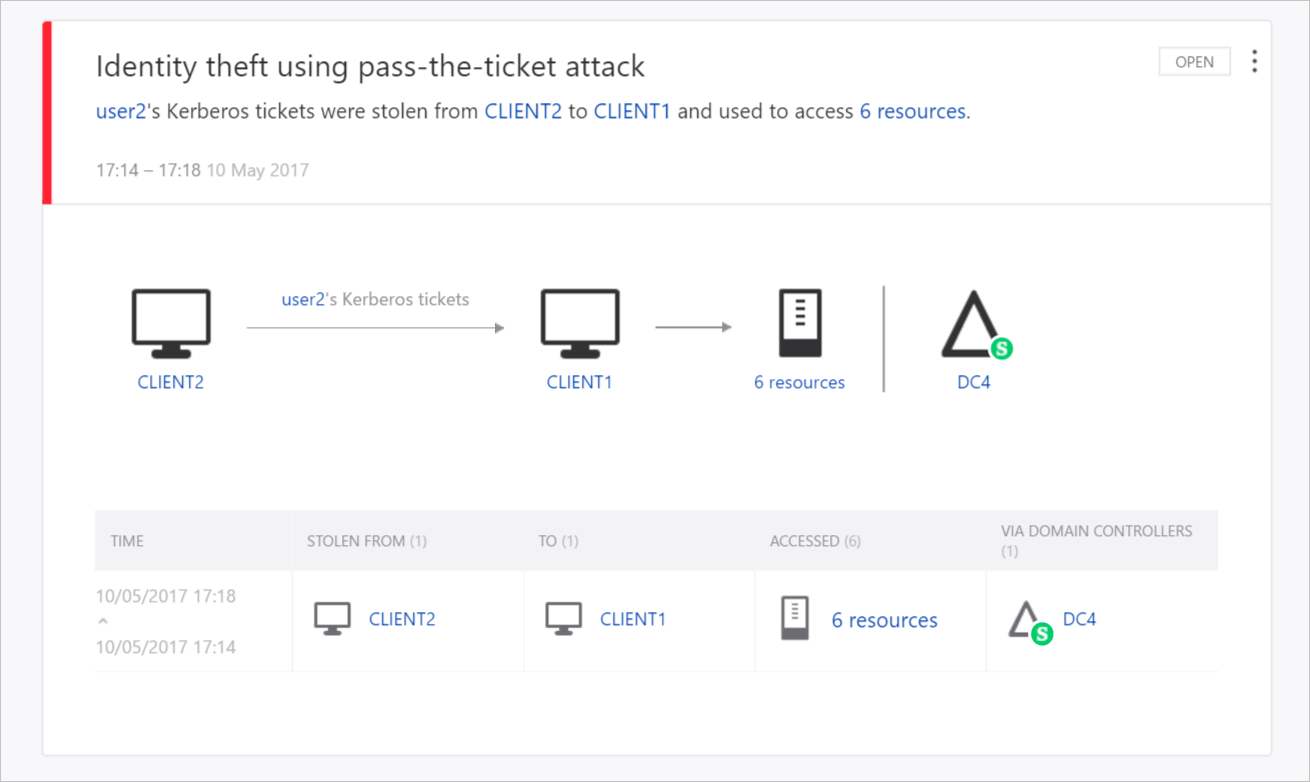

ATA erkennt diese verdächtigen Aktivitäten und zeigt die Informationen in der ATA-Konsole an, einschließlich einer klaren Ansicht von Wer, Was, Wann und Wie. Wie Sie sehen können, werden Sie durch die Überwachung dieses einfachen, benutzerfreundlichen Dashboards benachrichtigt, dass ATA vermutet, dass ein Pass-the-Ticket-Angriff auf Client 1- und Client 2-Computern in Ihrem Netzwerk versucht wurde.

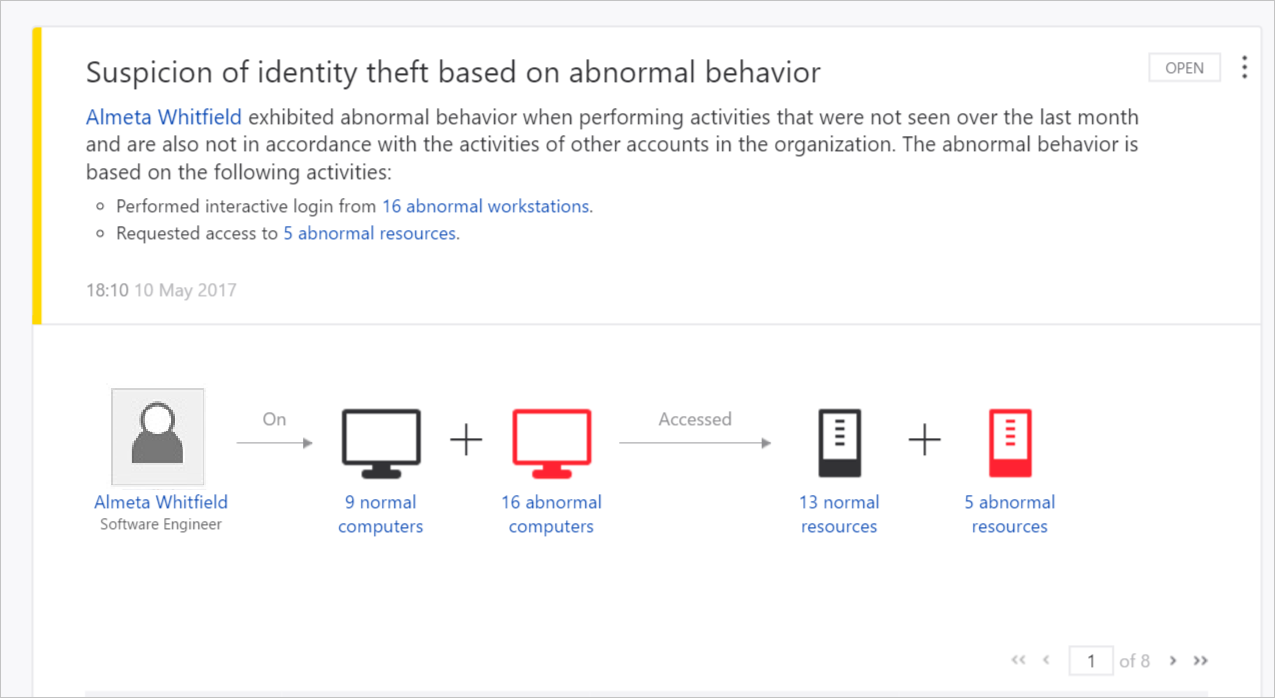

Ungewöhnliches Verhalten wird von ATA mithilfe von Verhaltensanalysen entdeckt, indem Machine-Learning genutzt wird, um fragwürdige Aktivitäten und ungewöhnliches Verhalten von Benutzern und Geräten in Ihrem Netzwerk aufzudecken, einschließlich:

- Nicht normale Anmeldungen

- Unbekannte Gefahren

- Kennwortfreigabe

- Seitwärtsbewegung

- Änderung vertraulicher Gruppen

Sie können verdächtige Aktivitäten dieses Typs im ATA-Dashboard anzeigen. Im folgenden Beispiel warnt ATA Sie, wenn ein Benutzer auf vier Computer zugreift, auf die dieser Benutzer normalerweise nicht zugreift, was eine Bedrohung darstellen könnte.

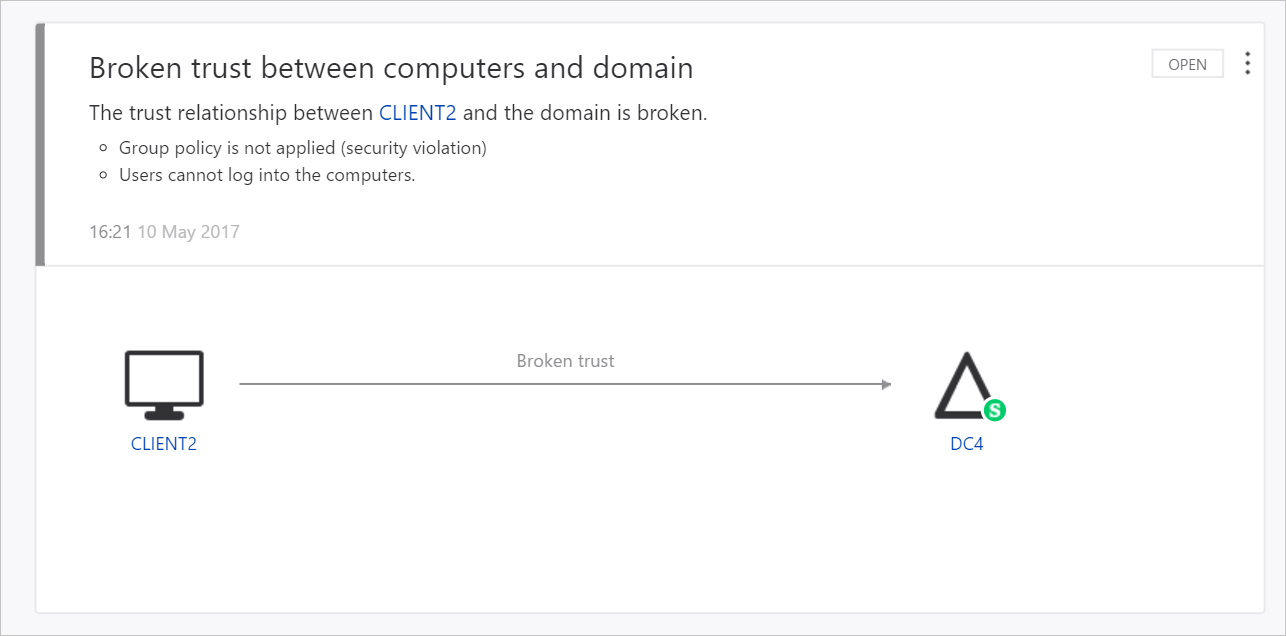

ATA erkennt außerdem Sicherheitsprobleme und Risiken, einschließlich:

- Fehlerhafte Vertrauensstellung

- Schwache Protokolle

- Bekannte Protokollschwachstellen

Sie können verdächtige Aktivitäten dieses Typs im ATA-Dashboard anzeigen. Im folgenden Beispiel informiert ATA Sie darüber, dass eine fehlerhafte Vertrauensstellung zwischen einem Computer in Ihrem Netzwerk und der Domäne besteht.

Bekannte Probleme

Wenn Sie auf ATA 1.7 und sofort auf ATA 1.8 aktualisieren, ohne zuerst die ATA-Gateways zu aktualisieren, können Sie nicht zu ATA 1.8 migrieren. Es ist erforderlich, zuerst alle Gateways auf Version 1.7.1 oder 1.7.2 zu aktualisieren, bevor Sie das ATA Center auf Version 1.8 aktualisieren.

Wenn Sie die Option zum Ausführen einer vollständigen Migration auswählen, kann es je nach Datenbankgröße sehr lange dauern. Wenn Sie Ihre Migrationsoptionen auswählen, wird die geschätzte Zeit angezeigt - achten Sie darauf, bevor Sie entscheiden, welche Option Sie auswählen möchten.

Wie geht es weiter?

Weitere Informationen dazu, wie ATA in Ihr Netzwerk passt: ATA-Architektur

So beginnen Sie mit der Bereitstellung von ATA: Installieren von ATA