Abrufen und Bereitstellen von Zertifikaten für EAP-TLS-Netzwerke

Wichtig

Dies ist die Dokumentation zu Azure Sphere (Legacy). Azure Sphere (Legacy) wird am 27. September 2027 eingestellt, und Benutzer müssen bis zu diesem Zeitpunkt zu Azure Sphere (integriert) migrieren. Verwenden Sie die Versionsauswahl oberhalb des Inhaltsverzeichniss, um die Dokumentation zu Azure Sphere (Integriert) anzuzeigen.

Bevor ein Azure Sphere-Gerät eine Verbindung zu einem EAP-TLS-Netzwerk herstellen kann, benötigt es ein Clientzertifikat, das der RADIUS-Server verwenden kann, um das Gerät zu authentifizieren. Wenn Ihr Netzwerk die gegenseitige Authentifizierung erfordert, benötigen die einzelnen Geräte außerdem ein Zertifikat der Stammzertifizierungsstelle, damit der RADIUS-Server authentifiziert werden kann.

Wie Sie diese Zertifikate abrufen und bereitstellen, hängt von den Netzwerkressourcen ab, die für Ihre Geräte verfügbar sind.

- Wenn das EAP-TLS-Netzwerk das einzige verfügbare Netzwerk ist, müssen Sie die Zertifikate manuell bereitstellen.

- Wenn eine andere Netzwerkform, z. B.ein offenes Netzwerk, verfügbar ist, können Sie einen Bootstrapansatz verwenden. Beim Bootstrapansatz ruft eine allgemeine Azure Sphere-Anwendung die Zertifikate aus dem offenen Netzwerk ab und verwendet sie dann, um eine Verbindung zum EAP-TLS-Netzwerk herzustellen.

Achtung

Da Zertifikat-IDs systemweit gelten, kann ein azsphere-Befehl oder ein Funktionsaufruf, der ein neues Zertifikat hinzufügt, ein Zertifikat überschreiben, das mit einem früheren Befehl oder Funktionsaufruf hinzugefügt wurde. Dadurch können Netzwerkverbindungsfehler verursacht werden. Es wird dringend empfohlen, klare Verfahren zum Aktualisieren von Zertifikaten zu entwickeln und Zertifikat-IDs sorgfältig auszuwählen. Weitere Informationen erhalten Sie unter Zertifikat-IDs.

Manuelle Bereitstellung

Wenn das EAP-TLS-Netzwerk das einzige für Ihre Geräte verfügbare Netzwerk ist, müssen Sie die Zertifikate manuell bereitstellen. Die manuelle Bereitstellung umfasst den Erwerb der Zertifikate mithilfe eines vernetzten PCs oder Linux-Computers und das anschließende Laden der Zertifikate auf jedes Azure Sphere-Gerät mithilfe der Azure Sphere CLI. Für diesen Ansatz ist eine physische Verbindung zwischen dem PC oder dem Linux-Computer und dem Azure Sphere-Gerät erforderlich.

Manuelles Abrufen der Zertifikate

Die Stammzertifizierungsstelle und die Clientzertifikate müssen sich in der Datei befinden. PEM-Format zum Laden auf das Azure Sphere-Gerät. Sie müssen das Zertifikat der Stammzertifizierungsstelle vom entsprechenden Server abrufen, zusammen mit dem Clientzertifikat und dem privaten Schlüssel (und optional einem Kennwort für Ihren privaten Schlüssel) für Ihr Gerät. Jedes Zertifikat muss vom entsprechenden Server in Ihrem EAP-TLS-Netzwerk generiert und signiert werden. Ihr Netzwerkadministrator oder Sicherheitsteam kann die Details liefern, die Sie für das Abrufen der Zertifikate benötigen.

Speichern Sie die Zertifikate in der . PEM-Format auf Ihrem PC oder Linux-Computer, und verwenden Sie dann die Azure Sphere CLI, um sie auf dem Azure Sphere-Gerät zu speichern.

Speichern der Zertifikate mithilfe der CLI

Fügen Sie das Azure Sphere-Gerät an Ihren mit dem Netzwerk verbundenen PC oder Linux-Computer an, und verwenden Sie den azsphere-Befehl, um die Zertifikate auf dem Gerät zu speichern.

So speichern Sie das Zertifikat der Stammzertifizierungsstelle auf dem Azure Sphere-Gerät:

azsphere device certificate add --cert-id "server-key-xyz" --cert-type rootca --public-key-file <filepath_to_server_ca_public.pem>

So speichern Sie das Clientzertifikat auf dem Azure Sphere-Gerät:

azsphere device certificate add --cert-id "client-key-abc" --cert-type client --public-key-file <filepath_to_client_public.pem> --private-key-file <filepath_to_client_private.pem> --private-key-password "_password_"

Bootstrapbereitstellung

Wenn Sie eine große Zahl an Azure Sphere-Geräten oder Geräte an vielen Orten verbinden möchten, eignet sich möglicherweise der Bootstrapansatz für Sie. Zur Verwendung dieser Methode müssen Ihre Geräte in der Lage sein, eine Verbindung zu einem Netzwerk herzustellen, über das sie auf einen Server zugreifen können, der die Zertifikate bereitstellen kann. Ihre allgemeine Azure Sphere-Anwendung stellt eine Verbindung zum Server über das verfügbare Netzwerk her, fordert die Zertifikate an und speichert sie auf dem Gerät.

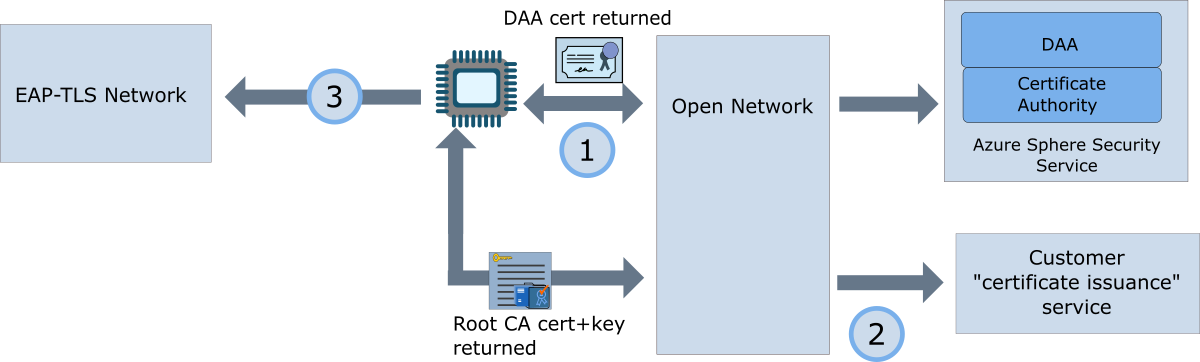

In der folgenden Abbildung ist dieses Verfahren zusammengefasst.

Die Anwendung auf dem Azure Sphere-Gerät stellt eine Verbindung zum offenen Netzwerk her und kontaktiert den Azure Sphere-Sicherheitsdienst, um das DAA-Zertifikat abzurufen. Die Anwendung installiert das DAA-Zertifikat anschließend auf dem Gerät. Das Gerät sollte dieses Zertifikat verwenden, um sich beim Dienst für die Zertifikatsausstellung zu authentifizieren.

Die Anwendung verbindet sich dann mit dem Dienst für die Zertifikatsausstellung, den der Netzwerkadministrator bestimmt hat. Das DAA-Zertifikat wird dann dazu genutzt, die Identität für den Server zu überprüfen. Danach fordert die Anwendung das Zertifikat der Stammzertifizierungsstelle für den RADIUS-Server sowie das Clientzertifikat und den privaten Schlüssel über das EAP-TLS-Netzwerk an. Möglicherweise übergibt der Dienst der Anwendung weitere Informationen, z. B. die Clientidentität und bei Bedarf das Kennwort für den privaten Schlüssel. Die Anwendung installiert dann das Clientzertifikat, den privaten Clientschlüssel und das Zertifikat der Stammzertifizierungsstelle auf dem Gerät. Danach kann es die Verbindung zum offenen Netzwerk trennen.

Die Anwendung konfiguriert und aktiviert das EAP-TLS-Netzwerk. Sie stellt das Clientzertifikat und den privaten Schlüssel bereit, um die Identität des Geräts zu bestätigen. Wenn das Netzwerk die gegenseitige Authentifizierung unterstützt, authentifiziert die Anwendung außerdem den RADIUS-Server mithilfe des Zertifikats der Stammzertifizierungsstelle.

Authentifizieren des Geräts und Abrufen des Clientzertifikats während des Bootstrapvorgangs

Ein Azure Sphere-Gerät kann seine DAA-Zertifikate verwenden, um sich bei einem Dienst zu authentifizieren, der die weiteren erforderlichen Zertifikate bereitstellen kann. Das DAA-Zertifikat steht im Azure Sphere-Sicherheitsdienst zur Verfügung.

So rufen Sie das DAA-Zertifikat ab:

- Geben Sie im DeviceAuthentication-Bereich des Anwendungsmanifests für die allgemeine Anwendung die Mandanten-ID von Azure Sphere an.

- Rufen Sie in der allgemeinen Anwendung DeviceAuth_CurlSslFunc auf, um die Zertifikatskette für den aktuellen Azure Sphere-Mandanten abzurufen.

Wenn das Anwendungsmanifest die Azure Sphere-Mandanten-ID für das aktuelle Gerät enthält, verwendet die DeviceAuth_CurlSslFunc-Funktion die DAA-Clientzertifikatskette für die Authentifizierung, wenn für den Zieldienst die gegenseitige TLS-Authentifizierung erforderlich ist.

Abrufen des Zertifikats der Stammzertifizierungsstelle für den RADIUS-Server

Die Anwendung verbindet sich mit einem Zertifikatserverendpunkt, auf den über das Netzwerk zugegriffen werden kann und der das Zertifikat der Stammzertifizierungsstelle bereitstellen kann, um es für den RADIUS-Server abzurufen. Bei Ihrem Netzwerkadministrator sollten Sie Informationen dazu einholen können, wie Sie die Verbindung zum Endpunkt herstellen und das Zertifikat abrufen.

Installieren des Zertifikats mithilfe der CertStore-API

Die Anwendung verwendet die CertStore-API, um die Zertifikate auf dem Gerät zu installieren. Die CertStore_InstallClientCertificate-Funktion installiert das Clientzertifikat, und CertStore_InstallRootCACertificate installiert das Zertifikat der Stammzertifizierungsstelle für den RADIUS-Server. Im Artikel Verwalten von Zertifikaten in allgemeinen Apps finden Sie weitere Informationen zur Verwendung der CertStore-API für die Zertifikatsverwaltung.

In der Zertifikatbeispielanwendung sehen Sie, wie eine Anwendung diese Funktionen nutzen kann.