Vorbereiten von Azure Stack Hub-PKI-Zertifikaten für die Bereitstellung oder Rotation

Hinweis

Dieser Artikel bezieht sich ausschließlich auf die Vorbereitung externer Zertifikate, die zum Sichern von Endpunkten in externen Infrastrukturen und Diensten verwendet werden. Interne Zertifikate werden während des Zertifikatrotationsprozesses separat verwaltet.

Hinweis

Wenn Sie Azure Container Registry (ACR) installieren, empfehlen wir, die Ablaufdaten Ihrer externen ACR-Zertifikate an den Ablaufdaten Ihrer anderen externen Azure Stack Hub-Zertifikate auszurichten. Darüber hinaus wird empfohlen, Ihre PFX für ACR mit demselben Kennwort zu schützen, das Sie zum Schutz Ihrer anderen externen Zertifikat-PFXs verwenden.

Die von der Zertifizierungsstelle bezogenen Zertifikatdateien müssen mit Eigenschaften importiert und exportiert werden, die die Zertifikatanforderungen von Azure Stack Hub erfüllen.

In diesem Artikel erfahren Sie, wie Sie externe Zertifikate importieren, verpacken und validieren, um sich auf die Azure Stack Hub-Bereitstellung oder die Geheimnisrotation vorzubereiten.

Voraussetzungen

Zum Packen von PKI-Zertifikaten für eine Azure Stack Hub-Bereitstellung muss Ihr System folgende Voraussetzungen erfüllen:

- Von der Zertifizierungsstelle zurückgegebene Zertifikate werden in einem einzigen Verzeichnis im CER-Format gespeichert (andere konfigurierbare Formate: CERT, SST oder PFX).

- Windows 10 oder Windows Server 2016 oder höher

- Verwenden Sie dasselbe System, auf dem die Zertifikatsignieranforderung generiert wurde (es sei denn, Sie verwenden ein in PFXs vorab gepacktes Zertifikat).

- Verwenden Sie PowerShell-Sitzungen mit erhöhten Rechten.

Fahren Sie mit dem entsprechenden Abschnitt Vorbereiten von Zertifikaten (Azure Stack Readiness Checker) oder Vorbereiten von Zertifikaten (manuelle Schritte) fort.

Vorbereiten von Zertifikaten (Azure Stack Readiness Checker)

Führen Sie diese Schritte aus, um Zertifikate mithilfe der PowerShell-Cmdlets von Azure Stack Readiness Checker zu packen:

Führen Sie an einer PowerShell-Eingabeaufforderung (5.1 oder höher) das folgende Cmdlet aus, um das Azure Stack Readiness Checker-Modul zu installieren:

Install-Module Microsoft.AzureStack.ReadinessChecker -Force -AllowPrereleaseGeben Sie den Pfad zur Zertifikatdatei an. Beispiel:

$Path = "$env:USERPROFILE\Documents\AzureStack"Deklarieren Sie pfxPassword. Beispiel:

$pfxPassword = Read-Host -AsSecureString -Prompt "PFX Password"Deklarieren Sie den Exportpfad (ExportPath), an den die resultierenden PFX-Dateien exportiert werden. Beispiel:

$ExportPath = "$env:USERPROFILE\Documents\AzureStack"Konvertieren Sie Zertifikate in Azure Stack Hub-Zertifikate. Beispiel:

ConvertTo-AzsPFX -Path $Path -pfxPassword $pfxPassword -ExportPath $ExportPathÜberprüfen Sie die Ausgabe:

ConvertTo-AzsPFX v1.2005.1286.272 started. Stage 1: Scanning Certificates Path: C:\Users\[*redacted*]\Documents\AzureStack Filter: CER Certificate count: 11 adminmanagement_east_azurestack_contoso_com_CertRequest_20200710235648.cer adminportal_east_azurestack_contoso_com_CertRequest_20200710235645.cer management_east_azurestack_contoso_com_CertRequest_20200710235644.cer portal_east_azurestack_contoso_com_CertRequest_20200710235646.cer wildcard_adminhosting_east_azurestack_contoso_com_CertRequest_20200710235649.cer wildcard_adminvault_east_azurestack_contoso_com_CertRequest_20200710235642.cer wildcard_blob_east_azurestack_contoso_com_CertRequest_20200710235653.cer wildcard_hosting_east_azurestack_contoso_com_CertRequest_20200710235652.cer wildcard_queue_east_azurestack_contoso_com_CertRequest_20200710235654.cer wildcard_table_east_azurestack_contoso_com_CertRequest_20200710235650.cer wildcard_vault_east_azurestack_contoso_com_CertRequest_20200710235647.cer Detected ExternalFQDN: east.azurestack.contoso.com Stage 2: Exporting Certificates east.azurestack.contoso.com\Deployment\ARM Admin\ARMAdmin.pfx east.azurestack.contoso.com\Deployment\Admin Portal\AdminPortal.pfx east.azurestack.contoso.com\Deployment\ARM Public\ARMPublic.pfx east.azurestack.contoso.com\Deployment\Public Portal\PublicPortal.pfx east.azurestack.contoso.com\Deployment\Admin Extension Host\AdminExtensionHost.pfx east.azurestack.contoso.com\Deployment\KeyVaultInternal\KeyVaultInternal.pfx east.azurestack.contoso.com\Deployment\ACSBlob\ACSBlob.pfx east.azurestack.contoso.com\Deployment\Public Extension Host\PublicExtensionHost.pfx east.azurestack.contoso.com\Deployment\ACSQueue\ACSQueue.pfx east.azurestack.contoso.com\Deployment\ACSTable\ACSTable.pfx east.azurestack.contoso.com\Deployment\KeyVault\KeyVault.pfx Stage 3: Validating Certificates. Validating east.azurestack.contoso.com-Deployment-AAD certificates in C:\Users\[*redacted*]\Documents\AzureStack\east.azurestack.contoso.com\Deployment Testing: KeyVaultInternal\KeyVaultInternal.pfx Thumbprint: E86699****************************4617D6 PFX Encryption: OK Expiry Date: OK Signature Algorithm: OK DNS Names: OK Key Usage: OK Key Length: OK Parse PFX: OK Private Key: OK Cert Chain: OK Chain Order: OK Other Certificates: OK Testing: ARM Public\ARMPublic.pfx ... Log location (contains PII): C:\Users\[*redacted*]\AppData\Local\Temp\AzsReadinessChecker\AzsReadinessChecker.log ConvertTo-AzsPFX CompletedHinweis

Verwenden Sie „Get-help ConvertTo-AzsPFX -Full “ für die weitere Verwendung, z. B. zum Deaktivieren der Validierung oder zum Filtern nach verschiedene Zertifikatformaten.

Nach erfolgreicher Überprüfung können die Zertifikate ohne weitere Schritte für die Bereitstellung oder Rotation verwendet werden.

Vorbereiten von Zertifikaten (manuelle Schritte)

Führen Sie die folgenden manuellen Schritte aus, um die Zertifikate für neue Azure Stack Hub-PKI-Zertifikate zu packen.

Importieren des Zertifikats

Kopieren Sie die ursprünglichen Zertifikatsversionen, die Sie von der Zertifizierungsstelle Ihrer Wahl bezogen haben, in ein Verzeichnis auf dem Bereitstellungshost.

Warnung

Kopieren Sie keine Dateien, die bereits importiert/exportiert wurden oder aus einem anderen Grund nicht mehr den Dateien entsprechen, die direkt von der Zertifizierungsstelle bereitgestellt wurden.

Klicken Sie mit der rechten Maustaste auf das Zertifikat, und wählen Sie Zertifikat installieren oder PFX installieren aus – je nachdem, wie das Zertifikat von Ihrer Zertifizierungsstelle übermittelt wurde.

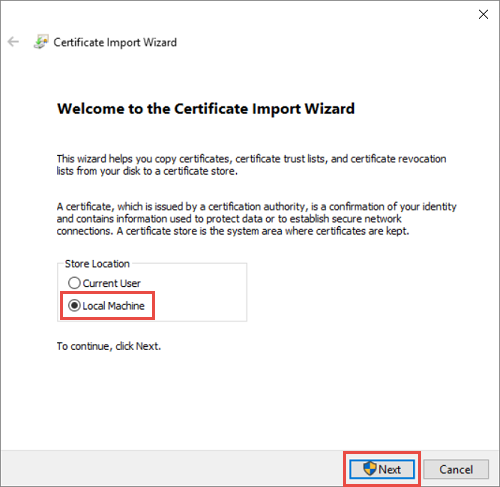

Wählen Sie im Zertifikatimport-Assistenten als Importspeicherort die Option Lokaler Computer aus. Wählen Sie Weiter aus. Wählen Sie auf dem folgenden Bildschirm erneut „Weiter“ aus.

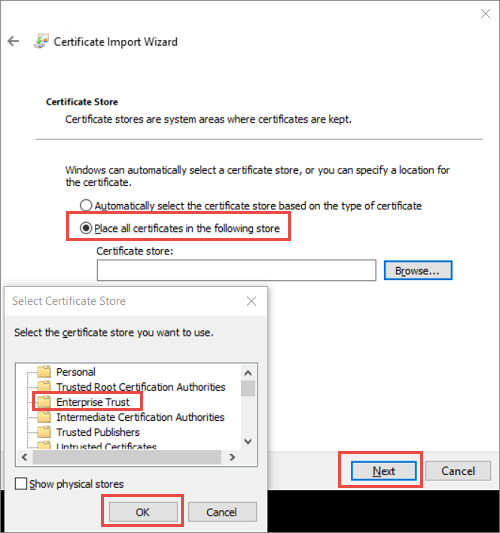

Wählen Sie Alle Zertifikate in folgendem Speicher speichern und anschließend Enterprise Trust als Speicherort aus. Wählen Sie OK aus, um das Dialogfeld für die Zertifikatspeicherauswahl zu schließen, und wählen Sie anschließend Weiter aus.

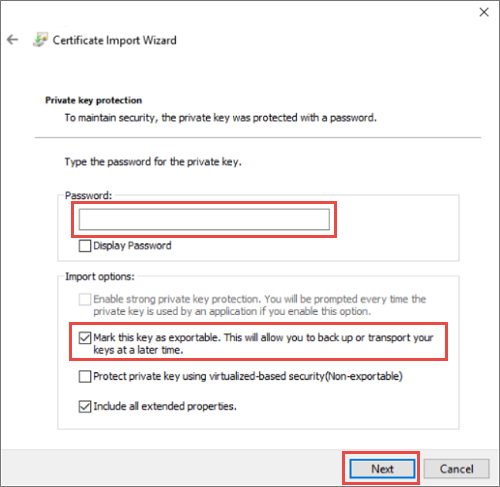

a. Wenn Sie eine PFX-Datei importieren, wird Ihnen ein zusätzliches Dialogfeld angezeigt. Geben Sie auf der Seite Schutz für den privaten Schlüssel das Kennwort für Ihre Zertifikatdateien ein, und aktivieren Sie dann die Option Schlüssel als exportierbar markieren. Dadurch können Sie Ihre Schlüssel zu einem späteren Zeitpunkt sichern bzw. überführen. Wählen Sie Weiter aus.

Wählen Sie Fertig stellen aus, um den Import abzuschließen.

Hinweis

Nachdem Sie ein Zertifikat für Azure Stack Hub importiert haben, wird der private Schlüssel des Zertifikats als PKCS 12-Datei (PFX) im Clusterspeicher gespeichert.

Zertifikat exportieren

Öffnen Sie die MMC-Konsole des Zertifikat-Managers, und stellen Sie eine Verbindung mit dem Zertifikatspeicher des lokalen Computers her.

Öffnen Sie die Microsoft Management Console (MMC). Klicken Sie zum Öffnen der Konsole unter Windows 10 mit der rechten Maustaste auf das Startmenü, und wählen Sie Ausführen aus. Geben Sie dann mmc ein, und drücken Sie die EINGABETASTE.

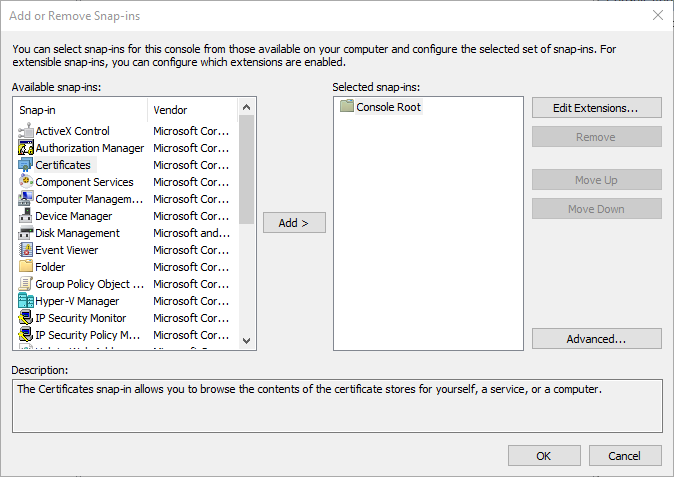

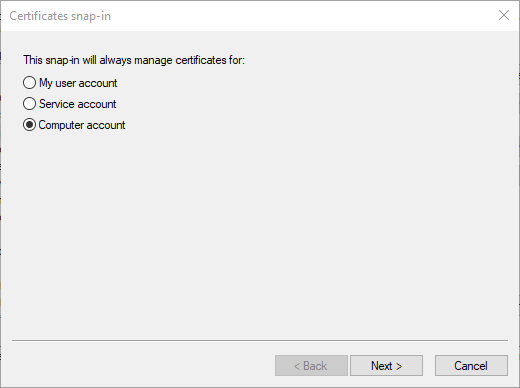

Wählen Sie Datei>Snap-In hinzufügen/entfernen aus. Wählen Sie dann Zertifikate > Hinzufügen aus.

Wählen Sie Computerkonto und dann Weiter aus. Wählen Sie Lokaler Computer und dann Fertig stellen aus. Wählen Sie OK aus, um die Seite „Snap-In hinzufügen/entfernen“ zu schließen.

Navigieren Sie zu Zertifikate>Organisationsvertrauen>Zertifikatspeicherort. Stellen Sie sicher, dass das Zertifikat auf der rechten Seite angezeigt wird.

Wählen Sie auf der Taskleiste der Zertifikat-Manager-Konsole Aktionen>Alle Aufgaben>Exportieren aus. Wählen Sie Weiter aus.

Hinweis

Je nachdem, über wie viele Azure Stack Hub-Zertifikate Sie verfügen, müssen Sie diesen Vorgang möglicherweise mehrmals ausführen.

Wählen Sie Ja, privaten Schlüssel exportieren aus, und wählen Sie dann Weiter aus.

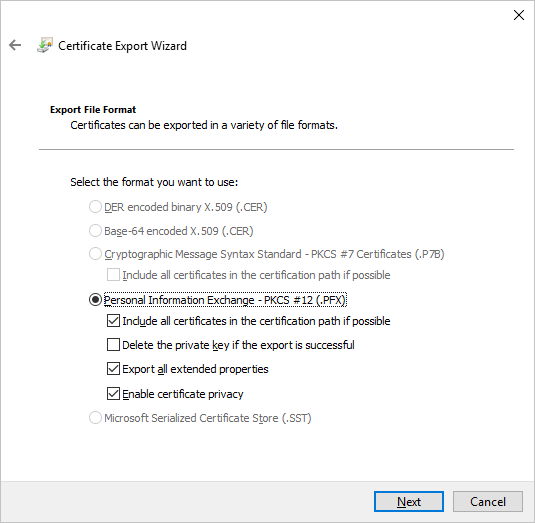

Gehen Sie im Abschnitt für das Exportdateiformat wie folgt vor:

Wählen Sie Wenn möglich, alle Zertifikate im Zertifizierungspfad einbeziehen.

Wählen Sie Alle erweiterten Eigenschaften exportieren.

Wählen Sie Zertifikatdatenschutz aktivieren.

Klicken Sie auf Weiter.

Klicken Sie auf Kennwort, und geben Sie ein Kennwort für die Zertifikate an. Erstellen Sie ein Kennwort, das die folgenden Anforderungen an die Kennwortkomplexität erfüllt:

- Mindestlänge von 8 Zeichen.

- Mindestens drei der folgenden Elemente: Großbuchstaben, Kleinbuchstaben, Zahlen von 0–9, Sonderzeichen, alphabetische Zeichen, die weder Groß- noch Kleinbuchstaben sind.

Notieren Sie sich dieses Kennwort. Sie verwenden es als Bereitstellungsparameter.

Wählen Sie Weiter aus.

Wählen Sie einen Dateinamen und einen Speicherort für die zu exportierende PFX-Datei aus. Wählen Sie Weiter aus.

Wählen Sie Fertig stellen aus.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für