Herstellen einer Verbindung zwischen Azure Stack Hub und Azure über ein VPN

In diesem Artikel wird das Erstellen eines Site-to-Site-VPN beschrieben, mit dem ein virtuelles Netzwerk in Azure Stack Hub mit einem virtuellen Netzwerk in Azure verbunden werden soll.

Voraussetzungen

Vergewissern Sie sich vor dem Durchführen der Verbindungskonfiguration, dass Sie über folgende Elemente verfügen:

- Eine Bereitstellung (mit mehreren Knoten) für integrierte Azure Stack Hub-Systeme, die direkt mit dem Internet verbunden ist. Ihr Bereich mit den externen öffentlichen IP-Adressen muss direkt über das öffentliche Internet erreichbar sein.

- Ein gültiges Azure-Abonnement. Wenn Sie kein Azure-Abonnement haben, können Sie hier ein kostenloses Azure-Konto erstellen.

VPN-Verbindungsdiagramm

Die folgende Abbildung zeigt die endgültige Verbindungskonfiguration:

Beispielwerte für Netzwerkkonfiguration

Die Tabelle mit den Beispielen für die Netzwerkkonfiguration enthält die Werte, die für die Beispiele in diesem Artikel verwendet werden. Sie können diese Werte verwenden oder sie zum besseren Verständnis der Beispiele in diesem Artikel heranziehen:

| Wert | Azure Stack Hub | Azure |

|---|---|---|

| Name des virtuellen Netzwerks | Azs-VNet | AzureVNet |

| Adressraum des virtuellen Netzwerks | 10.1.0.0/16 | 10.100.0.0/16 |

| Subnetzname | FrontEnd | FrontEnd |

| Subnetzadressbereich | 10.1.0.0/24 | 10.100.0.0/24 |

| Gatewaysubnetz | 10.1.1.0/24 | 10.100.1.0/24 |

Erstellen der Netzwerkressourcen in Azure

Erstellen Sie zunächst die Netzwerkressourcen für Azure. Die folgenden Anweisungen zeigen, wie die Ressourcen mithilfe des Azure-Portals erstellt werden.

Erstellen des Subnetzes für das virtuelle Netzwerk und virtuelle Computer (VM)

- Melden Sie sich mit Ihrem Azure-Konto beim Azure-Portal an.

- Klicken Sie im Benutzerportal auf + Ressource erstellen.

- Wechseln Sie zu Marketplace, und wählen Sie dann Netzwerk aus.

- Wählen Sie Virtuelles Netzwerk aus.

- Verwenden Sie als Name, Adressraum, Subnetzname und Subnetzadressbereich für Azure die Werte aus der Netzwerk-Konfigurationstabelle.

- Erstellen Sie entweder eine neue Ressourcengruppe, oder wählen Sie Use existing (Vorhandene verwenden) auswählen, wenn Sie bereits über eine verfügen.

- Wählen Sie den Standort Ihres virtuellen Netzwerks aus. Wenn Sie die Beispielwerte verwenden, wählen Sie USA, Osten oder einen anderen Standort aus.

- Wählen Sie die Option An Dashboard anheften aus.

- Klicken Sie auf Erstellen.

Erstellen des Gatewaysubnetzes

Öffnen Sie über das Dashboard die zuvor erstellte Ressource des virtuellen Netzwerks (AzureVNet).

Wählen Sie im Bereich Einstellungen die Option Subnetze aus.

Klicken Sie auf Gatewaysubnetz, um dem virtuellen Netzwerk ein Gatewaysubnetz hinzuzufügen.

Der Name des Subnetzes wird standardmäßig auf GatewaySubnet festgelegt.

Wichtig

Gatewaysubnetze sind spezielle Subnetze und müssen diesen spezifischen Namen besitzen, damit sie ordnungsgemäß funktionieren.

Vergewissern Sie sich, dass im Feld Adressbereich die Adresse 10.100.1.0/24 angegeben ist.

Wählen Sie OK, um das Gatewaysubnetz zu erstellen.

Erstellen des Gateways für das lokale Netzwerk

- Wählen Sie im Azure-Portal die Option + Ressource erstellen.

- Wechseln Sie zu Marketplace, und wählen Sie dann Netzwerk aus.

- Wählen Sie in der Liste mit den Netzwerkressourcen den Eintrag Gateway des virtuellen Netzwerks aus.

- Geben Sie im Feld Name die Zeichenfolge Azure-GW ein.

- Klicken Sie auf Virtuelles Netzwerk, um ein virtuelles Netzwerk auszuwählen. Wählen Sie anschließend aus der Liste AzureVnet aus.

- Wählen Sie Öffentliche IP-Adresse. Wählen Sie im Bereich Öffentliche IP-Adresse auswählen die Option Neu erstellen aus.

- Geben Sie im Feld Name den Namen Azure-GW-PiP ein, und klicken Sie auf OK.

- Vergewissern Sie sich, dass Abonnement und Speicherort korrekt sind. Die Ressource kann an das Dashboard angeheftet werden. Klicken Sie auf Erstellen.

Erstellen der Ressource des lokalen Netzwerkgateways

Wählen Sie im Azure-Portal die Option + Ressource erstellen.

Wechseln Sie zu Marketplace, und wählen Sie dann Netzwerk aus.

Wählen Sie in der Ressourcenliste den Eintrag für das lokale Netzwerkgateway aus.

Geben Sie im Feld Name die Zeichenfolge Azs-GW ein.

Geben Sie im Feld IP-Adresse die öffentliche IP-Adresse für Ihr Gateway des virtuellen Azure Stack Hub-Netzwerks ein, die in der Netzwerkkonfigurationstabelle oben aufgelistet ist.

Geben Sie im Feld Adressraum für Azure Stack Hub den Adressraum 10.1.0.0/24 und 10.1.1.0/24 für AzureVNet ein.

Vergewissern Sie sich, dass Ihr Abonnement, die Ressourcengruppe und der Speicherort richtig sind, und klicken Sie auf Erstellen.

Erstellen der Verbindung

Klicken Sie im Benutzerportal auf + Ressource erstellen.

Wechseln Sie zu Marketplace, und wählen Sie dann Netzwerk aus.

Wählen Sie in der Ressourcenliste die Option Verbindung aus.

Wählen Sie im Einstellungsbereich Grundlagen unter Verbindungstyp die Option Site-to-Site (IPsec) aus.

Wählen Sie Werte für Abonnement, Ressourcengruppe und Speicherort aus, und wählen Sie anschließend OK.

Wählen Sie im Bereich Einstellungen die Option Gateway des virtuellen Netzwerks aus, und wählen Sie anschließend Azure-GW aus.

Wählen Sie Gateway des lokalen Netzwerks aus, und wählen Sie dann Azs-GW aus.

Geben Sie unter Verbindungsname den Namen Azure-Azs ein.

Geben Sie unter Gemeinsam verwendeter Schlüssel (PSK) den Wert 12345 ein, und wählen Sie OK aus.

Hinweis

Falls Sie einen anderen Wert für den gemeinsam verwendeten Schlüssel nutzen, sollten Sie nicht vergessen, dass er dem Wert für den gemeinsam verwendeten Schlüssel entsprechen muss, den Sie am anderen Ende der Verbindung erstellt haben.

Überprüfen Sie den Bereich Zusammenfassung, und klicken Sie auf OK.

Erstellen einer benutzerdefinierten IPsec-Richtlinie

Für die Zuordnung von Azure und Azure Stack Hub ist eine benutzerdefinierte IPSec-Richtlinie erforderlich.

Erstellen einer benutzerdefinierten Richtlinie:

$IPSecPolicy = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup ECP384 ` -IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256 -PfsGroup ECP384 -SALifeTimeSeconds 27000 ` -SADataSizeKilobytes 102400000Übernehmen der Richtlinie für die Verbindung:

$Connection = Get-AzVirtualNetworkGatewayConnection -Name myTunnel -ResourceGroupName myRG Set-AzVirtualNetworkGatewayConnection -IpsecPolicies $IPSecPolicy -VirtualNetworkGatewayConnection $Connection

Erstellen einer VM

Erstellen Sie jetzt in Azure eine VM, und platzieren Sie sie im VM-Subnetz Ihres virtuellen Netzwerks.

Wählen Sie im Azure-Portal die Option + Ressource erstellen.

Wechseln Sie zu Marketplace, und wählen Sie dann Compute aus.

Wählen Sie in der Liste mit den VM-Images das Image Windows Server 2016 Datacenter Eval aus.

Geben Sie im Bereich Grundlagen unter Name den Namen AzureVM ein.

Geben Sie einen gültigen Benutzernamen und ein gültiges Kennwort ein. Mit diesem Konto melden Sie sich am virtuellen Computer an, nachdem dieser erstellt wurde.

Geben Sie Werte für Abonnement, Ressourcengruppe und Speicherort an, und wählen Sie anschließend OK.

Wählen Sie im Bereich Größe eine VM-Größe für diese Instanz aus, und klicken Sie dann auf Auswählen.

Im Abschnitt Einstellungen können Sie die Standardeinstellungen verwenden. Überprüfen Sie Folgendes, bevor Sie OK wählen:

- Das virtuelle Netzwerk AzureVnet ist ausgewählt.

- Das Subnetz ist auf 10.100.0.0/24 festgelegt.

Klicken Sie auf OK.

Überprüfen Sie die Einstellungen im Bereich Zusammenfassung, und klicken Sie anschließend auf OK.

Erstellen der Netzwerkressourcen in Azure Stack Hub

Erstellen Sie als Nächstes die Netzwerkressourcen in Azure Stack Hub.

Anmelden als Benutzer

Ein Dienstadministrator kann sich als Benutzer anmelden, um die Pläne, Angebote und Abonnements zu testen, die den Benutzern zur Verfügung stehen. Erstellen Sie ein Benutzerkonto, bevor Sie sich anmelden, falls Sie diesen Schritt noch nicht ausgeführt haben.

Erstellen des virtuellen Netzwerks und eines VM-Subnetzes

Verwenden Sie ein Benutzerkonto für die Anmeldung beim Benutzerportal.

Klicken Sie im Benutzerportal auf + Ressource erstellen.

Wechseln Sie zu Marketplace, und wählen Sie dann Netzwerk aus.

Wählen Sie Virtuelles Netzwerk aus.

Verwenden Sie für Name, Adressraum, Subnetzname und Subnetzadressbereich die Werte aus der Netzwerk-Konfigurationstabelle.

In Abonnement wird das zuvor von Ihnen erstellte Abonnement angezeigt.

Als Ressourcengruppe können Sie entweder eine Ressourcengruppe erstellen oder Use existing (Vorhandene verwenden) auswählen, sofern Sie bereits über eine Ressourcengruppe verfügen.

Überprüfen Sie den standardmäßigen Speicherort.

Wählen Sie die Option An Dashboard anheften aus.

Klicken Sie auf Erstellen.

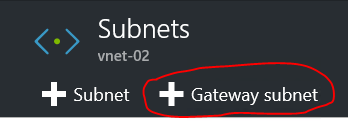

Erstellen des Gatewaysubnetzes

Öffnen Sie im Dashboard die zuvor erstellte Ressource des virtuellen Netzwerks „Azs-VNet“.

Wählen Sie im Bereich Einstellungen die Option Subnetze aus.

Wählen Sie Gatewaysubnetz, um dem virtuellen Netzwerk ein Gatewaysubnetz hinzuzufügen.

Der Subnetzname ist standardmäßig auf GatewaySubnet festgelegt. Sie müssen den Namen GatewaySubnet verwenden, damit Gatewaysubnetze ordnungsgemäß funktionieren.

Überprüfen Sie, ob die unter Adressbereich angegebene Adresse 10.1.1.0/24 lautet.

Wählen Sie OK, um das Gatewaysubnetz zu erstellen.

Erstellen des Gateways für das lokale Netzwerk

Klicken Sie im Azure Stack Hub-Portal auf + Ressource erstellen.

Wechseln Sie zu Marketplace, und wählen Sie dann Netzwerk aus.

Wählen Sie in der Liste mit den Netzwerkressourcen den Eintrag Gateway des virtuellen Netzwerks aus.

Geben Sie unter Name den Namen Azs-GW ein.

Wählen Sie Virtuelles Netzwerk, um ein virtuelles Netzwerk auszuwählen. Wählen Sie aus der Liste Azs-VNet aus.

Wählen Sie das Menüelement Öffentliche IP-Adresse. Wählen Sie im Bereich Öffentliche IP-Adresse auswählen die Option Neu erstellen aus.

Geben Sie unter Name den Namen Azs-GW-PiP ein, und klicken Sie auf OK.

Für VPN-Typ ist standardmäßig Routenbasiert ausgewählt. Behalten Sie Routenbasiert als VPN-Typ bei.

Vergewissern Sie sich, dass Abonnement und Speicherort korrekt sind. Die Ressource kann an das Dashboard angeheftet werden. Klicken Sie auf Erstellen.

Erstellen des Gateways des lokalen Netzwerks

Das Konzept eines Gateways des lokalen Netzwerks in Azure Stack Hub unterscheidet sich von dem Konzept in einer Azure-Bereitstellung.

In einer Azure-Bereitstellung stellt ein lokales Netzwerkgateway ein lokales physisches Gerät (am Benutzerstandort) dar, für das Sie eine Verbindung mit einem Gateway für virtuelle Netzwerke in Azure herstellen. In Azure Stack Hub sind jedoch beide Enden der Verbindung Gateways für virtuelle Netzwerke.

Ganz allgemein wird mit der Ressource des lokalen Netzwerkgateways immer das Remotegateway am anderen Ende der Verbindung angegeben.

Erstellen der Ressource des lokalen Netzwerkgateways

Melden Sie sich beim Azure Stack Hub-Portal an.

Klicken Sie im Benutzerportal auf + Ressource erstellen.

Wechseln Sie zu Marketplace, und wählen Sie dann Netzwerk aus.

Wählen Sie in der Ressourcenliste den Eintrag für das lokale Netzwerkgateway aus.

Geben Sie im Feld Name die Zeichenfolge Azure-GW ein.

Geben Sie im Feld IP-Adresse die öffentliche IP-Adresse für das Gateway für virtuelle Netzwerke in Azure Azure-GW-PiP ein. Diese Adresse wird weiter oben in der Netzwerk-Konfigurationstabelle angezeigt.

Geben Sie im Feld Adressraum für den Adressraum des zuvor erstellten Azure VNETs 10.100.0.0/24 und 10.100.1.0/24 ein.

Vergewissern Sie sich, dass die Werte für Abonnement, Ressourcengruppe und Speicherort richtig sind, und wählen Sie Erstellen aus.

Erstellen der Verbindung

Klicken Sie im Benutzerportal auf + Ressource erstellen.

Wechseln Sie zu Marketplace, und wählen Sie dann Netzwerk aus.

Wählen Sie in der Ressourcenliste die Option Verbindung aus.

Wählen Sie im Einstellungsbereich Grundlagen unter Verbindungstyp die Option Site-to-Site (IPsec) aus.

Wählen Sie Werte für Abonnement, Ressourcengruppe und Speicherort aus, und wählen Sie anschließend OK.

Wählen Sie im Bereich Einstellungen die Option Gateway des virtuellen Netzwerks und anschließend Azs-GW aus.

Wählen Sie Gateway des lokalen Netzwerks aus, und wählen Sie dann Azure-GW aus.

Geben Sie unter Verbindungsname den Namen Azs-Azure ein.

Geben Sie unter Gemeinsam verwendeter Schlüssel (PSK) den Wert 12345 ein, und klicken Sie auf OK.

Wählen Sie im Bereich Zusammenfassung die Option OK aus.

Erstellen einer VM

Erstellen Sie zum Überprüfen der VPN-Verbindung zwei virtuelle Computer: einen in Azure und einen in Azure Stack Hub. Nachdem Sie diese virtuellen Computer erstellt haben, können Sie sie zum Senden und Empfangen von Daten über den VPN-Tunnel verwenden.

Wählen Sie im Azure-Portal die Option + Ressource erstellen.

Wechseln Sie zu Marketplace, und wählen Sie dann Compute aus.

Wählen Sie in der Liste mit den VM-Images das Image Windows Server 2016 Datacenter Eval aus.

Geben Sie im Bereich Grundlagen unter Name den Namen Azs-VM ein.

Geben Sie einen gültigen Benutzernamen und ein gültiges Kennwort ein. Mit diesem Konto melden Sie sich am virtuellen Computer an, nachdem dieser erstellt wurde.

Geben Sie Werte für Abonnement, Ressourcengruppe und Speicherort an, und wählen Sie anschließend OK.

Wählen Sie im Bereich Größe eine VM-Größe für diese Instanz aus, und klicken Sie dann auf Auswählen.

Übernehmen Sie im Bereich Einstellungen die Standardeinstellungen. Stellen Sie sicher, dass das virtuelle Netzwerk Azs-VNet ausgewählt ist. Stellen Sie sicher, dass das Subnetz auf 10.1.0.0/24 festgelegt ist. Klicken Sie anschließend auf OK.

Überprüfen Sie die Einstellungen im Bereich Zusammenfassung, und klicken Sie anschließend auf OK.

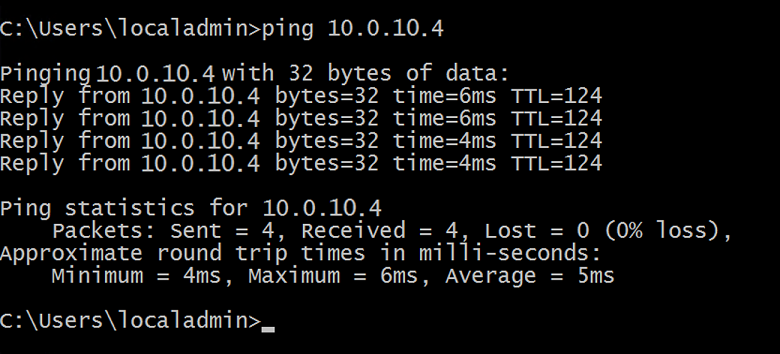

Testen der Verbindung

Nachdem die Site-to-Site-Verbindung hergestellt wurde, sollten Sie sicherstellen, dass Daten in beide Richtungen fließen können. Die einfachste Möglichkeit zum Testen der Verbindung ist das Durchführen eines Ping-Tests:

- Melden Sie sich an der VM an, die Sie in Azure Stack Hub erstellt haben, und pingen Sie die VM in Azure.

- Melden Sie sich an der VM an, die Sie in Azure erstellt haben, und pingen Sie die VM in Azure Stack Hub.

Hinweis

Um sicherzustellen, dass Sie den Datenverkehr über die Site-to-Site-Verbindung senden, sollten Sie den Ping nicht an die VIP-Adresse, sondern an die direkte IP-Adresse (DIP) der VM im Remotesubnetz senden.

Anmelden beim virtuellen Benutzercomputer in Azure Stack Hub

Melden Sie sich beim Azure Stack Hub-Portal an.

Wählen Sie in der Navigationsleiste links die Option Virtuelle Computer aus.

Suchen Sie in der Liste mit den virtuellen Computern nach dem zuvor erstellten Computer Azs-VM, und wählen Sie ihn aus.

Wählen Sie im Bereich für die VM die Option Verbinden. Öffnen Sie anschließend die Datei „Azs-VM.rdp“.

Melden Sie sich mit dem Konto an, das Sie beim Erstellen der VM konfiguriert haben.

Öffnen Sie eine Windows PowerShell-Eingabeaufforderung mit erhöhten Rechten.

Geben Sie ipconfig /all ein.

Suchen Sie in der Ausgabe die IPv4-Adresse, und speichern Sie diese zur späteren Verwendung. Diese Adresse wird später von Azure aus gepingt. In der Beispielumgebung wird die Adresse 10.1.0.4 verwendet, in Ihrer Umgebung lautet sie aber unter Umständen anders. Sie sollte innerhalb des zuvor erstellten Subnetzes 10.1.0.0/24 liegen.

Führen Sie den folgenden PowerShell-Befehl aus, um eine Firewallregel zu erstellen, die zulässt, dass die VM auf Pings reagiert:

New-NetFirewallRule ` -DisplayName "Allow ICMPv4-In" ` -Protocol ICMPv4

Anmelden beim virtuellen Mandantencomputer in Azure

Melden Sie sich beim Azure-Portal an.

Wählen Sie in der Navigationsleiste links die Option Virtuelle Computer aus.

Suchen Sie in der Liste mit den VMs nach dem zuvor erstellten Computer Azure-VM, und wählen Sie ihn aus.

Wählen Sie im Abschnitt für die VM die Option Verbinden.

Melden Sie sich mit dem Konto an, das Sie beim Erstellen der VM konfiguriert haben.

Öffnen Sie ein Windows PowerShell-Fenster mit erhöhten Rechten.

Geben Sie ipconfig /all ein.

Daraufhin sollte eine IPv4-Adresse aus dem Adressbereich 10.100.0.0/24 angezeigt werden. In der Beispielumgebung wird die Adresse 10.100.0.4 verwendet, Ihre Adresse lautet aber unter Umständen anders.

Führen Sie den folgenden PowerShell-Befehl aus, um eine Firewallregel zu erstellen, die zulässt, dass die VM auf Pings reagiert:

New-NetFirewallRule ` -DisplayName "Allow ICMPv4-In" ` -Protocol ICMPv4Pingen Sie von der VM in Azure die VM in Azure Stack Hub über den Tunnel. Hierzu pingen Sie die DIP-Adresse, die Sie für „Azs-VM“ erfasst haben. In der Beispielumgebung wird die Adresse 10.1.0.4 verwendet. Achten Sie jedoch darauf, dass Sie die Adresse pingen, die Sie in Ihrem Lab notiert haben. Das Ergebnis sollte in etwa wie im folgenden Screenshot aussehen:

Wenn Sie eine Antwort vom virtuellen Remotecomputer erhalten, war der Test erfolgreich. Sie können das VM-Fenster schließen.

Außerdem sollten Sie einen eingehenderen Test der Datenübertragung durchführen (z. B. durch das Kopieren von Dateien unterschiedlicher Größe in beide Richtungen).

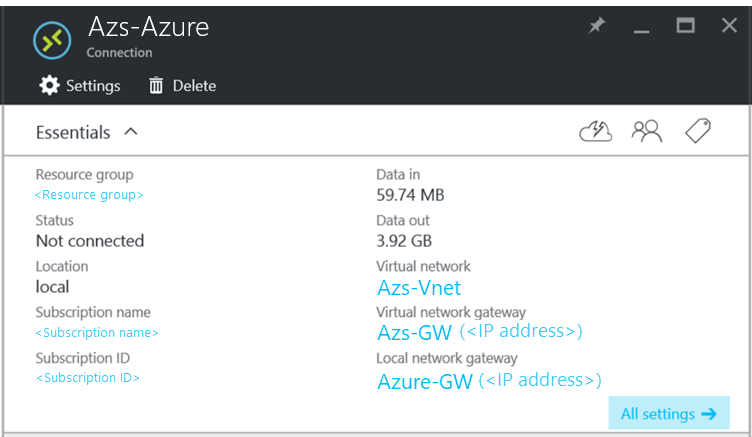

Anzeigen der Datenübertragungsstatistik über die Gatewayverbindung

Im Abschnitt Verbindung können Sie die Datenmenge ermitteln, die über die Site-to-Site-Verbindung übertragen wird. Mit diesem Test können Sie auch überprüfen, ob der soeben gesendete Ping tatsächlich die VPN-Verbindung durchlaufen hat.

Verwenden Sie Ihr Benutzerkonto zur Anmeldung am Benutzerportal, während Sie an der virtuellen Benutzer-VM in Azure Stack Hub angemeldet sind.

Wechseln Sie zu Alle Ressourcen, und wählen Sie die Verbindung Azs-Azure aus. Verbindungen wird angezeigt.

Im Bereich Verbindung wird die Statistik für eingehende Daten und ausgehende Daten angezeigt. Die hohen Zahlen im folgenden Screenshot sind auf zusätzliche Dateiübertragungen zurückzuführen. Dort sollten andere Werte als Null angezeigt werden.