Bereitstellen von F5 in zwei Azure Stack Hub-Instanzen

Dieser Artikel führt Sie durch die Einrichtung eines externen Lastenausgleichs in zwei Azure Stack Hub-Umgebungen. Mit dieser Konfiguration können Sie unterschiedliche Workloads verwalten. In diesem Artikel stellen Sie F5 als globale Lastenausgleichslösung in zwei unabhängigen Azure Stack Hub-Instanzen bereit. Außerdem stellen Sie eine Web-App mit Lastenausgleich, die auf einem NGINX-Server ausgeführt wird, in den beiden Instanzen bereit. Sie werden hinter einem Failover-Hochverfügbarkeitspaar von virtuellen F5-Geräten ausgeführt.

Die Azure Resource Manager-Vorlagen finden Sie im GitHub-Repository f5-azurestack-gslb.

Übersicht über den Lastenausgleich mit F5

Die F5-Hardware (der Lastenausgleich) kann sich außerhalb von Azure Stack Hub und innerhalb des Rechenzentrums befinden, das Azure Stack Hub hostet. Azure Stack Hub verfügt nicht über eine native Funktion für den Lastenausgleich von Workloads in zwei separaten Azure Stack Hub-Bereitstellungen. Die BIG-IP Virtual Edition (VE) von F5 wird auf beiden Plattformen ausgeführt. Diese Konfiguration unterstützt die Parität zwischen Azure- und Azure Stack Hub-Architekturen durch Replikation der unterstützenden Anwendungsdienste. Sie können eine App in einer Umgebung entwickeln und in eine andere verschieben. Sie können auch die gesamte produktionsreife Azure Stack Hub-Umgebung spiegeln, einschließlich der BIG-IP-Konfigurationen, Richtlinien und Anwendungsdienste. Bei diesem Ansatz ist es nicht notwendig, die Anwendung zeitaufwändig umzugestalten und zu testen, sodass Sie sich ganz dem Schreiben von Code widmen können.

Das Schützen von Anwendungen und der zugehörigen Daten ist häufig ein Problem für Entwickler, die Apps in die Public Cloud verschieben. Das muss nicht so sein. Sie können eine App in Ihrer Azure Stack Hub-Umgebung erstellen, während ein Sicherheitsarchitekt die erforderlichen Einstellungen für die Web Application Firewall (WAF) von F5 konfiguriert. Der gesamte Stapel kann dann mit dem sicheren Wissen, dass die Anwendung durch die gleiche branchenführende WAF geschützt wird, in Azure Stack Hub repliziert werden. Bei identischen Richtlinien und Regelsätzen gibt es keine Sicherheitslücken oder -risiken, die andernfalls bei der Verwendung unterschiedlicher WAFs entstehen könnten.

Azure Stack Hub verfügt über einen eigenen Marketplace, der vom Azure Marketplace getrennt ist. Dort werden nur bestimmte Elemente hinzugefügt. In diesem Fall möchten Sie eine neue Ressourcengruppe in jeder Azure Stack Hub-Instanz erstellen und die bereits verfügbaren virtuellen F5-Geräte bereitstellen. Wie Sie feststellen werden, ist eine öffentliche IP-Adresse erforderlich, um Netzwerkverbindungen zwischen den beiden Azure Stack Hub-Instanzen zuzulassen. Im Grunde sind beide Instanzen „Inseln“, denen die öffentliche IP-Adresse die standortübergreifende Kommunikation ermöglicht.

Voraussetzungen für BIG-IP VE

Laden Sie F5 BIG-IP VE – ALL (BYOL, 2 Boot Locations) in jeden Azure Stack Hub-Marketplace herunter. Wenden Sie sich an Ihren Cloudbetreiber, falls sie nicht in Ihrem Portal verfügbar sind.

Die Azure Resource Manager-Vorlage finden Sie im folgenden GitHub-Repository: https://github.com/Mikej81/f5-azurestack-gslb.

Bereitstellen von F5 BIG-IP VE in jeder Instanz

Nehmen Sie die Bereitstellung in Azure Stack Hub-Instanz A und B vor.

Melden Sie sich beim Azure Stack Hub-Benutzerportal an.

Klicken Sie auf + Ressource erstellen.

Geben Sie

F5ein, um den Marketplace zu durchsuchen.Wählen Sie F5 BIG-IP VE – ALL (BYOL, 2 Boot Locations) aus.

Wählen Sie unten auf der nächsten Seite Erstellen aus.

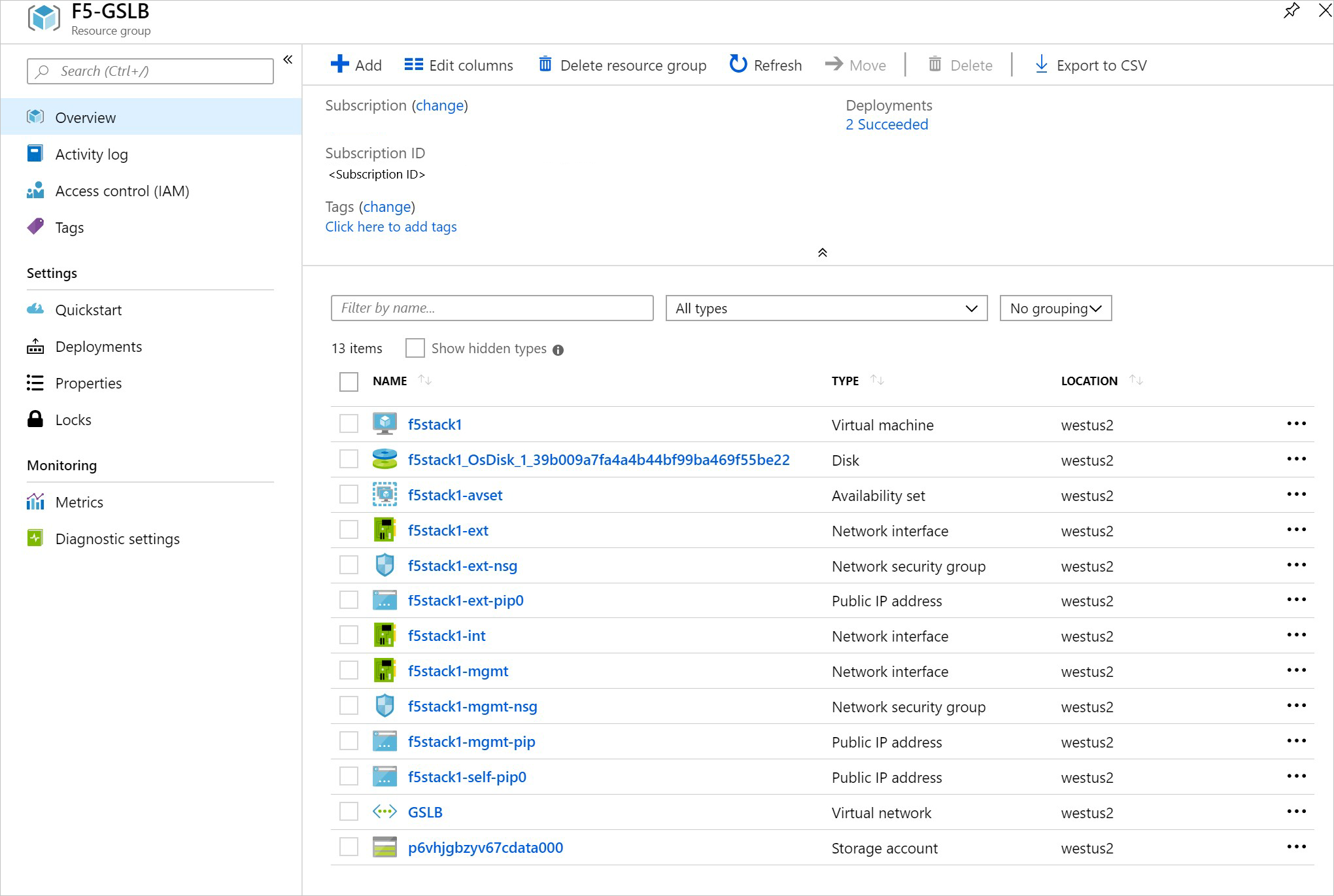

Erstellen Sie eine neue Ressourcengruppe namens F5-GSLB.

Verwenden Sie die folgenden Werte als Beispiel, um die Bereitstellung abzuschließen:

Überprüfen Sie, ob die Bereitstellung erfolgreich abgeschlossen wurde.

Hinweis

Jede BIG-IP-Bereitstellung dauert etwa 20 Minuten.

Konfigurieren der BIG-IP-Appliances

Führen Sie die folgenden Schritte für Azure Stack Hub A und B aus.

Melden Sie sich auf Azure Stack Hub-Instanz A beim Azure Stack Hub-Benutzerportal an, um die Ressourcen zu überprüfen, die bei der BIG-IP-Vorlagenbereitstellung erstellt wurden.

Folgen Sie den Anweisungen in der F5-Dokumentation zu den BIG-IP-Konfigurationselementen.

Konfigurieren Sie die „Wide IP List“ von BIG-IP, um in den beiden in Azure Stack Hub-Instanz A und B bereitgestellten Appliances zu lauschen. Anweisungen finden Sie in der Dokumentation zur Big-IP-GTM-Konfiguration.

Überprüfen Sie das Failover der BIG-IP-Appliances. Konfigurieren Sie Ihre DNS-Server auf einem Testsystem wie folgt:

- Azure Stack Hub-Instanz A = öffentliche IP-Adresse

f5stack1-ext - Azure Stack Hub-Instanz B = öffentliche IP-Adresse

f5stack1-ext

- Azure Stack Hub-Instanz A = öffentliche IP-Adresse

Navigieren Sie zu

www.contoso.com. Der Browser lädt die NGINX-Standardseite.

Erstellen einer DNS-Synchronisierungsgruppe

Aktivieren Sie das Stammkonto, um eine Vertrauensstellung einzurichten. Folgen Sie den Anweisungen in der Dokumentation zum Ändern der Kontokennwörter für die Systemwartung (11.x – 15.x). Nachdem Sie die Vertrauensstellung (Zertifikataustausch) eingerichtet haben, deaktivieren Sie das Stammkonto.

Melden Sie sich bei BIG-IP an, und erstellen Sie eine DNS-Synchronisierungsgruppe. Anweisungen finden Sie in der Dokumentation zum Erstellen einer BIG-IP-DNS-Synchronisierungsgruppe.

Hinweis

Die lokale IP-Adresse der BIG-IP-Appliance finden Sie in der Ressourcengruppe F5-GSLB. Die Netzwerkschnittstelle ist „f5stack1-ext“, und Sie möchten eine Verbindung mit der öffentlichen oder privaten IP-Adresse (je nach Zugriff) herstellen.

Wählen Sie die neue Ressourcengruppe F5-GSLB und dann die VM f5stack1 aus, und wählen Sie unter Settings (Einstellungen) die Option Networking (Netzwerk) aus.

Konfigurationen nach der Installation

Nach der Installation müssen Sie Ihre Azure Stack Hub-Netzwerksicherheitsgruppen (NSGs) konfigurieren und die Quell-IP-Adressen sperren.

Deaktivieren Sie Port 22, nachdem die Vertrauensstellung eingerichtet wurde.

Wenn Ihr System online ist, blockieren Sie die Quell-NSGs. Die Verwaltungs-NSG sollte an die Verwaltungsquelle gebunden werden und die externe NSG (4353/TCP) zur Synchronisierung an die andere Instanz. 443 sollte ebenfalls gesperrt werden, bis Anwendungen mit virtuellen Servern bereitgestellt werden.

Die Regel „GTM_DNS“ ist so konfiguriert, dass eingehender Datenverkehr über Port 53 (DNS-Datenverkehr) zugelassen wird, und der BIG-IP-Konfliktlöser wird einmal gestartet. Listener werden erstellt.

Stellen Sie eine einfache Webanwendungsworkload in Ihrer Azure Stack Hub-Umgebung bereit, um einen Lastenausgleich hinter der BIG-IP-Instanz vorzunehmen. Ein Beispiel für die Verwendung des NGNIX-Servers finden Sie im Artikel zur Bereitstellung von NGINX und NGINX Plus unter Docker.

Hinweis

Stellen Sie eine Instanz von NGNIX auf Azure Stack Hub A und Azure Stack Hub B bereit.

Nachdem NGNIX in einem Docker-Container auf einer Ubuntu-VM in jeder Azure Stack Hub-Instanz bereitgestellt wurde, überprüfen Sie, ob Sie die Standardwebseite auf den Servern erreichen können.

Melden Sie sich bei der Verwaltungsschnittstelle der BIG-IP-Appliance an. Verwenden Sie in diesem Beispiel die öffentliche IP-Adresse f5-stack1-ext.

Veröffentlichen Sie den Zugriff auf NGINX über BIG-IP.

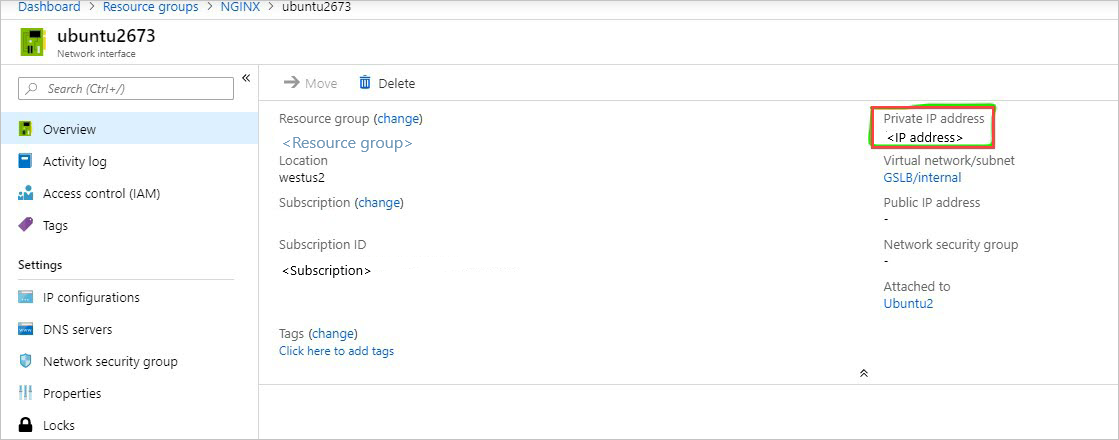

- In dieser Aufgabe konfigurieren Sie BIG-IP mit einem virtuellen Server und Pool, um eingehenden Internetzugriff auf die WordPress-Anwendung zuzulassen. Zuerst müssen Sie die private IP-Adresse für die NGINX-Instanz ermitteln.

Melden Sie sich beim Azure Stack Hub-Benutzerportal an.

Wählen Sie Ihre NGINX-Netzwerkschnittstelle aus.

Wechseln Sie in der BIG-IP-Konsole zu Local traffic > Pools > Pool List (Lokaler Datenverkehr > Pools > Poolliste), und wählen Sie + aus. Konfigurieren Sie den Pool mit den Werten in der Tabelle. Übernehmen Sie bei allen anderen Feldern die Standardwerte.

Schlüssel Wert Name NGINX_Pool Health Monitors (Integritätsüberwachungen) HTTPS Node Name (Knotenname) NGINX Adresse <Ihre private NGINX-IP-Adresse> Service Port (Dienstport) 443 Wählen Sie Finished (Fertig) aus. Wenn Sie die Einstellungen richtig konfiguriert haben, wird der Poolstatus grün angezeigt.

Jetzt müssen Sie den virtuellen Server konfigurieren. Dazu müssen Sie zunächst die private IP-Adresse Ihrer F5 BIG-IP-Instanz ermitteln.

Wechseln Sie in der BIG-IP-Konsole zu Network > Self IPs (Netzwerk > Eigene IPs), und notieren Sie die IP-Adresse.

Erstellen Sie einen virtuellen Server, indem Sie zu Local Traffic>Virtual Servers>Virtual Server List (Lokaler Datenverkehr > Virtuelle Server > Liste virtueller Server) navigieren und + auswählen. Konfigurieren Sie den Pool mit den Werten in der Tabelle. Übernehmen Sie bei allen anderen Feldern die Standardwerte.

Schlüssel Wert Name NGINX Destination Address (Zieladresse) <Eigene IP-Adresse der BIG-IP-Instanz> Service Port (Dienstport) 443 SSL Profile (Client) (SSL-Profil (Client)) clientssl Source Address Translation (Quelladressenübersetzung) Auto Map (Automatische Zuordnung)

Damit haben Sie die BIG-IP-Konfiguration für die NGINX-Anwendung abgeschlossen. Um sicherzustellen, dass sie einwandfrei funktioniert, navigieren Sie zur Website, und überprüfen Sie die F5-Statistik.

Öffnen Sie in einem Browser

https://<F5-public-VIP-IP>, und vergewissern Sie sich, dass Ihre NGINX-Standardseite angezeigt wird.

Zeigen Sie nun die Statistik Ihres virtuellen Servers an, um den Datenverkehrsfluss zu überprüfen, indem Sie zu Statistics > Module Statistics > Local Traffic (Statistik > Modulstatistiken > Lokaler Datenverkehr) navigieren.

Wählen Sie unter Statistics Type (Statistiktyp) die Option Virtual Servers (Virtuelle Server) aus.

Weitere Informationen finden Sie unter

Referenzartikel zur Verwendung von F5 finden Sie hier:

- Verfügbarkeitsdienste für Rechenzentren mit Big-IP DNS

- Bereitstellen des BIG-IP-Systems mit HTTP-Anwendungen

- Erstellen einer WIP (Wide IP) für GSLB