Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Auf dieser Seite wird beschrieben, wie Azure Databricks Benutzer, Dienstprinzipale und Gruppen von Microsoft Entra ID mithilfe der automatischen Identitätsverwaltung automatisch synchronisiert.

Übersicht über die automatische Identitätsverwaltung

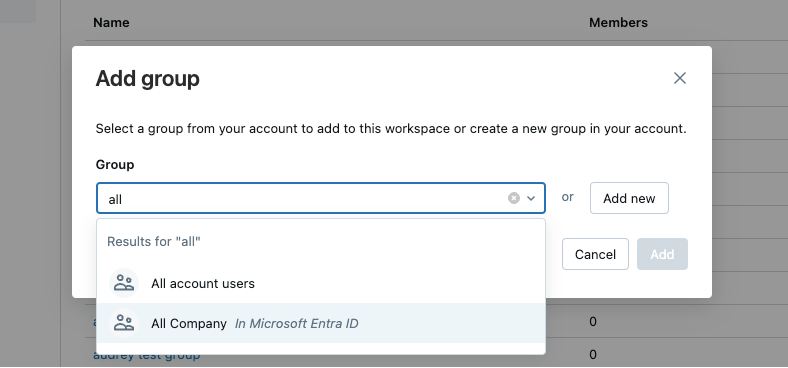

Mit der automatischen Identitätsverwaltung können Sie Benutzer, Dienstprinzipale und Gruppen von Microsoft Entra ID nahtlos zu Azure Databricks hinzufügen, ohne eine Anwendung in Microsoft Entra ID zu konfigurieren. Wenn die automatische Identitätsverwaltung aktiviert ist, können Sie direkt in Identitätsverbundarbeitsbereichen nach Microsoft Entra-ID-Benutzern, Dienstprinzipalen und Gruppen suchen und sie zu Ihrem Arbeitsbereich hinzufügen. Databricks verwendet Microsoft Entra-ID als Datensatzquelle, sodass alle Änderungen an Gruppenmitgliedschaften in Azure Databricks berücksichtigt werden.

Just-in-Time(JIT)-Bereitstellung ist immer aktiviert, wenn die automatische Identitätsverwaltung aktiviert ist und Sie sie nicht deaktivieren können. Neue Benutzer von Microsoft Entra ID werden bei der ersten Anmeldung automatisch in Azure Databricks bereitgestellt. Siehe Automatische Bereitstellung von Benutzern (JIT)

Benutzer können Dashboards auch für jeden Benutzer, Dienstprinzipal oder jede Gruppe in der Microsoft Entra-ID freigeben. Beim Freigeben werden diese Benutzer, Dienstprinzipale und Gruppenmitglieder bei der Anmeldung automatisch dem Azure Databricks-Konto hinzugefügt. Sie werden nicht als Mitglieder zum Arbeitsbereich hinzugefügt, in dem sich das Dashboard befindet. Mitglieder der Microsoft Entra-ID, die keinen Zugriff auf den Arbeitsbereich haben, erhalten Zugriff auf eine schreibgeschützte Kopie eines Dashboards, das mit Berechtigungen zum Teilen von Daten veröffentlicht wurde. Weitere Informationen zur Dashboardfreigabe finden Sie unter Freigeben eines Dashboards.

Die automatische Identitätsverwaltung wird in Nicht-Identitätsverbundarbeitsbereichen nicht unterstützt. Weitere Informationen zum Identitätsverbund finden Sie unter "Identitätsverbund".

Benutzer- und Gruppenstatus

Wenn die automatische Identitätsverwaltung aktiviert ist, werden Benutzer, Dienstprinzipale und Gruppen aus der Microsoft Entra-ID in der Kontokonsole und auf der Seite "Arbeitsbereichsadministratoreinstellungen" angezeigt. Ihr Status spiegelt ihre Aktivität und ihren Status zwischen Microsoft Entra ID und Azure Databricks wider:

| Der Status | Bedeutung |

|---|---|

| Inaktiv: Keine Verwendung | Für Benutzer und Dienstprinzipale: Identität in Microsoft Entra-ID, die sich noch nicht bei Azure Databricks angemeldet hat. Für Gruppen: Die Gruppe wurde keinem Arbeitsbereich hinzugefügt. |

| Aktiv | Die Identität ist in Azure Databricks aktiv. |

| Aktiv: Aus EntraID entfernt | Zuvor in Azure Databricks aktiv und wurde aus der Microsoft Entra-ID entfernt. Die Anmeldung oder Authentifizierung bei APIs ist nicht möglich. |

| Deaktiviert | Die Identität wurde in Microsoft Entra ID deaktiviert. Die Anmeldung oder Authentifizierung bei APIs ist nicht möglich. |

Tipp

Als bewährte Sicherheitspraktik empfiehlt Databricks, persönliche Zugriffstoken für deaktivierte und aus EntraID entfernte aktive Benutzer zu widerrufen.

Identitäten, die mithilfe der automatischen Identitätsverwaltung verwaltet werden, werden in Azure Databricks als extern angezeigt. Externe Identitäten können nicht mithilfe der Azure Databricks-Benutzeroberfläche aktualisiert werden.

Freigeben und Zuweisen von Berechtigungen zu Microsoft Entra-ID-Identitäten

Wenn die automatische Identitätsverwaltung aktiviert ist, können Sie Microsoft Entra-ID-Benutzer und Dienstprinzipale auswählen, wenn Sie Berechtigungen in Azure Databricks freigeben oder zuweisen.

Bei Microsoft Entra-ID-Gruppen unterscheidet sich das Freigabeverhalten je nach Objekttyp.

- Ressourcen auf Kontoebene: Gruppen sind beim Freigeben oder Zuweisen von Berechtigungen für Ressourcen auf Kontoebene verfügbar, z. B. Databricks-Apps, Unity Catalog-Objekte, AI/BI-Dashboards, Genie-Räume und Arbeitsbereichszuweisung.

- Ressourcen auf Arbeitsbereichsebene: Um Ressourcen auf Arbeitsbereichsebene (z. B. Notizbücher, Aufträge, SQL-Lager, Warnungen und Dateien) mit Microsoft Entra-ID-Gruppen freizugeben, müssen Arbeitsbereichsadministratoren die Gruppe zuerst direkt zum Arbeitsbereich hinzufügen.

Automatische Identitätsverwaltung im Vergleich zur SCIM-Bereitstellung

Wenn die automatische Identitätsverwaltung aktiviert ist, werden alle Benutzer, Gruppen und Gruppenmitgliedschaften von Microsoft Entra ID mit Azure Databricks synchronisiert, sodass die SCIM-Bereitstellung nicht erforderlich ist. Wenn die SCIM-Unternehmensanwendung parallel ausgeführt wird, verwaltet die SCIM-Anwendung weiterhin Benutzer und Gruppen, die in der Microsoft Entra ID-Unternehmensanwendung konfiguriert sind. Es verwaltet keine Microsoft Entra-ID-Identitäten, die nicht mithilfe der SCIM-Bereitstellung hinzugefügt wurden.

Databricks empfiehlt die Verwendung der automatischen Identitätsverwaltung. Für die SCIM-Bereitstellung ist die Rolle des Cloudanwendungsadministrators und eine separate Microsoft Entra ID-Anwendung erforderlich. In der folgenden Tabelle werden die Features der automatischen Identitätsverwaltung mit den Features der SCIM-Bereitstellung verglichen.

| Funktionen | Automatische Identitätsverwaltung | SCIM-Bereitstellung |

|---|---|---|

| Synchronisieren von Benutzern | ✓ | ✓ |

| Synchronisieren von Gruppen | ✓ | ✓ (Nur direkte Mitglieder) |

| Verschachtelte Gruppen synchronisieren | ✓ | |

| Synchronisieren von Dienstprinzipalen | ✓ | |

| Standardmäßig in Azure Databricks verfügbar | ✓ | |

| Funktioniert mit allen Microsoft Entra ID-Editionen | ✓ | |

| Verfügbar ohne Microsoft Entra ID-Administratorrollen | ✓ | |

| Erfordert einen Identitätsverbund | ✓ |

Externe Azure Databricks ID und Microsoft Entra ID-Objekt-ID

Azure Databricks verwendet die Microsoft Entra-ID ObjectId als maßgeblichen Link zum Synchronisieren von Identitäten und Gruppenmitgliedschaften und aktualisiert das Feld automatisch, sodass es externalId dem ObjectId in einem täglich wiederkehrenden Ablauf entspricht. Databricks empfiehlt, Bereitstellungsmethoden nicht zu mischen. Das Hinzufügen derselben Identität durch automatische Identitätsverwaltung und SCIM-Bereitstellung führt zu doppelten Einträgen und Berechtigungskonflikten. Verwenden Sie die automatische Identitätsverwaltung als einzige zuverlässige Informationsquelle, indem Gruppenmitgliedschaften die Microsoft Entra ID widerspiegeln.

Sie können diese doppelten Identitäten zusammenführen, indem Sie ihre externe ID in Azure Databricks angeben. Verwenden Sie die APIs für Kontobenutzende, Kontodienstprinzipale oder Kontogruppen, um den Prinzipal zu aktualisieren und die Microsoft Entra ID-objectId im Feld externalId hinzuzufügen.

Azure Databricks empfiehlt dringend, keine benutzerdefinierten Workflows zu verwenden, die vom externalId-Feld abhängen, da sich externalId im Laufe der Zeit aktualisieren kann.

Funktionsweise der Gruppenmitgliedschaftssynchronisierung

Wenn die automatische Identitätsverwaltung aktiviert ist, aktualisiert Azure Databricks Benutzergruppenmitgliedschaften von Microsoft Entra-ID während Aktivitäten, die Authentifizierungs- und Autorisierungsprüfungen auslösen, z. B. Browseranmeldungen, Tokenauthentifizierung oder Auftragsausführung. Dadurch wird sichergestellt, dass gruppenbasierte Berechtigungen in Azure Databricks mit Änderungen synchronisiert bleiben, die in der Microsoft Entra-ID vorgenommen wurden.

Wenn Azure Databricks Gruppenmitgliedschaften aktualisiert, ruft sie transitive (geschachtelte) Gruppenmitgliedschaften aus der Microsoft Entra-ID ab. Dies bedeutet, dass Azure Databricks, wenn ein Benutzer Mitglied von Group A ist und Gruppe A Mitglied von Group B ist, den Benutzer als Mitglied in beiden Gruppen erkennt. Azure Databricks ruft nur Mitgliedschaften für Gruppen ab, die Azure Databricks hinzugefügt wurden. Es synchronisiert oder rekonstruiert nicht die vollständige übergeordnete Gruppenhierarchie aus dem Microsoft Entra ID.

Azure Databricks aktualisiert Gruppenmitgliedschaften in verschiedenen Zeitplänen je nach Aktivität:

- Browseranmeldungen: Gruppenmitgliedschaften werden synchronisiert, wenn seit der letzten Synchronisierung mehr als 5 Minuten vergangen sind

- Andere Aktivitäten (z. B. Tokenauthentifizierung oder Ausführen von Aufträgen): Gruppenmitgliedschaften werden synchronisiert, wenn seit der letzten Synchronisierung mehr als 40 Minuten vergangen sind

Geschachtelte Gruppen und Diensteprinzipale

Wenn die automatische Identitätsverwaltung aktiviert ist, erben Mitglieder geschachtelter Gruppen Berechtigungen von bereitgestellten Gruppen. Berechtigungen, die einer übergeordneten Gruppe zugewiesen sind, gelten für alle Benutzer und Dienstprinzipale, die der Gruppe angehören, einschließlich derjenigen, die direkt zur Gruppe hinzugefügt wurden, und derjenigen, die über verschachtelte Gruppenmitgliedschaften dazugehören. Geschachtelte Gruppen und Dienstprinzipale in einer Gruppe können jedoch nicht automatisch im Konto referenziert werden, mit Ausnahme der Dashboardfreigabe.

Die Sichtbarkeit geschachtelter Gruppen

Geschachtelte Gruppen sind in Azure Databricks sichtbar. Stellen Sie sich vor, eine untergeordnete Gruppe Group-C, die Mitglied einer übergeordneten Gruppe Group-P ist. Wenn Sie Group-P zu einem Arbeitsbereich hinzufügen, haben alle Identitäten in Group-P und Group-C Zugriff auf den Arbeitsbereich. In den Kontoadministrator- und Arbeitsbereichsadministrator-UIs wird Group-C als Mitglied innerhalb von Group-P auf der Detailseite der Gruppenmitglieder angezeigt. Nur die erste Schachtelungsebene wird auf der Gruppendetailseite angezeigt.

Überlegungen zu geschachtelten Gruppen

- Arbeitsbereichszugriff: Geschachtelte Gruppen und Dienstprinzipale müssen nicht direkt zu einem Arbeitsbereich hinzugefügt werden, um Zugriff zu erhalten. Wenn einer übergeordneten Gruppe ein Arbeitsbereich hinzugefügt wird, können alle Mitglieder dieser Gruppe auf den Arbeitsbereich zugreifen.

- Ressourcen auf Kontoebene: Gruppen sind beim Freigeben oder Zuweisen von Berechtigungen für Ressourcen auf Kontoebene verfügbar, z. B. Databricks-Apps, Unity Catalog-Objekte, AI/BI-Dashboards, Genie-Räume und Arbeitsbereichszuweisung.

- Grenzwerte für Kontogruppen und Dienstprinzipale: Geschachtelte Gruppen und Dienstprinzipale, die nicht direkt für das Konto bereitgestellt werden, werden nicht auf die Grenzen für Kontogruppen angerechnet. Nur Gruppen, die explizit für das Konto bereitgestellt wurden, zählen zu den Limits.

Beispielsweise haben Sie in der Microsoft Entra-ID die folgende Gruppenstruktur:

-

Marketing-All(übergeordnete Gruppe)-

Marketing-US(untergeordnete Gruppe) -

Marketing-EU(untergeordnete Gruppe) -

Marketing-APAC(untergeordnete Gruppe)

-

Wenn ein Arbeitsbereichsadministrator Marketing-All seinem Arbeitsbereich hinzufügt:

- Zugriff gewährt: Alle Mitglieder von

Marketing-Allund alle untergeordneten Gruppen (Marketing-US,Marketing-EU,Marketing-APAC) können auf den Arbeitsbereich zugreifen. Benutzer und Dienstprinzipale inMarketing-APACkönnen sich authentifizieren und den Arbeitsbereich nutzen. - Kontobereitstellung: Nur

Marketing-Allwird für das Azure Databricks-Konto bereitgestellt und trägt zu den Grenzwerten der Kontogruppe bei. Die untergeordneten Gruppen tragen nicht zur Einschränkung der Limits bei, es sei denn, Sie stellen sie explizit bereit. - Ressourcen auf Kontoebene:

Marketing-Allund alle untergeordneten Gruppen (Marketing-US,Marketing-EU,Marketing-APAC) sind beim Freigeben oder Zuweisen von Berechtigungen für Ressourcen auf Kontoebene verfügbar, z. B. Dashboards und Objekte im Unity-Katalog.

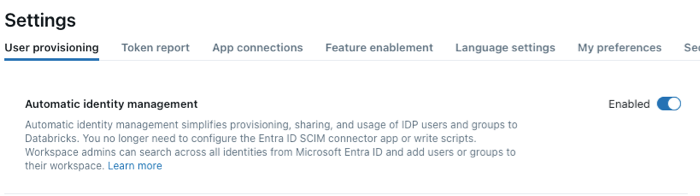

Aktivieren der automatischen Identitätsverwaltung

Die automatische Identitätsverwaltung ist standardmäßig für Konten aktiviert, die nach dem 1. August 2025 erstellt wurden. Kontoadministratoren können die automatische Identitätsverwaltung in der Kontokonsole aktivieren.

Melden Sie sich als Kontoadministrator bei der Kontokonsole an.

Klicken Sie in der Randleiste auf "Sicherheit".

Schalten Sie auf der Registerkarte "Benutzerbereitstellung" die Option "Automatische Identitätsverwaltung" auf "Aktiviert" um.

Änderungen dauern fünf bis zehn Minuten, bis sie wirksam werden.

Nachdem Ihr Konto aktiviert ist, führen Sie die folgenden Anweisungen aus, um Benutzer, Dienstprinzipale und Gruppen aus der Microsoft Entra-ID hinzuzufügen und zu entfernen:

- Hinzufügen von Benutzern zu Ihrem Konto

- Hinzufügen von Dienstprinzipalen zu Ihrem Konto

- Hinzufügen von Gruppen zu Ihrem Konto

Deaktivieren der automatischen Identitätsverwaltung

Wenn die automatische Identitätsverwaltung deaktiviert ist:

- Benutzer und Dienstprinzipale bleiben erhalten: Sie behalten den Zugriff, werden aber nicht mehr mit Microsoft Entra ID synchronisiert. Sie können Benutzer und Dienstprinzipale manuell in der Kontokonsole entfernen oder deaktivieren, nachdem Sie die automatische Identitätsverwaltung deaktiviert haben.

- Gruppen verlieren die Mitgliedschaft: Gruppen verbleiben in Azure Databricks, aber alle Gruppenmitglieder werden entfernt.

- Keine Synchronisierung mit Microsoft Entra ID: Änderungen bei Microsoft Entra ID (z. B. das Entfernen von Benutzern oder Aktualisierungen von Gruppen) werden in Azure Databricks nicht widergespiegelt.

- Keine Berechtigungsvererbung: Benutzer, die von der automatischen Identitätsverwaltung verwaltet werden, können keine Berechtigungen von übergeordneten Gruppen erben. Dies wirkt sich auf geschachtelte gruppenbasierte Berechtigungsmodelle aus.

Wenn Sie beabsichtigen, die automatische Identitätsverwaltung zu deaktivieren, empfiehlt Databricks, die SCIM-Bereitstellung im Voraus als Fallback einzurichten. SCIM kann dann die Identitäts- und Gruppensynchronisierung übernehmen.

- Melden Sie sich als Kontoadministrator bei der Kontokonsole an.

- Klicken Sie in der Randleiste auf "Sicherheit".

- Schalten Sie auf der Registerkarte "Benutzerbereitstellung" die Option "Automatische Identitätsverwaltung" auf "Deaktiviert" um.

Überwachen von Benutzeranmeldungen

Sie können die system.access.audit Tabelle abfragen, um zu überwachen, welche Benutzer sich beim Arbeitsbereich angemeldet haben. Zum Beispiel:

SELECT

DISTINCT user_identity.email

FROM

system.access.audit

WHERE

action_name = "aadBrowserLogin"

Weitere Informationen zur Tabelle system.access.audit finden Sie im Tabellenverweis zum Überwachungsprotokollsystem.