Einrichten einer direkten Anmeldung mit Azure Active Directory B2C

Vorbereitung: Wählen Sie mithilfe des Selektors Richtlinientyp auswählen den Typ der einzurichtenden Richtlinie aus. Azure Active Directory B2C bietet zwei Methoden zum Definieren der Benutzerinteraktion mit Ihren Anwendungen: vordefinierte Benutzerflows oder vollständig konfigurierbare benutzerdefinierte Richtlinien. Die Schritte, die in diesem Artikel erforderlich sind, unterscheiden sich für jede Methode.

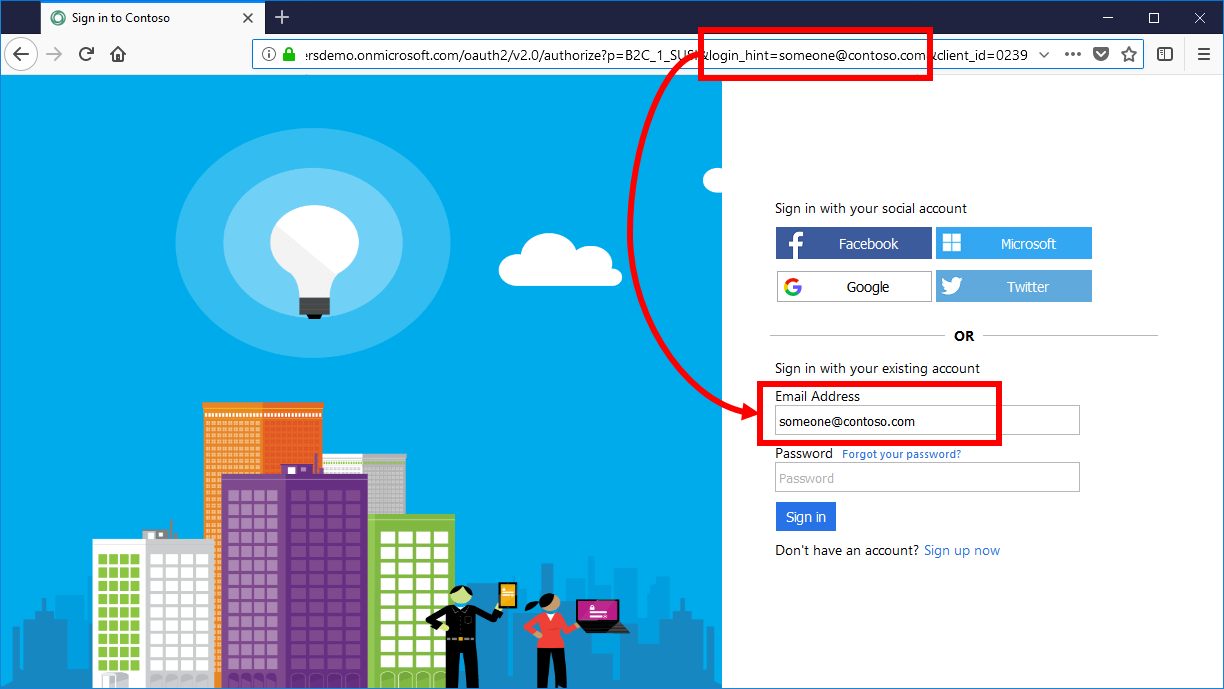

Beim Einrichten der Anmeldung für Ihre Anwendung mithilfe von Azure Active Directory (AD) B2C können Sie den Anmeldenamen vorab ausfüllen oder sich direkt bei einem bestimmten sozialen Netzwerk als Identitätsanbieter anmelden, wie z. B. bei einem Facebook-, LinkedIn- oder Microsoft-Konto.

Vorabausfüllen des Anmeldenamens

Während einer User Journey zur Anmeldung kann eine Anwendung der vertrauenden Seite auf einen bestimmten Benutzer oder Domänennamen ausgerichtet werden. Bei der Ausrichtung auf einen Benutzer kann eine Anwendung in der Autorisierungsanforderung den Abfrageparameter login_hint mit dem Anmeldenamen des Benutzers angeben. Azure AD B2C füllt den Anmeldenamen automatisch auf, während der Benutzer nur das Kennwort angeben muss.

Der Benutzer kann den Wert im Textfeld für die Anmeldung ändern.

Um einen Parameter für Anmeldehinweise zu unterstützen, überschreiben Sie das technische SelfAsserted-LocalAccountSignin-Email-Profil. Legen Sie im Abschnitt <InputClaims> den „DefaultValue“ des „signInName“-Anspruchs auf {OIDC:LoginHint} fest. Die Variable {OIDC:LoginHint} enthält den Wert des Parameters login_hint. Azure AD B2C liest den Wert des „signInName“-Anspruchs und füllt das Textfeld „signInName“ auf.

<ClaimsProvider>

<DisplayName>Local Account</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email">

<InputClaims>

<!-- Add the login hint value to the sign-in names claim type -->

<InputClaim ClaimTypeReferenceId="signInName" DefaultValue="{OIDC:LoginHint}" />

</InputClaims>

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

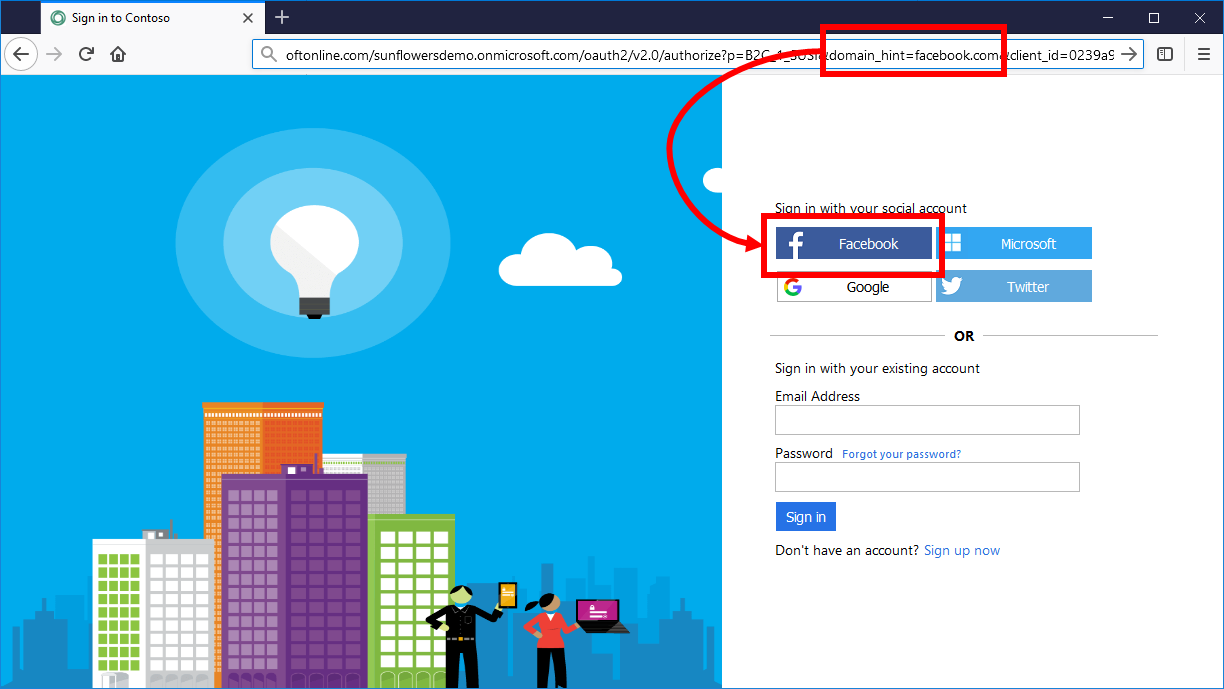

Umleiten einer Anmeldung zu einem Anbieter sozialer Netzwerke

Wenn Sie die User Journey für die Anmeldung bei Ihrer Anwendung so konfiguriert haben, dass Konten für soziale Netzwerke inbegriffen sind, wie z.B. Facebook, LinkedIn oder Google, können Sie den Parameter domain_hint angeben. Dieser Abfrageparameter enthält einen Hinweis für Azure AD B2C zu dem sozialen Netzwerk als Identitätsanbieter, das für die Anmeldung verwendet werden sollte. Wenn in der Anwendung beispielsweise domain_hint=facebook.com angegeben ist,erfolgt die Anmeldung direkt auf der Anmeldeseite von Facebook.

Der Parameter für den Domänenhinweis in der Abfragezeichenfolge kann auf eine der folgenden Domänen festgelegt werden:

- amazon.com

- facebook.com

- github.com

- google.com

- linkedin.com

- microsoft.com

- qq.com

- twitter.com

- wechat.com

- weibo.com

- Informationen zu OpenID Connect für generische Identitätsanbieter finden Sie unter Domänenhinweis.

Sie können den Domänennamen mithilfe des XML-Elements <Domain>domain name</Domain> von einem beliebigen <ClaimsProvider> konfigurieren, um Domänenhinweisparameter zu unterstützen.

<ClaimsProvider>

<!-- Add the domain hint value to the claims provider -->

<Domain>facebook.com</Domain>

<DisplayName>Facebook</DisplayName>

<TechnicalProfiles>

...