Aktivieren der mehrstufigen Authentifizierung in Azure Active Directory B2C

Vorbereitung: Wählen Sie mithilfe des Selektors Richtlinientyp auswählen den Typ der einzurichtenden Richtlinie aus. Azure Active Directory B2C bietet zwei Methoden zum Definieren der Benutzerinteraktion mit Ihren Anwendungen: vordefinierte Benutzerflows oder vollständig konfigurierbare benutzerdefinierte Richtlinien. Die Schritte, die in diesem Artikel erforderlich sind, unterscheiden sich für jede Methode.

Azure Active Directory B2C (Azure AD B2C) bietet eine direkte Integration mit Microsoft Entra-Multi-Faktor-Authentifizierung, sodass Sie Registrierungs- und Anmeldeoberflächen in Ihren Anwendungen eine zweite Sicherheitsebene hinzufügen können. Sie können die mehrstufige Authentifizierung aktivieren, ohne eine einzige Codezeile schreiben zu müssen. Auch wenn Sie bereits Benutzerflows für die Registrierung und Anmeldung erstellt haben, können Sie die mehrstufige Authentifizierung aktivieren.

Mithilfe dieses Features können Anwendungen beispielsweise diese Szenarien handhaben:

- Für den Zugriff auf eine Anwendung ist keine mehrstufige Authentifizierung erforderlich, für den Zugriff auf eine andere Anwendung jedoch schon. Beispielsweise kann sich der Kunde bei der Anwendung einer Kfz-Versicherung mit einem lokalen Konto oder dem Konto eines sozialen Netzwerks anmelden. Er muss jedoch seine Telefonnummer bestätigen, bevor er auf die Anwendung für die Hausversicherung zugreifen kann, die im selben Verzeichnis registriert ist.

- Die mehrstufige Authentifizierung ist allgemein für den Zugriff auf eine Anwendung nicht erforderlich, sie ist jedoch für den Zugriff auf vertrauliche Teilbereiche dieser Anwendung erforderlich. Beispielsweise kann sich der Kunde bei einer Onlinebanking-Anwendung mit einem lokalen Konto oder dem Konto eines sozialen Netzwerks anmelden, um den Kontostand abzufragen. Um eine Überweisung zu tätigen, ist jedoch die Bestätigung der Telefonnummer erforderlich.

Voraussetzungen

- Erstellen Sie einen Benutzerflow, damit sich Benutzer bei Ihrer Anwendung registrieren und anmelden können.

- Registrieren Sie eine Webanwendung.

- Führen Sie die unter Erste Schritte mit benutzerdefinierten Richtlinien in Active Directory B2C beschriebenen Schritte aus.

- Registrieren Sie eine Webanwendung.

Überprüfungsmethoden

Bei Bedingtem Zugriff können Benutzer aufgrund von Konfigurationsentscheidungen, die Sie als Administrator treffen können, zur MFA aufgefordert werden oder nicht. Es gibt folgende Methoden für die mehrstufige Authentifizierung:

- E-Mail: Während der Anmeldung wird eine Überprüfungs-E-Mail mit einem Einmalkennwort (One-Time Password, OTP) an den Benutzer gesendet. Der Benutzer gibt den in der E-Mail gesendeten OTP-Code an.

- SMS oder Telefonanruf: Bei der ersten Registrierung oder Anmeldung wird der Benutzer aufgefordert, eine Telefonnummer anzugeben und zu bestätigen. Bei nachfolgenden Anmeldungen wird der Benutzer aufgefordert, entweder die MFA-Option Code senden oder Anrufen auszuwählen. Je nach Auswahl des Benutzers wird eine SMS an die verifizierte Telefonnummer gesendet oder ein Anruf getätigt, um den Benutzer zu identifizieren. Der Benutzer gibt entweder den per SMS gesendeten OTP-Code an oder bestätigt den Telefonanruf.

- Nur Telefonanruf: Diese Methode funktioniert auf die gleiche Weise wie die SMS- oder Telefonanrufoption, es wird jedoch nur ein Telefonanruf getätigt.

- Nur SMS: Diese Methode funktioniert auf die gleiche Weise wie die SMS- oder Telefonanrufoption, es wird jedoch nur eine SMS gesendet.

- Authentifikator-App – TOTP: Der Benutzer muss auf einem seiner Geräte eine Authentifikator-App installieren, die die Überprüfung des zeitbasierten Einmalkennworts (Time-based One-Time Password, TOTP) unterstützt, wie z. B. die Microsoft Authenticator-App. Bei der ersten Registrierung oder Anmeldung scannt der Benutzer einen QR-Code oder gibt einen Code manuell mithilfe der Authentifikator-App ein. Bei nachfolgenden Anmeldungen gibt der Benutzer den TOTP-Code ein, der in der Authentifikator-App angezeigt wird. Weitere Informationen zum Einrichten der Microsoft Authenticator-App finden Sie unter Registrieren eines Benutzers für TOTP mit einer Authentifikator-App (für Endbenutzer).

Wichtig

Die Authentifikator-App-TOTP-Methode bietet eine höhere Sicherheit als SMS/Telefonanruf, und die E-Mail-Methode bietet die geringste Sicherheit. Für die SMS- oder telefonbasierte Multi-Faktor-Authentifizierung fallen andere Gebühren an als beim normalen Azure AD B2C MAU-Preismodell.

Festlegen der mehrstufigen Authentifizierung

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C Mandanten zu wechseln.

Wählen Sie im linken Menü die Option Azure AD B2C aus. Oder wählen Sie Alle Dienste aus, suchen Sie nach dem Eintrag Azure AD B2C, und wählen Sie ihn aus.

Wählen Sie Benutzerflows aus.

Wählen Sie den Benutzerflow aus, für den Sie die mehrstufige Authentifizierung (Multifactor Authentication, MFA) aktivieren möchten. beispielsweise B2C_1_signinsignup.

Wählen Sie Eigenschaften aus.

Wählen Sie im Abschnitt mehrstufige Authentifizierung den gewünschten Typ der Methode. Wählen Sie dann unter MFA-Erzwingung eine Option:

Off - MFA wird während der Anmeldung nie erzwungen und Benutzer werden während der Registrierung oder Anmeldung nicht aufgefordert, MFA zu aktivieren.

Immer aktiviert: MFA wird unabhängig von der Konfiguration des bedingten Zugriffs stets verlangt. Während der Registrierung werden Benutzer aufgefordert, sich für MFA zu registrieren. Wenn Benutzer bei der Anmeldung noch nicht für MFA registriert sind, werden sie aufgefordert, sich zu registrieren.

Bedingt: Während der Registrierung und Anmeldung werden Benutzer aufgefordert, sich für MFA zu registrieren (sowohl neue als auch vorhandene Benutzer, die nicht für MFA registriert sind). Während der Anmeldung wird MFA nur dann erzwungen, wenn die Auswertung einer aktiven Richtlinie für bedingten Zugriff dies erfordert:

- Wenn das Ergebnis einer MFA-Abfrage ohne Risiko ist, wird MFA erzwungen. Wenn der Benutzer noch nicht für MFA registriert ist, wird er aufgefordert, sich zu registrieren.

- Wenn das Ergebnis eine MFA-Abfrage aufgrund eines Risikos ist und der Benutzer nicht für MFA registriert ist, wird die Anmeldung blockiert.

Hinweis

- Mit der allgemeinen Verfügbarkeit des bedingten Zugriffs in Azure AD B2C werden Benutzer jetzt bei der Registrierung aufgefordert, sich für eine MFA-Methode zu registrieren. Alle Benutzerflows für die Registrierung, die Sie vor der allgemeinen Verfügbarkeit erstellt haben, spiegeln dieses neue Verhalten nicht automatisch wider. Sie können das Verhalten jedoch einschließen, indem Sie neue Benutzerflows erstellen.

- Wenn Sie Bedingt auswählen, müssen Sie den Benutzerflows auch eine Richtlinie für bedingten Zugriff hinzufügen und die Apps angeben, für die diese Richtlinie gelten soll.

- Die Multi-Faktor-Authentifizierung ist bei Benutzerflows für die Registrierung standardmäßig deaktiviert. In Benutzerflows mit telefonischer Registrierung ist es zwar möglich, MFA zu aktivieren. Als zweiter Authentifizierungsfaktor steht jedoch nur die Einmalkennung per E-Mail zur Verfügung, da die Telefonnummer als primärer Bezeichner verwendet wird.

Wählen Sie Speichern aus. MFA ist für diesen Benutzerflow jetzt aktiviert.

Sie können die Benutzeroberflächenfunktion mit Benutzerflow ausführen überprüfen. Bestätigen Sie das folgende Szenario:

In Ihrem Mandanten wird ein Kundenkonto erstellt, bevor der Schritt für die mehrstufige Authentifizierung ausgeführt wird. Während dieses Schritts wird der Kunde aufgefordert, seine Telefonnummer anzugeben und zu bestätigen. Wenn die Überprüfung erfolgreich ist, wird die Telefonnummer zur späteren Verwendung an das Kundenkonto angefügt. Auch wenn der Kunde den Vorgang abbricht, kann er bei der nächsten Anmeldung mit aktivierter mehrstufiger Authentifizierung aufgefordert werden, eine Telefonnummer erneut zu bestätigen.

Um die mehrstufige Authentifizierung zu aktivieren, müssen Sie das Starterpaket für benutzerdefinierte Richtlinien von GitHub abrufen. Gehen Sie dabei wie folgt vor:

- Laden Sie die ZIP-Datei herunter, oder klonen Sie das Repository aus

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpack, und aktualisieren Sie dann die XML-Dateien im Starterpaket SocialAndLocalAccountsWithMFA mit dem Namen Ihres Azure AD B2C-Mandanten. SocialAndLocalAccountsWithMFA unterstützt Optionen für soziale Netzwerke, Optionen für lokale und mehrstufige Authentifizierung, mit Ausnahme der Option „Authentifikator-App – TOTP“. - Um die MFA-Option Authentifikator-App – TOTP zu unterstützen, laden Sie die benutzerdefinierten Richtliniendateien von

https://github.com/azure-ad-b2c/samples/tree/master/policies/totpherunter, und aktualisieren Sie dann die XML-Dateien mit dem Namen Ihres Azure AD B2C-Mandanten. Stellen Sie sicher, dass Sie die XML-DateienTrustFrameworkExtensions.xml,TrustFrameworkLocalization.xmlundTrustFrameworkBase.xmlaus dem Starterpaket SocialAndLocalAccounts verwenden. - Aktualisieren Sie Ihr [Seitenlayout] auf Version

2.1.14. Weitere Informationen finden Sie unter Auswählen eines Seitenlayouts.

Registrieren eines Benutzers für TOTP mit einer Authentifikator-App (für Endbenutzer)

Wenn für eine Azure AD B2C-Anwendung MFA mit der TOTP-Option aktiviert ist, müssen Endbenutzer eine Authentifikator-App verwenden, um TOTP-Codes zu generieren. Benutzer können die Microsoft Authenticator-App oder eine andere Authentifikator-App verwenden, die die TOTP-Überprüfung unterstützt. Ein Azure AD B2C-Systemadministrator muss den Endbenutzern raten, die Microsoft Authenticator-App mithilfe der folgenden Schritte einzurichten:

- Laden Sie die Microsoft Authenticator-App herunter, und installieren Sie die App auf Ihrem mobilen Android- oder iOS-Gerät.

- Öffnen Sie die Anwendung, für die Sie TOTP für MFA verwenden müssen, z. B. die Contoso-Web-App, und melden Sie sich dann an oder registrieren Sie sich, indem Sie die erforderlichen Informationen eingeben.

- Wenn Sie aufgefordert werden, Ihr Konto zu registrieren, indem Sie einen QR-Code mithilfe einer Authentifikator-App scannen, öffnen Sie auf Ihrem Smartphone die Microsoft Authenticator-App, und wählen Sie in der oberen rechten Ecke das Menüsymbol mit den drei Punkten (Android) oder das Menüsymbol + (iOS) aus.

- Wählen Sie + Konto hinzufügen aus.

- Wählen Sie Anderes Konto (Google, Facebook usw.) aus, und scannen Sie dann den QR-Code, der in der Anwendung (z. B. in der Contoso-Web-App) angezeigt wird, um Ihr Konto zu registrieren. Wenn Sie den QR-Code nicht scannen können, haben Sie die Möglichkeit, das Konto manuell hinzuzufügen:

- Wählen Sie auf Ihrem Smartphone in der Microsoft Authenticator-App die Option ODER CODE MANUELL EINGEBEN aus.

- Wählen Sie in der Anwendung (z. B. in der Contoso-Web-App) die Option Haben Sie weiterhin Probleme? aus. Dadurch werden Kontoname und Geheimnis angezeigt.

- Geben Sie in Ihrer Microsoft Authenticator-App den Kontonamen und das Geheimnis ein, und wählen Sie dann FERTIG STELLEN aus.

- Wählen Sie in der Anwendung (z. B. in der Contoso-Web-App) die Option Weiter aus.

- Geben Sie im Feld Code eingeben den Code ein, der in Ihrer Microsoft Authenticator-App angezeigt wird.

- Wählen Sie Überprüfenaus.

- Geben Sie bei der nachfolgenden Anmeldung bei der Anwendung den Code ein, der in der Microsoft Authenticator-App angezeigt wird.

Informationen zu OATH-Softwaretoken

Löschen der TOTP-Authentifikatorregistrierung eines Benutzers (für Systemadministratoren)

In Azure AD B2C können Sie die TOTP-Authentifikator-App-Registrierung eines Benutzers löschen. Dann müsste der Benutzer sein Konto erneut registrieren, um die TOTP-Authentifizierung wieder verwenden zu können. Um die TOTP-Registrierung eines Benutzers zu löschen, können Sie entweder das Azure-Portal oder die Microsoft Graph-API verwenden.

Hinweis

- Durch das Löschen der TOTP-Authentifikator-App-Registrierung eines Benutzers aus Azure AD B2C wird das Konto des Benutzers in der TOTP-Authentifikator-App nicht entfernt. Der Systemadministrator muss den Benutzer anweisen, sein Konto manuell aus der TOTP-Authentifikator-App zu löschen, bevor er versucht, sich erneut zu registrieren.

- Wenn der Benutzer versehentlich sein Konto aus der TOTP-Authentifikator-App löscht, muss er einen Systemadministrator oder App-Besitzer darüber informieren, der die TOTP-Authentifikatorregistrierung des Benutzers aus Azure AD B2C löschen kann, damit sich der Benutzer erneut registrieren kann.

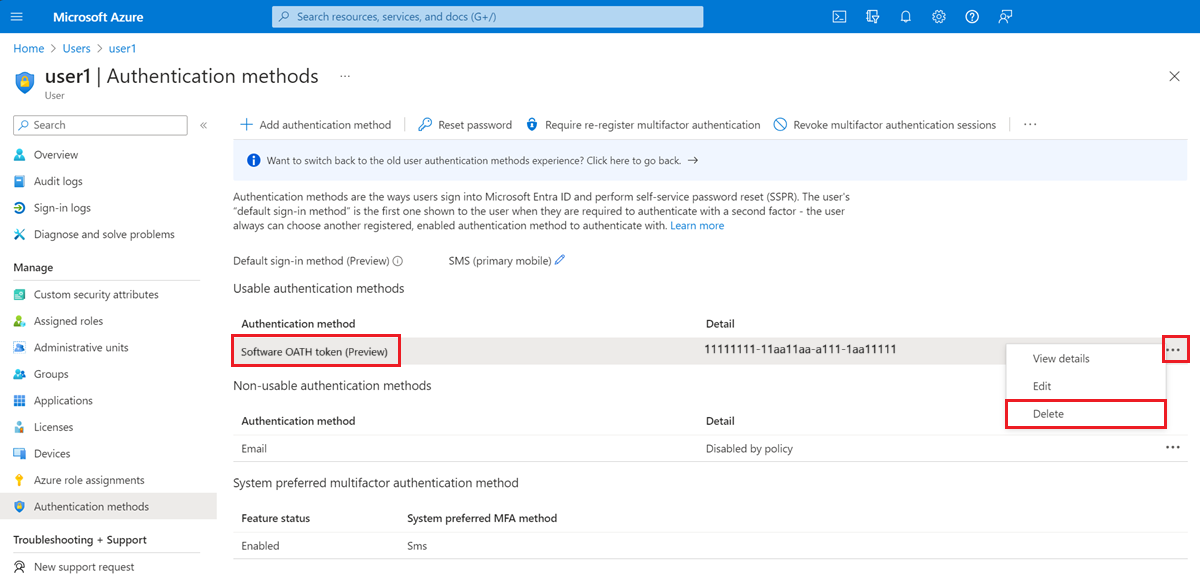

Löschen der TOTP-Authentifikator-App-Registrierung im Azure-Portal

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C Mandanten zu wechseln.

- Wählen Sie im Menü auf der linken Seite die Option Benutzer aus.

- Suchen Sie den Benutzer, für den Sie die TOTP-Authentifikator-App-Registrierung löschen möchten, und wählen Sie diesen aus.

- Wählen Sie im linken Menü die Option Authentifizierungsmethoden aus.

- Suchen Sie unter Verwendbare Authentifizierungsmethoden nach OATH-Softwaretoken, und wählen Sie dann daneben das Menü mit den drei Punkten aus. Wenn diese Oberfläche nicht angezeigt wird, wählen Sie die Option Wechseln Sie zu den neuen Benutzerauthentifizierungsmethoden. Klicken Sie hier, um diese jetzt zu verwenden aus, um zur neuen Benutzeroberfläche für Authentifizierungsmethoden zu wechseln.

- Wählen Sie Löschen und dann Ja aus, um den Löschvorgang zu bestätigen.

Löschen der TOTP-Authentifikator-App-Registrierung mithilfe der Microsoft Graph-API

Lesen Sie den Artikel softwareOathAuthenticationMethod löschen, um zu erfahren, wie Sie die entsprechende Authentifizierungsmethode eines Benutzers mithilfe der Microsoft Graph-API löschen.

Nächste Schritte

- Erfahren Sie mehr über das TOTP-Anzeigesteuerelement und Technische Profile für die Microsoft Entra ID-Multi-Faktor-Authentifizierung