Tutorial: Konfigurieren von Azure Active Directory B2C mit Datawiza zum Bereitstellen eines sicheren Hybridzugriffs

In diesem Tutorial erfahren Sie, wie Sie Azure Active Directory B2C (Azure AD B2C) in Datawiza Access Proxy (DAP) integrieren. DAP ermöglicht einmaliges Anmelden (Single Sign-On, SSO) und eine präzise Zugriffssteuerung, sodass Azure AD B2C lokale Legacyanwendungen schützen kann. Mithilfe dieser Lösung können Unternehmen schnell von Legacyanwendungen auf Azure AD B2C umsteigen, ohne Anwendungen neu programmieren zu müssen.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement

- Wenn Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto anfordern.

- Einen Azure AD B2C-Mandanten, der mit Ihrem Azure-Abonnement verknüpft ist.

-

Docker, eine offene Plattform zum Entwickeln, Versenden und Ausführen von Anwendungen, ist für das Ausführen von DAB erforderlich.

- Ihre Anwendungen können auf einer beliebigen Plattform ausgeführt werden, z. B. auf VMs und Bare-Metal-Computern.

- Eine lokale Anwendung, die Sie von einem Legacyidentitätssystem auf Azure AD B2C umstellen.

- In diesem Tutorial wird DAB auf dem Server bereitgestellt, auf dem sich die Anwendung befindet.

- Die Anwendung wird auf „localhost: 3001“ ausgeführt, und DAP leitet Datenverkehr per Proxy über „localhost: 9772“ an Anwendungen weiter.

- Der Anwendungsdatenverkehr erreicht zuerst DAB und wird dann per Proxy zur Anwendung weitergeleitet.

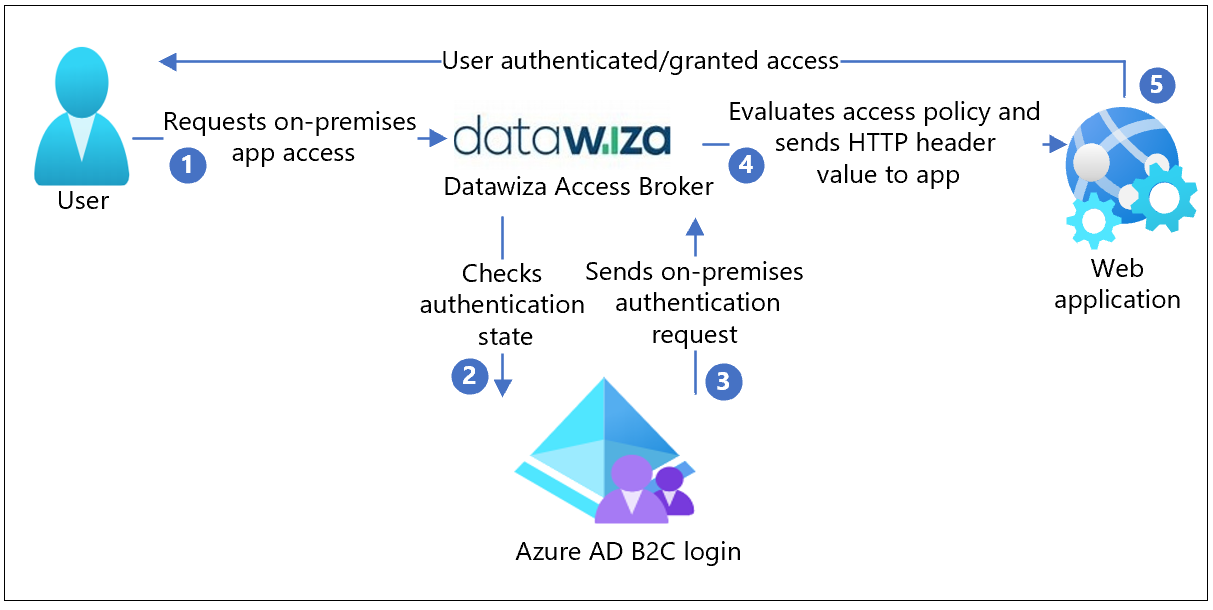

Beschreibung des Szenarios

Die Datawiza-Integration umfasst die folgenden Komponenten:

-

Azure AD B2C: der Autorisierungsserver zum Überprüfen von Benutzeranmeldeinformationen

- Authentifizierte Benutzer greifen mit einem im Azure AD B2C-Verzeichnis gespeicherten lokalen Konto auf lokale Anwendungen zu.

- Datawiza Access Proxy (DAP): Der Dienst, der die Identität über HTTP-Header an Anwendungen übergibt

- Datawiza Cloud Management Console (DCMC): eine Verwaltungskonsole für DAB. Die DCMC-Benutzeroberfläche und RESTful-APIs helfen beim Verwalten von DAB-Konfigurationen und -Zugriffssteuerungsrichtlinien.

Im folgenden Architekturdiagramm ist die Implementierung dargestellt.

- Der Benutzer fordert Zugriff auf eine lokale Anwendung an. DAB leitet die Anforderung per Proxy an die Anwendung weiter.

- DAP überprüft den Authentifizierungsstatus des Benutzers. Ohne Sitzungstoken oder bei einem ungültigen Token wechselt der Benutzer zur Authentifizierung zu Azure AD B2C.

- Azure AD B2C sendet die Benutzeranforderung an den Endpunkt, der bei der DAP-Registrierung im Azure AD B2C-Mandanten angegeben wurde.

- DAP wertet Zugriffsrichtlinien aus und berechnet die Attributwerte in den HTTP-Headern, die an die Anwendung weitergeleitet werden. DAP ruft möglicherweise den Identitätsanbieter (Identity Provider, IdP) auf, um Informationen zum Festlegen der Headerwerte abzurufen. DAP legt die Headerwerte fest und sendet die Anforderung an die Anwendung.

- Der Benutzer ist mit Zugriff auf die Anwendung authentifiziert.

Onboarding mit Datawiza

Wenden Sie sich an Datawiza, um Ihre lokale Legacy-App in Azure AD B2C zu integrieren.

Konfigurieren Ihres Azure AD B2C-Mandanten

Wechseln Sie zu docs.datawiza.com:

Erfahren Sie, wie Sie Ihre Webanwendung in einem Azure AD B2C-Mandanten registrieren und einen Flow für die Registrierung und Anmeldung von Benutzern konfigurieren. Weitere Informationen finden Sie unter Azure AD B2C.

Konfigurieren Sie einen Benutzerflow im Azure-Portal.

Hinweis

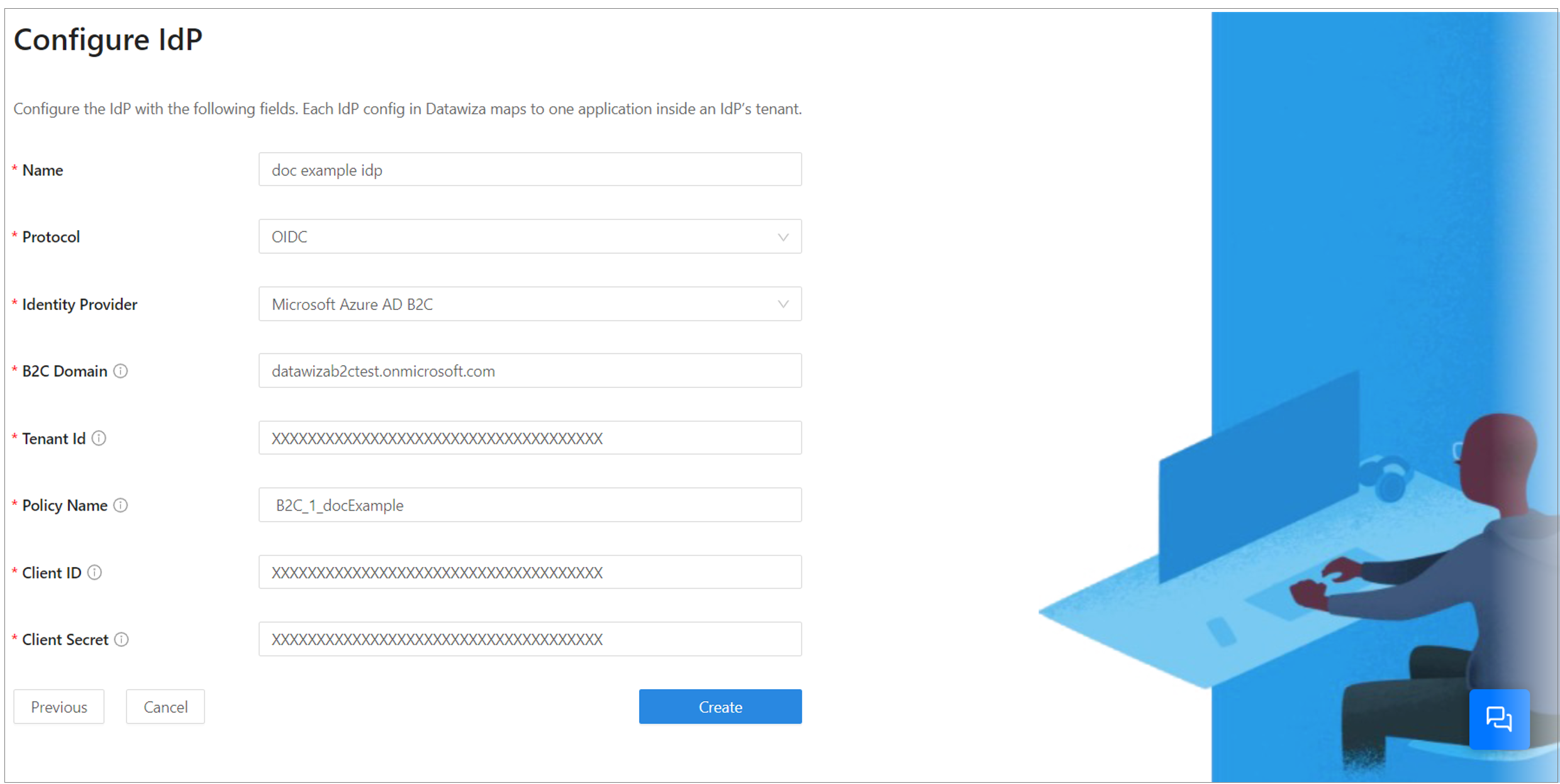

Wenn Sie DAB in DCMC einrichten, benötigen Sie den Mandantennamen, Namen des Benutzerflows, die Client-ID und den geheimen Clientschlüssel.

Erstellen einer Anwendung in der DCMC

Erstellen Sie in der DCMC eine Anwendung, und generieren Sie ein Schlüsselpaar aus

PROVISIONING_KEYundPROVISIONING_SECRETfür diese Anwendung. Weitere Informationen finden Sie unter Konfigurieren der Datawiza Cloud Management Console.Konfigurieren Sie den Identitätsanbieter mit Azure AD B2C. Weitere Informationen finden Sie unter Teil I: Azure AD B2C-Konfiguration.

Ausführen von DAB mit einer headerbasierten Anwendung

Zum Ausführen von DAP können Sie Docker oder Kubernetes verwenden. Nutzen Sie das Docker-Image, damit Benutzer eine headerbasierte Beispielanwendung erstellen können.

Weitere Informationen zum Konfigurieren der DAP- und SSO-Integration finden Sie unter Bereitstellen von Datawiza Access Proxy mit Ihrer App.

Das Docker-Beispielimage docker-compose.yml file wird bereitgestellt. Melden Sie sich bei der Containerregistrierung an, um die DAP-Images und die headerbasierte Anwendung herunterzuladen.

Bereitstellen des Datawiza Access Proxy mit Ihrer App.

version: '3' services: datawiza-access-broker: image: registry.gitlab.com/datawiza/access-broker container_name: datawiza-access-broker restart: always ports: - "9772:9772" environment: PROVISIONING_KEY: ############################# PROVISIONING_SECRET: ############################# header-based-app: image: registry.gitlab.com/datawiza/header-based-app container_name: ab-demo-header-app restart: always environment: CONNECTOR: B2C ports: - "3001:3001"Für die headerbasierte Anwendung ist SSO mit Azure AD B2C aktiviert.

Öffnen Sie einen Browser, und geben Sie

http://localhost:9772/ein.Eine Active Directory B2C-Anmeldeseite wird angezeigt.

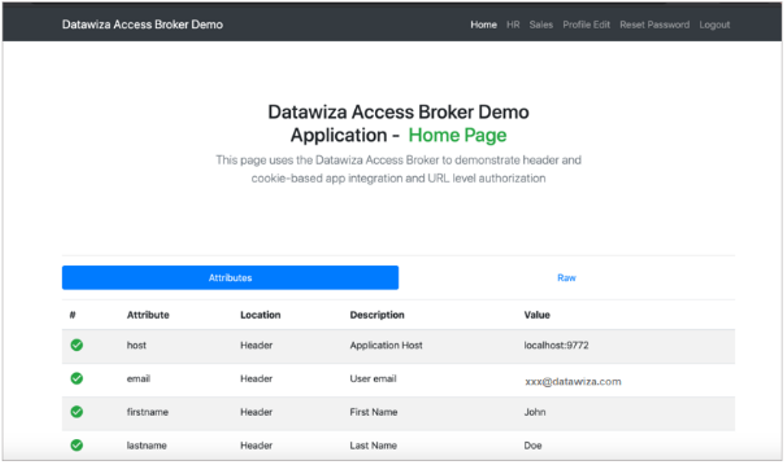

Übergeben von Benutzerattributen an die headerbasierte Anwendung

DAB ruft Benutzerattribute vom Identitätsanbieter ab und übergibt sie im Header oder Cookie an die Anwendung. Nach dem Konfigurieren von Benutzerattributen wird das grüne Häkchen für Benutzerattribute angezeigt.

Erfahren Sie mehr über das Übergeben von Benutzerattributen wie E-Mail-Adresse, Vorname und Nachname an die headerbasierte Anwendung.

Testen des Flows

- Navigieren Sie zur URL der lokalen Anwendung.

- DAP leitet Sie zu der Seite um, die Sie in Ihrem Benutzerflow konfiguriert haben.

- Wählen Sie in der Liste den Identitätsanbieter aus.

- Geben Sie an der Eingabeaufforderung Ihre Anmeldeinformationen ein. Fügen Sie bei Bedarf ein Microsoft Entra Token mit Multi-Faktor-Authentifizierung ein.

- Sie werden zur Azure AD B2C-Instanz umgeleitet, die die Anwendungsanforderung an den DAP-Umleitungs-URI weiterleitet.

- DAB wertet Richtlinien aus, berechnet Header und leitet den Benutzer an die Upstreamanwendung weiter.

- Die angeforderte Anwendung wird angezeigt.