Azure Active Directory B2C mit Bluink eID-Me für die Identitätsüberprüfung konfigurieren

Voraussetzungen

Azure Active Directory B2C (Azure AD B2C) bietet zwei Methoden zum Definieren von Benutzerinteraktionen bei Anwendungen: vordefinierte Benutzerflows oder konfigurierbare benutzerdefinierte Richtlinien. Benutzerdefinierte Richtlinien sind für komplexe Szenarien geeignet. Für die meisten Szenarien empfehlen wir Benutzerflows. Lesen Sie dazu Übersicht über Benutzerflows und benutzerdefinierte Richtlinien.

Azure AD B2C-Authentifizierung in eID-Me integrieren

Erfahren Sie, wie Sie die Azure AD B2C-Authentifizierung in Bluink eID-Me integrieren, einer Identitätsüberprüfung und dezentralen Lösung für digitale Identitäten für kanadische Bürger. Mit eID-Me überprüfen Azure AD B2C-Mandanten die Benutzeridentität und erhalten überprüfte Registrier- und Anmeldeidentitätsansprüche. Die Integration unterstützt die Multi-Faktor-Authentifizierung und die kennwortlose Anmeldung mit einer sicheren digitalen Identität. Organisationen können so die Anforderungen der Identitätssicherheitsstufe (Identity Assurance Level, IAL) 2 und Know Your Customer (KYC) erfüllen.

Weitere Informationen finden Sie unter bluink.ca: Bluink Ltd.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

- Ein Konto der vertrauenden Seite mit eID-Me

- Besuchen Sie bluink.ca, um mehr zu erfahren und eine Demo anzufordern.

- Ein Azure-Abonnement

- Wenn Sie kein Konto haben, können Sie ein kostenloses Azure-Konto erhalten.

- Ein Azure AD B2C-Mandant, der mit dem Azure-Abonnement verknüpft ist

- Sehen Sie sich das Tutorial: Erstellen eines Azure AD B2C-Mandanten an.

- Eine Test- oder Produktionsversion der eID-Me Digital ID-App

- Besuchen Sie bluink.ca, um die eID-Me Digital ID App herunterzuladen.

Sehen Sie sich auch das Tutorial: Erstellen von Benutzerflows und benutzerdefinierten Richtlinien in Azure AD B2C an.

Beschreibung des Szenarios

eID-Me kann in Azure AD B2C als OIDC-Identitätsanbieter (OpenID Connect) integriert werden. Die folgenden Komponenten umfassen die eID-Me-Lösung mit Azure AD B2C:

- Azure AD B2C-Mandant: Konfiguriert als vertrauende Seite in eID-Me ermöglicht es eID-Me, einem Azure AD B2C-Mandanten für die Registrierung und Anmeldung zu vertrauen.

-

Azure AD B2C-Mandantenanwendung: Die Annahme lautet, dass Mandanten eine Azure AD B2C-Mandantenanwendung benötigen.

- Die Anwendung kann Identitätsansprüche empfangen, die von Azure AD B2C während einer Transaktion empfangen werden.

- eID-Me-Smartphone-Apps: Azure AD B2C-Mandantenbenutzer benötigen die App für iOS oder Android.

-

Ausgestellte digitale eID-Me-Identitäten: von eID-Me-Identitätsprüfung

- Benutzer erhalten eine digitale Identität für die digitale Brieftasche in der App. Gültige Ausweispapiere sind erforderlich.

Die eID-Me-Apps authentifizieren Benutzer während Transaktionen. Die Authentifizierung mit dem öffentlichen X509-Schlüssel bietet kennwortlose MFA unter Verwendung eines privaten Signaturschlüssels in der digitalen eID-Me-Identität.

Das folgende Diagramm zeigt den Identitätsprüfung mit eID-Me, der außerhalb von Azure AD B2C-Flows erfolgt.

- Der Benutzer lädt ein Selfie in die eID-Me-Smartphoneanwendung hoch.

- Der Benutzer scannt ein von der Regierung ausgestelltes Ausweisdokument, z. B. einen Reisepass oder einen Führerschein, und lädt es in die eID-Me-Smartphoneanwendung hoch.

- eID-Me übermittelt Daten an den Identitätsdienst zur Überprüfung.

- Dem Benutzer wird eine digitale Identität ausgestellt, die in der Anwendung gespeichert wird.

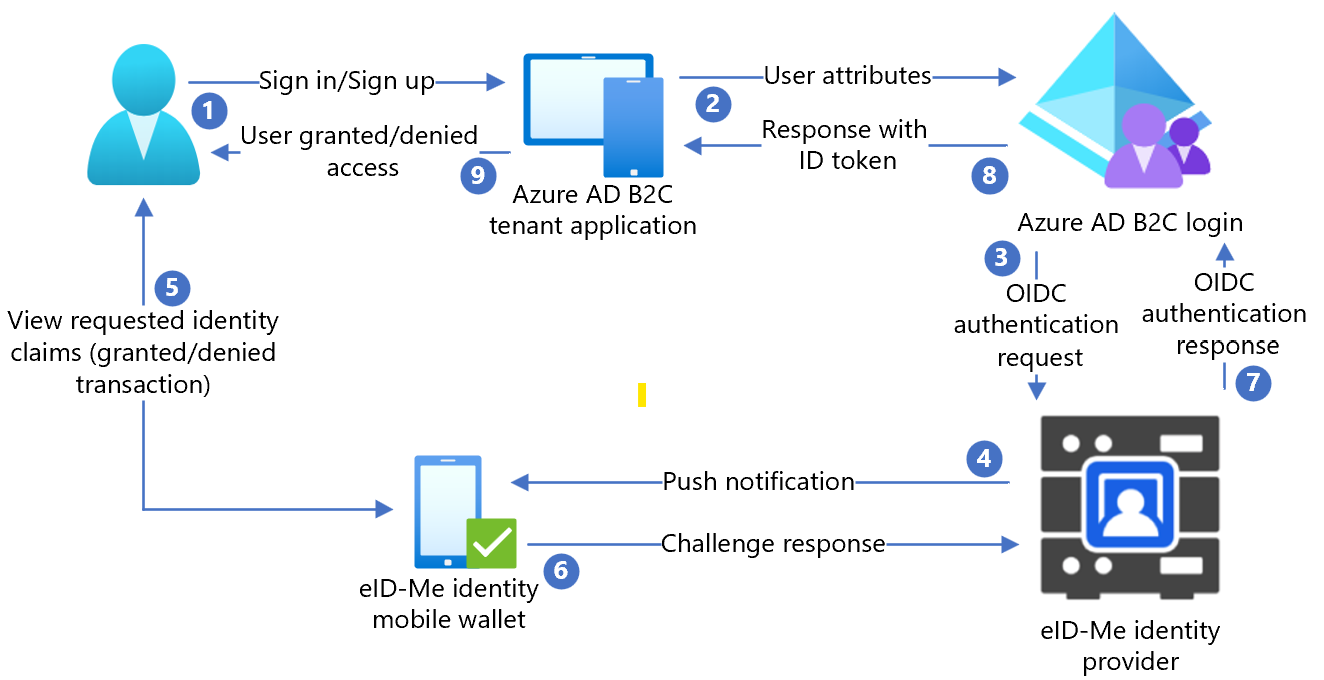

Das folgende Diagramm veranschaulicht die Azure AD B2C-Integration mit eID-Me.

- Der Benutzer öffnet die Azure AD B2C-Anmeldeseite und meldet sich an oder registriert sich mit einem Benutzernamen.

- Der Benutzer wird an die Azure AD B2C-Richtlinie für Anmeldung und Registrierung weitergeleitet.

- Azure AD B2C leitet den Benutzer mithilfe des OIDC-Autorisierungscodeflows zum eID-Me-Identitätsrouter weiter.

- Der Router sendet eine Pushbenachrichtigung mit Details zur Authentifizierungs- und Autorisierungsanforderung an die mobile Benutzer-App.

- Die Benutzerauthentifizierungsabfrage wird angezeigt, und dann eine Aufforderung zur Eingabe von Identitätsansprüchen.

- Die Abfrageantwort geht an den Router.

- Dann sendet der Router eine Antwort mit einem Authentifizierungsergebnis an Azure AD B2C.

- Die Antwort des Azure AD B2C-ID-Tokens geht an die Anwendung.

- Dem Benutzer wird der Zugriff gewährt oder verweigert.

Erste Schritte mit eID-Me

Navigieren Sie zur Seite Kontakt auf bluink.ca, um eine Demo anzufordern und eine Test- oder Produktionsumgebung zum Einrichten von Azure AD B2C-Mandanten als vertrauende Seite zu konfigurieren. Mandanten ermitteln Identitätsansprüche, die von Kunden benötigt werden, die sich bei eID-Me registrieren.

Eine Anwendung in eID-Me konfigurieren

Um Ihre Mandantenanwendung als vertrauende Seite von eID-Me in eID-Me zu konfigurieren, geben Sie die folgenden Informationen an:

| Eigenschaft | BESCHREIBUNG |

|---|---|

| Name | Azure AD B2C oder ein anderer Anwendungsname |

| Domain | name.onmicrosoft.com |

| Umleitungs-URIs | https://jwt.ms |

| Umleitungs-URLs | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespBeispiel: https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authrespGeben Sie für eine benutzerdefinierte Domäne https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. ein. |

| URL der Anwendungshomepage | Wird dem Endbenutzer angezeigt |

| Anwendungsdatenschutzrichtlinien-URL | Wird dem Endbenutzer angezeigt |

Hinweis

Wenn die vertrauende Seite konfiguriert ist, stellt ID-Me eine Client-ID und einen geheimen Clientschlüssel bereit. Notieren Sie sich die Client-ID und den geheimen Clientschlüssel zum Konfigurieren des Identitätsanbieters (IdP) in Azure AD B2C.

Einen neuen Identitätsanbieter in Azure AD B2C hinzufügen

Verwenden Sie für die folgenden Anweisungen das Verzeichnis mit dem Azure AD B2C-Mandanten.

- Melden Sie sich beim Azure-Portal als globaler Administrator des Azure AD B2C-Mandanten an.

- Wählen Sie im oberen Menü Verzeichnis + Abonnement aus.

- Wählen Sie das Verzeichnis mit dem Mandanten aus.

- Wählen Sie in der linken oberen Ecke im Azure-Portal die Option Alle Dienste aus.

- Suchen Sie nach Azure AD B2C, und wählen Sie diese Option aus.

- Navigieren Sie zu Dashboard>Azure Active Directory B2C>Identitätsanbieter.

- Wählen Sie Neuer OpenID Connect-Anbieter aus.

- Wählen Sie Hinzufügen.

Konfigurieren eines Identitätsanbieters

So konfigurieren Sie einen Identitätsanbieter:

- Wählen Sie Identitätsanbietertyp>OpenID Connect aus.

- Geben Sie im Formular Identitätsanbieter unter Name den Namen eID-Me Passwordless oder einen anderen Namen ein.

- Geben Sie unter Client-ID die Client-ID von eID-Me ein.

- Geben Sie unter Geheimer Clientschlüssel den geheimen Clientschlüssel von eID-Me ein.

- Wählen Sie unter Bereich die Option OpenID-E-Mail-Profil aus.

- Wählen Sie als Antworttyp die Option code aus.

- Wählen Sie als Antwortmodus die Option form post aus.

- Klicken Sie auf OK.

- Wählen Sie Ansprüche dieses Identitätsanbieters zuordnen aus.

- Verwenden Sie für Benutzer-ID die Option sub.

- Verwenden Sie für Anzeigename die Option name.

- Verwenden Sie für Vorname die Option given_name.

- Verwenden Sie für Nachname die Option family_name.

- Verwenden Sie für E-Mail die Option email.

- Wählen Sie Speichern aus.

Konfigurieren der mehrstufigen Authentifizierung

eID-Me ist ein Multi-Faktor-Authentifikator, daher ist die Konfiguration des Benutzerflows der Multi-Faktor-Authentifizierung nicht erforderlich.

Erstellen einer Benutzerflowrichtlinie

Für die folgenden Anweisungen wird eID-Me als neuer OIDC-Identitätsanbieter in B2C-Identitätsanbietern angezeigt.

- Wählen Sie auf dem Azure AD B2C-Mandanten unter Richtlinien die Option Benutzerflows aus.

- Wählen Sie die Option Neuer Benutzerflow aus.

- Klicken Sie auf Registrierung und Anmeldung>Version>Erstellen.

- Geben Sie den Namen der Richtlinie ein

- Wählen Sie unter Identitätsanbieter den erstellten eID-Me-Identitätsanbieter aus.

- Wählen Sie unter Lokales Konto die Option Keins aus. Die Auswahl deaktiviert die E-Mail- und Kennwortauthentifizierung.

- Wählen Sie Benutzerflow ausführen aus.

- Geben Sie eine Antwort-URL ein, z. B

https://jwt.ms. - Der Browser wird zur eID-Me-Anmeldeseite umgeleitet.

- Geben Sie den Kontonamen aus der Benutzerregistrierung ein.

- Der Benutzer erhält eine Pushbenachrichtigung auf dem mobilen Gerät mit eID-Me.

- Es wird eine Authentifizierungsabfrage angezeigt.

- Die Abfrage wird akzeptiert, und der Browser wird zur Antwort-URL umgeleitet.

Hinweis

Azure Active Directory B2C (Azure AD B2C) bietet zwei Methoden zum Definieren von Benutzerinteraktionen bei Anwendungen: vordefinierte Benutzerflows oder konfigurierbare benutzerdefinierte Richtlinien. Benutzerdefinierte Richtlinien sind für komplexe Szenarien geeignet. Für die meisten Szenarien empfehlen wir Benutzerflows. Lesen Sie dazu Übersicht über Benutzerflows und benutzerdefinierte Richtlinien.

Erstellen eines Richtlinienschlüssels

Speichern Sie den geheimen Clientschlüssel, den Sie in Ihrem Azure AD B2C-Mandanten aufgezeichnet haben. Verwenden Sie für die folgenden Anweisungen das Verzeichnis mit dem Azure AD B2C-Mandanten.

- Melden Sie sich beim Azure-Portal an.

- Wählen Sie auf der Symbolleiste des Portals Verzeichnisse + Abonnements aus.

- Suchen Sie auf der Seite Portaleinstellungen, Verzeichnisse + Abonnements Ihr Azure AD B2C-Verzeichnis in der Liste Verzeichnisname.

- Wählen Sie Wechseln aus.

- Wählen Sie in der linken oberen Ecke im Azure-Portal die Option Alle Dienste aus.

- Suchen Sie nach Azure AD B2C, und wählen Sie diese Option aus.

- Wählen Sie auf der Seite „Übersicht“ die Option Framework für die Identitätsfunktion aus.

- Wählen Sie Richtlinienschlüssel aus.

- Wählen Sie Hinzufügen.

- Wählen Sie unter Optionen die Option Manuell aus.

- Geben Sie einen Namen für den Richtlinienschlüssel ein. Beispiel:

eIDMeClientSecret. Das PräfixB2C_1A_wird dem Schlüsselnamen hinzugefügt. - Geben Sie unter Geheimnis den geheimen Clientschlüssel ein, den Sie sich notiert haben.

- Wählen Sie unter SchlüsselverwendungSignatur aus.

- Klicken Sie auf Erstellen.

eID-Me als Identitätsanbieter konfigurieren

Definieren Sie eID-Me als Anspruchsanbieter, damit sich Benutzer mit eID-Me anmelden können. Azure AD B2C kommuniziert über einen Endpunkt mit ihm. Der Endpunkt stellt Ansprüche bereit, die von Azure AD B2C zum Überprüfen der Benutzerauthentifizierung mit einer digitalen ID auf dem Gerät verwendet werden.

Um eID-Me als Anspruchsanbieter zu definieren, fügen Sie sie in der Erweiterungsdatei Ihrer Richtlinie dem Element ClaimsProvider hinzu.

Öffnen Sie die Datei

TrustFrameworkExtensions.xml.Suchen Sie nach dem Element ClaimsProviders. Falls das Element nicht angezeigt wird, fügen Sie es unter dem Stammelement hinzu.

So fügen Sie einen neuen ClaimsProvider hinzu:

<ClaimsProvider> <Domain>eID-Me</Domain> <DisplayName>eID-Me</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="eID-Me-OIDC"> <!-- The text in the following DisplayName element is shown to the user on the claims provider selection screen. --> <DisplayName>eID-Me for Sign In</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="ProviderName">https://eid-me.bluink.ca</Item> <Item Key="METADATA">https://demoeid.bluink.ca/.well-known/openid-configuration</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid email profile</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="token_endpoint_auth_method">client_secret_post</Item> <Item Key="client_id">eid_me_rp_client_id</Item> <Item Key="UsePolicyInRedirectUri">false</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_eIDMeClientSecret" /> </CryptographicKeys> <InputClaims /> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" /> <OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Geben Sie für eid_me_rp_client_id die Client-ID der vertrauenden eID-Me ein.

Wählen Sie Speichern aus.

Unterstützte Identitätsansprüche

Sie können weitere von eID-Me unterstützte Identitätsansprüche hinzufügen.

- Öffnen Sie die Datei

TrustFrameworksExtension.xml. - Suchen Sie das Element

BuildingBlocks.

Hinweis

Suchen Sie Listen von unterstützten eID-Me-Identitätsansprüchen im OID-Repository mit OIDC-Bezeichnern für well-known/openid-configuration.

<BuildingBlocks>

<ClaimsSchema>

<ClaimType Id="IAL">

<DisplayName>Identity Assurance Level</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="identity_assurance_level_achieved" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</AdminHelpText>

<UserHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="picture">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="thumbnail_portrait" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The portrait photo of the user.</AdminHelpText>

<UserHelpText>Your portrait photo.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="middle_name">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="middle_name" />

</DefaultPartnerClaimTypes>

<UserHelpText>Your middle name.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="birthdate">

<DisplayName>Date of Birth</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="birthdate" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's date of birth.</AdminHelpText>

<UserHelpText>Your date of birth.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="gender">

<DisplayName>Gender</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="gender" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's gender.</AdminHelpText>

<UserHelpText>Your gender.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="street_address">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="street_address" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's full street address, which MAY include house number, street name, post office box.</AdminHelpText>

<UserHelpText>Your street address of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="locality">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="locality" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current city or locality of residence.</AdminHelpText>

<UserHelpText>Your current city or locality of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="region">

<DisplayName>Province or Territory</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="region" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current province or territory of residence.</AdminHelpText>

<UserHelpText>Your current province or territory of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="country">

<DisplayName>Country</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="country" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current country of residence.</AdminHelpText>

<UserHelpText>Your current country of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_number">

<DisplayName>Driver's Licence Number</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_number" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence number.</AdminHelpText>

<UserHelpText>Your driver's licence number.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_class">

<DisplayName>Driver's Licence Class</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_class" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence class.</AdminHelpText>

<UserHelpText>Your driver's licence class.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

</ClaimsSchema>

Hinzufügen einer User Journey

Für die folgenden Anweisungen ist der Identitätsanbieter eingerichtet, jedoch nicht auf Anmeldeseiten. Wenn Sie keine benutzerdefinierte User Journey haben, kopieren Sie eine Vorlage für User Journeys.

- Öffnen Sie im Starter-Paket die Datei

TrustFrameworkBase.xml. - Suchen und kopieren Sie den Inhalt des Elements UserJourneys, das ID=

SignUpOrSignInenthält. - Öffnen Sie die Datei

TrustFrameworkExtensions.xml. - Suchen Sie das Element UserJourneys. Wenn das Element nicht angezeigt wird, fügen Sie eines hinzu.

- Fügen Sie den Inhalt des UserJourney-Elements als untergeordnetes Element des UserJourneys-Elements ein.

- Benennen Sie die User Journey-ID um, z. B. ID=

CustomSignUpSignIn.

Hinzufügen des Identitätsanbieters zu einer User Journey

Fügen Sie der User Journey den neuen Identitätsanbieter hinzu.

- Suchen Sie in der User Journey nach dem Orchestrierungsschrittelement mit Type=

CombinedSignInAndSignUpoder Type=ClaimsProviderSelection. Dies ist in der Regel der erste Orchestrierungsschritt. Das Element ClaimsProviderSelections enthält eine Liste von Identitätsanbietern für die Benutzeranmeldung. Die Reihenfolge der Elemente steuert die Reihenfolge der Anmeldeschaltflächen, die dem Benutzer angezeigt werden. - Fügen Sie ein ClaimsProviderSelection-XML-Element hinzu.

- Legen Sie für den Wert TargetClaimsExchangeId einen Anzeigenamen fest.

- Fügen Sie im nächsten Orchestrierungsschritt ein ClaimsExchange-Element hinzu.

- Legen Sie die ID auf den Wert der Zielanspruchsaustausch-ID fest.

- Aktualisieren Sie den Wert vTechnicalProfileReferenceId auf die von Ihnen erstellte ID des technischen Profils.

Der folgende XML-Code veranschaulicht sieben Orchestrierungsschritte einer User Journey mit dem Identitätsanbieter:

<UserJourney Id="eIDME-SignUpOrSignIn">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="eIDMeExchange" />

</ClaimsProviderSelections>

</OrchestrationStep>

<!-- Check if the user has selected to sign in using one of the social providers -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="eIDMeExchange" TechnicalProfileReferenceId="eID-Me-OIDC" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- For social IDP authentication, attempt to find the user account in the directory. -->

<OrchestrationStep Order="3" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>localAccountAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- This step reads any user attributes that we may not have received when authenticating using ESTS so they can be sent in the token. -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>socialIdpAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect

from the user. So, in that case, create the user in the directory if one does not already exist

(verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

Konfigurieren einer Richtlinie für die vertrauende Seite

Die Richtlinie für die vertrauende Seite gibt die User Journey an, die von Azure AD B2C ausgeführt wird. Sie können Ansprüche steuern, die an Ihre Anwendung übergeben werden. Passen Sie das Element OutputClaims des Elements eID-Me-OIDC-Signup TechnicalProfile an. Im folgenden Beispiel empfängt die Anwendung die Postleitzahl, den Ort, die Region, den Identity Assurance Level (IAL), das Porträtfoto, den zweiten Vornamen und das Geburtsdatum des Benutzers. Sie empfängt den booleschen Anspruch signupConditionsSatisfied, der angibt, ob ein Konto erstellt wurde:

<RelyingParty>

<DefaultUserJourney ReferenceId="eIDMe-SignUpOrSignIn" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="postalCode" PartnerClaimType="postal_code" DefaultValue="unknown postal_code" />

<OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" />

<OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" />

<OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" />

<OutputClaim ClaimTypeReferenceId="picture" PartnerClaimType="thumbnail_portrait" DefaultValue="unknown portrait" />

<OutputClaim ClaimTypeReferenceId="middle_name" PartnerClaimType="middle_name" DefaultValue="unknown middle name" />

<OutputClaim ClaimTypeReferenceId="birthdate" PartnerClaimType="birthdate" DefaultValue="unknown DOB" />

<OutputClaim ClaimTypeReferenceId="newUser" PartnerClaimType="signupConditionsSatisfied" DefaultValue="false" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Hochladen der benutzerdefinierten Richtlinie

Verwenden Sie für die folgenden Anweisungen das Verzeichnis mit dem Azure AD B2C-Mandanten.

- Melden Sie sich beim Azure-Portal an.

- Wählen Sie auf der Symbolleiste des Portals Verzeichnisse + Abonnements aus.

- Suchen Sie auf der Seite Portaleinstellungen, Verzeichnisse + Abonnements in der Liste Verzeichnisname das Azure AD B2C-Verzeichnis.

- Wählen Sie Wechseln aus.

- Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

- Wählen Sie unter Richtlinien die Option Identity Experience Framework aus.

- Wählen Sie Benutzerdefinierte Richtlinie hochladen aus.

- Laden Sie die beiden von Ihnen geänderten Richtliniendateien in dieser Reihenfolge hoch:

- Die Erweiterungsrichtlinie (z. B.

TrustFrameworkBase.xml) - Die Richtlinie für die vertrauende Seite (beispielsweise

SignUp.xml)

Testen der benutzerdefinierten Richtlinie

- Wählen Sie die Richtlinie für die vertrauende Seite (beispielsweise

B2C_1A_signup) aus. - Wählen Sie unter Anwendung eine von Ihnen registrierte Webanwendung aus.

- Die Antwort-URL lautet

https://jwt.ms. - Wählen Sie Jetzt ausführen aus.

- Die Registrierungsrichtlinie ruft eID-Me auf.

- Wählen Sie für die Anmeldung eID-Me aus.

- Der Browser wird zu

https://jwt.msumgeleitet. - Die von Azure AD B2C zurückgegebenen Tokeninhalte werden angezeigt.

Weitere Informationen finden Sie im Tutorial: Registrieren einer Webanwendung in Azure AD B2C.

Nächste Schritte

- Übersicht über Benutzerdefinierte Azure AD B2C-Richtlinien

- Tutorial: Erstellen von Benutzerflows und benutzerdefinierten Richtlinien in Azure Active Directory B2C

- Eine benutzerdefinierte Richtlinienvorlage und eine ASP.NET Core-Beispiel-Webanwendung für die Integration von eID-Me in Azure AD B2C

- Besuchen Sie bluink.ca für den das Azure AD B2C-Verzeichnis für die Azure AD B2C-Identitätsüberprüfung | eID-Me