Tutorial: Aktivieren des sicheren Hybridzugriffs für Anwendungen mit Azure Active Directory B2C und F5 BIG-IP

Erfahren Sie, wie Sie Azure Active Directory B2C (Azure AD B2C) in den F5 BIG-IP Access Policy Manager (APM) integrieren. Sie können Legacy-Anwendungen über BIG-IP-Sicherheit in Kombination mit Azure AD B2C-Vorauthentifizierung, bedingtem Zugriff (Conditional Access, CA) und einmaligem Anmelden (SSO) sicher im Internet bereitstellen. F5 Inc. konzentriert sich auf die Bereitstellung, Sicherheit, Leistung und Verfügbarkeit von verbundenen Diensten, einschließlich Computing-, Speicher- und Netzwerkressourcen. Die Anwendung bietet Hardware, modularisierte Software und cloudbereite Lösungen für virtuelle Geräte.

Der F5 BIG-IP-Anwendungsbereitstellungscontroller (Application Delivery Controller, ADC) wird häufig als sicheres Gateway zwischen privaten Netzwerken und dem Internet bereitgestellt. Es gibt Features für die Überprüfung auf Anwendungsebene und anpassbare Zugriffssteuerungen. Wenn BIG-IP als Reverseproxy bereitgestellt wird, verwenden Sie die Lösung, um sicheren Hybridzugriff auf Geschäftsanwendungen zu ermöglichen, mit einer Zugriffsebene für die Verbundidentität, die von APM verwaltete wird.

Navigieren Sie zu Ressourcen und Whitepapers auf f5.com für: Einfaches Konfigurieren des sicheren Zugriffs auf alle Ihre Anwendungen über Microsoft Entra ID

Voraussetzungen

Zunächst benötigen Sie Folgendes:

- Ein Azure-Abonnement

- Wenn Sie kein Konto haben, können Sie ein kostenloses Azure-Konto erhalten.

- Ein Azure AD B2C-Mandant, der mit dem Azure-Abonnement verknüpft ist

- Weitere Informationen finden Sie unter Tutorial: Erstellen eines Azure Active Directory B2C-Mandanten.

- Eine BIG-IP oder eine bereitgestellte Testversion einer virtuellen BIG-IP-Umgebung (Virtual Environment, VE) auf Azure

- Weitere Informationen finden Sie unter Bereitstellen einer F5 BIG-IP Virtual Edition-VM in Azure

- Eine der folgenden F5 BIG-IP-Lizenzen:

- F5 BIG-IP® Best Bundle

- Eigenständige Lizenz für F5 BIG-IP Access Policy Manager™

- Add-On-Lizenz für F5 BIG-IP Access Policy Manager™ für eine Instanz des F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90 Tage gültige Testlizenz für sämtliche Features von BIG-IP.

- Eine headerbasierte Webanwendung oder eine IIS-App zum Testen

- Weitere Informationen finden Sie unter Einrichten einer IIS-App

- SSL-Zertifikat zum Veröffentlichen von Diensten über HTTPS oder verwenden der Standardeinstellung beim Testen

- Mehr dazu finden Sie unter SSL-Profil

Beschreibung des Szenarios

Das folgende Szenario ist headerbasiert, aber Sie können diese Methoden verwenden, um Kerberos-SSO zu erreichen.

In diesem Szenario ist der Zugriff für eine interne Anwendung auf den Empfang von HTTP-Autorisierungsheaders von einem Legacy--Brokersystem angewiesen. Vertriebsmitarbeiter können an die jeweiligen Inhaltsbereiche weitergeleitet werden. Der Dienst muss auf eine breitere Kundenbasis erweitert werden. Die Anwendung wird für Consumer-Authentifizierungsoptionen aktualisiert, oder sie wird ersetzt.

Im Idealfall unterstützt ein Anwendungsupgrade die direkte Verwaltung und Governance mit einer modernen Steuerungsebene. Die Zeit und der Aufwand für die Modernisierung führen jedoch zu Kosten und potenzieller Downtime. Stellen Sie stattdessen eine BIG-IP Virtual Edition (VE) zwischen dem öffentlichen Internet und dem internen virtuellen Azure-Netzwerk (VNet) bereit, um den Zugriff mit Azure AD B2C einzugrenzen. BIG-IP vor der Anwendung ermöglicht die Überlagerung des Diensts mit der Azure AD B2C-Vorauthentifizierung und dem headerbasierten einmaligen Anmelden, was den App-Sicherheitsstatus erhöht.

Die sichere Hybridzugriffslösung besteht aus den folgenden Komponenten:

- Anwendung – Back-End-Dienst, der durch den sicheren Hybridzugriff von Azure AD B2C und BIG-IP geschützt wird

- Azure AD B2C – Der Identitätsanbieter (IdP)- und Open IC Connect (OIDC)-Autorisierungsserver, der für die Überprüfung von Benutzeranmeldeinformationen, Multi-Faktor-Authentifizierung und SSO bei BIG-IP APM verantwortlich ist

- BIG-IP – Reverseproxy für die Anwendung. Der BIG-IP APM ist der OIDC-Client, der die Authentifizierung an den OIDC-Autorisierungsserver delegiert, vor dem headerbasierten SSO zum Back-End-Dienst.

Die folgende Abbildung veranschaulicht den vom Dienstanbieter )Service Provider, SP) initiierten Flow für dieses Szenario.

- Der Benutzer stellt eine Verbindung mit dem Anwendungsendpunkt her. BIG-IP ist Dienstanbieter.

- Der OIDC-Client des BIG-IP APM leitet den Benutzer an den Azure AD B2C-Mandantenendpunkt, den OIDC-Autorisierungsserver, um

- Der Azure AD B2C-Mandant authentifiziert den Benutzer vorab und wendet Richtlinien für bedingten Zugriff an

- Azure AD B2C leitet den Benutzer mit dem Autorisierungscode zurück zum Dienstanbieter.

- Der OIDC-Client fordert den Autorisierungsserver auf, Autorisierungscode gegen ein ID-Token zu tauschen.

- Der BIG-IP APM gewährt Benutzerzugriff und fügt die HTTP-Header in die Clientanforderung ein, die an die Anwendung weitergeleitet wird.

Azure AD B2C-Konfiguration

Um BIG-IP mit der Azure AD B2C-Authentifizierung zu aktivieren, verwenden Sie einen Azure AD B2C-Mandanten mit einem Benutzerflow oder einer benutzerdefinierten Richtlinie.

Weitere Informationen finden Sie unter Tutorial: Erstellen von Benutzerflows und benutzerdefinierten Richtlinien in Azure AD B2C

Erstellen benutzerdefinierter Attribute

Rufen Sie benutzerdefinierte Attribute von Azure AD B2C-Benutzerobjekten, verbundenen IdPs, API-Connectors oder der Benutzerregistrierung ab. Schließen Sie Attribute in das Token ein, das an die Anwendung geht.

Legacy-Anwendungen erwarten bestimmte Attribute, schließen Sie diese daher in Ihren Benutzerflow ein. Sie können sie durch Attribute ersetzen, die Ihre Anwendung benötigt. Oder wenn Sie eine Test-App mithilfe der Anweisungen einrichten, verwenden Sie beliebige Header.

- Melden Sie sich beim Azure-Portal als globaler Administrator an.

- Klicken Sie im linken Bereich auf Benutzerattribute.

- Wählen Sie Hinzufügen aus, um zwei benutzerdefinierte Attribute zu erstellen.

- Wählen Sie für Agent-ID die Zeichenfolge Datentyp aus.

- Wählen Sie für Agent-Georeplikation die Zeichenfolge Datentyp aus.

Hinzufügen von Attributen zum Benutzerflow

- Navigieren Sie im linken Menü zu Richtlinien>Benutzerflows.

- Wählen Sie Ihre Richtlinie aus, z.B. B2C_1_SignupSignin.

- Wählen Sie Benutzerattribute aus.

- Fügen Sie beide benutzerdefinierten Attribute hinzu.

- Fügen Sie das Attribut Anzeigename hinzu. Diese Attribute werden während der Benutzerregistrierung gesammelt.

- Wählen Sie Anwendungsansprüche aus.

- Fügen Sie beide benutzerdefinierten Attribute hinzu.

- Fügen Sie den Anzeigenamen hinzu. Diese Attribute gehen an die BIG-IP.

- Wählen Sie Benutzerflow ausführen aus.

- Überprüfen Sie im Benutzerflowmenü auf der linken Navigationsleiste die Eingabeaufforderungen für definierte Attribute.

Weitere Informationen: Tutorial: Erstellen von Benutzerflows und benutzerdefinierten Richtlinien in Azure AD B2C

Azure AD B2C-Verbund

Verbinden Sie BIG-IP und Azure AD B2C für gegenseitiges Vertrauen. Registrieren Sie die BIG-IP im Azure AD B2C-Mandanten als eine OIDC-Anwendung.

- Wählen Sie im Portal App-Registrierungen>Neue Registrierung aus.

- Geben Sie für die App einen Namen ein, z. B. HeaderApp1.

- Wählen Sie unter Unterstützte Kontotypen die Option Konten in einem beliebigen Identitätsanbieter oder Organisationsverzeichnis (zum Authentifizieren von Benutzern mit Benutzerflows) aus.

- Wählen Sie unter Umleitungs-URI die Option Web aus.

- Geben Sie den öffentlichen FQDN des geschützten Diensts ein.

- Geben Sie den Pfad ein.

- Behalten Sie die restlichen Auswahlen bei.

- Wählen Sie Registrieren.

- Navigieren Sie zu Zertifikate & Geheimnisse>+ Neuer geheimer Clientschlüssel.

- Geben Sie einen beschreibenden Namen ein

- Geben Sie einen TTL für das Geheimnis ein, das von der BIG-IP verwendet wird.

- Notieren Sie sich en geheimen Clientschlüssel für die BIG-IP-Konfiguration.

Der Umleitungs-URI ist der BIG-IP-Endpunkt. Nach der Authentifizierung sendet der Autorisierungsserver (Azure AD B2C) Benutzer an den Endpunkt.

Weitere Informationen für Azure AD B2C: Tutorial: Registrieren einer Webanwendung in Azure AD B2C.

BIG-IP-Konfiguration

Verwenden Sie für die BIG-IP-Konfiguration die „Geführte Konfiguration v.7/8“. Das Workflowframework ist für den Zugriff auf Topologien zugeschnitten und ermöglicht eine schnelle Veröffentlichung von Webdiensten.

Version der geführten Konfiguration

- Um die Version zu bestätigen, melden Sie sich bei der BIG-IP-Webkonfiguration mit einem Administratorkonto an.

- Wechseln Sie zu Zugriff>Gesteuerte Konfiguration.

- Die Version erscheint in der oberen rechten Ecke aus.

Wechseln Sie zum Upgraden der geführten Konfiguration zu my.f5.com für K85454683: Upgrade der geführten F5 BIG-IP-Konfiguration auf dem BIG-IP-System.

SSL-Profile

Verwenden Sie BIG-IP, die mit einem Client-SSL-Profil konfiguriert ist, um den clientseitigen Datenverkehr über TLS zu sichern. Importieren Sie ein Zertifikat, das mit dem Domänennamen übereinstimmt, der von der öffentlichen URL für Ihre App verwendet wird. Wir empfehlen, eine öffentliche Zertifizierungsstelle zu verwenden, aber Sie können selbstsignierte BIG-IP-Zertifikate für Testzwecke verwenden.

Wechseln Sie zum Hinzufügen und Verwalten von Zertifikaten im BIG-IP VE zu techdocs.f5.com für BIG-IP-System: SSL-Verwaltung.

Interaktive Konfiguration

- Wechseln Sie zum Starten des Bereitstellungsassistenten in der Webkonfiguration zu Zugriff>Geführte Konfiguration.

- Wählen Sie Verbund>F5 als OAuth-Client and Ressourcenserver aus.

- Beobachten Sie die Flowzusammenfassung für dieses Szenario.

- Wählen Sie Weiter aus.

- Der Assistent wird gestartet.

OAuth-Eigenschaften

Definieren Sie in den folgenden Abschnitten die Eigenschaften, um den Verbund zwischen dem BIG-IP APM und dem OAuth-Autorisierungsserver, dem Azure AD B2C-Mandanten, zu aktivieren. Auf OAuth wird in der gesamten BIG-IP-Konfiguration Bezug genommen. Die Lösung verwendet OIDC, eine Identitätsebene im OAuth 2.0-Protokoll. OIDC-Clients überprüfen die Benutzeridentität und erhalten weitere Profilinformationen.

Konfigurationsname

Ein Konfigurationsanzeigename hilft bei der Unterscheidung zwischen Bereitstellungskonfigurationen in der geführten Konfiguration. Sie können den Namen nicht ändern, und er wird nur in der Ansicht „Geführte Konfiguration“ angezeigt.

Mode

Der Big-IP APM ist ein OIDC-Client, wählen Sie deshalb die Option „Client“ aus.

DNS-Konfliktlöser

Das angegebene Ziel muss die öffentlichen IP-Adressen der Azure AD B2C-Endpunkte auflösen. Wählen Sie einen öffentlichen DNS-Auflöser aus, oder erstellen Sie einen neuen.

Anbietereinstellungen

Konfigurieren Sie Azure AD B2C als den OAuth2-IdP. Die geführte Konfiguration verfügt über Azure AD B2C-Vorlagen, jedoch nicht über bestimmte Bereiche.

Fügen Sie einen neuen Anbieter hinzu, und konfigurieren Sie ihn:

Allgemeine OAuth-Eigenschaften

| Eigenschaften | BESCHREIBUNG |

|---|---|

| OAuth-Anbietertyp | Benutzerdefiniert |

| Auswählen des OAuth-Anbieters | Erstellen eines neuen Anbieters, oder verwenden eines OAuth-Anbieters |

| Name | Ein Anzeigename für den B2C-IdP. Dieser Name erscheint für Benutzer als Anbieteroption bei der Anmeldung |

| Tokentyp | JSON Web Token |

OAuth-Richtlinieneinstellungen

| Eigenschaften | BESCHREIBUNG |

|---|---|

| `Scope` | Lassen Sie dieses Feld leer. Der OpenID-Bereich für die Benutzeranmeldung wird automatisch hinzugefügt |

| Gewährungstyp | Authorization code (Autorisierungscode) |

| Aktivieren von OpenID Connect | Wählen Sie diese Option aus, um den APM-OAuth-Client in den OIDC-Modus zu versetzen |

| Attributflusstyp | Authorization code (Autorisierungscode) |

OAuth-Anbietereinstellungen

Der folgende OpenID-URI bezieht sich auf den Metadatenendpunkt, der von OIDC-Clients verwendet wird, um IdP-Informationen wie das Signaturzertifikatrollover zu ermitteln.

- Suchen Sie den Metadatenendpunkt für Ihren Azure AD B2C-Mandanten. Navigieren Sie zu App-Registrierungen>Endpunkte.

- Kopieren Sie den URI des Azure AD B2C OpenID Connect-Metadatendokuments. Beispiel:

https://wacketywackb2c .b2clogin.com/<tenantname>.onmicrosoft.com/<policyname>/v2.0/.well-known/openid-configuration. - Aktualisieren Sie den URI mit Ihren eigenen Eigenschaften,

https://<tenantname>.b2clogin.com/WacketywackB2C.onmicrosoft.com/B2C_1_SignUpIn/v2.0/.well-known/openid-configuration. - Fügen Sie den URI in den Browser ein.

- Zeigen Sie die OIDS-Metadaten für Ihren Azure AD B2C-Mandanten sein.

| Eigenschaft | BESCHREIBUNG |

|---|---|

| Zielgruppe | Die Anwendungs-Client-ID, welche die BIG-IP im Azure AD B2C-Mandanten darstellt |

| Authentifizierungs-URI | Der Autorisierungsendpunkt in Ihren B2C-OIDC-Metadaten. |

| Token-URI | Der Tokenendpunkt in ihren Azure AD B2C-Metadaten. |

| Userinfo-Anforderungs-URI | Lassen Sie dieses Feld leer. Azure AD B2C unterstützt dieses Feature nicht |

| OpenID-URI | Der OpenID-URI-Metadatenendpunkt, den Sie erstellt haben |

| Überprüfung abgelaufener Zertifikate ignorieren | Aktivieren Sie dieses Kontrollkästchen nicht. |

| Selbstsigniertes JWK-Konfigurationszertifikat zulassen | Prüfen |

| Paket für vertrauenswürdige Zertifizierungsstellen | Wählen Sie „ca-bundle.crt“ aus, um die vertrauenswürdigen F5-Standardzertifizierungsstellen zu verwenden. |

| Ermittlungsintervall | Geben Sie ein Intervall für BIG-IP an, um Ihren Azure AD B2C-Mandanten nach Updates abzufragen. Das Mindestintervall in der AGC-Version 16.1 0.0.19 beträgt 5 Minuten. |

OAuth-Servereinstellungen

Für den OIDC-Autorisierungsserver, der Ihr Azure AD B2C-Mandant ist.

| Eigenschaft | Beschreibungen |

|---|---|

| Client-ID | Die Anwendungs-Client-ID, welche die BIG-IP im Azure AD B2C-Mandanten darstellt |

| Geheimer Clientschlüssel | Der geheime Clientschlüssel der Anwendung |

| SSL-Profil des Client-Servers | Legen Sie ein SSL-Profil fest, um sicherzustellen, dass der APM mit dem Azure AD B2C-IdP über TLS kommuniziert. Wählen Sie die Standard serverssl aus. |

OAuth-Anforderungseinstellungen

Die Big-IP verfügt über erforderlichen Azure AD B2C-Anforderungen im vorkonfigurierten Anforderungssatz. Die Anforderungen waren jedoch nicht wohlgeformt, und es fehlten wichtige Parameter. Daher haben wir sie manuell erstellt.

Tokenanforderung : Aktiviert

| Eigenschaft | BESCHREIBUNG |

|---|---|

| Auswählen der OAuth-Anforderung | Neu erstellen |

| HTTP-Methode | POST |

| Aktivieren von Headern | Deaktiviert |

| Aktivieren von Parametern | Überprüft |

| Parameter | Parametername | Parameterwert |

|---|---|---|

| client_id | client_id | – |

| nonce | nonce | Nicht zutreffend |

| redirect_uri | redirect_uri | Nicht zutreffend |

| scope | scope | – |

| response_type | response_type | – |

| client_secret | client_secret | Nicht zutreffend |

| custom | grant_type | authorization_code |

Authentifizierungsumleitungsanforderung: Aktiviert

| Eigenschaft | BESCHREIBUNG |

|---|---|

| Auswählen der OAuth-Anforderung | Neu erstellen |

| HTTP-Methode | GET |

| Art der Eingabeaufforderung | Keine |

| Aktivieren von Headern | Deaktiviert |

| Aktivieren von Parametern | Überprüft |

| Parameter | Parametername | Parameterwert |

|---|---|---|

| client_id | client_id | – |

| redirect_uri | redirect_uri | – |

| response_type | response_type | Nicht zutreffend |

| scope | scope | – |

| nonce | nonce | Nicht zutreffend |

Tokenaktualisierungsanforderung: Deaktiviert Sie können dies nach Bedarf aktivieren und konfigurieren.

OpenID UserInfo-Anforderung: Deaktiviert Nicht unterstützt in globalen Azure AD B2C-Mandanten.

Eigenschaften des virtuellen Servers

Erstellen Sie einen virtuellen BIG-IP-Server, um externe Clientanforderungen für den Back-End-Dienst abzufangen, der durch sicheren Hybridzugriff geschützt wird. Weisen Sie dem virtuellen Server muss eine IP-Adresse zu, die dem öffentlichen DNS-Eintrag für den BIG-IP-Dienstendpunkt zugeordnet ist, der die Anwendung darstellt. Verwenden Sie einen virtuellen Server, falls verfügbar, andernfalls geben Sie die folgenden Eigenschaften an.

| Eigenschaft | BESCHREIBUNG |

|---|---|

| Zieladresse | Private oder öffentliche IP-Adresse, die zum BIG-IP-Dienstendpunkt für die Back-End-Anwendung wird |

| Dienstport | HTTPS |

| Aktivieren des Weiterleitungsports | Wählen Sie dies aus, damit Benutzer automatisch von HTTP zu HTTPS umgeleitet werden |

| Umleitungsport | HTTP |

| Client-SSL-Profil | Ersetzen Sie das vordefinierte clientssl-Profil durch das Profil, das Ihr SSL-Zertifikat besitzt. Sie können mit dem Standardprofil testen. aber es verursacht wahrscheinlich eine Browserwarnung. |

Pooleigenschaften

Back-End-Dienste werden in der BIG-IP als Pool mit mindestens einem Anwendungsserver angezeigt, an den virtuelle Server eingehenden Datenverkehr weiterleiten. Wählen Sie einen Pool aus, anderenfalls erstellen Sie einen neuen.

| Eigenschaft | BESCHREIBUNG |

|---|---|

| Lastenausgleichsmethode | Roundrobin auswählen |

| Poolserver | Interne IP-Adresse der Back-End-Anwendung |

| Port | Dienstport der Back-End-Anwendung |

Hinweis

Stellen Sie sicher, dass die BIG-IP über eine Sichtlinie zur Poolserveradresse verfügt.

SSO-Einstellungen

Eine Big-IP unterstützt SSO-Optionen, aber im OAuth-Clientmodus ist die geführte Konfiguration auf Kerberos- oder HTTP-Header beschränkt. Aktivieren Sie SSO und verwenden Sie die folgenden Informationen für den APM, um definierte eingehende Attribute auf ausgehende Header abzubilden.

| Eigenschaft | BESCHREIBUNG |

|---|---|

| Headervorgang | Einfügen |

| Headername | name |

| Headerwert | %{session.oauth.client.last.id_token.name} |

| Headervorgang | Einfügen |

| Headername | agentid |

| Headerwert | %{session.oauth.client.last.id_token.extension_AgentGeo} |

Hinweis

Bei APM-Sitzungsvariablen in geschweiften Klammern wird die Groß- und Kleinschreibung unterschieden. Wenn der Azure AD B2C-Attributname als „AgentID“ gesendet wird, führt die Eingabe von „agentid“ zu einem Attributzuordnungsfehler. Definieren Sie Attribute in Kleinbuchstaben. In Azure AD B2C fordert der Benutzerflow den Benutzer unter Verwendung des Attributnamens im Portal zur Eingabe weiterer Attribute auf. Verwenden Sie daher anstelle von Kleinbuchstaben die Satz-Groß-/Kleinschreibung.

Anpassung von Eigenschaften

Passen Sie die Sprache und Darstellung von Bildschirmen an, die Benutzern im APM-Zugriffsrichtlinienflow angezeigt werden. Bearbeiten Sie Bildschirmnachrichten und Eingabeaufforderungen, ändern Sie Bildschirmlayouts, Farben, Bilder und lokalisieren Sie Beschriftungen, Beschreibungen und Nachrichten.

Ersetzen Sie im Textfeld Formularheader die F5 Networks-Zeichenfolge durch einen von Ihnen gewünschten Namen.

Eigenschaften der Sitzungsverwaltung

Verwenden Sie die BIG-IP-Sitzungsverwaltungseinstellungen, um Bedingungen zu definieren, die Sitzungen beenden oder deren Fortsetzung ermöglichen. Legen Sie Grenzwerte für Benutzer und IP-Adressen fest, und legen Sie Fehlerseiten fest. Wir empfehlen die Implementierung es einmaligen Abmeldens (Single Log Out, SLO), wodurch Sitzungen sicher beendet werden und das Risiko eines nicht autorisierten Zugriffs verringert wird.

Bereitstellen von Einstellungen

Wählen Sie Bereitstellen aus, um Einstellungen zu committen und BIG-IP- und APM-Objekte für sicheren Hybridzugriff auf eine Anwendung zu erstellen. Die Anwendung wird unter „Bedingter Zugriff“ als eine Zielressource angezeigt. Blockieren Sie zum Erhöhen der Sicherheit den direkten Zugriff auf die Anwendung, und erzwingen Sie so einen Pfad über die BIG-IP.

Weitere Informationen: Identitätsschutz und bedingter Zugriff für Azure AD B2C

Testen des Flows für Anmmelden/Regstrieren

- Wechseln Sie als Benutzer zur externen Anwendungs-URL.

- Die BIG-IP-Anmeldeseite für den OAuth-Client wird angezeigt.

- Melden Sie sich mit der Autorisierungscodezuweisung an. Informationen zum Entfernen dieses Schritts finden Sie im Abschnitt Zusätzliche Konfigurationen.

- Registrieren Sie sich und authentifizieren Sie sich gegen Ihren Azure AD B2C-Mandanten.

Die folgenden Bilder zeigen das Dialogfeld für die Benutzeranmeldung und die Willkommensseite für die Anmeldung.

Blockieren Sie zum Erhöhen der Sicherheit den direkten Zugriff auf die Anwendung, und erzwingen Sie so einen Pfad über die BIG-IP.

Zusätzliche Konfigurationen

Einmaliges Abmelden (Single Log Out, SLO)

Azure AD B2C unterstützt Identitätsanbieter (IdP) und Anwendungsabmeldung. Weitere Informationen: Einmaliges Abmelden.

Um SLO zu erreichen, aktivieren Sie die Abmeldefunktion ihrer Anwendung, um den Azure AD B2C-Abmeldeendpunkt aufzurufen. Dann gibt Azure AD B2C eine endgültige Umleitung an BIG-IP aus. Durch diese Aktion wird sichergestellt, dass die APM-Sitzung für die Benutzeranwendung beendet wird.

Ein alternativer SLO-Prozess besteht darin, BIG-IP zu aktivieren, um auf die Anforderung zu lauschen, wenn Sie die Schaltfläche Abmelden von Anwendungen auswählen. Nach dem Erkennen der Anforderung ruft BIG-IP den Azure AD B2C-Abmeldeendpunkt auf. Dieser Ansatz schließt Änderungen an der Anwendung aus.

Weitere Informationen zu BIG-IP-iRules finden Sie unter support.f5.com für K42052145: Konfigurieren der automatischen Sitzungsbeendigung (Abmelden) basierend auf einem URI-referenzierten Dateinamen.

Hinweis

Stellen Sie unabhängig vom Ansatz sicher, dass der Azure AD B2C-Mandant den APM-Abmeldeendpunkt kennt.

- Navigieren Sie im Portal zu Verwalten>Manifest.

- Suchen Sie die

logoutUrl-Eigenschaft. Es liest NULL. - Fügen Sie den APM-URI nach dem Abmelden hinzu:

https://<mysite.com>/my.logout.php3

Hinweis

<mysite.com> ist der BIG-IP-FQDN für Ihre headerbasierte Anwendung.

Optimierter Anmeldeflow

Um die Benutzeranmeldeerfahrung zu verbessern, unterdrücken Sie die Eingabeaufforderung für die OAuth-Benutzeranmeldung, die vor der Microsoft Entra-Vorauthentifizierung angezeigt wird.

Navigieren Sie zu Zugriff>Gesteuerte Konfiguration.

Wählen Sie ganz rechts in der Zeile das Vorhängeschloss-Symbol aus.

Die headerbasierte Anwendung entsperrt die strenge Konfiguration.

Das Entsperren der strengen Konfiguration verhindert Änderungen mit der Benutzeroberfläche des Assistenten. BIG-IP-Objekte sind der veröffentlichten Instanz der Anwendung zugeordnet und stehen für die direkte Verwaltung offen.

Navigieren Sie zu Zugriff>Profile/Richtlinien>Zugriffsprofile (Richtlinien pro Sitzung).

Wählen Sie für das Richtlinienobjekt der Anwendung in der Spalte Richtlinie pro Sitzung die Option Bearbeiten aus.

Um das Richtlinienobjekt OAuth-Anmeldeseite zu löschen, wählen Sie X aus.

Stellen Sie an der Eingabeaufforderung eine Verbindung mit dem vorherigen Knoten her.

Wählen Sie in der oberen linken Ecke Zugriffsrichtlinie anwenden aus.

Schließen Sie die Registerkarte für den visuellen Editor.

Wenn Sie versuchen, eine Verbindung mit der Anwendung herzustellen, wird die Azure AD B2C-Anmeldeseite angezeigt.

Hinweis

Wenn Sie den strikten Modus wieder aktivieren und eine Konfiguration bereitstellen, werden die Einstellungen, die außerhalb der Benutzeroberfläche der geführten Konfiguration ausgeführt werden, überschrieben. Implementieren Sie dieses Szenario, indem Sie Konfigurationsobjekte für Produktionsdienste manuell erstellen.

Problembehandlung

Verwenden Sie den folgenden Leitfaden zur Problembehandlung, wenn der Zugriff auf die geschützte Anwendung verhindert wird.

Ausführlichkeit der Protokolle

BIG-IP-Protokolle enthalten Informationen zum Isolieren von Authentifizierungs- und SSO-Problemen. Heraufsetzen der Ausführlichkeitsstufe des Protokolls.

- Navigieren Sie zu Access Policy>Overview>Event Logs>Settings (Zugriffsrichtlinie > Übersicht > Ereignisprotokolle > Einstellungen).

- Wählen Sie die Zeile für Ihre veröffentlichte Anwendung und dann Edit>Access System Logs (Bearbeiten > Auf Systemprotokolle zugreifen) aus.

- Wählen Sie in der SSO-Liste Debuggen aus.

- Klicken Sie auf OK.

- Reproduzieren Sie vor dem Überprüfen der Protokolle Ihr Problem.

Wenn Sie fertig sind, machen Sie die vorherigen Einstellungen rückgängig.

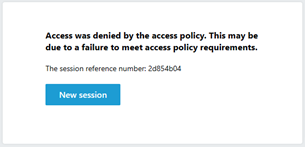

BIG-IP-Fehlermeldung

Wenn nach der Azure AD B2C-Vorauthentifizierung eine BIG-IP-Fehlermeldung angezeigt wird, bezieht sich das Problem möglicherweise auf das einmalige Anmelden von Microsoft Entra ID bei der BIG-IP.

- Navigieren Sie zu Access>Overview>Access reports (Zugriff > Übersicht > Zugriffsberichte).

- Führen Sie den Bericht für die letzte Stunde aus

- Überprüfen Sie die Protokolle auf Hinweise.

- Wählen Sie den Link Sitzungsvariablen anzeigen aus.

- Ermitteln Sie, ob der APM die erwarteten Microsoft Entra-Ansprüche empfängt.

Keine BIG-IP-Fehlermeldung

Wenn keine BIG-IP-Fehlermeldung angezeigt wird, hängt das Problem möglicherweise mit der Back-End-Anforderung oder dem einmaligen Anmelden von der BIG-IP bei der Anwendung zusammen.

- Navigieren Sie zu Access Policy>Overview>Active Sessions (Zugriffsrichtlinie > Übersicht > Aktive Sitzungen).

- Wählen Sie den Link für Ihre aktive Sitzung aus.

- Wählen Sie den Link Variablen anzeigen aus.

- Überprüfen Sie, um die Grundursache zu ermitteln, insbesondere, wenn der BIG-IP-APM ungenaue Sitzungsattribute erhält.

- Verwenden Sie die Anwendungsprotokolle, um zu verstehen, ob die Attribute als Header empfangen wurden.

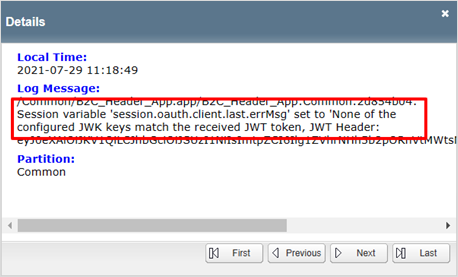

Bekanntes Problem bei der geführten Konfiguration v8

Bei Verwendung der geführten Konfiguration v8 generiert ein bekanntes Problem den folgenden Fehler nach erfolgreicher Azure AD B2C-Authentifizierung. Das Problem kann sein, dass die AGC die Einstellung „Auto JWT“ während der Bereitstellung nicht aktiviert. Der APM kann die aktuellen Tokensignaturschlüssel nicht abrufen. F5-Engineering untersucht die Grundursache.

Dasselbe Zugriffsprotokoll bietet Details.

Manuelles Aktivieren der Einstellung

- Navigieren Sie zu Zugriff>Gesteuerte Konfiguration.

- Wählen Sie ganz rechts in der Zeile für Ihre headerbasierte Anwendung das Vorhängeschloss aus.

- Navigieren Sie zu Zugriff>Verbund>OAuth Client-/Ressourcenserver>Anbieter.

- Wählen Sie den Anbieter für Ihre Azure AD B2C-Konfiguration aus.

- Aktivieren Sie das Kontrollkästchen Auto JWT verwenden.

- Wählen Sie Entdecken aus.

- Wählen Sie Speichern aus.

- Das Feld Schlüssel (JWT) enthält die Schlüssel-ID (Key ID, KID) des Tokensignaturzertifikats aus OpenID-URI-Metadaten.

- Wählen Sie in der oberen linken Ecke Zugriffsrichtlinie anwenden aus.

- Wählen Sie Übernehmen.

Weitere Informationen finden Sie unter techdocs.f5.com für Problembehandlungstipps für OAuth-Client und Ressourcenserver